サイバー脅威

標的型攻撃グループ「Earth Preta」の新たな検知回避手法:正規ツールによる不正ファイルの隠蔽

APTグループ「Earth Preta」は最近に入り、MAVInjectやSetup Factoryといった正規ツールの悪用を介して不正なペイロードを配備し、標的システムを一層手堅く支配するための手口を導入しています。

- トレンドマイクロの脅威ハンティングチームは、APT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Preta(別称:Mustang Panda)」による新たな攻撃手法を分析しました。

- 今回の手口では、アンチウイルス・アプリケーション「ESET」の稼働を判別した上で、Windowsツール「Microsoft Application Virtualization Injector」を介して不正なペイロードを「waitfor.exe」に埋めこみます。

- 永続化や検知回避の手段として、正規のツール「Setup Factory」を用いてペイロードを作成、起動します。

- 初期段階では、正規な実行ファイルや不正なコンポーネントを作成する他、標的ユーザの注意をそらすためにおとり用のPDF文書を表示します。

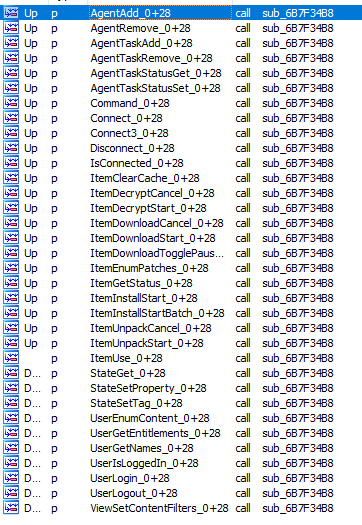

- 不正なコンポーネントの1つがEarth Pretaのバックドア型マルウェア「TONESHELL」であり、Electronic Artsの正規アプリケーションを介して起動し、遠隔操作サーバからの指示に応じて情報流出を実行します。

はじめに

トレンドマイクロの脅威ハンティングチームは、APT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Preta(別称:Mustang Panda)」による新たな攻撃手法を分析しました。Earth Pretaはアジア太平洋地域における攻撃キャンペーンで知られ、最近では、マルウェア「DOPLUGS」の亜種を用いて台湾やベトナム、マレーシアなどの組織を攻撃したことが確認されています。攻撃の傾向としては、フィッシングの手口によって行政機関を狙うことが多く、2022年以降の被害件数は200以上に及びます。

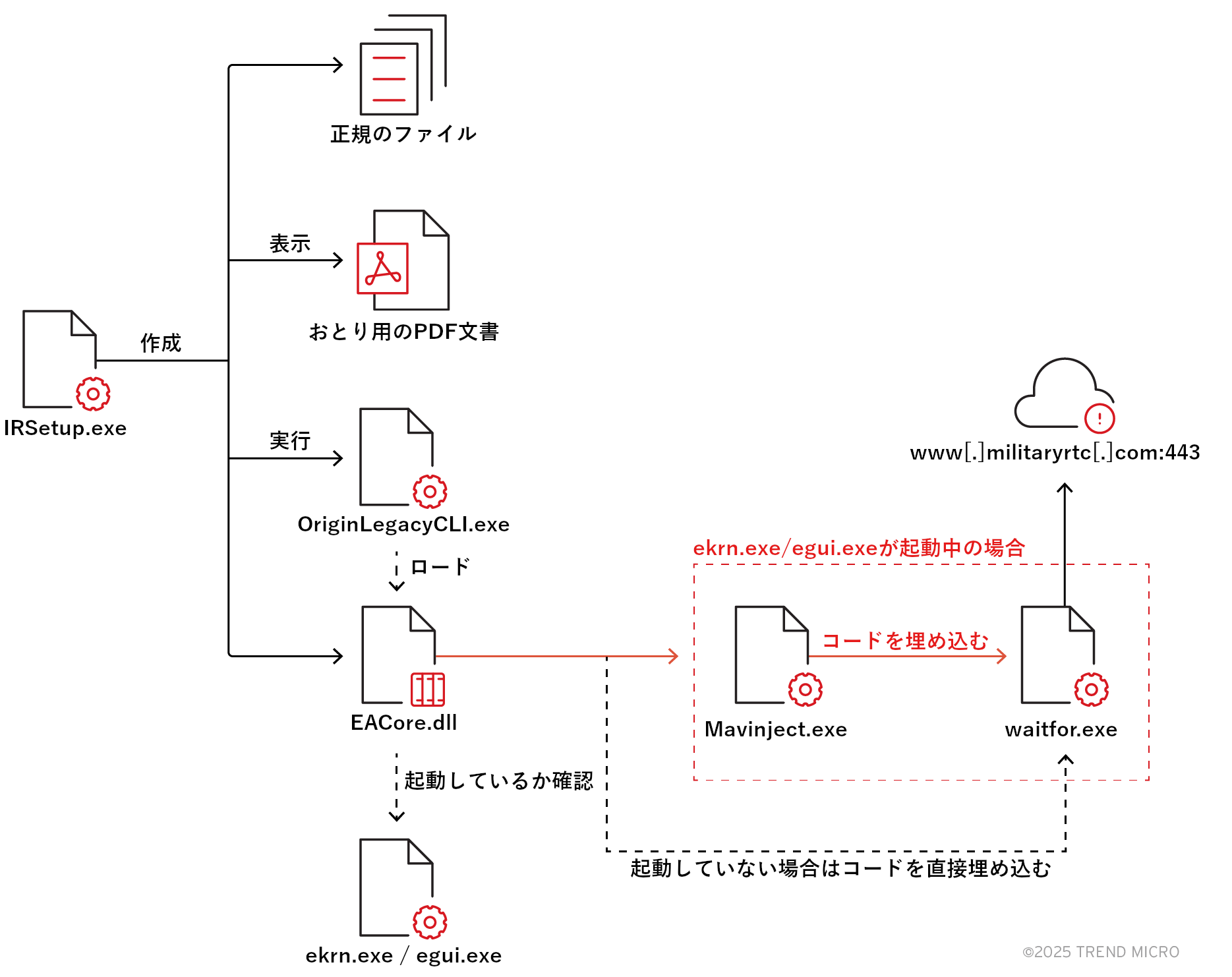

今回の新たな手口では、まず、標的環境でアンチウイルス・アプリケーション「ESET」が起動しているかを判別します。起動中の場合は、Windowsツール「MAVInject.exe(Microsoft Application Virtualization Injector)」を介して不正なコードを外部プロセス「waitfor.exe」に埋め込み、これを間接的に実行します。「waitfor.exe」もWindowsのツールであり、本来、ネットワークの端末間でシグナルを送信、待機するために使用されるものです。さらに今回、ペイロードを作成、起動する手段として、インストーラ作成ツール「Setup Factory」の機能が不正利用されました。一連の手口は、標的システムにおける検知回避や永続化の性能強化を図ったものです。

詳細分析

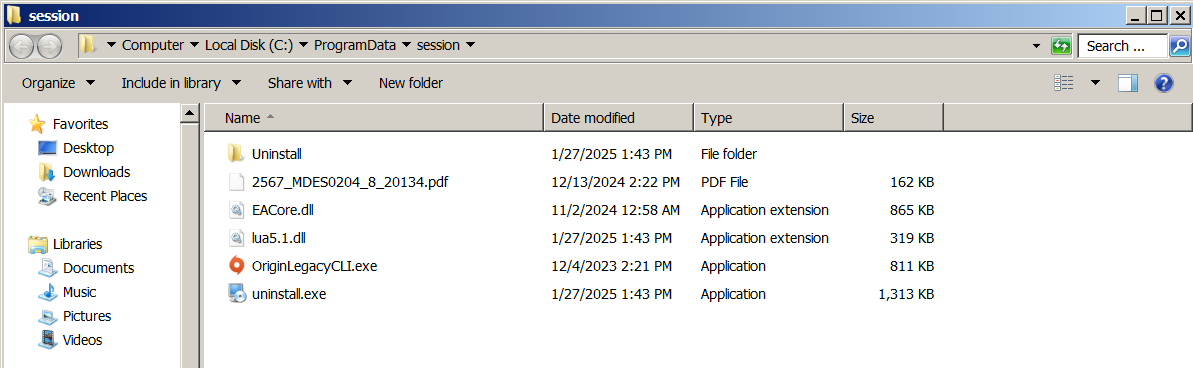

今回Earth Pretaが展開する攻撃チェーンでは、はじめにドロッパ型マルウェア「IRSetup.exe」が起動し、フォルダ「ProgramData/session」の配下にさまざまなファイルを作成します(図1)。こうしたファイルの中には、正規なものと不正なものの双方が含まれます(図2)。

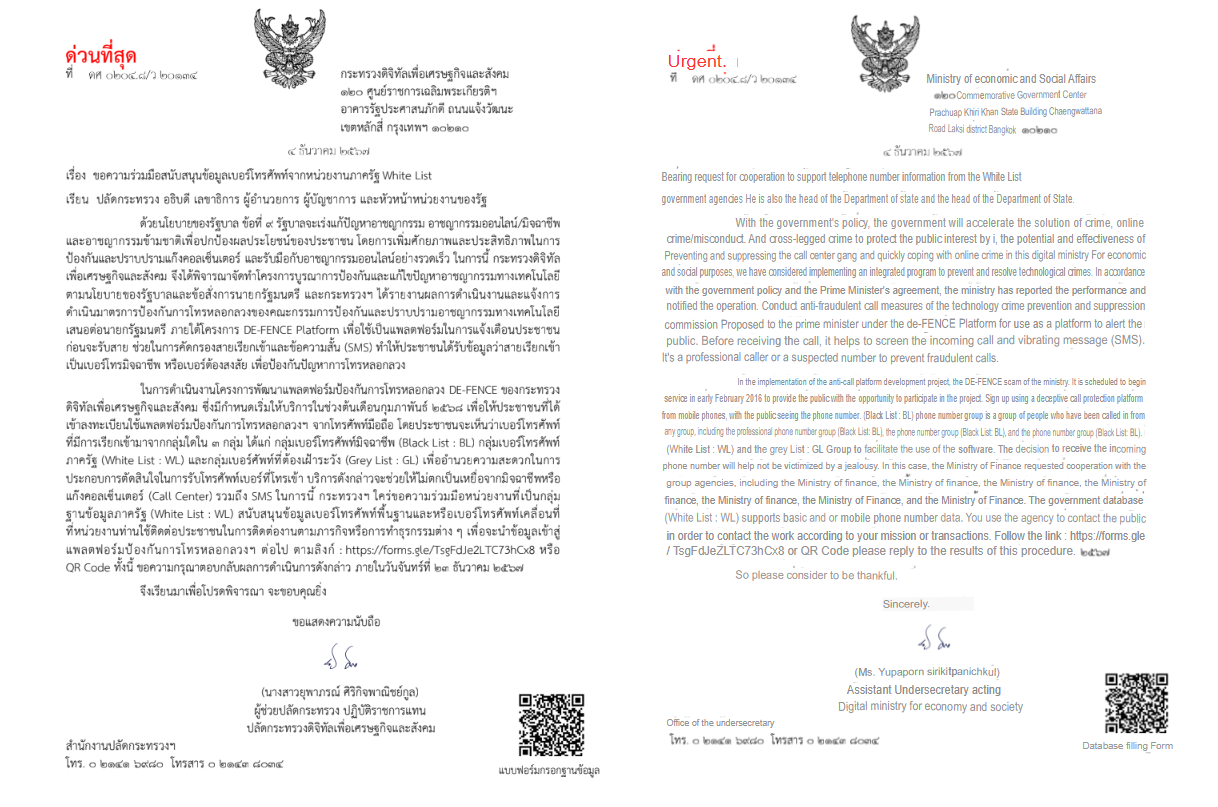

また、IRSetup.exeは、タイ人向けに作成されたPDF文書を画面上に表示させます。これは、標的ユーザの関心を引き付け、背後で不正なペイロードが動いていることに気づかれないようにする作戦です(図3)。当該のPDFは、犯罪プラットフォームへの対抗を目指して各種行政機関が推進するプロジェクトとして、電話番号のホワイトリスト作成を呼びかける内容となっています。

こうした手口は、Earth Pretaによる過去の活動とも一致します。例えば、スピアフィッシングメールを用いた標的型の攻撃キャンペーンにおいては、バックグラウンドで不正なペイロードが稼働する間におとり用のPDF文書を表示させ、標的ユーザの注意をそらす手段が使用されました。

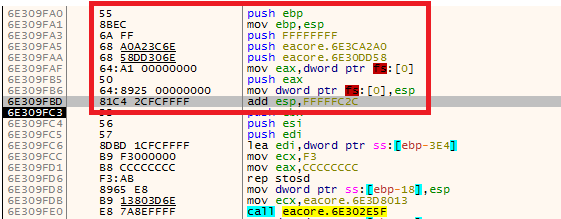

続いてIRSetup.exeは、Electronic Artsの正規アプリケーション「OriginLegacyCLI.exe」を起動し、EACore.dllのサイドローディングを行います(図4)。「EACore.dll」は、以前よりEarth Pretaが使用しているバックドア「TONESHELL」の改変版亜種に相当します。

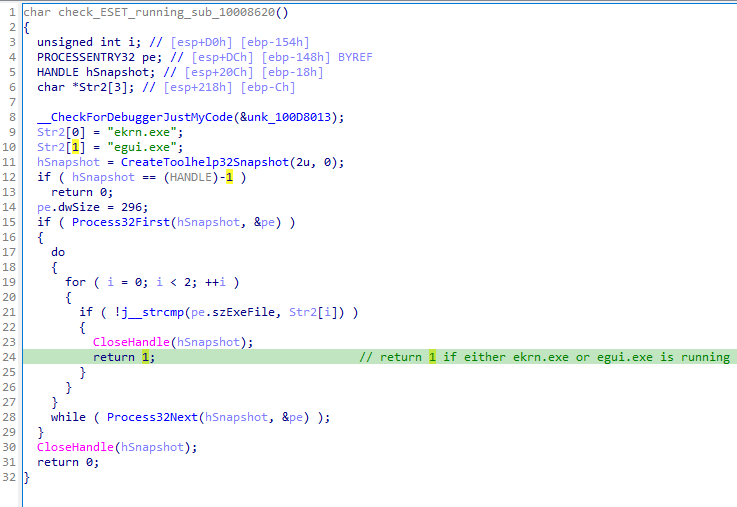

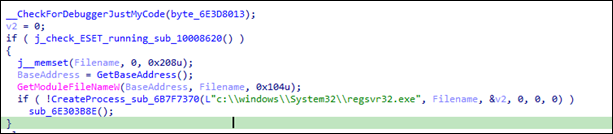

当該関数は、標的端末内でアンチウイルス・アプリケーション「ESET」に関連する実行ファイル「ekrn.exe」および「egui.exe」が起動しているかをチェックします(図6)。いずれかが起動中の場合、regsvr32.exeを用いてEACore.dllを登録し、これによって関数「DLLRegisterServer」を実行します(図7)。

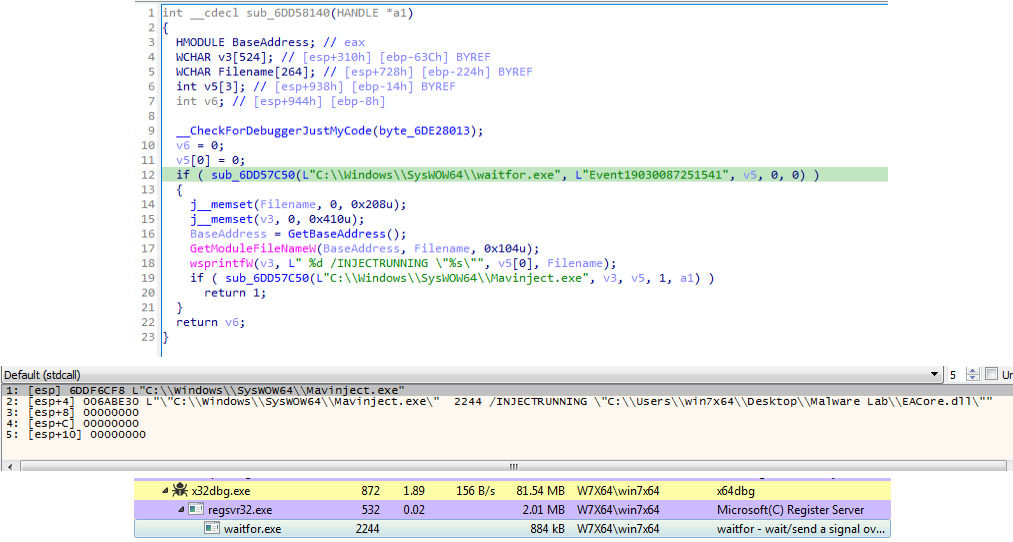

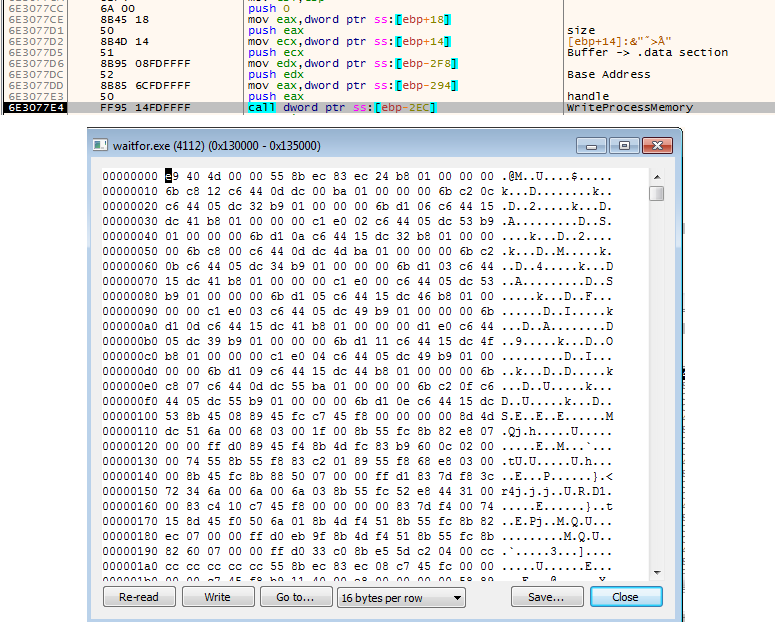

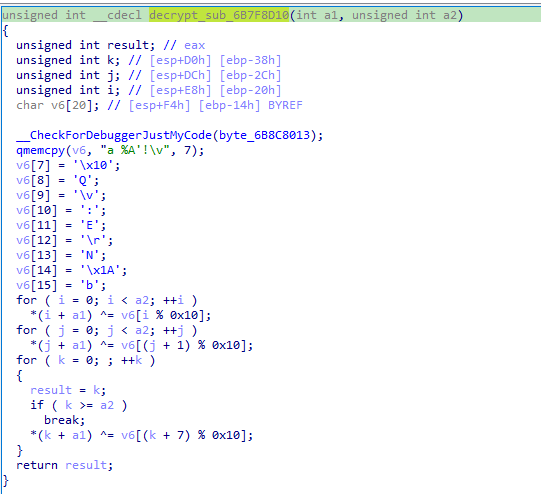

関数「DLLRegisterServer」は、はじめに「waitfor.exe」を起動します。続いて、「MAVInject.exe」を通して不正なコードをwaitfor.exeの中に埋め込み、実行します。MAVInject.exeには外部プロセスにコードを埋め込んで間接的に実行する機能があるため、今回の攻撃活動で不正利用されました。MAVInject.exeの呼び出しコマンドを、下記に示します。

Mavinject.exe <埋め込み先プロセスのID > /INJECTRUNNING <不正なDLL名>

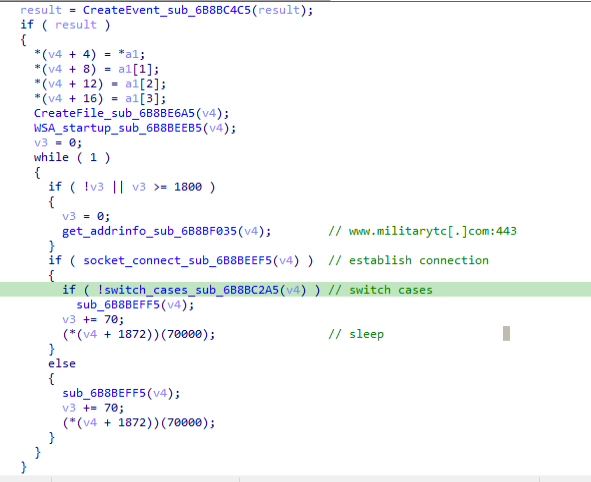

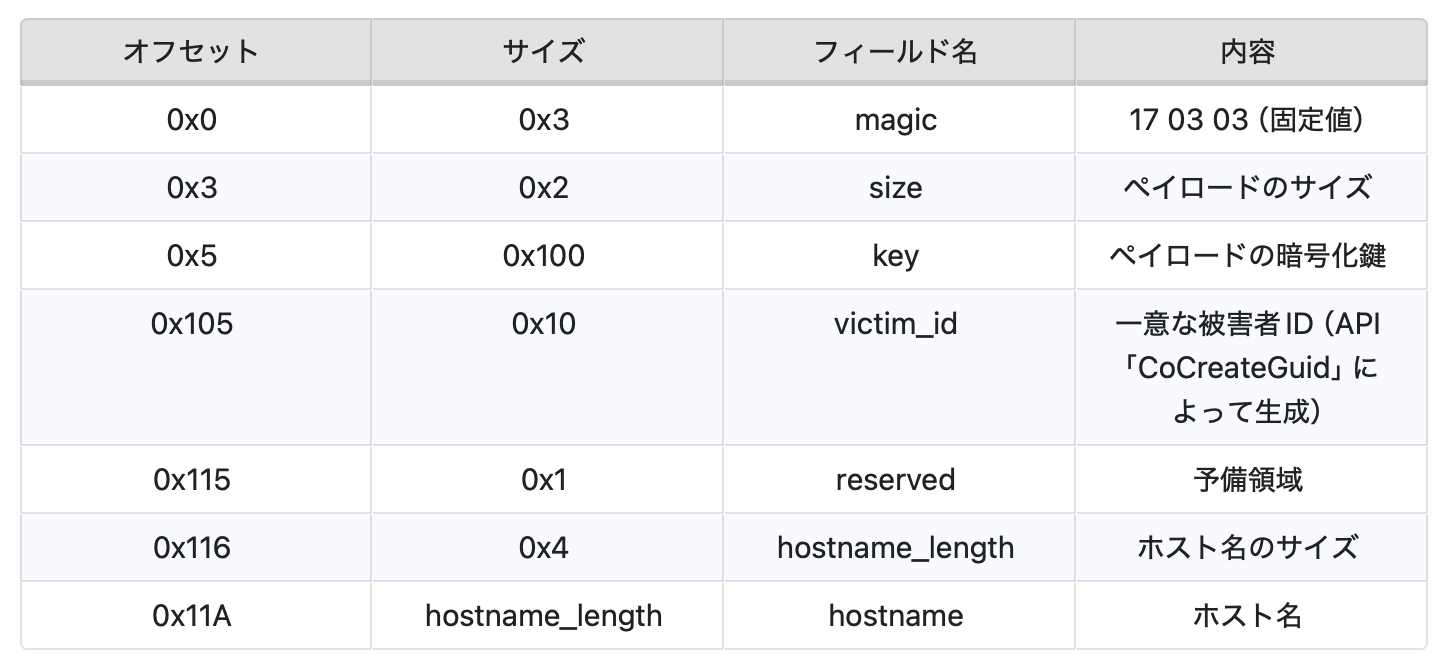

本マルウェアは、C&Cサーバとの通信にAPI「ws2_32.send」を利用します。初期通信時には、ランダムな識別子を生成し、標的端末のコンピュータ名を取得し、これらをC&Cサーバに送信します。C&Cサーバとの通信プロトコルは、前回確認された亜種に類似しますが、若干の変更が加わっています。例えば、永続化のために、被害者IDを下記フォルダに保存するようになりました。

current_directory\CompressShaders

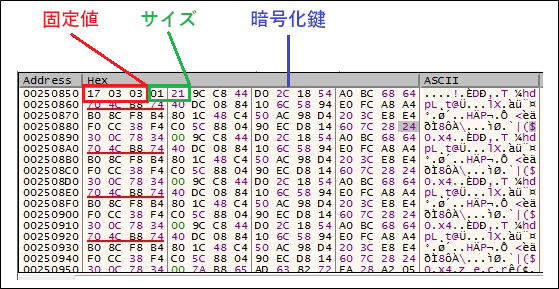

また、表1の通り、ハンドシェイク通信のパケット構造にも若干の変化が見られます。

コマンドコードにも、若干の変更が入っています。また、デバッグ文字列が全て削除されています。サポート対象のコマンドコードは4から19までであり、主に下記の機能が組み込まれています。

- リバースシェル

- ファイルを削除

- ファイルを移動

攻撃者の特定

トレンドマイクロの調査に基づくと、本攻撃の実行者はEarth Pretaであると考えられます。論拠として、まず、マルウェアの配布に利用されたスピアフィッシングの手口やTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)が、前回確認されたEarth Pretaの活動に類似しています。マルウェアの挙動については、API「CoCreateGuid」によって一意な被害者IDを生成し、独立したファイルに保存するなどの変更点もありますが、概ね、前回発見されたものに類似します。他の論拠として、C&CサーバがEarth Pretaによる別の亜種と紐付く点や、通信パケットが別の報告で示されたCyberChefによって復号できる点も挙げられます。以上を踏まえてトレンドマイクロでは、今回の亜種を中程度以上の信頼性でEarth Pretaに属するものと認識しています。

まとめ

トレンドマイクロの脅威ハンティングチームによる今回の調査では、Earth Pretaが高度な技術を持ち、検知回避やシステム侵害の手口を刷新し続けていることが確認されました。最新の攻撃手法では、MAVInject.exeによって不正なペイロードをwaitfor.exeに埋め込み、それをSetup Factory経由で実行することで、感染端末内での永続化を巧妙に達成します。また、Setup FactoryやOriginLegacyCLI.exeといった正規ツールを組み合わせることで、セキュリティ検知の妨害を図ります。以上のように、Earth PretaをはじめとするAPTグループは、常に手口を進化させています。企業や組織がこうした動きに対峙する上では、正規な実行ファイルを利用した不正行為への監視体制を強めるなど、攻撃グループに先んじた対策を講じていくことが重要と考えられます。

Trend Vision One

Trend Vision One™は、脅威の検知や阻止を迅速かつ容易に行うためのサイバーセキュリティ・プラットフォームであり、さまざまなセキュリティ機能の一元化、アタックサーフェスの高度な制御、サイバーリスクの完全な可視化を実現します。本プラットフォームはクラウド環境で動作し、世界各地に配備された2億5千万のセンサーと16の脅威リサーチセンターに基づく脅威インテリジェンスやAI技術を活用することで、単一のソリューション上で広範なリスク情報を提供し、脅威やリスクの迅速な検知と自動対応を可能とします。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Earth Preta Mixes Legitimate and Malicious Components to Sidestep Detection(標的型攻撃グループ「Earth Preta」が正規なファイルと不正なファイルを混ぜた検知回避技術を導入)

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors:Earth Preta(攻撃グループ:Earth Preta)

Emerging Threats:Earth Preta Mixes Legitimate and Malicious Components to Sidestep Detection(高まる脅威:標的型攻撃グループ「Earth Preta」が正規なファイルと不正なファイルを混ぜた検知回避技術を導入)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

Earth Pretaが用いるハードコーディング定義のパラメータによって「waitfor.exe」に対するコードインジェクションを実行

processFilePath:*ProgramData\\session\\OriginLegacyCLI.exe AND objectCmd:*Windows\\SysWOW64\\waitfor.exe\" \"Event19030000000\" AND tags: "XSAE.F8404"

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

参考記事:

Earth Preta Mixes Legitimate and Malicious Components to Sidestep Detection

By: Nathaniel Morales, Nick Dai

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)