ランサムウェア

ランサムウェア「Albabat」の攻撃範囲がLinuxやmacOSなどの複数OSに拡大する兆し:GitHubによって運用を効率化

トレンドリサーチは、ランサムウェア「Albabat」の新型亜種を分析しました。本亜種は、GitHubによって運用を効率化する他、標的の範囲をLinuxやmacOSに拡大している可能性があります。

- トレンドリサーチは、ランサムウェア「Albabat」の新バージョンに遭遇しました。調査に基づくと、本バージョンは、攻撃範囲をWindowsからLinux、macOSにまで拡大していると見られます。さらに、GitHubを使用して運用上の効率化を図っています。

- 企業や組織では、Albabatをはじめとするランサムウェアに対する警戒を強めることを推奨します。ランサムウェア攻撃を防げなかった場合、機密情報を掌握されて身代金を要求されることとなり、金銭上の損失や業務運用の支障、評判の低下に至る恐れがあります。

- ランサムウェア「Albabat」の影響を低減する上では、機密情報に対する強力なアクセス制御、システムの定期的なアップデートやパッチ適用、バックアップなどを的確に実施することが重要です。

ランサムウェア「Albabat」が複数のOSを狙うように進化

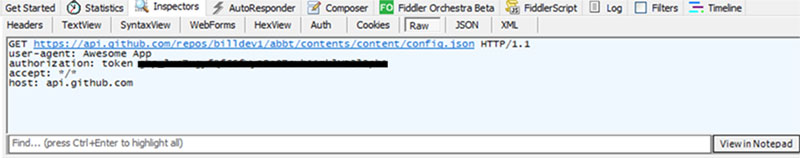

金銭目当てで動くランサムウェア「Albabat」の運用グループは、最近に入って新規バージョンをリリースするなど、その攻勢を強めています。Albabatの初期バージョンについては、2023年後半から2024初頭にかけて報告に上がりました。一方、トレンドマイクロの脅威ハンティングチームが最近行った調査では、Albabatの新規バージョン「2.0.0」や「2.5」が発見されました。本バージョンは、Microsoft Windowsを狙うだけでなく、LinuxやMacOSのシステム情報やハードウェア情報を入手するように進化しています。この他にも、複数の新型亜種が発見されました。こうした新型亜種は、「Awesome App」というUser-Agentヘッダーを用いてGitHubのREST APIにアクセスし、そこから設定情報を取得します。設定情報の中身として、ランサムウェアの動作や運用に関するパラメータの他、当該亜種のバージョンが「2.0」であることを示す記載も見られました。

設定情報の内容より、ランサムウェアとしての挙動を明確に把握することが可能となります。以降、分析の結果について解説します。

はじめに、今回発見されたAlbabatの新型亜種は、下記の拡張子を持つファイルを暗号化対象とします。

~$、.src、.ico、.cur、.theme、.themepack、.bat、.com、.cmd、.cpl、.prf、.icls、.idx、.mod、.pyd、.vhdx、._pth、.hta、.mp3、.CHK、.pickle、.pif、.url、.ogg、.tmp、.dat、.exe、.lnk、.win、.vscdb、.bin、.cab、.inf、.lib、.tcl、.cat、.so、.msi、.vpk、.vc、.cur、.ini、.bik、.sfx、.xnb、.ttf、.otf、.woff、.woff2、.vfont、.resource、.N2PK、.log、.pkg、.desktop、.dll、.pkr、.arc、.sig、.bk2、.arz、.swf、.qt、.wma、.mp2、.vdf、.pdb、.nfo、.whl、.mui、.srm、.smc、.dic、.lock、.pyc、.TAG、.locale、.store、.sdi、.library-ms、.acf、.po、.mo

一方、下記フォルダに含まれるファイルについては、暗号化の対象外とします。

Searches、AppData、$RECYCLE.BIN、System Volume Information、windows.old、steamapps、perflogs、ansel、tmp、node_modules、cache、vendor、target、Mozilla、venv、env、Chrome、google-chrome、pypoetry、vimfiles、viminfo、site-packages、scoop、go、temp

また、下記のファイルについても、暗号化の対象外とします。

ntuser.dat、ntuser.ini、iconcache.db、Thumbs.db、.DS_Store

今回の新型亜種は、下記のプロセスを停止します。

taskmgr.exe、processhacker.exe、regedit.exe、code.exe、excel.exe、powerpnt.exe、winword.exe、msaccess.exe、mspub.exe、msedge.exe、virtualboxvm.exe、virtualbox.exe、chrome.exe、cs2.exe、steam.exe、postgres.exe、mysqlworkbench.exe、outlook.exe、mysqld.exe、windowsterminal.exe、powershell.exe、cmd.exe、sublime_text.exe、microsoft.photos.exe、photosapp.exe

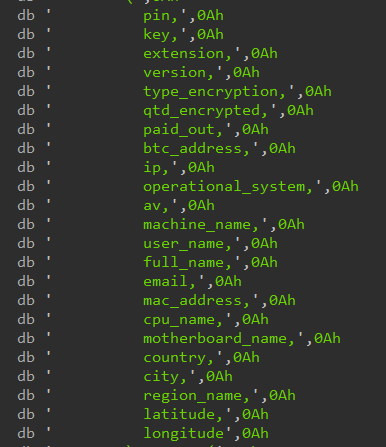

設定情報の記載に基づくと、Albabatの新型亜種は、下記のPostgreSQLデータべースに接続し、感染端末から収集済みの情報やステータスを保管します。

postgres://postgres.{ユーザ名}:{パスワード}@aws-0-us-west-1.pooler.supabase[.]com:5432/postgres

ランサムウェアがデータベースに保管する情報として、感染の進行具合や身代金の支払い状況なども含まれます。こうしたデータは、攻撃者が身代金額の決定や被害者データの売却を行う際の判断材料になると考えられます。

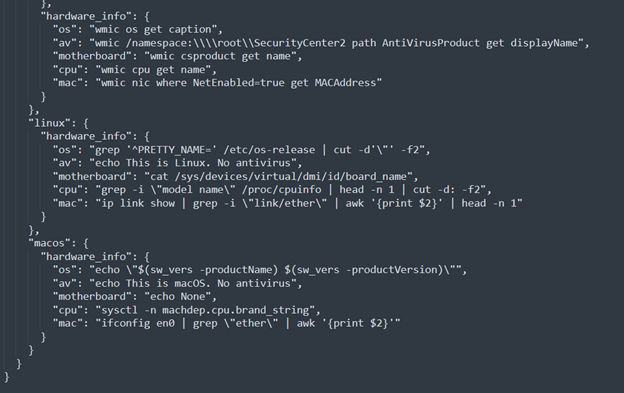

設定情報の中には、LinuxやmacOS向けのコマンドも含まれ、これらのオペレーティングシステムを狙ったバイナリが開発中であることが示唆されます。

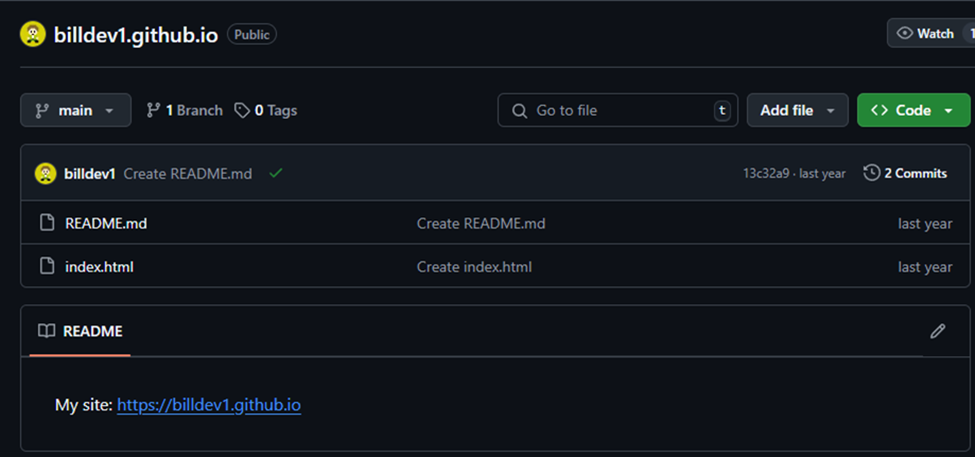

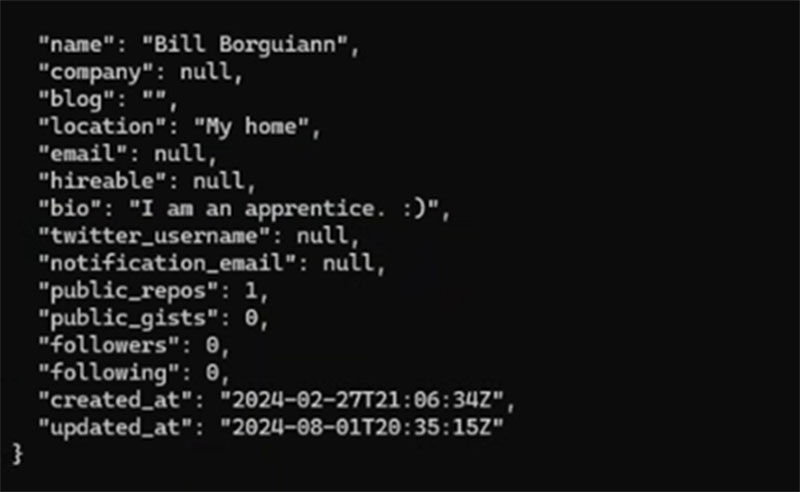

本GitHubアカウントを調べたところ、ページの作成日は2024年2月27日であり、調査時点で1年しか経っていないことが分かりました。アカウントの登録者名は「Bill Borguiann」であり、別名や偽名と推測されます。

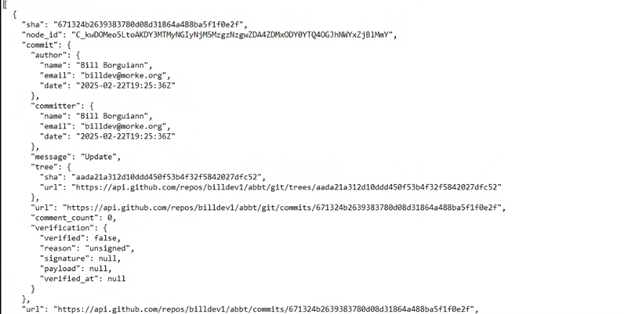

当該リポジトリのコミット履歴より、設定コードの修正を中心に、活発に開発が進んでいることが分かります。直近のコミット日は2025年2月22日であり、関連するコミットメールとして下記が使用されています。

billdev@morke[.]org

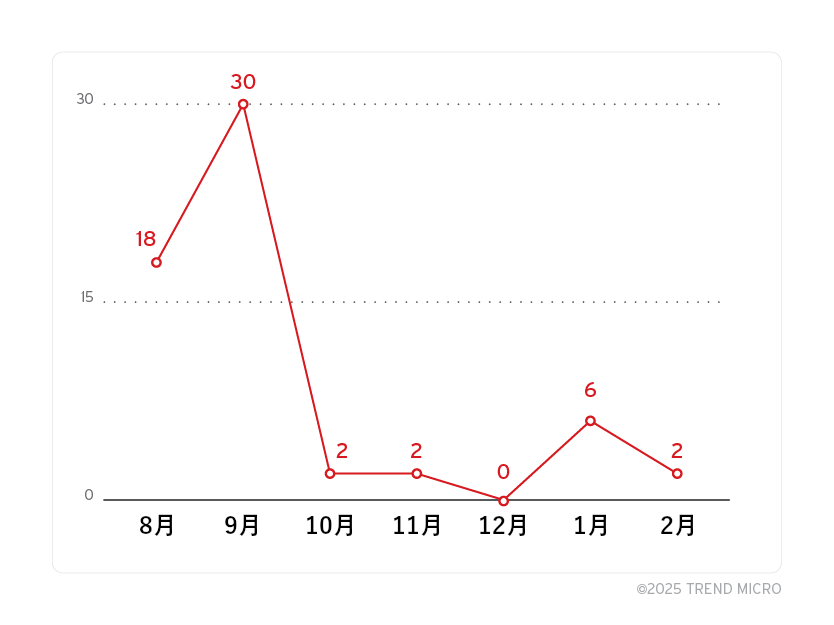

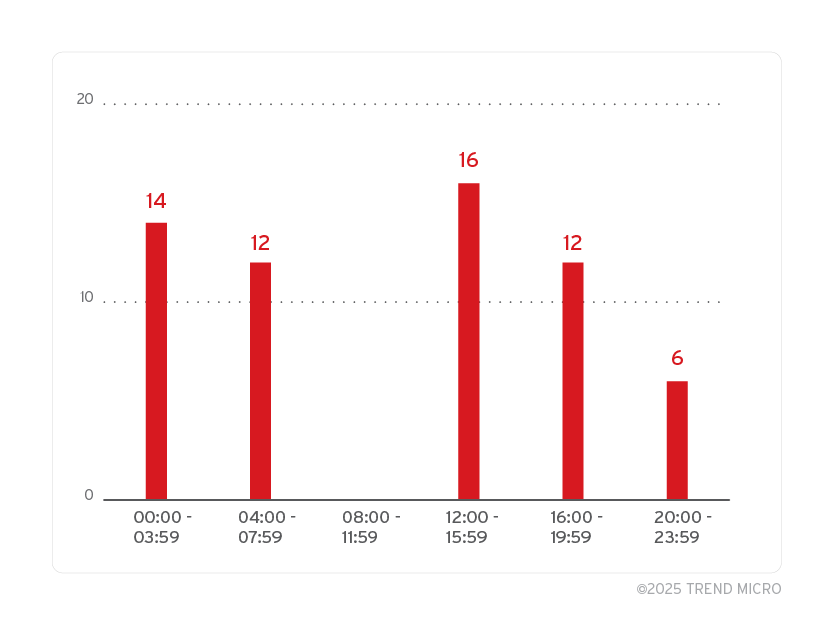

コミット履歴より、特に2024年8月から9月にかけて、開発が活発化していたことが読み取れます(図9)。一日における時間帯としては、特に00:00~04:00、12:00~16:00の間にコミット件数の増加が見られます(図10)。一連の傾向は、特定の期間や時間帯に開発が集中的に行われていたことを示唆するものです。

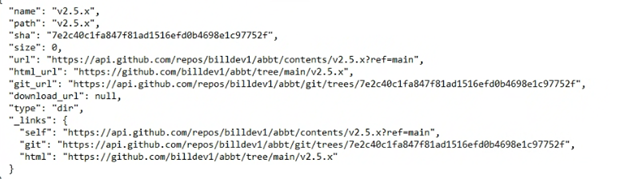

本リポジトリで注目すべき発見事項は、「2.5.x」と名付けられたフォルダの存在であり、これは、ランサムウェア「Albabat」の新規バージョンを示唆するものです。現状出回っている最新版が「2.0」であることを踏まえると、「2.5.x」は、現在まさに開発中であると考えられます。

現状、ディレクトリ「2.5.x」にランサムウェアのバイナリは配備されていませんが、Albabatのバージョン「2.5」に対応する設定ファイル「config.json」が置かれています。本設定ファイルには、暗号資産「Bitcoin」や「Ethereum」、「Solana」、「BNB」のウォレット情報が追記されています。調査時点で、当該ウォレットによる取引の記録はありません。

セキュリティ推奨事項

サイバーセキュリティ対策をプロアクティブに進める上では、Albabatのようなランサムウェアに対する警戒を強め、先手を打って侵入の痕跡(IoC:Indicators of Compromise)を監視することが重要です。こうしたアプローチが、脅威の早期検知やセキュリティ体制の強化、フォレンジックな調査の支援、そしてサイバー犯罪活動の阻止に繋がります。セキュリティ調査チームでは、IoCを追跡することで攻撃パターンに関する知見が得られ、脅威を防ぐための作戦を組み立てやすくなります。

企業や組織では、下記に示すセキュリティベストプラクティスの実施について、検討することを推奨します。

- 定期的なバックアップ:全ての重要なデータについて、最新状態のバックアップを安全な手法で確保する。また、万一攻撃に遭った場合に素早くデータを復元できるように、復旧のプロセスを定期的にテストする。

- ネットワーク分割(セグメンテーション):組織内におけるランサムウェアの拡散範囲を狭めるため、ネットワーク分割を実施する。機密データや基幹システムを他から切り離すことで、万一攻撃に遭った際にも、被害の拡大を抑え込むことが可能になる。

- システムのパッチやアップデート:攻撃者に利用されかねない脆弱性を取り除くため、定期的にソフトウェアやオペレーティングシステム、その他アプリケーションをアップデートし、必要なパッチを適用する。

- 従業員向けのトレーニングや意識向上プログラム:従業員向けに、フィッシング攻撃や不審なリンクを見抜くためのトレーニングを定期的に実施する。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。

「Trend Vision One」は、長年に渡るサイバーセキュリティ業界での実績や、業界初のプロアクティブなサイバーセキュリティAI「Trend Cybertron」を駆使することで、ランサムウェアのリスクを92%削減、検知所要時間を99%削減するなど、確かな性能と効果を発揮します。セキュリティリーダーの方は、自社のセキュリティ態勢を評価し、改善に向けた取り組みを継続的にステークホルダーに示せるようになります。Trend Vision Oneを導入することで、セキュリティ上の弱点や盲点を一掃してより重要な課題に注力し、セキュリティを戦略上のパートナーと見据え、さらなるイノベーションを促進することが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Albabat: Streamlining Ransomware Operations with GitHub for Configuration and Components(ランサムウェア「Albabat」が運用効率化のために設定情報やコンポーネントをGitHub経由で配信)

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats:

Albabat: Streamlining Ransomware Operations with GitHub for Configuration and Components(新たな脅威:ランサムウェア「Albabat」が運用効率化のために設定情報やコンポーネントをGitHub経由で配信)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

システム情報収集に使用されるコマンドラインの実行を検知

eventSubId: 2 AND processCmd: /cmd.+wmic (cpu|csproduct|os|nic).+get (name|caption|displayName|MACAddress)/

Trend Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

詳細はこちらをご覧ください。

参考記事:

Albabat Ransomware Group Potentially Expands Targets to Multiple OS, Uses GitHub to Streamline Operations

By: Nathaniel Morales, Sarah Pearl Camiling

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)