サイバー脅威

生成AI/GitHubリポジトリの悪用で攻撃キャンペーンが高度化:ローダ型マルウェア「Smart Loader」や情報窃取型マルウェア「Lumma Steler」の感染手口を解説

本ブログ記事では、攻撃者がGitHubリポジトリを悪用してローダ型マルウェア「Smart Loader」を頒布した後、情報窃取型マルウェア「Lumma Stealer」や別の不正ペイロードに感染させる攻撃キャンペーンを解説します。本攻撃キャンペーンで攻撃者は、ユーザが安全と認識しやすいGitHubリポジトリにAI生成コンテンツを用いて正規ツールなどの提供元に見せかけ、実際には訪問者にマルウェアをダウンロードさせています。

- Trend Micro Researchは、攻撃者がGitHubリポジトリを悪用してSmart Loaderを頒布した後、Lumma Stealerや別の不正ペイロードに感染させる攻撃キャンペーンを発見しました。攻撃者はこれらのリポジトリにゲームのチートツール、海賊版ソフト、正規のシステムツールなどが設置されているように偽装して訪問者をおびき寄せています。

- 本攻撃キャンペーンでは、多くのユーザが安全と認識しやすいGitHubプラットフォームが悪用されています。攻撃者はAI生成コンテンツで自身のリポジトリが正規ツールなどの提供元のように見せかけ、実際にはマルウェアをダウンロードさせています。不正なZIPファイルには難読化されたLuaスクリプトが含まれており、展開時に不正ペイロードを実行します。

- 不正ペイロードが実行されると、攻撃者は暗号資産のウォレット、二要素認証に係る拡張機能、ログイン認証情報、個人を特定できる情報などの機密情報を窃取し、不正アクセスやなりすまし、金融詐欺を実行するおそれがあります。

- 攻撃者は「GitHubに不正ファイルを添付して訪問者にダウンロードさせる手口」から「ソーシャルエンジニアリングの手法やAI生成コンテンツをGitHubリポジトリに用いて訪問者を騙しマルウェアに感染させる手口」に変化させています。

- 企業や組織、個人ユーザは、これらの脅威を軽減するために、公式ソースからのみソフトウェアをダウンロードする、リポジトリの真正性を確認する、セキュリティツールを有効化する、ソーシャルエンジニアリングの手法がもたらすリスクに係るセキュリティ/リテラシー教育を従業員に対して実施するなど、プロアクティブなベストプラクティスを実践することが推奨されます。

攻撃者は生成AIを多用して正規ツールなどの提供元に見せかけた悪意あるリポジトリをソフトウェア開発プラットフォーム「GitHub」上に作成してマルウェア頒布手口に用いています。一見すると安全なソフトが設置されているように見えるため、クラックされた正規ソフトウェア(海賊版ソフト)などを探している訪問者は騙されてマルウェアをダウンロードしてしまう可能性があります。トレンドマイクロの脅威ハンティングチームが特定した現在進行中の攻撃キャンペーンでは、これらのリポジトリを介してローダ型マルウェア「Smart Loader」が展開されます。展開されたSmart Loaderはその後、情報窃取型マルウェア「Lumma Stealer」などの不正ペイロードをダウンロードするために用いられます。Lumma Stealerは、攻撃活動に利用可能なマルウェアを提供するビジネスモデル「Malware as a Service(MaaS)」を通じて取引されており、トレンドマイクロは作成者をWater Kuritaと命名して追跡しています。これらの悪意あるリポジトリは、ゲームのチートツール、海賊版ソフト、暗号資産(仮想通貨)に係るユーティリティトークンなど、一見安全なツールが設置されているように偽装されています。本攻撃キャンペーンでは、無料または非合法/非公認の機能を保証する形で訪問者をおびき寄せ、ZIPファイル(Release.zip、Software.zipなど)をダウンロードするよう誘導する手口が用いられます。ダウンロードされたこれらのファイルは実行されるとSmart Loaderを展開し、最終的にはLumma Stealerのダウンロードにつながります。

本攻撃キャンペーンで攻撃者は、ダウンロード時の検出を回避するために、ユーザが安全と認識しやすいGitHubを悪用しているほか、ゲームのチートツールや海賊版ソフト、その他の正規ツールを探しているユーザを対象にソーシャルエンジニアリングの手法を用いています。本攻撃キャンペーンは、GitHubなどの正規プラットフォームがマルウェア頒布手口に悪用される可能性があることを浮き彫りにし、一見正規のソースからであっても、検証されていない「グレーゾーン」なツールをダウンロードすることの危険性を明らかにしています。

GitHubを悪用する攻撃キャンペーン

攻撃者がマルウェア頒布にGitHubを悪用する手口は目新しいものではありませんが、検知能力が限られているため、依然として攻撃活動に用いられています。以前の攻撃キャンペーンで攻撃者は、主に不正ファイルを添付するためにGitHubを悪用していましたが、その後、自身の攻撃手口を高度化させています。攻撃者は現在、ユーザが安全と認識しやすいGitHubを積極的に悪用しており、生成AIを多用して正規ツールなどの提供元に見せかけたリポジトリを作成しています。攻撃者が手口を高度化させ続けることで上記の戦略が拡大し、マルウェア頒布の主要な経路としてGitHubがさらに悪用されるおそれがあります。

GitHub上の悪意あるリポジトリを介したマルウェア頒布手口の具体例が短文投稿サービス「X(旧:Twitter)」上で確認できました。セキュリティリサーチャの多くは、攻撃者がマルウェアリサーチャなどを装ってGitHub上に悪意あるオープンソースツールなどを設置して頒布するおそれがあると「X(旧:Twitter)」を通じてたびたび注意喚起しています。こうした戦術は、正規ツールなどの提供元と鵜呑みにした訪問者をおびき寄せ、不正ファイルをダウンロードさせるために設計されています。

またSmart Loaderは通常、難読化されたスクリプトを含むZIPファイルに同梱される形でダウンロードされます。ダウンロードされたZIPファイル内の不正コンポーネントは難読化されたLuaスクリプトのみで、残りは安全なファイルのように見えます。

技術的分析

最初に実施される誘導手口の概要

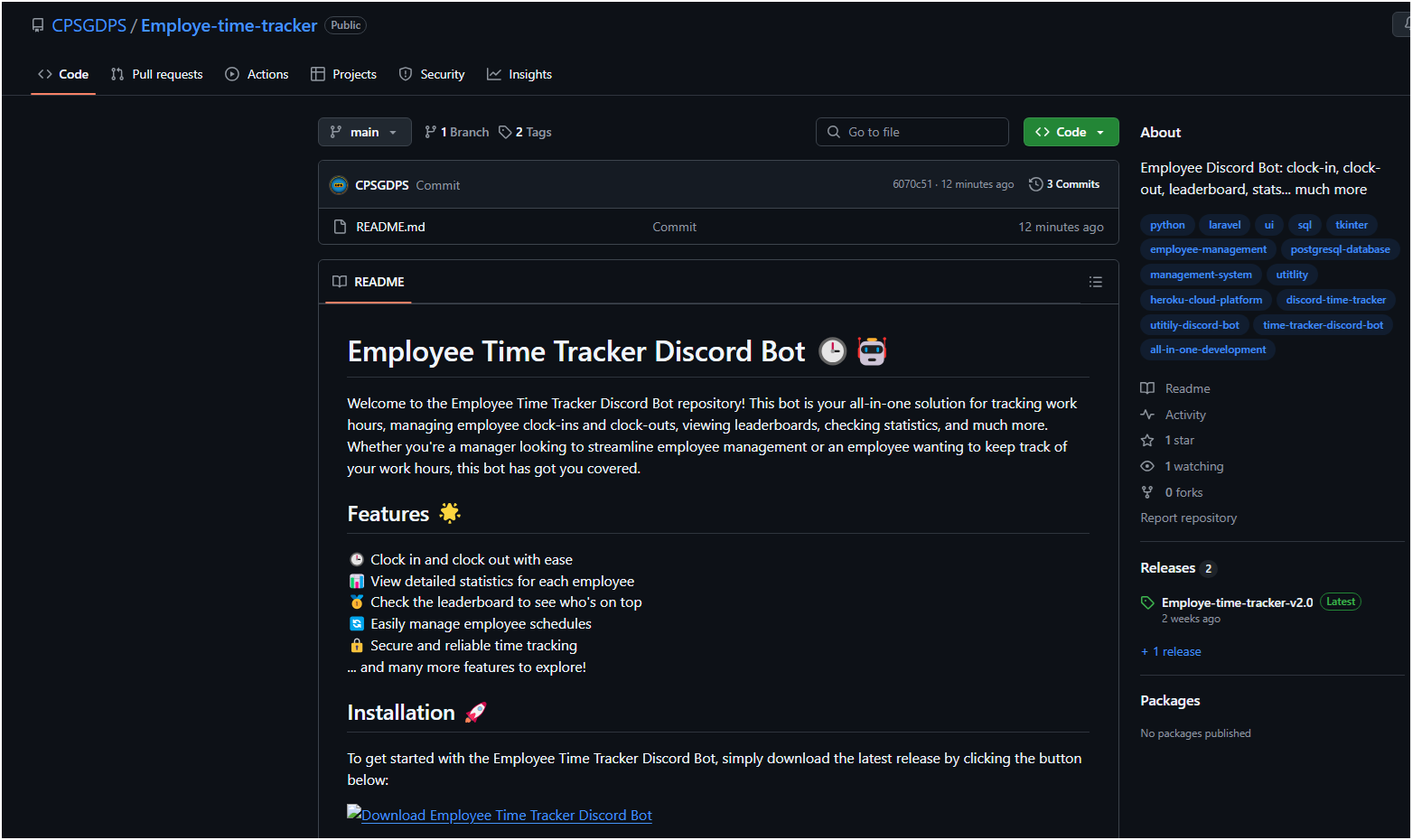

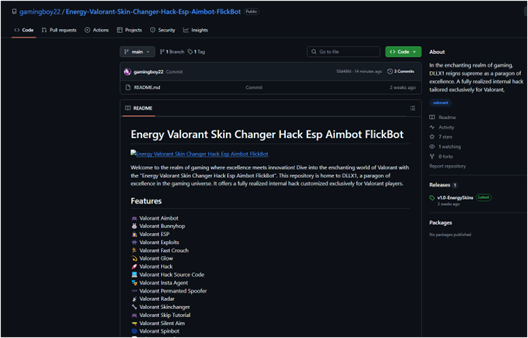

今回調査した攻撃キャンペーンの多くは、人気のツールや正規ソフトの提供元に偽装されたGitHubリポジトリが起点となっています。攻撃者はユーザが安全と認識しやすいGitHubを悪用することで訪問者を騙し、不正ファイルをダウンロードさせています。攻撃者は生成AIから出力された「提供ツールなどに係るもっともらしい概要(READMEファイル)やドキュメント」を自身のリポジトリに用いることで、これらのリポジトリが専門的かつ正当なものであるかのように見せかけています。これらの虚偽情報を訪問者に信じさせることで、不正コンテンツと気付かせずにインストールさせる可能性を高めています。

これらの悪意あるリポジトリは、READMEの内容が訪問者の目に留まるように構成されています。過剰な絵文字、不自然な表現、ハイパーリンクが埋め込まれたロゴ、構造化されたコンテンツなどが用いられていることから攻撃者は生成AIを多用していると考えられます。こうしたリポジトリにはREADMEファイルのみが追加されているほか、ハイパーリンクはすべてリリースページに戦略的に設置された不正ファイルのダウンロードへと誘導するため、何の疑いも持たない訪問者は偽装に気付きにくいと言えます。

攻撃者がこれらのリポジトリを作成する主な目的は、訪問者をおびき寄せ、Smart Loaderペイロードを含むZIPファイルを不正なものと気づかせずにダウンロードさせることです。本ZIPファイルを解凍すると、以下4つのコンポーネントファイルが展開されます。

- lua51.dll:Luaプログラミング言語用のJIT(Just-In-Time)コンパイラ

- luajit.exe:Luaスクリプトで記述されたローダ(実行ファイル)

- userdata.txt:不正なLuaスクリプト

- Launcher.bat:引数として渡された「userdata.txt」を使ってluajit.exeを実行するために用いられるバッチファイル

上記の実行ファイルやDLLファイルは安全なものですが、バッチファイルはluajit.exeを実行するように特別に設計されており、次にuserdata.txt内に隠蔽したLuaスクリプトを実行します。本スクリプトが実際の不正ペイロードとして機能し、システムを侵害します。

以前に確認されたSmart Loaderが係る攻撃キャンペーンとの類似点と相違点

2024年10月、セキュリティベンダ「Morphisec社」は、攻撃者が不正なLuaスクリプトを別のマルウェアコンポーネントと併用する手法についての分析結果を公開しました。同ブログ記事では、難読化を解除するプロセスや予想される動作など、Luaスクリプトに係る詳細な内訳が提供されています。

以下に同調査結果の主な要約を示します。

- Smart Loaderは、ZIPファイルに同梱された難読化されたLuaスクリプトを介して展開されます。

- バッチファイルによって起動されたCompiler.exeは、lua51.dllを読み込み、不正スクリプトを実行します。

- Smart Loaderは遠隔操作用(Command and Control、C&C)サーバに接続し、タスクを受信して実行します。

- 攻撃者は、解析を妨げ、コードの完全性を維持するため、不正スクリプトに難読化ツール「Prometheus Obfuscator」とffiライブラリを用いています。

- Smart Loaderは、システム情報を収集する一方で、スケジュールされたタスクを作成して自身の不正活動の永続化を確立します。

- Smart Loaderは、セキュリティ機能による検出の回避、ペイロードのダウンロード、永続化の維持に係るコマンドを実行します。

- Smart Loaderは、CypherIT Loader/Crypterおよび情報窃取型マルウェア「Redline」を展開します。Redlineは、ダークウェブ上の闇市場でMaaSを通じて提供されていることで知られています。攻撃者は、Redlineを介して窃取した認証情報などを自身で悪用したり、ダークウェブ上で取引したりして利益を得ています。

- 頒布インフラ:不正ファイルはGitHubのuser/file-attachments配下に設置されていました。

- 訪問者をおびき寄せる手口:攻撃者は、正規ソフトのダウンロードサイトを模して作成した偽サイト上の「download」ボタンを訪問者にクリックさせることで、GitHubからマルウェアをダウンロードさせていました。

一方、GitHubリポジトリを悪用する現在進行中の攻撃キャンペーンは、以下のように高度化されています。

- 不正ファイルの設置先に係る戦略変更:GitHub上に不正ファイルを添付する代わりに攻撃者は現在、GitHubリポジトリの「リリース」ページ内に不正ファイルを設置しています。

- 訪問者をおびき寄せる新たな手口:訪問者をおびき寄せる主な手口として偽サイトを用いる代わりに、生成AIの出力したREADMEファイルを悪意あるリポジトリに用いています(図1)。

- 高度化したセキュリティ回避戦術:2024年10月に報告された攻撃キャンペーンの詳細が明らかとなった後、攻撃者は訪問者が安全と認識しやすいGitHubを悪用し続けながら、セキュリティ機能による検出を回避するための戦術をすぐに高度化させました。

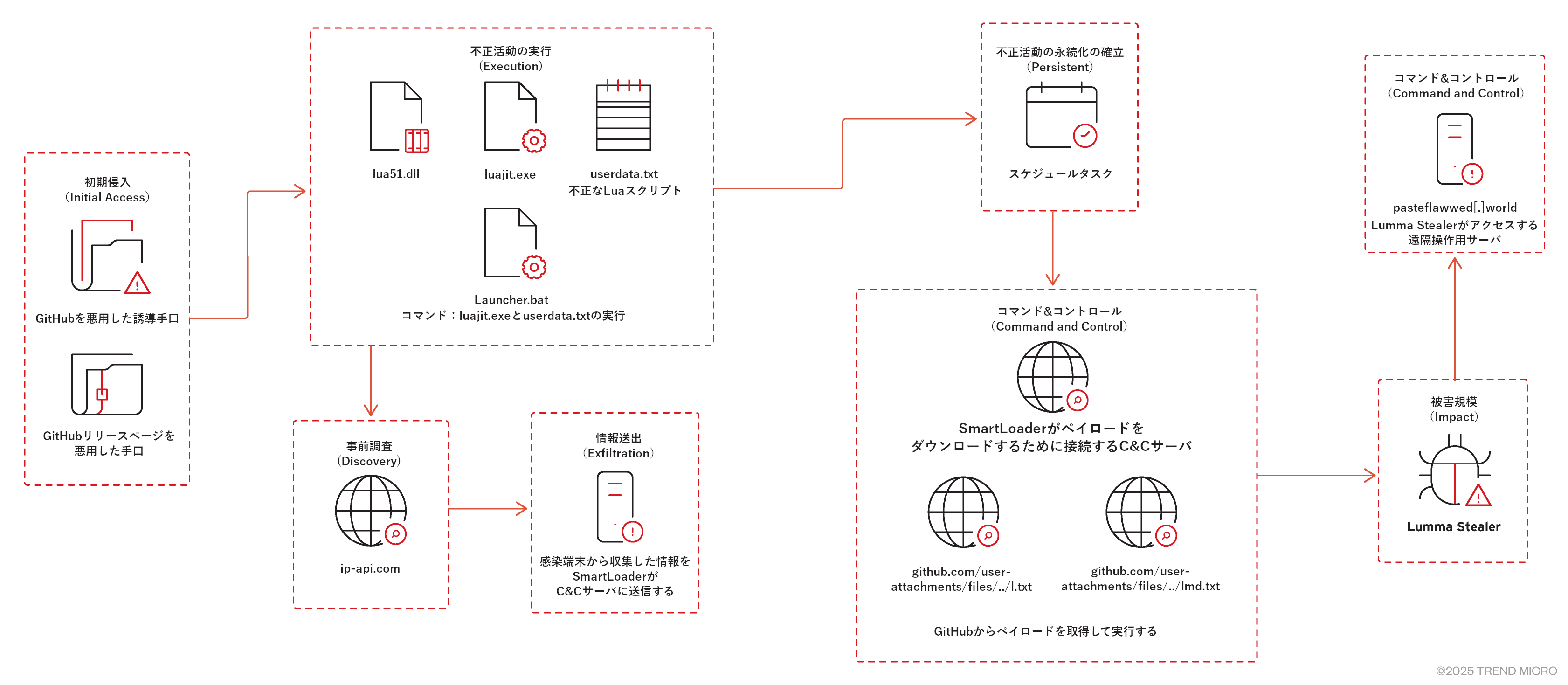

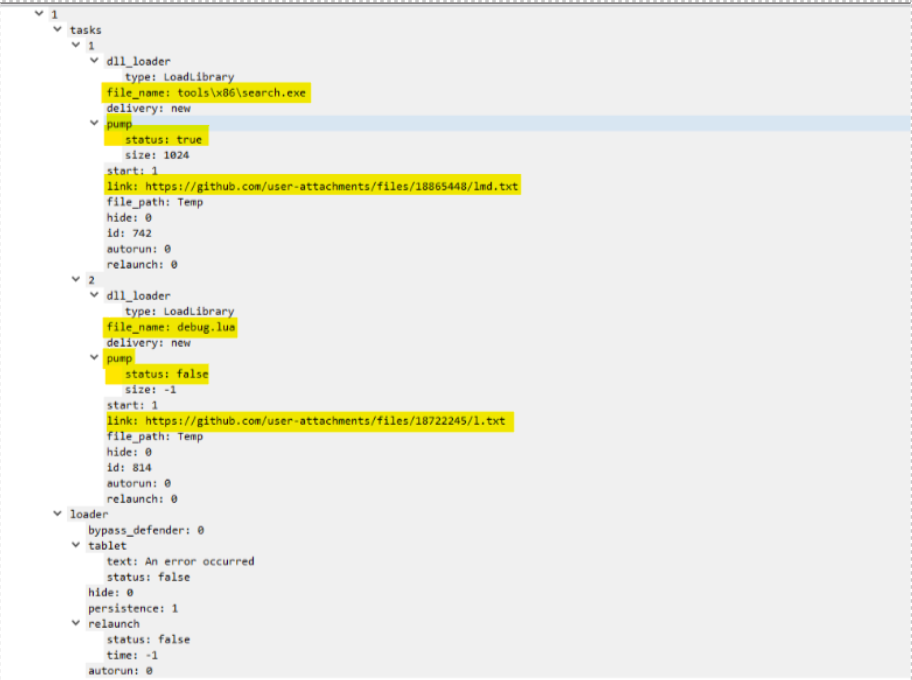

図2は、訪問者をおびき寄せる最初の手口からペイロードをダウンロードさせるまでの攻撃チェーン全体の流れを示しています。図2は、攻撃プロセスに係る各段階の詳細を示しており、Smart LoaderがダウンロードされてからLumma Stealerペイロードが感染するまでの実行フローを確認できます。

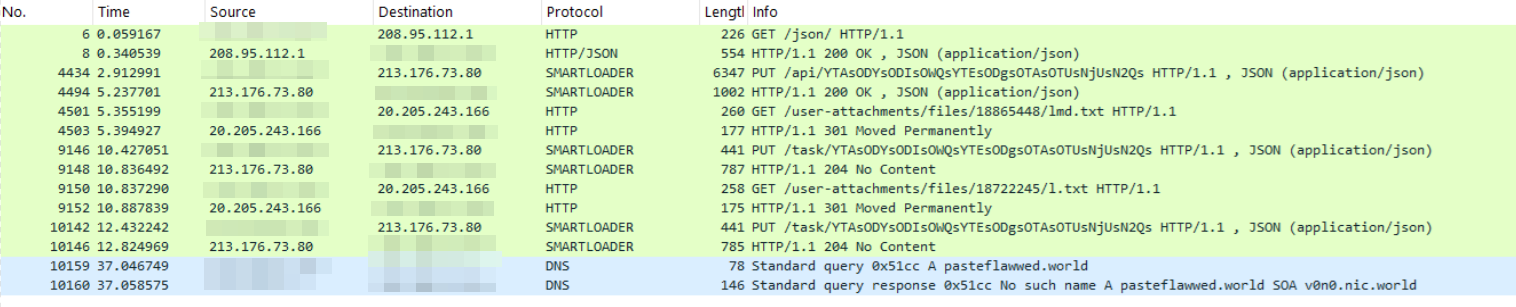

一方、図2の補足となる図3は、Smart Loaderが実行されてからLumma Stealerペイロードがダウンロードされるまでの間にパケットキャプチャツール「Wireshark」内で取得されたネットワークトラフィックを示しています。

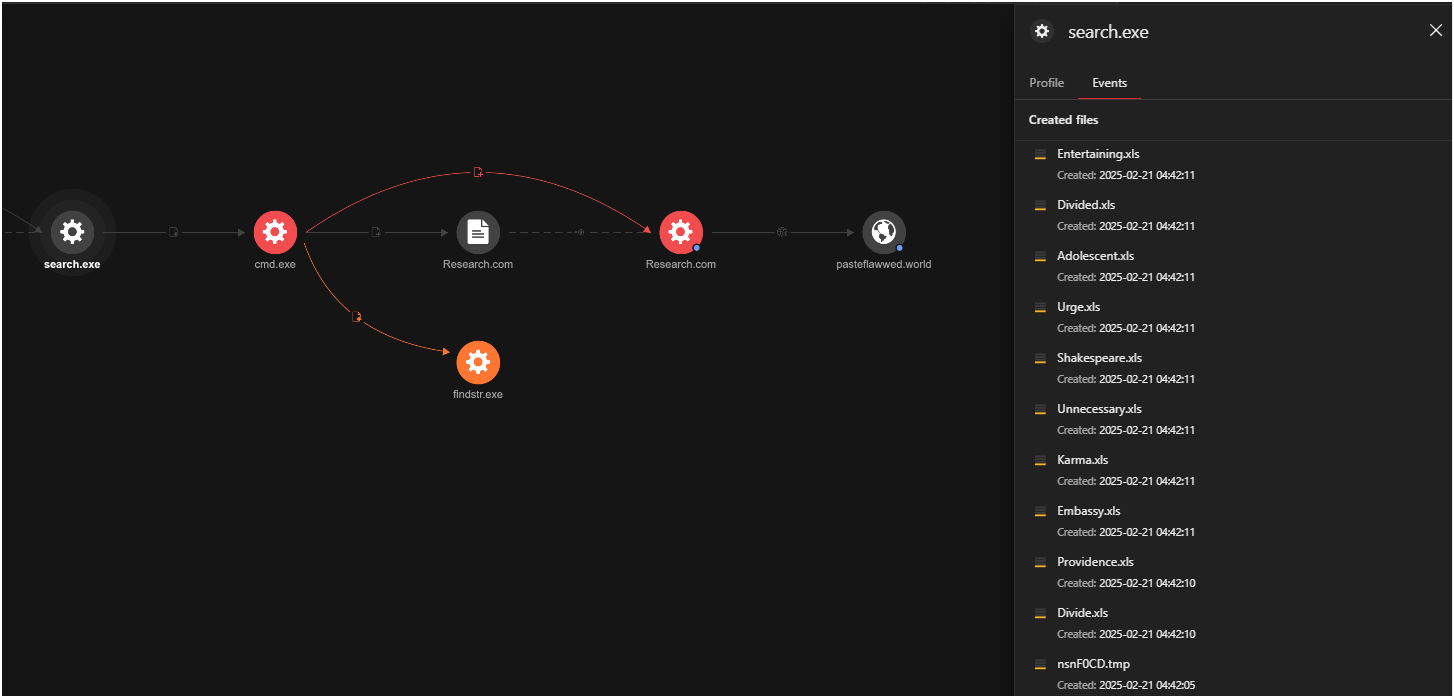

不正活動の実行中にSmart Loaderは、最後のペイロードとしてLumma Stealerをダウンロードします。Smart LoaderはGitHubから取得したファイル「search.exe」を介してLumma Stealerを実行します。search.exeは必要なファイルを作成し、Excelファイル内に隠蔽された暗号化されたAutoItスクリプトを実行します。

Smart Loaderは、ペイロードを読み込む際にファイルサイズを約1GBに膨張させる機能を備えています。侵入の痕跡(Indicators of Compromise、IoC)には、図4に示すGitHubのリンク先からダウンロードされた、エンコードされたテキストファイル(l.txtおよびlmd.txt)のハッシュも含まれています。

ダウンロードしたファイル(search.exeとdebug.lua)を取得・実行した後、Smart Loaderは、追加のファイルを作成して実行する以下の一連のコマンドを実行してLumma Stealerペイロードの準備を整えます。本コマンドにより、TEMP%フォルダ内に不正ファイルが作成され、1つのバッチスクリプトに結合して実行するといった不正活動が実行されます。

cmd /c copy /bc..\Entertaining.xls + ..\Divide.xls + ..\Providence.xls + ..\Shakespeare.xls + ..\Adolescent.xls + ..\Divided.xls + ..\Unnecessary.xls + ..\Karma.xls

また、findstrを通じてセキュリティ対策製品を発見するために以下のようなコマンドを複数実行します。

findstr /I "opssvc wrsa"

findstr "AvastUI AVGUI bdservicehost nsWscSvc ekrn SophosHealth"

結合されたバッチスクリプトから別のファイル「Research.com(AutoItインタプリタ)」が%TEMP%フォルダ内に作成されます。その後、C&Cサーバに接続する前に、以下のコマンドを使ってブラウザのデバッグを実行します。

"C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --profile-directory="Default" --remote-debugging-port=9222

最後にLumma StealerはC&Cサーバ「pasteflawwed[.]world」に接続します(図5)。本通信経路は、感染端末から窃取したログ記録やその他の機密情報を送出させるために用いられます。

米紙「The Wall Street Journal社」が報告した事例と同様、攻撃者はGitHubを介して頒布したマルウェアを用いて大きな損害を与える可能性があります。特にLumma Stealerなどの高度な脅威と組み合わせることで、Webブラウザからの情報収集、暗号資産のウォレットや二要素認証に係る拡張機能の侵害、ログイン認証情報/財務情報/個人を特定できる情報などの機密データの窃取が可能となります。これにより被害者は、新たな個人情報の窃取、金融詐欺、重要なアカウントへの不正アクセスなどの被害に遭う可能性が高まり、経済的にも個人的にも深刻な影響を受けるおそれがあります。加えて攻撃者は、窃取したデータを別の攻撃者に販売して次なるセキュリティ侵害を発生させたり、取引により得た利益を用いてさらなる攻撃活動を実行するなど、被害者に及ぼす影響をさらに増幅させるおそれがあります。

これらの攻撃事例は、生成AIを悪用したサイバー脅威やLumma StealerなどのMaaSにより、攻撃者が個人用/仕事用アカウントの両方を侵害するための障壁がいかに低くなっているかを浮き彫りにしています。攻撃者が高度なツールを用いて自身の手口を自動化/複雑化させる傾向が強まる中、サイバーセキュリティ対策の強化が急務であることは明白です。急速に高度化するこれらの脅威を軽減するためには、強固な防御策を実装することが重要です。

被害に遭わないためには

Smart Loaderや類似するマルウェアを用いた攻撃キャンペーンなどの脅威から身を守るために、企業や組織、個人ユーザは、以下のベストプラクティスを実践することが推奨されます。

- ソフトウェアは公式ソースからのみダウンロードする:無料または海賊版ソフトなどを提供するサードパーティのWebサイトやトレントサイト、リポジトリからソフトをダウンロードすることは避けましょう。

- リポジトリの信頼性を確認する:正規の提供元、リポジトリの履歴、生成AIコンテンツや不審なドキュメントの有無などを確認しましょう。

- セキュリティ機能を有効化する:不正ファイルのダウンロードを検出してブロック可能なエンドポイント・セキュリティソリューションを使用しましょう。

- 実行前にファイルを分析する:サンドボックス型のセキュリティツールを使用して、未知のファイルを実行前にスキャンしましょう。

- ネットワークセキュリティコントロールを導入する:既知の悪意あるGitHubリポジトリへのアクセスをブロックし、検証されていないソースからのファイルのダウンロードを制限しましょう。

- 異常な活動を監視する:セキュリティ情報やイベント管理ツールを使用して、不正スクリプトの実行や異常なアウトバウンド接続を検出・対応しましょう。

- ソーシャルエンジニアリングの手法がもたらすリスクに係るセキュリティ/リテラシー教育を従業員に対して実施する:従業員がGitHub上などに作成された悪意あるリポジトリのファイルをダウンロードしたりしないようにセキュリティ意識向上トレーニングを実施しましょう。

- アプリケーション制御ポリシーを適用する:不正アプリやスクリプトの実行を阻止するための対策を実施しましょう。

これらのベストプラクティスに準拠することで、企業や組織、個人ユーザは、GitHubなどの安全と認識しやすいプラットフォームを悪用した攻撃キャンペーンの被害に遭うリスクを低減することができます。攻撃者が今後も自身の戦術、手法、手順(Tactics、Techniques、Procedures⦅TTPs⦆)を巧妙化させ続けることを考慮し、攻撃対象領域におけるリスク指標を含め、サイバー脅威を包括的に可視化できる対策を導入することで本記事で解説したような高度化した脅威の軽減につながります。

Trend Vision One™によるプロアクティブなセキュリティ対策

トレンドマイクロの統合サイバーセキュリティプラットフォーム「Trend Vision One」は、弊社の幅広い製品群や3rd partyのセンサーを活かし、マルウェア等の脅威や、脅威とは断定できない不審な挙動を集約し、特有のスレットインテリジェンスを用いて解析することで、環境全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とする「XDR」を提供します。さらにAI、何百人もの脅威リサーチャーとデータサイエンティスト、そして2億5,000万を超える世界中のセンサーを利用することで、Trend Vision Oneはサイバー犯罪の手法と技術に関する貴重な情報を継続的に取得しています。業界をリードするこの強力なスレットインテリジェンスはTrend Vision Oneを通じて自動的に利用でき、セキュリティチームが新しいリスク、脅威、および脆弱性により早く対処することを支援します。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

From SmartLoader to LummaStealer: AI-Generated fake GitHub repositories delivering malware

Trend Vision Oneのアプリ「Threat Insights」

攻撃者集団:Water Kurita

新たな脅威に関わる情報:From SmartLoader to LummaStealer: AI-Generated fake GitHub repositories delivering malware

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

「Lumma Stealer」が接続するC&Cサーバ

eventSubId:301 AND processFilePath:Research.com AND hostName:pasteflawwed.world

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

まとめ

GitHub上の悪意あるリポジトリを通じてSmart LoaderやLumma Stealerを頒布する現在進行中の攻撃キャンペーンは、攻撃者が自身の戦術を高度化させていることを浮き彫りにしています。攻撃者は多くのユーザが安全と認識しやすいGitHub上にソーシャルエンジニアリングの手法や生成AIコンテンツを用いて訪問者をおびき寄せ、不正ファイルをダウンロードさせています。GitHub上に不正ファイルを添付して訪問者にダウンロードさせるこれまでの手口からリポジトリ全体を悪用する手口への移行は、セキュリティ機能による検出を回避し、運用の回復力を維持する攻撃者の適応力を示しています。

サイバー脅威が高度化し続ける中、企業や組織、個人ユーザは、GitHubなどの正規プラットフォームを悪用する戦術に対する警戒が必要です。本攻撃キャンペーンは、企業や組織、個人ユーザがオープンソースプラットフォームを利用する際に、ソフトウェアのソース元を検証することの重要性を明示しています。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

AI-Assisted Fake GitHub Repositories Fuel SmartLoader and LummaStealer Distribution

By: Cj Arsley Mateo, Jacob Santos, Darrel Tristan Virtusio, Junestherry Dela Cruz, Paul John Bardon

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)