サイバー脅威

スペイン語圏のアンダーグラウンドで展開されるサイバー犯罪ビジネス

スペイン語圏のサイバー犯罪者が用いるアンダーグラウンド・コミュニティについて、横行する詐欺行為や、不正なサービスの販売活動に焦点を当てて解説します。

- スペイン語話者向けのサイバー犯罪用アンダーグラウンドでは、他のアンダーグラウンドのようにさまざまなサイバー犯罪サービスが宣伝販売されています。

- 特に詐欺活動や情報窃取など、サイバー技術を「利用」したサービスが盛んに宣伝、売買されています。本稿ではこれらを「サイバー技術利用型サービス」と呼称します。

- また、ランサムウェアやマルウェアのように、サイバー技術に「依存」した犯罪サービスも少数ながら存在し、スペイン語圏の悪名高い攻撃グループが関与しています。本稿ではこれらを「サイバー技術依存型サービス」と呼称します。

- サイバー技術利用型サービスは特にメッセージアプリ、サイバー技術依存型サービスは英語およびロシア語のWebフォーラムが宣伝場所として多用されています。

はじめに

アンダーグラウンドのフォーラムやマーケットは、違法なサービスや製品の売買に適した場として、サイバー犯罪者の間で長らく利用されてきました。トレンドマイクロでは2015年以降、こうしたアンダーグラウンドの地域別傾向調査の一環として、ラテンアメリカやカリブ地域、北米、東アジア、中東などに焦点を当てた分析を行ってきました。また、ブラジルやフランス、ドイツ、日本、ロシアなどの特定国に関する調査も実施しました。

今回は先日の「英語圏のサイバー犯罪アンダーグラウンド市場の現状」のレポートに続き、アルゼンチンやメキシコ、ペルー、プエルトリコ、スペインなど、スペイン語圏のサイバー犯罪アンダーグラウンドに焦点を当て、そこで行われている活動の事例を収集、分析しました。

調査分析にあたり、本稿ではサイバー犯罪サービスや商品を下記に示す2系統に分類します。

- サイバー技術依存型サービス:サイバー技術に依存した犯罪サービスを指す。例として、ランサムウェアやマルウェア、ハッキングサービスなどが挙げられる。

- サイバー技術利用型サービス:サイバー技術が必須と言うわけではないが、それを利用することで実行効率や拡散性が高められる犯罪サービスを指す。例として、詐欺活動や情報窃取などが挙げられる。

以降では、スペイン語圏のサイバー犯罪アンダーグラウンドで行われている活動の内容や傾向について、詳しく解説します。

サイバー技術依存型サービス

以前、スペイン語圏のサイバー犯罪オンラインコミュニティとして「Elhacker」や「Indetectables」、「Undercode」などが浮上し、注目を浴びました。参加者の多くはスペインやラテンアメリカ諸国に属し、ランサムウェアやボットネット、クリプターなどの不正なファイルに関するやりとりが行われていました。

こうしたオンラインフォーラムが稼働し続ける一方、最近では、スペイン語を話す攻撃者がロシア語や英語のサイバー犯罪フォーラムに足を踏み入れ、自らのサイバー依存型サービスを売り込む動きも見られます。特にロシア語のサイバー犯罪コミュニティは、当該領域の先駆け的な存在であり、さまざまな目的や背景を有するサービス提供者間のエコシステムを作り上げています。

スペイン語圏の攻撃者が用いるロシア語フォーラムの中で、特に有名なものを下記に示します。

- Exploit:長年に渡って運営されているロシア語のサイバー犯罪フォーラムであり、通常のインターネットブラウザを用いたクリアWebでのアクセス経路と、Torブラウザを用いたダークWebでのアクセス経路を提供している。本フォーラムでは、マルウェアや不正アクセスサービス(AaaS、IAB)、ゼロデイ脆弱性、盗難クレジットカードの情報がサイバー犯罪者間で売買されている。また、ランサムウェア活動の参加者募集や、それに類する話題も展開されている。参加の際にはビットコインで100ドルの料金が必要になるが、他フォーラムで一定の評判を得ている者については、免除される場合もある。

- XSS(旧称:DaMaGeLab):認証情報アクセス、脆弱性を突いた攻撃法、攻撃者にとって価値のあるゼロデイ脆弱性などが話題として上がり、取引が行われている。かつてはランサムウェアサービス(Ransomware-as-a-Service)の利用者(アフィリエイト)を募集する活動で悪名を得ていたが、2021年に入ると、管理者によってランサムウェア関連のトピックが禁止された。

- Breach Forums:2022年2月に連邦捜査局(FBI)に摘発された「RapidForums」の代わりとして、2022年3月に出現した。本フォーラムは、主に不正アクセスサービスやデータベースを求めるユーザの間で重宝されている。以降、二度の再起動を経た後、2024年5月に再び法執行機関の摘発を受けたが、翌月には新しい所有者が出現し、再稼働するに至っている。

ロシア語や英語のフォーラムで活動していたスペイン語圏のサイバー犯罪者について、代表的な例を下記に示します。

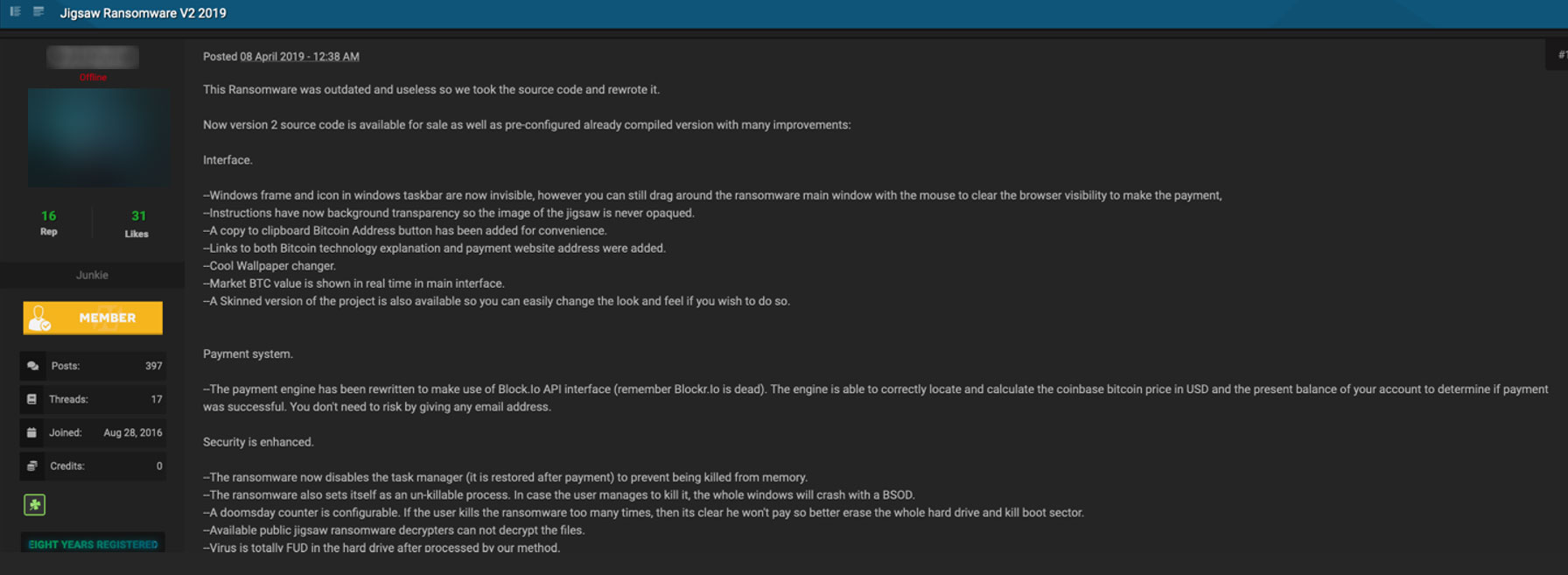

- Moisés Luis Zagala González: FBIに指名手配されているベネズエラのサイバー犯罪者であり、「Nosophoros」や「Aesculapius」、「Nebuchadnezzar」などの名でも呼ばれている。この人物は、先述の「XSS」で「Thanos」や「Jigsaw」といったランサムウェアの他、「Private Data Locker」を販売していたと見られる。また、ロシア語フォーラム「Crdclub」、「Nulled」、「CryptBB」、「Exploit」や英語フォーラム「Hackforums」、「Kickass」での活動も確認されている。本人物が販売、レンタルしたランサムウェアは、コンピュータネットワークを狙った攻撃に使用された。

- José Luis Huertas: 「Alcaseca」や「Mango」、「chimichuri」の名でも知られ、窃取された機密情報の販売に特化した検索エンジン「Udyat」を作成した。先述の「Exploit」でデータベースを販売した他、別のフォーラム「Cracked」や「Altenen」にも参加していた。

- ハッキンググループ「Kelvin Security」のリーダー: ベネズエラ出身のサイバー犯罪者であり、2023年にスペインで逮捕された。Kelvin Securityは2013年頃に活動を開始し、一般公開されたシステムの脆弱性を突くことで、正規ユーザの認証情報や機密情報を盗み取っていた。2020年以来、本グループが関与したサイバー攻撃は300件以上に達し、標的組織の所在地は90カ国に及ぶと見られている。構成メンバーとして、リーダーの他に、ペルーやコロンビア出身の人物が含まれる。

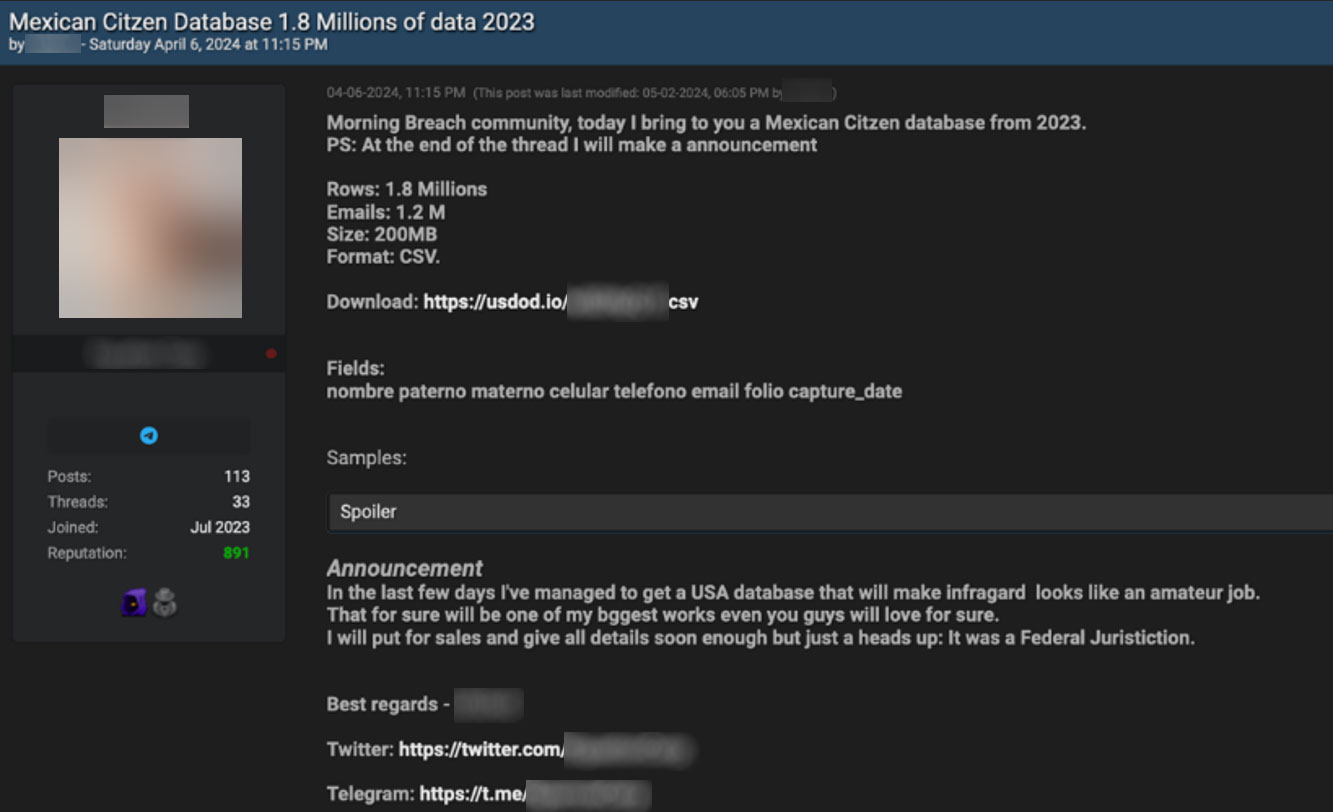

- ユーザ「USDoD」: 「EquationCorp」の名でも知られ、アンダーグラウンドの不正アクセスサービスに関与していた。後に、当該人物はブラジル出身の33歳男性であることが判明した。過去にはフォーラム「RapidForums」の「NetSec」として知られ、2022年には後続版の「Breach Forums」に参加していた。

サイバー技術利用型のサービス

スペイン語圏のアンダーグラウンドでは、サイバー技術利用型サービスの取引場として、メッセージアプリ「Telegram」が多用されています。大半のチャネルは参加時に承認が必要ですが、中には承認不要なものも見られます。また、チャネルの多くが南米や中米、メキシコ、スペインを拠点としています。

サービスの価格は伏せられていることが多いため、販売者に応じた価格帯の比較や、共通的に使用される通貨の特定は、容易ではありません。サービス購入時の支払い方法として、PayPalやRevolut、Venmoなどのオンライン決済サイトが使用されます。これは、デジタル通貨が主流となっているサイバー犯罪フォーラムと比べて、対照的と言えるでしょう。

スペイン語圏のアンダーグラウンドでは、主に下記のサイバー技術利用型サービスが宣伝されています。

- Bineros(銀行識別番号攻撃)

- 電話・通信関連サービス

- 盗まれた正規アカウントの提供

- キャッシュアウトサービス(商品と返金の双方を受け取る手口)

- 小切手詐欺

- 不正アクセスサービス

- ソーシャルメディアにおけるフォロワーや「いいね」の水増し

- 旅行割引

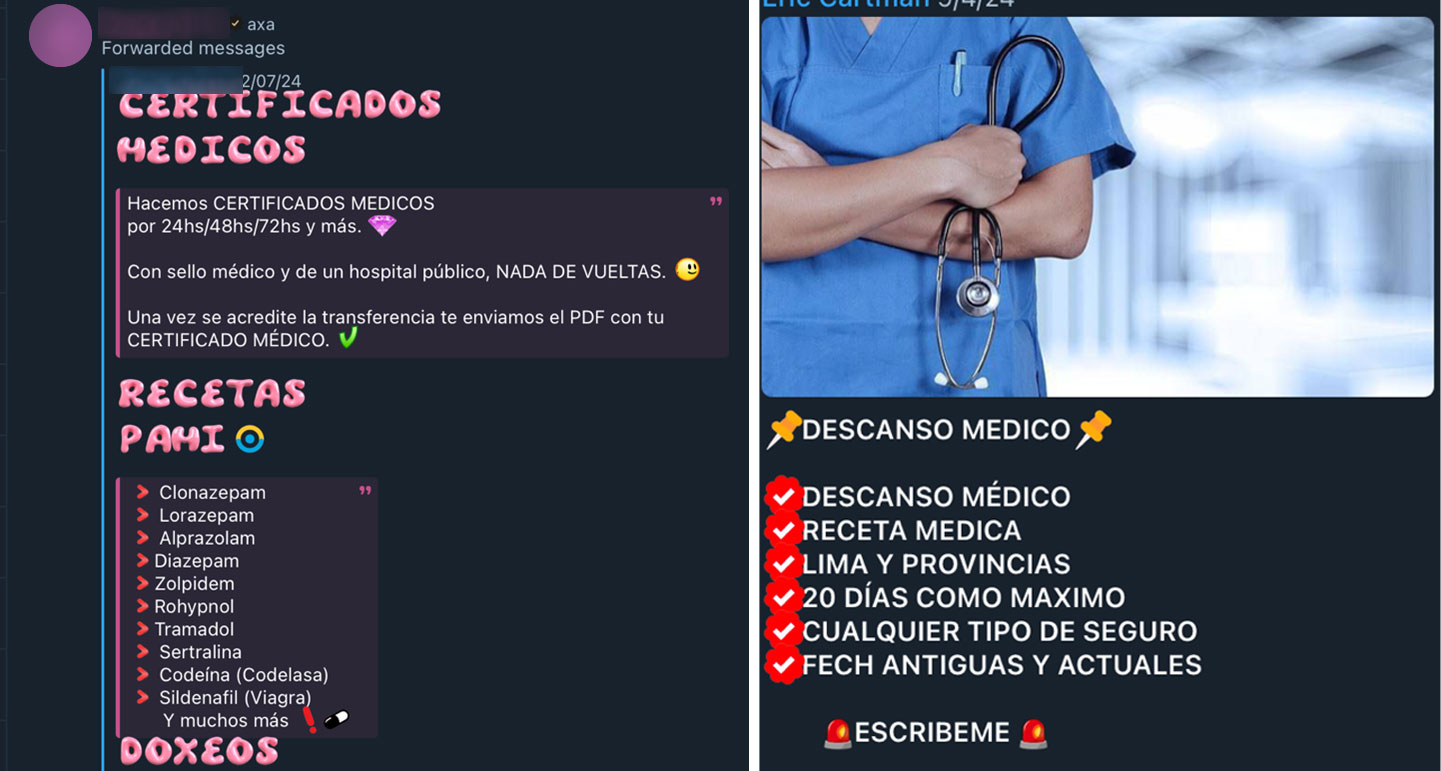

- 医療文書の偽造

- 請求料金の割引

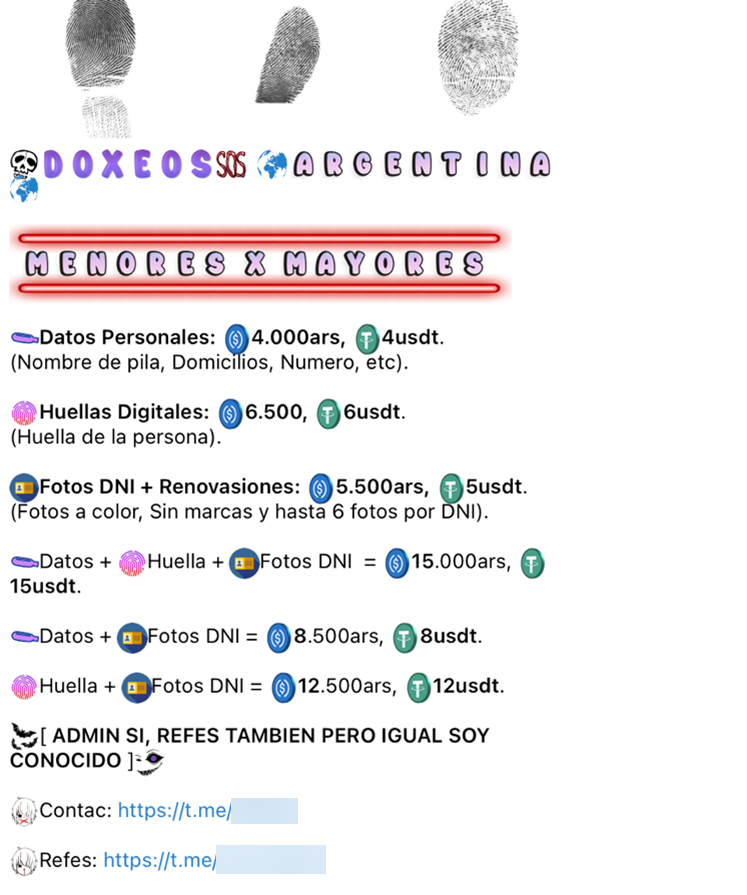

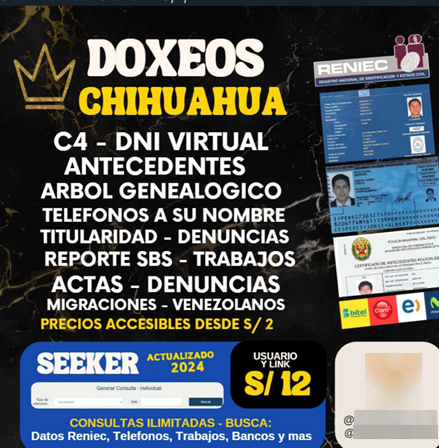

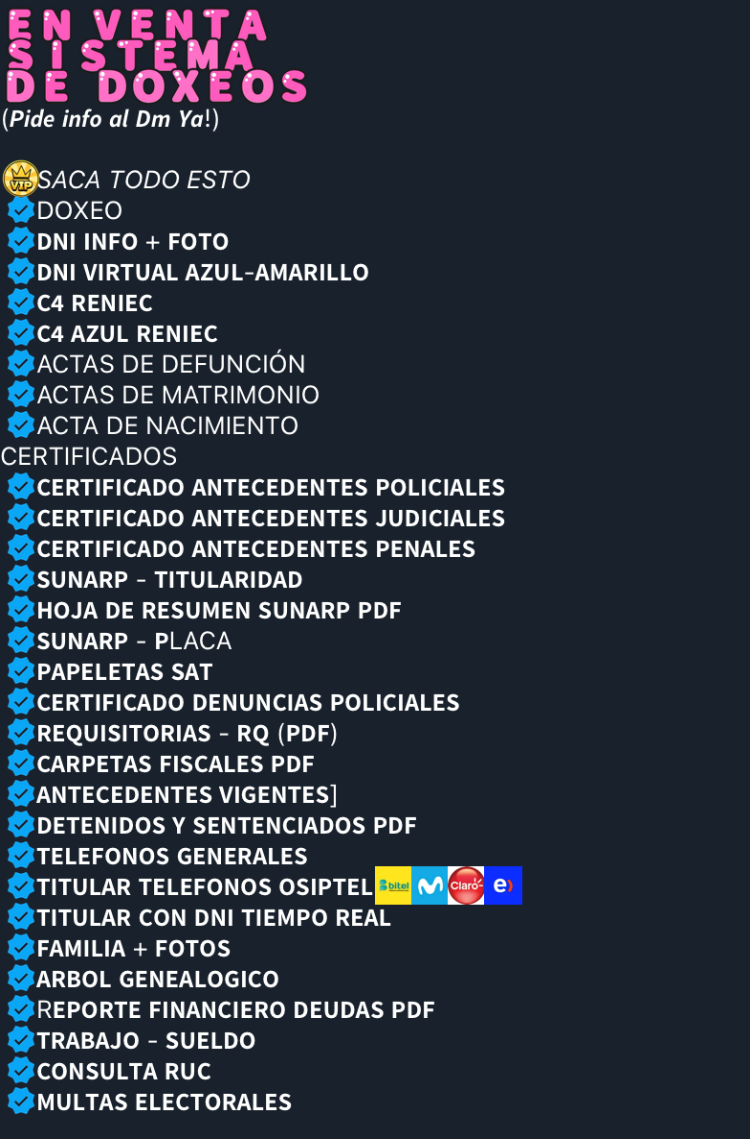

- ドキシングサービス(個人情報を晒すサービス)

Bineros

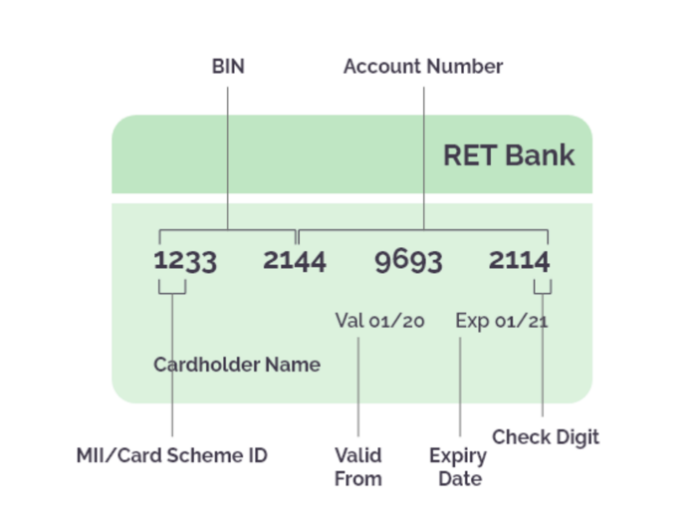

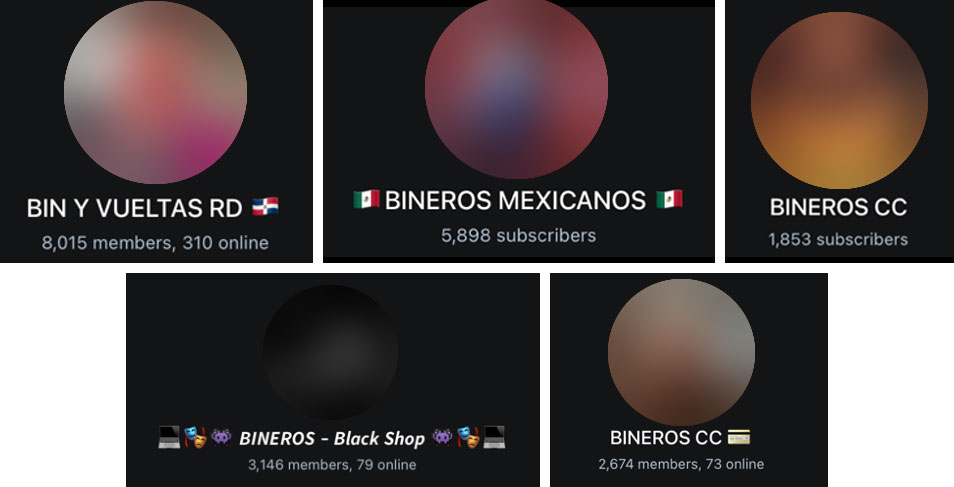

スペイン語圏のコミュニティでは、BIN(Bank Identification Number:銀行識別番号)攻撃に関連するサイバー犯罪者を「Bineros」と呼んでいます。実際にBineros絡みのグループを検索すると、50件以上のTelegramチャネルがヒットします。BIN攻撃では、カード番号を盗み取る「carding」の手口と異なり、ボットやスクリプトを用いてランダムな支払いカード番号を多量に自動生成します。こうして生成したカード番号について、期限日やセキュリティコード(CVV)の組み合わせを推測します。適切な組み合わせが見つかった場合、実際に小額の購入を通してテストを行い、次の本格利用に備えてカード情報を保存します。

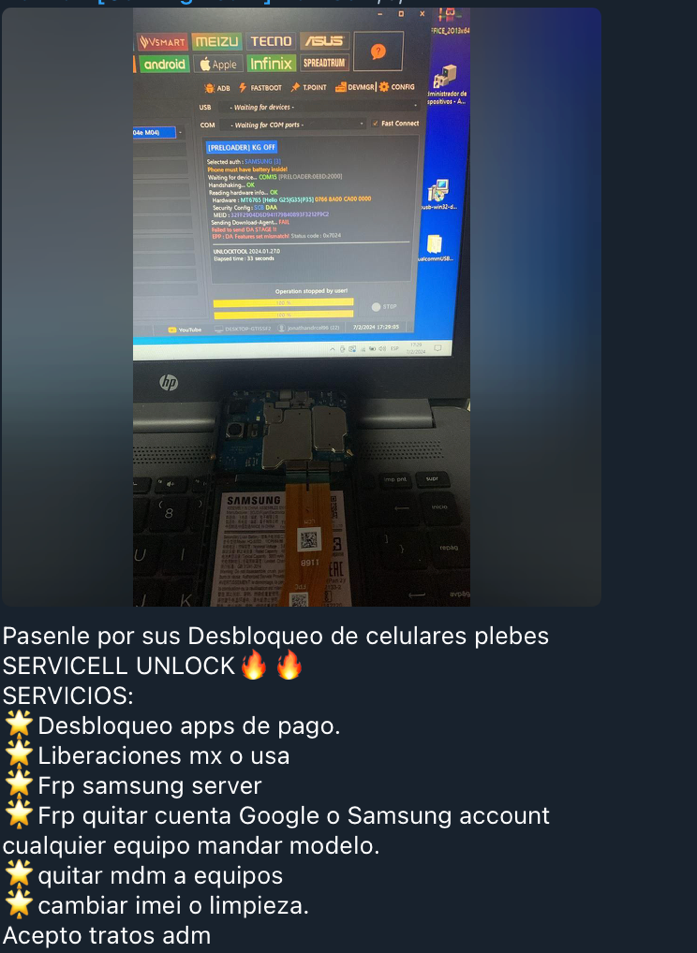

Binerosの手口を自動化するボット機能は、アンダーグラウンドで宣伝されています。BIN攻撃自体は高度なスキルがなくても実行可能ですが、ボットは何百にも及ぶ組み合わせを数秒の間に生成、試行できるため、作業の大幅な高速化に繋がります。

クレジットカードやBINのチェック用ボットは、登録制で販売されています。価格は週あたり4米ドルから25米ドル程度に収まります。

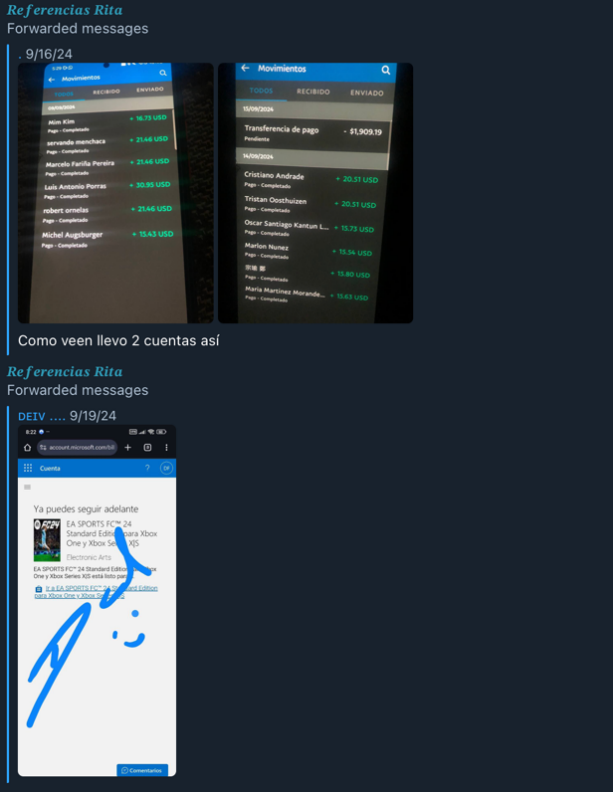

例として、ボット「Rita Chk」のサービス販売は4米ドルから始まり、価格帯が上がるたびにクレジットカードの無料贈与や利用マニュアルへのアクセスといった特典が上乗せされます。宣伝には、「無料クレジットカードスクレイピング」といった記載も見られます。さらに本サービスの販売者は、Rita Chkが期待通りに動作することを示すため、レビュー者が購入成功のスクリーンショットをアップロードするためのTelegramチャネルを別途開設しています。

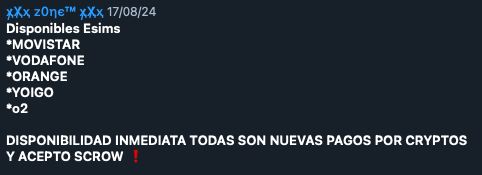

販売者はまた、スペイン語圏における主要な通信事業者「Movistar」、「Vodafone」、「Orange」、「Yoigo」、「O2」の「eSIM(仮想SIMカード)」を提供しています。こうしたeSIMは、詐欺攻撃や標的型スパムの匿名性と信頼性を高める目的で、サイバー犯罪者に利用される可能性があります。eSIMの価格帯は明示されないことが多いですが、通常は10米ドルから50米ドルの範囲内に収まります。販売者によっては、取引の安全性を保証する意図で、暗号資産やエスクローサービス(取引に第三者を仲介させる仕組み)での支払いも受け付けています。

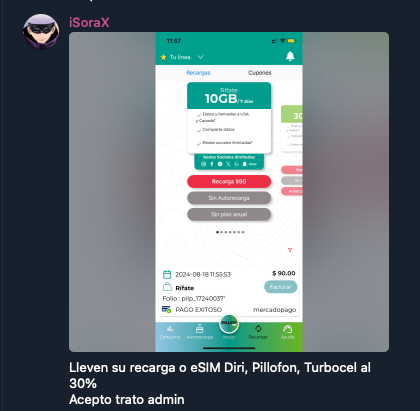

以上の他、モバイル端末の「残高チャージ(トップアップ)」を行うサービスも宣伝されています。当該サービスは多くの場合、購入者が支払った以上の金額をトップアップできることを売りとしています。例えば下図に示す「Cronos CHK Chat」の例では、追加割合が「50%」となっているため、100ペソの支払いに対して150ペソの残高がトップアップされると想定されます。当該のTelegramチャネルでは、他にもメキシコのモバイル事業者「Diri」、「Pillofon」、「Turbocel」を対象に、追加割合「30%」でトップアップできる旨が述べられています。PillofonやTurbocelについては、600分の利用につき3米ドル(45メキシコ・ペソ)といった価格帯が確認されてました。

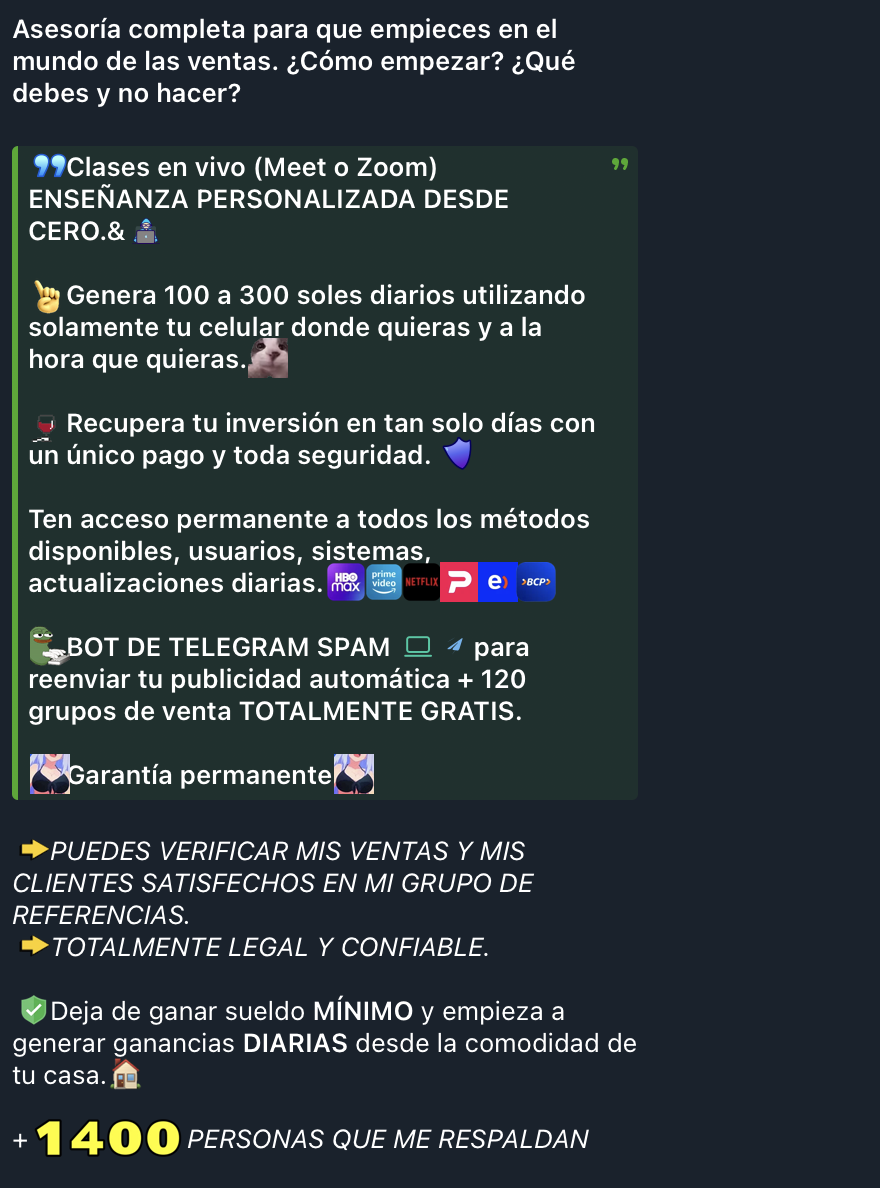

さらに、複数のTelegramチャネル内で、一括SMSサービスの宣伝が確認されました。価格帯は0.01米ドルから始まり、さまざまな国からの送信が可能となっています。飲食アプリやストリーミングアプリのSMS認証コードを受信する際の価格として、1通につき1米ドルが設定されています。以上の他、スパムボットの利用法やキャッシュアウトサービスの実施法、投資に関するレッスン受講のサービスもあり、150米ドル以上の価格が提示されています。

盗まれた正規アカウントの提供

NetflixやDisney+、Prime Video、Spotify、Star+、IPTVを始めとするストリーミングプラットフォームや各種正規サービスのアカウントも、商品として宣伝、販売されています。

図13は、「MrLux」と名乗る人物がペルーを拠点とするチャネル「BINEROS - Black Shop」に投稿した宣伝であり、各種ストリーミングサービスや仮想プライベートサーバ(VPS)へのアクセスを販売対象にしています。また、ペルーに拠点を置く別の販売者は、IPTV経由によるサッカー大会「Euro Cup 2024」のストリーミングを商品として宣伝しています。

図15は、同じくペルーを拠点とするグループ「YAPE FAKE PERU」に投稿された宣伝であり、IPTV、Tinder+、Canva Proのアカウントが、それぞれ月あたり8ペソ、15ペソ、5ペソで販売されています。

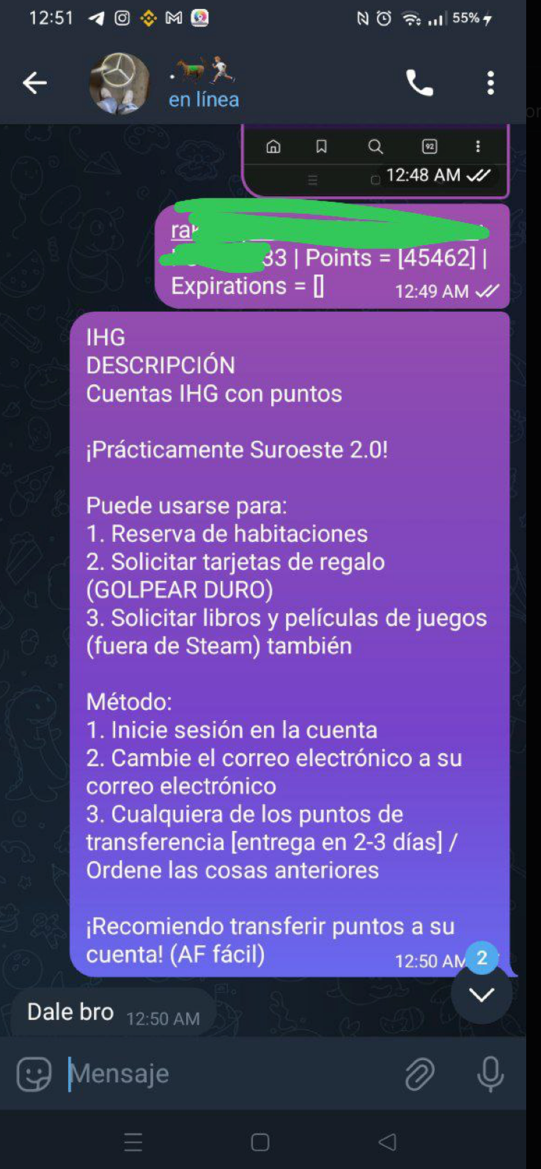

Telegramチャネル「Vueltas Chipero」では、残高付きの米国PayPalアカウントが販売されています。こうしたアカウントは、マルウェア攻撃などによって盗み出されたものと考えられます。宣伝内容に基づくと、購入者は10,000米ドルの取引に仲介し、2,000米ドルを入手できるとされています。これは展開的な「マネーミュール」を彷彿させる手口ですが、最終的な目標がPayPalアカウント自体とマネーミュールのどちらにあるのかは、不明です。

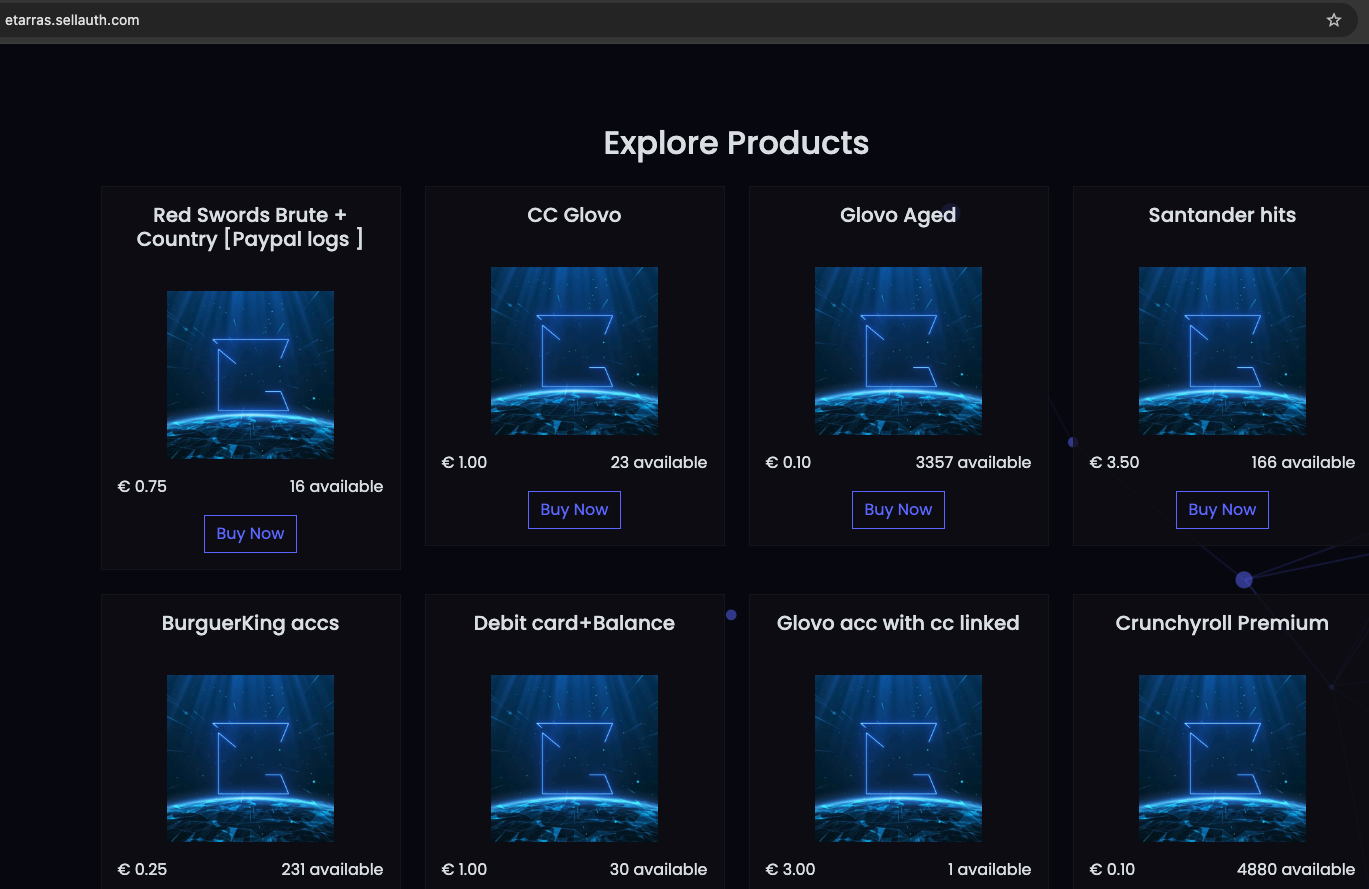

図16に示すチャネル「Compras y Ventas ESP」では、スペイン国内外のさまざまなアカウントが販売に出されています。図中の「Glovo」は食品配送サービスであるため、当該アカウントを入手した者は飲食物を自身宛てに注文する一方、請求先を元のアカウント所有者に回せると考えられます。「Eroski」はスーパーマーケットであり、当該アカウントを入手した者はオンライン上で食料品などを自身宛てに配達注文する一方、やはり、請求先を本来のアカウント所有者に回せると考えられます。こうした形で販売されているアカウントとしては、他にもスペインの国営宝くじシステム「Loterias」や「OnlyFans」、「Burger King」などが含まれます。販売者はチャネル上に価格帯を明記していませんが、代わりにWebサイトを提供しています。

当該サイトでは、販売対象の各種アカウントが、価格とともに表示されています。例として、クレジットカードの設定されたGlovoの食品配送サービスアカウントは3米ドルで、通常のGlovoアカウントは1米ドルで売られています。Burger Kingのアカウントは0.25米ドルと小額のため、詐欺の可能性は低いと推測されます。

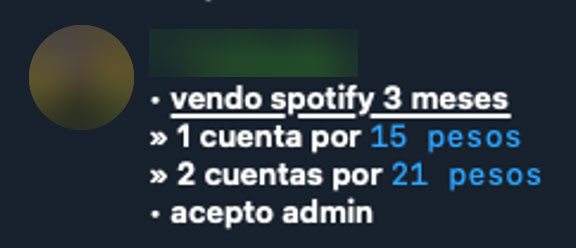

図17、18に示すチャネル「Cronos CHK Chat」では、NetflixやSpotify、ViX、NordVPNのアカウントが販売されています。ある販売者は、Spotifyのアカウントを1件あたり15ペソ(0.75米ドル)、2件同時購入で21ペソ(1米ドル)としています。別の販売者は、SpotifyやDisney、HBO Maxのアカウントを月額1米ドル以上で出品しています。また、本チャネルは、メキシコ国民の情報を暴露するドキシングサービス(下記URL)に繋がっています。

cronos-chk[.]com

キャッシュアウトサービス

ここで述べるキャッシュアウトとは、理論的に、オンラインショッピングなどで「商品」と「返金」の双方を受け取る詐欺行為に相当します。詐欺師は、送金後に取引中止(transaction reversal)の操作を行って出費が発生しないようにしますが、何らかの手口により、商品は手元に届くようにします。こうした活動を伴うサービスは、以前のスペイン語系アンダーグラウンドに見られなかったものです。

一方、マネーミュールの募集サービスも「bank cashout(銀行キャッシュアウト)」といった類似の呼称で偽装されている場合があります。こちらについては、それほど珍しいものではありません。

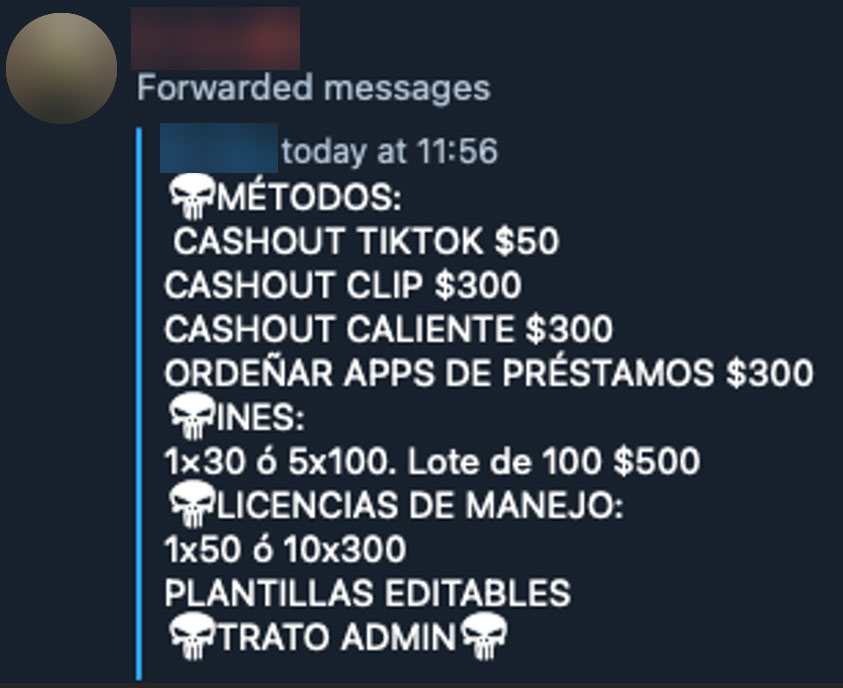

チャネル「CardHouse Latam」では、TikTokやその他アプリでのキャッシュアウト手段が販売対象となっています。

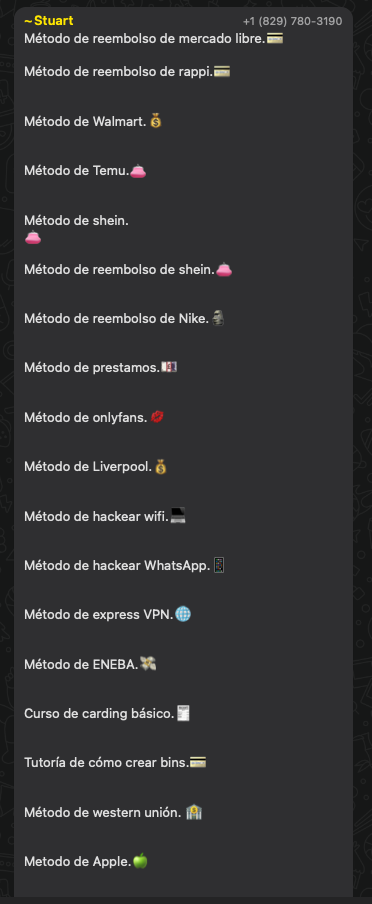

今回追跡したTelegramチャネルの1つに、こうした詐欺に関連するWhatsAppグループへのリンクが投稿されていました。当該グループ「Los Hijos de Kitah」の運用者について調べたところ、WalmartやNike、Temu、Sheinなどの著名な小売Webサイトを狙ったキャッシュアウト手段を販売していることや、キャッシュアウトの成功を示すスクリーンショットを各種プラットフォームに投稿していることが判明しました。

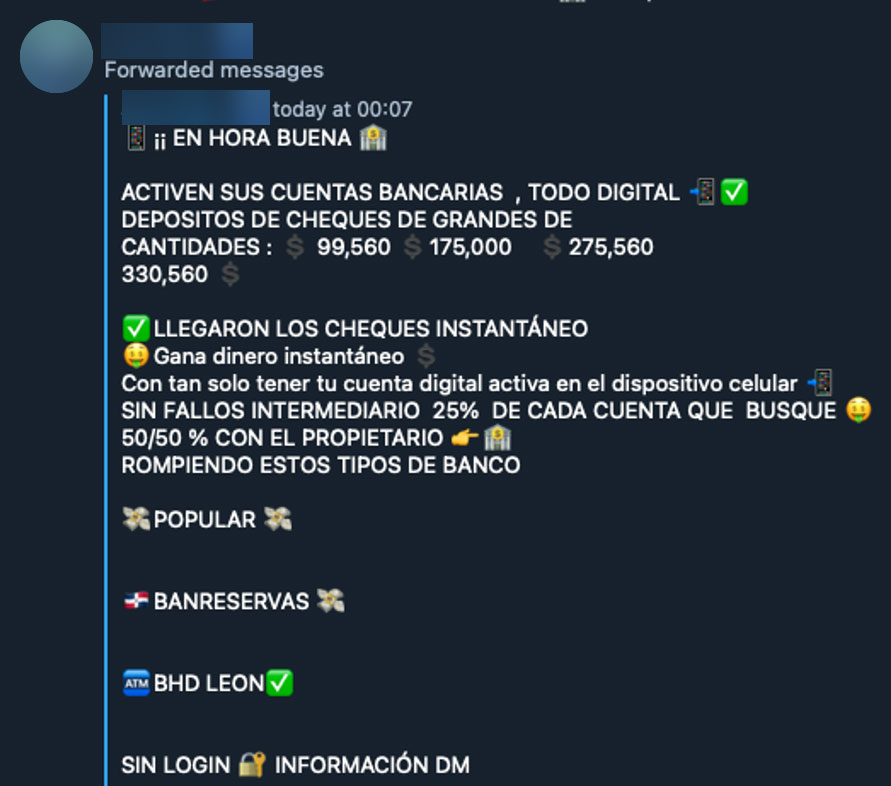

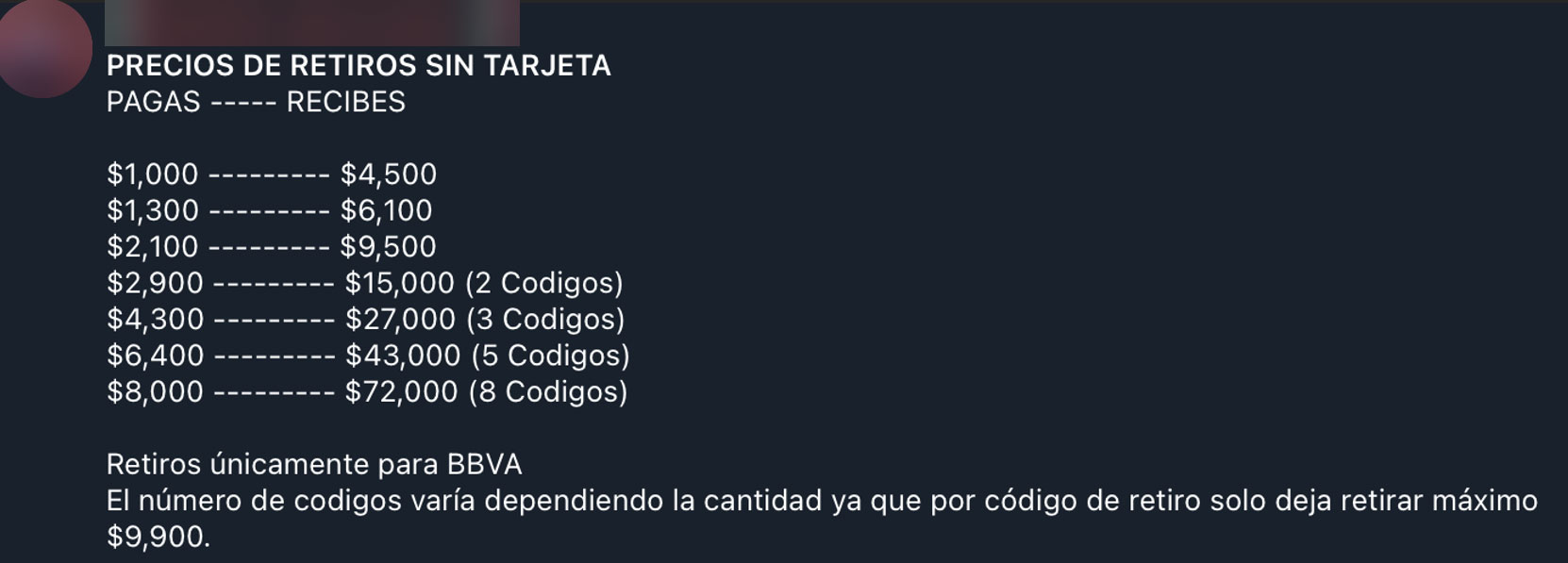

小切手詐欺

今回の調査では、数多くの小切手詐欺が見つかりました。本活動は、販売者が新規の銀行口座を開設し、多額の小切手を入金するところから始まります。この小切手は実際には資金がないため、いずれ不渡りになりますが、銀行側では、それをすでに残高としてクレジット(加算)しています。結果、銀行側が不良小切手だと気づく前に、犯罪者側でそのお金を使うことが可能となります。小切手の金額は5,000米ドルから15,000米ドル程度に及び、すぐに利用可能になります。

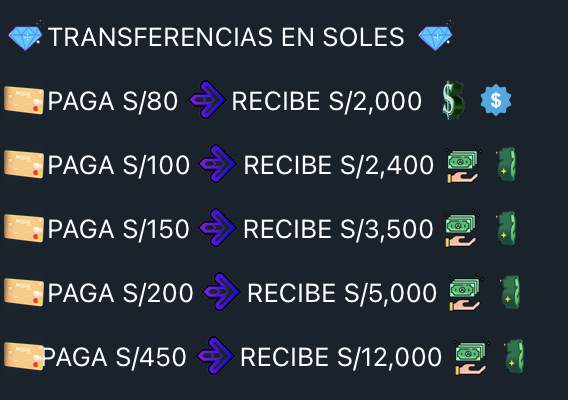

この他、長期開設された銀行口座を不正利用する手口も見られます。銀行口座の所有者が注意深く監視していない場合、ランダムな入金や出金に気づけない可能性があります。実際に一部の広告では、所有者が詐欺に気づいていない旨を示唆しています。また、追加料金の支払いにより、当座預金口座の所有者とされる人物が開設した口座を不正利用する方式も提示されています。具体例として、50米ドルの支払いに対して300米ドルが戻って来る、400米ドルの支払いに対して3,500米ドルが戻って来る、などの宣伝が見られます。他の例を、下図にします。こうした手口に利用される銀行の多くは、米国やカリブ海地域、南アメリカ、スペインに属しています。

米国では小切手の資金を即座に引き出せるようにする義務はありませんが、こうした法律は、国によって異なります。資金が利用可能になるまでの日数も、銀行や信用組合によって異なります。これを踏まえて上述したサービスの販売者は、小切手詐欺に利用できそうな銀行機関のリストを提示しています。また、偽の小切手を入金直後に資金として引き出し可能になった米国の銀行のように、セキュリティ面での欠陥は、格好の標的として狙われる可能性があります。

不正アクセスサービス(AaaS)

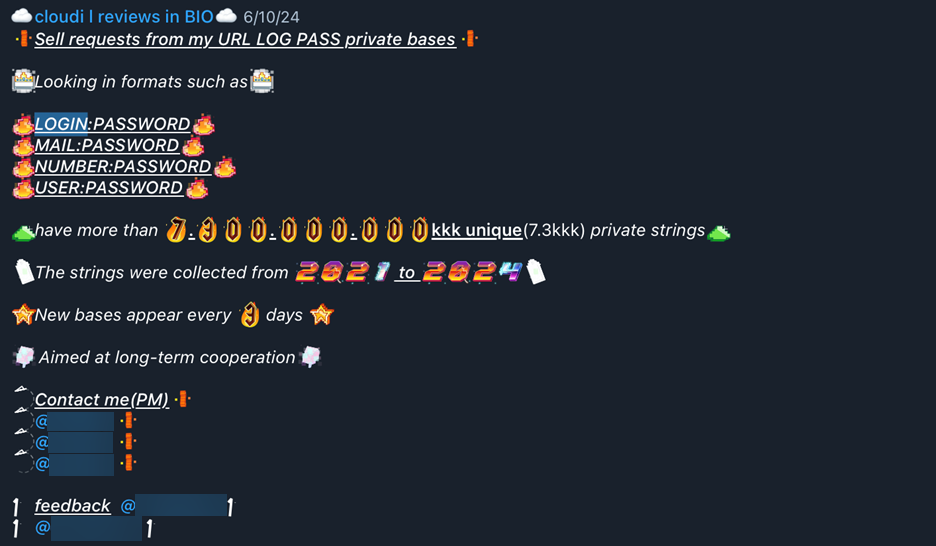

複数のTelegramチャネルにおいて、一般にIAB(初期アクセス販売)とも呼ばれる不正アクセスサービスが宣伝されています。本サービスは、さまざまなシステムへのアクセス経路やログイン認証情報を提供するものです。こうした認証情報は、システム侵入などによって流出したものと考えられます。

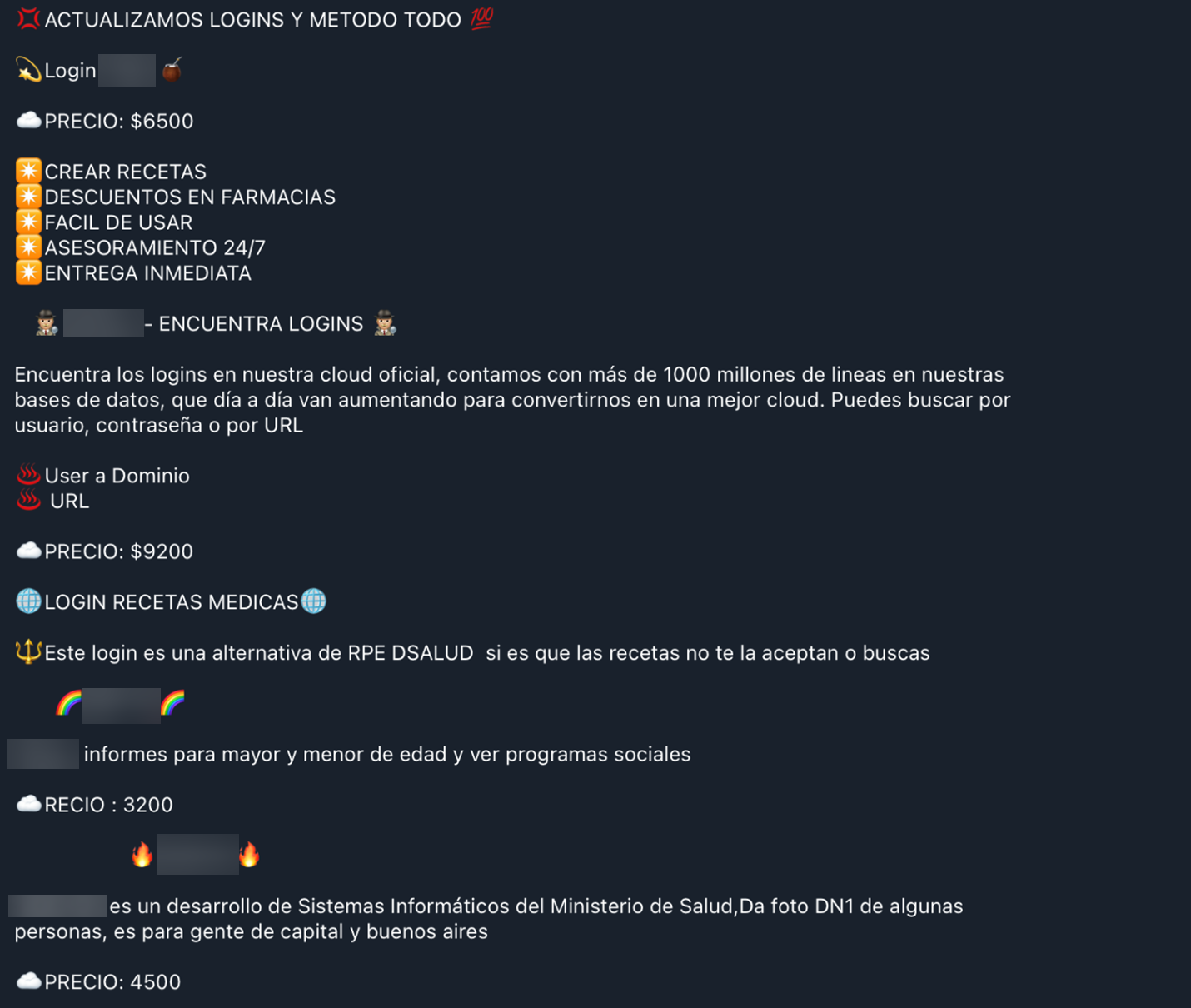

具体例として、アルゼンチンにあるさまざまな医療関連データベースへのログイン手段が、商品として宣伝されていました。

- アルゼンチンの薬局

- アルゼンチン国家による納税者向けシステム

- 病院管理システム

- 漏洩データを検索可能なアーカイブ

この他、ログイン認証情報やパスワードの探索や分析を支援するサービスの一環として、「Intelligence X」のアカウントを販売する宣伝が多く見られます。「Intelligence X」は、独自の検索エンジンやデータベースを提供する企業であり、TorやI2P、データリーク、ドメイン、IP、CIDR(Classless Inter-Domain Routing)、ビットコインアドレスの検索が可能となっています。現在、Intelligence Xのリサーチ向けアカウントは、正規価格で年あたり約2,500ユーロとなっています。チャネル「Bineros del Peru」や「Bineros Blackshop」では、こうしたアカウントを商品とする宣伝が投稿されています。

ソーシャルメディアにおけるフォロワーや「いいね」の水増し

ソーシャルメディアのフォロワーや視聴、「いいね(Like)」、コメントの数を増やしたいユーザ向けに、10件から200,000件に及ぶ水増しパッケージが販売されています。価格帯として、Instagramのフォロワーや「いいね」については、1,000件あたり2.5米ドル程度となっています。Telegramへのビジネス投稿については、一週間あたり1,000チャネル対象で40米ドルのものから、5,000チャネル対象で500米ドル以上のものまで、多岐に渡ります。具体例として、ドミニカ共和国やペルーの販売者からは、InstagramやTikTokのフォロワー1,000件パッケージが2米ドルで、メキシコの販売者からは、フォロワー1,000件パッケージが1.5米で出品されていました。

旅行割引

複数のチャネルで、旅行割引のサービスが宣伝されています。サイバー犯罪者は、盗まれたクレジットカードやハッキングに遭ったロイヤルティプログラムを利用することで、こうした割引サービスを展開しています。盗まれた旅行ポイントには現金価値があるため、サービス利用者は、航空券などを正規価格の30%~50%程度で購入できることになります。割引対象としては、航空券の他に、リゾートや遊園地のチケットなども含まれます。また、アカウントに航空機のマイルやホテルのポイントを追加するオプションも見られました。

医療文書の偽造

本調査では、ペルーの医療システムに特化したサービスも確認されました。このサービスは、病状や障がいに関する診断書を偽造するものであり、仕事の休暇取得や給付の申請に利用される可能性があります。また、医師の正式な署名やスタンプが添えられる場合もあります。偽診断書の取得に要する時間は24時間から72時間程度であり、PDFファイルで受け取ることも可能となっています。

ペルーで診断書の偽造手段に関心が寄せられる背景を深堀りするため、同国の社会保障プログラムを調べたところ、2018年時点で、恒久的な障がい者に対して月あたり150米ドルから240米ドル(500ソルから903ソル)を給付する制度の存在が確認されました。

請求料金の割引

請求料金の割引サービスとして、賃貸やガス、水道、電気、電話、ケーブル回線、医療、交通違反切符、自動車保険、ローン、学費、家具購入費の50%割引などが宣伝されています。購入者は、請求支払いのURLを提供するだけで、当該サービスを受けられることとなっています。

当該のいかがわしいサービスは、スペイン語圏に限ったものではありません。英語でも、似たような宣伝文句がTikTokやFacebook、Instagramで散見されています。多くの場合、背後にいるサイバー犯罪者は、盗まれた口座やクレジッドカード、偽小切手を請求払いに利用していると推測されます。また、こうしたサービスに対するレビューを見ると、料金割引など全くされなかったという書き込みもあり、完全な詐欺に相当するケースも多分にあると考えられます。

ドキシングサービス(Doxing)

ドキシングサービスは、依頼者が指定した人物に関する個人情報の流出や晒し行為を実行するものです。ドキシング自体は違法な活動と見なされない可能性もありますが、嫌がらせやストーキング、脅迫、個人情報窃取を含む不正行為の手段として多用されています。

流出対象の情報として、主に自宅の住所や写真、電話番号、勤務地などが挙げられます。国別の傾向として、米国向けサービスでは社会保障番号や納税申告書、運転免許証などが、ペルー向けサービスでは婚姻証明書や運転記録、出生証明書、離婚証明書などが含まれます。また、国によっては、デジタル指紋も対象となります。以上の他、追加オプションとして家系図記録や犯罪歴、銀行記録、職歴が含まれるケースも見られます。価格帯の例として、アルゼンチンの販売者からは氏名と住所、電話番号が4米ドルで、デジタル指紋が追加の6米ドルで提示されています。

まとめ

本調査では、スペイン語圏のアンダーグラウンド・コミュニティがどのように形成され、そこでどのようなサービスや商品が売買されているかを分析しました。こうしたコミュニティの多くは、複雑な攻撃の結果として流出した情報を金銭的利益に変えることを目当てとし、特定の地域に焦点を当てた活動を行っています。

トレンドマイクロの調査に基づくと、ロシア語や英語のアンダーグラウンドではサイバー攻撃の実行ツールやサービスが売買されていますが、スペイン語圏のアンダーグラウンドでそうした攻撃ツールが売買されることは、比較的稀です。どちらかと言うとスペイン語圏では、攻撃の戦利品にあたるアカウント認証情報やクレジッドカード番号などが売買されています。以上を踏まえると、スペイン語圏のサイバー犯罪者は、グローバルな犯罪マーケットを通して攻撃ツールを入手し、攻撃に成功した際には、その戦利品をよりローカルな市場で売り捌いていると考えられます。

スペイン語圏のアンダーグラウンドに見られるもう1つの特徴は、宣伝媒体としてWebフォーラムよりもTelegramが多用されている点です。この理由として、Telegram側での規制や監視が比較的緩かったことが挙げられます。最近に入ってTelegram側のポリシーが刷新されましたが、これによって違法取引が減少していくかどうかは、現状不明です。

トレンドマイクロでは、今後もサイバー犯罪の温床となるアンダーグラウンドを引き続き監視し、新たな動きがあり次第、分析結果を報告します。アンダーグラウンドに関する過去のレポートは、こちらからご参照いただけます。

参考記事:

Across the Span of the Spanish Cybercriminal Underground - Current Activities and Trends

By: Mayra Rosario Fuentes, David Sancho

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)