サイバー脅威

コンテナセキュリティにおけるMITRE ATT&CKの活用:情報提供と関連付けによる新たな保護戦略

トレンドマイクロではコンテナ向けMITRE ATT&CKの開発に参画すると共に、サイバー防御への活用を進めています。活用の実例として製品機能への統合についても紹介します。

MITRE ATT&CK Containers Matrixへの情報提供、検出機能の関連付けにより新たなサイバー防御策を確立

ChatGPTに代表されるLLMの台頭や人工知能(AI)の高度化により、攻撃者の手口も巧妙化し続けています。これらの変化に対処するサイバーセキュリティにおいて攻撃者の先手を打つには、攻撃対象領域(アタックサーフェス)に対する絶え間ない技術革新と適応力が必要です。トレンドマイクロの提供するコンテナセキュリティソリューション「Container Security」の検出機能を、コンテナ向けMITRE ATT&CKフレームワークに関連付けて実世界の攻撃データを提供することで、この分野に貢献しています。この保護戦略は、組織のセキュリティ体制を強化するだけでなく、コンテナ環境を標的とする脅威を把握し、それらに起因する攻撃被害や業務負担の軽減につながる共有言語を提供します。

コンテナセキュリティの複雑性

「コンテナ」とは、ホストOS上に他のプロセスとは隔離されたアプリケーション実行環境をコンテナ内に構築する仮想化技術のことです。この技術は、開発部門と運用部門が連携してシステムを開発するDevOpsを実施する企業内での「開発者体験(Developer Experience、DX)」を最適化し、全体的な一貫性を維持しながら開発プロセスの速度や柔軟性、効率性を向上させる点で多くの利点をもたらしました。しかしながら、この技術革新の導入により独自の課題が生じています。コンテナはランタイム環境から独立して動作するため、これに起因する形で新たな攻撃対象領域が生まれ、これに特化したセキュリティ対策が必要となります。シグネチャとの照合により対処する従来型のセキュリティアプローチでは、コンテナに係る固有のリスクに対処するには不十分であり、すべてのリスクを解明するためには包括的なフレームワークを導入する必要があります。

コンテナ環境を対象とした新たなMITRE ATT&CKフレームワーク

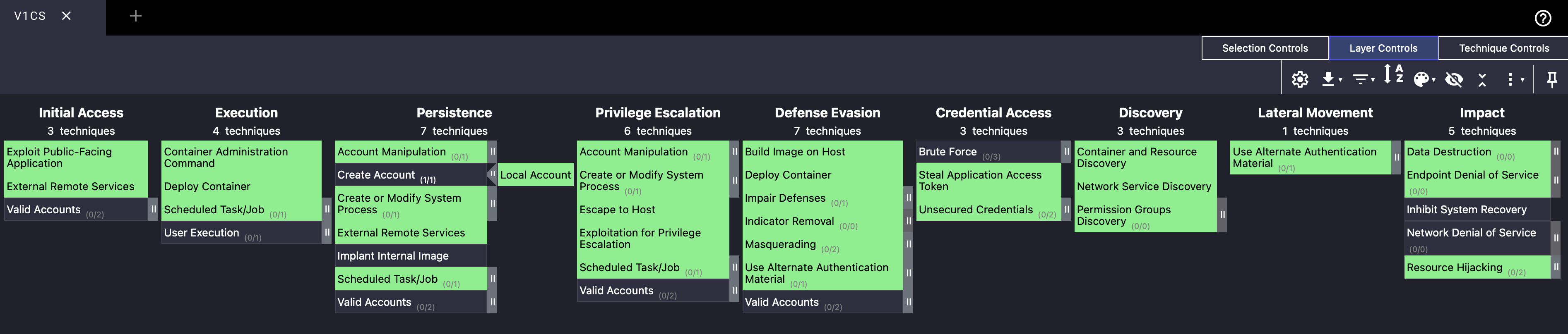

米国の非営利組織「MITRE」が開発・運用しているATT&CKフレームワークでは、攻撃者が用いる戦術、手法、手順(Tactics、Techniques、Procedures⦅TTPs⦆)に関する詳細なマトリックス図が提供されており、サイバーセキュリティに従事する組織や専門家に活用されています。2021年、MITREはコンテナ向けATT&CKフレームワークのマトリックス図を新たに開発し、オーケストレーションレベル(Kubernetesなど)およびコンテナレベル(Dockerなど)の双方における攻撃者の戦術、手法、手順(TTPs)を含める形で適用範囲を拡大しました。現在は「MITRE ATT&CK Containers Matrix」として提供されているこの統一された一覧図は、セキュリティ・オペレーション・センター(SOC)のアナリストにとって非常に有益であり、コンテナ環境に係る脅威をより効率的に追跡し、対応する際に役立ちます。

トレンドマイクロによるコンテナ向けATT&CKフレームワークへの取り組み

トレンドマイクロではサイバーセキュリティの向上に対する取り組みの1つとして、コンテナ向けATT&CKフレームワークのマトリックス図の開発に参画しています。トレンドマイクロはMITRE社との協業にて実際に攻撃者が用いた戦術、手法、手順のデータ(SaaSサービスにおける変更の監視など)を提供することで、セキュリティチームが直面する実世界における事象を反映したフレームワークの開発に貢献しました。これにより、コンテナ環境に対するすべての戦術(Tactics)および75%以上の手法(Techniques)をカバーする包括的なマトリックス図が完成し、コンテナに係る脅威に対する比類のない可視性が実現しました。

MITRE ATT&CK Containers MatrixがSOCアナリストや経営幹部にとって有益な理由

MITRE ATT&CKフレームワークがもたらす視認性は、脅威を特定し、被害を軽減するための明確かつ構造化された具体的な対策方法を提供すると共に、コンテナセキュリティ管理の複雑さの軽減につながります。SOCアナリストは現在、単一のフレームワークを活用してコンテナ環境に対する攻撃活動を把握し対応できることに加え、これらの脅威に対して取るべき対策フローを合理化し、重要な資産を保護する能力を高めることができます。そしてこれは経営幹部レベルに対しても有益なものとなります。CxOレベルの経営幹部や役員は、コンテナ環境を標的とする脅威に対する堅牢なサイバーセキュリティ対策の重要性をますます認識するようになっています。

- コンテナイメージの導入前にスキャンの実施:コンテナイメージを導入する前段階で対象のイメージに脆弱性、シークレット、マルウェアが内在するかどうかを精査します。この機能はDevOpsワークフローにシームレスに統合されており、安全なイメージのみが本番環境に導入されるよう実施されます。

- ランタイムインサイト:MITRE ATT&CKフレームワークのマトリックス図を用いることで、実行中のコンテナに関する有益な洞察を得ることができます。この機能によりセキュリティチームは、コンテナの挙動をリアルタイムで監視できるほか、不正なアクティビティの検出、脆弱性を突く攻撃活動の阻止、およびコンテナのライフサイクルのすべての段階で安全性の確保が可能となります。

- 拡張型脅威検知:トレンドマイクロは、50を超える脅威の検出モデルを用いてExtended Detection and Response(XDR)機能を拡張し、コンテナ環境に固有のテレメトリデータやネットワークコンテキストを使用してコンテナに係る複雑な攻撃シナリオを検出します。XDRを用いたセキュリティ対策により、クラウドベースの脅威を迅速に特定して対応する能力が向上し、全体的なセキュリティ体制が強化されます。

- ポリシーの実施:コンテナ管理プラットフォーム「Kubernetes」のアドミッションコントローラを使用して、コンテナのデプロイ時にポリシーを適用します。この機能により、すべてのコンテナデプロイ時に一貫したセキュリティ対策が適用されます。さらに、Kubernetes Security Posture Management(KSPM)がコンプライアンスを監視し、セキュリティ標準への準拠を維持します。

- テレメトリの集約:コンテナのライフサイクル全体にわたるセンサから収集されたテレメトリデータを一元化されたプラットフォームに集約します。これらのデータは、高度な分析や脅威検出に不可欠です。

- インシデント対応:優先順位付けされたアラートを生成し、インシデント調査/インシデント対応で用いるためのツールを提供します。この機能は、セキュリティチームが迅速に脅威に対処し、被害を軽減させる際に役立ちます。

企業のセキュリティ担当者、特にSOCアナリストにとって、セキュリティ製品の検出機能をMITRE ATT&CKフレームワークに関連付けできることは非常に役立ちます。トレンドマイクロでは、コンテナ環境で検知した攻撃者の戦術、手法、手順をMITRE ATT&CKフレームワークと関連付けることで、サイバーセキュリティにおける変革を最前線で遂行していると考えています。今回実施した保護戦略は、企業・組織の評判を高めるだけでなく、コンテナ環境内に投資したデジタル資産が十分に保護されていることを利害関係者に示すものでもあります。

トレンドマイクロ製品利用者にとってのメリット

トレンドマイクロのお客様にとって、MITRE ATT&CKフレームワークの統合は具体的なメリットにつながります。トレンドマイクロのコンテナセキュリティソリューションをコンテナ向けMITRE ATT&CKフレームワークと関連付けることで、効率的な情報提供が可能となり、事象の把握が容易となります。加えて、自社・自組織で採用するセキュリティ対策が業界のベストプラクティスに準拠したものであり、新たな脅威に対する堅牢な防御壁が提供されていることを確信できると考えています。さらに、トレンドマイクロのソリューションがMITRE社の見識との相関関係を維持しながら、弊社の脅威リサーチチームが提供する最新の脅威インテリジェンスによって継続的に更新されることを意味し、お客様の環境はサイバー脅威に対して最新の状態を保つことができます。

参考記事:

Trend Micro Contributes and Maps Container Security to MITRE ATT&CK: A Game-Changer for Cyber Defense

By: Bestin Koruthu

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)