APT&標的型攻撃

攻撃グループ「Earth Estries」が用いるC&Cインフラやバックドア、サイバー諜報活動の実態を解明

2023年以来、APTグループ「Earth Estries」は世界各地の基幹組織を狙い、高度な技術やバックドア型マルウェア「GHOSTSPIDER」、「MASOLRAT」によるサイバー諜報活動を長期的に展開しています。

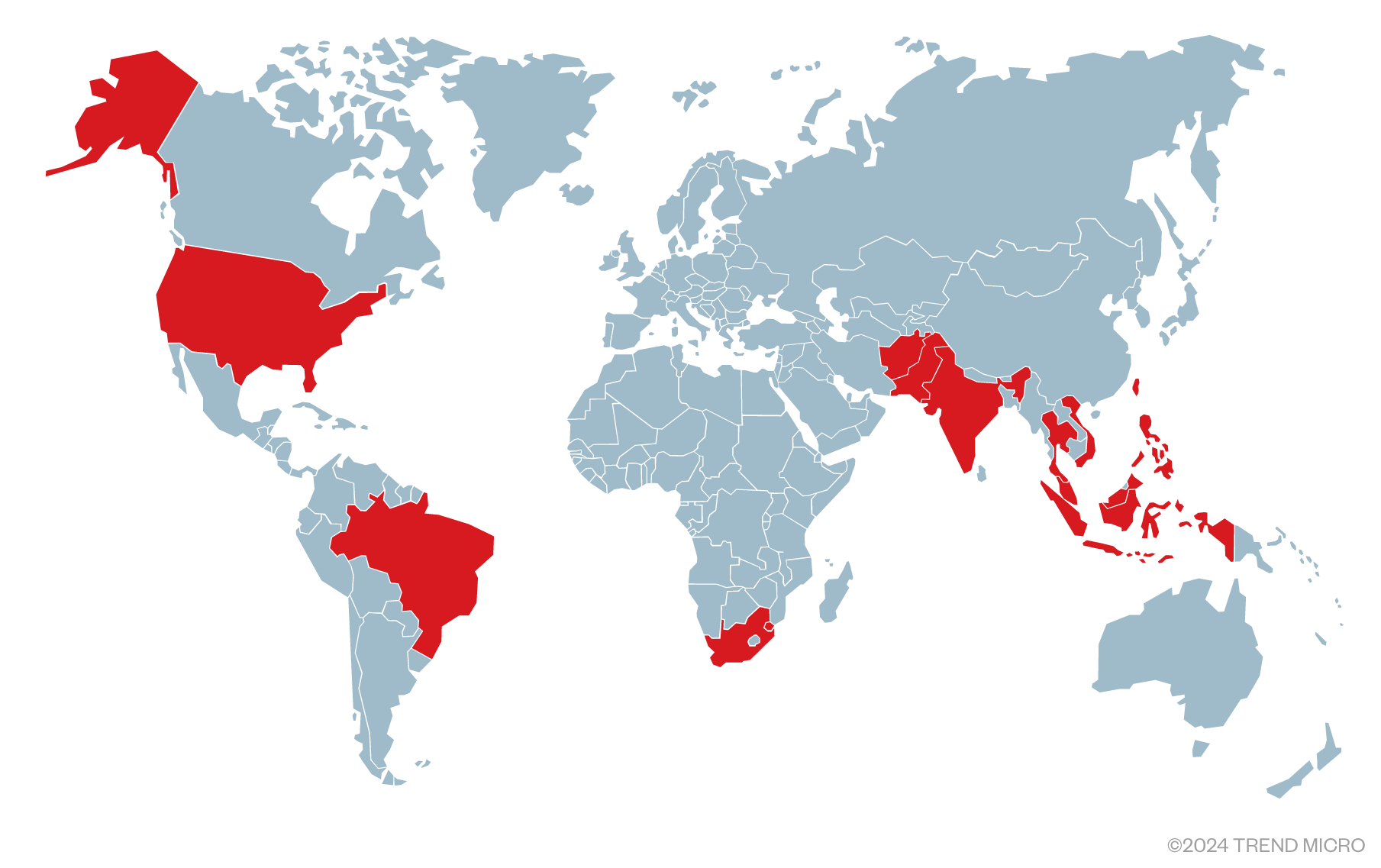

- 中国系のAPT(Advanced Persistent Threat:標的型攻撃)グループ「Earth Estries」は、2023年以来、米国やアジア太平洋、中東、南アフリカの行政機関や通信事業社を含む基幹組織を狙い、攻撃活動を実行しています。

- 本グループは、高度な攻撃手段に加えて「GHOSTSPIDER」や「SNAPPYBEE」、「MASIOL RAT」などのバックドアを多用し、東南アジアの行政機関や通信事業社に影響を及ぼしています。

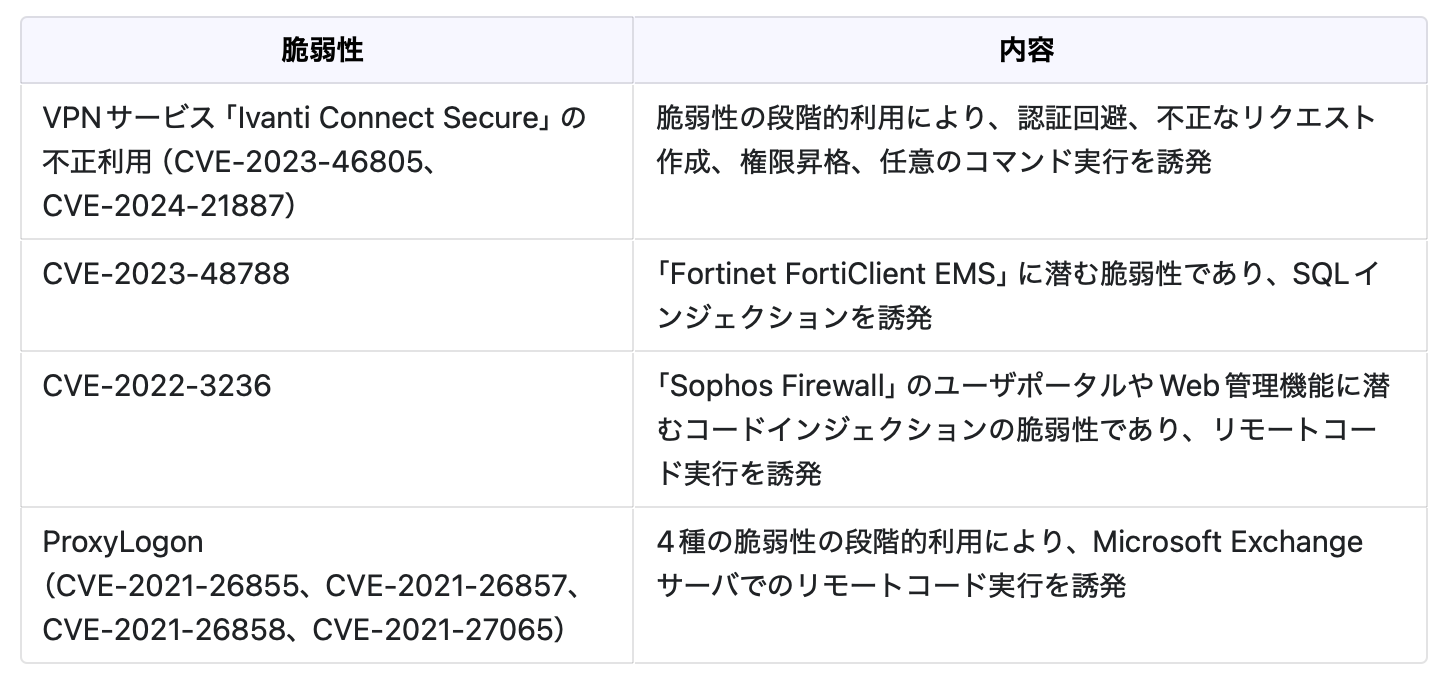

- 公開サーバの脆弱性を突いた初期アクセス、LOLBin(標的環境にはじめから存在するツール)を用いた水平移動・内部活動によってマルウェアを標的システム内に配備し、長期的な諜報活動を実行します。

- 標的として、世界各国の行政機関やNGOに加え、電気通信、テクノロジー、コンサルティング、化学、運送関連の業界が幅広く狙われています。これまで、20以上の組織が被害に遭っています。

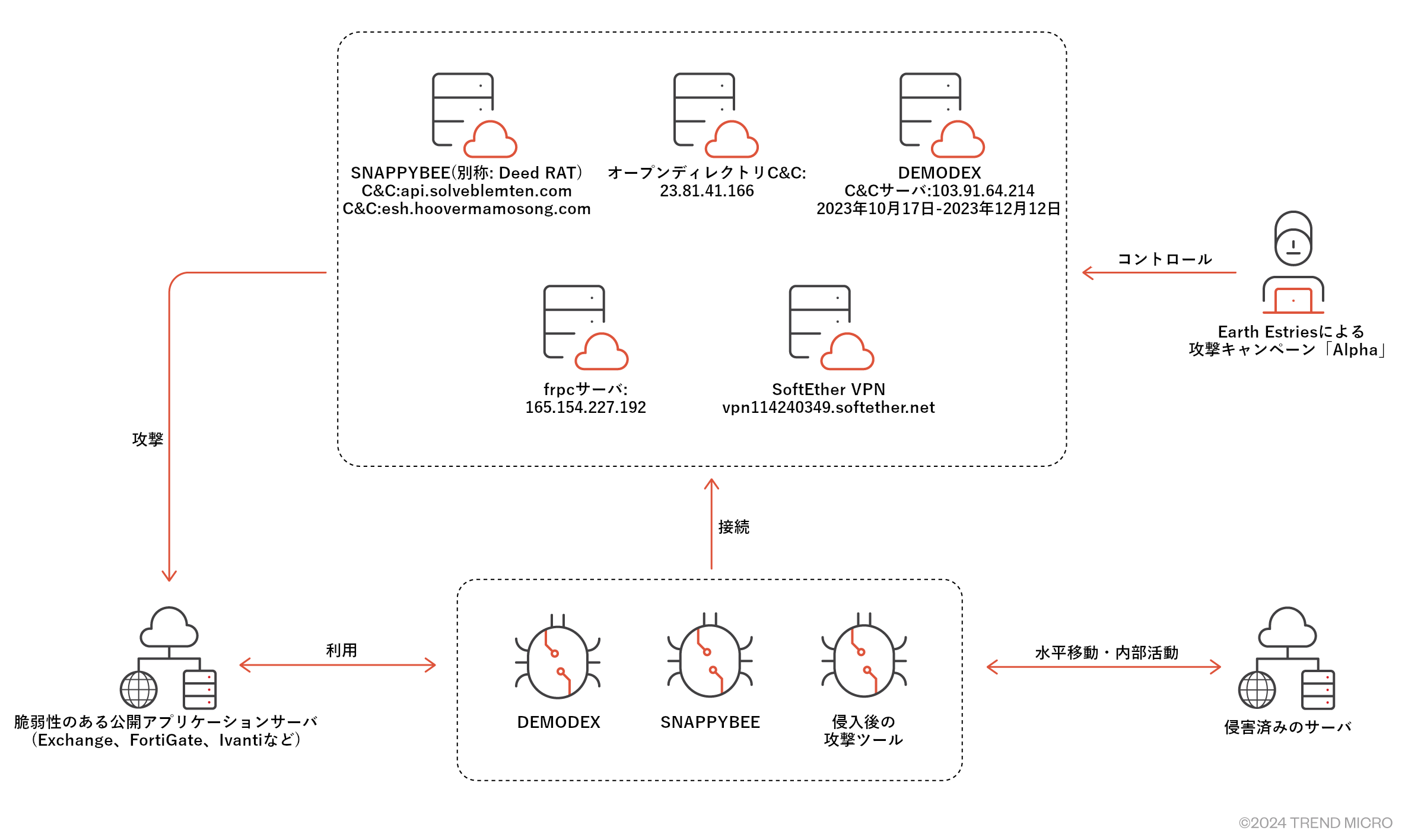

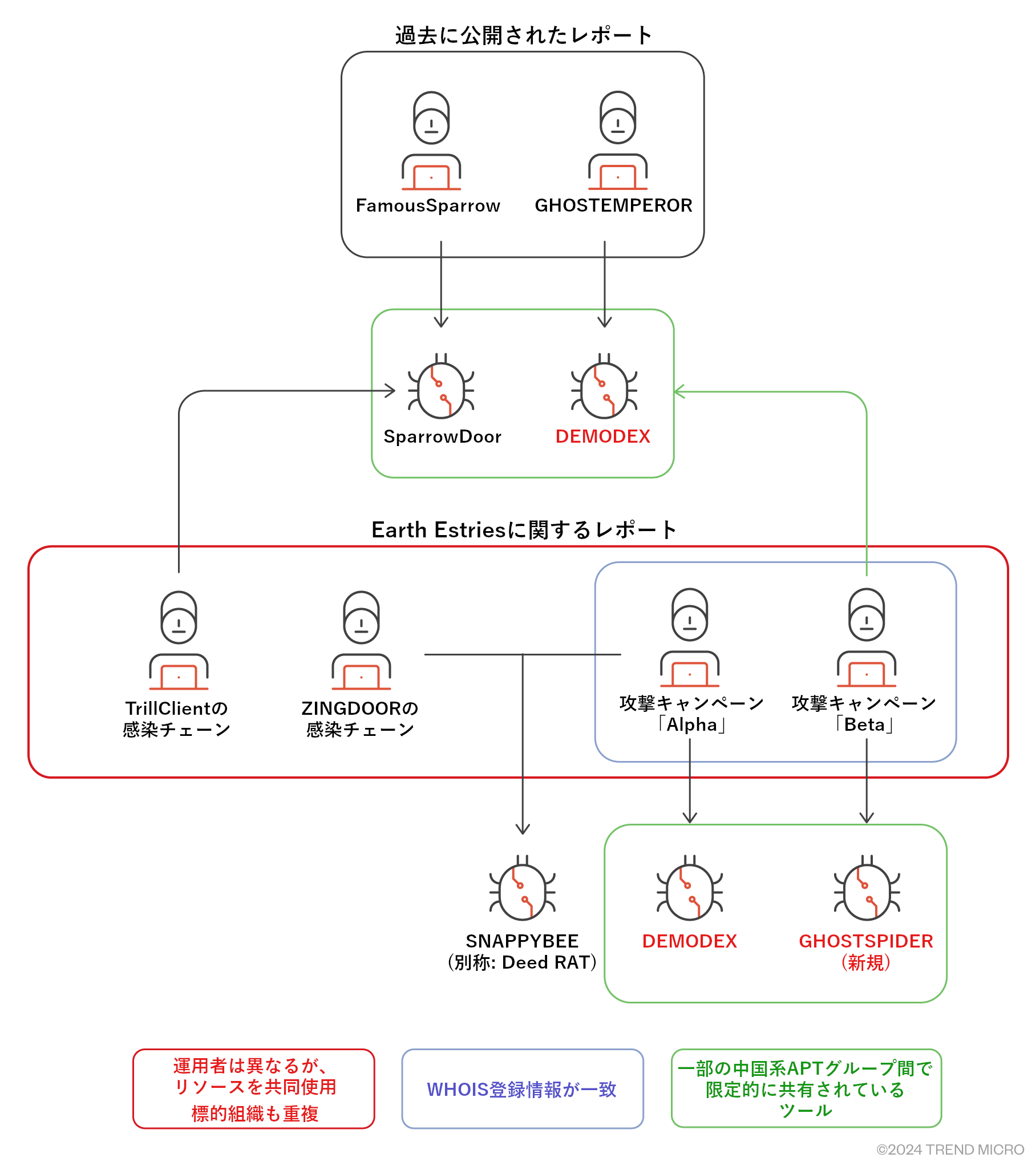

- Earth EstriesのC&Cインフラは複雑であり、管理チームが複数存在します。また、既知の中国系APTグループとの間で、TTPs(Tactics:戦略、Techniques:技術、Procedures:手順)の重複が見られます。そのため、MaaS(サービスとしてのマルウェア)プロバイダによる共有ツールが使用されている可能性があります。

はじめに

2023年以降、極めて攻撃的な中国系のAPT(Advanced Persistent Threat:標的型攻撃)グループとして「Earth Estries(別称:Salt Typhoon、FamousSparrow、GhostEmperor、UNC2286)」が台頭し、主に米国やアジア太平洋、中東、南アフリカの行政機関や通信業界に対する活動を展開しています。本稿では、当該グループの長期的な標的型攻撃について、その背後にある目的や、巧妙化する手口に焦点を当てて解説します。

最近の調査結果として、東南アジアの通信事業社を狙った攻撃において、新型バックドア「GHOSTSPIDER」の使用が確認されました。本稿では、GHOSTSPIDERの技術的な詳細や、複数国にまたがる影響、遠隔操作(C&C:Command and Control)用インフラの分析によって得られた発見事項を解説します。

さらに本調査では、Earth Estriesが用いる攻撃ツールとして、中国系APTグループの間で共有されるモジュラー型バックドア「SNAPPYBEE(別称:Deed RAT)」や、クロスプラットフォーム対応バックドア「MASOL RAT」が特定されました。「MASOL RAT」という名前は、トレンドマイクロがPDB文字列に基づいて付与したものです。MASOL RATの発見当初は情報が限られていたため、それを既知の攻撃グループに紐づけることはできませんでした。しかし2024年に入り、Earth Estriesが本バックドアをLinux端末に配備し、東南アジアの政府ネットワークを狙っていることが判明しました。本稿では、一連の発見事項についても詳しく解説します。

なお、Microsoftの資料では、APTグループ「FamousSparrow」や「GhostEmperor」が「Salt Typhoon」の呼称で追跡されています。最近、Salt Typhoonのサイバー攻撃に関する報告が上がっていますが、トレンドマイクロでは、これをEarth Estriesに紐付けられるという結論に至っていません。理由として、Salt Typhoonの情報が不足している点が挙げられます。現状確認できることは、Earth EstriesのTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)が、FamousSparrowやGhostEmperorのそれと部分的に重複している点にとどまります。

Earth Estriesの目的

Earth Estriesは、2020年頃から行政機関やインターネットサービスプロバイダを長期に渡って攻撃しています。2022年の中頃には、行政機関や通信事業社の提携先も、標的に含めるようになりました。例えば2023年には、米国連邦政府や軍事組織と提携するコンサルティング会社やNGOを攻撃しました。Earth Estriesは、このように提携先の組織を狙うことで、大元の標的に関する情報を効率的に入手し、攻撃活動の円滑化に繋げようとします。

Earth Estriesの標的は、通信事業社の基幹サービス(データベース用サーバやクラウドサーバ)にとどまらず、そのベンダー・ネットワークも含まれます。例えば、トレンドマイクロが確認した攻撃事例では、大手通信事業社の主要取引先が狙われ、利用端末にルートキット「DEMODEX」が送り込まれました。この攻撃は、より多くの標的に対するアクセスを得る目的で行われたと考えられます。

被害分布

トレンドマイクロの分析に基づくと、これまでに20を超える企業や組織が、Earth Estriesの被害に遭っています。被害組織の所属業界として、通信事業やテクノロジー、コンサルティング、化学、運送業、行政機関、非営利組織(NGO)などが含まれます。被害組織の地理的分布も、下記の通り広範に及びます。

- アフガニスタン

- ブラジル

- エスワティニ

- インド

- インドネシア

- マレーシア

- パキスタン

- フィリピン

- 南アフリカ

- 台湾

- タイ

- 米国

- ベトナム

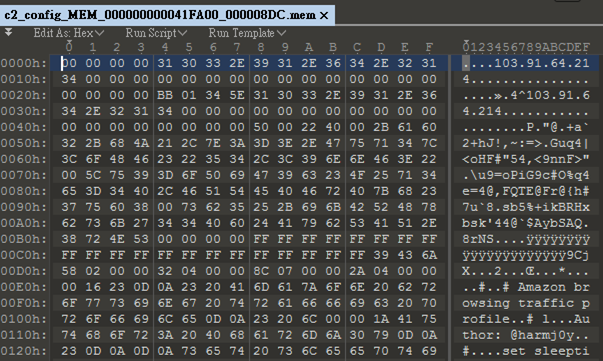

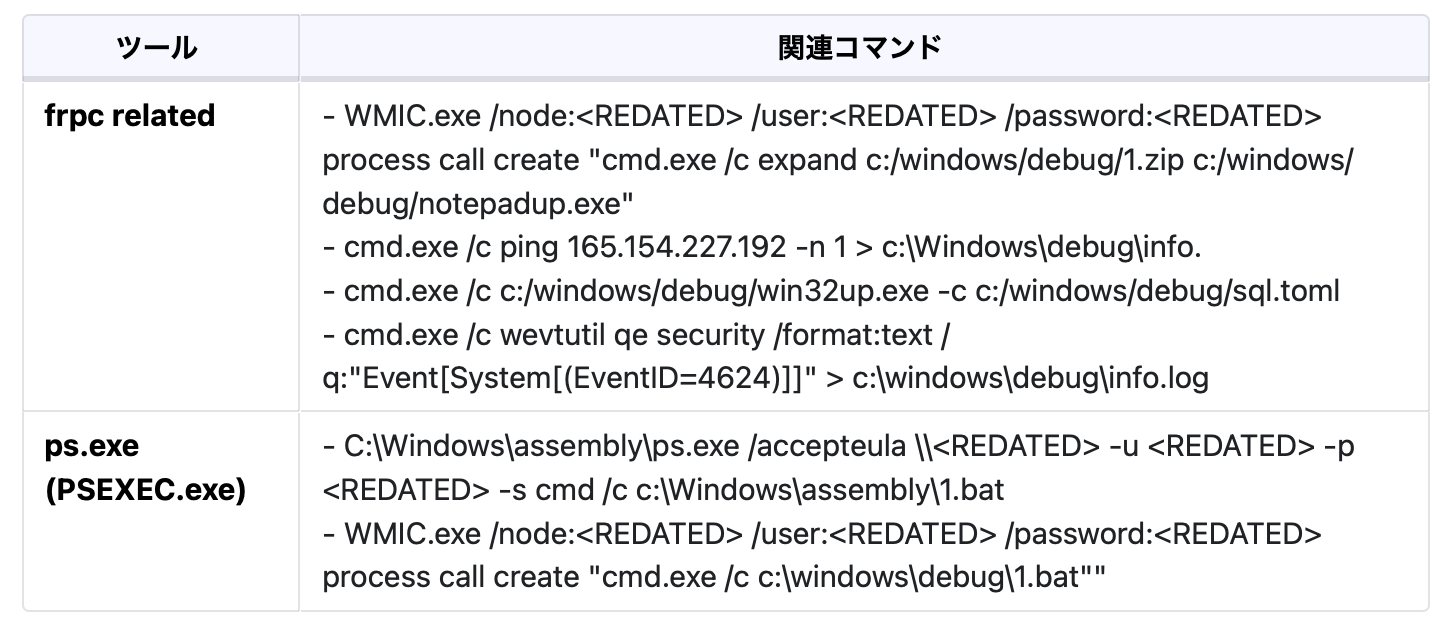

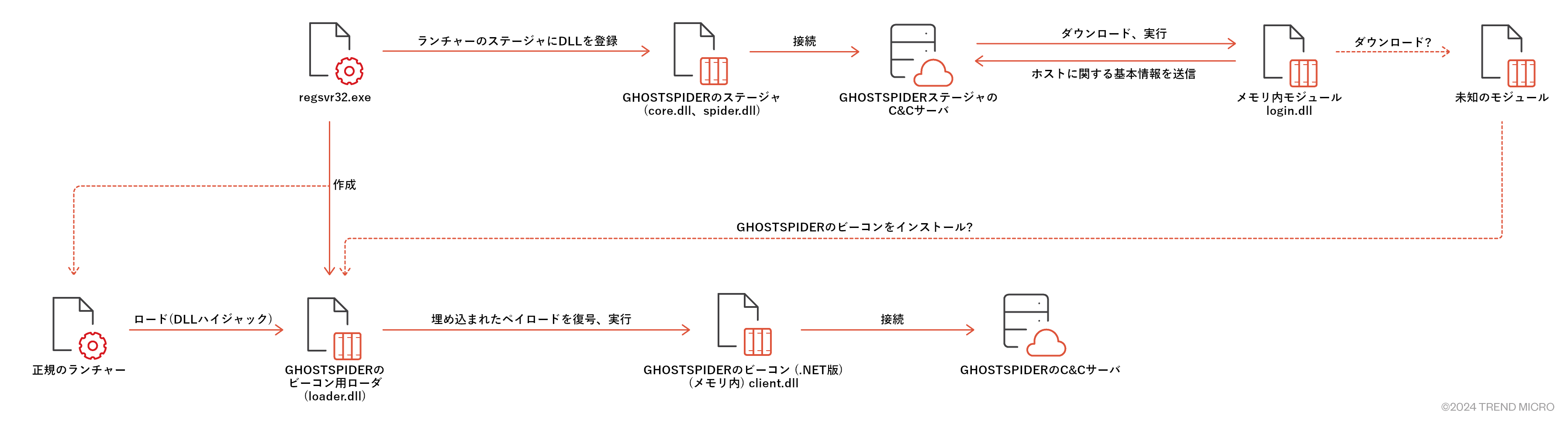

Earth Estriesは、脆弱なサーバを掌握した後、「WMIC.exe」や「PSEXEC.exe」などのLOLBin(標的環境内にはじめから存在するツール)を用いて水平移動・内部活動(Lateral Movement)を実行しました。さらに、「SNAPPYBEE」や「DEMODEX」、「GHOSTSPIDER」のような独自仕様のマルウェアを配備することで、長期に及ぶサイバー諜報活動を展開しました。

攻撃キャンペーンの概要

トレンドマイクロの調査に基づくと、Earth Estriesは高度に組織化されたグループであり、明確な分業体制が敷かれています。また、さまざまな攻撃キャンペーンの実態を踏まえると、標的とする地域や業界ごとに、異なる実行チームが存在すると考えられます。さらに、各種バックドアのC&Cインフラについても、その管理チームが複数存在するように見受けられます。こうした特性は、本グループによる活動の複雑さを特徴付けるものです。

攻撃キャンペーン「Alpha」

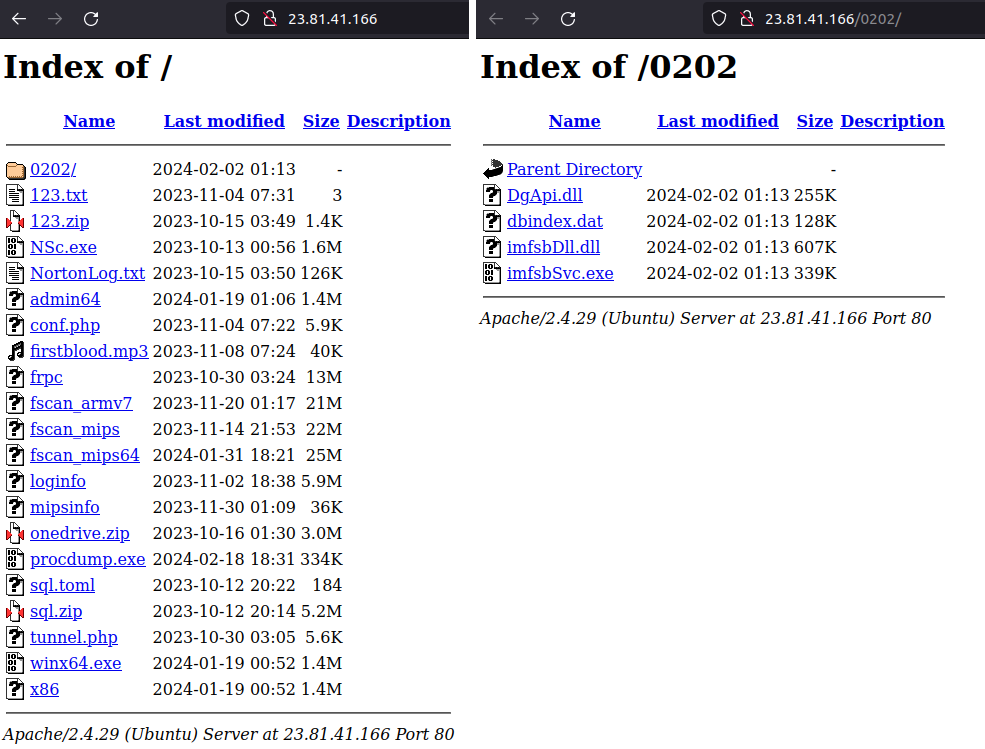

トレンドマイクロの調査に基づくと、Earth Estriesは2023年10月に台湾政府や化学企業に対する攻撃活動を実行し、この過程で自身の以下のC&Cサーバから不正なツールをダウンロードしました。

23.81.41[.]166

当該のC&Cサーバを調べたところ、ポート番号「80」にオープンディレクトリ・サービスが存在し、そこからさまざまなファイルが発見されました。

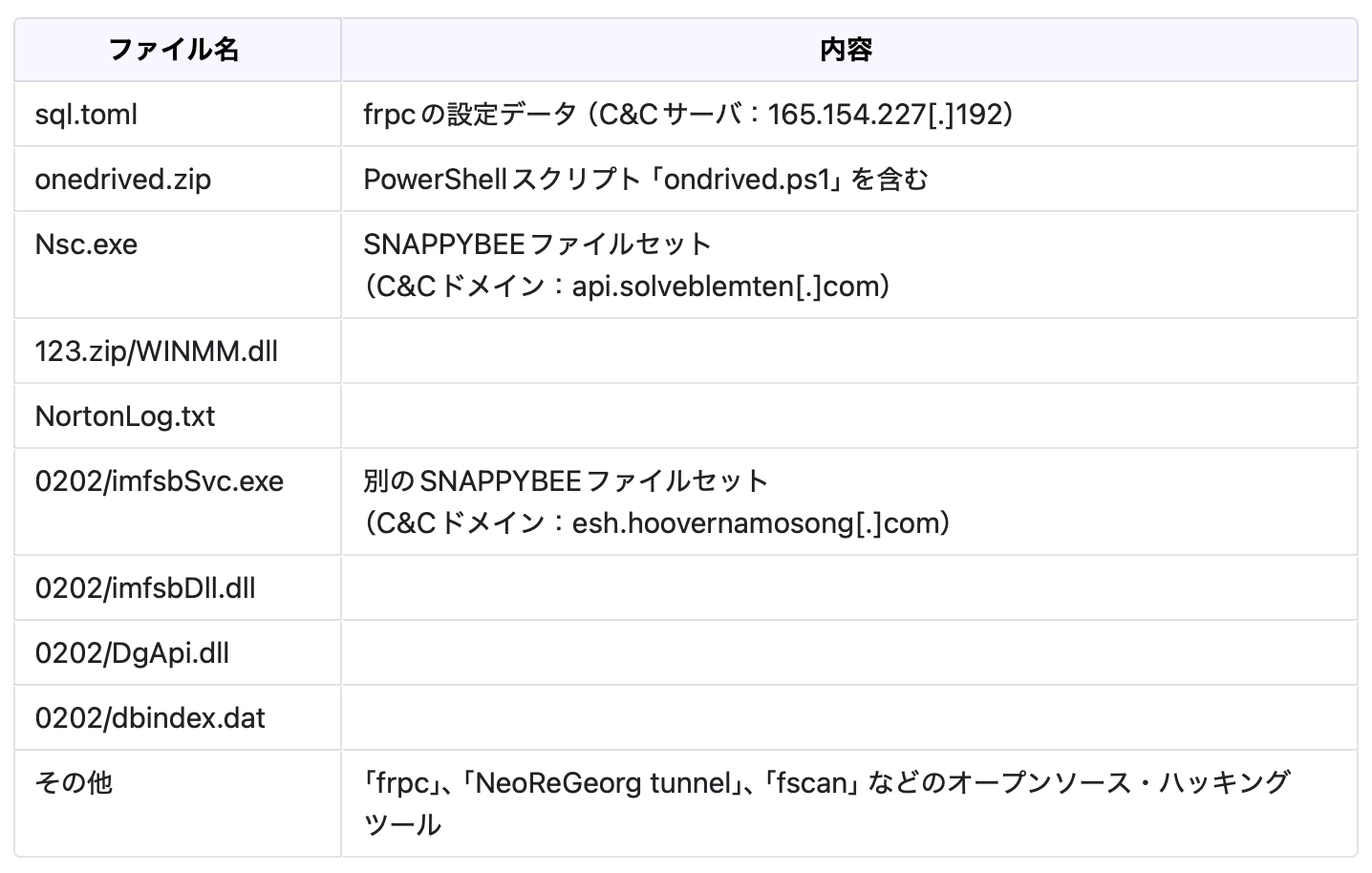

2023年10月から2024年4月にかけて発見されたファイルの中で、特に目を引くものを下表に示します。

これらファイルの概要を、以降に示します。

- frpcのC&Cサーバ「165.154.227[.]192」は、マルウェア「ShadowPad」に使用されたSSL証明書に紐づている可能性がある。SNAPPYBEE同様、ShadowPadも中国系APTグループの間で共有されている。当該C&CのIPアドレスは、Ivantiの不正利用に関する侵入の痕跡として挙げられている他、Fortinetのレポートでも言及されている。

- トレンドマイクロの分析に基づくと、PowerShellスクリプト「onedrived.ps1」のTTPsは、GhostEmperorの第1段階用PowerShellドロッパのそれと類似している。ただし、今回発見された亜種は、文字列をBase64でエンコードする点で異なる。

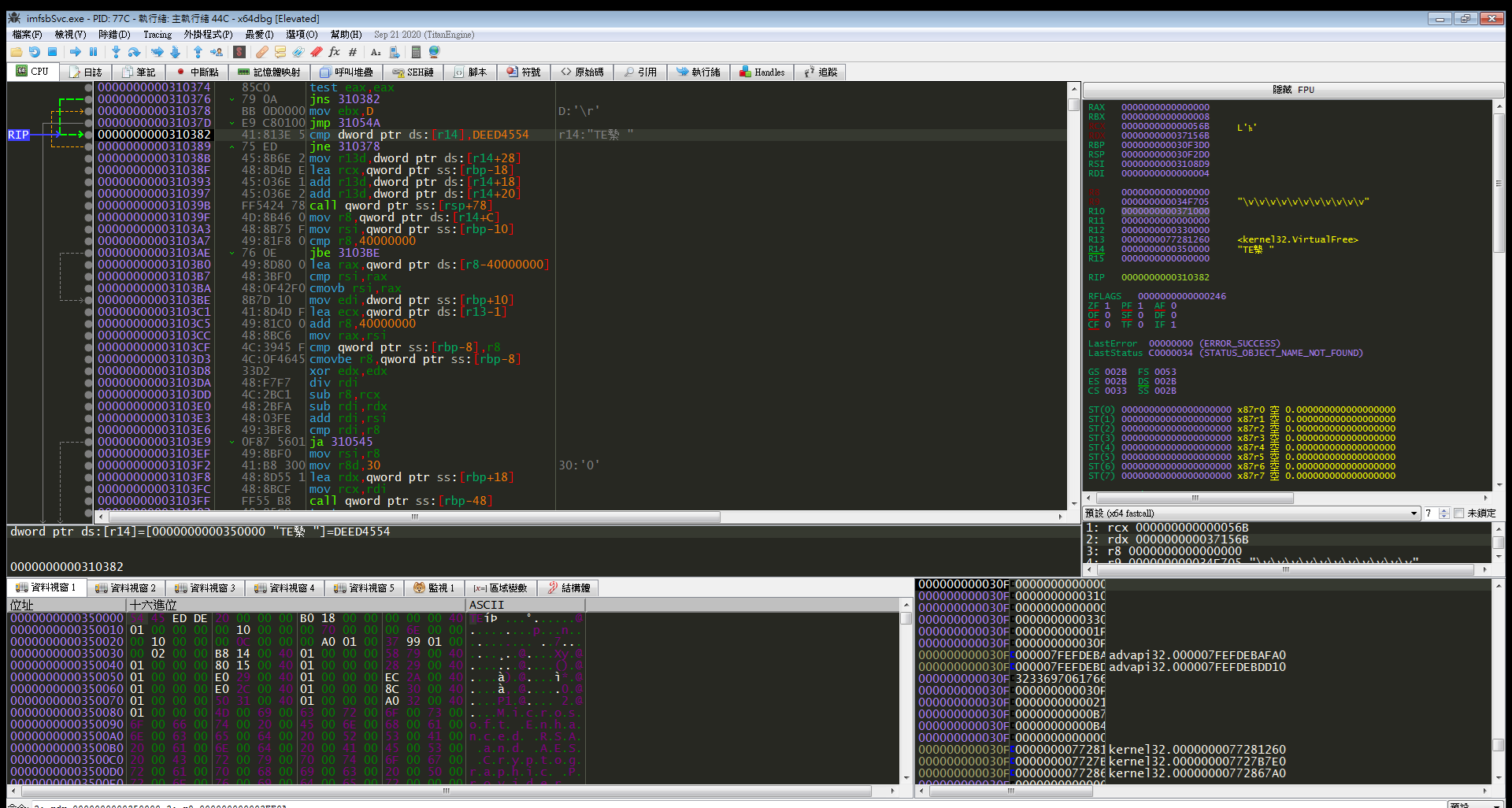

- 2つのSNAPPYBEEファイルセットについて、DLLハイジャックの組み合わせ方やペイロードのデコード方式に差異があるものの、バックドアとしての性質は以前と変わらないことが判明した。図4の通り、復号済みシェルコードのモジュールヘッダーに付された署名は「0xDEED4554」、Main/RootのモジュールIDは「0x20」のままである。

SSL証明書のSHA256値:2b5e7b17fc6e684ff026df3241af4a651fc2b55ca62f8f1f7e34ac8303db9a31)

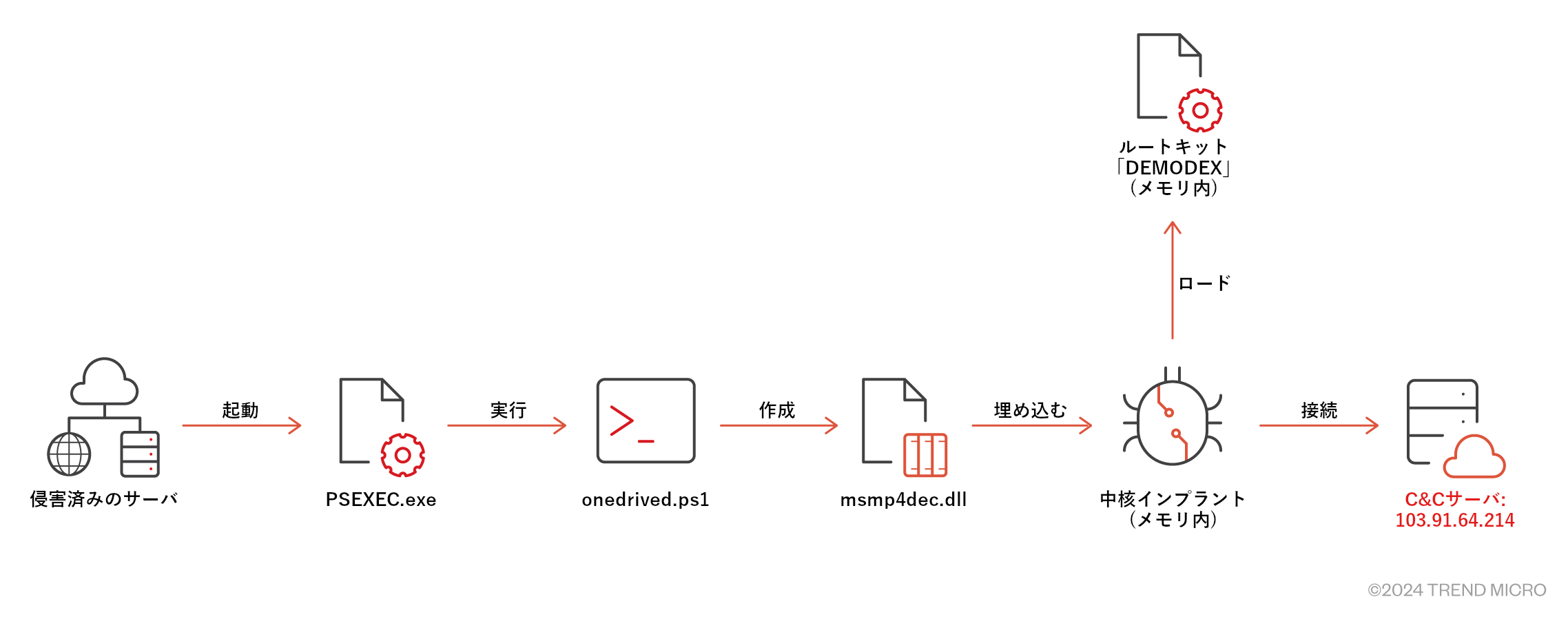

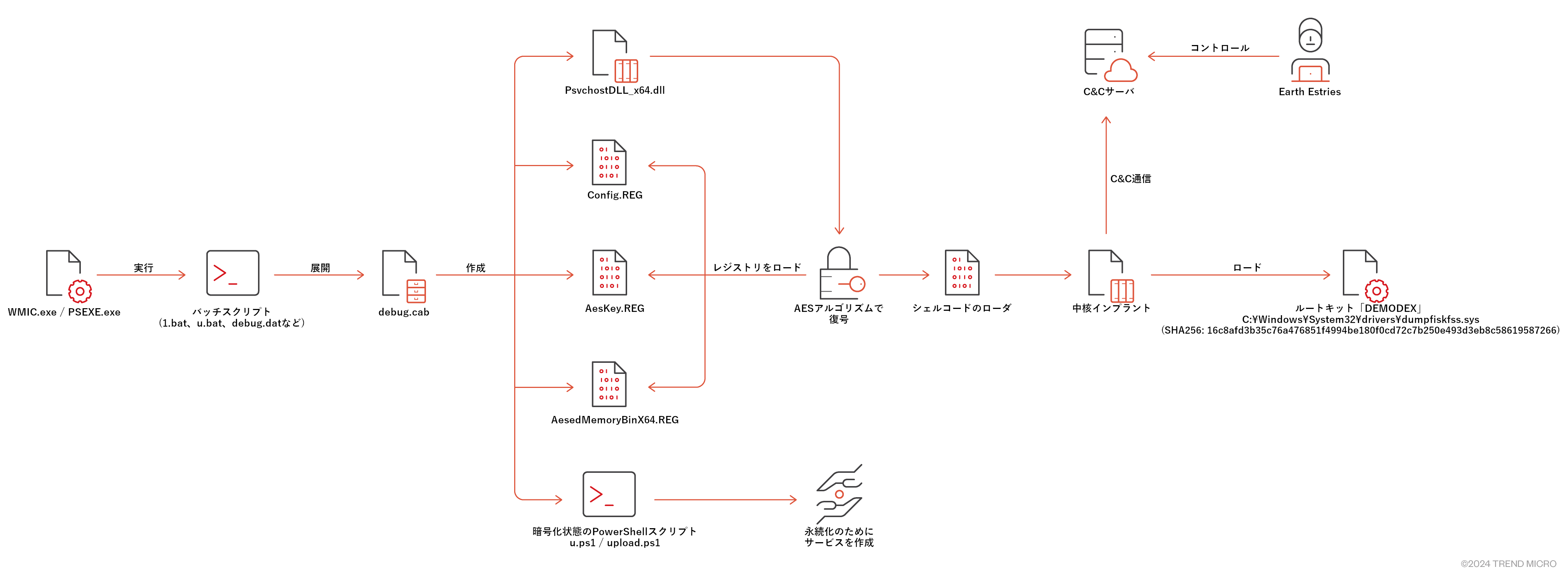

ルートキット「DEMODEX」を解析する際には、下記の2点に留意する必要があります。

- 第1段階のPowerShellスクリプトを用いる際は、起動パラメータとして復号鍵を指定する。

- 第2段階のサービスローダは、コンピュータ名をAES復号鍵として使用する。

トレンドマイクロのテレメトリ情報に基づくと、攻撃者はルートキット「DEMODEX」をインストールするために、PSEXEC.exeを介して下記のコマンドを実行しました。

Powershell.exe -ex bypass c:\windows\assembly\onedrived.ps1

password@123

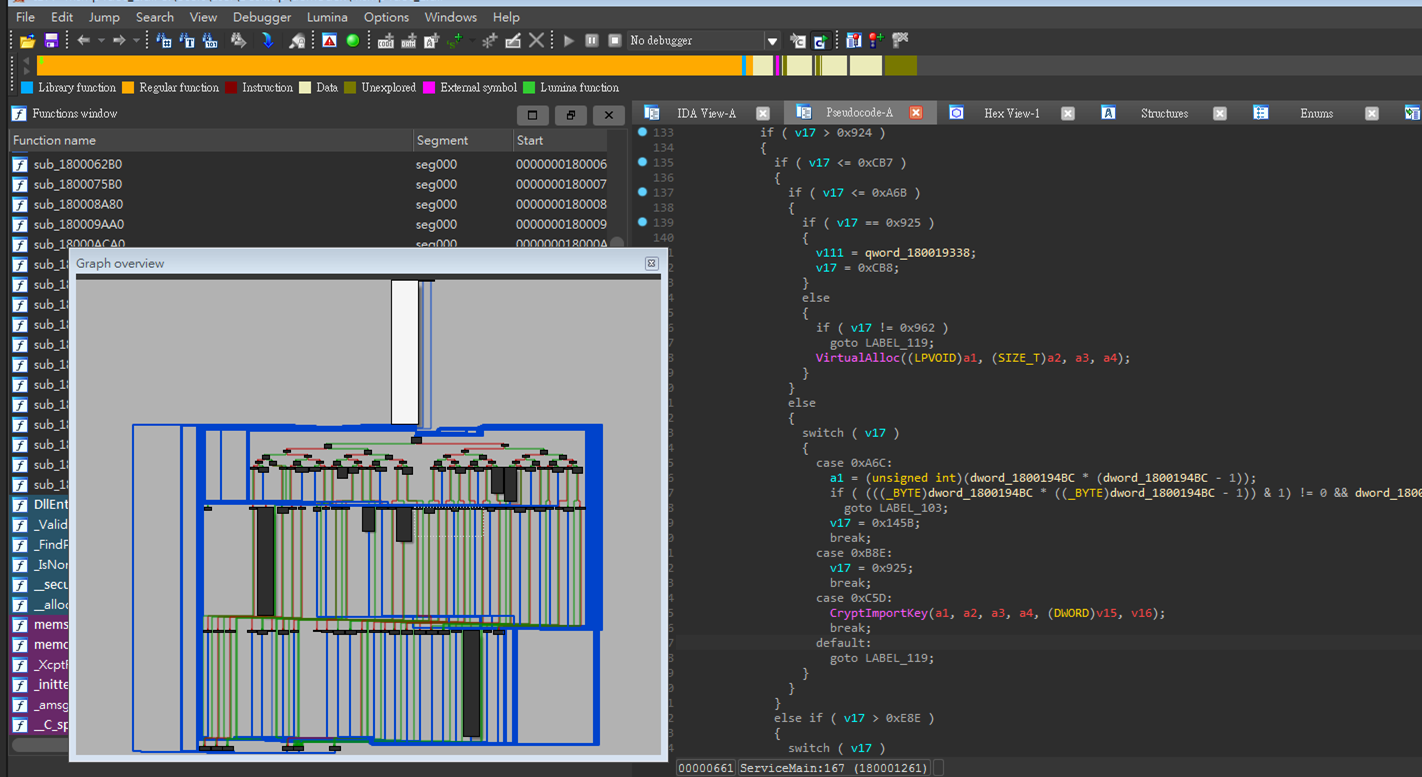

本攻撃で注目すべき点は、DEMODEX関連の全コンポーネントに、解析妨害を意図した「制御フロー平坦化」の技術が組み込まれていることです(図6)。

- SNAPPYBEEのC&Cドメイン「api.solveblemten[.]com」について、そのWHOIS登録情報を調べたところ、Mandiantが報告した攻撃グループ「UNC4841」のIoC(Indicator of Compromise:侵入の痕跡)と部分一致することが判明した。トレンドマイクロの分析として、こうしたC&Cドメインは同一プロバイダによって登録され、さまざまな活動目的で共有されていると考えられる。しかし、UNC4841がEarth Estries関連のサブグループであることを示す有力な証拠は得られていない。

- SNAPPYBEEによるもう1つのC&Cドメイン「esh.hoovernamosong[.]com」を名前解決すると、「158.247.222[.]165」というIPアドレスが得られる。さらに本アドレスは、SoftEtherのドメイン「vpn114240349.softether[.]net」に紐づく可能性がある。この場合、Earth EstriesはSoftEther VPNによって攻撃ネットワークを構築することで、追跡調査の妨害を図っていると考えられる。

- 2024年2月、SNAPPYBEEのC&Cサーバ「158.247.222[.]165」がポート番号「8000」でオープンディレクトリを公開していることが判明し、そこから被害者のデータも発見された。分析によると、当該データは米国のNGOから流出したものであり、内容の大半は人材、財部、事業関連の文書と考えられる。以上の他にも、Earth Estriesはさまざまな軍事組織や連邦政府から情報を収集していることが判明した。

以降、Earth Estriesが通信事業社や行政機関に対して展開している長期的な攻撃活動について解説します。トレンドマイクロの調査に基づくと、被害者の大半は数年前から攻撃を受けていました。初期段階において攻撃者は、WebやMicrosoft Exchange ProxyLogonの脆弱性を多段階に突くことで認証情報を窃取し、標的端末を掌握したと考えられます。特に長期活動の場合、主にルートキット「DEMODEX」を用いて標的ネットワーク内に潜伏していたことが判明しました。また、直近の発見事項として、東南アジアの通信事業社を狙った攻撃活動において、これまで報告のなかった新型バックドアが利用されました。トレンドマイクロは、本バックドアを「GHOSTSPIDER」と名付けました。

バックドア「GHOSTSPIDER」に関する技術解析

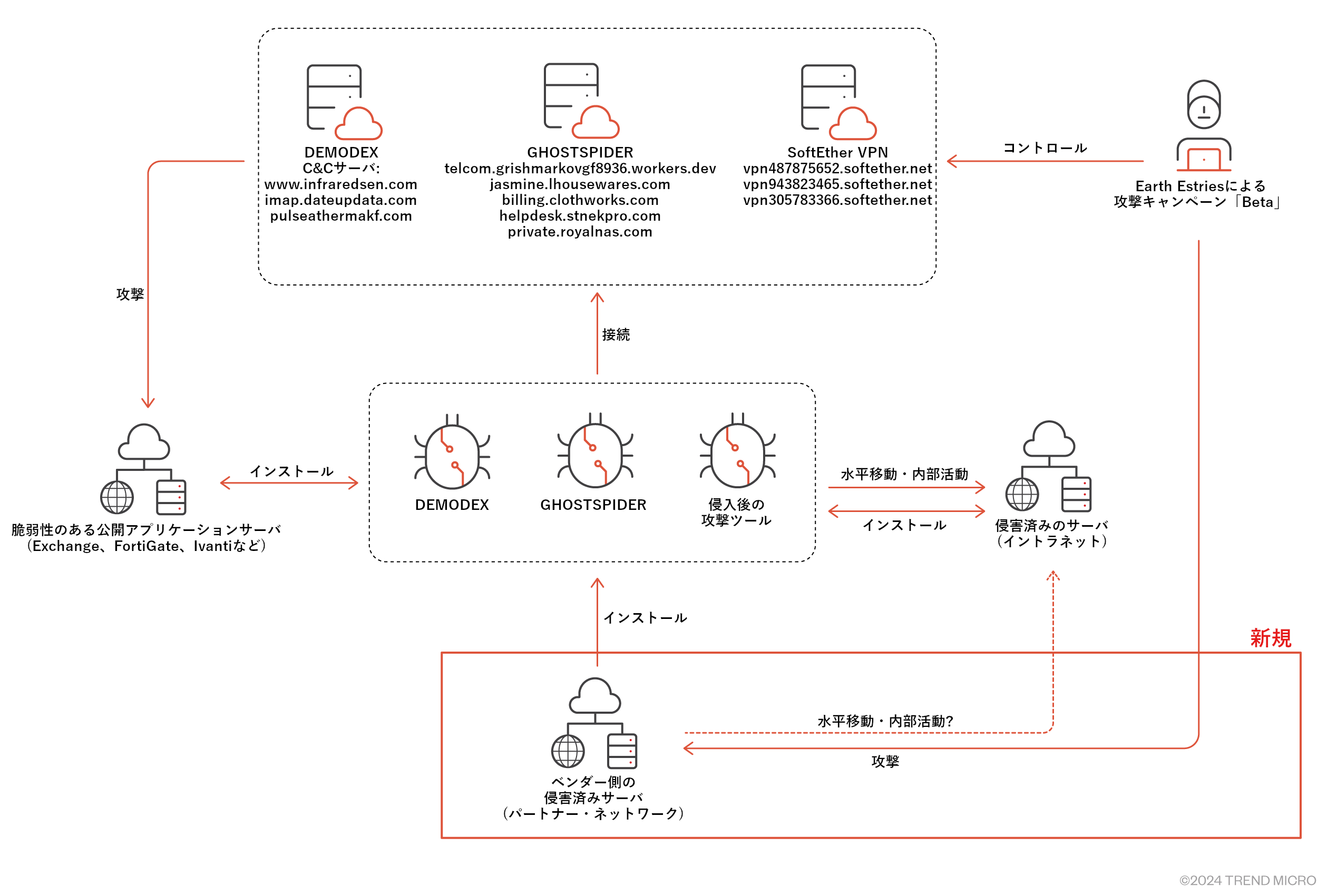

GHOSTSPIDERは、巧妙なマルチモジュラー型のバックドアであり、目的別のモジュールをロードできるように複数レイヤーを構えた作りとなっています。C&Cサーバとの通信時には、TLS(Transport Layer Security)で保護された独自のプロトコルを用いることで、秘匿性を高めています。

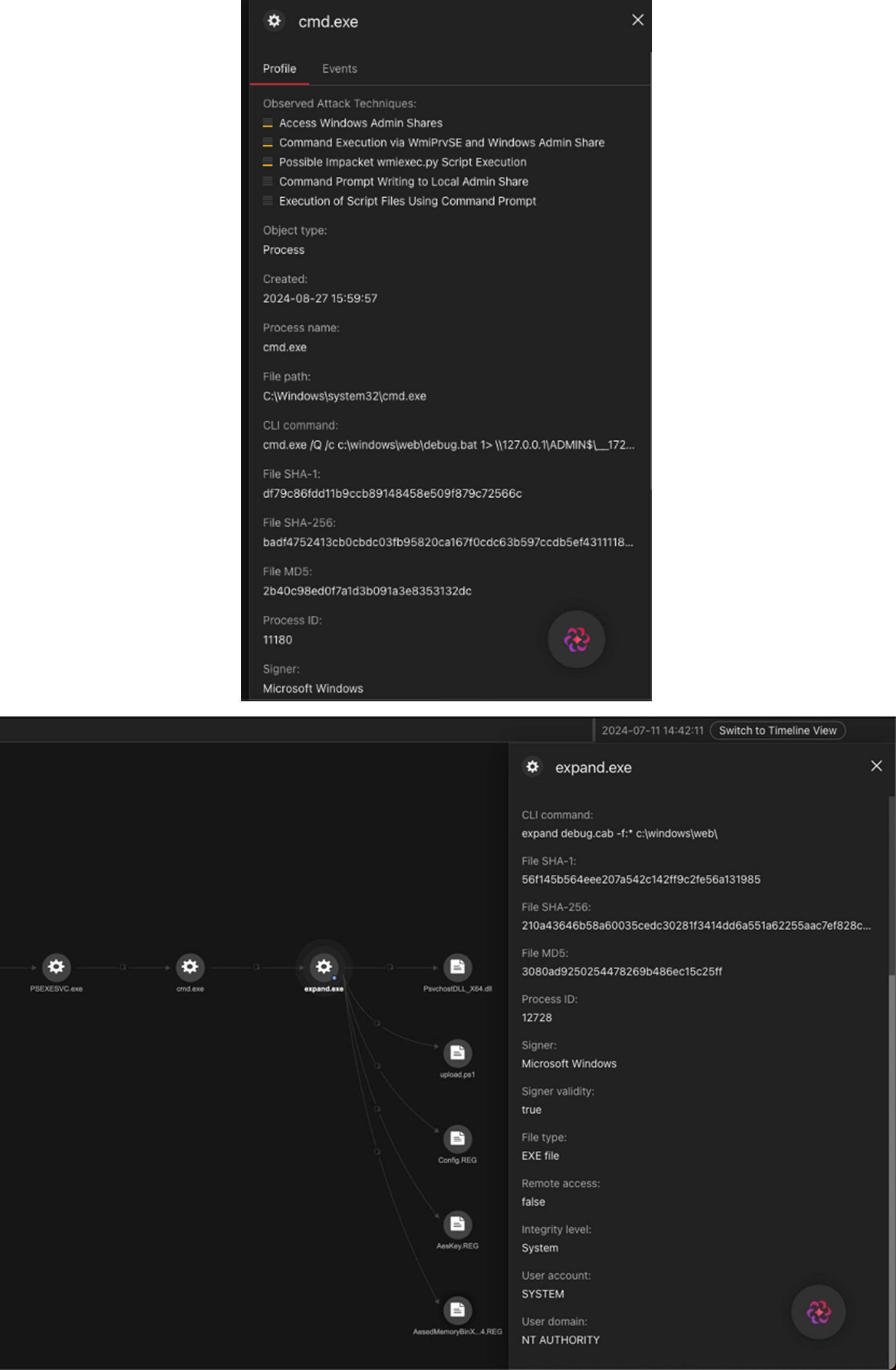

初期の感染チェーンおよびステージャの配備

トレンドマイクロのテレメトリ情報に基づくと、攻撃者は、resvgr32.exeを利用して第1段階のステージャに相当するDLL(「core.dll」や「spider.dll」などのエクスポート名を持つ)をサービスとして登録します。当該ステージャは、自端末のホスト名を取得し、DLL内にハードコーディング定義されたホスト名と一致するかを確認します。これは、標的の端末以外では動作しないようにするための制御です。本ステージャが起動すると、ステージャ用のC&Cサーバにアクセスし、自身による接続を新規登録した上で、モジュール(DLLエクスポート名:login.dll)を取得し、メモリ内でロード、起動します。このモジュールは、感染したエンドポイントの基本情報を収集し、ステージャ用のC&Cサーバに送信します。以上に述べた初期処理の後、ステージャはポーリングモードに入り、次のペイロードが攻撃者から届くまで待機します。

ビーコン用ローダの配備

攻撃者は、感染した端末内に正規の実行ファイルと不正なDLLファイルを配備することで、「DLL検索順序ハイジャック」の手口を実行します。この際、正規の実行ファイルを起動するために、タスクスケジューラを登録します。不正なDLLは、GHOSTSPIDERに関連するビーコン用ローダ(DLLエクスポート名:loader.dll)」として知られ、ビーコンのペイロードをメモリ内で実行する目的で使用されます。具体的に、本ローダには暗号化された.NETのDLLペイロード(DLLエクスポート名:client.dll)が含まれ、これが、メモリ内で復号、実行されます。

通信プロトコル

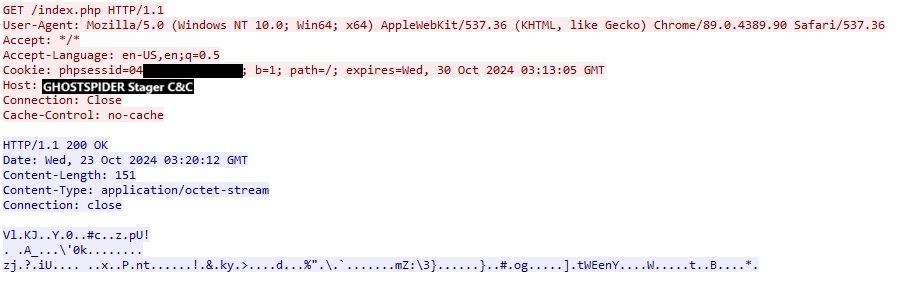

GHOSTSPIDERのステージャが用いる通信リクエストは、特定のフォーマットに従います。例えば、HTTPヘッダー内のクッキー値「phpsessid」として、「接続ID」が格納されます。この接続IDは、汎用識別子「UUID4」のCRC32またはCRC64ハッシュ値として算出されます。ステージャがC&Cサーバに送信する初期通信リクエストの例を、図10に示します。

これに対してC&Cサーバからは、暗号化状態の応答データが返却されます。応答データの復号結果の例を、下記に示します。

=|did=96A52F5C1F2C2C67|wid=13CF3E8E0E5580EB|act=2|tt=41003562|<f

応答データに含まれる項目は下記の通りであり、それぞれ、パイプ文字「|」で区切られます。

- 未知の接頭辞

- did:感染端末上で算出された接続ID

- wid:特定の通信に用いられるリモートID

- act:動作コード

- tt:稼働時間

- 未知の接尾辞

ビーコンによる通信とコマンドコード

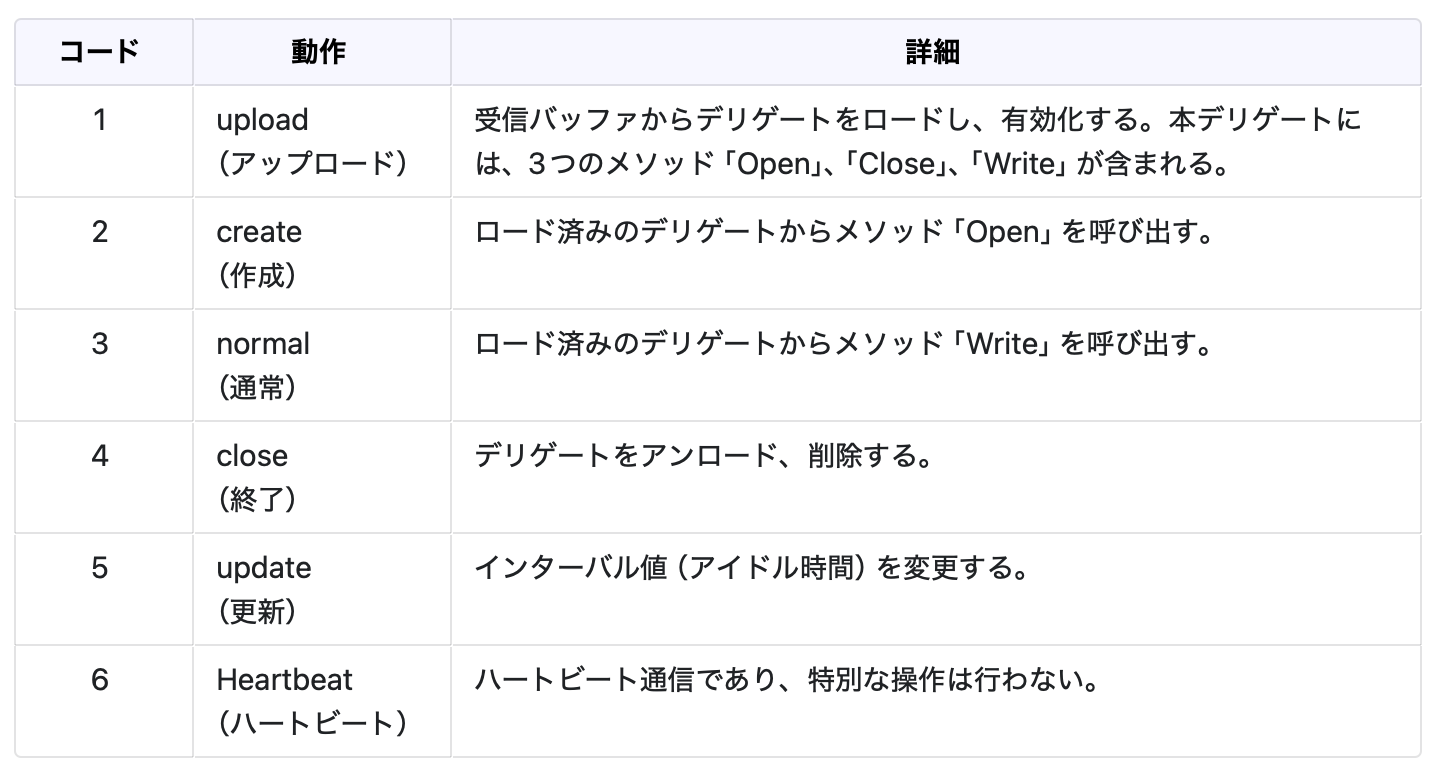

GHOSTSPIDERのビーコンは、ステージャの時とほぼ同様のフォーマットに基づく通信リクエストを使用し、C&Cサーバからコマンドコードを受信します。

表4に、GHOSTSPIDERビーコンがサポートするコマンドコードを示します。

GHOSTSPIDERビーコンは、複数のデリゲートから構成され、それぞれが特定の機能を実行するように設計されています。当該モジュールはC&Cサーバから取得され、コマンドコードの指示に応じてメモリ内にロードされます。

こうしたモジュラー型の設計は、攻撃者にとって、バックドアの各コンポーネントを必要性に応じて個別に配備、更新できる点でメリットがあり、高い柔軟性や適応性の実現手段となります。一方、防御者にとっては、各機能の断片を見つけてそれをつなぎ合わない限り、全体的な動作の把握には至らないという点で、解析を一層困難にするものと言えるでしょう。GHOSTSPIDERは、異なる機能を別々のモジュールに分散させることで、活動の痕跡を縮小すると同時に、全体的な動作や目的を読み取りにくくしています。

DEMODEXをによる新たな感染フロー

2024年に入り、Earth EstriesがDEMODEXに属する別の亜種を利用していることが、トレンドマイクロの調査によって確認されました。この新たな感染フローでは、追加のペイロードを配備する手段として、第1段階のPowerShellスクリプトではなく、インストール関連のレジストリデータ(暗号化された設定情報やシェルコードのペイロード)を格納したCABファイルが利用されます。また、インストールの完了後、当該のCABファイルが削除されます。一連の動作により、仮に防御側が第1段階のPowerShellスクリプトを発見したとしても、それだけでは解析を進められないことになります。これと同様の見解は、他のセキュリティ・ベンダーからの報告でも述べられています。

C&Cインフラに関する追加分析

バックドア「MASOL(別称:Backdr-NQ)」をLinuxサーバに配備

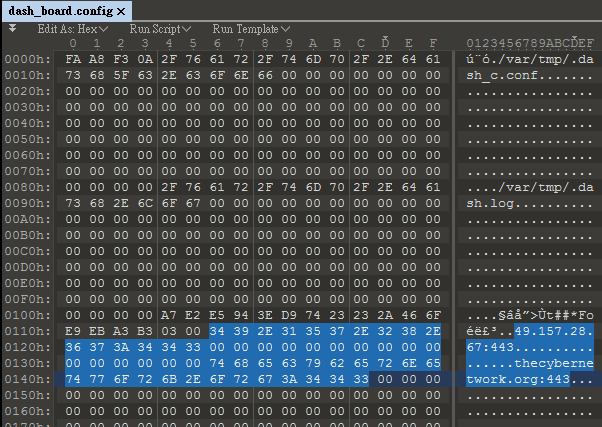

先述した攻撃キャンペーン「Alpha」のインフラについて調査した際、C&CサーバのIPアドレス(103.159.133[.]251)から、Linux型のバックドアに行き着きました。本バックドアのファイル名は「dash_board」であり、そのSHA256値は下記の通りです。

44ea2e85ea6cffba66f5928768c1ee401f3a6d6cd2a04e0d681d695f93cc5a1f

このファイルは、トレンドマイクロが2020年に特定したバックドア「MASOL RAT」に紐付くものです。MASOL RATは、東南アジアの行政機関を狙った攻撃に利用されてきました(図13)。下記パスに置かれたPDB文字列から判断すると、本バックドアは、2019年頃から開発されていたと考えられます。

E:\Masol_https190228\x64\Release\Masol.pdb

トレンドマイクロでは2021年以降、MASOL RATのLinux版新型亜種による攻撃活動を確認していますが、Windows版亜種には遭遇していません。現状の見解として、近年Earth EstriesがMASOL RATを利用して東南アジアに属する行政機関のLinuxサーバを攻撃している可能性は、かなり高いと考えられます。

なお、Earth Estriesによる過去の活動で、脆弱性「CVE-2022-3236」を通してMASOL RATが展開されていた可能性は、低いと考えられます。その根拠を、下記に示します。

- トレンドマイクロの分析に基づくと、Earth Estriesは2024年8月以降、東南アジアの行政機関に対して新たな攻撃キャンペーンを実行している。本活動において、侵害済みのLinuxサーバがMASOL RATのC&Cサーバと通信していることが、「Deep Discovery Inspector」の機能によって確認された。さらに同期間中、同組織に属する別の侵害済みホストが、バックドア「Crowdoor」のサブドメインに紐づくC&Cインフラと通信していることも、判明した。トレンドマイクロでは、今後も当該の攻撃キャンペーンに対する監視を継続し、調査の完了次第、その詳細を別途報告する可能性がある。

- Sophosが報告したC&Cインフラと、トレンドマイクロ側で確認したC&Cインフラの間に、重複は一切見られなかった。トレンドマイクロ側で確認できたMASAL ROTのIoCは限られているが、MASOL RATが特定の中国系APTグループ間で限定的に共有されている可能性も、否定できない。

GHOSTSPIDERのC&Cインフラに関する追加分析

現在のところ、DEMODEXとGHOSTSPIDERがEarth Estries専有のバックドアであると結論づける証拠は得られていません。この点を踏まえ、本稿末尾のIoC一覧には、先述の攻撃キャンペーン「Alpha」と「Beta」で使用されたC&Cインフラのみを記載しています。しかし、それとは別に、GHOSTSPIDERが用いるC&Cインフラの中から、注目すべき性質を有するものが発見されました。

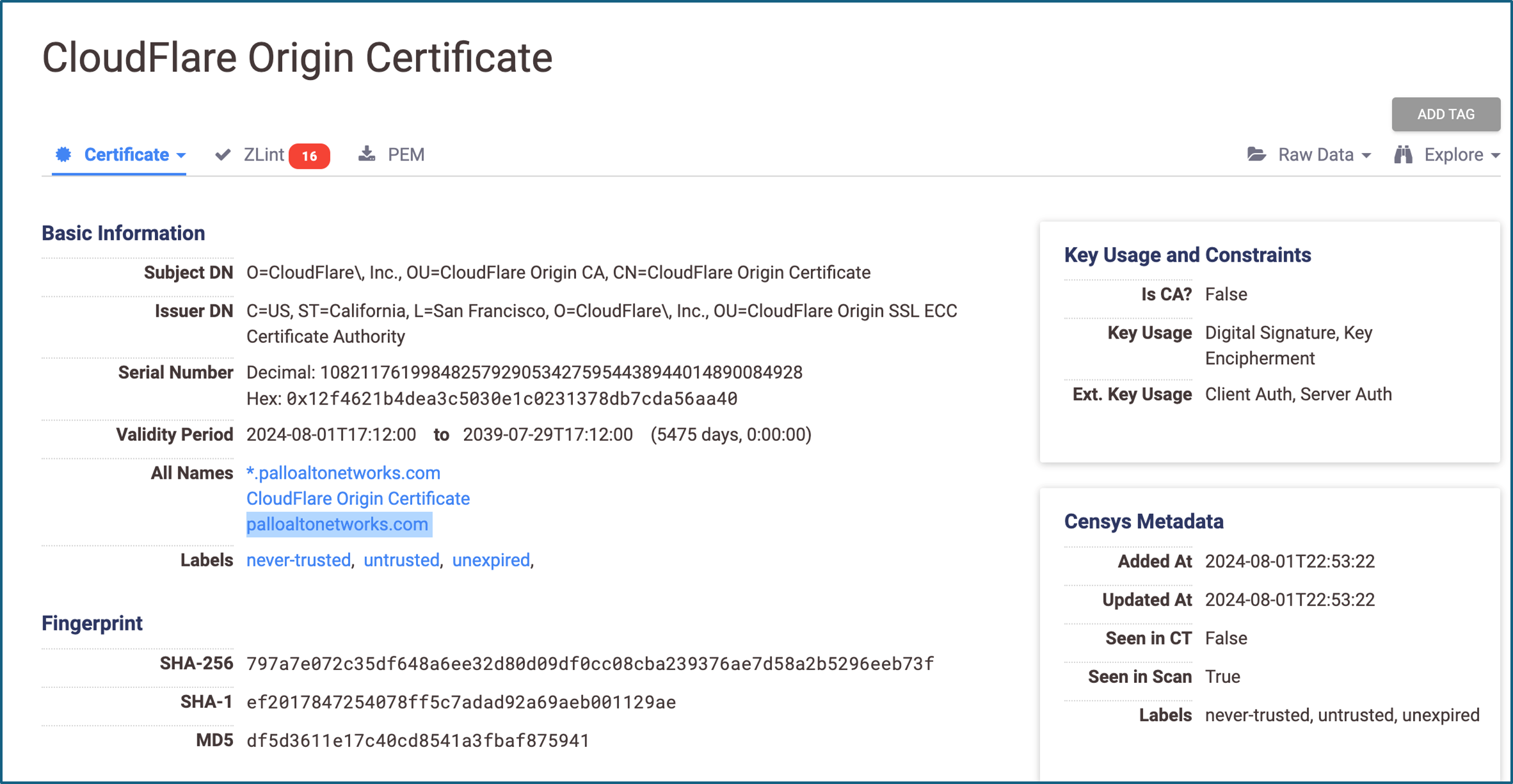

具体的に今回は、下記に示すGHOSTSPIDERのC&Cサーバ(アクティブ期間:2024年8月2日から22日まで)を分析しました。

141.255.164[.]98:2096

当該サーバが用いる証明書には、代替名の1つとして下記が設定されています(図14)。

palloaltonetworks[.]com

この代替名について調べたところ、ランサムウェアグループ「Inc Ransom」に関するレポート内で言及されていることが判明しました。現状、GHOSTSPIDERとInc Ransomを関連付けるインシデントは確認されていません。しかし、OSINTの調査結果も踏まえると、Earth Estriesが諜報活動や金銭利益のためにランサムウェアを用いている可能性は、あると考えられます。

攻撃グループの特定

トレンドマイクロが最初にEarth Estriesを調査した際には、本グループとFamousSparrowの間に、TTPsの重複が見られました。今回の調査では、2種の攻撃キャンペーンを分析した結果、GhostEmperorのレポートで報告されたルートキット「DEMODEX」の利用が確認されました。以上の他にSNAPPYBEEも使用されていることより、Earth Estriesは、さまざまなマルウェアサービス(MaaS)プロバイダからツールを入手している可能性があります。トレンドマイクロでは、今回挙げた2種の攻撃キャンペーンを、Earth Estriesによるものと分析しています。その根拠として、以降に述べるTTPs上の接点が挙げられます。

- 攻撃キャンペーン「Alpha」と「Beta」とも、C&CドメインのWHOIS登録情報が一致している。

- 両攻撃キャンペーンとも、DEMODEXやGHOSTSPIDERを利用している。

- トレンドマイクロの分析に基づくと、DEMODEX、SparrowDoor、CrowDoorの三者は、過去に同じC&Cインフラを利用していた。また、C&Cサーバ「27.102.113[.]240」については、FamousSparrowやGhostEmperorの報告にも上がっている。以上より、Earth EstriesはDEMODEXやGHOSTSPIDER、SparrowDoor、CrowDoorを使用していたと考えられる。しかし、こうした独自仕様のバックドアがEarth Estries専有のツールであるとは限らないため、関連するC&Cインフラの全てを本グループに帰属させることはできない。

トレンドマイクロのテレメトリ情報に基づくと、攻撃キャンペーン「Alpha」の実行者は2024年10月10日、SNAPPYBEEのx86版に相当する別のファイルセットを標的環境に配備しました。

パス:%SYSTEMROOT%\assembly\imfsbDll.dll

SHA256値:6d64643c044fe534dbb2c1158409138fcded757e550c6f79eada15e69a7865bc

パス:%SYSTEMROOT%\assembly\DgApi.dll

SHA256値:25b9fdef3061c7dfea744830774ca0e289dba7c14be85f0d4695d382763b409b

さらに、同じSHA256値を持つファイルが、別の2つの行政機関でも検知されました。

当該の行政機関の1つは、2020年からEarth Estriesの侵害に遭っていたことが判明しました。特記事項として、2024年10月13日には、ZINGDOORの攻撃チェーンにSNAPPYBEEが組み込まれました。こうした点からも、Earth Estriesが標的毎に異なる実行チームを編成し、別々のC&Cインフラが利用することがうかがえます。また、ツール類を共有している場合でも、TTPsには明確な差異が見受けられます。

さらに注目すべき発見事項として、複数の被害者環境にまたがって、C&Cインフラの重複が確認されました。まず、同じ感染端末から、DEMODEXとCobalt Strikeビーコンのファイルが発見されました。下記に示すDEMODEXのC&Cドメインは、攻撃キャンペーン「Beta」の運用者によって利用されています。

pulseathermakf[.]com

また、下記に示すCobalt StrikeビーコンのC&Cサーバや、それに起因する侵入後の活動は、TrillClientの攻撃チェーンに紐付くものであり、そこにはHemigate、SparrowDoor、CrowDoorなどのツールセットも含まれます。

cloudlibraries[.]global[.]ssl[.]fastly[.]net

(C&Cサーバ「103.159.133[.]205/lib3.cab」からダウンロードされるファイルが含まれる)

次に、下記に示すDEMODEXのC&Cドメインが、東南アジアの行政組織を狙った攻撃のために数年間利用されていることが判明しました。

pulseathermakf[.]com

その一方で2024年8月24日、東南アジアに属する通信事業社の被害サーバが上記ドメインに接続する事例が発生しました(攻撃キャンペーン「Beta」)。これは、攻撃者がバックドアを誤って配備したものと推測されます。現在のところ、東南アジアの通信事業社に対する攻撃では、DEMODEXのC&Cとして下記が多用されています。

www[.]infraredsen[.]com

imap[.]dateupdata[.]com

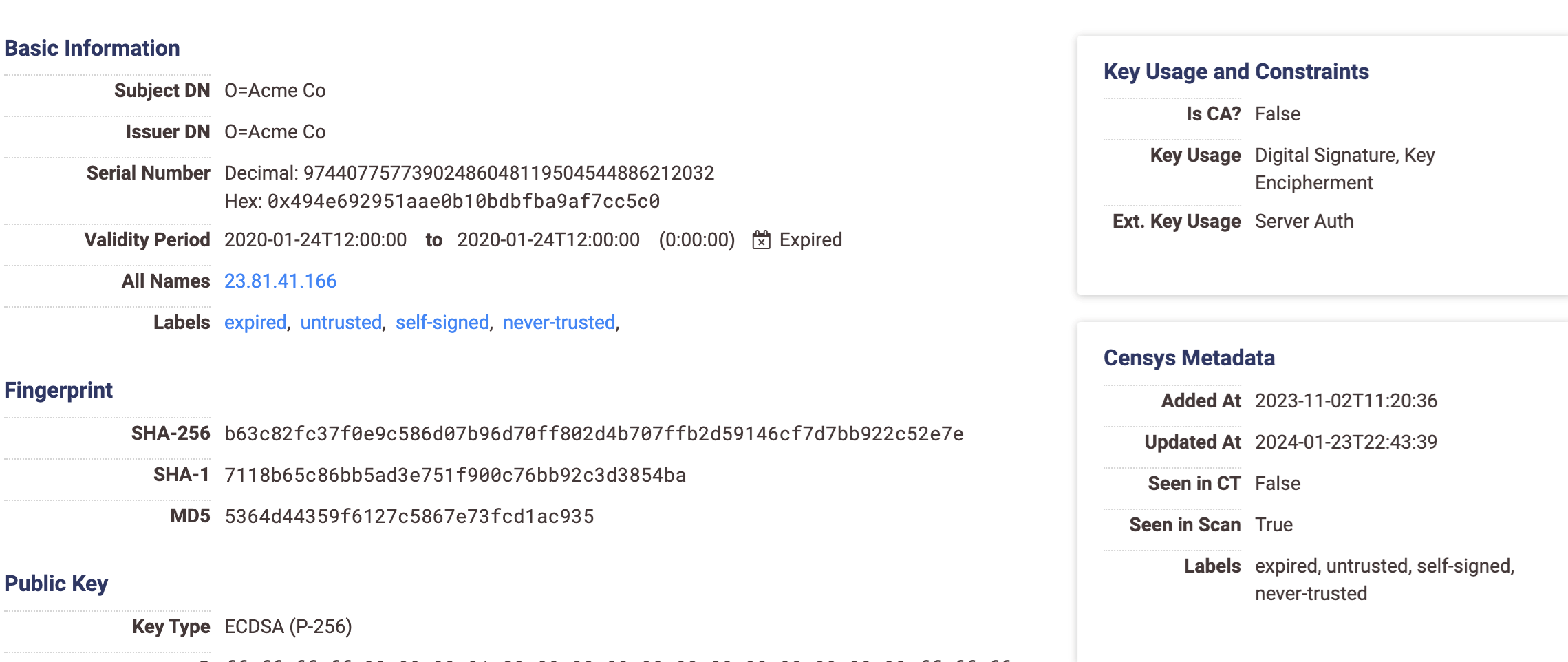

先述の通り、攻撃キャンペーン「Beta」では、バックドア「GHOSTSPIDER」の利用が確認されました。GHOSTSPIDERのC&Cインフラを追跡した結果、背後にいる実行グループも、攻撃キャンペーン「Alpha」で見られたC&Cサーバ「23.81.41[.]166」のオープンディレクトリにアクセスし、GHOSTSPIDERをテストしていたことが判明しました。

SHA256値:b63c82fc37f0e9c586d07b96d70ff802d4b707ffb2d59146cf7d7bb922c52e7e)

まとめ

Earth Estriesは極めて攻撃性の高い中国系APTグループの1つであり、行政機関や通信事業社などの基幹組織を主な標的として狙っています。特に目を引くTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)として、既知の脆弱性を突いた手口や、SNAPPYBEEのように広く展開されているツールの不正利用が挙げられます。本グループは、エッジ端末からクラウド環境に至る各種システムを広範に狙い、秘匿性の高い手口を用いることで、セキュリティ検知の回避を図ります。また、多用な技術を利用し、諜報活動の隠蔽に長けた運用ネットワークを構築します。このように本グループは、機密性の高いシステムに侵入して内情を探るために、巧妙なアプローチを模索し続けています。

企業や組織、そのセキュリティチームがサイバー諜報活動に対抗する上では、警戒態勢を維持し、先手を打ってセキュリティ対策に乗り出すことが重要です。また、「Trend Vision One™」のようなソリューションを用いることで、単一のプラットフォームから組織内の全コンポーネントを把握できます。これにより、ネットワークやシステム、インフラ上で展開される不正なツールや処理、ペイロードを監視すると同時に、攻撃や感染の脅威を迅速に検知し、ブロックすることが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Game of Emperor: Unveiling Long Term Earth Estries Cyber Intrusions

(攻撃グループ「Earth Estries」が用いるC&Cインフラやバックドア、サイバー諜報活動の実態を解明)

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors: Earth Estries

(攻撃グループ:Earth Estries)

Emerging Threats: Game of Emperor: Unveiling Long Term Earth Estries Cyber Intrusions

(高まる脅威:攻撃グループ「Earth Estries」が用いるC&Cインフラやバックドア、サイバー諜報活動の実態を解明)

脅威ハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

マルウェア「DEMODEX」の検知

objectFilePath:"PsvchostDLL_X64.dll" OR

objectFilePath:"AesedMemoryBinX64.REG" OR

objectFilePath:"msmp4dec.dll" OR objectFilePath:"wpccfg.dll" OR

objectFilePath:"dumpfiskfss.sys" OR

objectFilePath:"SstpCfs.dll"

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

YARAルール

YARAルールは、こちらからダウンロードできます。

侵入の痕跡(IoC:Indicators of Compromise)

IoCリストは、こちらからダウンロードできます。本リストの最終更新日は2024年10月31日であり、その間、IoCの一部が現在進行中の攻撃キャンペーンに依然として利用されていることが確認されました。また、DEMODEXやGHOSTSPIDERに関連するファイルのハッシュ値はエンドポイント毎に異なる場合が多いため、このリストが全IoCを完全に網羅しているわけではない点に、ご留意ください。Vision Oneのプラットフォームでは、より多くのIoCやハンティングクエリを公開する予定です。

参考記事:

Game of Emperor: Unveiling Long Term Earth Estries Cyber Intrusions

By: Leon M Chang, Theo Chen, Lenart Bermejo, Ted Lee

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)