APT&標的型攻撃

攻撃グループ「APT34」によるアフリカ政府機関を偽装して新型マルウェアを展開するフィッシング攻撃

トレンドマイクロは、持続的標的型攻撃(Advanced Persistent Threat)を展開する攻撃グループ「APT34」の新型マルウェアの亜種を発見しました。一連の攻撃はサウジアラビアを標的として、アフリカの政府機関が発行するライセンスの登録フォームを偽装する手口を用います。

トレンドマイクロは、持続的標的型攻撃(Advanced Persistent Threat)を展開する攻撃グループ「APT34」の新型マルウェアの亜種を発見しました。一連の攻撃はサウジアラビアを標的として、アフリカの政府機関が発行するライセンスの登録フォームを偽装する手口を用います。

トレンドマイクロは、持続的標的型攻撃(Advanced Persistent Threat)を展開する攻撃グループAPT34の新型マルウェアの亜種を解析しました。そして、脅威ハンティングにより、2023年8月に本攻撃グループが標的型フィッシング攻撃で使用した「不正なドキュメント」が特定されました。このドキュメントは、マルウェア「Menorah」(検出名:Trojan.W97M.SIDETWIST.AB)を作成します。さらに、永続化のためにスケジュール化されたタスクも作成します。

本マルウェアには、サイバー諜報活動の展開を容易にする設計が施されています。この設計により、マシンの特定、ファイルの読み取り、ファイルのアップロード、そして、ファイルやマルウェアのダウンロードが可能となります。

残念ながら、本マルウェアの被害者に関する情報の多くは、解析を通して確認することができませんでした。一方、APT34が攻撃に使用したファイル「MyCv.doc」は、セーシェル共和国の免許局に関連するライセンスの登録フォームであることが判明しました。また、ドキュメントには、サウジアラビアの通貨であるリヤルに関連する価格情報が含まれていました。そのため、標的となった被害組織は、サウジアラビア国内に存在する可能性があります。

本稿では、APT34の新型マルウェアが有する能力、攻撃プロセス、そして、攻撃インフラについて解説します。

APT34のバックグラウンドと標的

APT34は、中東地域の組織を標的として、サイバー諜報活動を行う攻撃グループです。本攻撃グループは、認証情報を窃取するために、スピアフィッシング攻撃を展開することで、標的となるネットワーク内に侵入し、アクセスを維持します。また、本攻撃グループは、高い技術力と膨大なリソースを駆使して活動しており、中東以外の地域でもサイバーセキュリティ上重大な懸念となっています。

APT34は、政府機関、重要なインフラ、電気通信、主要な地域団体など中東地域のさまざまな標的に対してサイバー攻撃を実行しています。加えて、セキュリティソリューションやリサーチャーによる検出を回避するために、ツールを開発し続けていることが明らかになりました。また、今回の調査において、本攻撃グループが新たなデータ流出手法を採用していることも判明しました。

NSFOCUSのリサーチャーは、APT34が利用するマルウェア「SideTwist」の新亜種に関するレポートを発表しました。

感染チェーンは、ハードコードされたマルウェアを作成する不正なドキュメントを発端とします。そして、被害者が本ドキュメントを開くと、永続化のためにスケジュール化されたタスクが作成されます。このドキュメントには.NET 製のマルウェアを以下のディレクトリにおいて作成するための隠し(hidden)マクロが含まれ、Menorah.exeと名付けられています。

%ALLUSERSPROFILE%Office356

その後、Menorah.exeを実行するために、スケジュール化された以下のタスクを作成します。

OneDriveStandaloneUpdater

図2は、文字列変換、復号、そして、スケジュール化されたタスクの作成を担うマクロ関数の一部を表示しています。

マルウェアの解析

多面的機能を有する.NET製のマルウェアは、サイバー諜報活動を行うために、不正なドキュメントを介して展開されます。本マルウェアは、標的となったマシンの特定、ディレクトリとファイルのリスト化、そして、シェルコマンドを実行する機能を有します。さらに、侵害されたシステムから選択したファイルをアップロードすることやシステムへファイルをダウンロードすることが可能です。

SideTwistの旧亜種と比較した場合、この新亜種はC&C(コマンド&コントロール)サーバへのトラフィックをハッシュ化することでステルス化し、検出を回避する機能が追加されています。

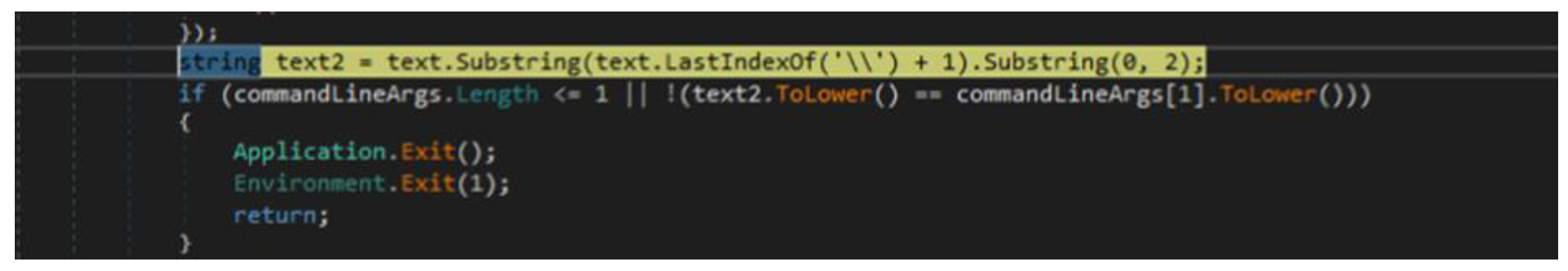

まず、本マルウェアは攻撃オペレーションを確実に遂行するために、特定の引数のチェックを実行中に行います。指定された引数が存在しない場合、マルウェアは攻撃を中止します。この反復されるチェックにより、不正活動やコンポーネントのステルス性が確保されます。さらに、マルウェアがサンドボックスのような解析環境下にあるか否かの判断も可能となります。サンドボックス内で攻撃を実行していることが判明した場合、マルウェアは引数を用いずに活動し、後に自ら終了します。

トレンドマイクロは、以下のC&Cサーバを特定しました。その結果、HTTP通信に使用される文字列やC&Cサーバとの通信のために、32,000ミリ秒(32秒)ごとに特定のコードを繰り返すタイマー作成用の文字列も明らかになりました。

http[:]//tecforsc-001-site1[.]gtempurl.com/ads.asp

次に、本マルウェアは、マシン名とユーザ名を以下のフォーマットとして取得することで、マシンを特定します。そして、文字列をASCIIにエンコードし、MD5ハッシュを計算します。

{MachineNameUsername}

MD5ハッシュは、{MachineNameUsername}と組み合わされ、 以下ののフォーマットになります。

{‘d@{MD5 hash}@MachineName|Username}

なお、以下の部分はハードコードされた文字列とXORされ、さらにBase64でエンコードされた形式となっています。

{MachineNameUsername}

また、これにより、侵害されたシステムのフィンガープリントが作成されます。このフィンガープリントは、HTTPリクエストのコンテンツとしてC&Cサーバに送信されます(図6)。

残念なことに、解析時C&Cサーバは非アクティブでした。しかし、C&C通信をパースする関数の解析から、返されるレスポンスはBase64でエンコードされた暗号化済みのメッセージであると予想されます。復号されたメッセージは配列に分割され、各配列の値はC&Cサーバから受信したメッセージの一部を表します。これらの値に基づいて、マルウェアはマシン上で特定のアクションを実行します。

静的解析の結果、本マルウェアは、C&Cサーバから受信したコマンドの実行、侵害されたシステムにおけるディレクトリとファイルのリスト化、そして、特定ファイルのサーバへのアップロードおよびダウンロードが可能であることが判明しました。

バックドアSideTwistとの類似性

2021年、チェックポイントリサーチは、SideTwistに関する記事を発表しました。また、トレンドマイクロは、両マルウェアの亜種を比較した結果、機能面(特に、マルウェアが侵害されたシステムやC&C通信を特定する手法)において明確な類似性があることを確認しました。SideTwistもコンピュータ名とユーザ名を使用することで、侵害されたマシンの固有IDを作成します。ただし、SideTwistの2021年度版亜種は、IDの作成時にMD5の代わりに4バイトのハッシュを使用します。なお、両マルウェアの亜種もシェルコマンドを実行するため、またファイルのアップロードおよびダウンロードを行うために、類似したバックドア関連の機能を有します。

まとめ

APT34は、新たな攻撃手法や技術の開発を継続しています。さらに、本攻撃グループは、その膨大なリソースと多様な技術を活用することで、標的とする組織ごとに攻撃手法とソーシャルエンジニアリング技術をカスタマイズします。この適応力により、被害者のシステムに確実に侵入し、サイバー諜報活動を行い、ステルス性を確保するが可能となります。なお、SideTwistの旧亜種はC言語を使用していますが、この攻撃グループの最新亜種は.NETを採用しています。

この検体が有する技術や利用する感染経路は、以前紹介された本攻撃グループのものよりも低い水準であると考えられます。しかし、攻撃者は新しいツールや技術の開発を継続しているため、機能としては問題ありません。

APT34に関する過去のレポートでも指摘されているように、本攻撃グループは単純な攻撃手法を用いているため、セキュリティアナリストや研究者は容易に追跡や解析を行うことができます。一方で、APT34が有する経験や技術力は、この攻撃グループが新しいマルウェアやツールを短期間で作成することを可能とします。企業や組織は、攻撃グループの手口や技術に関する知識を共有し、従業員のセキュリティ意識を向上させることが重要です。

参考記事

APT34 Deploys Phishing Attack With New Malware

By: Mohamed Fahmy, Mahmoud Zohdy

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)"