ランサムウェア

ランサムウェア「Trigona」の複数のバージョンについて

ランサムウェア「Trigona」は、比較的新しいランサムウェアファミリであり、2022年10月下旬頃から活動を開始しました。それ以来、「Trigona」のオペレータはバイナリの継続的な更新を含め、非常に活発な活動を展開しています。

ランサムウェア「Trigona」は、比較的新しいランサムウェアファミリであり、2022年10月下旬頃から活動を開始しました。なお、このランサムウェアの検体は2022年6月から存在が確認されています。それ以来、「Trigona」のオペレータは、バイナリの継続的な更新を含め、非常に活発な活動を展開してきました。2023年4月までに、「Trigona」は侵害されたMSSQLサーバを標的としたブルートフォース(総当たり)攻撃による、認証情報の窃取を開始しました。さらに、2023年5月、トレンドマイクロはWindowsバージョンと類似したLinuxバージョンの「Trigona」も確認しました。

「Trigona」の攻撃者は、TTPs(ツール、戦術、手順)の類似性から、ランサムウェア「CryLock」の背後に存在する攻撃グループと同一であると推測されます。また、このランサムウェアは、ALPHVグループ(別称BlackCat)とも関連しています。ただし、「Trigona」と「BlackCat」の類似点は状況証拠に過ぎず、一つの可能性としてALPHVグループは「Trigona」を展開する攻撃者と協力は行っていたものの、実際にはその開発と運用には関与していなかったことが考えられます。

攻撃の対象

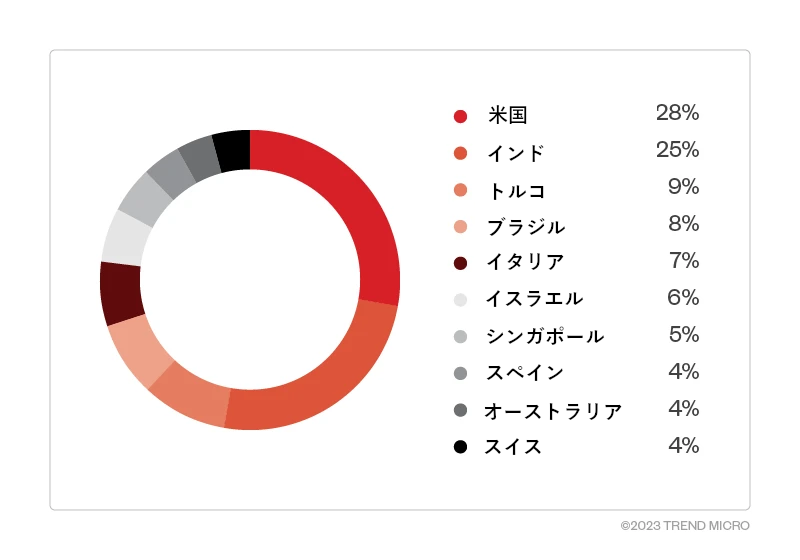

トレンドマイクロの Smart Protection Network™のデータによると、ランサムウェア「Trigona」の検出件数が最も多かった国は、米国とインドでした。その他、イスラエル、トルコ、ブラジル、イタリアでも当ランサムウェアが多く検出されています。

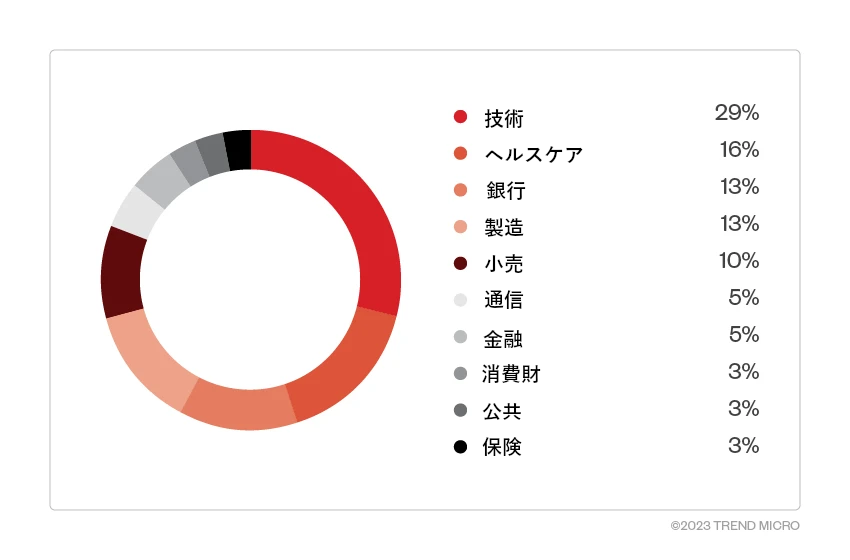

また、攻撃は主に技術およびヘルスケア業界に集中しており、検出数はこれらの業界が最も多くなっています。

感染チェーン

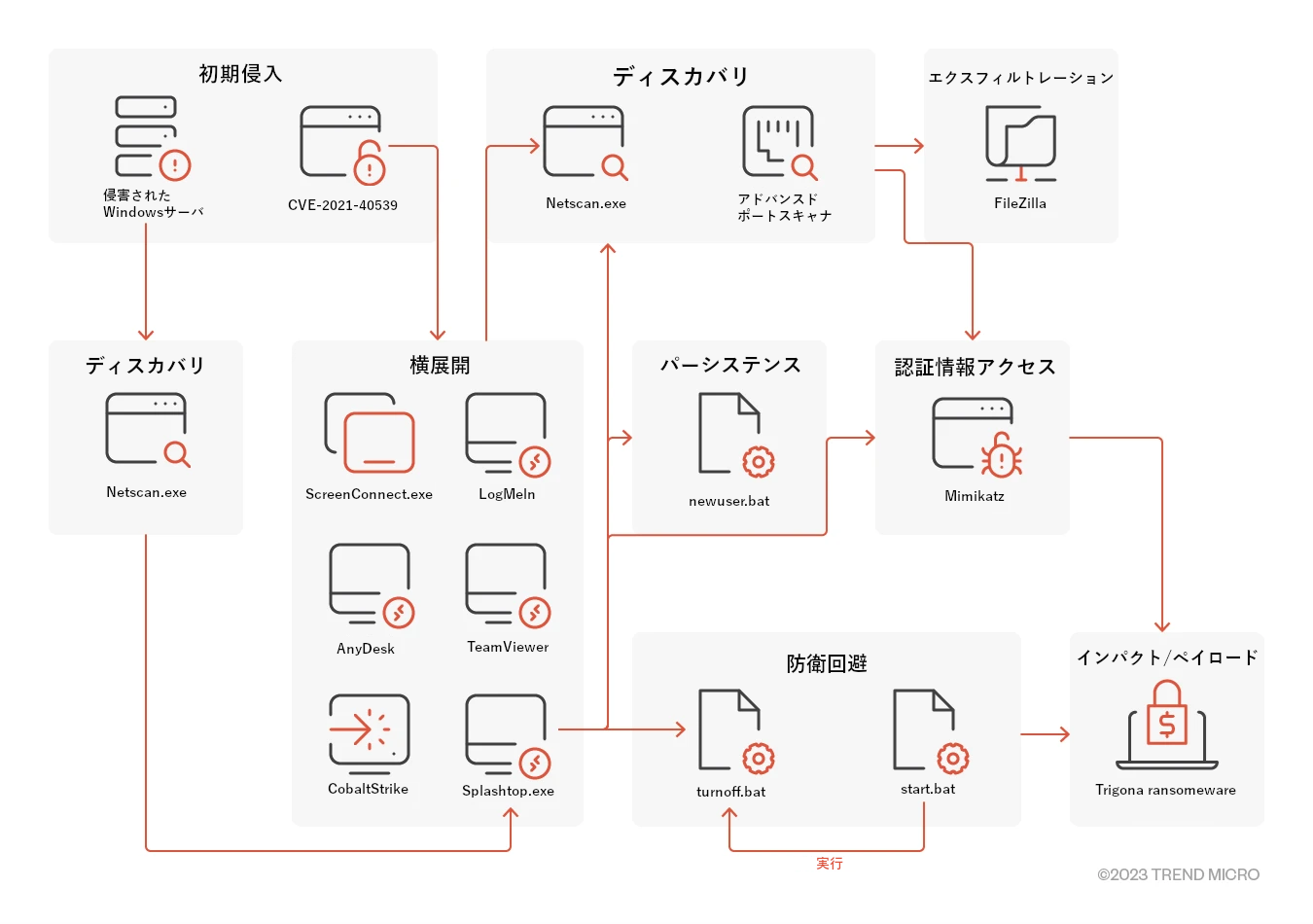

Areteの報告により、「Trigona」が初期侵入のためにManageEngineの脆弱性CVE-2021-40539を悪用していることが判明しました。さらに、攻撃者は、ネットワークアクセスブローカーからアクセス情報を取得する手口で、過去に侵害されたことのあるアカウントを利用していました。

「Trigona」は、Splashtop(正規のリモートアクセスツール)を含む、さまざまなツールを水平展開に使用します。なお、Splashtopは、侵害されたマシンにおいて追加ツールを作成するために用いられます。

「Trigona」は、AV関連のサービスやプロセスを終了させるため、turnoff.bat(検出名Trojan.BAT.TASKILL.AE)という名称のファイルを作成します。また、Network ScannerおよびAdvanced Port Scannerを使用することによりネットワーク接続を特定します。

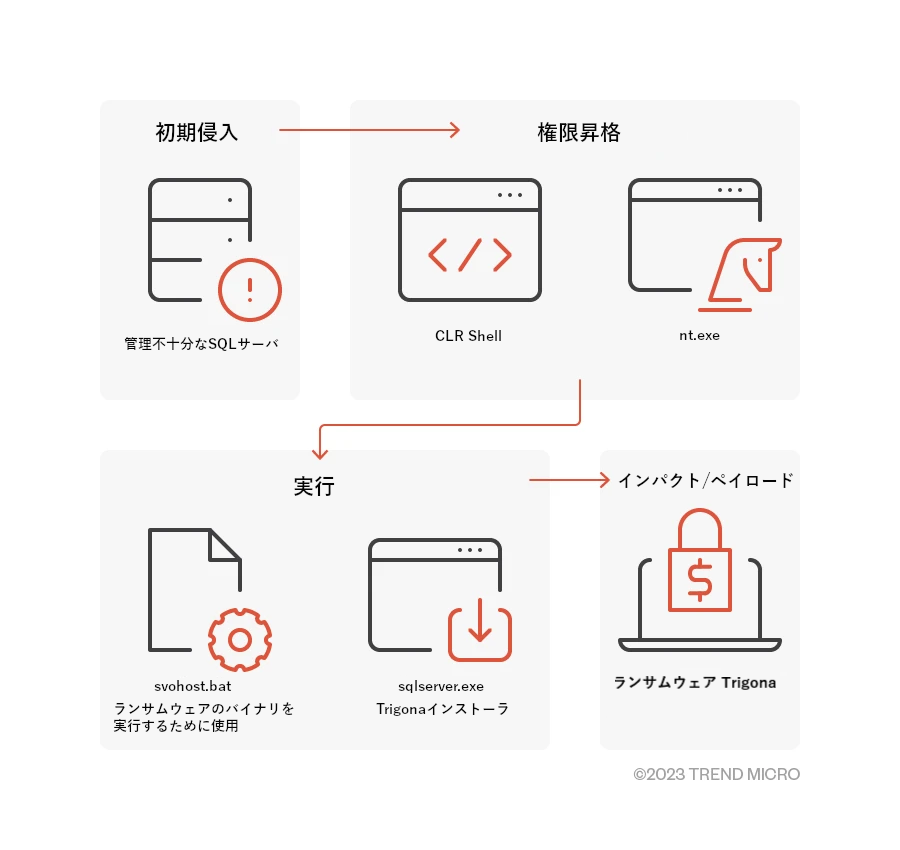

AhnLabの解析によると、「Trigona」のオペレータは、MS-SQLサーバに対する攻撃でCLRシェルを使用しています。このツールは、権限昇格のために追加の実行ファイルを作成するコマンド(nt.exe)を含む複数のコマンドを実行することができます。

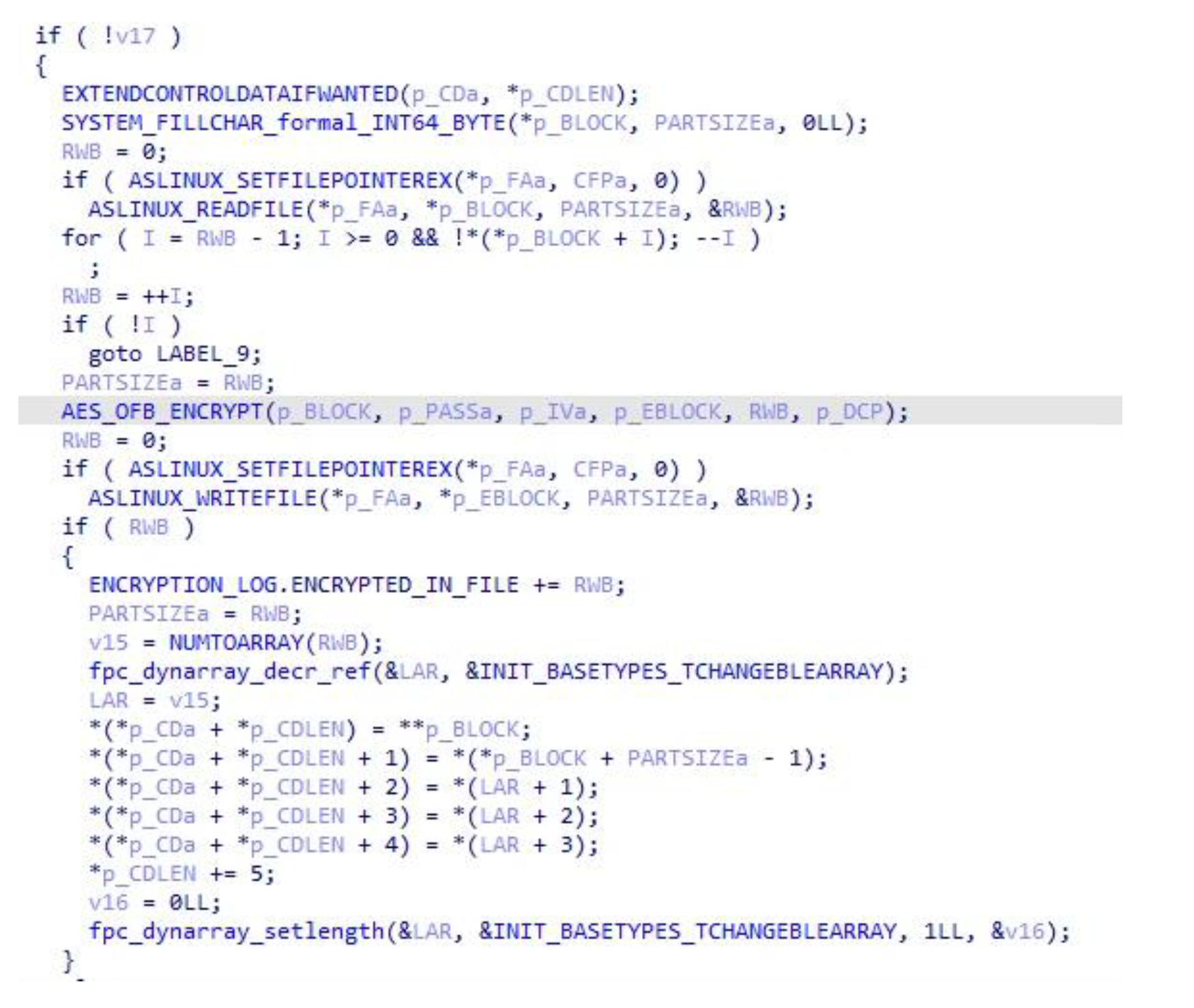

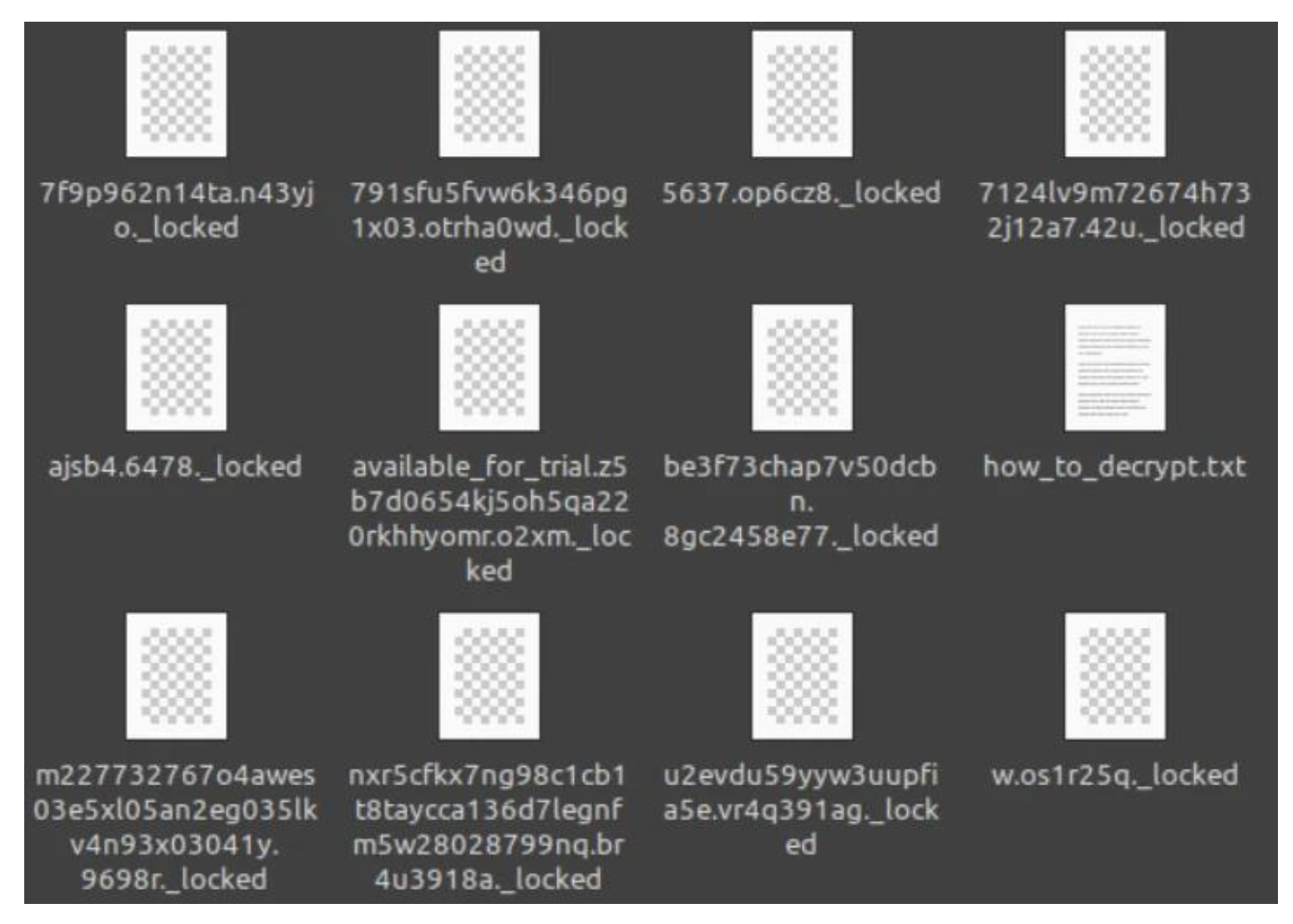

「Trigona」は、感染したマシン内のファイルを AES 方式を用いて暗号化します。さらに、このランサムウェアは、実行時に解読される暗号化された設定をリソースセクションに含んでいます。ただし、ここでは設定情報内の特定の文字列のみが使用されます。また、「Trigona」は、暗号化されたファイルのファイル名をランダム化し、暗号化時に拡張子._lockedを付加します。

「Trigona」のオペレータは、認証情報ダンプツールMimikatzを使用して、被害者のマシン内に存在するパスワードおよび認証情報を収集します。

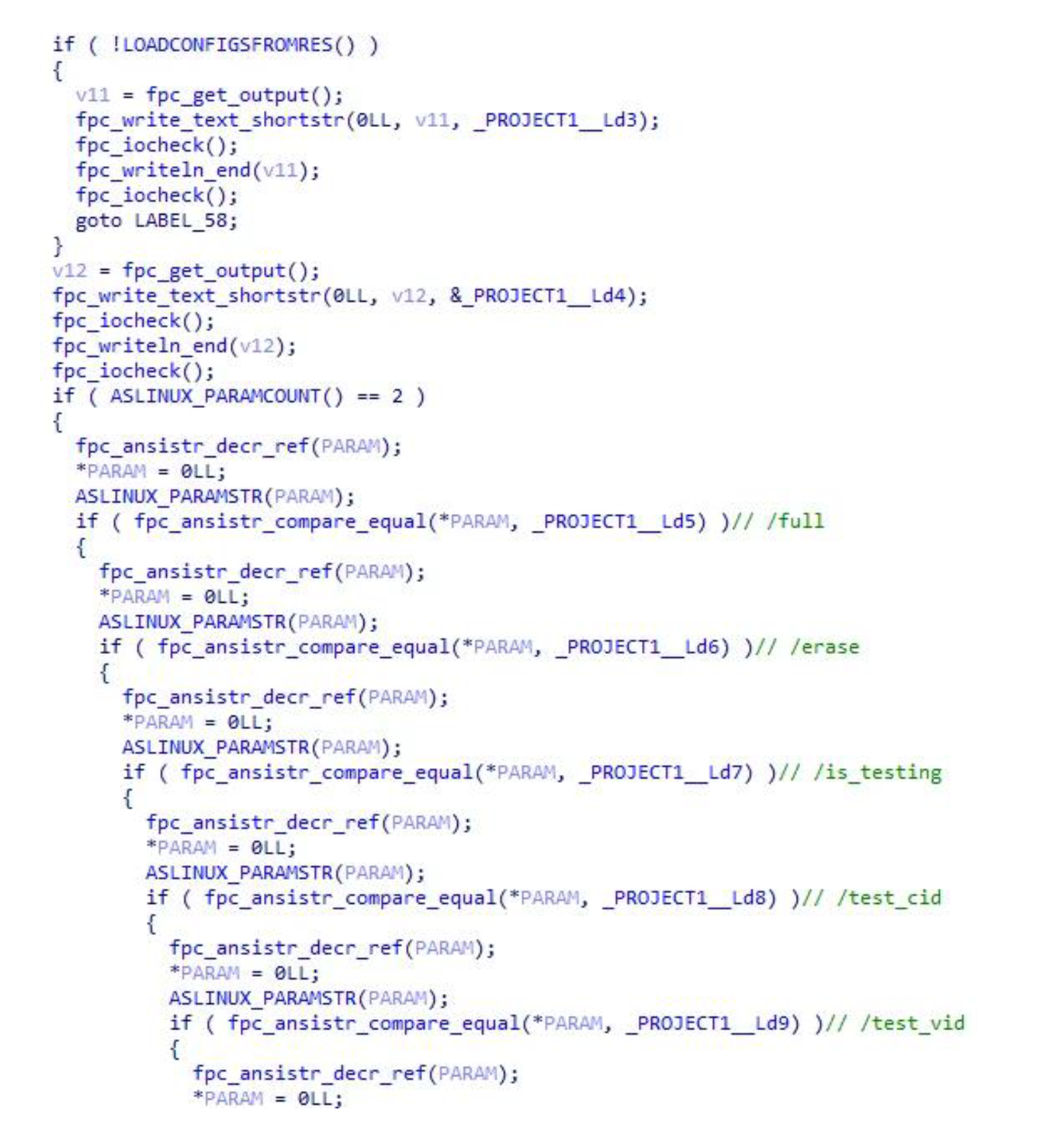

Linuxバージョン

2023年5月、トレンドマイクロの脅威ハンティングチームは、僅かな数しか検出されないLinuxランサムウェアのバイナリを発見しました。さらなる検証の結果、これらのバイナリはLinuxバージョンの「Trigona」であることが判明しました。Windows 32ビットバージョンと同様に、このバイナリは実行のためのコマンドライン引数を引き受けます。

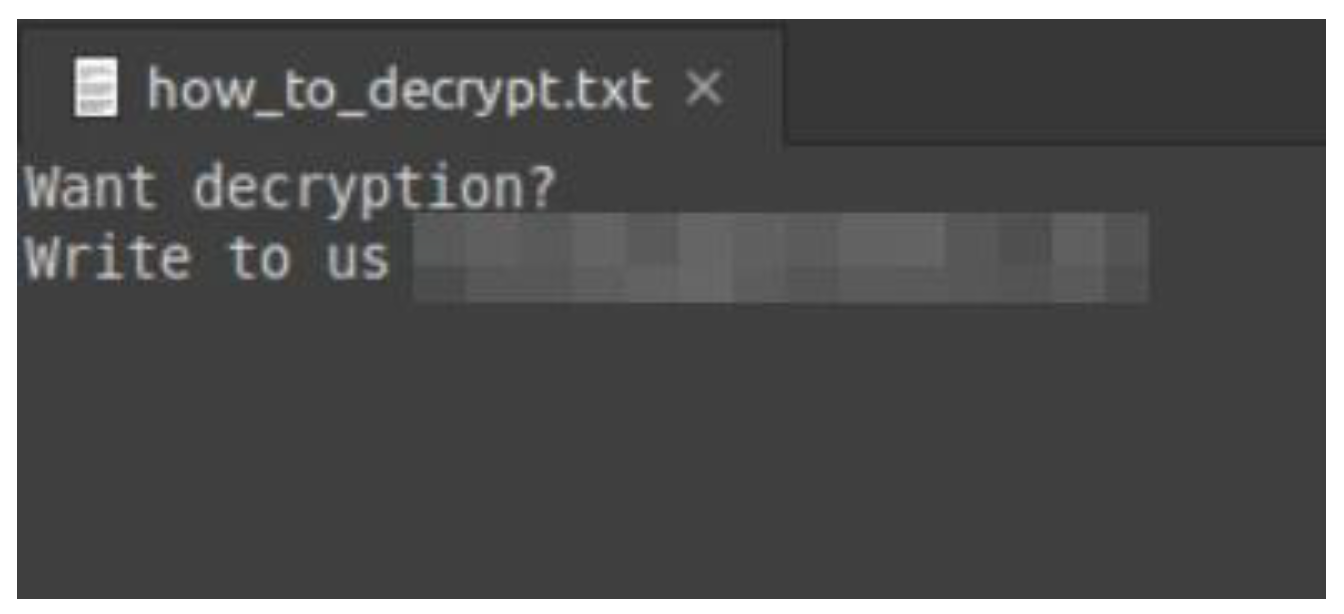

バイナリ(how_to_decrypt.txt)が作成したランサムノート(脅迫状)には、攻撃者の電子メールアドレスのみが記載されています。これは、Linuxバージョンが未完成である可能性を示唆しています。

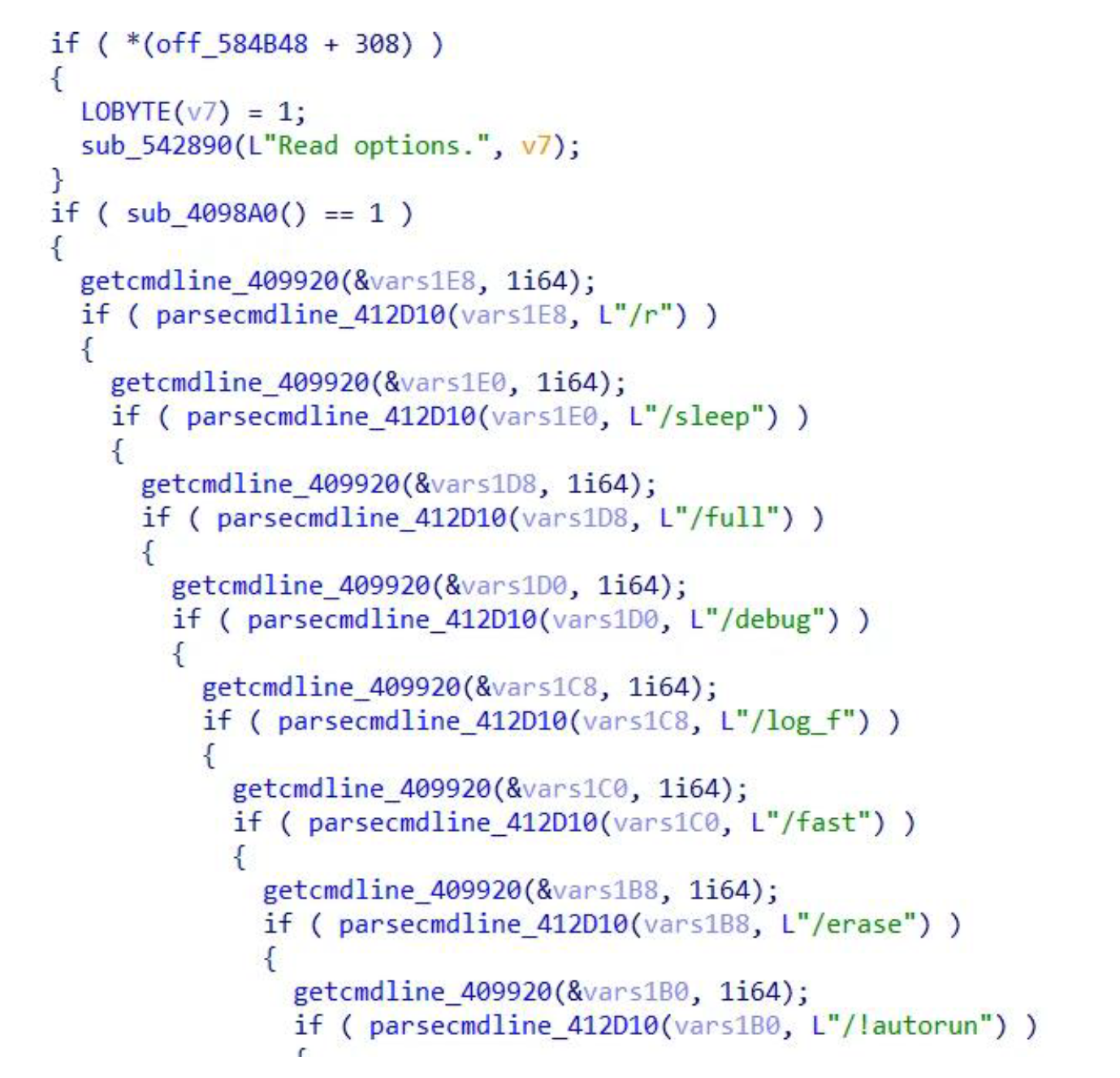

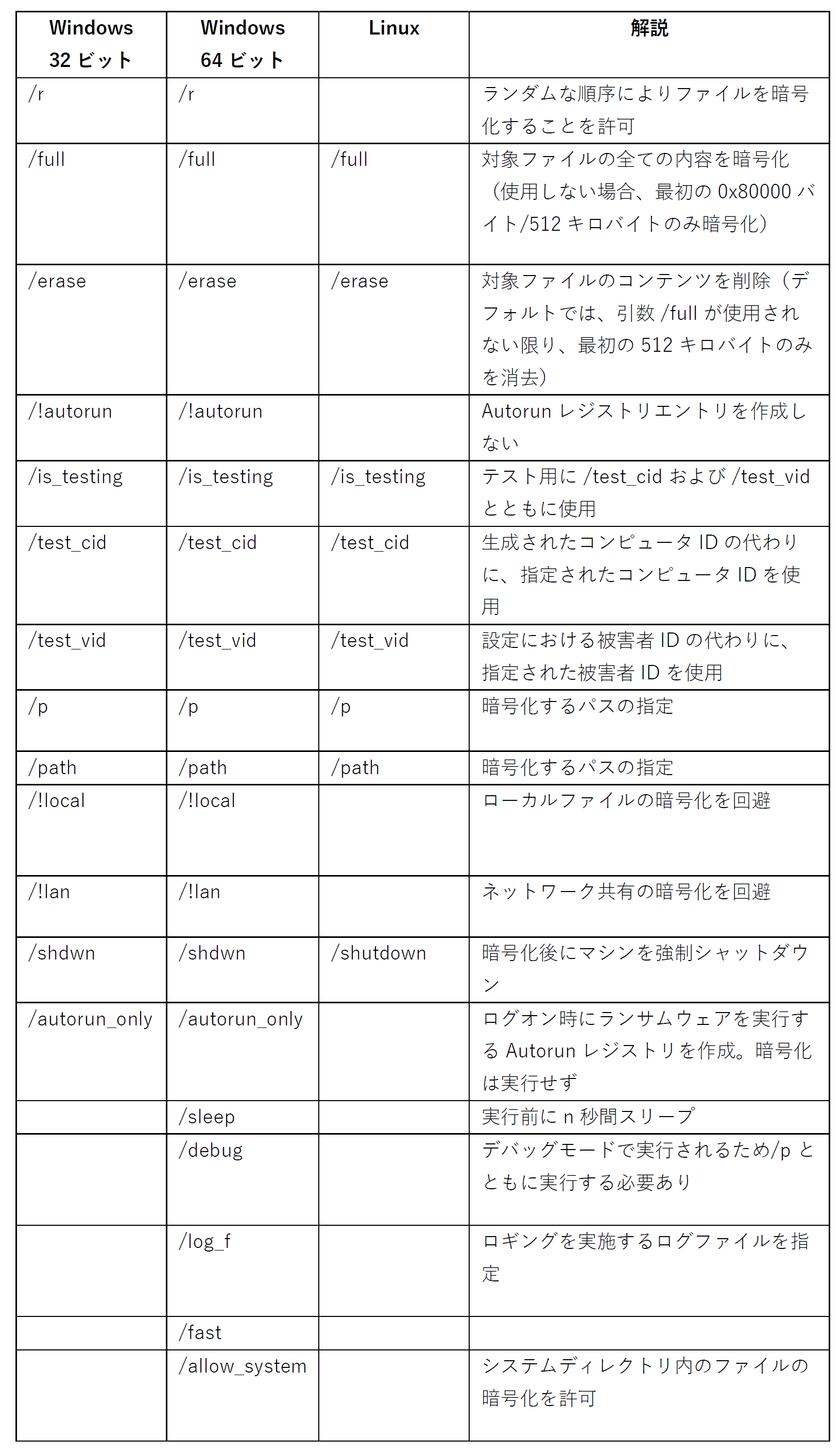

Windows 64ビットバージョン

2023年6月、トレンドマイクロは、Windows 64ビットプラットフォーム用に設計されたランサムウェア「Trigona」の新バージョンを確認しました。当バージョンでは、Linuxバージョンやオリジナルの32ビットバージョンには存在しなかった追加のコマンドライン引数(/sleepや/debugなど)が実装されています。

コマンドライン引数

表1は、「Trigona」の各バージョンで使用されるコマンドライン引数の概要です。

暗号化

「Trigona」の全てのバージョンは、リソースセクションで確定した設定に応じて、ターゲットファイルを暗号化するためにTDCP_rijndael (AES)を使用します。

暗号化されたファイルは、暗号化された文字列を用いて改名されるか、もしくは文字列available_for_trialを先頭に追加し、拡張子._lockedが付加されます。

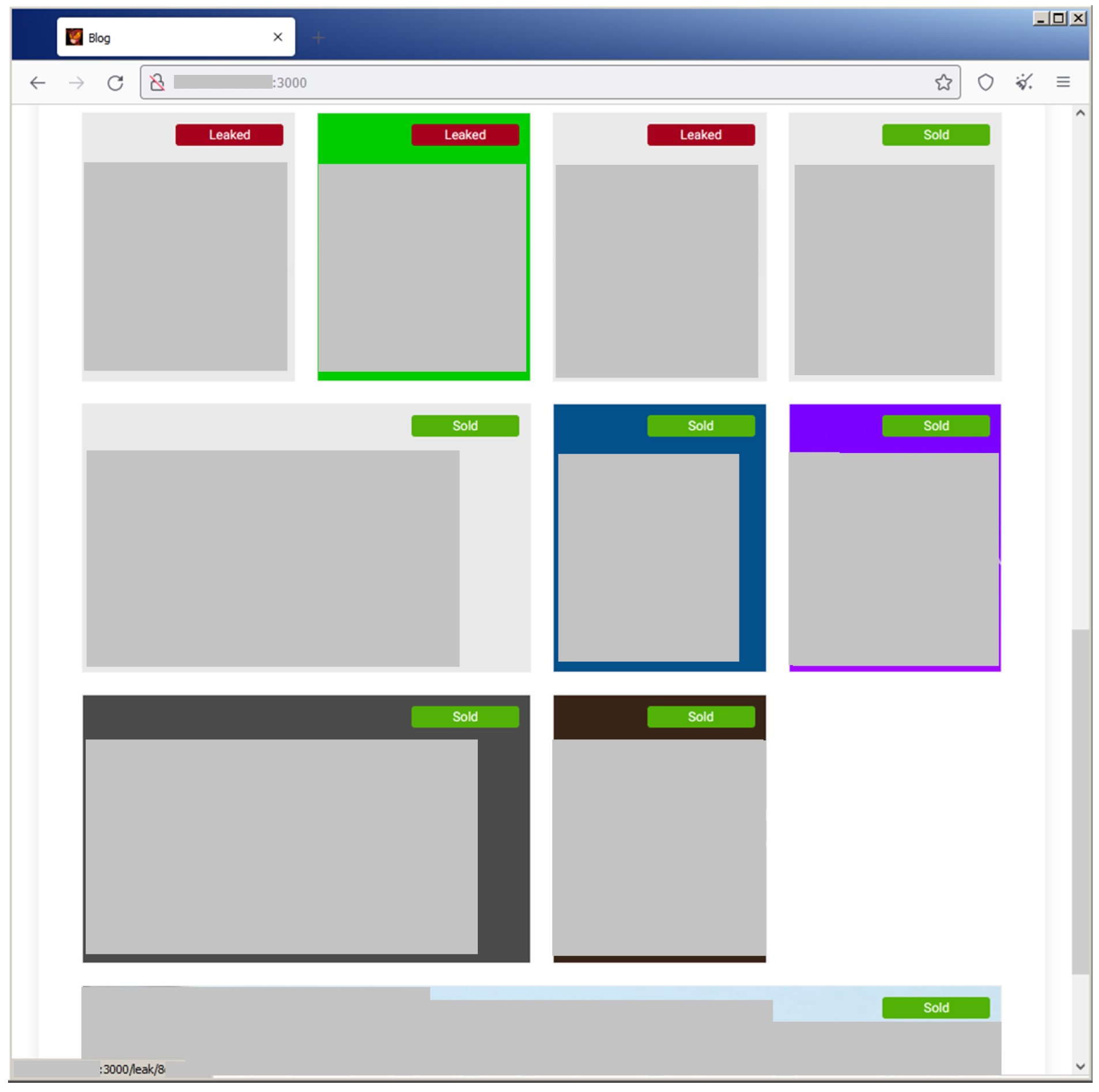

被害者に身代金の支払いを迫るため、「Trigona」のリークサイト(暴露サイト)にはカウントダウンタイマーと流出データへのアクセス権獲得のための入札オプションが表示されます。攻撃者は、各被害者に「Trigona」の交渉用ポータルに登録するための認証キーを渡します。

「Trigona」リークサイトの最新情報

ランサムウェアグループ「Trigona」は、二重脅迫型攻撃を採用しています。被害企業のリストを表示するメインのリークサイトに加え、「Trigona」のオペレータはTorサイトも使用しています。このサイトでは、被害者が攻撃グループと復号化ツールに関する交渉を行うことができます。なお、攻撃者は、すでに身代金を支払った被害者にもフラグ(目印)をつけていました。

Palo Alto社の報告により、Trigona Leaksという名称のリークサイトをホストし、ポート8000を使用しているIPアドレスが明らかになりました。さらに、Leaksという名称の別のIPアドレスも発見されました。このIPアドレスもポート8000を使用し、リークサイトをホストする前述のIPアドレスと同じIPレンジを共有していました。

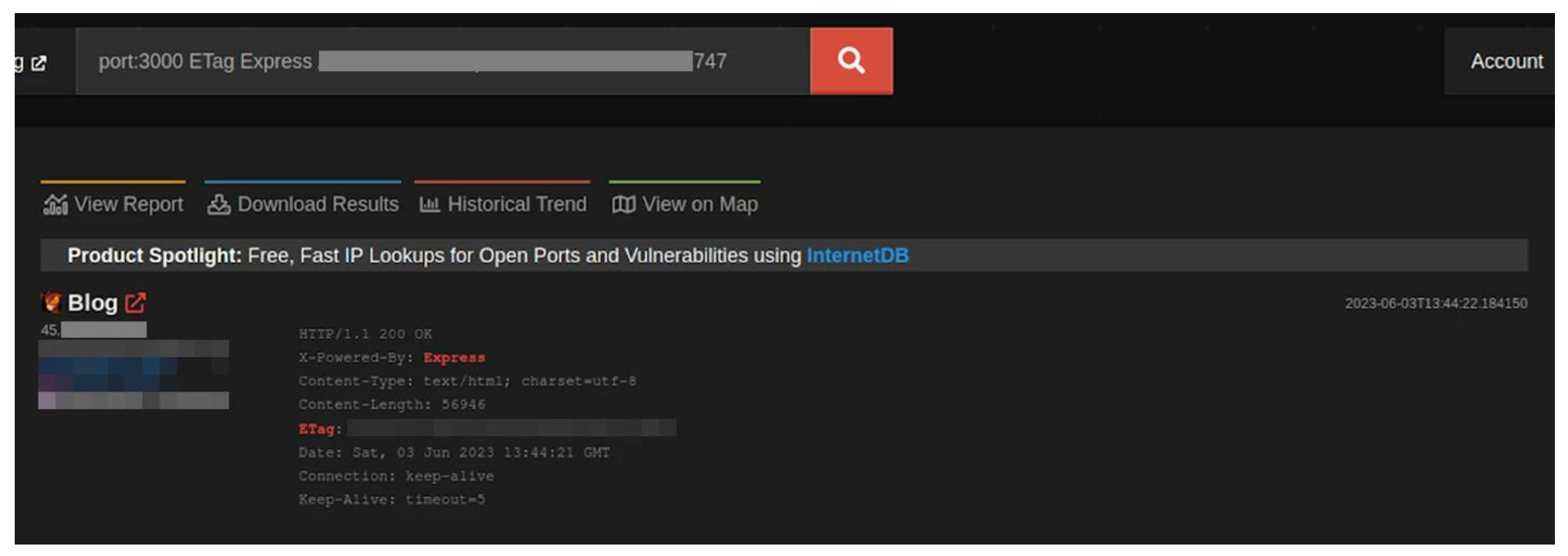

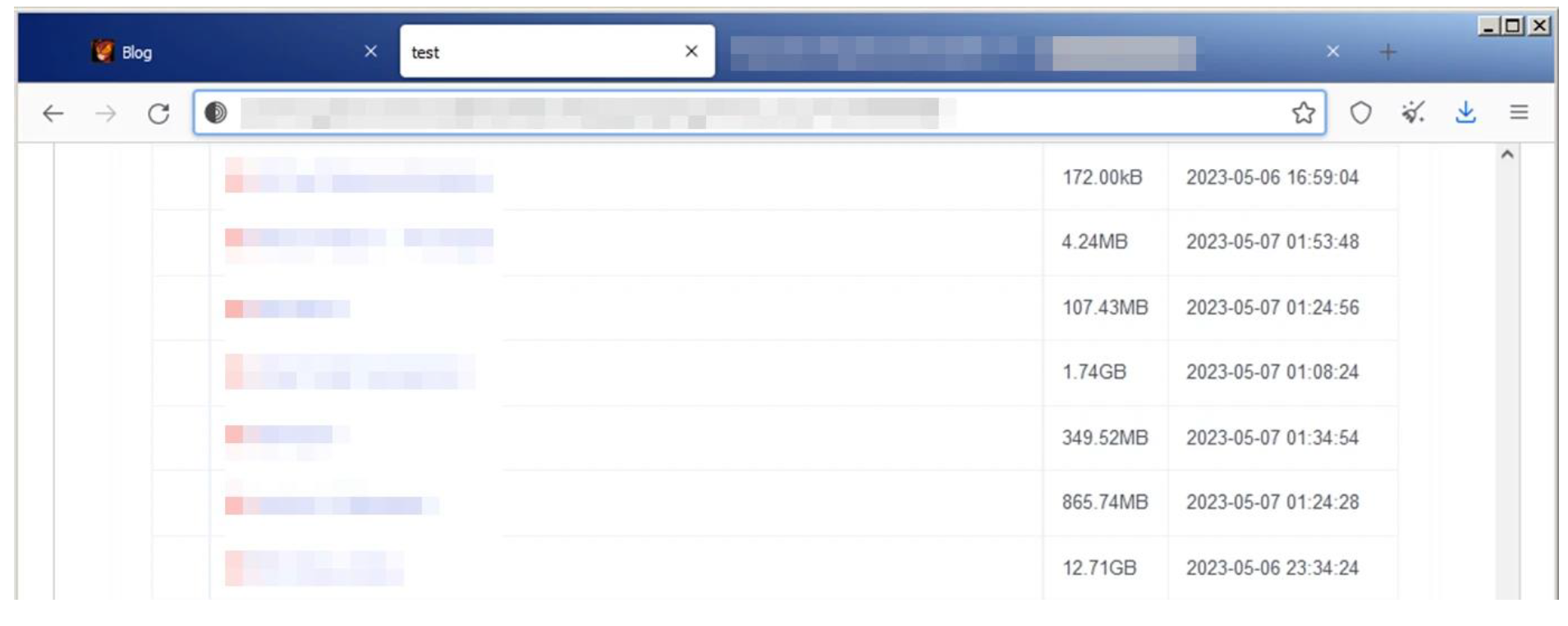

調査の結果、2023年6月3日に、再び別のIPアドレス(本稿執筆時において有効)が見つかりました。このIPアドレスは、ポート3000を使用し、Blogという名称を用いていました。また、IPレンジも前述のIPアドレスと同じ範囲に属していました。トレンドマイクロは、攻撃者はIPアドレスが発覚すると、インフラストラクチャの一部を移転していると推測しています。そして、この三番目のリークサイトを手がかりに、攻撃者の以下のファイルストレージサイトの発見に至りました。

aeey7hxzgl6zowiwhteo5xjbf6sb36tkbn5hptykgmbsjrbiygv4c4id[.]onion

このサイトは、ドキュメント、契約書、その他大量のデータなど、被害者から窃取した重要なデータをホストしています。

ランサムウェアグループ「Trigona」は、Torサイトの実装に関して運用上のセキュリティが不十分という指摘もありますが、通常技術的に熟練していない攻撃者は、管理不十分なSQLサーバを標的にすることはありません。トレンドマイクロの「ランサムウェアスポットライト:TargetCompany」では、同様の手口でSQLサーバを標的とする別の攻撃グループを解説しています。

まとめ

ランサムウェア「Trigona」は、より広範囲に蔓延しているランサムウェアファミリと比較すると目立たないため、秘密裏に活動することが可能です。一方で、その継続的な進化および活動の増加により、「Trigona」は近い将来知名度が上がると予想されています。

さらに、「Trigona」は「Ransomware Groups that Have Developed a Linux Version (Linuxバージョンを開発したランサムウェアグループ)」のリストに加わりました。これは、このランサムウェアが、高い経済的価値を有し拡大中のLinux市場を利用することを目的としているためです。また、可能な限り影響力を拡大しようとする「Trigona」のオペレータの姿勢にも起因します。以上から、個人や組織は潜在的被害を防ぐために、このランサムウェアについての理解を深めることが極めて重要となります。

組織や企業は、効果的な対策を導入することで、ランサムウェアによる攻撃からシステムを保護することができます。このような保護の実現には、データ保護プロトコルの導入、バックアップおよびリカバリ手順の確立などが重要となります。これにより、データの安全性が確保され、暗号化や削除が行われた場合でもデータを復元することが可能となります。定期的な脆弱性評価を実施し、システムに速やかにパッチを適用することで、脆弱性を悪用するランサムウェアによる攻撃の被害を最小化することができます。

トレンドマイクロは、以下のセキュリティ対策をご提案します。

- AAA 多要素認証技術(MFA)を有効にし、攻撃者がネットワーク内部で水平展開すること、また機密情報にアクセスすることを防止する。

- AAA 重要なファイルをバックアップする際には「3-2-1ルール」に則る。三つのバックアップコピーを作成し、それらを二つの異なる媒体に保管し、そのうち一つはオフライン環境で保管する。これにより冗長性が確保され、データ損失のリスクが最小化される。

- AAA 定期的にパッチを適用し、システムをアップデートする。オペレーティングシステム及びアプリを常に最新の状態に保つ。また、ソフトウェアの脆弱性が悪用されることを阻止するため、パッチマネジメントプロトコルの運用を徹底する。

参考記事

An Overview of the Different Versions of the Trigona Ransomware

By: Arianne Dela Cruz, Paul Pajares, Ivan Nicole Chavez, Ieriz Nicolle Gonzalez, Nathaniel Morales

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)"