マルウェア

3CXデスクトップアプリを悪用した攻撃を確認

2023年3月末、オフィス用コミュニケーションソフトウェアである3CXが、攻撃者に悪用されていることがセキュリティリサーチャーの調査により明らかにされました。

注記1: 本件は今後新たな展開の可能性があり、必要に応じて更新されます。

注記2:2023年4月3日の時点でTrend Micro XDRおよびTrend Vision One™に関する記述、さらに「情報窃取型ペイロードの解析」のセクションが追記されました。

2023年3月末、オフィス用コミュニケーションソフトウェア「3CX」が攻撃者に悪用されていることが、セキュリティリサーチャーにより報告されました。具体的には、3CXのVoIP(インターネットプロトコルを使用した音声通話)デスクトップクライアントの特定のバージョンが攻撃の手段として使用され、3CXの顧客が攻撃対象になっているようです。

3CXは、自社のフォーラム上で最新情報を投稿し、デスクトップアプリをアンインストールして、Progressive Web App(PWA)クライアントを使用することを推奨しています。同社はまた、デスクトップアプリのアップデートに取り組んでいるとも述べています。

3CXデスクトップアプリに対する潜在的な攻撃に備え、企業や組織はTrend Micro XDRを活用することで包括的なセキュリティを確保できます。本機能を使用することで、さまざまなソースからの詳細な活動情報について収集・分析を行うことができ、攻撃の影響を最小限に抑えることに役立ちます。Trend Micro XDRは、自社製品から収集したデータにXDR分析を適用し、相関性の高いアラートを生成することで、企業や組織に対して即座に行動を促す情報を提供します。

トレンドマイクロのお客様は、Trend Vision One™を活用して、3CX Desktop Appを狙う潜在的な脅威を検索・監視し、攻撃経路をより詳細に把握することができます。Trend Vision Oneの機能を活用する方法については、こちらのPDFガイドをご参照ください。

トレンドマイクロのサポートページでは、お客様向けに、保護や検出に関する追加ガイダンスが提供されています。必要に応じて、ご利用いただけます。

侵害されたアプリケーションについて

3CXアプリは、ビデオ会議、ライブチャット、コールマネジメントなど、様々な通信機能を提供する構内自動交換ソフトウェア(Private Automatic Branch Exchange, PABX)です。このアプリケーションは、WindowsやmacOS、Linuxなどの主要なオペレーティングシステムに対応しており、AndroidおよびiOSのモバイルアプリケーションとしても利用可能です。また、Chrome拡張機能やPWA版のクライアントを使用することで、ブラウザからもアクセスできます。

今回のセキュリティ侵害は、3CXのVoIP IPBXソフトウェアを利用しているWindowsパッケージ(バージョン18.12.407および18.12.416)およびmacOSクライアント(バージョン18.11.1213、18.12.402、18.12.407、および18.12.416)のElectron(非Web版)に限定されているとされています。

3CXのウェブサイトによると、世界中の60万以上の企業が同社のVoIP IPBXソフトウェアを利用し、1日あたり1200万人以上のユーザが存在するとされています。

攻撃の手口

この攻撃は、複数段階の攻撃チェーンで実行されます。最初の段階では、3CXデスクトップアプリの改ざんされたバージョンが使用されます。初期の解析によると、この攻撃に使用される実行ファイルは、DLLファイルと同じ名称であり、改ざんされた可能性のあるトロイの木馬化されたDLLがMSIパッケージに侵入している可能性があります。侵害されたMSIパッケージは、以下の検出名で検出されます。

- Trojan.Win64.DEEFFACE.A

- Trojan.Win64.DEEFFACE.SMA

感染フローは、実行ファイル「3CXDesktopApp.exe」がDLLファイル「ffmpeg.dll」を読み込むことから始まります。これらのファイルは、以下の検出名で検出されます。

- Trojan.Win64.DEEFFACE.A

- Trojan.Win64.DEEFFACE.SMA

そして、「ffmpeg.dll」は、別のDLLファイル「d3dcompiler_47.dll」から暗号化されたコードを読み込んで復号します。このDLLファイルは、以下の検出名で検出されます。

- Trojan.Win64.DEEFFACE.A

- Trojan.Win64.DEEFACE.SMD3D

復号されたコードは、Webページ「IconStorages GitHub」から別のファイル「.ico」へのアクセスを試みるバックドア型のマルウェアのようです。このマルウェアは、以下の検出名で検出されます。

- Trojan.Win32.DEEFFACE.ICO

そして、このバックドア型マルウェアには、暗号化されたコマンドアンドコントロール(C&C)サーバのリストが含まれており、目的のサーバに接続して最終的なペイロードを取得します。

この攻撃では、攻撃フローの一環として、この記事の末尾のIOCsリストに掲載されたサーバに接続します。これらのドメインは、トレンドマイクロのWebレピュテーションサービス(WRS)によってブロックされています。

この攻撃の最終段階には、情報窃取の機能が含まれており、Chrome、Edge、Brave、Firefoxなどのブラウザから、ユーザプロファイル、システム情報、ログイン情報などが窃取される可能性があります。ただし、本稿執筆時点では、関連する情報窃取型マルウェアの検体の取得や解析はされておらず、この点の詳細は不明です。

実行フロー

MSIパッケージのインストーラーが実行されると、不正な動作に関連する以下のファイルが作成されます。「Trend Micro Smart Scan Pattern(クラウドベース)TBL 21474.300.40」は、これらのファイルを「Trojan.Win64.DEEFFACE.A」として検出します。

- 3CXDesktopApp.exe:トロイの木馬化されたDLLを読み込むために悪用される通常のファイル

- ffmpeg.dll:d3dcompiler_47.dllから不正なシェルコードを読み込んで実行するために使用されるトロイの木馬化されたDLL

- d3dcompiler_47.dll:「fe ed fa ce」の16進数文字列の後に暗号化されたシェルコードが追加されたDLL

なお、実行にはいくつかの条件が必要です。例えば、スリープ時のタイムスタンプは、次の条件に応じて異なります。まず、マニフェストファイルが存在して、指定された日付が使用されているかどうかがチェックされます。ファイルが存在しない場合や指定された日付が使用されている場合、タイムスタンプはランダムな数値を生成し、「rand() % 1800000 + 現在の日付 + 604800」(604800とは7日間を意味する)という式を使用します。日付が計算されたら、マルウェアは通常の動作を続けます。

そして「3CXDesktopApp.exe」が実行されると、トロイの木馬化または不正な修正が加えられたDLLファイル「ffmpeg.dll」が読み込まれます。このDLLファイルは通常の機能はそのまま保持していますが、別のDLLファイル「d3dcompiler_47.dll」を不正に読み込みます。これにより、「fe ed fa ce」という16進数の文字列を特定し、暗号化されたシェルコードを特定します。

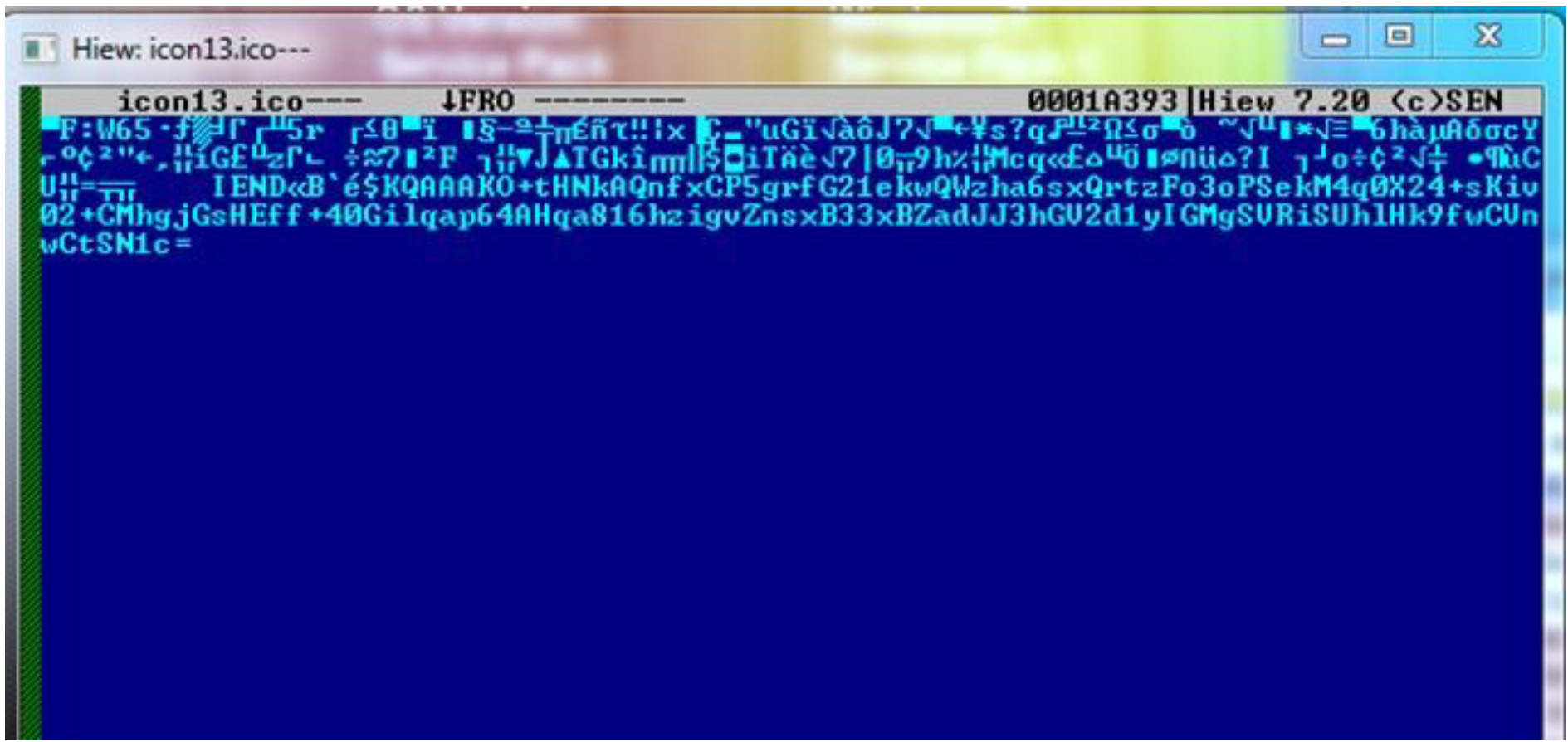

不正なシェルコードは、鍵「3jB(2bsG#@c7)」を用いてRC4で復号され、ICOファイルを含むGitHubリポジトリへのアクセスを試みます。ICO画像ファイルの末尾には、Base64エンコードおよびAES + GCM暗号化を使用したC&C文字列が含まれています。

B64の文字列は、シェルコードが他のペイロードをダウンロードするために接続しようとするC&Cドメインのようですが、この記事の執筆時点ではGitHubリポジトリが既に閉鎖されているため、これらのペイロードの詳細を確認することはできませんでした。

上記の説明はWindows版についてのものです。Mac版の動作もほぼ同様ですが、WindowsのC&Cドメインの一部のみを使用します。

情報窃取型ペイロードの解析

トレンドマイクロでは、3CXへの攻撃を継続的に解析・分析しています。観察された振る舞いに基づき、このマルウェアのペイロード攻撃手法について、現時点で判明している情報を以下に追記しました。

3CX攻撃において使用されるペイロードは、以下の名称で検出されます。そして「ICONIC Stealer」と呼ばれるペイロードを解析した結果、これがDLLローダとして「regsvr32.exe」によって実行されると、以下のシステムエラーが表示されることが判明しました。

- TrojanSpy.Win64.ICONICSTEALER.THCCABC

一方、DLLローダとして「rundll32.exe」によって実行されるとWerFaultエラーが発生し、以下のポップアップメッセージが表示されます。

これは、検体が不正な動作を実行するためには、特定のアプリケーションによってロードされる必要があることを示しています。

さらにICONIC Stealerは、フォルダ「3CXDesktopApp」の下に「config.json」名称のファイルがあるかどうかをチェックします。

そして、以下のシステム情報がICONIC Stealerによって窃取されることが確認されました:

- ホスト名

- ドメイン名

- OSバージョン

収集された情報は、テキスト文字列形式に変換されます。

ICONIC Stealerは、最終的にはインターネットブラウザの情報を盗みます。感染した端末内を検索するために、事前に定義されたディレクトリを使用し、ブラウザの履歴やその他のブラウザ関連情報を収集するために、図9に示された機能を使用します。

下図は、事前に定義された文字列のリストを示しています。

下記のリストには、ICONIC Stealerの挙動解析によって特定された標的情報のシステムディレクトリが含まれています。今後の記事更新を通じ、詳細な情報を提供していきます。

- AppData\Local\Google\Chrome\User Data

- AppData\Local\Microsoft\Edge\User Data

- AppData\Local\BraveSoftware\Brave-Browser\User Data

- AppData\Roaming\Mozilla\Firefox\Profiles

ブラウザ |

標的情報 |

Chrome |

履歴 |

Edge |

履歴 |

Brave |

履歴 |

Firefox |

places.sqlite |

ICONIC Stealerは、取得する情報を最初の500エントリーまでに限定する機能も備えており、最新のブラウザアクティビティだけを確実に取得できるようになっています。

"UTF-16LE", 'SELECT url, title FROM urls ORDER BY id DESC LIMIT

"UTF-16LE", '500',0

"UTF-16LE", 'SELECT url, title FROM moz_places ORDER BY id DESC

"UTF-16LE", 'LIMIT 500',0

収集された情報は、メインとなるローダのモジュールへPOSTによって送信された後、メインのモジュール内に埋め込まれたC&Cサーバに戻されます。

今回の侵害で懸念される被害

このソフトウェアは広く利用されており、企業や組織のコミュニケーションに重要な役割を担っているため、今回の侵害により重大な被害を引き起こす可能性があります。例えば、業務上の内部および外部の通信が監視され、転送されることで、大きな被害に発展する可能性があります。

企業や組織が取るべき対策

まず、脆弱性のあるバージョンを使用している場合は、即座に使用を中止し、修正プログラム(パッチ)や回避策を適用することが重要です。その上で、ITやセキュリティチームは、侵害された可能性のあるバイナリやビルドをスキャンし、3CXのプロセスでの異常な動作、特にC&Cのトラフィックを監視する必要があります。

また、セキュリティ製品による挙動監視機能を有効にすることで、システム内に存在する不審な攻撃の兆候を検出することができます。これにより、早期に攻撃を検知し、対処することができます。

侵入の痕跡(Indicators of Compromise、IoC)

- 侵入の痕跡(IoC)はこちらで確認してください。

- Macユーザ向けはこちらで確認してください。

- トレンドマイクロのWebレピュテーション(WRS)でブロックされたC&Cサーバはこちらで確認してください。

参考記事:

Preventing and Detecting Attacks Involving 3CX Desktop App

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)