ランサムウェア

新種のランサムウェア攻撃:AlumniLocker、Humbleを解説

2021年に入り、トレンドマイクロが新たに発見したランサムウェアの亜種に、AlumniLockerとHumbleがあります。この2つの亜種はそれぞれ暗号化後に高度な挙動および脅迫を行います。これらのランサムウェアでは、被害者の重要なデータを公開するという二重脅迫が行われます。この2つの亜種の存在から、ランサムウェアが前年に続き2021年においても標的型のアプローチを採用していることが分かります。

2021年に入り、トレンドマイクロが新たに発見したランサムウェアの亜種に、AlumniLockerとHumbleがあります。この2つの亜種はそれぞれ暗号化後に高度な挙動および脅迫を行います。

これらのランサムウェアでは、被害者の重要なデータを公開するという二重脅迫が行われます。この2つの亜種の存在から、ランサムウェアが前年に続き2021年においても標的型のアプローチを採用していることが分かります。

AlumniLockerランサムウェア

トレンドマイクロは2021年、Thanosランサムウェアファミリの亜種であるAlumniLockerランサムウェアを検出しました。このランサムウェアは、10ビットコイン(およそ4400万円相当※)の身代金の支払を要求します。また、ランサムウェアの実行者は、48時間以内に身代金の支払がなければ盗んだデータをWebサイト「wall of shame」に公開すると言って被害者を脅迫します。

※2021年6月15日時点

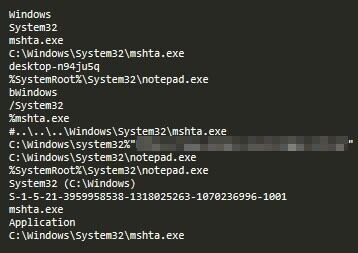

AlumniLockerには、メールの添付で送られてくる不正なPDFファイルを通じて感染します。トレンドマイクロの調査によると、このPDFは被害者にダウンロードを促す偽の請求書です。

図1:不正なPDFファイルのスクリーンショット

不正なPDFにはURLリンクが掲載されており、クリックすると、ダウンローダを格納したZIPアーカイブがダウンロードされます。

このZIPアーカイブには、偽のJPGファイルも格納されています。実際はPowerShellスクリプトであり、マイクロソフトの正規ツールであるBackground Intelligent Transfer Service(BITS)モジュールを悪用してAlumniLockerをダウンロード・実行させます。

AlumniLockerランサムウェアのファイルは、ThemidaがパッケージされたMicrosoft Intermediate Language(MSIL)実行可能ファイルです。ランサムウェア活動により暗号化されたファイルには「.alumni」という拡張子が付加されます。

AlumniLockerによって被害者のファイルが暗号化されると、ランサムウェア実行者が要求する身代金の額および支払方法の詳細を記したテキストファイルがメモ帳で表示されます。指定された期日までに身代金の支払いがなければ、ランサムウェア実行者は個人情報をWebサイト(本稿執筆時点ではアクセス不可)に公開すると言って被害者を脅迫します。

Humbleランサムウェア

トレンドマイクロは2021年2月にHumbleランサムウェアを発見しました。このあまり一般的ではないランサムウェアファミリは、実行可能ラッパー(Bat2Exe)でコンパイルされています。トレンドマイクロの調査の結果、Humbleランサムウェアには2つの亜種があることが特定されています。どちらの亜種も、被害者に身代金の迅速な支払を促すよう脅迫が行われます。1つの亜種は、システムを再起動するとマスターブートレコード(MBR)が書き換えられると脅します。これに対し、もう1つの亜種は5日以内に身代金の支払がない場合にMBRの書き換えが行われると脅します。

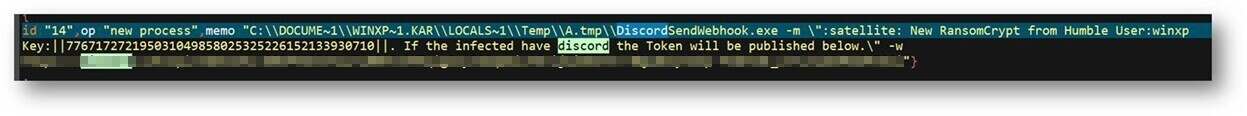

主な実行ファイルはバッチファイル自体です。あまり一般的ではないかもしれませんが、目新しいものではありません。このランサムウェアが他と異なるのは、Discordというボイス・テキストチャットソフトウェアのWebhookサービスを利用してランサムウェア実行者にレポートを送信し、対象組織の感染・暗号化状況を把握する点です。

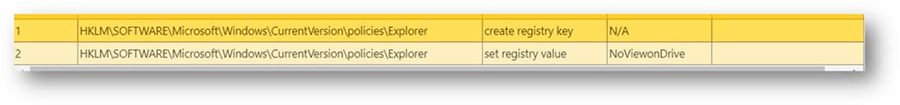

Humbleランサムウェアは、explorer.exeによるローカルストレージドライブの表示またはアクセスを拒否します。

トレンドマイクロが分析したHumbleランサムウェアの最初の亜種は、%temp%\{temp directory}\extd.exeコンポーネントをドロップします。多くの場合、このコンポーネントは暗号とWeb APIバイナリに使用されます。

この不正プログラムはWindows証明書を管理するcertutil.exeというプログラムを使用して、ランダムな入力から鍵を生成します。そして、この鍵がextd.exeコンポーネントによるファイルの暗号化に使用されます。

Humbleランサムウェアによる暗号化は、104のファイルタイプ(.exe、.pdf、.mp3、.jpeg、.cc、.java、.sysの拡張子を持つファイルを含む)に対応します。

マシンの暗号化に成功すると、不正プログラムはAutoItで作成・コンパイルされたDiscord Webhookバイナリを介して、ランサムウェアのオペレータのDiscord Webhookパネルにレポートを送信します。

この不正プログラムは、感染ファイルの追加に使用されるランダムな文字列を生成します。また、身代金メッセージをユーザのロック画面の画像に設定し、システムを再起動しないよう警告します。

トレンドマイクロが分析したHumbleランサムウェアの2つ目の亜種は、PowerShell、certutil.exe、extd.exeを使用してコンポーネントファイル※をダウンロードします。コンポーネントファイルはバッチファイル内でエンコードされることも、バッチファイルから自動的にドロップされることもありません。

※トレンドマイクロではBoot.Win32.KILLMBR.ADとして検出します。

この亜種は、身代金0.0002ビットコイン(およそ880円※)が5日以内に支払われない場合、感染したマシンの被害者にすべてのファイルが削除されることを通知します。

※2021年6月15日時点

ランサムウェア攻撃へ対抗するには

ランサムウェアファミリおよび亜種は進化するにつれて、攻撃アプローチを工夫して複雑な技術を採用するようになります。保険会社のCoalitionによると、2019年から2020年第1四半期までの期間にサイバー恐喝での要求金額が倍増していると報告されています。

現在のランサムウェアは急速な変化を遂げており、今回の事例から2021年も昨年に続き標的型のアプローチを採用していることが分かります。法人組織がこれらのランサムウェア攻撃に対抗するには、ランサムウェアの進化の経緯や最新の傾向を理解して対策に活かす必要があります。

トレンドマイクロでは、昨今のランサムウェア攻撃動向とそれに対抗するために取るべき一般的な対策をまとめたリサーチペーパーを公開しています。最新のランサムウェア攻撃のトレンドを理解し、組織のセキュリティ対策に活かしてください。

ランサムウェアウェア最新動向 2021年版

リサーチペーパーのダウンロードはこちら

トレンドマイクロのソリューション

トレンドマイクロのセキュリティソリューションの中でもランサムウェアへの対策として推奨される例を以下に示します。

法人向けのエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」では、「FRS」技術によるウイルス検出と同時に、機械学習型検出や挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであっても警告可能です。

また「Trend Micro Apex One™」は事前防御(EPP)と事後対応(EDR)を統合し、高い防御力を実現します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

「Trend Micro XDR」は高度な分析と人工知能(AI)技術を使用して、エンドポイント、メール、ネットワークなどのアラートを相関させ、一つの防御ポイントの情報だけではわからないような脅威を可視化し、深刻度のレベルに応じて優先順位を付けます。これにより、企業は攻撃がどのように開始され、どの程度拡散しているかを迅速に把握でき、被害を最小化することができます。

記事構成:高橋 哲朗(スレットマーケティンググループ)