サイバー犯罪

実例で学ぶネットの危険:「通知 お客様宛にお荷物のお届きました」

トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、1 月 11 日ごろから、携帯電話、スマートフォンなどで使用されるテキストメッセージ(ショートメッセージサービス、SMS)による不審な「通知」の拡散が確認されています。今回はこの宅配荷物の不在通知を偽装して受信者の気を引き特定の URL に誘導する、この不審な SMS について実例を紹介します。

トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、1 月 11 日ごろから、携帯電話、スマートフォンなどで使用されるテキストメッセージ(ショートメッセージサービス、SMS)による不審な「通知」の拡散が確認されています。同内容の SMS の拡散は昨年のクリスマスを控えた 12 月 24 日前後にも確認されており、繰り返しの攻撃であると言えます。今回はこの宅配荷物の不在通知を偽装して受信者の気を引き特定の URL に誘導する、この不審な SMS について実例を紹介します。

図:今回確認された不審 SMS の例(実物を元に再構成)

上図はこの 1 月 11 日に確認された不審 SMS の例です。この例では、受信者の注意を引くために「配送物」の不在通知を偽装しているようです。SMS で配送物の不在通知を送ることは一般的ではないかもしれません、しかし、配送物のお届け先の電話番号を記入することは一般的であるため、そこで携帯電話番号を確認した配送業者が SMS を送ってきたのかも、という受信者の誤解を狙った手口と言えます。このような宅配物の不在通知や配送予定通知の偽装はサイバー犯罪者の常套手段となっており、一般的な電子メールの形式でも日常的に確認されています。今後も同様の内容の迷惑メールや SMS は継続して拡散するでしょう。

SMS では送信元も電話番号の形式で表示されますが、配送業者からであれば心当たりのない番号でもおかしくはありません。また、本文の日本語には「お荷物のお届きました」などの不自然な表現も含まれていますが、この程度のミスタイプは日常でもよくあることと言えます。SMS では文字数制限があるため、本文中に送信者情報が無い、本文中の URL が短縮 URL になっているなどは、不審と判断できる条件とは言えないでしょう。

本文中の URL にアクセスすると以下のような実在の配送業者を偽装した Web ページが開きます。

図:本文中の URL リンクから誘導される偽装サイトの表示例

URL は実在のサイトに似せているがドメイン名が異なる

図:本文中の URL リンクから誘導される偽装サイトの表示例

配送物の追跡や再配達など、配送業者のサイトをコピーした表示になっている

このサイト内のリンクはどこをクリックしても Android アプリのファイルである APK ファイルがダウンロードされます。また、iPhone でこのサイトにアクセスしても特に APK ファイルはダウンロードされなかったため、アクセス端末により挙動を変えているものと考えられます。

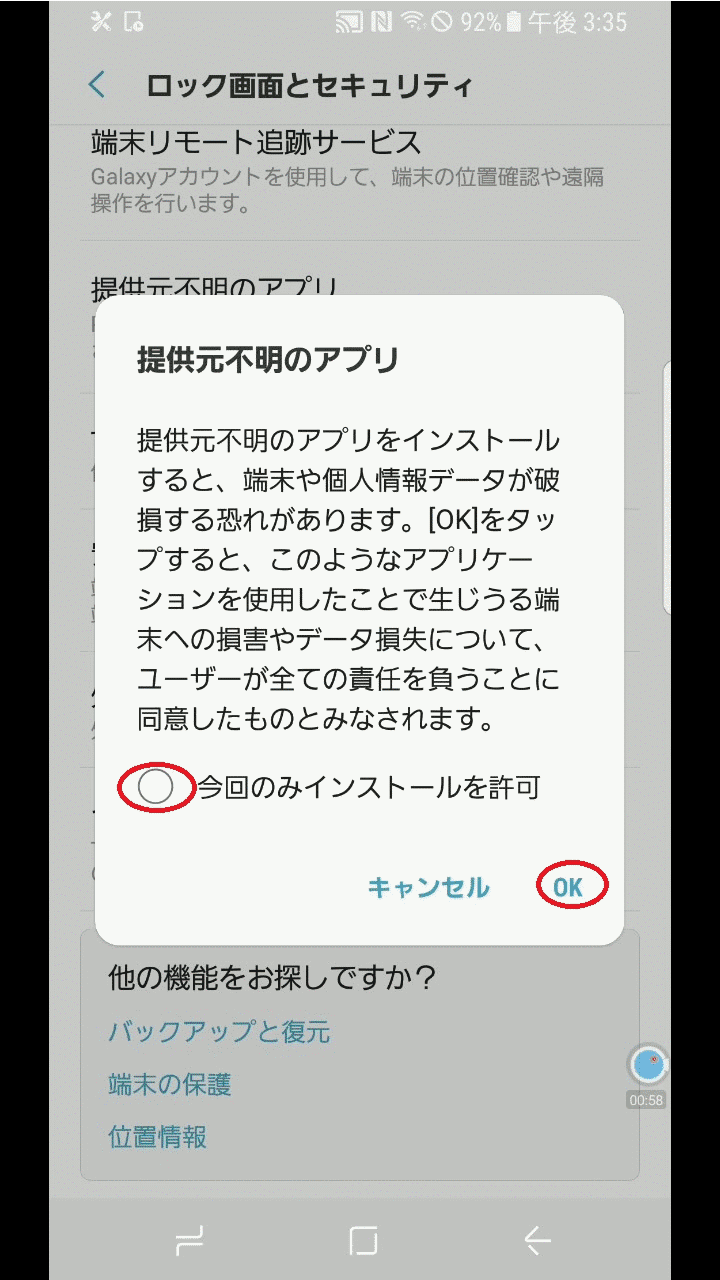

サイトの下部にはダウンロードした APK のインストール方法を説明する GIF アニメーションが表示されています。このアニメーションでは操作すべき部分を赤丸で囲んで表示するなど、ダウンロードした APK ファイルの開き方や「提供元不明のアプリ」のインストール許可方法などを丁寧に説明しています。

図:偽サイト上で表示されている GIF アニメーションの表示例

「提供元不明のアプリ」のインストールを許可させるための設定方法を表示している

インストール完了時には正規の配送業者のサイトを表示し、利用者の注意を逸らします。また、インストール後にはアプリのアイコンは作成されませんが、これは自身の存在を隠そうとする意図があるものと推測されます。表面上は特に不都合はないように見えますが、このアプリは実際にはバックドア型の不正アプリです。トレンドマイクロでは「AndroidOS_Wroba.U」として検出対応しています。攻撃者が使用する遠隔操作用の不正サーバ(C&C サーバ)に対して感染端末の情報を送信すると共に、受け取った指令により様々な不正活動を行います。

C&C サーバに送信される感染端末の情報は以下の通りです:

- 携帯電話番号

- 端末 ID

- 使用 SDK バージョン

- 製造者情報

- ブルートゥース上の表示名

- 自身の感染日時

- 自身の端末管理者権限の有無

- 画面ロックの有無

- 国内の主要キャリア(ソフトバンク、ドコモ、AU)製アプリのインストール有無

また、攻撃者が遠隔で実行可能な不正活動は以下の通りです:

- 画面をロックし、パスワードを「778877」にリセットする

- 端末の管理者権限を得る

- 「連絡先」の情報を収集し、外部にアップロードする

- SMS や MMS の内容を取得し、外部にアップロードする

- 他の不正アプリをダウンロードする

- 既にインストールされている正規アプリをアンインストールし、他の不正アプリと置き換える

- 音量とミュートの操作

- ファイルの削除

図:偽サイトからダウンロードされる不正アプリの求めるパーミッション画面

連絡先や SMS を読み取ったり、他のアプリに重ねて表示することを可能にしている

現在の検証では C&C サーバへ接続できず、実際にどのような不正活動が行われるのかについては調査できませんでした。しかし利用可能な指令の内容からは大きく分けて、画面ロックを行って端末を使用不可にする、連絡先やSMSの情報を窃取する、他の不正アプリをインストールする、といった活動が推定されます。攻撃者はこれらの活動を組み合わせることにより、端末内の情報を窃取したり、画面ロックを行って身代金を要求する、などの攻撃が実現可能です。

■被害に遭わないためには

このようなネット上の危険へ誘導しようとする手口に関しては、その手口を知り騙されないようにすることが対策の 1 つとなります。メールや SMS 内の URL はリンク先をよく確認してからアクセスしてください。また、短縮 URL などでアクセス前には情報が不明な場合、アクセス後にブラウザ上で表示されている URL が正規のものかどうか確認してください。

■トレンドマイクロの対策

トレンドマイクロ製品では、フィッシング詐欺や不正プログラム拡散目的などの不正サイトについて「Web レピュテーション(WRS)」技術でアクセスをブロックします。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品や、「ウイルスバスターモバイル」、「Trend Micro Mobile Security」などのモバイル端末向け製品では、WRS 技術により不正サイトへのアクセスをブロックできます。

※調査協力:Jordan Pan、秋保 陽介(日本リージョナルトレンドラボ)

| 2018/01/16 12:25 | 偽装サイトの表示例画像を差し換えました。 |