フィッシング

突然の「Apple IDが無効」メールに要注意

インターネット利用者の個人情報やクレジットカード情報を狙う攻撃は後を絶ちません。このような人間をだます手口に対しては、その手口を知ることが対策のために重要です。今回は特に Apple ID の「無効」を発端にクレジットカード情報を含む個人情報を根こそぎ詐取しようとするフィッシング攻撃の実例を紹介します。

■Apple ID を狙うフィッシングメールを実例で解説

大量に飛び交う迷惑メールですが、そのうちの1つにでもうっかり引っかかってしまえばあなたの個人情報は簡単に詐取されてしまいます。上図は 8月に入って確認されたフィッシングメールの実例です。件名は「アラート:あなたのアカウントは一時的に無効になっています」となっており、本文で Apple ID のアカウント情報が不正確などの理由で一時的に無効になっていることを解消するために、指定の URL にアクセスするよう受信者を誘導しています。また、「24時間以内に」アクションを行わなければ本当にアカウントが無効になってしまうといった、受信者の不安をあおって急かす文言も含まれています。このように期限を決めて実行を迫る手口は「ハリーアップ」と呼ばれるソーシャルエンジニアリングの代表的な手口です。

次に、メールの送信者情報は「Appleサポート」の見出しに「jp.appleservice」と言った文字列からメールアドレスが始まるなど、一見正しいもののように見えます。しかし、メールアドレスのドメインをよく見ると Apple社のものではなく、「vera-clod.com」となっていることがわかります。確認した結果、このドメインは 2017年3月に取得されていますが、現時点で使用されている形跡がないものと分かりました。もちろん、このメールは Apple社からのものではなく、Apple社になりすましたフィッシングメールと判断できます。フィッシングメールの送信アドレスとしてはこのような不明なドメインの他にも、実在の会社に似ているドメインやフリーメールのドメインなどが使用されることがあります。

受信者がこの送信者情報の不審さに気づかなかった場合、メール中のリンクから Apple社サイトを偽装したフィッシングサイトへ誘導されます。この際、HTML形式のメールを利用し誘導先の URL が表面上わからないようにしています。また、短縮URL を使用して一目ではその正当性の判断はつかないようになっています。最終的に誘導されるフィッシングサイトの URL は Apple の正規サイトと受信者に誤解させるために「sign.in」、「appleid」、「apple.com」などの文字列を含む、長い文字列となっており、実際のドメイン名などもわかりにくくなっています。

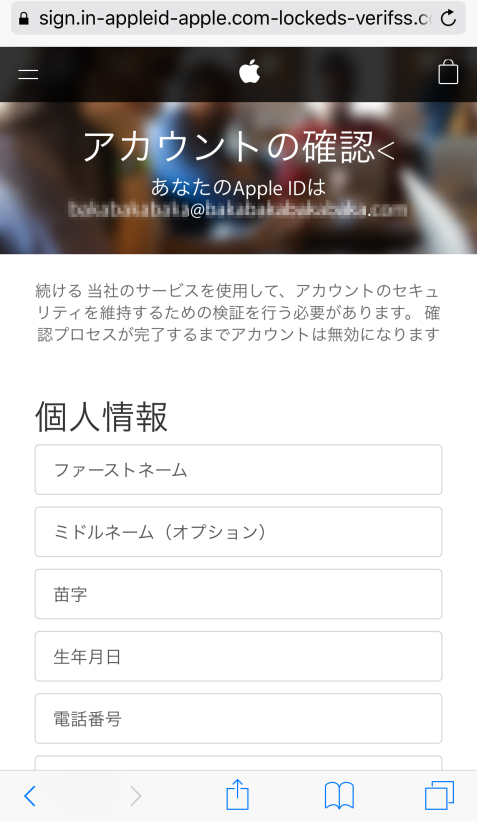

フィッシングサイトの表示を正規のものと誤解した受信者がサインインするためにアカウントとパスワードを入力すると、アカウントがロックされている旨のメッセージが表示され、アカウントの確認と称して様々な情報の入力を求められます。

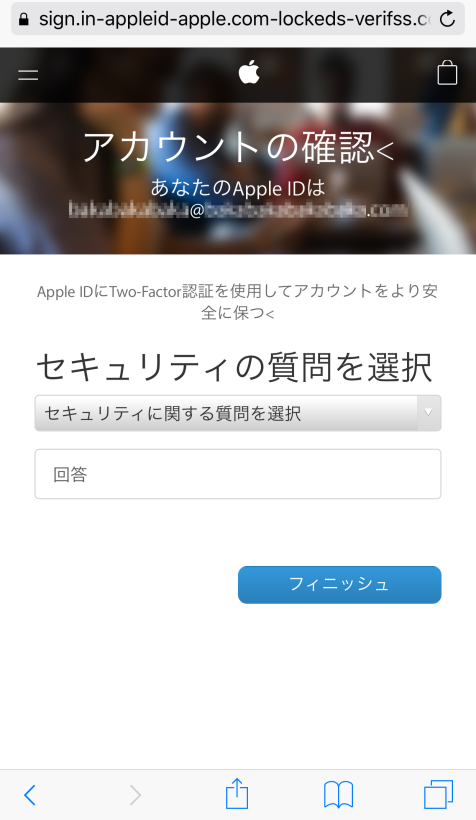

要求される情報は、氏名などの個人情報の他、クレジットカード情報、カード会社の Webサービスで使う ID とパスワード、二要素認証のためのセキュリティの質問まで、アカウントに関連する情報を根こそぎといった具合です。カードの不正利用をはじめとした様々な不正行為に悪用するに十分な種類の情報をだまし取ります。ただし、要求した情報に関して入力内容の正当性チェックなどは行われていないため、実際には無意味な文字列を入力しても通ってしまいます。

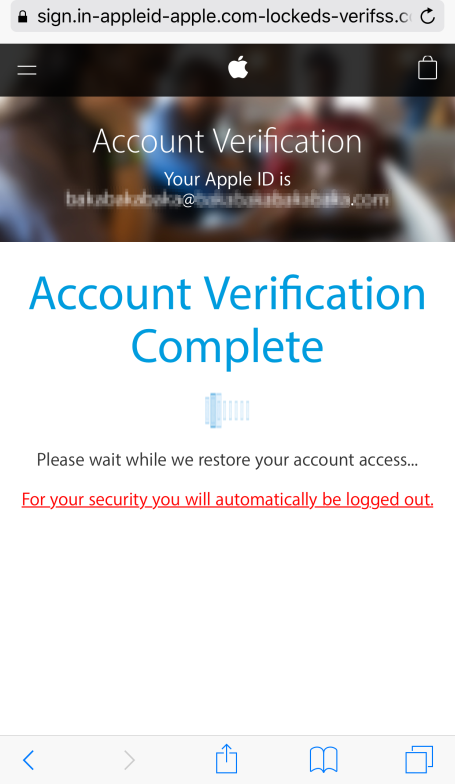

受信者がこれらの情報をすべて入力するとなぜか英語で認証完了のメッセージを表示したあと、正規の Apple社サイトを表示します。最終的に正規のサイトを表示することで受信者に正規の手続きであったように思わせる手口は、このようなフィッシングサイトでは常とう手段の一つと言えます。

■繰り返し継続される手口に注意

トレンドマイクロではこのような Apple ID を発端にフィッシングサイトへ誘導する同様の手口の日本語フィッシングメールを 6月ころから継続して確認しています。直近の 8月に行った調査では、主に 14日~21日の 1週間で 2,500件以上のフィッシングメールの拡散を確認しました。また今回実例として紹介したものを含めて、同じフィッシングサイトへ誘導するメールの件名として、少なくとも 6種類のバリエーションがあったことを確認しています。

| 件名一覧 |

| リマインダー:最近アカウントが不明なデバイスからサインインされました! |

| アラート:あなたのアカウントは一時的に無効になっています |

| お使いのApple IDのパスワードがリセットされました。 |

| あなたのアカウントは一時的に無効になっています |

| あなたのIDの情報が正しくないため、あなたのアカウントは一時的に無効になっています |

| [要約更新レポート]:Statement更新アカウントはログイン、Re-Activatedには使用できません。(この問題のケースIDはAPP-X87726391です)。 |

このように同様の手口であっても、対策を免れるために少しずつ攻撃内容を変化させていくことが最近の攻撃の特徴とも言えます。継続して発生する1つ1つの事例の中での具体的な情報は重要ですが、それと異なるものだからといって安全とは判断できません。また、今回詐取対象となった Apple ID を含め、Googleアカウントやマイクロソフトアカウントといったマルチサービスアカウントは個人情報が集積される場所にもなっており、サイバー犯罪者にとって利用価値が高いため頻繁に狙われる情報ともなっています。攻撃者は自身の攻撃を成功させるために常に攻撃手口を変化させていきます。今回お伝えした攻撃の内容は次回から全く異なるものになっているかもしれません。常に最新の脅威動向を知り、新たな手口にだまされないよう注意を払ってください。

■被害に遭わないためには

フィッシングメールを見抜くためのポイントについて、以下のブログ記事で解説しておりますので参考にしてください。

また、そもそも不審なメールを可能な限りフィルタリングし手元に届かないようにする対策やフィッシングサイトを含む不正サイトへのアクセスをブロックする技術的な対策も重要です。総合的なセキュリティ対策製品の導入に加え、ウイルス検出以外の適切な機能が有効になっているかをご確認ください。

■トレンドマイクロの対策

今回の攻撃で確認されたフィッシングサイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックしています。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品や、「ウイルスバスター モバイル」、「Trend Micro Mobile Security™」などのモバイル端末向け製品では、WRS技術により不正サイトへのアクセスをブロックできます。特に法人利用者の場合、「InterScan Web Security Virtual Appliance™」、「Cloud Edge™」などのゲートウェイ製品によって、LAN内全体からの不正サイトへのアクセスを一括してブロックすることができます。また、フィッシングメールについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security Virtual Appliance™」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では特に ERS技術により危険な電子メールの着信をブロックします。

※調査協力:日本リージョナルトレンドラボ(RTL)