マスターブートレコードを破壊する韓国企業へのサイバー攻撃、その全体像と教訓とは?

韓国の主要企業がサイバー攻撃を受け、多くのコンピュータが起動不能に陥るという甚大な被害がもたらされました。トレンドマイクロでは、継続して情報収集と追跡調査を行っており、このブログ記事では、そこから明らかになってきた全体像とともに、今回の攻撃から導き出せる教訓がなにかを議論します。

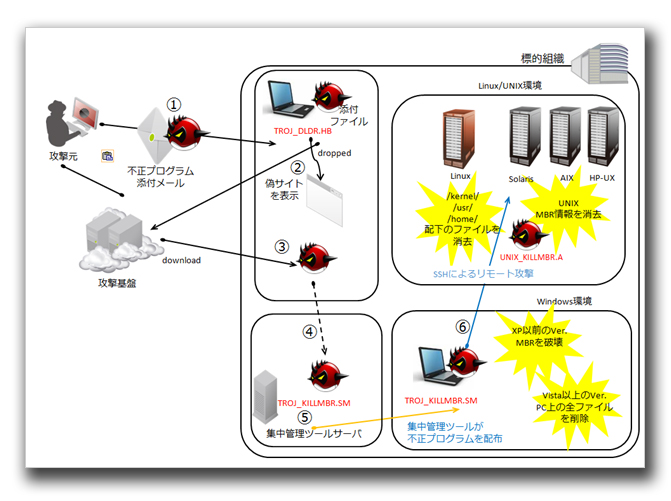

今回の攻撃の全体的な流れとしては、以下のような形で展開された可能性があると推測されます。

1.なりすましメールを使って不正プログラムを送信、ユーザが開くと感染

2.偽のサイトを表示して正規サイトにアクセスしているかのように見せかける裏で不正なURLに接続

3.接続した不正URLからさらに別の不正プログラムをダウンロード

4.何らかの手法を使って集中管理ツールのサーバにアクセスし、「TROJ_KILLMBR.SM」を用意

5.集中管理ツールを使ってネットワーク上のWindows端末に「TROJ_KILLMBR.SM」を配布、すべてのファイルを消去しMBRをごみデータで上書き

6.ネットワーク上のLinux/UNIXサーバを探し、AIX、Solaris、HP-UXを見つけるとMBR情報をごみデータで上書き。またLinux、Solarisの場合、重要なディレクトリを削除

今回のサイバー攻撃で特徴的なことは?

その破壊力から大きく報道でも話題になっている今回のサイバー攻撃ですが、その攻撃手法などについて、いくつか極めて特徴的なことがあります。

・前回のブログで、「身代金要求型不正プログラム(ランサムウェア)」に良くみられると言及しましたが、MBRを上書きして起動不可能にするというその攻撃は、まだインターネットが普及していない1990年代に流行していたシステム領域感染型ウイルスを彷彿とさせます。

・約20年前に流行していたシステム領域感染型ウイルスは、いまでは使われることがないであろうフロッピーディスクを経由してコンピュータからコンピュータへの感染が行われていました。今回の事例では、大量被害を可能にするツールを使っていることで、その感染の速度と規模が格段に違っています。

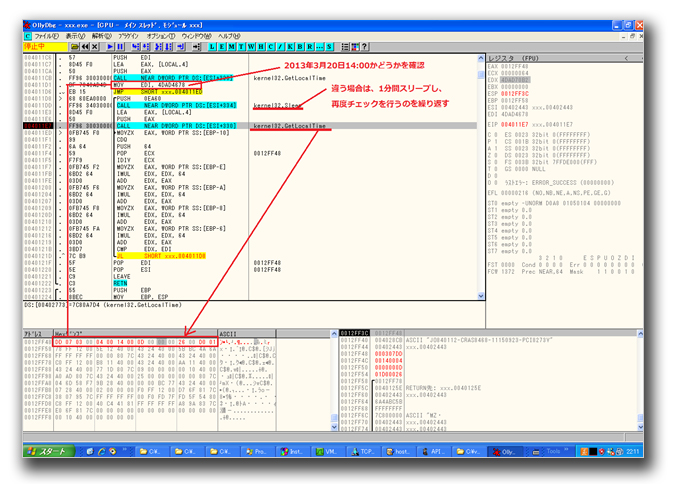

・2013年3月20日14時(図2)まで潜伏し、「時限爆弾」のごとく発症し起動不能にするその挙動は、1990年代に流行していた不正プログラムのいくつかを彷彿とさせます。例えば、4月26日、6月26日などのある特定の日にハードディスク上のデータを消去し、BIOSチップを破壊しコンピュータを起動不可能にする「PE_CIH(通称:チェルノブイリ)」を思い起こします。

・大量被害を引き起こすにあたって使われていたのが、「集中管理ツール」と呼ばれるものです。通常、「集中管理ツール」とは、企業においては従業員が使う多数のコンピュータに更新プログラムを配信したり、設定を統一したりするためにIT管理者が使うものです。今回の事例では、この管理ツールが、何らかの形で乗っ取られ、コンピュータを破壊するペイロードを持つ不正プログラムを配布するのに使われていました。このような「集中管理ツール」が、不正プログラムを配信するのに悪用されることは、これまでもセキュリティ業界ではその可能性が議論されてきました。今回のケースは、まさにそれが悪用された攻撃になりますが、トレンドマイクロでは、持続的標的型攻撃などで、このような管理ツールを使って不正プログラムを配信する事例も確認しています。

・PCの世界では、圧倒的にWindowsを標的にした不正プログラムが大多数を占めるため、Linux/UNIXといったプラットフォームは安全と思っている利用者も中にはいるかもしれません。今回の攻撃では、Windowsだけではなく、Linux、Solaris、HP-UX、AIXといったプラットフォームを標的とし、さらにWindows向けの不正プログラムにそれが機能として搭載されていることも特徴的です。

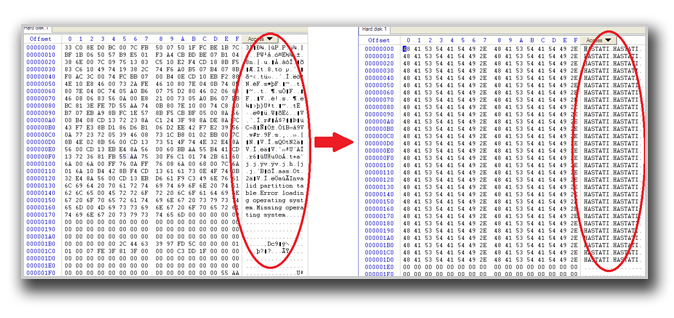

・上書きをするのに使われる「HASTATI.」、「PRINCPES」、「PR!NCPES」という文字列は、それぞれ古代ローマ軍制の「ハスタティ」、「プリンキペス」という第一軍隊、第二軍隊を意味する単語になります。第三軍隊を意味する「トリアリイ」などの言葉もあるため、現時点では推測の域を超えないものの、これらに使われている文字列には何らかの意図がある可能性も否定できません。

・数多くのコンピュータを一斉に起動不可能にする、かつそれを放送局、金融機関といったサービス提供の常時稼働を求められる業界に対して行ったことからも、その影響度を狙って攻撃が行われた可能性が高いと言えます。

今回のサイバー攻撃から学ぶべきことは?

今回の攻撃では、一斉に大量のコンピュータがマヒしたことによるインパクトは極めて大きいと言えます。不正プログラムによる感染で、コンピュータが起動不可能になる、不正侵入の結果として、集中管理ツールのようなものが不正プログラムの配信に悪用される、LinuxやUNIXといったOSが攻撃の対象になる、などは、想定外と考えていた人たちもいるかもしれません。しかしここで重要なのは、このような攻撃は、その規模だけを見て例外的な事例として捉えずに、同様の攻撃は技術的にも可能であり、起こりうるものであるという前提でセキュリティ対策を行わなければならないということです。

このようなサイバー攻撃の被害に遭わないためにも、従来からの基本対策をしっかり行っておくことが求められます。その上で、不正プログラムの侵入を前提とした対策を行うことが重要です。