日本の組織は頻繁に悪用されている脆弱性にセキュリティパッチを適用できているのか?

世界共通の組織におけるセキュリティ課題として、脆弱性のパッチ適用が挙げられます。本記事では、日本と他国のセキュリティパッチの適用状況を分析することで、この課題について考察しています。

サイバーセキュリティの世界では、OSやソフトウェアに新たな脆弱性が日々発見され、組織はそれらに対応するために常に追われています。特に攻撃者によって悪用されやすい脆弱性への対応速度は、組織のセキュリティ体制を評価する重要な指標となります。本稿では、世界各国と比較した日本の組織における脆弱性対応の実態について、特に頻繁に悪用される脆弱性に焦点を当てて分析します。

セキュリティパッチの適用とMTTPの意味

セキュリティパッチの適用とは、ソフトウェアやシステムに存在する脆弱性を修正するためのコードを導入することです。これは単なる技術的な作業ではなく、組織のリスク管理における重要な防御策になります。適用が遅れると、既知の脆弱性が長期間放置されることになり、攻撃者にシステムを侵害する機会を与えてしまいます。

実際に、サイバー攻撃によるインシデントは既知の脆弱性を放置していたことが原因となっているケースが多く報告されています。2025年2月に公開された岡山県精神科医療センターのランサムウェア被害の報告書でも、脆弱性が放置されていたことが被害原因の1つであると指摘されています。効率性の観点で、サイバー攻撃者は、同じ脆弱性を継続的に悪用するため、防御側の組織は迅速なセキュリティパッチの適用が求められます。

参考記事:岡山県精神科医療センターのランサムウェア報告書を読み解く

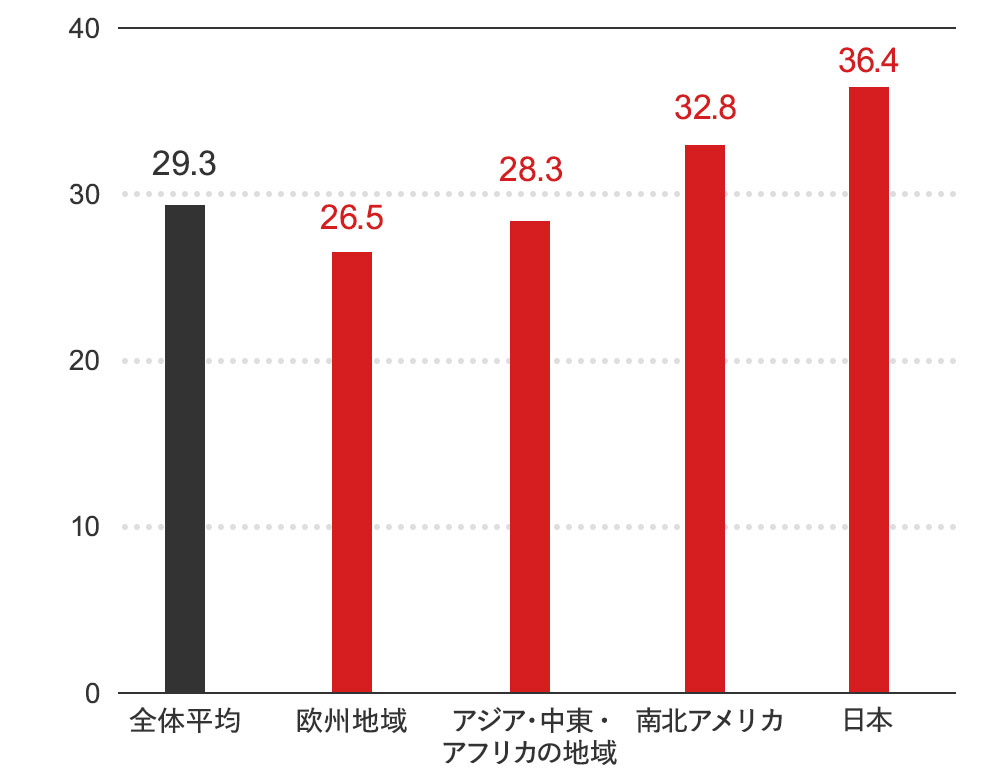

このセキュリティパッチの適用に要する時間はMTTP(Mean Time To Patch)と呼ばれており、組織のサイバーリスクを測定するための重要な尺度の一つとされています。MTTPが短ければ短いほど、組織の脆弱性対応能力が高いと評価されます。トレンドマイクロが公開した「世界サイバーリスクレポート2024年版」では、日本はセキュリティパッチの適用に36.4日と1か月以上要していることが分かりました。これは他の地域と比較して最長であり、平均MTTPが26.5日の欧州地域と比較すると、およそ10日遅いということになります。

MTTPは有用な指標ですが、以下の二つの点を考慮する必要があります:

1. そもそもセキュリティパッチを適用できていない脆弱性の存在: MTTPは適用を完了した組織のみを計測対象としているため、パッチが全く適用されていない脆弱性は計測から除外されてしまいます。MTTPだけを見ると、実際にはパッチ未適用の脆弱性が大量に存在していても、適用した一部の脆弱性のみに基づいて対応が早いと誤った評価をしてしまう可能性があります。

2. 実際に攻撃に使用されている脆弱性に対するMTTPの不透明さ: 一般的なMTTP指標では、すべての脆弱性を等しく扱いがちですが、実際にはすべての脆弱性が同じ頻度で悪用されるわけではありません。攻撃者は特定の脆弱性を好んで使用する傾向があります。組織が実際に攻撃に使われている脆弱性よりも、使われていない脆弱性に対応することに注力していれば、MTTPの数値が良好でも実質的なリスク低減にはつながりません。実際に攻撃で悪用されている脆弱性に対するMTTPを特に重視し、計測・分析することが、より実効性のあるセキュリティ対策につながります。

最も悪用されている脆弱性に対するセキュリティパッチの適用率とMTTP

それでは、上記のポイントを踏まえて、分析してみたいと思います。2024年11月に米CISA(Cybersecurity and Infrastructure Security Agency)が「2023年に日常的に悪用される15の脆弱性」を公開しています。今回はこのレポートに記載されている「2023年に最も頻繁に攻撃に利用された15件の脆弱性」に対する、トレンドマイクロのユーザ企業のセキュリティパッチの適用率とMTTPを地域別(日本・アメリカ・EU・世界平均)で分析してみました。

なお、CISAが公表した2023年に最も頻繫に利用された15件の脆弱性は以下の通りです。

| CVE番号 | ベンダーと製品名 | 製品カテゴリ | 脆弱性が攻撃に利用された主な例 |

|---|---|---|---|

| CVE-2023-3519 | <Citrix> ・NetScaler ADC ・NetScaler Gateway |

ロードバランサー | ランサムウェア攻撃者グループ「INC(Water Anito)」による初期侵入での悪用事例。 |

| CVE-2023-4966 | <Citrix> ・NetScaler ADC ・NetScaler Gateway |

ロードバランサー | ランサムウェア攻撃者グループ「Lockbit」による悪用事例(LockBit3.0)。 |

| CVE-2023-20198 | <Cisco> ・IOS XE Web UI |

ネットワークスイッチ/ルータ | ・ベンダーから悪用確認の報告あり。 ・3万台以上のデバイスが同脆弱性の悪用で侵害されているとの報告あり(報道)。 |

| CVE-2023-20273 | <Cisco> ・ IOS XE |

ネットワークスイッチ/ルータ | ベンダーから悪用確認の報告あり。 |

| CVE-2023-27997 | <Fortinet> ・FortiOS ・FortiProxy SSL-VPN |

VPN | ベンダーから悪用の報告あり。 |

| CVE-2023-34362 | <Progress> ・MOVEit File Transfer |

ファイル転送 | ランサムウェア攻撃者グループ「Cl0p」による悪用事例。 |

| CVE-2023-22515 | <Atlassian> ・Confluence Data Center and Server |

コラボレーションツール | ベンダーから国家支援を受けていると思われる攻撃者の悪用事例の報告あり。 |

| CVE-2021-44228 (Log4Shell) |

<Apache> ・Log4j |

Webサーバ用オープンソースツール | ランサムウェア攻撃キャンペーン「Khonsari」での悪用事例を確認。 |

| CVE-2023-2868 | <Barracuda Networks> ・ESG Appliance |

Eメールセキュリティ | SEASPYやSUBMARINEなどのバックドア型マルウェア感染事例での悪用事例が報告されている(CISA)。 |

| CVE-2022-47966 | <Zoho> ・ManageEngine を使用する製品 |

アプリケーション管理 | 国家支援を受けているとされる攻撃者での悪用事例の報告あり(CISA、FBIなど)。 |

| CVE-2023-27350 | <PaperCut> ・PaperCut MF/NG |

ドキュメント管理 | ランサムウェア攻撃者グループ「Bl00dy」による悪用事例あり。 |

| CVE-2020-1472 (Zerologon) |

<Microsoft> ・Netlogon |

Windowsネットワーク接続用ツール | ランサムウェア攻撃者グループ「RansomHub」による悪用事例あり。 |

| CVE-2023-42793 | <JetBrains> ・TeamCity |

CI/CD管理ツール | ロシアの支援を受けているとされる標的型攻撃者グループ「APT29(Earth Koshchei)」が同脆弱性を大規模に悪用しているとの報告あり(CISA)。 |

| CVE-2023-23397 | <Microsoft> ・Office Outlook |

メール | ベンダーよりロシアを拠点としている標的型攻撃者によって悪用されたことが報告されている。 |

| CVE-2023-49103 | <ownCloud> ・graphapi |

オンラインストレージ | 本脆弱性を悪用した攻撃の観測が報告されている。 |

表:CISAが公開した「2023年に最も頻繫に利用された15件の脆弱性」の一覧(トレンドマイクロにて編集・加筆)

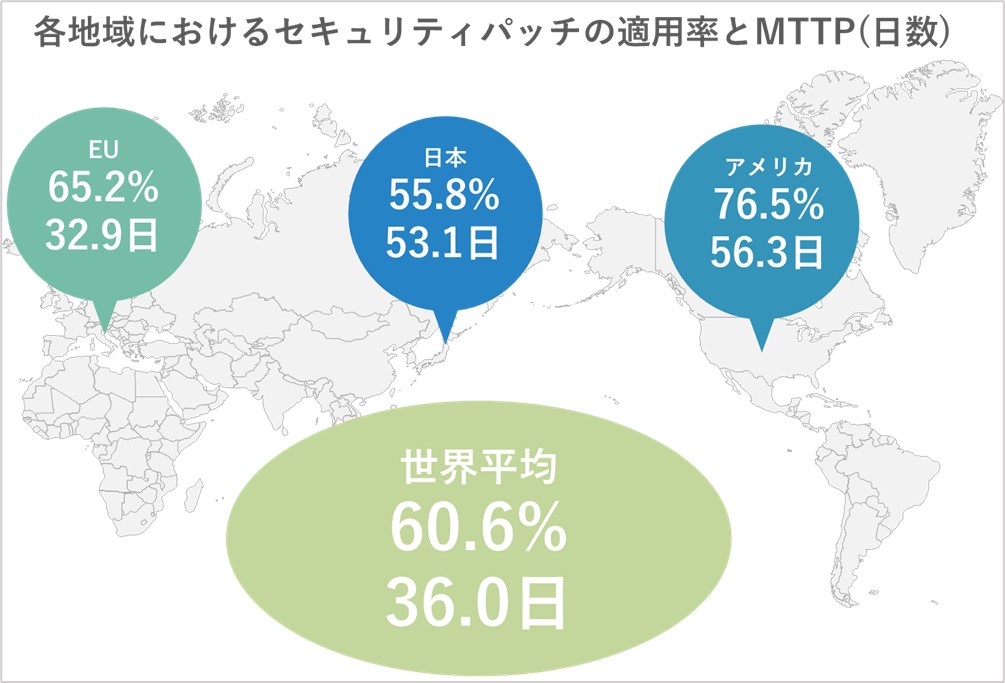

図:各地域におけるセキュリティパッチの適用率とMTTP(日数)

※画像内のデータは2025年2月時点。

実際にデータを見てみると、まずセキュリティパッチの適用においては、日本の適用率は55.8%と、アメリカ(76.5%)やEU(65.2%)、世界平均(60.6%)と比較して低い状況であることがわかりました。MTTPにおいては、日本は53.1日で、アメリカ(56.3日)の次に遅いという結果になっています。これは世界平均(36.0日)と比較して約1.5倍の時間がかかっていると言えます。

この結果から、日本はセキュリティパッチ適用率が低く、かつMTTPが長いという二重の問題を抱えていることが明らかになりました。ランサムウェア攻撃の傾向からも、攻撃者は国や地域を特に選別せず、むしろ脆弱性の有無によってターゲットを選んでいることが明らかです。世界的に見ても、日本の「最も頻繁に攻撃に利用される脆弱性」に対する対応の遅れは、攻撃者にとって「狙い目の市場」という認識を生み出してしまう可能性があります。

日本の脆弱性対応問題の課題はなにか?

日本の組織の脆弱性対応の遅れは、セキュリティ業界では長年指摘されています。これについては、「システムの安定性を過度に重視」「レガシーシステムの長期運用と互換性の問題」「セキュリティ人材の不足」など、様々な要因が挙げられます。特に、近年頻繁に指摘される問題が「ユーザ企業とベンダ企業の責任範囲の不明確さ」です。組織のシステムの保守を外部のベンダに委託している場合、脆弱性が発見された際に、セキュリティパッチ適用をいつ、誰が、どのように行うのかが決められておらず、結果としてシステムが脆弱なまま放置されるというケースが頻繁に報告されるようになってきました。

冒頭で紹介した岡山県精神科医療センターのランサムウェア被害の報告書においても、まさにユーザ企業である病院とベンダ企業の間で脆弱性管理を明確化すべきであったと記載されています。多くの場合、責任範囲の不明確になる要因は、ユーザ企業とベンダ企業の間でシステムのセキュリティ対策に対する期待値の相違が、契約時点で生じていることにあります。

ビジネス要件と同様にセキュリティ要件についても、後付けではなく事前に、契約内容に合意する過程で両者の認識をすり合わせておくべきです。トレンドマイクロでは、このセキュリティを前提とした契約のアプローチ”Security by Contract”を推奨しています。

このように、脆弱性対応は単なる技術的な問題ではなく、ビジネスリスクとしての認識や契約の見直し、組織文化の形成など、様々な取り組みが必要であり、組織全体のセキュリティに対する姿勢や優先度が如実に反映される問題です。セキュリティ部門だけでは、この問題を根本的に解決することは困難であり、経営層の関与が不可欠となります。パッチ未適用による潜在的な事業中断のコスト、データ侵害による財務的損失、信頼の失墜、規制違反による罰則など、脆弱性管理不備によるビジネスリスクを具体的に示すことで、経営層の理解と支援を得る必要があります。

参考記事:

・2024年サイバーリスク動向総括:サイバーリスクの放置や無自覚が組織のインシデントに直結

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

脆弱性管理は、まさに組織全体のセキュリティガバナンスの質を映し出す鏡と言えます。経営層を巻き込んで、組織全体でこの課題に取り組むことが、サイバーレジリエンス向上への道となるでしょう。

<関連記事>

・岡山県精神科医療センターのランサムウェア報告書を読み解く

・なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

・2024年サイバーリスク動向総括:サイバーリスクの放置や無自覚が組織のインシデントに直結

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)