選考会委員が読み解く「情報セキュリティ10大脅威 2025」のポイントは?

2025年の情報セキュリティ10大脅威では、上位の項目には大きな変動がなかった一方で、前年には見られなかった脅威が挙げられました。これらから見えてくるものは何か?トレンドマイクロの専門家と探ります。

「情報セキュリティ10大脅威 2025」発表

独立行政法人情報処理推進機構(以下、IPA)が2006年から毎年公表している「情報セキュリティ10大脅威」。前年に発生した、社会的に影響が大きかったと考えられる情報セキュリティ事案から、IPAが候補を選定し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーで構成する「10大脅威選考会」の投票を経て決定されます。

「組織」向けと「個人」向けに分かれていますが、当メディアでは「組織」向けに焦点を当てます。

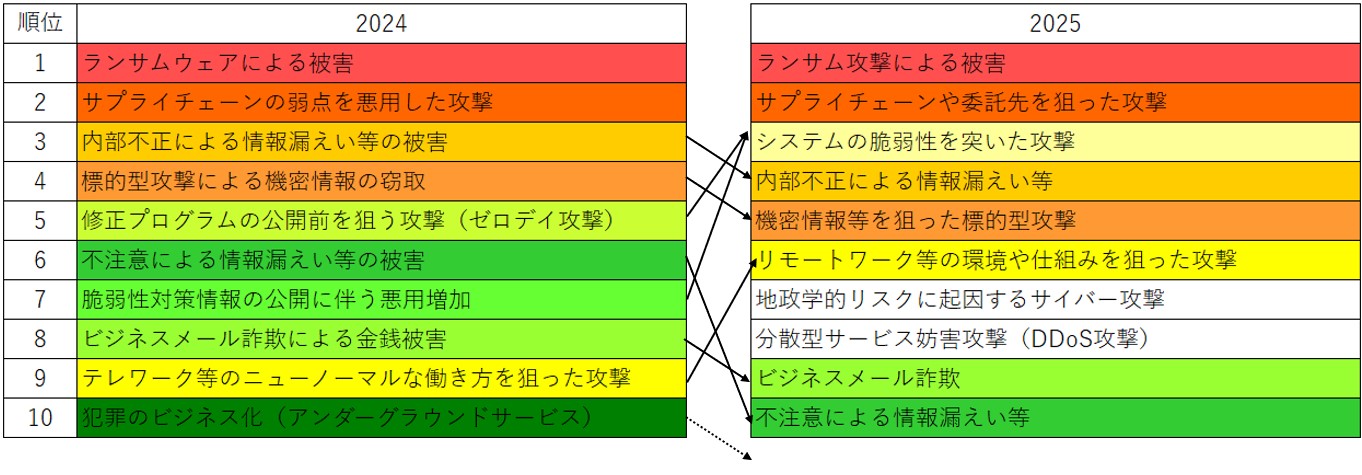

では、2025年1月に発表された「情報セキュリティ10大脅威 2025」はどのような内容だったのでしょうか?順位とともに見てみましょう。

| 順位 | 「組織」向け脅威 |

| 1 | ランサム攻撃による被害 |

| 2 | サプライチェーンや委託先を狙った攻撃 |

| 3 | システムの脆弱性を突いた攻撃 |

| 4 | 内部不正による情報漏えい等 |

| 5 | 機密情報等を狙った標的型攻撃 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 |

| 7 | 地政学的リスクに起因するサイバー攻撃 |

| 8 | 分散型サービス妨害攻撃(DDoS攻撃) |

| 9 | ビジネスメール詐欺 |

| 10 | 不注意による情報漏えい等 |

表:「情報セキュリティ10大脅威 2025」組織向け脅威(IPAのウェブサイトから編集部が一部を抽出)

また、参考までに、2024年版との比較も以下に示します。項目の統合や表現の変更がありますが、IPAのプレスリリースの「前年順位」をもとにまとめています。

表:「情報セキュリティ10大脅威 2024」と「情報セキュリティ10大脅威 2025」を比較

(IPAのプレスリリースをもとに編集部が作成)

前年との比較を見ると、上位の項目にはあまり変動のないことや、前年にはなかった新規項目(白いセル)が入ってきていることがわかります。

年を追って10大脅威を見てくると、上位の脅威や順位の変動に意識が向きがちですが、IPAも解説書で述べているとおり、次の点を念頭に置く必要があります。

●順位にとらわれず、立場や環境を考慮する

●ランクインした脅威がすべてではない

●「情報セキュリティ対策の基本」が重要

様々な理由により、組織向け脅威はランキング形式で示されていますが※、順位が危険度を表すわけではありません。また10大脅威から外れても、依然として攻撃が行われたり被害が発生したりしている脅威もあります。過去にランクインした脅威も参考にしながら、自組織の環境や置かれた状況などによって対策を検討する必要があります。

※編集部注:個人向け脅威については「情報セキュリティ10大脅威 2024」から順位表示が廃止されています。

また、それぞれの項目が相互に関連していることにも留意すべきです。たとえば、ビジネスメール詐欺(BEC)やシステムの脆弱性の悪用を起点としたランサムウェア攻撃や標的型攻撃が多く確認されています。また、標的型攻撃のなかでも、特にAPT(Advanced Persistent Threat)に分類される攻撃では、State-Sponsored(国家背景)などと呼ばれる攻撃者が主体とされるため、地政学的リスクのひとつとも考えられます。DDoS攻撃はしばしばハクティビストが用いる攻撃手法ですが、彼らは政治的・社会的主張を表明するために特定の企業や政府機関を攻撃するため、これも地政学的リスクに通じる場合があります。さらに、後述するように、ランサムウェア攻撃の被害に遭った組織から、委託元の情報までも窃取されるというサプライチェーン攻撃の事例も昨今相次いでいます。

これらの例から、10大脅威の個別の項目にとらわれすぎず、全体を脅威の情勢としてとらえるという視点を持つことも重要であることはお分かりいただけると思います。

ただ、今回選出された理由や、特定の脅威が上位にランクされた背景を探ることは、自組織の対策を検討したり脅威動向を把握したりする際に有益ですので、以下に見ていきましょう。

ランサム攻撃とサプライチェーン攻撃:実例を紐解く

IPAのWebサイトにもあるとおり、「ランサム攻撃※による被害」は10年連続10回目、「サプライチェーンや委託先を狙った攻撃」は7年連続7回目の10大脅威へのランクインです。

※編集部注:IPAは「ランサム攻撃」と表記していますが、トレンドマイクロでは「ランサムウェア攻撃」と表記しているため、以降この表現に統一します。

ランサムウェア攻撃の被害数については、実際に数年前から増加傾向が続いています。警察庁が2024年9月に公開したレポート「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」では、2020年(令和2年)からのランサムウェアの被害報告件数の推移を以下のように示しており、長期にわたり大きな脅威であり続けていることを裏付けています。

図:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」より「企業・団体等における被害の報告件数の推移」(ノーウェアランサム:データの暗号化をすることなく、窃取したデータのみを材料に脅迫を行うサイバー攻撃。)

では、2024年に特に社会的影響の大きかったランサムウェア攻撃被害にはどのような事例があったでしょうか。

おそらく多くの人が、6月に発生した株式会社KADOKAWAおよび株式会社ドワンゴの事例を想起するかもしれません。長期間にわたるサービスの停止や、個人情報の漏洩とその拡散など、社会に広く影響が及びました。本インシデントについては、当メディアの以下の記事で詳細に考察しています。

・データセンターへのランサムウェア攻撃事例を、公式発表から考察する

・ランサムウェア攻撃と情報拡散の二次被害問題を考える

しかし今回は、ランサムウェア攻撃の中でも、委託先・委託元というサプライチェーンの関係性に起因し想定外に被害が拡大した、株式会社イセトー(以下、イセトー)の事例に注目してみましょう。

この事例は、委託先組織と委託元組織が、ネットワークではつながっていなくても、業務上の必要性から情報の受け渡しを行うことで発生するデータ・サプライチェーンのリスクを露呈しました。同時に、情報セキュリティの認証制度についても一考を促しているように思われます。

インシデントの概要

イセトーは、情報処理サービス、コンピュータ用紙の製造・販売などの事業展開のほか、自治体や法人組織から通知物などの作成・発送業務も受託しています。同社のWebサイトによれば、5月にVPNを侵入経路とするランサムウェア攻撃を受け、攻撃者に窃取された情報がリークサイトに流出しました。その際、委託元組織から委託された個人情報までも漏洩し、影響が広範囲に及びました。

委託元が二次被害を公表

イセトーでの被害によって生じた情報漏洩について、委託元でも情報漏洩被害を公表する必要に迫られ、二次被害を公表する組織が相次ぎました。トレンドマイクロが公表情報を集計した結果によると、イセトーが受けたランサムウェア攻撃被害の二次被害を公表したのは45組織、情報漏洩件数は可能性のある場合も含めて、のべ158万件超となっています(2024年7月時点。被害規模を公表していない組織もあります)。また、二次被害を公表した組織のなかには、再発防止策のひとつに「委託先管理の強化」を挙げているところもあります。

認証の一時停止という結果

イセトーは、ISO27001(情報セキュリティマネジメントシステムに関する認証)、ISO27017(ISMSクラウドセキュリティ認証)、そしてプライバシーマークを取得していました。しかし、このインシデントに関する同社の公表によれば、顧客の情報を本来取り扱うべきではないサーバに便宜的に保管したり、業務終了後に速やかに削除すべきデータを削除していなかったりした実態があるということです。

そして、当インシデントを受け、ISO27001認証およびISO27017認証の一時停止の通知を受けたことを公表しています(その後一時停止は解除)。次いで、一般財団法人日本情報経済社会推進協会(JIPDEC)より、プライバシーマーク付与を一時停止する旨の措置通知を受けたことも公表しました。

本事例から浮かび上がる課題とは

通常、委託先の選定では、当該組織が機密情報を適切に管理しているかどうかを判断するため、情報セキュリティに関する認証の取得状況も考慮することでしょう。これらの認証では、取得時に特定の事項が組織としてできているかどうかを確認する必要があり、チェックポイントも存在します。

例を挙げると、ISMSでは「情報資産の棚卸と資産ごとのリスクが特定できているか」「リスクに対する対処方針を明確にしているか」「従業員に必要なスキルや意識を持たせるために教育を実施しているか」などの項目の実施状況を確認します。プライバシーマークでは、「個人情報へのアクセス権限を管理しているか」「個人情報が漏洩しないような技術的な対策を講じているか」など、具体的な管理措置の内容を明確にする必要があります。

こうして見ると、認証の要求項目は、常日頃の業務において組織全体で行うべき活動と密接に関わるはずです。本来は、それらを継続的に実践していることの証左が認証なのですが、認証取得済みという事実だけでは、要求項目を実践していることの証跡にはなり得ないのが実情と思われます。実践していても人為的ミスや故意による不実行などもありうるため、実践結果を可視化する仕組みも必要でしょう。情報資産を守るためにどのような仕組みをつくるのかを組織として考える必要があるため、究極的にはガバナンスの問題と言えます。

また、委託元にとっても「Trust, but verify(信じよ、だが確かめよ)」の原則に立ち、委託先を信頼して業務を任せるが、委託先で業務遂行のための情報資産管理を含む体制がどのように整備されているかは、随時確認する責任があります。この場合においても、上記の可視化する仕組みが活用できると考えられます。

その他の事例

ここまで、イセトーのインシデント事例を見てきましたが、委託先がランサムウェア攻撃を受けたことにより委託元の情報漏洩にもつながった事例は、トレンドマイクロが公表情報を収集するなかでも、数年来たびたび発生しています。

下表に2024年の主な例を示します。このうちいくつかの事例は、IPAの解説書でも取り上げられています。

| ランサムウェア攻撃被害組織 | 初報公表時期 | 攻撃者や侵入経路 | 二次被害を公表した組織数 |

| 株式会社関通 | 2024年9月 | ネットワーク | 49 |

| ライクキッズ株式会社 | 2024年10月 | インターネットとの接続口の脆弱性を悪用 | 14 |

| 税理士法人髙野総合会計事務所 髙野総合コンサルティング株式会社 監査法人TSK |

2024年6月 | 通信機器の設定ミス | 8 |

| 東京損保鑑定株式会社 | 2024年10月 | UTM機器へのブルートフォース攻撃後、社内サーバにRDP接続によって侵入 | 7 |

| 株式会社ヒロケイ | 2024年6月 | サーバの脆弱性およびVPNルータの設定不備 ランサムウェア「Phobos」 |

7 |

| 株式会社倉業サービス | 2024年9月 | サーバの脆弱性を悪用 | 5 |

表:委託先がランサムウェア攻撃を受けたことにより委託元の情報漏洩につながった主な事例

(2024年発生の攻撃事例についてトレンドマイクロが公表情報をもとに集計。二次被害公表時期は2025年2月まで集計)

また、公表情報からわかる範囲では、主な攻撃の原因は、脆弱性の悪用、アカウント侵害(認証情報窃取)、VPNなどのネットワーク機器の設定ミスとなっています。これらに対しては、修正プログラムの適用、アカウントの棚卸や多要素認証の設定、また機器の設定の再確認など、基本的対策が必要となります。IPAが「情報セキュリティ対策の基本」の重要性に言及していることを、今一度強調しておきます。

当メディアでは関連する様々な解説記事を公開していますので、是非参考にしてください。

参考記事:

・データ・サプライチェーンとは?マネジメント上の課題を解説する

・委託先へのサイバー攻撃、どう防ぐ

・ISMSとプライバシーマークは何が違う? 概要や違いを解説

・データセンターへのランサムウェア攻撃事例を、公式発表から考察する

・2024年年間セキュリティインシデントを振り返る

「地政学リスクに起因するサイバー攻撃」と「分散型サービス妨害攻撃(DDoS攻撃)」の示すもの

「情報セキュリティ10大脅威 2025」では、前年までにはなかった脅威、「地政学的リスクに起因するサイバー攻撃」と、「分散型サービス妨害攻撃(DDoS攻撃)」がランクインしています。これらについてはどのように捉えればよいのでしょうか?

新設項目「地政学的リスクに起因するサイバー攻撃」は決して新しくはない

「地政学的リスクに起因するサイバー攻撃」は今回の新設項目で、脅威の内容は以下のとおりです。

●一部の国家は、政治的に対立する周辺国に対し、外交・安全保障上の対立をきっかけとして、制裁や報復などのためにサイバー攻撃を行う

●自国産業の競争優位性確保のために、周辺国の機密情報などの窃取を目標とした攻撃を行う

●自国の政治体制維持のため、外貨獲得を目的としてサイバー攻撃を行う

ご覧のとおり、新設と言ってもこれまでになかった脅威ではありません。

特にロシアのウクライナ侵攻開始以降、「ハイブリッド戦争」という言葉もニュース等で聞かれるようになりましたが、テロや軍事衝突の影響がサイバー空間にも及ぶ事例が増加しています。そのうえ、社会全体のデジタル依存度も高まっています。こうした背景を受け、現実空間における外的要因をサイバー空間での状況と関連付けて認識し、組織全体でリスク意識を高めようとする気運が高まってきた現れであると推測されます。

また、日本政府も積極的に「パブリックアトリビューション」を行うようになってきています。パブリックアトリビューションとは、当メディアでは「法執行機関や政府機関が特定のサイバー攻撃者の所属(国など)や攻撃手法を公的に言及することを指し、主には被害を抑止することなどを目的とした政治的取り組み」と定義しています。最近の例では、2024年12月、警察庁・内閣サイバーセキュリティセンター・金融庁が連名にて、北朝鮮を背景とするサイバー攻撃者グループ「TraderTraitor(トレイダートレイター)」に関する注意喚起を公表しています。

いずれにしても、自国と周辺国との関係はもちろんのこと、第三国・地域同士の緊張状態がそれぞれ同盟関係にある国にも及ぶ可能性があります。ロシアのウクライナ侵攻開始から3年が過ぎ、いまだ収束の兆しも見えない中、多くの国や地域が少なからずその影響を受けています。また、トランプ政権発足後、その大胆な関税政策や前政権からの政策転換などにより、世界的な外交・経済・その他の情勢が不安定化する可能性もあります。こうした状況には引き続き注視が必要です。

なお、トレンドマイクロのレポート「2025セキュリティ脅威予測」によれば、2024年にはLazarus(ラザルス)、Turla(トゥルラ)、Pawn Storm(ポーンストーム)などの国家背景とされる標的型攻撃グループが特に活発な動きを見せ、2025年も外交情報や軍事技術の窃取を目的に、サプライチェーンを狙い続けるとしています。ぜひ参考にしてください。

DDoS攻撃:見えにくい動機

「分散型サービス妨害攻撃(DDoS攻撃)」は、2020年以来5年ぶり6回目のランクインとなりました。DDoS攻撃は以前から存在する攻撃手法ですが、2024年の年末から2025年1月中旬にかけて大規模なDDoS攻撃キャンペーンが行われたことが、10大脅威への再ランクインの要因と思われます。

この攻撃キャンペーンでは、航空会社で運航遅延が発生したり、金融機関でサービス障害が発生したりするなどの被害が出ました。トレンドマイクロのリサーチャーが攻撃動向を追跡し、以下のブログにまとめていますので、こちらも参考にしてください。また当メディアでも、他のDDoS攻撃事例や攻撃者の目的、対策も含めて解説しています。

参考記事:

・2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測(当社リサーチャーのブログ。IPAの解説書でも取り上げられています)

・国内でも活発化するDDoS攻撃の事例を解説~攻撃者の目的や対策は?~(Security GOでの解説)

この攻撃キャンペーンについて、誰が何の目的で行ったのか、疑問に思う人も多いと思います。しかしながら、現在までに犯行声明は出ておらず、攻撃主体も動機もわかっていません。上記の当社リサーチャーの調査によれば、攻撃対象のIPロケーションから、アジア、北米、南米、欧州と広域に攻撃が発生しており、日本だけが標的だったわけではないことはわかっています。

DDoS攻撃はしばしば、動機が不明なことがあります。ただ、一部の国家が政治的に対立する周辺国に対し、制裁や報復などのためにサイバー攻撃を行う際、DDoS攻撃を手法に用いることがあります。また、物理的な戦争が始まる前にサイバー空間でこのような攻撃が多くなるとも言われています。その意味では前項の「地政学的リスクに起因するサイバー攻撃」と密接に関連していることを銘記する必要があります。

法人組織ができることとは?

「地政学的リスクに起因するサイバー攻撃」と、「分散型サービス妨害攻撃(DDoS攻撃)」のランクインから読み取れるのは、「現実空間での不安定感がサイバー空間に影響を及ぼしている」、「現実空間での動きがサイバー空間でも連動している」ということではないかと考えられます。世界情勢が不透明感を増す中で、サイバー空間における敵対的な動向が活発になり、自国や自組織に影響が及ぶ可能性があります。

サイバーセキュリティは技術的な側面ばかりが注目されがちですが、このような外部環境を見据えて対策する必要が増しています。外部のマクロ環境を分析する「PEST分析」がサイバー空間でも必要になっていると言えるでしょう。

「PEST分析」は、「Politics(政治的要因)」「Economy(経済的要因)」「Society(社会的要因)」「Technology(技術的要因)」の4つの視点で分類し、自社にとって「機会」となるもの、「脅威」となりうるものなどを分析するためのフレームワークです。

世界中の様々な商品・サービスを扱う商社では、外部環境の把握が死活問題にもなるためPEST分析を行い、わかりやすくまとめたものを公表しています。こうした考え方や姿勢は他の組織も学ぶべきところがあり、経営層はもちろんのこと、一般従業員にとっても参考になるものと考えます。

参考記事:

・地政学リスク、CISOがやるべきことは?

・ハクティビストとは?日本を標的とした最新のサイバー攻撃を解説

AIと10大脅威

現在までのところ、「情報セキュリティ10大脅威」にはAI(Artificial Intelligence:人工知能)に関する脅威は含まれていません。それは、まだ具体的な事例が少ないためと推測されます。ただ、IPAの解説書では2年連続でAIについてのコラムを掲載しており、2025年版のコラムでは次のような内容を取り上げ、注意を促しています。

●生成AIの誤った使用例:

・AIが生成した誤った情報をファクトチェックなしでWebサイトに公開した例

・米国大統領選挙で確認されたディープフェイクの例

・生成AIを悪用して不正プログラムを作成しようとした例

●プロンプトインジェクションの脅威:

プロンプトインジェクションとは、生成AIに対して不正な指示(プロンプト)を行うことで、開発者が意図しない情報を引き出す攻撃手法のこと。攻撃が成功した場合、サービスが不適切な内容を出力したり、機微な情報を出力したりするおそれがある。

また、2023年12月に岸田首相(当時)からAISI(エイシー:AI Safety Institute)の設立が表明され、2024年2月にIPAにAISIの事務局が設置されました。AIに関連する脅威をIPAがウォッチしていることが伺えます。IPAおよびAISIの今後の活動や情報発信に注目したいところです。

なお、OWASPやMITREなどの組織でも、AIのリスクや、AIシステムに対する攻撃者のTTP(戦術・攻撃手法・攻撃手順)をまとめていますので、あわせて情報収集に利用するとよいでしょう。

参考記事:

・OWASPが提示するAIリスクのTop 10を読み解く

・MITRE ATLASとは何か?:概要編

監修

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

サイバーセキュリティ・イノベーション研究所

セキュリティ・ナレッジ&エデュケーション・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。経営層、CISOやセキュリティ専任者、一般事業部/管理部の職員から、法執行機関のサイバー犯罪捜査員など様々な対象へセキュリティ教育を提供する。トレンドマイクロがサイバー犯罪対策において協業しているインターポール(国際刑事警察機構)においては、その能力開発プログラムの一環として、同センターが中心となり、サイバー犯罪捜査官の教育を提供している。

Security GO新着記事

選考会委員が読み解く「情報セキュリティ10大脅威 2025」のポイントは?

(2025年3月14日)

岡山県精神科医療センターのランサムウェア報告書を読み解く

(2025年3月11日)

EUサイバーレジリエンス法とは~日本企業も無関係ではない?その影響を考察する

(2025年3月10日)