PCI DSSとは? クレジット産業向けのデータセキュリティ基準を解説

PCI DSSは、クレジットカード情報を取り扱うすべての組織が準拠する必要のあるセキュリティ基準です。本稿では、2022年3月公開の「ver4.0」および2024年6月に更新された「ver4.0.1」を踏まえ、あらためてPCI DSSについて解説します。

公開日:2024年10月8日

更新日:2025年3月6日

クレジットカード関連のインシデント動向

キャッシュレス決済の導入が世界的に加速している昨今、金銭目的のサイバー犯罪者は、常に決済関連の情報や決済システムを標的としています。国際的な決済ネットワーク提供会社であるVisaの調査レポート※では、2023年12月に190万枚分のクレジットカードやデビットカードの情報がアンダーグラウンドコミュニティで流通しているのを発見したとしています。

また、同レポートでは、2023年を通して2,620の企業において、各企業で構築・運用しているデータ転送やリモートアクセスツールの既知の脆弱性を悪用され7,720万人の個人情報が流出したと発表しています※。

※Visa「Biannual Threats Report December 2023」より。

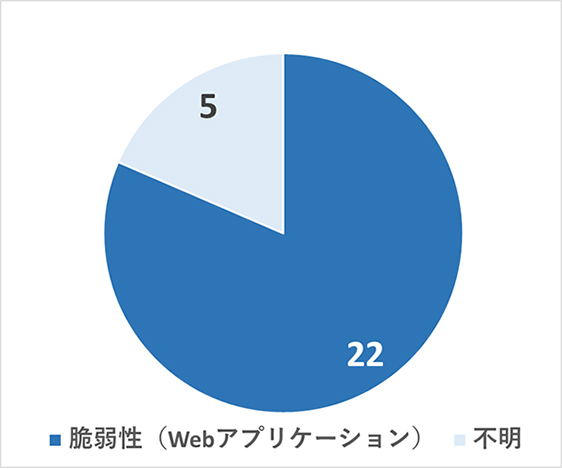

国内でも2024年1月~8月で公表された組織のサイバーインシデント事例のうち、ECサイトなどへのサイバー攻撃よってクレジットカードの決済処理が停止した被害事例が27件報告されています。その多くは、Webアプリケーションなどの脆弱性が悪用された割合が多く占めています。

IT技術を活用している以上、クレジット決済システムを構成するシステムコンポーネントにも、サイバー攻撃の対象の要因となるシステムの脆弱性が潜む可能性は当然あります。例えば、以下は代表的なクレジット決済システムのコンポーネントです。これらに利用されているソフトウェアやネットワークに脆弱な点が存在することもあり、サイバー犯罪者の標的となる可能性が常にあります。

・POSシステム

・クラウドベースのシステム

・モバイルデバイス、クライアントPC、サーバ

・ECサイト

・リモートアクセス接続

・アカウントデータ(カード会員のデータ)の伝送処理

これから解説するPCI DSS ver4.0(以下、PCI DSS v4.0)では、クレジット決済システムのコンポーネントの種類を明確化されており、攻撃対象となりえるシステムコンポーネントからデータの窃取を防ぐために、データのセキュリティ基準が重要視されています。

PCI DSSとは

PCI DSS(Payment Card Industry Data Security Standard)は、ペイメントカード(いわゆるクレジットカード、デビットカードなど支払い機能を有するカード。以降は便宜上「クレジットカード」と記載)の会員のデータ(以下、アカウントデータ)を安全に取り扱うために策定された、クレジットカード業界のセキュリティ基準です。

国際カードブランド5社が共同で設立したPCI SSC(Payment Card Industry Security Standards Council)が、アカウントデータを保護するための技術および運用の要件を業界基準のガイドラインとして定めたのがPCI DSSです。

あくまでクレジットカードのアカウントデータを扱う環境向けに設計されていますが、マルウェアや脆弱性対策などITレベルの技術要件が細かく定められているため、クレジットカード業界以外においても企業の機密データを脅威から保護するためにも利用できます。

アカウントデータは、カード会員データ(CHD)と機密認証データ(SAD)の2種類あり、クレジットカード内に保有しているデータです。

| アカウントデータ | |

|---|---|

| カード会員データ | 機密認証データ |

| ・プライマリアカウント番号(PAN) ・カード会員名 ・有効期限 ・サービスコード |

・フルトラックデータ(磁気ストライプデータまたはチップ上の同等のデータ) ・カード認証コード ・PIN / PINブロック |

参考までに下図は、アカウントデータがクレジットカードのどこにあるのか示しています。

物理的なクレジットカード上のアカウントデータ要素は、スマートフォンやスマートウォッチの決済トークン・アプリなど、決済機能を持つアプリケーションに対応したデバイスにも存在します。

PCI DSSの準拠が求められる対象・組織について説明します。大きく分けると以下に2分されます。

① アカウントデータを「保存、処理、伝送」する全ての事業体

② アカウントデータが保存されている環境のセキュリティに影響を与える「可能性のある」全ての事業体

特に②はPCI DSS v4.0にて追加され、かなり広範になったといえるでしょう。

PCI DSSへの準拠を必要とするかどうかは、準拠プログラムを管理する組織(ペイメントブランドやアクワイアラなど)の判断により決定されます。主な取得対象として、イシュアー(クレジットカード発行会社)、アクワイアラ(加盟店契約会社)、関連するサービスプロバイダなどが挙げられます。一言で言えば、アカウントデータを保持する事業体はすべて該当します。また、日本では2018年6月に改正割賦販売法が施行され、アカウントデータを保持するならばPCI DSSの準拠を、もしくは決済時にアカウントデータを保持しない「非保持化」が求められています。

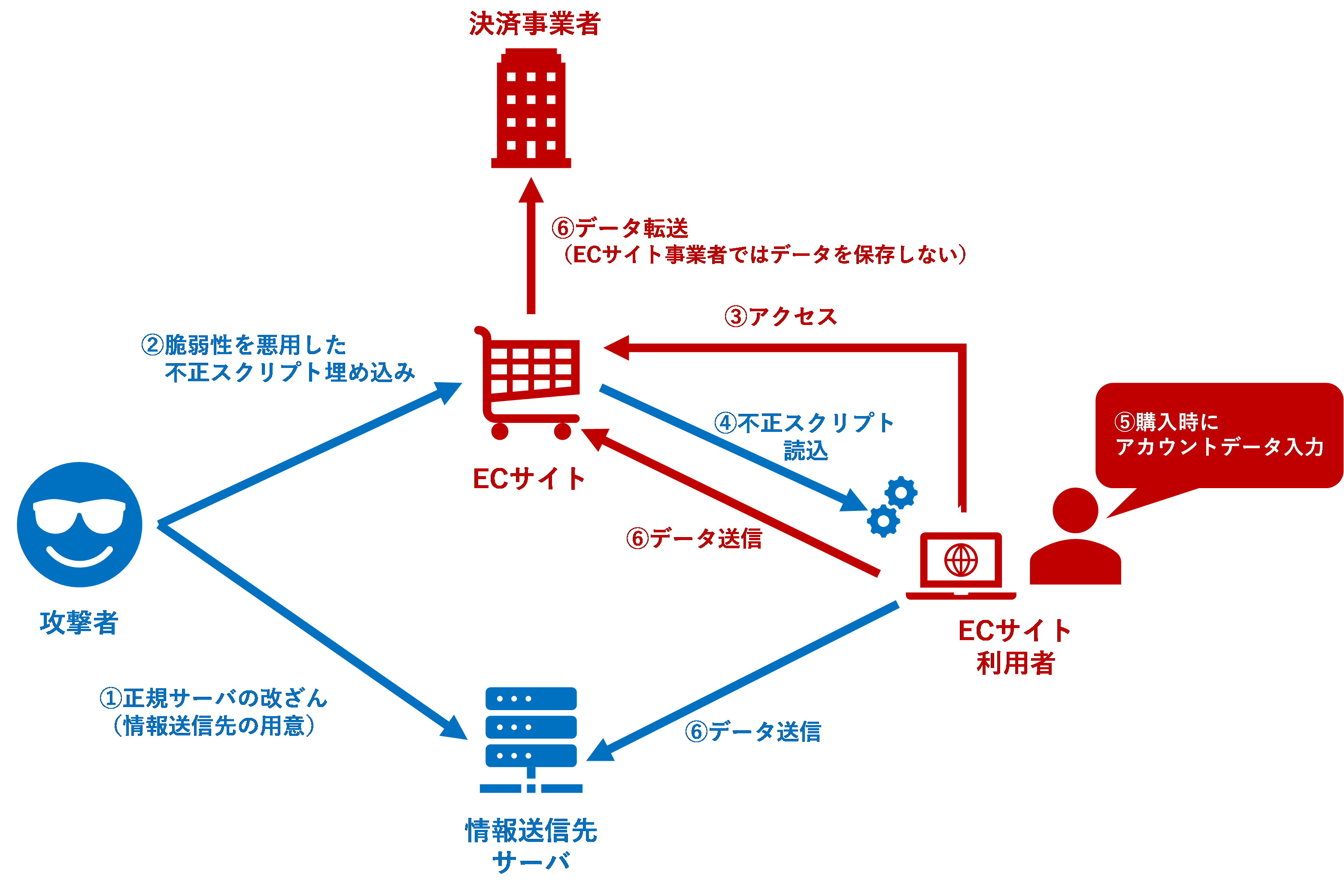

ただ、直近ではアカウントデータを非保持化しているECサイトに、外部から改ざん可能な脆弱性が存在し、攻撃者により書き換えらえる被害が続発しています。一般には「ペイメントアプリケーションの改ざん」や「Webスキミング」とも呼ばれる被害ですが、ECサイト上に不正なスクリプトを埋め込むことで、購入者が入力した情報が「ECサイト利用者→ECサイト→決済事業者」という正規のルート以外に、「ECサイト利用者→攻撃者」という不正ルートで同時送信されてしまう、という攻撃手法です。従ってアカウントデータの非保持化していても、ECサイトの運営者はセキュリティの管理には十分注意を払う必要があります。

参考記事:ショッピングサイトやオンラインストアへのサイバー攻撃を解説

PCI DSSに準拠するメリットは、企業価値(信用、ブランド)の向上はもちろんのこと、これまでの個人情報保護制度と異なり、より具体的にセキュリティポリシーを定義することで、サイバー犯罪者による様々な不正アクセスからアカウントデータを扱うサイトやシステムを保護し、サイトの改ざん、情報窃取などのリスクを低減することに繋がります。

PCI DSS準拠の認定取得への具体的な対応方法は、カード情報の取扱い形態や規模によって、3つの方法があります。

(1)訪問審査

PCI国際協議会によって認定された審査機関(QSA=Qualified Security Assessor)による訪問審査を受けて、認証を得る方法です。カード発行会社をはじめ、情報の取扱い規模の大きな事業者は、この方法が要請されています。

(2)サイトスキャン

Webサイトから侵入されて、情報を盗み取られることがないか、PCI国際協議会によって認定されたベンダ(ASV=Approved Scanning Vendor) のスキャンツールによって、四半期に1回以上の点検を受けて、サイトに脆弱性のないことの認証を得る方法です。カード情報の取扱いが中規模、およびインターネットに接続している事業者には必須の方法です。

(3)自己問診

PCI DSSの要求事項に基づいた、アンケート形式によるチェック項目に回答する方法です。すべて「Yes」であれば、準拠していると認められます。カード情報取扱い件数の比較的少ない、一般加盟店などの事業者向けの方法です。

以上の3つの方法については、いずれか1つの方法のみ実施すれば済むというわけでなく、カード情報の取扱い規模や事業形態によって、複数を実施する必要があります。

PCI DSS v4.0のポイント

PCI DSS のv4.0がリリースされたことで、セキュリティ目標を達成するための検証方法が柔軟になりました。

具体的には「代替コントロールの実装」とPCI DSS認定を取得するための検証に2つのアプローチが用意されています。

1つは、v3.2に規定されていたアプローチで、PCI DSSに定義されていた要件とテスト手順書通りに対策および検証を進める「定義済みアプローチ」です。

2つ目として、PCI DSSに定義された要件を充分に満たせるのなら新しいアプローチで対策および検証しても認められる「カスタマイズアプローチ」が加えられました。

事業体によっては、業務上などの制約があり、要件を「定義済みアプローチ」で充分に満たせない場合があります。例えば、利用しているソフトウェアによっては初期パスワードを変更することができないことがあります。この場合、他の代替案で初期パスワード変更と同程度以上にリスクを軽減すれば要件を満たしたことになります。この手法を「代替コントロールの実装」と呼んでいます。

事業体は、自身に取って最も適したアプローチまたはアプローチの組み合わせを選択することができます。

PCI DSS認定を取得するための重要なポイントとして、アカウントデータを扱っているシステムコンポーネント以外は審査対象として該当しません。そのため、ネットワークからセグメンテーション(または分離)することでPCI DSSの適用範囲を縮小することができます。

本来、セグメンテーションはPCI DSSの要件ではありませんが、検証作業の工数を減らすことができるため、強く推奨されています。

| PCIデータセキュリティ基準の概要 | |

|---|---|

| 安全なネットワークとシステムの構築と維持 | 1. ネットワークのセキュリティコントロールを導入し、維持します。 2. すべてのシステムコンポーネントに安全な設定を適用します。 |

| アカウントデータの保護 | 3. 保存されたアカウントデータを保護します。 4. オープンな公共ネットワークでカード会員データを伝送する場合、強力な暗号化技術でカード会員データを保護します。 |

| 脆弱性管理プログラムの維持 | 5. すべてのシステムとネットワークを悪意のあるソフトウェアから保護します。 6. 安全性の高いシステムおよびソフトウェアを開発し、保守します。 |

| 強力なアクセス制御手法の導入 | 7. システムコンポーネントおよびカード会員データへのアクセスを、業務上必要な適用範囲に制限します。 8. ユーザを識別し、システムコンポーネントへのアクセスを認証します。 9. カード会員データへの物理的なアクセスを制限します。 |

| ネットワークの定期的な監視およびテスト | 10. システムコンポーネントおよびカード会員データへのすべてのアクセスを記録し、監視します。 11. システムおよびネットワークのセキュリティを定期的にテストします。 |

| 情報セキュリティポリシーの維持 | 12. 事業体のポリシーとプログラムにより、情報セキュリティを維持します。 |

表:PCI DSSの主要要件

具体的にどのような内容なのかカテゴリ毎に解説します。

●安全なネットワークの構築と維持

要件1:ファイアウォールやネットワーク機器など論理・物理のネットワークセキュリティについて安全な設定方法と運用方法が求められています。

要件2:サーバやネットワーク全般、ソフトウェアなどにおいて初期パスワードや不要なプロトコルといったデフォルト設定値を使用しないなど、セキュリティ強化の管理が求められています。

●アカウントデータの保護

要件3:機密認証データ(SAD)はオーソリゼーション(Authorization、認可)後に保持しないこと、カード会員データ(CHD)は必要最低限の情報、必要最低限の期間のみ保管し、かつ安全(ハッシュ化、暗号化など)に保管することが求められています。

要件4:カード会員データ(CHD)のオープンなネットワークで「伝送」する場合の安全の確保(データおよびセッションの暗号化など)が求められています。

●脆弱性管理プログラムの維持

要件5:適用範囲のすべてのシステム、ネットワークにおいてマルウェア含め脅威から安全を確保するための対策が求められています。

主にアンチウイルスソリューションを中心としたエンドポイントセキュリティ※の導入とその運用方法についてまとめられており、既知のマルウェアを検出・ブロック・削除、最新のパターンファイルに保たれている、定期的にスキャンしている、フィッシング攻撃の検知、振る舞い分析などに対応できることが必要です。

※v4.0.1の要件では「Anti-malware solutions」は、単なるシグネチャベースの検知機能のみではなく、複合的な機能を持つエンドポイントセキュリティソリューションと同等の意味で用いられている。

参考記事:

サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

要件6:OSやアプリケーションの修正プログラム(パッチ)を迅速に適用するプロセスが求められています。

正式なリスク分析に基づいて、適切な期間内に重要度の低いシステムにも修正プログラムを適用することが必要とされています。

●強固なアクセス制御手法の導入

このカテゴリで求められているのは、アクセス制御です。

要件7:アクセス制御のルールを明確化し、不要なアカウントが重要なデータやシステムにアクセスできないように「最小限の権限」を提供することを求められています。

要件8:ユーザを識別できるように管理し、アクティビティを追跡できるように管理することを求められています。その際、アクセスの認証強化も図るため多要素認証の実装が必要です。

要件9:物理的なアクセス制御に関する要件です。具体的には、ビルへの入退館、マシンルームへの入退室、および監視カメラの設置や従業員カードの着用、紙や電子媒体などの情報種別管理、細かい部分では紙媒体廃棄時のクロスカットでの裁断などが求められています。

●定期的なネットワークの監視およびテスト

要件10:アカウントデータへのアクセスの追跡と監視、および不正アクセスの早期発見と追跡可能性を満たすためのログの管理を求められています。ログの種類、保存期間、システム全体のログの整合性を保つための時刻同期などが挙げられています。

要件11:日々発見される新しい脆弱性や、システムの更新に伴い発生しうるリスクを識別、検知し、修正するための定期的なテストの要件が記載されています。四半期に一回の内部および外部からの脆弱性スキャン、およびネットワークレイヤおよびアプリケーションレイヤに対するペネトレーションテストが求められています(PCI DSS v4.0で追加)。

●情報セキュリティポリシーの整備

要件12:情報セキュリティポリシー関連の要件が記載されています。本要件は、情報セキュリティポリシーの管理が適切に行われていることが主な要求事項となっています。

正式なリスク評価手順に基づいて情報セキュリティポリシーが運用されていること、教育が行われていること、インシデント発生時の手順を文書化し、毎年テストすること、外部委託先がある場合、委託先でのアカウントデータの扱い方を把握、管理することなどが求められています。

これまでISMS、個人情報保護法に代表されるようなセキュリティの基準では、「安全管理措置」に従うために、何をどの程度実装すればよいか具体的なことまではあまり言及されていませんでした。

PCI DSSでは、システムの安全確保を具体的にイメージしやすいよう要件がまとめられており、対処方針が決めやすくなっています。アカウントデータを持たないほかの組織でも同じセキュリティレベルを実装するための要件として、今後、PCI DSSを活用する動きはさらに加速していくことが予測されます。

●2025年4月1日以降:フィッシング攻撃に対するメールセキュリティ実装の義務化

PCI DSS4.0の要件5に2025年4月1日からDMARC(Domain-based Message Authentication, Reporting & Conformance)、SPF(Sender Policy Framework)、DKIM(Domain Keys Identified Mail)など、組織に対するフィッシング攻撃に対する技術的アプローチが必須となることが定められています※。フィッシング対策協議会によるとフィッシング報告件数のうち、クレジット・信販系、決済系が増加傾向になっています。早めの対応が望まれます。

※PCI DSSのガイドラインでは「This requirement is a best practice until 31 March 2025, after which it will be required and must be fully considered during a PCI DSS assessment.」と記述されている。

サードパーティサービスプロバイダ(TPSP)としてのトレンドマイクロ

トレンドマイクロはPCI DSSのサードパーティサービスプロバイダ(TPSP)の1社として認められています。AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One」、およびクラウド環境向けセキュリティソリューション「Trend Cloud One」は要件5、要件6、要件12に関するアプローチを支援します。

・仮想パッチ※を適用することで正式な修正プログラムの適用が困難なケースにおいても要件を満たすことが可能です。

※各ソフトウェアベンダーが提供する正式な修正プログラムを早急に適用する事が難しい環境に対して、暫定的に該当の脆弱性を狙った攻撃パケットをブロックするソリューション・機能のこと。

・DMARCに対応したメールソリューションにより、なりすまし、フィッシング攻撃を防ぐことが可能です。

・「フィッシングシミュレーション診断」機能を定期的に実施することで従業員のセキュリティ意識を向上させることでアカウントデータに関わる事業体と安全にコミュニケーションを図れることが可能です。

また、「Trend Vision One」の機能のひとつである「Cyber Risk Exposure Management - Cloud Risk Management」にはAWS、Azure、GCPなどパブリッククラウドのアカウントを連携することで、クラウドの設定がPCI DSS v4.0にどれくらい準拠しているのかチェックするCSPM機能も提供しています。

画面:PCI DSSのサービスプロバイダ向けコンプラアンス証明書「Attestation of Compliance for Reporton Compliance – Service Providers」の表紙(トレンドマイクロに対するもの)

最後の重要なポイントとして、「PCI DSSに準拠しているサードパーティサービスプロバイダ(TPSP)の製品を使用する=事業体のPCI DSSの準拠」にはなりません。TPSPの製品を正しく構築・運用しているかを常にチェックしながら責任を持って、準拠要件を満たすためのアプローチを実施・継続する必要があります。

関連記事

・脆弱性とは

・脆弱性管理のガイドライン「NIST SP 800-40」を紐解く

・4年ぶりの改訂となった「CVSS v4.0」‐脆弱性管理で抑えておくべきポイントは?

・警察庁の2023年サイバー犯罪レポートを読む~法人として備えるべきポイント~

・クラウドサービスのリスク審査はなぜ疲弊するのか?~実態と業務のヒント~

・ショッピングサイトやオンラインストアへのサイバー攻撃を解説

・金融庁サイバーセキュリティガイドラインの要点は?~175項目はどのような項目か?

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)