なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

2024年11月、米CISAが2023年に最も頻繁に悪用された脆弱性に関するレポートを公開しました。この記事ではCISAのユーザへの提言も含めて、改めて脆弱性管理の在り方を考えていきます。

米CISAのレポートから見る「実際に攻撃に悪用された15の脆弱性」とは?

2024年11月、米CISA(Cybersecurity and Infrastructure Security Agency)は、「2023年に日常的に悪用される15の脆弱性」に関するレポートを公開しました。

このレポートはアメリカ、イギリス、カナダ、オーストラリア、ニュージーランドの5か国(いわゆるファイブアイズ)のセキュリティ関連機関が協力してサイバー攻撃で悪用された脆弱性の実態を調査したものです。このレポートでは実際に2023年に最も頻繁に攻撃に利用された15件の脆弱性と、さらに日常的に悪用されている脆弱性32件が追加され、計47件の脆弱性を解説しています。

脆弱性対策として、CVSSのスコア値を対応の基準としている企業は多いかと思いますが、この記事で取り上げられている“実際の攻撃に悪用されているか”についても、脆弱性対策の優先度を決める際の重要な要素となります。

CISAが公表した2023年に最も頻繫に利用された15件の脆弱性は以下の通りです。

| CVE番号 | ベンダーと製品名 | 製品カテゴリ | 脆弱性が攻撃に利用された主な例 |

|---|---|---|---|

| CVE-2023-3519 | <Citrix> ・NetScaler ADC ・NetScaler Gateway |

ロードバランサー | ランサムウェア攻撃者グループ「INC(Water Anito)」による初期侵入での悪用事例。 |

| CVE-2023-4966 | <Citrix> ・NetScaler ADC ・NetScaler Gateway |

ロードバランサー | ランサムウェア攻撃者グループ「Lockbit」による悪用事例(LockBit3.0)。 |

| CVE-2023-20198 | <Cisco> ・IOS XE Web UI |

ネットワークスイッチ/ルータ | ・ベンダーから悪用確認の報告あり。 ・3万台以上のデバイスが同脆弱性の悪用で侵害されているとの報告あり(報道)。 |

| CVE-2023-20273 | <Cisco> ・ IOS XE |

ネットワークスイッチ/ルータ | ベンダーから悪用確認の報告あり。 |

| CVE-2023-27997 | <Fortinet> ・FortiOS ・FortiProxy SSL-VPN |

VPN | ベンダーから悪用の報告あり。 |

| CVE-2023-34362 | <Progress> ・MOVEit File Transfer |

ファイル転送 | ランサムウェア攻撃者グループ「Cl0p」による悪用事例。 |

| CVE-2023-22515 | <Atlassian> ・Confluence Data Center and Server |

コラボレーションツール | ベンダーから国家支援を受けていると思われる攻撃者の悪用事例の報告あり。 |

| CVE-2021-44228 (Log4Shell) |

<Apache> ・Log4j |

Webサーバ用オープンソースツール | ランサムウェア攻撃キャンペーン「Khonsari」での悪用事例を確認。 |

| CVE-2023-2868 | <Barracuda Networks> ・ESG Appliance |

Eメールセキュリティ | SEASPYやSUBMARINEなどのバックドア型マルウェア感染事例での悪用事例が報告されている(CISA)。 |

| CVE-2022-47966 | <Zoho> ・ManageEngine を使用する製品 |

アプリケーション管理 | 国家支援を受けているとされる攻撃者での悪用事例の報告あり(CISA、FBIなど)。 |

| CVE-2023-27350 | <PaperCut> ・PaperCut MF/NG |

ドキュメント管理 | ランサムウェア攻撃者グループ「Bl00dy」による悪用事例あり。 |

| CVE-2020-1472 (Zerologon) |

<Microsoft> ・Netlogon |

Windowsネットワーク接続用ツール | ランサムウェア攻撃者グループ「RansomHub」による悪用事例あり。 |

| CVE-2023-42793 | <JetBrains> ・TeamCity |

CI/CD管理ツール | ロシアの支援を受けているとされる標的型攻撃者グループ「APT29(Earth Koshchei)」が同脆弱性を大規模に悪用しているとの報告あり(CISA)。 |

| CVE-2023-23397 | <Microsoft> ・Office Outlook |

メール | ベンダーよりロシアを拠点としている標的型攻撃者によって悪用されたことが報告されている。 |

| CVE-2023-49103 | <ownCloud> ・graphapi |

オンラインストレージ | 本脆弱性を悪用した攻撃の観測が報告されている。 |

表:CISAが公開した「2023年に最も頻繫に利用された15件の脆弱性」の一覧(トレンドマイクロにて編集・加筆)

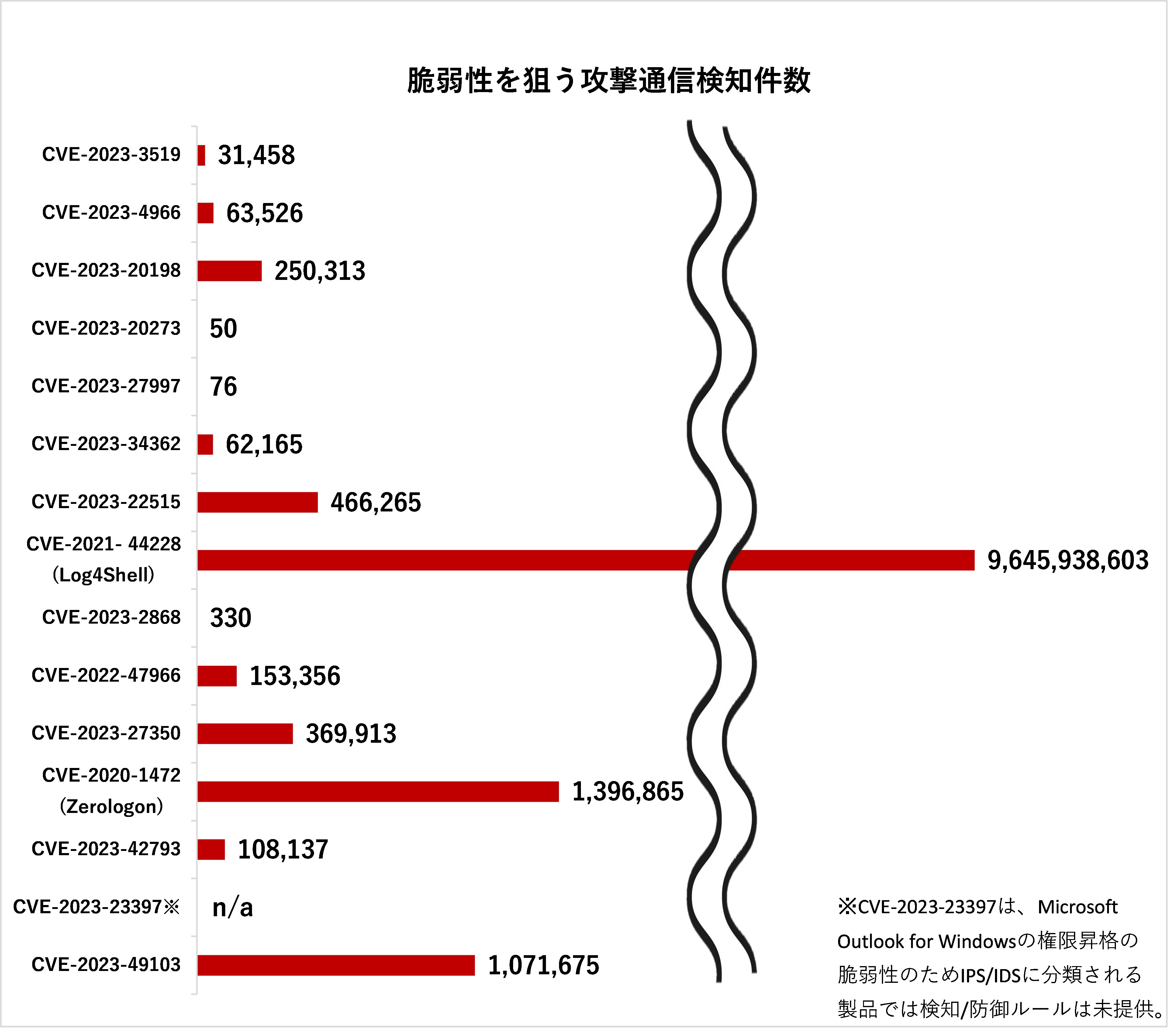

これら15件の脆弱性はあくまで「2023年に日常的に悪用された」として注意喚起されたものですが、2024年に入っても該当の脆弱性を狙った攻撃を観測しています(下記グラフ参照)。

「Log4Shell」として、発覚当初悪名を馳せた「CVE-2021-44228」は、2024年で約96.4億回も攻撃の試行を検知しており、もはや“脆弱性攻撃の定番”と言える存在となってしまいました。同脆弱性は様々なサイバー攻撃で悪用されており、発覚した当初も話題になりましたが引き続き警戒が必要です。その他の脆弱性も、トレンドマイクロやCISA、各製品ベンダーからも注意喚起が出されている通り、ランサムウェア攻撃者グループや標的型攻撃者グループによる悪用の事例を確認しているため、自組織での対応の必要性の確認が必要です。また、海外に拠点を持つ組織の場合、国内の拠点では利用していない製品であっても、海外の拠点で利用されている可能性もあるため、併せて考慮が必要です。

参考記事:世界のサイバーリスク動向を“データ”で読み解く~世界サイバーリスクレポート2024年版より~

15件の脆弱性は製品カテゴリを見ると分かる通り、ロードバランサー・VPNといったインターネット側から来る通信制御を目的としたもの、ファイル転送・ドキュメント管理・オンラインストレージといったデータを、インターネットを経由して異なる端末間に転送する目的のもの、コラボレーションツールやCI/CD管理ツールといった、関係者間で用いられるもの、インターネットにあるインフラを利用しているもの、など何らかの形で“インターネット側と接点を持っている”ものであることが分かります。こうした場所は、サイバー攻撃者にとってアクセスしやすい場所でもあるため、容易に攻撃を試行できる場所として攻撃されやすいのです。また、システムやアプリケーションによっては“意図せず公開している”状態も考えられるため、該当ソフトウェアを使用している場合や同カテゴリの製品を利用している場合、確認することをお勧めします。

脆弱性対策の提言

CISAは、ITシステム利用組織(エンドユーザ)向けの対策として、「①脆弱性と設定管理(Vulnerability and Configuration Management)」、「②IDとアクセス管理(Identity and Access Management)」、「③プロアクティブな制御とアーキテクチャ(Protective Controls and Architecture)」、「④サプライチェーンセキュリティ(Supply Chain Security)」の4つの項目を提言しています。ここでは、脆弱性管理に直接的に関わる①を中心に紹介します。

1.システムへの修正プログラム(パッチ)の迅速な適用

言わずもがな、脆弱性対策で最も攻撃を防ぐことができる方法です。特に、CISAはこのレポートで解説した脆弱性へのパッチ適用は優先度が高いとしています。

実際にはパッチ適用の際にシステムの不具合が起きないか、ひいては業務への支障をきたさないように検証が必要であることが多く、迅速に適用することが難しい場合も多々あります。その場合は、セキュリティ製品の脆弱性対策機能(仮想パッチ、IPSなど)を活用し、パッチ適用までに暫定的な保護をすることを推奨します。

2.一元的に情報資産・脆弱性管理が可能なシステムの導入

情報資産を自動で可視化し、脆弱性も含めた状態管理を一元化することを推奨しています。こうしたシステムを用いることで運用を効率化し管理漏れのリスクなども減らすことができます。

3.IT・OTコンポーネントの構成情報の文書化

サイバー攻撃の被害から事業継続性を維持するため、クラウドインフラを含む、IT・OTのデバイスやネットワーク構成を文書化しておくことを推奨しています。また定期的に、評価・更新を行うことも重要です。

特に、外部との接点を持つ情報資産はアタックサーフェスとして悪用されることが多く、ベースラインとなる構成情報を把握しておくことで、不審なデバイスやネットワーク経路の存在に気づきやすくなるでしょう。

4.安全かつ定期的なシステムバックアップ

システム、ひいては事業の継続性維持のため、デバイス構成に関する情報を安全な環境に定期的にコピー、さらに定期的な検証を推奨しています。

5.セキュリティインシデント対応計画作成と更新

自組織における脅威シナリオに基づいたセキュリティインシデント対応計画の作成と、最新のリスク状況に基づいた計画更新を推奨しています。また計画を基にした訓練の実施も推奨しています。

これ以外に、「プロアクティブな制御とアーキテクチャ(Protective Controls and Architecture)」の項目では、対策としてEndpoint Detection and Response(EDR)、Webアプリケーションファイアーウォール(WAF)の導入も推奨しています。EPPだけでなくEDRのような高度なセキュリティ製品/サービスを利用することで、脆弱性攻撃の検出率が向上する可能性があります。特に脆弱性攻撃の中でも「ゼロデイ攻撃」について、CISAは「2023年に最も頻繁に利用される脆弱性リスト」にある15件の脆弱性について、「少なくとも3つの脆弱性を含むほとんどのゼロデイ脆弱性は、ユーザ自身かEDRで不審な活動を検知した際に発見されている」、としています。

脆弱性対策の課題

先ほど言及した通り脆弱性対策では、パッチが公開された後、迅速に適用することが重要ですが、現状はどうなのでしょうか?

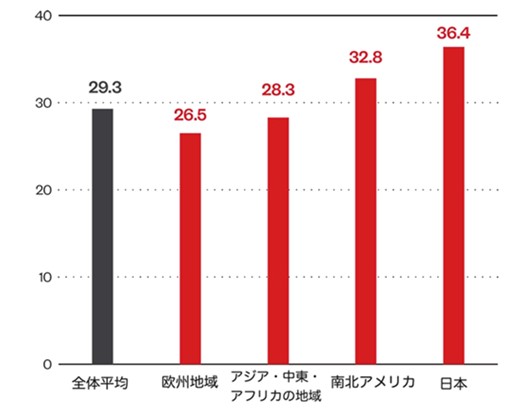

トレンドマイクロが公開した「世界サイバーリスクレポート2024年版」(2024年11月公開)では、世界と日本の法人組織における平均MTTP(Mean Time To Patch:パッチ適用までにかかる時間)を公開しています。その中で、日本はパッチ適用までに36.4日と一ヶ月以上要していることが分かりました。これは他の地域と比較して最長であり、平均MTTPが26.5日の欧州地域と比較すると、およそ10日遅いということになります。日本の組織がパッチ適用に時間がかかる要因としては、パッチの適用が簡単に行えないレガシーシステムの運用、パッチ適用によるシステムの安定性への懸念、専門知識をもった人材の不足などが考えられます。加えて、遠隔地にある情報資産まで把握するとなるとさらに課題は大きくなるでしょう。

グラフ:地域別平均MTTP(トレンドマイクロ「世界サイバーリスクレポート2024年版」より)

統合的な脆弱性管理の方法とは?

また、拠点が分散している組織やリモートワークが多い企業の場合、特に遠隔地にあるシステムは特に状態や脆弱性の対応状況などを把握しづらいという状況に陥りやすいでしょう。そのような状況下で、脆弱性を狙った攻撃にどのように対応すればいいのでしょうか。

CISAは今回解説したレポート内で統合的な情報資産管理ツール※の導入を推奨しています。これによってシステム状況の可視化を実現し、脆弱性管理も含めた情報資産管理・運用を効率的に行うことが期待できます。こうしたツールを活用しながら、パッチ適用するアプリケーションの優先順位付けを行う一元化されたパッチ管理システム(いわば統合的脆弱性管理システム)を実装することを推奨しています。このほか、信頼できるMSSPと契約し、システムの管理・運用を任せるということも提案しています。

※CSIAはレポート内で「Routinely perform automated asset discovery」と呼称。

参考情報:トレンドマイクロ:MSPパートナー 一覧

現在、トレンドマイクロをはじめとするセキュリティ企業各社は、「情報資産」や「脆弱性」を一元管理するセキュリティツールの開発に注力をしています。いまや組織のすべての情報資産は、サイバー攻撃者の“アタックサーフェス”ともなり、特に前述したインターネットと接点を持つ情報資産は特に危険性が高いと言えます。これらに加えて、単に情報資産の存在や脆弱性の有無・機械的に算出された深刻度のスコアだけではなく、実際のサイバー攻撃で悪用された情報等も踏まえて、“自組織に照らし合わせた際にこの脆弱性が実際にどれくらい危険なのか”を運用者がすぐに把握できることも非常に重要です。

トレンドマイクロの「Trend Vision One - Attack Surface Risk Management(以下ASRM)」は、こうした課題を解決するために設計されたソリューションです。

ASRMは、全端末の状況、各端末に存在する脆弱性をまとめて可視化し、迅速かつ効率的な脆弱性対策を可能にします。

検出された既知の脆弱性に対して、緊急度の記載があるため、対応の優先順位が明確であるという点を多くのお客様に評価いただいています。

特に、OSのようにセキュリティ部門でセットアップする分野だけでなく、Webブラウザや個別のアプリケーションといったユーザの権限でインストールをする範囲についても可視化できる点が好評です。どのユーザがどういったアプリケーションを使用しているか、バージョンは最新になっているかなどを把握できるようになり、セキュリティレベルをより高く保つことが可能です。

また資産管理ツールとは製品のコンセプトの違いがあります。脆弱性以外のリスクとなりうる事象、例えばアカウントのふるまいや設定の不備等についても一元で可視を行い、それらを含めた組織のリスクをスコア化することができます。

このASRMを活用することで、セキュリティチームは脆弱性の優先順位付けや対応計画をより効果的に進めることができ、組織全体のセキュリティレベルの向上が期待できます。

<関連記事>

・アタックサーフェス(攻撃対象領域)とは?~サイバー攻撃からデジタル資産を守るために必要なこと~

・アタックサーフェスリスクマネジメント(ASRM)を活用して企業のサイバーセキュリティを強化する方法

・画面イメージで理解するXDR・ASRM

Security GO新着記事

なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

(2025年2月4日)

IoT機器のセキュリティラベリング制度「JC-STAR」とは何か

(2025年2月3日)

EU AI法(EU AI Act)の概要と特徴の解説~日本企業が備えるべきこととは?~

(2025年1月31日)