標的型攻撃の最新動向~海外滞在時、物理的に標的のPCに接触する新たな攻撃を確認~

昨今の国内組織を狙う標的型攻撃や台湾をはじめとした日本周辺国への標的型攻撃の動向を、トレンドマイクロによる独自リサーチを踏まえて解説します。

トレンドマイクロが2023年に国内組織で観測した標的型攻撃

トレンドマイクロでは、国内を狙う標的型攻撃の分析レポートを2012年から毎年公開しています。本稿では、国内標的型攻撃分析レポート2024年版より、トレンドマイクロが日本国内で観測した2023年1年間の事例を中心に、特に法人組織にとって深刻な被害に繋がる巧妙な攻撃とその手法に焦点をあてて解説します。

参考:日本を狙う標的型攻撃に立ち向かうために、知っておくべき5つのこと

2023年にトレンドマイクロが国内組織で観測した標的型攻撃では、「Earth Kasha」と「Earth Harpy」の2つのグループが活発に活動していたことがわかっています。

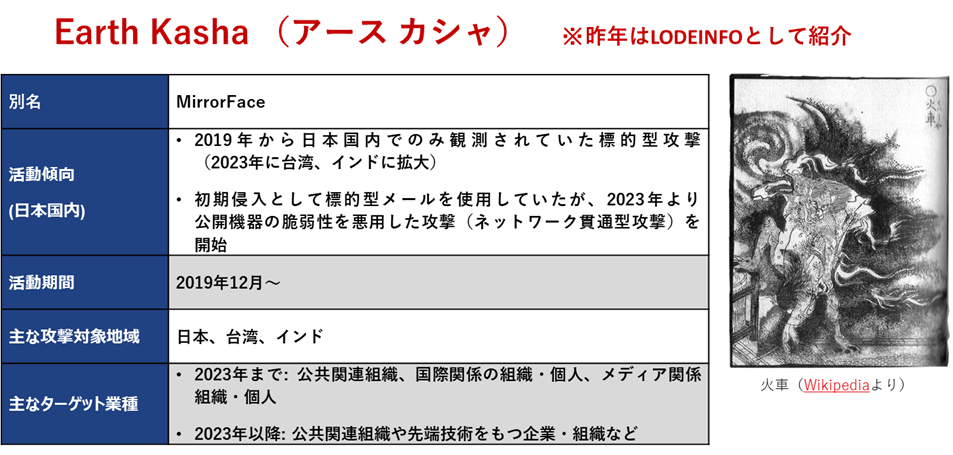

●Earth Kasha(アース カシャ)

Earth Kashaは2019年12月より活動を続けているグループですが、2023年には攻撃手法やターゲットに大きな変化がありました。攻撃手法としては、従来使っていたスピアフィッシングによる初期侵入から、ネットワーク貫通型攻撃(インターネット境界に設置されたルータやVPN機器に対するサイバー攻撃)に切り替えていることがわかっています。また、攻撃に使用しているツールも従来観測していたマルウェア「LODEINFO」に加えて、「NOOPDOOR」という新たなマルウェアや「Cobalt Strike」といった正規ツールの悪用を確認するようになっています。

ターゲットについては従来日本のみで攻撃を観測していましたが、2023年から台湾やインドでも観測するようになりました。さらには、業種についても、従来観測していた国際関係、メディア関係の組織・個人から、先端技術を持つ企業や組織などに変遷していることがわかっています。これらターゲットの変化の要因として、Earth Kashaの背景にいる国家が科学技術分野の知見を獲得するために技術情報窃取へと主目的を変更した可能性があるとトレンドマイクロは考えています。

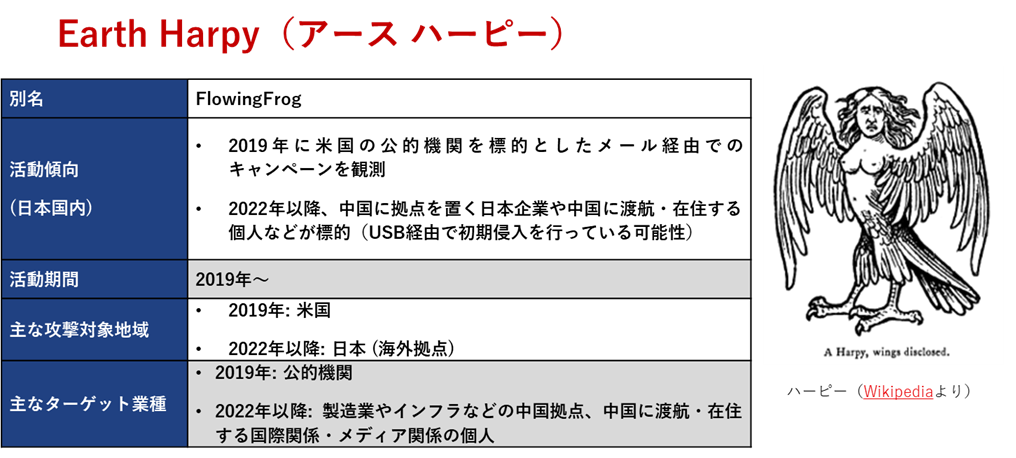

●Earth Harpy(アース ハーピー)

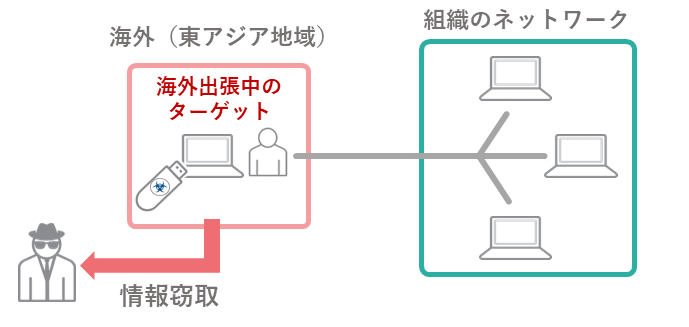

Earth Harpyは2019年から米国で観測しており、2022年より日本組織を標的にしているグループです。Earth Harpyは特徴的なマルウェアである「FlowCloud」を用います。トレンドマイクロのリサーチでは、状況証拠的にFlowCloudの感染経路はUSBであると考えています。トレンドマイクロが確認している事例では、共通して海外(東アジア地域)滞在時に端末が感染しており、海外出張中の日本人を狙って感染させていることがわかっています。

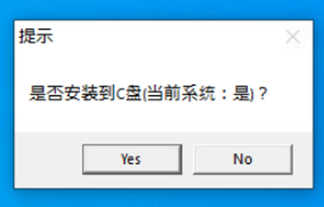

また、FlowCloudのインストールには確認ダイアログによる回答が必要になることから、ターゲットが気づかない間にPCにUSBドライブを接続してマルウェアを感染させている可能性が高いと考えられます。

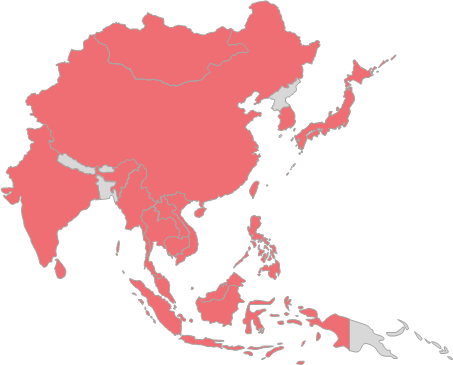

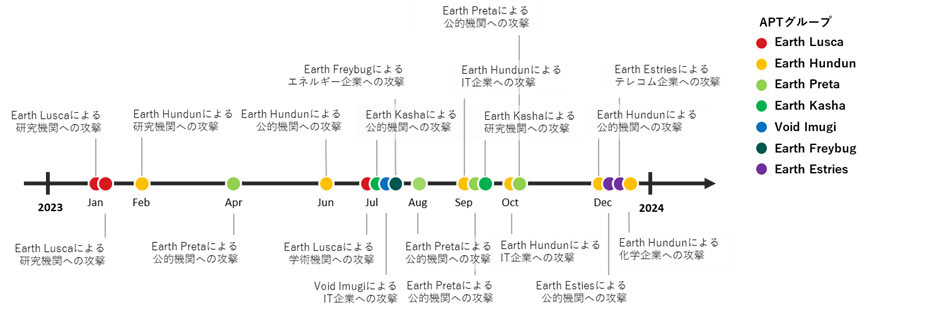

特に台湾においては、2023年には7グループから標的型攻撃を受けていたことがわかっており、1年を通して様々な業種において攻撃が観測されています。

2023年に台湾への攻撃を観測している主な標的型攻撃グループ

| 名称 | Earth Lusca | Earth Hundun | Earth Preta | Earth Estries | Earth Freybug | Earth Kasha | Void Imugi |

|---|---|---|---|---|---|---|---|

| 別称 | AQUATIC PANDA | BlackTech | Mustang Panda APT27 | FamousSparrow | Winnti | LODEINFO MirrorFace | Lazarus |

| 活動時期 | 2021年 | 2010年 | 2017年 | 2020年 | 2012年 | 2019年 | 2009年 |

| 過去の主な標的国 | 主にAPAC | 主に台湾、日本 | 世界各地 | 主にフィリピン、台湾 | 世界各地 | 主に日本 | 世界各地 |

近年は、標的型攻撃グループがサイバー攻撃を民間に委託していることが、内部文書のリークで明らかになり始めています。トレンドマイクロでも過去のリサーチで、サイバー攻撃を請け負うサイバー傭兵の存在について言及(参考:安全保障を脅かす新たな存在「サイバー傭兵」とは?)しています。

2023年にはロシア政府が民間にサイバー攻撃を委託していたことが明らかになったリーク文書「VulkanFiles」が、2024年には中国政府が民間にサイバー攻撃を委託していたことが明らかになったリーク文書「i-Soon」がそれぞれ公表されたことにより、サイバー攻撃の民間委託が実際に行われていることが多くの人に知られることになりました。

また、VulkanFiles、i-Soonともに、委託している業務内容においてサイバーエスピオナージ(サイバー空間における諜報活動)だけではなく、インフルエンスオペレーションに関連するフレームワークやツールも委託していたことが明らかになっています。

標的型攻撃の民間委託が明らかになったリーク文書

| VulkanFiles | i-Soon | |

|---|---|---|

| 関連国 | ロシア | 中国 |

| 公開時期 | 2023年3月 | 2024年2月 |

| 委託先企業 | NTC Vulkan | 安洵信息技术有限公司(i-Soon) |

| 委託していた可能性のある作戦、ツール例 | ・インフラOTへの攻撃 ・トラフィックの傍受 ・インフルエンスオペレーション |

・iOS端末の遠隔操作ツール ・盗聴用デバイス ・Twitterアカウントのハッキング |

2024年が米国大統領選挙を筆頭に、世界各地で選挙が行われる選挙イヤーであることを踏まえると、このインフルエンスオペレーションへの警戒は強めるべきタイミングだと言えます。すでに1月の台湾総統選でも偽情報の拡散が報告されており、選挙を控えている他地域においても同様に候補者のディープフェイク映像などが確認されています。

参考:インフルエンスオペレーションとは

インフルエンスオペレーションに関連した偽情報については日本でもすでに確認されています。2023年10月にカナダ政府がインフルエンスオペレーションキャンペーン「Spamouflage」の背景に中国がいるとして注意喚起していますが、この中でSpamouflageが日本の原発処理水の放出に関する偽情報の拡散にも関与していたことが述べられています。

カナダ政府によるSpamouflageの注意喚起

標的型攻撃の傾向から考える、国内組織が取るべき対策は?

2023年に確認した標的型攻撃の傾向は、サイバー空間に加えて、現実空間、人間の心理などあらゆる環境をアタックサーフェスにしてきていること、また国際情勢や経済的理由によるターゲットの更新を活発に行っていることと言えます。これを踏まえて、日本企業はどのような対策を取っていくべきなのでしょうか?対策として考えられることを3つ挙げます。

●アタックサーフェスの見直しと最小化

攻撃手法が多様化する中で、アタックサーフェスを的確に把握する必要性が高まっています。サイバー領域のアタックサーフェスにおいて、明確に定義することができていない組織は、経済産業省が発表している「ASM導入ガイダンス」を参考にすることができます。

参考:アタックサーフェス(攻撃対象領域)とは?~サイバー攻撃からデジタル資産を守るために必要なこと~

●サプライチェーンがターゲットになることを見越したガバナンスの強化

特に海外支社・現地法人、またその取引先やそれら組織のシステムを運用しているベンダなどにおけるガバナンスを強化し、一定水準の施策の導入とその確認が必要になっています。

参考:海外拠点におけるサプライチェーンリスク

●異変を察知して証跡を保管できる体制構築

近年の攻撃ではマルウェアなどの明確に不審な痕跡が、攻撃後も残されることが少なくなっています。また、ログは攻撃者によって削除される傾向があるため、各端末や機器自体だけでなく、他の安全な場所にバックアップを行うことを推奨します。

標的型攻撃が「目的に応じてターゲットを変更している」、「ターゲットのサプライチェーンの弱点を狙っている」ことから、今や業種や規模に関係なく、その標的になりうるという認識が企業に必要になってきます。特に安全保障に関わる企業や重要インフラに当てはまる企業は必要に応じて、取引先に対しても対策の必要性を説明していくことが求められています。

Security GO新着記事

米カリフォルニア州のAI安全開示法(SB-53)を解説

(2026年1月7日)

2026年の法人セキュリティ脅威予測レポートの概要を解説~サイバーリスクの震源地「AI」の今後を知る

(2025年12月25日)