ショッピングサイトやオンラインストアへのサイバー攻撃を解説

2024年10月3日、タリーズコーヒーのオンラインストアが不正アクセスを受けて情報が流出したことが公表されました。こうした事例は国内でも度々確認されており、各社で被害が発生しています。今回はECサイト等への侵害について手口や対策について解説します。

2024年10月3日、タリーズコーヒージャパン株式会社が自社で運営する「タリーズ オンラインストア」において不正アクセスが発生し、クレジットカード情報が漏洩した恐れがあることを公表しました。

5月20日時点で、情報漏洩に関する懸念を警視庁から受け、5月23日にはオンラインストアの一時停止、5月30日には情報漏洩の可能性に関する第一報が公開され、数か月の調査期間を経て10月3日にインシデントの詳細が公表されました。

今回の事例に限らず、クレジットカード情報に関わる情報は直接的な金銭被害に結びつく機微な情報であり、クレジットカード会社、警察とも連携したインシデント内容の調査が行われることから、通常事件発生から数か月後に情報公開が行われます。

この種のショッピングサイトやオンラインストアの侵害は国内でも度々発生しています。基本的にクレジットカード情報の漏洩によって直接的に金銭被害を受けるのは一般消費者です。しかしショッピングサイト運営側の立場にとっても、自社で運営するサイトが侵害された被害者であると同時に、顧客にも被害を与えてしまうことになります。これは補償金の支払いなどの大規模な損失、または信頼や評判の低下など長期的な損失につながる恐れがあります。

今回はこうしたクレジットカード情報関係の被害が国内でどれくらい起こっているのか、どういった対策が必要かについて記載します。

クレジットカード関連情報の侵害が後を絶たない

近年、大手企業が運営するモール型のショッピングサイトが普及し、多くのショップが実店舗での販売だけでなく、ネット販売を行うようになりました。また、ショッピングサイト向けのSaaSサービスの普及に伴い、個人経営などをはじめとする小規模店舗でも自社でショッピングサイトを構築し、Web販売を行うことが一般的になりました。

そうした状況に伴い、多くの人々がクレジットカード情報をWeb上で入力する機会が増加しました。しかしこれは同時にサイバー攻撃者にとっては、侵害の機会が増加したとも捉えることができます。

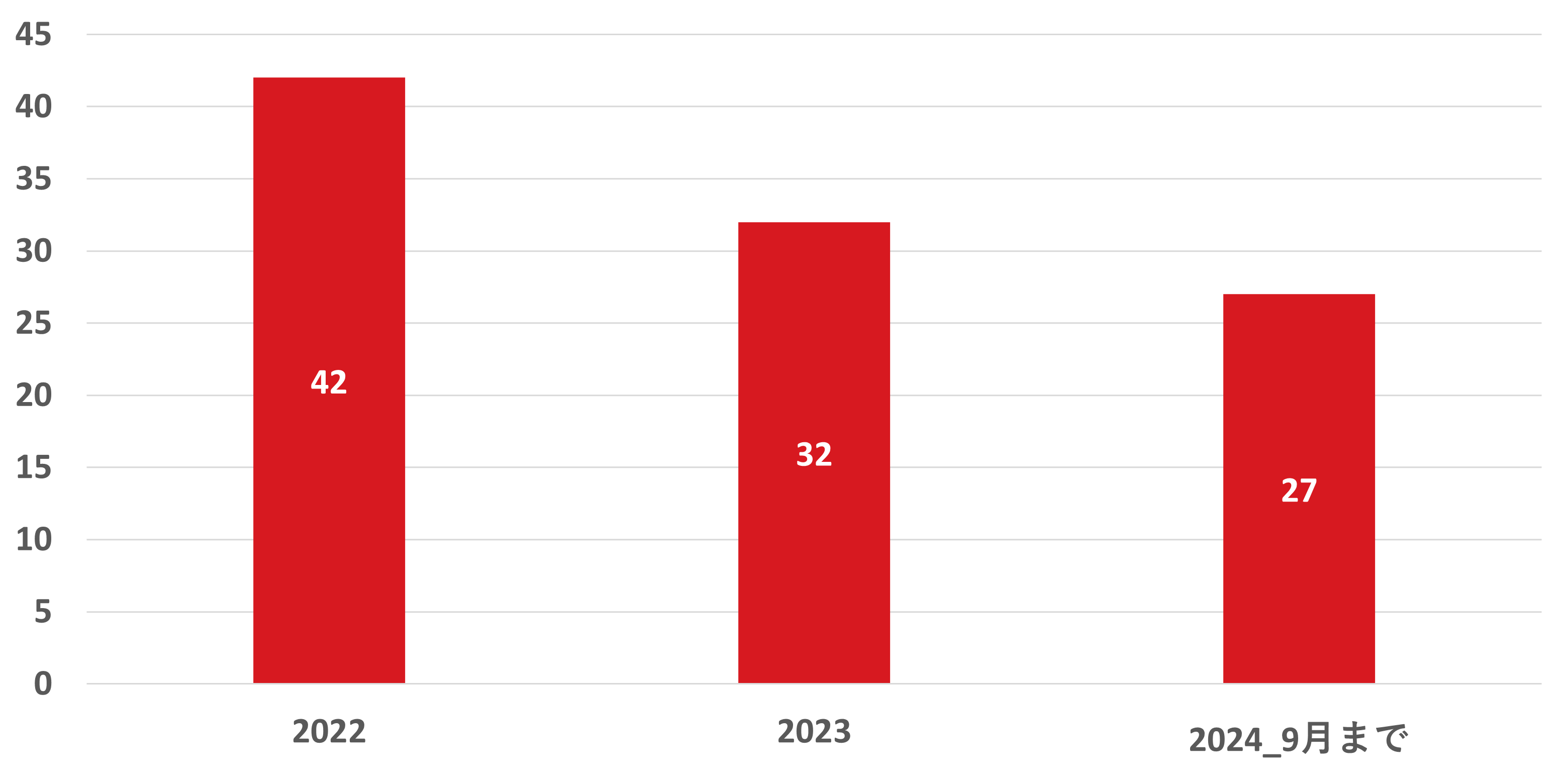

トレンドマイクロでは、公表情報を元にサイバー攻撃被害の事例を独自に集計しており、クレジットカード決済停止などに結びついた攻撃もその対象に含まれます。

グラフを見ると被害件数が減少傾向にあるように見えますが、2024年については9月までの件数であることに注意して下さい。2024年10月以降の件数を鑑みれば30~40件程度に落ち着くと予想されることから、ここ3年間で毎年30~40件程度のクレジットカード情報関連被害が発生していることが読み取れます。

なお上記は被害の報告数であり、盗み取られた情報の件数ではありません。ECサイトの侵害等によって窃取される情報は多岐にわたり、以下などが含まれます。

・クレジットカード関連情報(クレジットカード番号、有効期限、セキュリティコード)

・個人情報(氏名、郵便番号、住所、電話番号、メールアドレス)

・その他決済情報(コンビニ決済、電子マネー決済)

これらの件数を合計した被害件数の推移がこちらです。

| 時期 | 被害情報件数 |

| 2022 | 5,646,741件 |

| 2023 | 465,499件 |

| 2024_9月まで | 824,991件 |

表:2022年~2024年9月までクレジットカード関連情報侵害事例における情報漏えい件数

上記数値には、情報漏洩の可能性がある情報の件数が含まれていること、またあくまで公表情報に記載の数値の集計であり、実態と乖離がある可能性があることに注意してください。

毎年数十万件のクレジットカード関連情報が盗み出されていることから、多くの個人にとってもこれらのショッピングサイト侵害の被害が無縁ではないことが見て取れるかと思います。

なお、2022年の件数が突出して多く集計されていますが、経済産業省から行政処分が行われた株式会社メタップスペイメントにおける約480万件規模の情報漏洩事例が含まれています。

個人情報の漏洩に関しては、過去に被害者が損害賠償額(慰謝料)を求めた事例が複数あり、そうした裁判例から一人当たりの賠償額は数千円~数万円と考えられています。(ただし、2009年には大手証券会社が、個人情報が流出した顧客約5万人に対して1万円のギフト券を配布し、その額が5億円以上になった事例もあります。)

仮に一人当たりの賠償額を5,000円とした場合、2024年のクレジットカード関連情報侵害事例1件当たりの情報漏えい件数は30,555件であり、5000円×30,555=152,775,000円となり、1億5千万円規模の損失に繋がります。この数字からも、クレジットカード関連の侵害事例がもたらす企業資産への影響の大きさが分かるかと思います。

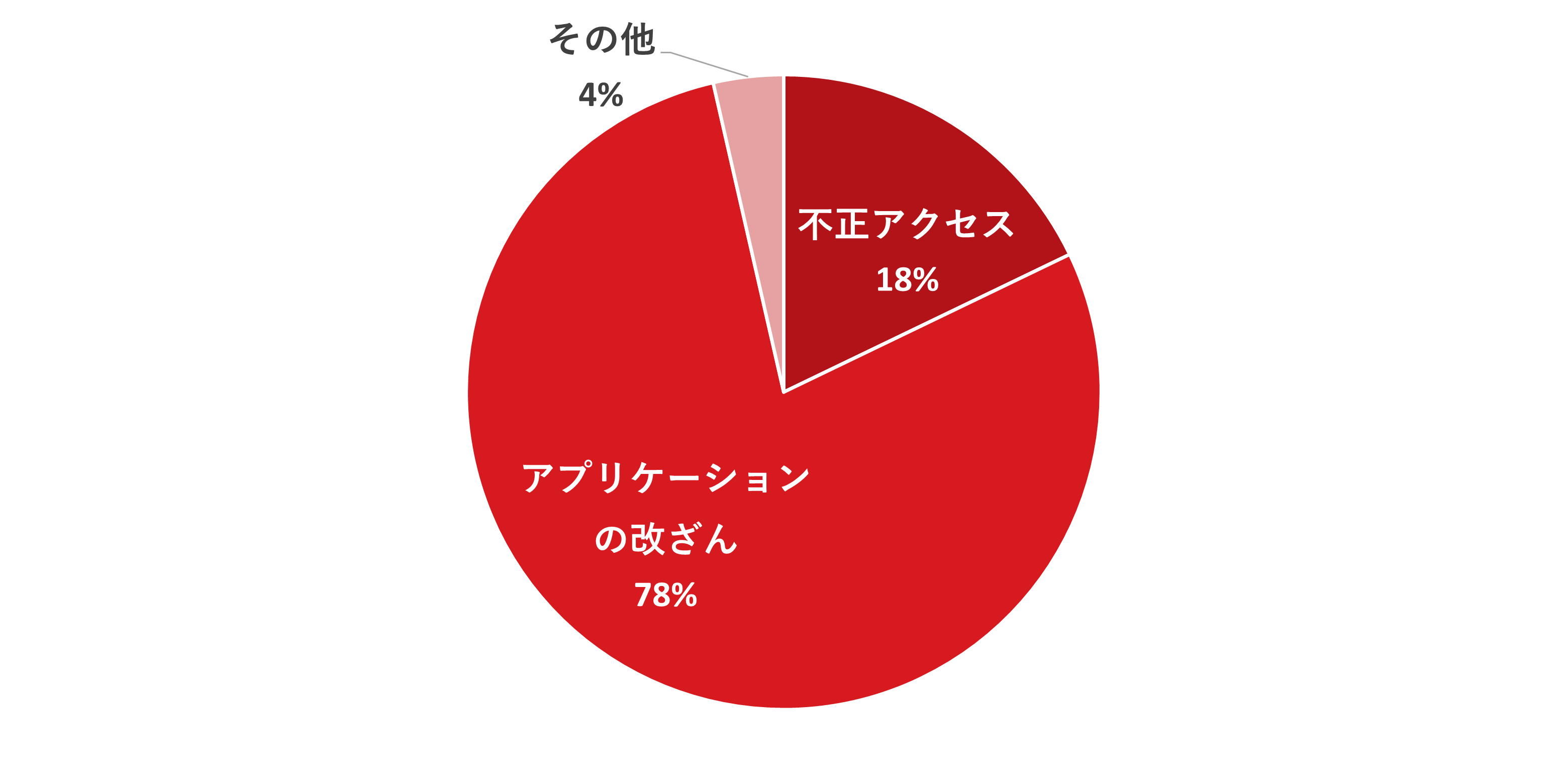

不正なログインなどによって特定の個人が侵害されるような場合には、小規模にアカウントの停止などの処置が行われます。一方、アプリケーションの改ざんは利用する全員が被害を受ける可能性があることから、クレジットカード決済全体が停止されるような大規模な被害に結びつきます。

今回のタリーズにおける被害も、同様の「ペイメントアプリケーションの改ざん」が実行されたことが上記公表内容に含まれています。

アプリケーションを改ざんすることによる攻撃者の狙いは、クレジットカード情報の窃取です。該当するショッピングサイトを利用する顧客がWeb画面上でクレジットカード情報を入力すると情報が攻撃者に送信される仕組みを、Webアプリケーションのプログラムを書き換えることで実行します。

なお恐らくアプリケーションの改ざんはECサイト侵害の中で使用された攻撃手法の一部です。より具体的な手法まで明らかになるケースは少ないものの、上述した株式会社メタップスペイメントの第三者委員会調査報告書で下記などの攻撃手法についても記載されています。

●管理者アカウントへの不正ログイン

サイバー攻撃者はWebアプリケーションの管理者アカウントの認証権限を取得することによって、様々な侵害が可能になります。利用者の入力情報がサイバー攻撃者のサーバに送信されるようにスクリプトを設置することや、クレジットカード関連情報を管理するデータベースを保有している場合には直接アクセスして情報を抜き取ることができます。また、後述するバックドアの設置も可能になる場合があります。

なおアカウント情報の窃取には、クロスサイトスクリプティングやアカウントリスト攻撃などが使用される可能性があります。

●SQLインジェクション

SQLインジェクションは、アプリケーションのデータを管理するデータベースに不正なSQL文を送信することでデータベースを不正に操作する攻撃です。サイバー攻撃者はECサイトに対してこの攻撃を行うことでクレジットカード関連情報をデータベースから不正に取得したり、上記の管理者アカウントの情報を取得する恐れがあります、

●バックドアの設置

WebサーバのシステムにWebShellなどを使用したバックドアを設置された場合、被害者環境内におけるサイバー攻撃者の自由度は大きく向上します。またバックドアが表向き運用に影響がないように動作するため、利用者にも運営者にも気づかれないように、中長期的にデータベースに含まれるクレジットカード関連情報が取得されてしまいます。

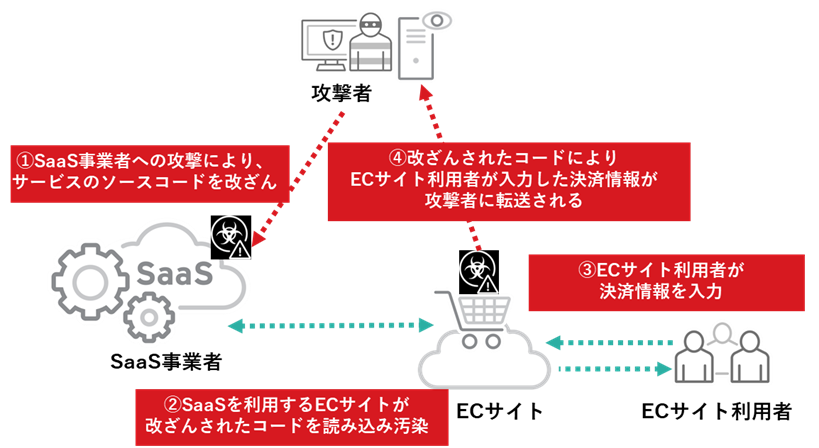

さらにショッピングサイトに対してクラウドサービスを提供している大元が侵害されるような事例も存在します。2023年に大元のクラウドサービスが侵害されることにより、そのサービスを使用しているECサイトに改ざんされたスクリプトが配信され、多数の組織に被害がでた事例なども発生しました。

こうした攻撃はサービス・サプライチェーン攻撃と呼ばれ、直接自社のセキュリティに問題が無かったとしても、同様の被害が発生してしまう可能性があることに注意が必要です。

被害を防止することに加え、被害に気づくことも重要

では、上記のサイバー攻撃を防ぐために、ショッピングサイトを運営する組織はどのような対策が必要でしょうか。いくつか例示します。

●Webアプリケーションの脆弱性診断

ショッピングサイトを狙うサイバー犯罪者は、脆弱性や設定ミスなど、何らかの弱点を抱えたショッピングサイトを探しだして攻撃します。

実際に上記グラフで全体の8割を占めていたアプリケーションの改ざんの原因は全てWebアプリケーションの脆弱性に起因していました。

ショッピングサイトを運営する法人組織では、運用開始前に脆弱性や設定ミスがないか、確認することが前提となります。また、運用開始後は、サイトへの機能追加などに応じて脆弱性診断を実施するだけでなく、定期的にショッピングサイト全体の脆弱性診断を実施することが重要です。

●Webアプリケーションの脆弱性対応

ショッピングサイトで使用するソフトウェアを常に最新版に更新し、修正プログラム(パッチ)を適用しておくことで、サイバー犯罪者につけ入る隙を与えないことに繋がります。運用上の都合などで直ちに更新やパッチ適用が行えない場合にも、WAF(Webアプリケーションファイアウォール)などを設置することで不正な通信をブロックすることが必要となります。

●Webアプリケーションの管理者アカウントの堅牢化

Webアプリケーションの管理者アカウントが乗っ取られないよう、パスワードを複雑化することなどの基本的対策に加えて、多要素認証を施すことが推奨されます。特定の機器や運用者の情報と照合しなければ利用できない設定を施すことでアカウントを不正に使用されるリスクを低減することが可能となります。

●被害に気づくためのセキュリティ対策

2024年のクレジットカード関連情報侵害事例におけるインシデントの発覚事由の85%が他組織(警察やカード会社など)からの指摘でした。サイバー犯罪者によるショッピングサイトの侵害は、可能な限り長期かつ気づかれずに利用者の情報を窃取することが目的であるため、ランサムウェアなどと異なり、被害に気付きにくいことに注意して下さい。

上記の攻撃手法に見られたように、ショッピングサイト侵害の攻撃の全体像は多岐にわたるため、様々な挙動を検知する必要があります。外部との不審な通信、ファイルの改ざん/作成/削除、サーバの異常、不正プログラムのインストール、情報送出など一連の攻撃の中で使用された手法について、継続的に監視し侵害の兆候を見抜くことが被害の低減につながります。

こうした様々なシステムが記録するログの量は膨大であるため、人間の監視だけでは限界がある場合があります。その場合はXDRなどのソリューションを導入することで、効率的にシステム全体を監視することが可能となります。

●サプライチェーンリスク評価

上述した通り、ショッピングサイトに利用しているSaaSなどのクラウドサービスの大元が侵害され、自社にも被害が及ぶ可能性があることを認識し、リスクを再評価することが重要です。自社でクレジットカード情報を保有していない場合でも、アプリケーションの改ざんによって、入力情報が盗み取られる可能性があります。

組織のリスク担当者は、自社で運営しているショッピングサイトのクラウドサービスベンダの精査と責任範囲の再確認、情報漏洩が発生した場合の対応方針などを事前に定めることで、被害を最小化する試みが推奨されます。

ショッピングサイトの侵害は、サービス利用者や運用者、クラウドベンダ、カード会社、金融機関など多くの関係者を巻き込んで不利益をもたらす悪質なサイバー攻撃です。ショッピングサイトの運用者は、自社が被害を受けないための点検、また被害を受けた場合の対応を想定しておくことが必要です。

関連記事:

・最新脅威まとめ:2023年上半期の動向から注目すべき3つのサイバー脅威

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)