警察庁「2024年上半期サイバー犯罪レポート」で押さえておくべきポイントは?~ランサムウェアと脆弱性~

警察庁は、2024年9月に2024年上半期の国内サイバー犯罪動向に関するレポートを公開しました。本稿では法人組織のセキュリティ視点から押さえておくべきポイントを解説します。

2024年上半期のサイバー犯罪動向のポイント

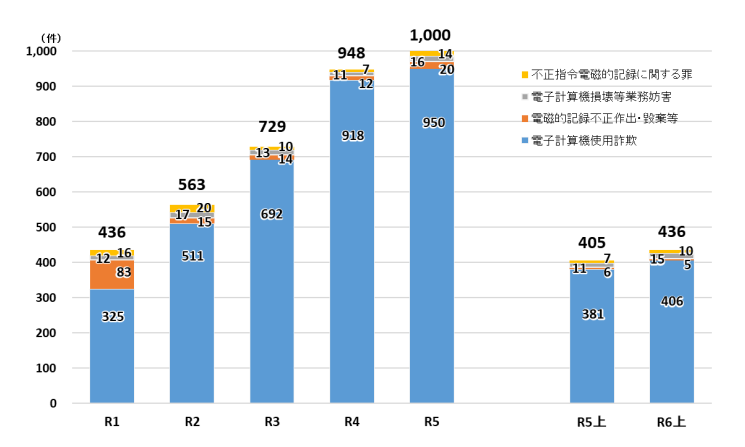

警察庁の国内サイバー犯罪レポート※は、例年年に2回(前年の通年分と上半期分)発行される、国内のサイバー犯罪動向と警察組織の取り組みをまとめたレポート(以降、本レポート)です。個人を狙った詐欺などのサイバー犯罪や法人組織を狙ったサイバー攻撃の取り締まり内容や検挙に関する集計データと共にサイバー犯罪の動向が分析されており、法人組織においてはサイバーセキュリティ対策を検討する上での重要な情報源となります。

※正式名称は「サイバー空間をめぐる脅威の情勢等について」。

警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」の表紙

今回は、2024年9月19日に発行された「2024年(令和6年)上半期」のレポートから、特に法人組織が押さえておくべき以下のトピックを取り上げ、トレンドマイクロで分析したデータや脅威情報も交えて解説します。

●依然猛威を振るうランサムウェア攻撃、脆弱性探索行為に注意

●ランサムウェアに対するバックアップは無意味なのか?

●AIを悪用したサイバー犯罪の登場

依然猛威を振るうランサムウェア攻撃、脆弱性探索行為に注意

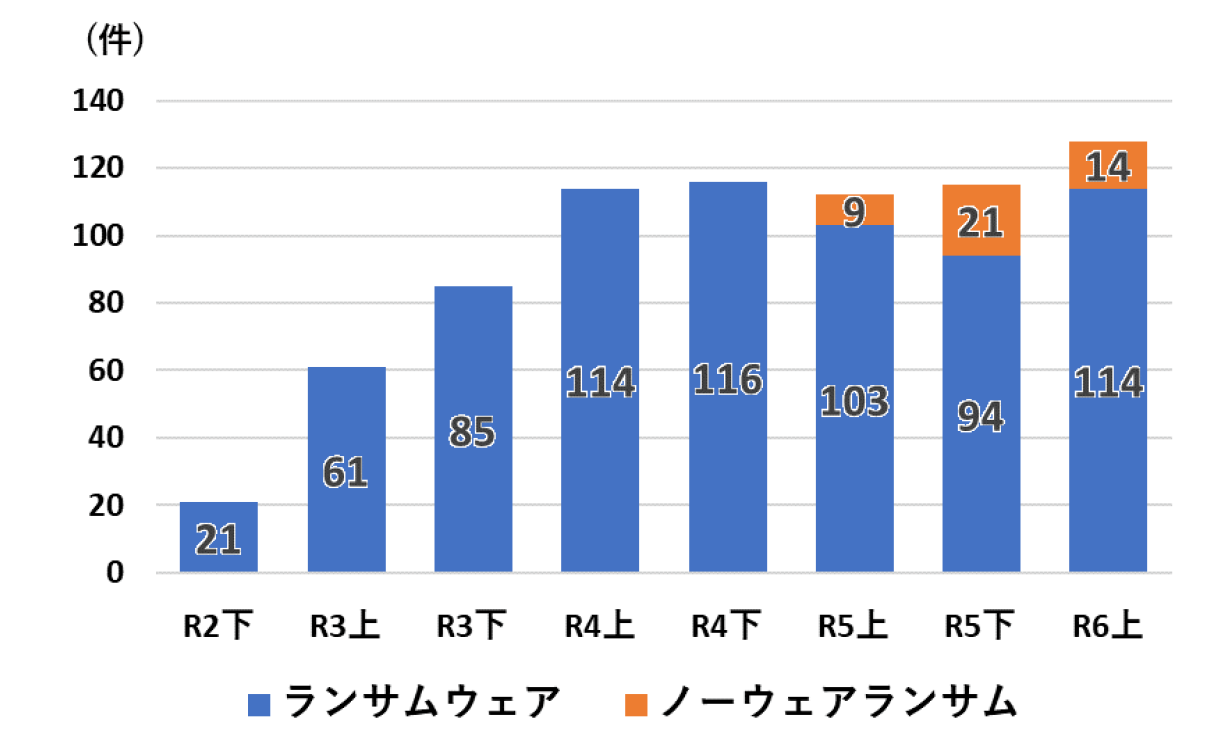

本レポートで、まず筆頭に挙げられるのはやはりランサムウェアによる攻撃の増加でしょう。2024年上半期の国内組織におけるランサムウェア被害は114件(ランサムウェアのみ)、ノーウェアランサム※も含めると128件となり、前期比11.3%増となっています。2023年上半期からレポートに登場したノーウェアランサムについては、以下の記事でも詳しく解説していますので、ご覧ください。

※ノーウェアランサム:データの暗号化をすることなく、窃取したデータのみを材料に脅迫を行うサイバー攻撃。

参考記事:警察庁のサイバー犯罪レポートに見る「ノーウェアランサム」とは? ~組織として対策しておくべきことは変わるのか?~

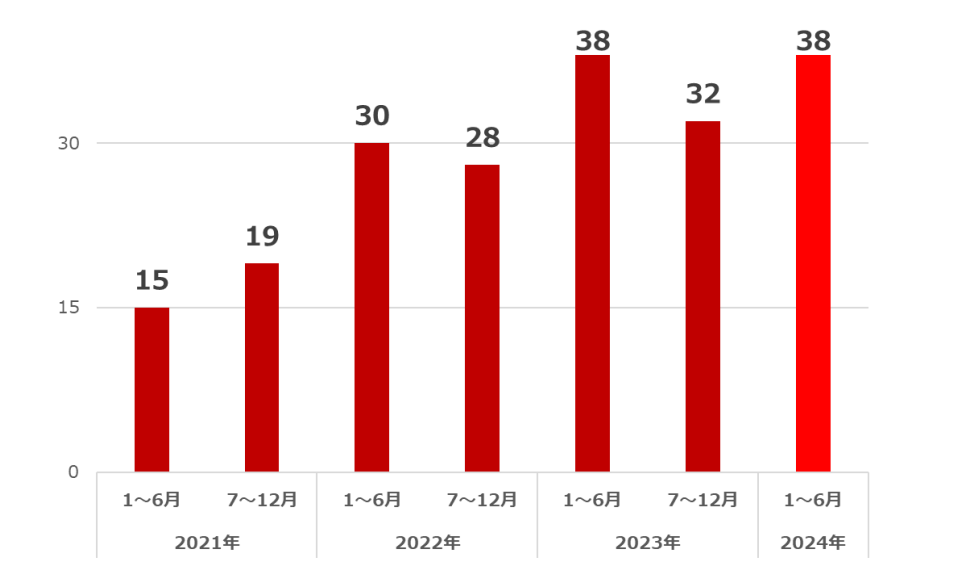

この傾向は、トレンドマイクロでまとめている公表被害事例でも同じ傾向です。当社の集計で過去最多となった2023年と同等のペースであり、2024年下半期の動向に注意を払う必要があります。

図:国内組織が公表したランサムウェア被害件数推移

(トレンドマイクロ「2024年上半期サイバーセキュリティレポート」より)

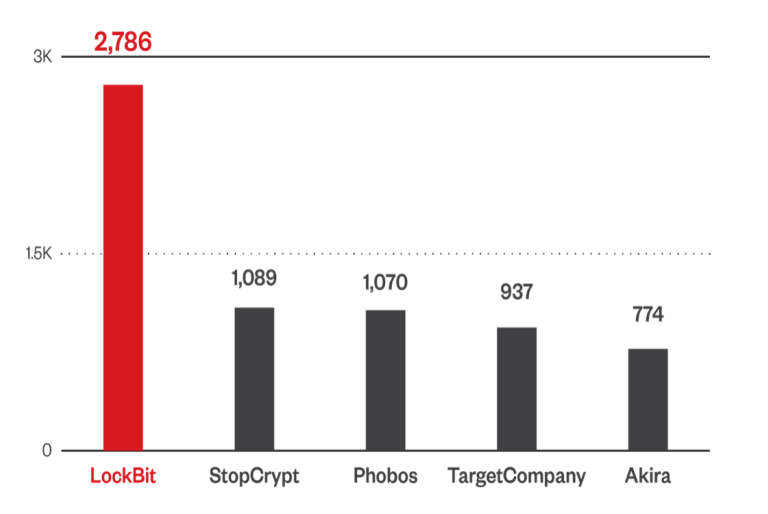

警察庁のレポートにもある通り、2024年2月には猛威を振るったランサムウェア攻撃グループ「LockBit」の摘発(クロノス作戦)などもありましたが、「8base(エイトベース)」や「Blacksuit(ブラックスーツ)」など新たなランサムウェア攻撃グループの暗躍もあり、言い換えれば登場する役者が変わっただけでランサムウェア攻撃自体は全く収まっていないと言えるでしょう。

図::ファイル検出台数ランサムウェアトップ5(2024年1~6月)

(トレンドマイクロ「2024年上半期サイバーセキュリティレポート」より)

関連記事:

・ランサムウェア攻撃者グループ「LockBit」の摘発の影響と今後

・事例にみる国内に被害をもたらす2大ランサムウェア攻撃者グループ

・ランサムウェアグループ「Blacksuit(ブラックスーツ)」を解説

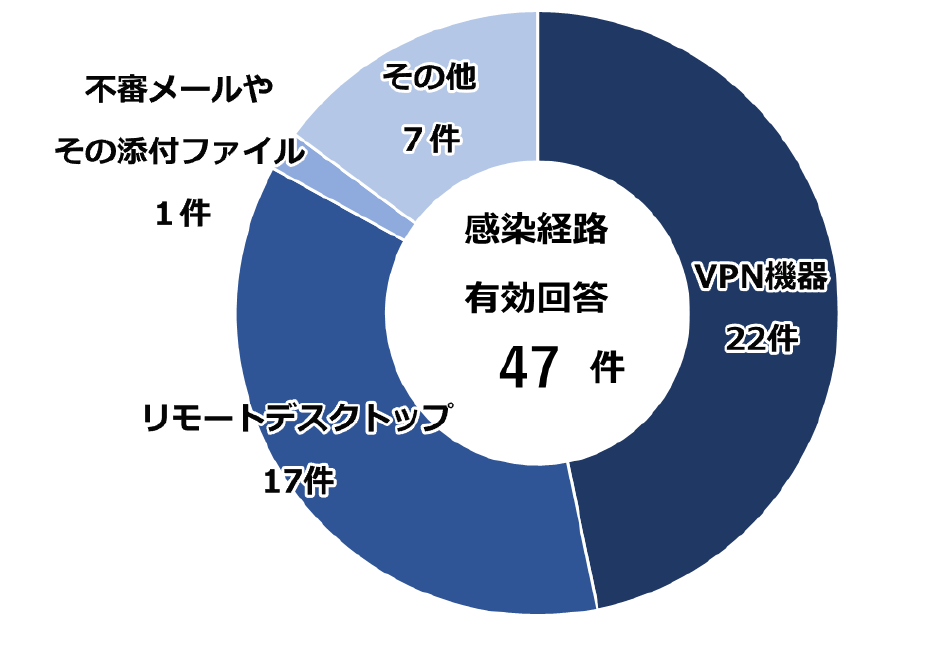

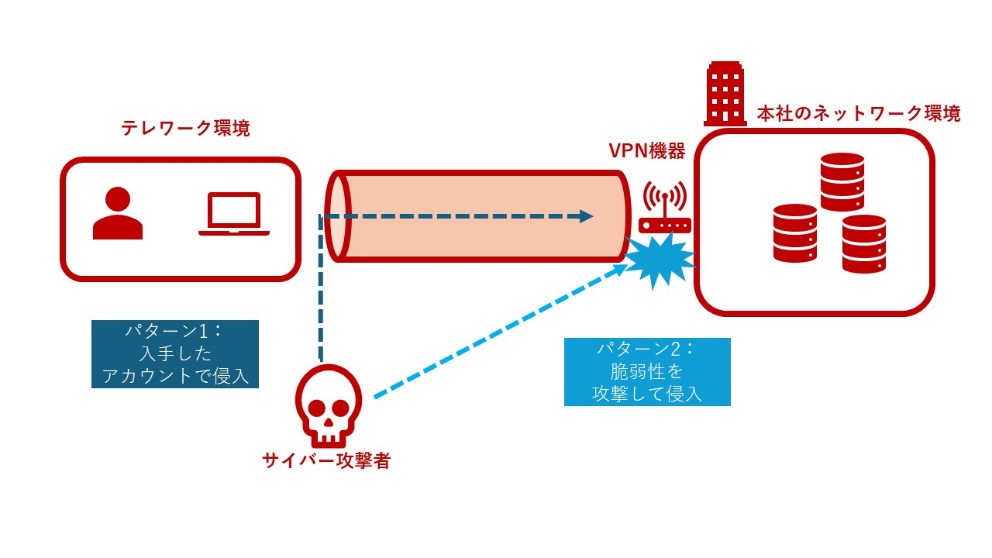

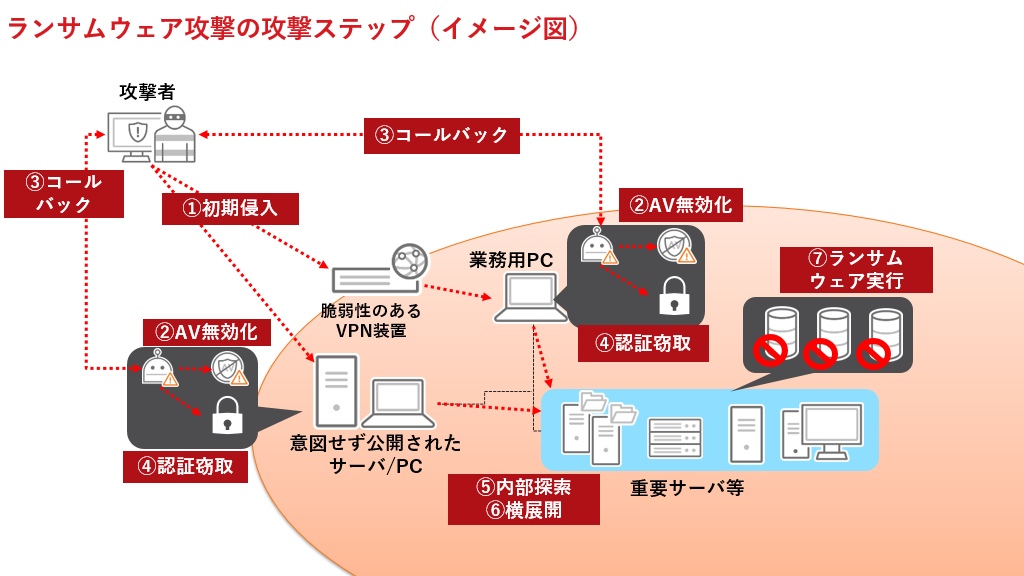

警察庁のレポートではランサムウェア攻撃の被害事例のうち、感染経路についても分析しており47件のうち、VPN機器(22件)とリモートデスクトップ(17件)を合わせると、約82.9%が外部からのネットワーク経由の侵入となります。2023年通年では、約81%が外部ネットワークからの侵入であったため、依然としてネットワーク経由の直接侵入の手口が横行しています。これは、悪用可能なシステムの脆弱性を抱えていたり、アカウントが漏洩しているネットワーク機器が依然多いことの現れとも読み取れます。実際、侵入経路とされる機器のセキュリティパッチ(修正プログラム)の適用状況についても約半数が「未適用のパッチがあった」と回答しています。残りの半数は最新のパッチを適用していたという状況を鑑みると、ゼロデイ攻撃、もしくは事前にネットワーク機器へアクセスするアカウントの情報をサイバー攻撃者が奪取してアクセスしていることが伺えます。

関連記事:

・ネットワーク貫通型攻撃とは?

・ランサムウェアの侵入原因となる「アクセスブローカー」とは?

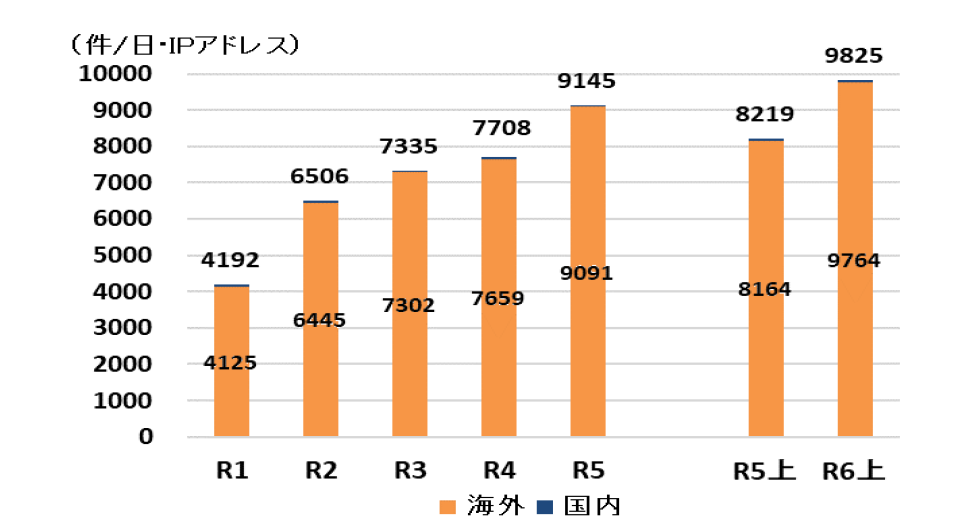

それと関連するかのように、本レポートでは「ぜい弱性探索行為等の不審なアクセス件数は、1日・1IPアドレス当たり9,824.7件と、平成23年以降、増加の一途」を辿っているとしています。外界からのサイバー攻撃の主たる経路であるネットワーク機器の設置場所の可視化やセキュリティ対策の検討は、今や組織にとってアタックサーフェスマネジメントにおける最優先事項の1つとも言えるでしょう。

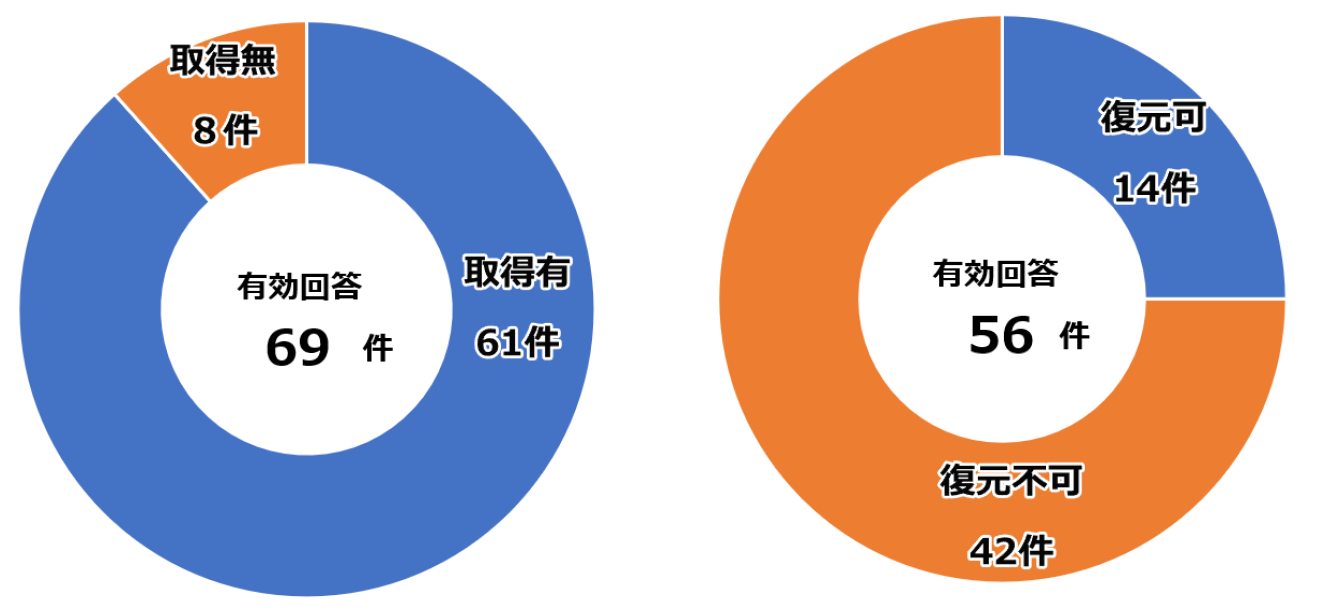

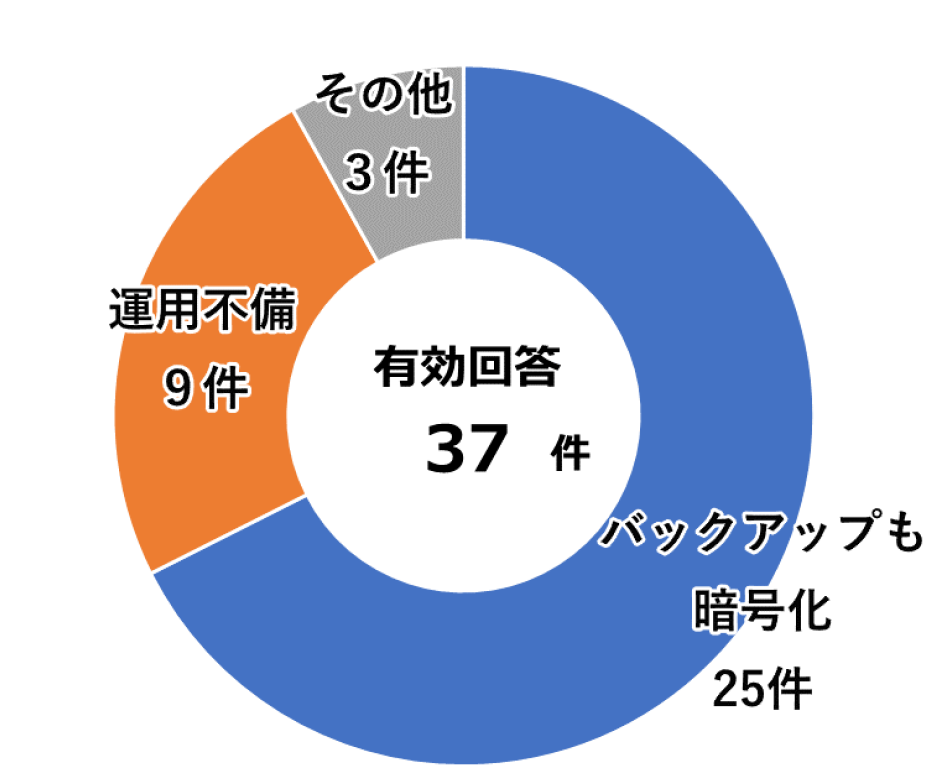

それによれば被害組織の多くでバックアップは取っていたものの、復元できたのは4分の1程度であり、多くの組織でバックアップしていたデータも攻撃者に暗号化されてしまっているケースが多いことが分かります。昨今の「人手によるランサムウェア攻撃(Human Operated Ransomware)」の場合、サイバー攻撃者が被害組織のネットワーク内で遠隔操作による内部活動を行います。攻撃者は被害組織にとってクリティカルと見なしたデータを狙って暗号化するため、社内サーバやネットワークストレージ、データセンターなどネットワークがつながった場所にあるデータは、ランサムウェア攻撃で暗号化される恐れがあると考えておいた方が良いでしょう。

関連記事:データセンターへのランサムウェア攻撃事例を、公式発表から考察する

こうした状況に陥るのを防ぎ、事業の早期復旧を実現するためにもバックアップは「的確」に取ることが重要です。従来から提唱されている効果的なバックアップ方法「3-2-1ルール」を改めて検討してみることも、組織のサイバーレジリエンスを高めるには重要と言えます。万が一、ランサムウェア攻撃者と交渉を行わざるを得ない局面になった場合、復元可能なバックアップデータが手元にあるかは重要な要素となるでしょう。

(3-2-1ルール)

① 常に3つのデータをコピー(1つをメイン、2つをバックアップ)

② ①を2つの異なる媒体(メディア)に保管

③ ②のうち1つをオフサイトに保管する(ネットワークが遮断されている場所等)

加えて、インシデントからの復旧にあたってはXDRを使った被害範囲(どこまで侵入されているのか)の特定、EPPのパターンファイルを活用したスキャンで組織内システムの脅威の駆除といった体制を整えることも重要です。

関連記事:サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

中でも2024年上半期に特徴的だったのは、「生成AIを悪用した不正プログラム作成事件の容疑者の検挙(2024年5月)」でしょう。詳細は下記の解説記事に譲りますが、これまで詐欺や偽情報の流布などが目立っていた生成AIを悪用したサイバー犯罪について、ランサムウェアと思われる不正プログラム作成に正規の生成AIサービスが悪用されたことが国内で明らかになった事件として象徴的です。本レポートでは、警察庁による分析も付記されており、「警察庁情報技術解説部門の分析により、一般的な生成AIサービスでも、悪意あるプログラムを作成できることが判明」しています。

参考記事:生成AIでランサムウェアを作成した容疑者の摘発事例を考察

従来、正規のITサービスやソフトウェアがサイバー犯罪やサイバー攻撃に悪用されることは、犯罪・攻撃の精密化や効率化、隠蔽工作のために行われてきました(正規クラウドサービスの悪用や内部活動時の正規ソフトウェアの悪用など)。生成AIサービスの登場によって、サイバー犯罪・攻撃の精密化・効率化のレベルが格段に向上してしまう恐れが大きく、防御側としても生成AIを活用した対策の検討が必要であるほか、常にどのような手口が行われているかアンテナを張り続けることが重要と言えます。

その他のトピック

本レポートを組織のサイバーセキュリティにとって重要と考える視点から解説しましたが、これはほんの一部です。他にも以下のようなトピックや警察組織のサイバー犯罪への国内外の取り組みなども紹介されており、毎度示唆に富むレポートです。興味があれば、ぜひ一読されることをお勧めします。

●2024年上半期のフィッシング報告件数は63万件超、インターネットバンキングに係る不正送金被害額は約24億円

●不正送金を行っていた犯罪グループの国内における検挙(2024年7月)

●政府機関や民間企業等のWebサイトにおいてDDoS攻撃と思われる閲覧障害が複数発生

●国家背景と推測されるサイバー攻撃者集団APT40に対する国際アドバイザリーに警察庁も参加

●継続する「能動的サイバー防御」に議論に警察も参加

<関連記事>

・2024年上半期サイバーセキュリティレポートを公開

・2024年上半期セキュリティインシデントを振り返る

・ネットワーク貫通型攻撃とは?

・生成AIでランサムウェアを作成した容疑者の摘発事例を考察

・サイバーセキュリティの原点回帰:EPP・EDR・XDRの違いを理解する

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)