サイバーレジリエンスとは?

サイバーレジリエンスは組織のサイバー攻撃に対する強靭性を示す言葉です。サイバー攻撃を受けた際の耐性(システムが停止しない)や修復力(停止してもすぐに復旧・再開できる)などが要素として含まれます。

サイバーレジリエンスとは、組織が持つサイバー攻撃に対する強靭性を示す言葉です。「サイバーレジリエンスを持つ組織」は、サイバー攻撃を受けても影響が一部にとどまり、システムが停止しない、または停止してもすぐに復旧できる組織を意味します。

サイバーセキュリティの世界では、サイバー攻撃への対処に関して、従来から注目されてきた攻撃を防ぐ事前防御という考え方に加えて、攻撃を受けた後の検知や復旧を含む事後の対処という観点も近年重要視されています。

2022年10月に出された経団連のサイバーセキュリティ経営宣言2.0にも「特定・防御だけでなく、検知・対応・復旧も重視した上で、経営方針やインシデントからの早期回復に向けたBCP(事業継続計画)の策定を行う。」という言葉が記載されています。

こうした流れを受けてサイバーセキュリティの「防御力」に加えて、いかに素早く復旧できるか、という観点も含めた「強靭性」がより注目された結果、「サイバーレジリエンス」という言葉が多く使われるようになってきました。

本稿では、読者が自社のサイバーレジリエンスを考える際に押さえておくべきポイントを解説します。

サイバー攻撃はサイバー空間における災害

多くの人が日々仕事に取り組んだり、生活する中で、不運なことが続いたり、友人など親しい人物と意見がすれ違ってしまったり、様々な事情で心理的に落ち込んでしまうことがあります。

理不尽な災害や事故など、時にはトラウマになるほどの心的ストレスを受けることで、社会生活がままならなくなり、長期的な休息や治療が必要になる場合もあります。

そうしたいわゆる落ち込んだ状態やショック状態から立ち直れる強さという意味で、心理学の世界で「レジリエンス」という言葉が使われてきました。

これをサイバーの世界に当てはめると、例えばサイバー攻撃者による攻撃を受けることで、企業活動がままならなくなるような場面が連想されます。そこからいかにすばやく通常業務を行える状態に戻せるか、という観点がサイバーレジリエンスに当てはまります。

これは、現在は一般的に考えるべき事柄ですか、サイバー空間とビジネスの関わりの薄かった時代には考えられなかったことです。現代ではIoTや通信などの技術発達により物理空間とサイバー空間が密接に結びついてきたことで、サイバー攻撃による大規模な被害は現実世界における災害のように実害を伴った影響が広がります。

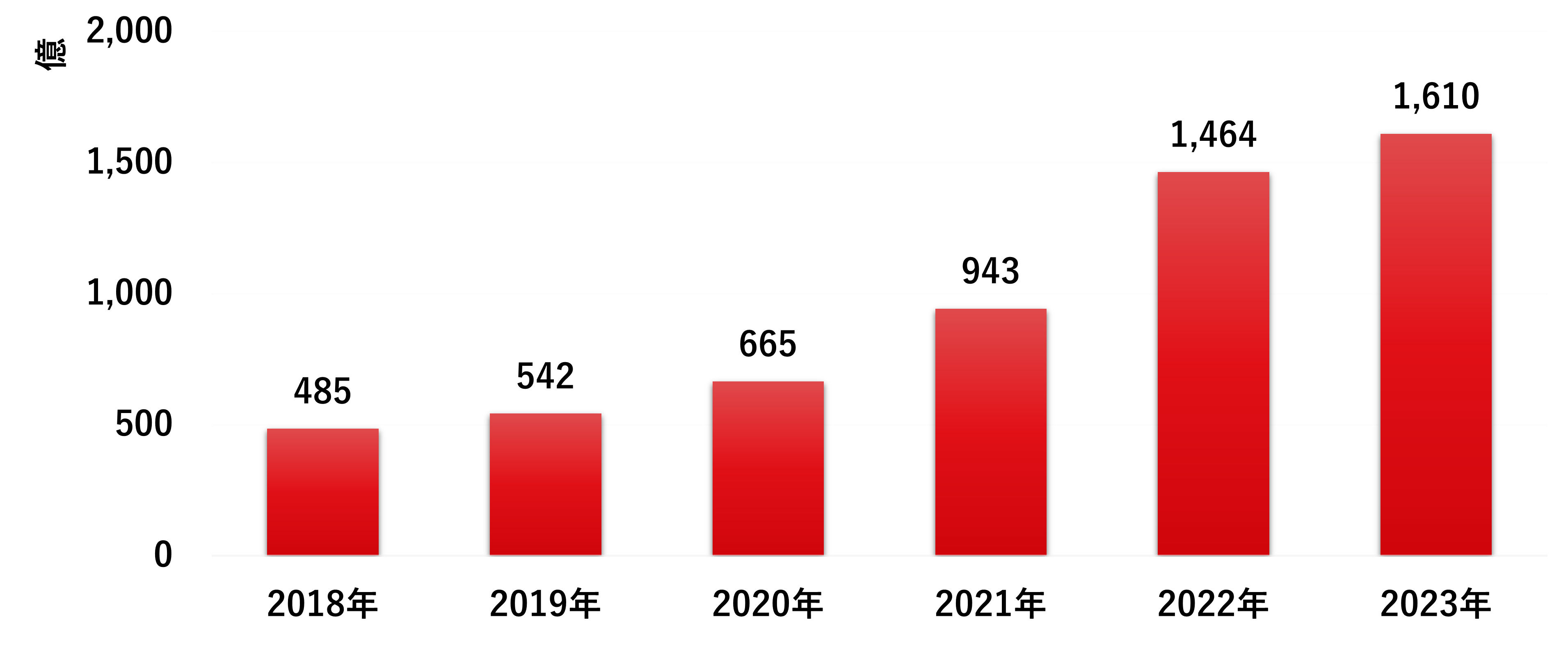

そうした意味では、2023年7月の名古屋港や2022年3月の小島プレス工業、同年10月の大阪急性期・総合医療センターなどの象徴的なランサムウェア事例はまさにそうしたサイバーレジリエンスを考えさせられる事案だったと言えます。

この中にはもちろん軽微な攻撃、単純な一通のフィッシングメールやマルウェアスパムなども含まれていますが、前述したいくつかの事例のような壊滅的なリスクをもたらす攻撃も存在します。

ランサムウェアなど壊滅的リスクに繋がる攻撃が自社にもたらされる可能性があることを前提に考える場合、サイバーレジリエンスを高める、という観点は非常に重要なものです。上記で示した大量のサイバー攻撃が行われている今、サイバー攻撃の被害を「完全に」防ぐということは限りなく不可能に近いからです。

参考記事:セキュリティチームが避けられない3つの「S」~Stealth, Sustainability, Shortage~

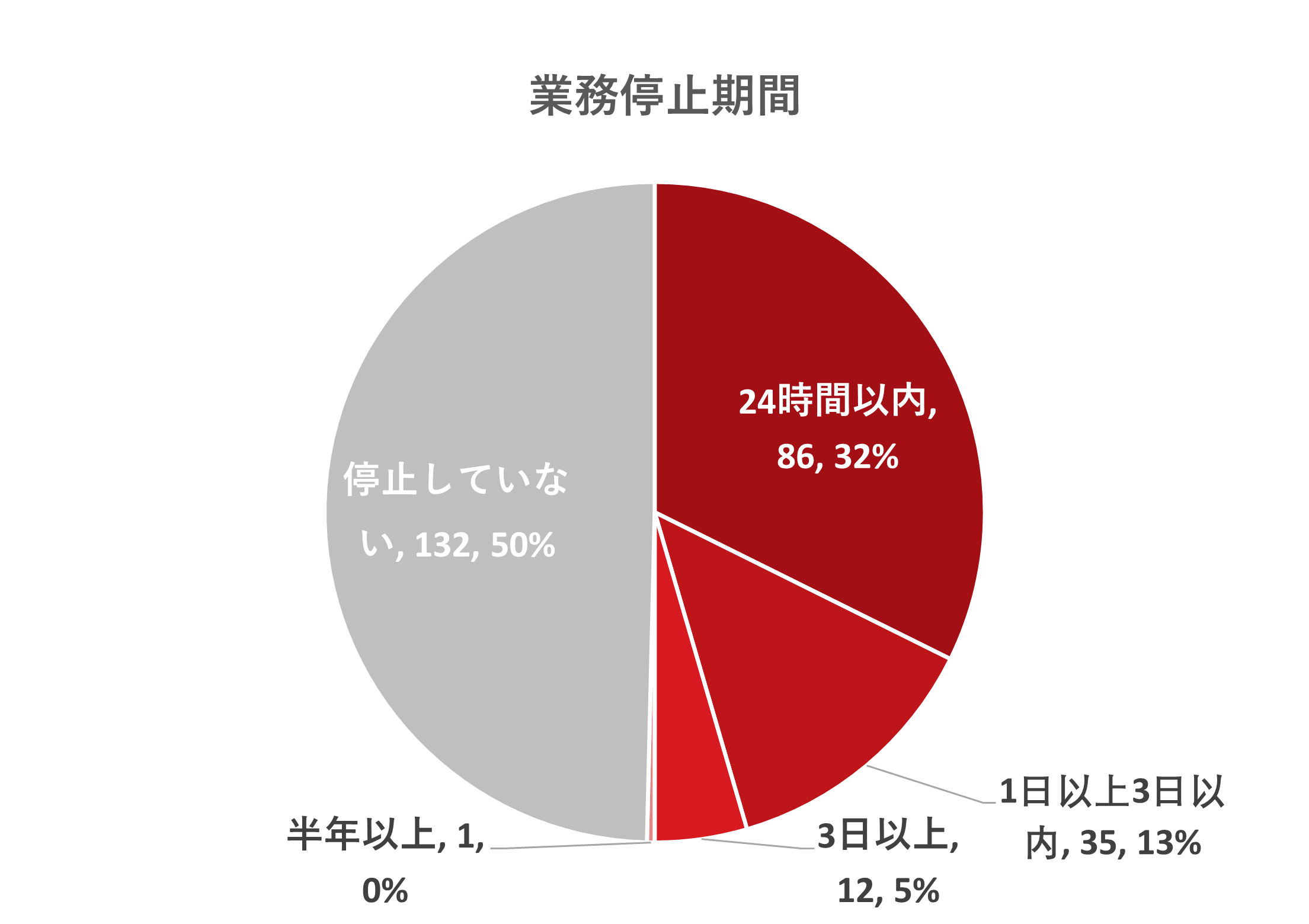

実際に2023年のトレンドマイクロの調査でも、回答者の約半数が自組織において業務停止期間が発生したと回答しています。

過去3年以内にサイバー攻撃によって業務が停止した回答者の割合

(N=265、セキュリティ成熟度と被害の実態 2023 詳細版)

サイバーレジリエンスを高める為のポイント

では、サイバーレジリエンスを高める為に組織が実施すべき事項は何でしょうか。

過去の記事でも記載した通り、2023年の国内のサイバー攻撃被害の公表数は360件を超えており、現在ほぼ毎日1件はサイバー攻撃による被害が発生していると言えます。こうした状況で一般的なサイバーセキュリティ対策がほとんどの組織において行われていることは自明です。

ある程度のセキュリティ対策を各社が行っている前提で、サイバーレジリエンスを高める為により注力すべき点を3つ記載します。

検知・対応・復旧といった攻撃発生後のセキュリティ機能を向上するために、MTTD/MTTRといった指標を計測する

サイバー攻撃後の復旧力を向上することでサイバーレジリエンスは高まります。しかし、復旧力向上を目指し、ソリューションを導入する、復旧計画を立てるなどといったセキュリティ対策を追加で施したとしても、それらが有効に機能しているかまで計測しなければ意味がありません。攻撃が起きた後にどれくらいの速さで攻撃自体に気づけるか(=MTTD, Mean Time To Detect)、攻撃に気づいてから、攻撃原因を究明し、復旧する(=MTTR, Mean Time To Recovery)までにどれくらいの時間を要すか、といった指標を設定し、実際の攻撃またはシミュレーションを対象に能力を計測しておくことが重要です。

MTTD/MTTRを短縮するために、自社内のIT資産の棚卸と保護優先度を決めておく

前項で示した通り、各組織は大量のサイバー攻撃にさらされています。また同時に自社内には重要情報(顧客の個人情報や組織のビジネスの中核となる機密情報など)が多数存在していることから、何かあった際にどこから対応するべきか、の観点が被害を抑える上で重要になります。組織内の不審な動きのアラートが50同時に上がった際に、どのリスクから対応するのか、という点は守るべき資産の価値によって変動します。業務を行う中でネットワークや各端末、クラウドなど複数のITレイヤーにまたがってユーザはアクセスを行う為、重要な情報資産にアクセスできる領域は、同様に保護優先度を高く設定する必要があります。

組織内のIT資産を包括的に監視できるソリューションを導入する

現在DX化に伴い、組織内のIT資産やデータの数は膨大なものとなっており、人力での把握が実質不可能な状態にあります。そうした中で、セキュリティソリューションを導入することは一つの解決策となり得ます。ただし、IT資産の種類も多数存在し、一昔前のように、単にエンドポイント端末だけを監視すればよいというわけではない点に注意が必要です。当社がインシデント対応サービスを行っている顧客においても、侵害起点としてVPN機器やクラウドなどといったIT資産が狙われるケースが多数存在します。XDRなど、組織内の多くのIT資産の状態を監視できるソリューションやCyber Risk Exposure Management(CREM)といったアカウントなどを含めたIT資産のリスク管理が可能なソリューションによって、網羅的に組織を監視することで、仮に侵害された場合でもMTTD/MTTRといった指標時間を短縮することが可能です。

なお、これらの活動を通してMTTDやMTTRといった数値化された指標を用いることにより、経営層やビジネス部門など、セキュリティを専門としない人々に対する動機付けや認識の共有がスムーズに働く要素も期待できます。

サイバー攻撃という人為災害に対して、強靭な社会を作り上げる為に、トレンドマイクロは今後もセキュリティに関連する最新情報を発信していきます。