海外拠点におけるサプライチェーンリスク

サプライチェーンのリスクとして海外拠点は1つの大きなテーマです。本稿ではサプライチェーンリスクに関するいくつかの類型の紹介と主に海外拠点を対象とした有効なリスクマネジメントのポイントを解説します。

注目されるサプライチェーンリスク

委託業者への不正アクセスによる情報漏洩や、海外拠点へのランサムウェア攻撃から端を発したシステム停止など、様々なサプライチェーンを巻き込んだインシデントが公表されています。ビジネスを展開する上で多くの法人組織は取引先や関連会社とサプライチェーンで繋がっています。たとえ自社のセキュリティが担保されていても、サプライチェーンで繋がっているどこかの組織でインシデントが発生した場合には、その影響が少なからず自社のビジネスにも及んでしまうのが、サプライチェーンリスクの恐ろしい点です。サプライチェーンリスクは対岸の火事ではなく、自社のBCP(事業継続計画)や対外的な説明責任といった社会的な責任にも直結しているリスクとして認識する必要があります。

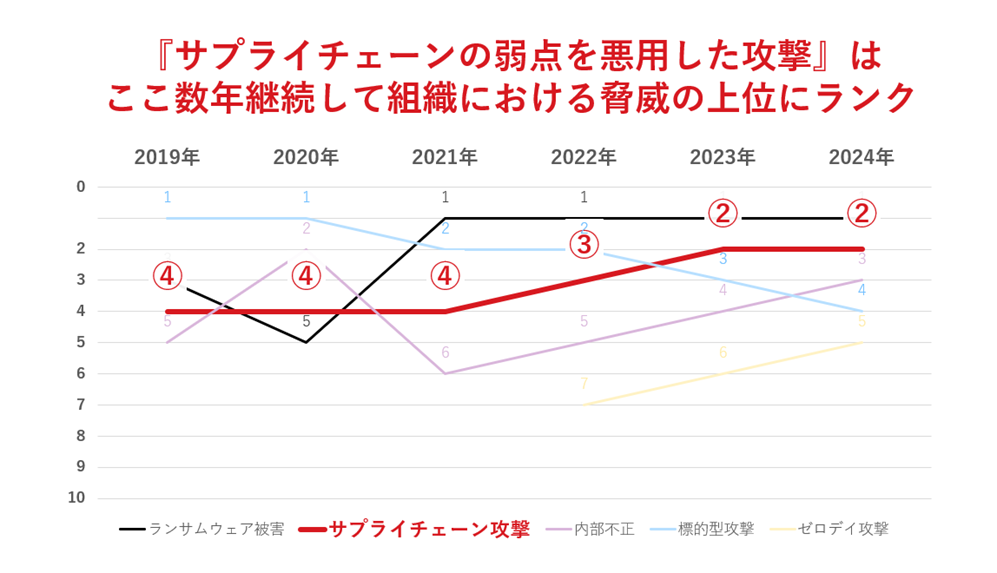

「サプライチェーンの弱点を悪用した攻撃」は、IPAが毎年発表している「セキュリティ10大脅威(組織)でも、2019年に初めてランクインして以来、毎年上位にランクしています。昨年2023年からは「ランサムウェアによる被害」に次ぐ2位に位置付けられており、その注目度が伺えます。

図1:2019年~2024年のIPA情報セキュリティ10大脅威(組織)の主要な脅威のランク推移

<出典>情報セキュリティ10大脅威(IPA)を元に図を作成

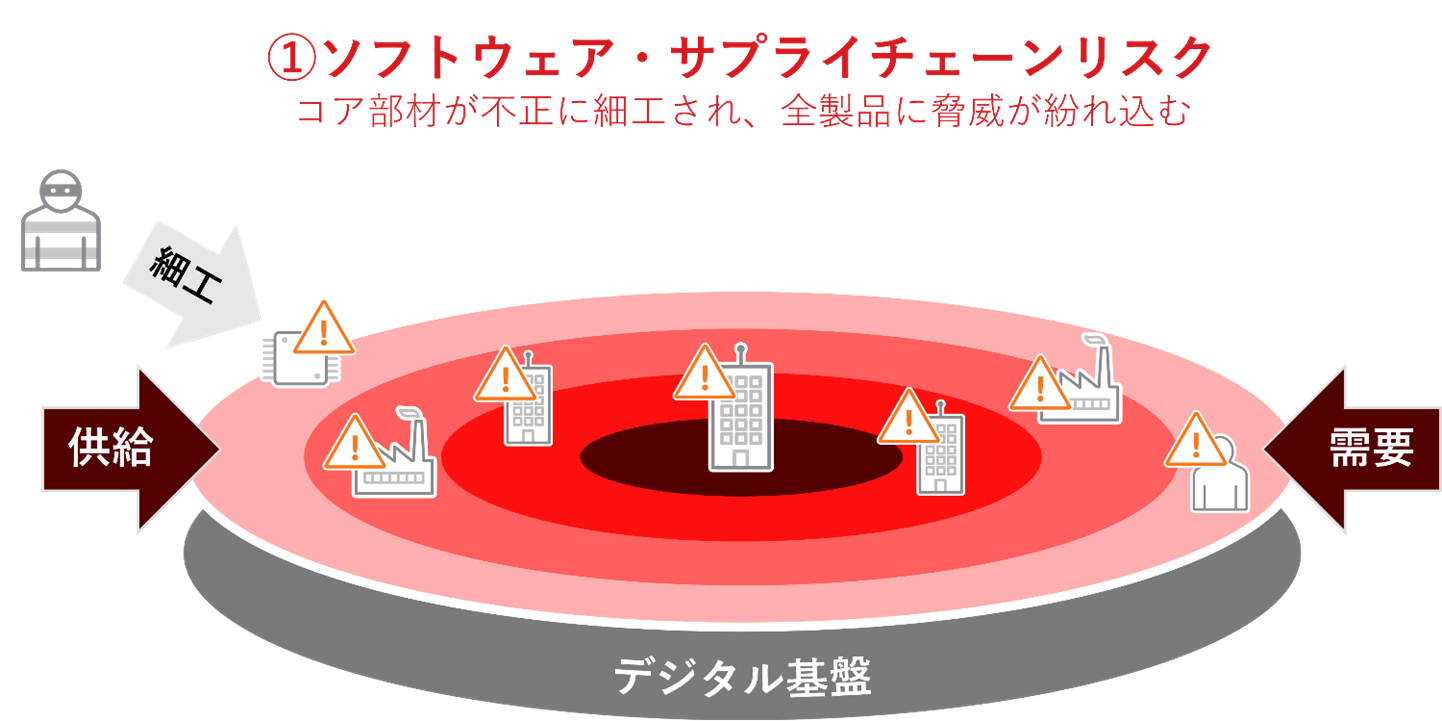

①「ソフトウェア・サプライチェーンリスク」

製品を構成する一部の部品が攻撃者によって不正に細工されることにより、サプライチェーン全体に影響が及びます。例えば製品のコアな部品となるソフトウェアやライブラリを攻撃者が改ざんして不正プログラムを仕込むことで製品に脅威が紛れ込んでしまい、そこからサプライチェーン全体にその脅威が拡散されていきます。この攻撃はソフトウェアの改ざんに起因することから、「ソフトウェア・サプライチェーンリスク」と呼ばれています。過去にもソフトウェアの製品アップデートの際にプログラムにバックドアが仕込まれていたという実例があります。

図2:ソフトウェア・サプライチェーン攻撃の概念図

出典:Realization of Supply Chain Reference Architecture 「Fig. 1 Modern ERP platform」を元に加工

(2017年、Oracle Solution Services India (SSI) Pvt Ltd., Bangalore, Karnataka, India)

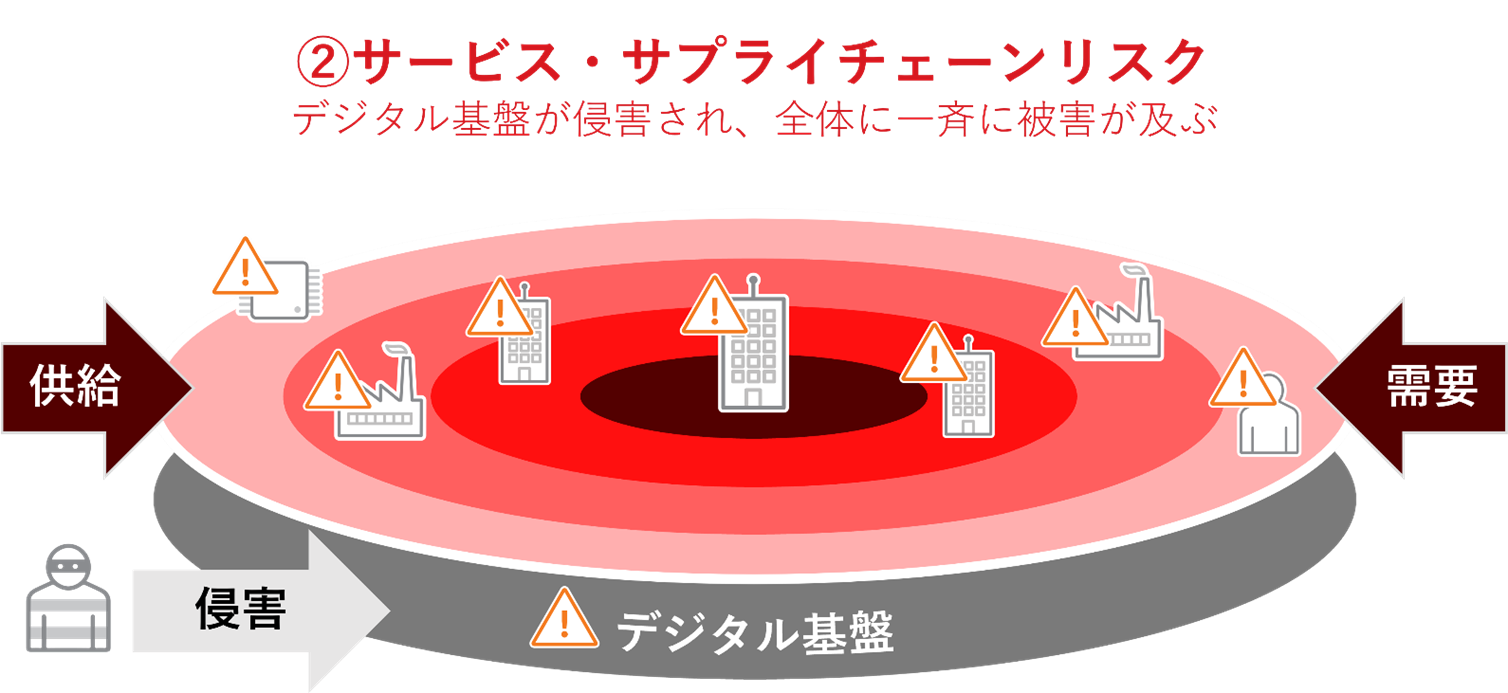

②「サービス・サプライチェーンリスク」

サプライチェーン共通で利用しているデジタル基盤を攻撃されることで、サプライチェーン全体に影響が及ぶリスクです。近年ではDXの推進に伴いクラウドのデジタル基盤を利用している企業も数多く見られます。攻撃者はこの基盤を侵害することで同時多発的にサプライチェーン全体に被害を与えることが可能です。この攻撃はサプライチェーンを支えるサービス基盤を侵害することが起因することから、「サービス・サプライチェーンリスク」と呼ばれています。過去にも企業で利用されているIT管理ソフトウェアの脆弱性が狙われてランサムウェアに感染したことにより、そのソフトウェアを利用している多くの企業に被害が及んだ事例があります。さらに事態を悪化させる要因として、このソフトウェアはマネージドサービスプロバイダ(MSP)でも利用されていたために、ランサムウェアに感染したサービスプロバイダを介してそのクライアント企業にも感染を広げてしまうことになりました。

図3:サービス・サプライチェーン攻撃の概念図

出典:Realization of Supply Chain Reference Architecture 「Fig. 1 Modern ERP platform」を元に加工

(2017年、Oracle Solution Services India (SSI) Pvt Ltd., Bangalore, Karnataka, India)

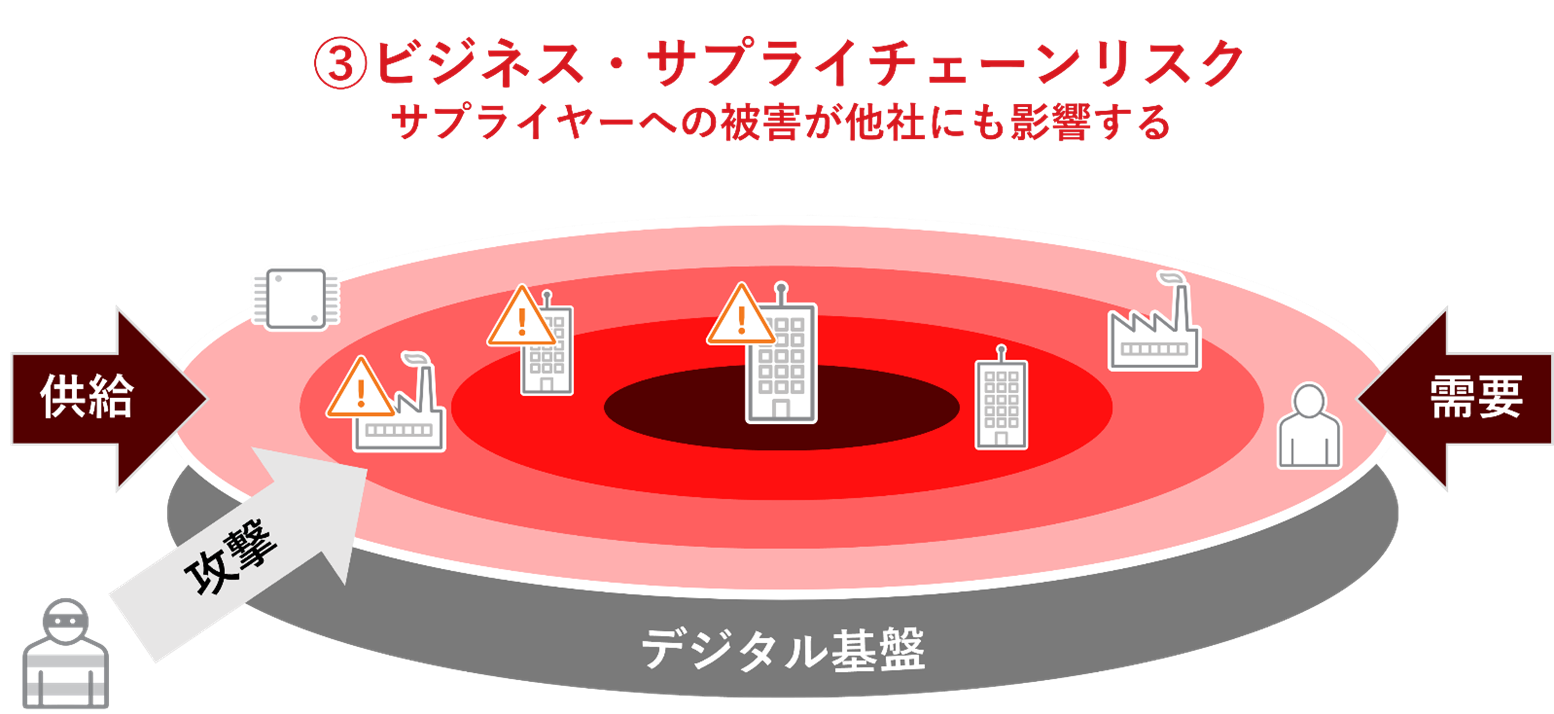

③「ビジネス・サプライチェーンリスク」

サプライヤーが攻撃されることにより他のサプライチェーン上の組織に影響が及ぶリスクです。攻撃者がセキュリティレベルの低いサプライヤーを攻撃し、その影響がサプライチェーンの他の企業にも広がっていきます。この攻撃はサプライヤーというビジネス関係組織への侵害に起因することから「ビジネス・サプライチェーンリスク」と呼ばれています。例えば、攻撃者の標的である本社のセキュリティが強固なために、比較的セキュリティレベルの低い子会社や関連会社などに侵入し、それらをいわゆる踏み台として最終的には本社に被害を広げるといった例が過去にも多く報告されています。本記事で解説する海外拠点におけるサプライチェーンのリスクはまさしくこのリスクに紐づけられます。

図4:ビジネス・サプライチェーン攻撃の概念図

出典:Realization of Supply Chain Reference Architecture 「Fig. 1 Modern ERP platform」を元に加工

(2017年、Oracle Solution Services India (SSI) Pvt Ltd., Bangalore, Karnataka, India)

海外拠点における脅威の動向

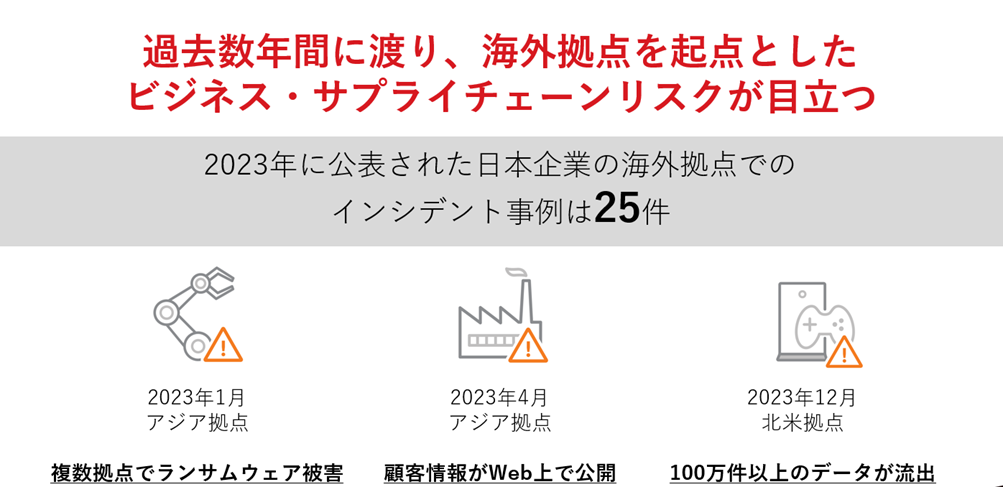

①狙われている海外拠点

トレンドマイクロでは国内企業のインシデント事例を独自に集計していますが、2023年の一年間で日本において約400件のインシデントが公表されました。そのうち企業の海外拠点に起因するビジネス・サプライチェーン被害のインシデント事例は25件ありました。インシデントが発生した海外拠点が所在する国は多岐にわたりますが、日本では製造業などで工場やオフィスを構えているケースが多いアジア地域での割合が高く見られました。インシデントによってその被害が海外拠点から広がりを見せた結果、事業停止だけでなく顧客情報の流出などが明らかになったケースもあり、その影響の深刻さが伺えます。

図5:日本企業の海外拠点でのインシデント事例数

(国内の公表情報を元にトレンドマイクロにて独自に集計)

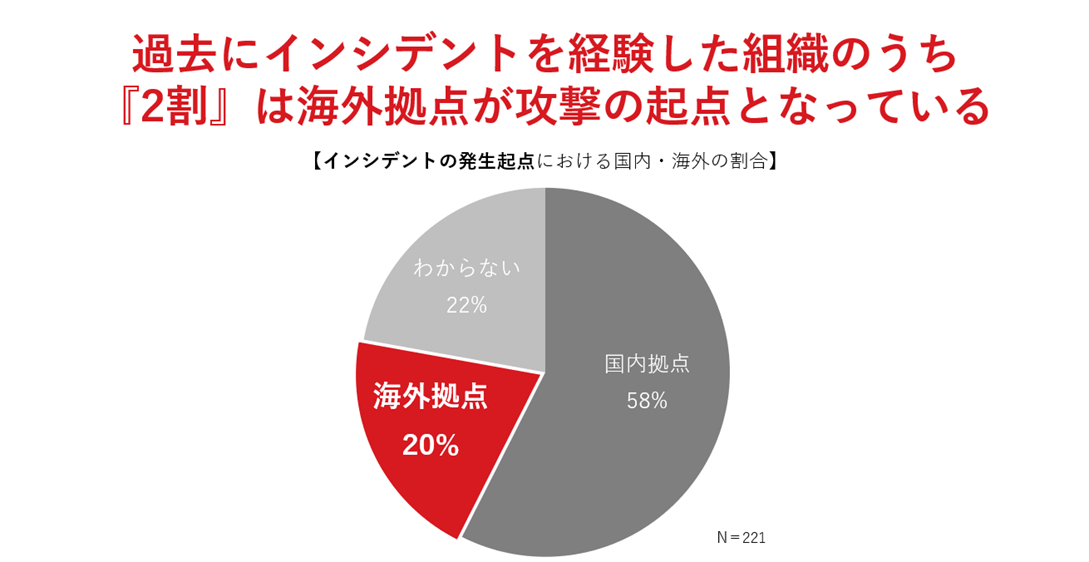

またトレンドマイクロが行った調査でも、過去にインシデントを経験した組織のうち2割が海外拠点での攻撃が起点となったと回答しており、海外拠点におけるセキュリティの重要性を改めて認識する必要が求められます。

図6:インシデント発生起点の内訳(国内・海外)

(出典 セキュリティ成熟度と被害の実態 2023 詳細版 トレンドマイクロ&CIO Lounge)

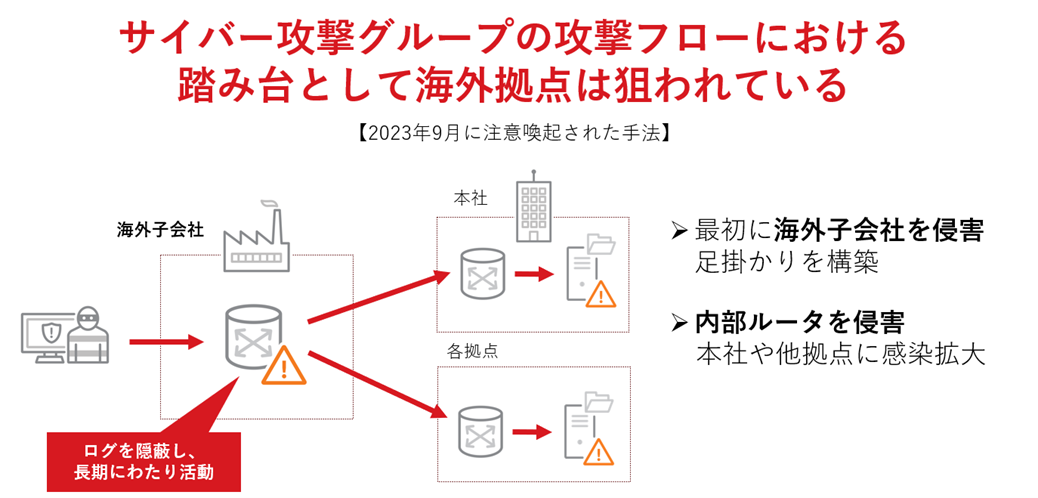

②主な攻撃手法の手口とは

海外拠点を経由した攻撃は様々な団体・機関からレポートなども公開され、広く注意喚起されています。例えば2023年9月に警察庁から発表されたレポートでは、日本を含むアジアやアメリカを標的にしたBlackTechの攻撃手法が紹介されています。

その手法は、攻撃者はセキュリティレベルの低い海外拠点に侵入した後、ログを隠蔽するなどして長期にわたり拠点内のネットワークにて潜伏・偵察を行います。そこで足場を構築した上で、脆弱性のある内部ルーターを中継インフラとして悪用することで、本社や他の拠点に感染を拡大するというものです。攻撃者は時間と労力を費やしてドアをこじ開けるのではなく、入りやすいドアを探してそこから侵入し目的を達成するという手段を用いているのが分かります。

図7:BlackTechの注意喚起で示された海外子会社経由での侵入手口のイメージ

(参考 警察庁:中国を背景とするサイバー攻撃グループBlackTechによるサイバー攻撃について、2023年9月)

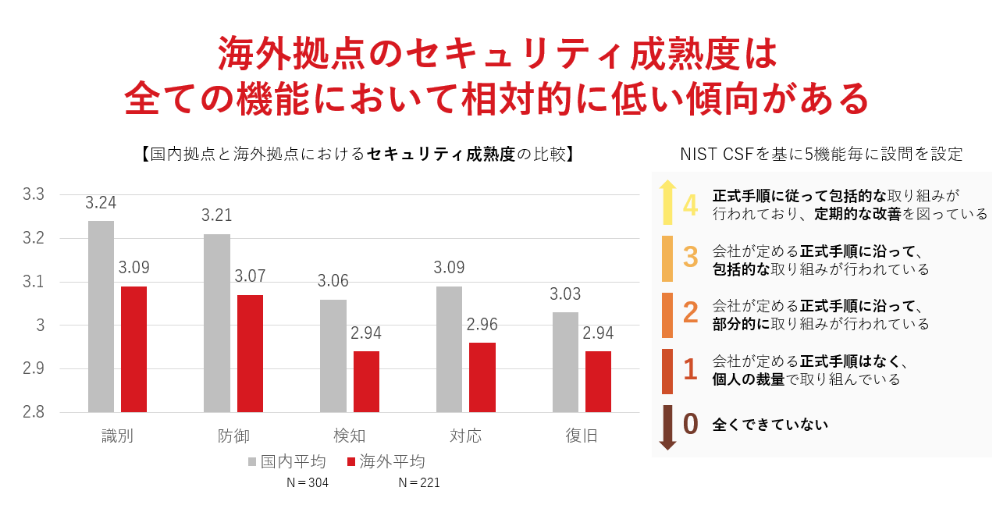

③海外拠点での課題

下の図はNISTのCyber Security Frameworkで規定される5つの機能になぞらえて、セキュリティ成熟度を調査し、国内拠点の平均と海外拠点の平均を比べたものです。「識別・防御・検知・対応・復旧」のどの項目においても、海外平均が国内平均より下回っていることが調査結果として出ています。これは海外拠点のセキュリティ成熟度が国内拠点と比較すると相対的に低い傾向であることを示しています。更に、海外拠点のセキュリティ責任が海外拠点に委ねられている場合には、この海外平均よりも更に低い傾向にあることが分かりました。先述したように、攻撃者は入りやすいドアから侵入してくるため、海外拠点がより狙われやすいことが裏付けられます。トレンドマイクロが主催するユーザとの意見交換会等においても、「海外拠点のセキュリティへのリテラシーの低さが気になる」、「現地の担当者がいない」、「現地のビジネスが優先され、セキュリティを優先しづらい」などといった声も聞いています。

図8:セキュリティ成熟度平均(国内・海外)

(出典 セキュリティ成熟度と被害の実態 2023 詳細版 トレンドマイクロ&CIO Lounge)

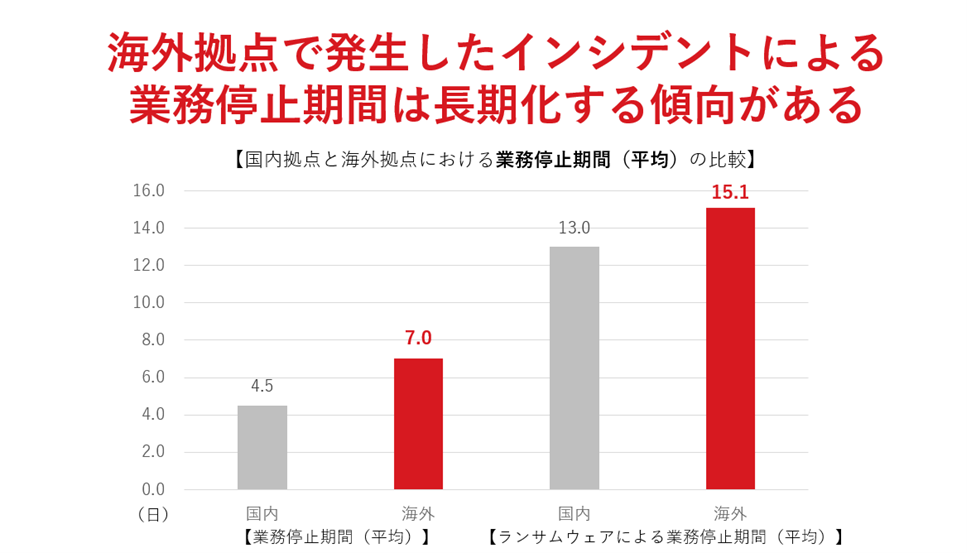

NIST CSFが規定するセキュリティ成熟度には「対応」や「復旧」といった、サイバー攻撃が発生した後の対応体制についても規定されている為、サイバー攻撃被害の大きさにも影響する要素と言えます。図8ではインシデントにより業務停止となった期間の平均を国内と海外拠点とで比較しています。左側のグラフはサイバー攻撃全体を対象とした際の国内と海外のそれぞれの業務期間停止の平均を示しています。国内では4.5日ですが、海外拠点では7日と1.5倍以上の日数が業務停止になっていることが分かります。また右側のグラフはランサムウェアの被害による場合の業務停止期間を比較しており、国内で13日、海外では15.1日となり、いずれにせよ海外拠点での業務停止期間は国内と比較すると長期化する傾向にあることが分かります。

図9:平均業務停止期間の比較(国内・海外)

(出典 セキュリティ成熟度と被害の実態 2023 詳細版 トレンドマイクロ&CIO Lounge)

業務停止が長引く要因として、検知が大きく関係していることがトレンドマイクロの調査から明らかになっています。侵入から1時間以内に検知した場合には業務停止時間は平均6.54時間でしたが、検知までに1日以上要した場合には平均で74.68時間の業務停止時間が発生していました。つまり侵入検知までの時間が遅くなるほど業務停止の期間が長引くという関係性があります。業務停止期間が長引くということは、その間の売り上げにも勿論影響を及ぼすことになり、被害額も当然膨らんでいきます。

④まとめ

海外拠点における脅威の動向から、海外拠点はサプライチェーンの弱点になりやすく、そしてその弱点が狙われてしまった際にはその被害も深刻化・長期化してしまう傾向にあることが分かりました。これらの状況を念頭に入れた上で組織はセキュリティ対策を講じる必要があります。

リスクマネジメントのポイント

海外拠点をサプライチェーンリスクから守るためのリスクマネジメントには、以下の2点がキーとなります。

①変化する脅威に対するリスクマネジメント

②海外拠点特有の事情への対応

①変化する脅威に対するリスクマネジメント

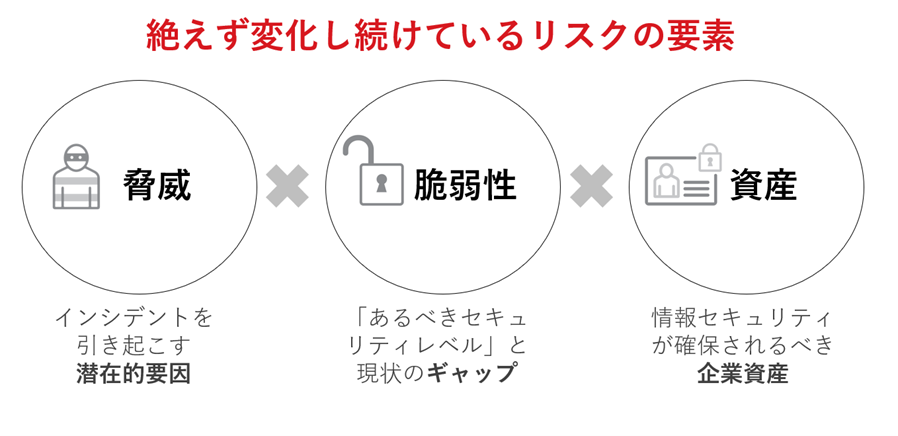

多くの組織で攻撃の脅威に対するリスクマネジメントに苦労しているのが現状です。リスクとは、インシデントを引き起こす潜在要因となる様々な脅威(攻撃)とデバイスやソフトウェア、システムなどに存在する脆弱性、そして情報セキュリティで保護するべき組織の情報資産を示しています。リスクマネジメントを行う上ではこれらのリスクを構成する要素をそれぞれ適切に管理する必要があります。しかしインシデントを起こすサイバー攻撃の手法は年々巧妙化しています。脆弱性に関しても、その数は増加傾向にあります。また、組織の成長やDXの加速にともない事業のデジタル化が急速に拡大することで守るべき情報資産も増加しています。そのような環境の中で、組織にはその変化に継続的かつ迅速に対処したリスクマネジメントが必要になっています。

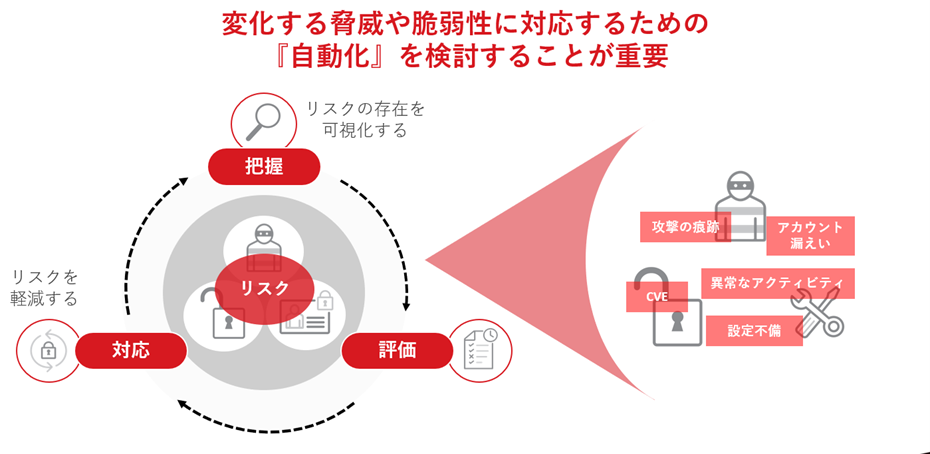

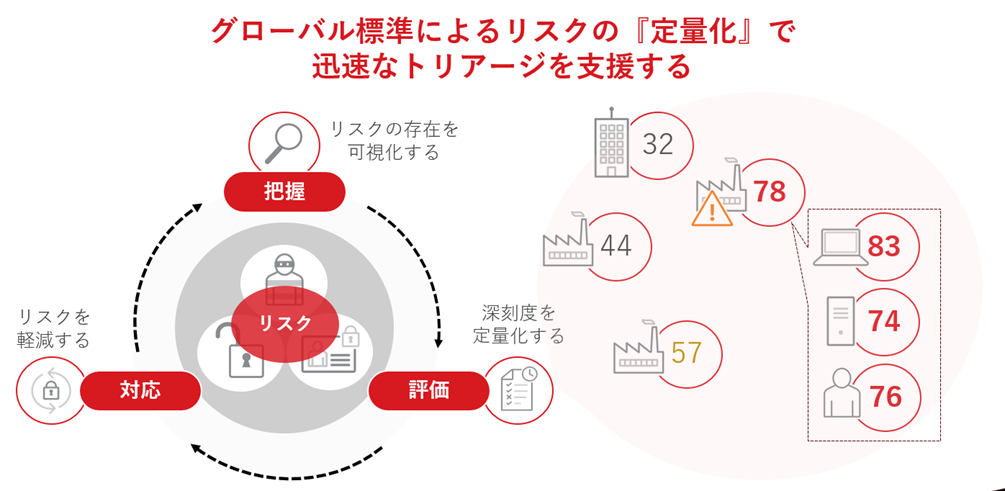

変化する脅威リスクに効果的かつ有効な対策としては「自動化」が挙げられます。日々変化するリスクについて、把握・対応・評価を持続的に人の手で行うには限界があります。最新の脅威情報や脆弱性情報などを常に取り入れて、それらをインテリジェンスとして自動的に更新しリスクマネジメントへの活用・運用ができるソリューションの導入を検討しましょう。

②海外拠点特有の事情への対応

海外拠点へのリスクマネジメントを困難にさせる要因として、異国ならではのポイントも意識しなくてはいけません。そもそもの文化が異なることにより、ITやセキュリティへの意識も異なる場合があります。例えば、従業員が私物のデバイスで業務を行ったり、業務用デバイスからSNSの投稿を行ったりするのを問題視しないケースなどが見られます。また、法律や規定も国によって異なることから、個人情報の漏洩に対する法的罰則や義務が国ごとによって異なります。勿論、言葉の壁も大きく影響を与えます。例えばあるリスクを海外拠点に伝える際に細かいニュアンスが伝わらないために深刻度が正確に理解されず、その結果リスクや脅威が適切に伝わらないケースも見られます。

リスクへの認識が異なる課題への対策としては、リスクの「定量化」が有効です。海外拠点を含めた全ての拠点においてグローバル標準でリスク値を算出し、数値という共通言語で共有することで、言語に影響されることがないリスクマネジメントが可能となります。数値での定量化が実践されれば、図11の例が示すように、他の拠点では30~60の間でリスク値が算出されているにも関わらず、ある海外拠点で78と突出しているなどといった場合、その拠点への優先的な対応が必要であることが、グローバルでの共通認識として一目瞭然となります。

最後に

「担当者がいない」、「手が回らない」、「リテラシーが低い」、「情報連携ができない」など、海外拠点でのセキュリティ強化に頭を抱えている組織が多く見られる中、それを先延ばしにしてしまうことは、組織自体に大きな影響を与えかねない状況です。時差の影響もあり、営業時間後に突然海外拠点から入ってきたインシデントの一報で、深夜や翌朝一番の飛行機で急いでセキュリティ担当者が現地に駆けつけるという話も耳にします。海外拠点でのインシデントに振り回されるのではなく、リスク対応の方針を事前に取り決めておき、ある程度コントロールできる体制や対策を整えることが重要です。

海外拠点へのセキュリティ強化の有効な対策として様々な製品・ソリューションが各社から提供されていますので、それらを検討するのもお勧めです。トレンドマイクロでも、サイバーセキュリティ製品群を連携・統合し、最新の脅威インテリジェンスを活用した自動化による総合サイバーセキュリティプラットフォーム「Trend Vision One」の提供や各海外拠点への直接のインシデント対応支援サービスなどを提供しています。また変化するリスクの継続的な定量化および可視化するソリューションとして「Cyber Risk Exposure Management」を提供しています。ご興味ある方は是非こちらも参考にしてみてください。