2024 Risk to Resilience World Tour Japanを一気に振り返る

大盛況を博した、当社主催のサイバーセキュリティカンファレンス「2024 Risk to Resilience World Tour Japan ~"AI×セキュリティ"が進む先~」。トレンドマイクロの専門家によるナレッジの共有に加えて、お客様にも登壇いただき、サイバーリスクコントロールに対する熱い思いを語っていただきました。本記事では、各セッション内容を一気に振り返るとともに、展示やミニセッションなどの様子もご紹介します。

目次

- 基調講演

- 予防トラック 東京① コープデリと語り合う「サイバーセキュリティ対策で検討すべきポイント」とは?

- 予防トラック 大阪① 堀場製作所の中長期経営計画を支える“ほんまもん”のサイバーセキュリティ戦略

- 予防トラック 共通② サイバー攻撃の被害に遭った企業は何を強化したのか

- 予防トラック 共通③ AIとセキュリティの交差点は「運用」にあり!人間の盲点をカバーするAI活用のすゝめ

- 復旧トラック 共通① サイバーセキュリティでアウトソースすべきこと、すべきではないこと

- 復旧トラック 東京② ツムラの考えるセキュリティインシデントの復旧体制の組み立て方

- 復旧トラック 大阪② 神戸製鋼所のサイバーリスクコントロール戦略

- 復旧トラック 東京③ いざという時に慌てない!セキュリティエンジニアが知っておきたい「復旧宣言」の3条件

- 復旧トラック 大阪③ ロームとトレンドマイクロが語るインシデント事例から見えてきた対応のポイント

- ピットイン・ラウンジ

セキュリティカンファレンス「2024 Risk to Resilience World Tour Japan」は、トレンドマイクロのパートナーであるNEOMマクラーレンフォーミュラEチームのスピード感あふれる映像から幕を開けました。

2024年のテーマは「AI×セキュリティの進む先」です。

トレンドマイクロは35年間、環境の変化に合わせて進化し、様々なソリューションを提供してきました。そして2024年6月、NVIDIAの生成AI向けマイクロサービスNVIDIA NIMと連携したソリューション、Trend Vision One - Sovereign and Private Cloudを発表しました。当社の大三川は、「AI時代においてはAIを活用する以外の選択肢はありません。その活用方法を徹底的に考えましょう。トレンドマイクロは『AI時代のサイバーリスクをコントロールする方法』を提示していきます」と高らかに宣言しました。

「パナソニックグループのサイバーリスクコントロール戦略」

次いで基調講演では、パナソニック インフォメーションシステムズ株式会社 代表取締役兼副社長執行役員 阿部 裕様が登壇され、同社におけるDXの現状とそれを支えるサイバーセキュリティ戦略、今後のチャレンジ、そしてサイバーセキュリティ企業への期待についてお話いただきました。

「AIのためのセキュリティ セキュリティのためのAI」トレンドマイクロ株式会社 上席執行役員 新井一人(あらい・かずと)、製品開発本部 シニアスタッフエンジニア 服部 正和(はっとり・まさかず)

トレンドマイクロは2000年代からAI技術を利用したソリューションを提供していますが、現在では、国内企業の43%が生成AIを活用しているとされています。今後はRAG(ラグ。Retrieval Augmented Generation)の利用が進んでいくでしょう。ここで「生成AIのためのセキュリティ」について掘り下げてみます。膨大なデータで事前学習を行ったLLMアプリケーションは、Retrieval(ユーザの質問をデータベース内でセマンティック検索)、Augmented(プロンプト拡張。アプリケーションの目的、ユーザの質問、検索で得たデータを組み合わせる)、Generation(レスポンス生成)という段階を踏んでその役割を果たしますが、それぞれの段階で生成AIならではの脅威、例えばプロンプトインジェクション、不適切なレスポンス、データ漏洩などがあります。その脅威に対応するためのリファレンスデザインでは、可視化(誰が何をどこに送ったかなど)とポリシーの実施がカギになります。

「セキュリティのためのAI」に目を向けると、働き方の変化、サイバー攻撃の多様化、アタックサーフェスの拡大などがポイントになります。セキュリティツールの数やログの数の増加、SOCメンバーの疲弊が問題になっています。トレンドマイクロではAI技術を活用して、アタックサーフェスの管理とリスク評価、データ分析・トリアージのスピードアップ、復旧の最短化を目指します。

AIを悪用するサイバー攻撃から保護する「Security for AI」、AIを活用したセキュリティを提供する「AI for Security」。この二つをもって、トレンドマイクロはサイバーリスクコントロールに貢献していきたいと考えています。

「予防と復旧:両立のヒント」トレンドマイクロ株式会社 執行役員 マーケティング本部長 飯泉 香(いいずみ・かおり)

サイバー事故の件数と被害額のグラフから、私たちが2種類のリスクにさらされていることがわかります。つまり、①不正通信や詐欺メールなど、毎日のように発生し、ある程度予測可能でシンプルなリスクと、②高度な攻撃を執拗に繰り返す標的型サイバー攻撃や内部不正など、発生確率が低く予測のつかないリスクです。前者を「リスクA」、後者を「リスクX」として、それぞれの特性に合わせ、リスクAに対しては発生を防ぐ「プロテクト戦略」、リスクXに対しては被害を最小限にとどめる「レスポンス戦略」をとっていく必要があります。

基調講演の詳細レポートは、こちらからご確認ください。

基調講演のあとは、「予防トラック」、「復旧トラック」としてブレイクアウトセッションを行います。それぞれのセッションの内容を次に紹介いたします。

宅配事業を中心に、500万人以上の組合員を抱えるコープデリ。人々の豊かな生活になくてはならない事業をどのようにサイバーリスクから守っているのでしょうか?コープデリ生活協同組合連合会 安全推進・法務部長 本多 達(ほんだ・とおる)氏、同部法務・内部統制課 担当課長 常山 幸生(とこやま・ゆきお)氏に登壇いただき、トレンドマイクロの社員を聞き手に、同会のサイバーセキュリティ対策の軌跡を語っていただきました。

エネルギー・環境、バイオ・ヘルスケア、先端材料・半導体の3つの注力分野における社会課題解決をめざし、2028年までの中長期経営計画を掲げる堀場製作所。計画達成のカギを握るDX戦略およびサイバーセキュリティ対策について、同社のディストリビューション & DX本部 DX戦略センター センター長 栗田 英正(くりた・ひでまさ)氏に語っていただきました。

法人のお客様向けにトレンドマイクロの製品の運用、インシデント対応などの支援を長年行ってきた中村 俊一(なかむら・しゅんいち)が登壇しました。これまで50を超えるお客様のインシデント対応支援を行ってきた経験を踏まえ、実際にインシデントに遭ったお客様がどのようにセキュリティを強化していったのかを、実例を交えながらお話ししました。

基本が重要

まず、被害に遭った組織が行ったこととして、「とにかく基本的な対策を見直した」ということを強調します。昨今頻発するサイバー攻撃の次のシナリオを例にとって説明します。

①VPN装置の脆弱性を悪用して初期侵入

②ドメインコントローラに侵入

③ネットワークスキャンによる環境把握と権限昇格

④様々なファイルサーバやクライアントパソコンに侵入

⑤ランサムウェアを実行

これに対し、①のVPN装置へのパッチ適用、②のドメインコントローラや④のファイルサーバへのEDR(Endpoint Detection and Response)導入が、最初に考えられる対応でしょう。支援する側の専門家の視点はこれにとどまりません。次のように、お客様の環境の弱点を網羅的に検討してアドバイスを行い、それぞれ対策を行っていただいた経験を語りました。

・他の侵入経路の洗い出し……DMZ(Demilitarized Zone:非武装地帯)の公開サーバはないか、パブリッククラウドの設定不備はないか、グローバルIPを持っているパソコンがないか、などを確認する必要がある

・EPP(Endpoint Protection Platform)の導入、設定、バージョンアップ……EDRを十分活用するためにはEPPでも適切な対応をとる必要がある

・EDRの監視・運用体制……EDRは「導入したら終わり」ではない。監視はだれがやるのか、アウトソースする場合は社内の体制はどのようにするのか、などの検討が必要

・アクセス権限の見直し

・アカウントの棚卸……不使用アカウントの放置や、パスワードの使い回しがないかどうか

・インシデント時の対応体制の確認、マニュアルの整備、等々

上記の項目は、基本的な対策であることに気づくのではないでしょうか?EDRなどの最新のソリューションは非常に有効ですが、基本を徹底できていないと、アラートが膨大に出てしまい、トリアージも難しくなります。基本的対策を行ってこそEDRが活きてくるという点を中村は強調しました。

継続が重要

被害に遭った組織が行ったことの2つ目のポイントとして、「セキュリティ運用を継続的に見直せる体制を整えた」ということが挙げられます。上述の基本的対策も最新のソリューションも、持続的に実施し、定期的にアップデートする必要がある、ということです。もっとも、日々変化するサイバー脅威や最新のテクノロジーなどに、常にキャッチアップしていくことは難しいかもしれません。その場合には、専門家の力を借りることも検討するとよいでしょう。トレンドマイクロでも、平時・有事ともにお客様を支援する体制を整えています。当社が近年注力しているのは、お客様の環境で攻撃対象になり得る脆弱性を洗い出し、事前に対策をとるという点です。

当セッションでは、AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One」のデモンストレーションを行い、AIサイバーセキュリティアシスタント「Trend Companion」を使用して、脆弱性監視の様子をご覧いただきました。本日お伝えしたポイント2点を銘記いただき、テクノロジーもうまく活用しながら、組織のセキュリティ体制強化を進めていただければと思います。

当セッションでは、トレンドマイクロで10年以上にわたり調査研究、ログ分析、機械学習や統計的手法による脅威ハンティングなどに従事してきた、シニアスレットリサーチャーの東 結香(ひがし・ゆか)が、経験をもとに、「AIを活用するために大切なこと」と「セキュリティ運用でAIを活用するには」という2つのポイントを解説しました。

AIを活用するために大切なこと

AIの活用に際して意識すべき点を考えるカギとして、「ノーフリーランチ定理」と「醜いアヒルの子定理」を紹介しました。これらは、AIがいくら進化したとしても変わらない普遍的問題につながるものです。

| ノーフリーランチ定理 かつてアメリカのバーで、飲み物を注文した客に「無料のランチ」を提供していた。しかし実際には、飲み物の料金は高めに設定されており、また、提供されたハム・チーズ・クラッカーなどの塩分が高い食品により、客はさらに多くの飲み物を頼むこととなった。その結果、実は「無料のランチ」などはなく、常に料金を払っているのであり、「何も失わずに何かを得られることはない」ということを伝える格言。 |

この定理は、AIのコンテキストにおいては、あらゆる問題に対して高性能なアルゴリズムはない、ということを示しています。「特定の分野で高性能のアルゴリズムは、他の分野ではあまり性能が良くない」か、あるいは、「とびぬけて性能は高くないが、どの分野でも平均点」かのいずれかに収束することが証明されています。したがって、課題や問題に合わせてアルゴリズムを選択することが、AIを活用するうえで重要となります。

| 醜いアヒルの子定理 アンデルセン童話でおなじみの、アヒルの雛たちに交じって孵った白鳥の雛の話に由来。アヒルの雛たちは、自分たちと色や大きさが異なることから白鳥の雛を排除するが、アヒルの母親は、白鳥の雛が上手に泳げることから自分の子どもだとみなす。雛と母親とで、アヒルらしさの基準が異なっている。何かを分類するには主観的な基準が必要であることを示している。 |

この定理は、AIに何らかの判断や分類をさせるには、人間による主観的な基準設定が必要、ということを示しています。

これら2つの定理から、万能なAIはまだ存在せず、その活用においては人間による「課題設定」とアルゴリズムの「適所適材」という考え方が必要なことが読み取れます。

「適所適材」については人間とAIにも当てはまります。コスト・労力と精度の相関を見ると、7~8割の精度に達するにはAIのほうがコスパは良いが、それより高い精度に達するには人間のほうが適しているとされています。

このように、コスト、労力、人間、アルゴリズム、など様々な要素のバランスをとっていくことがAI活用に欠かせないと考えられます。

セキュリティ運用でAIを活用するには

人間が「不審」と思う感覚を整理しモデル化することで、何が「不審」なのかをAIに判断させ、運用を楽にしていくことができます。

実際の運用においては、普段運用しているメンバーの「変だな」という気づきを言語化し、仮説、検証を経て実運用、効果検証、というサイクルを廻していきます。この「気づき」の例としては、ファイル名が乱数などで構成され通常と異なる、ディレクトリに通常時には存在しないはずのファイルがある、通常と異なるIPレンジとの通信が行われている、などが挙げられます。

AIは非常に進化の早い分野です。今回のセッションの内容は2024年7月現在での解釈に基づいています。今後の進化の状況も引き続き注視していくことが必要でしょう。

事業継続のためにはサイバーセキュリティ対策が欠かせない昨今、セキュリティ運用業務をどこまで自組織で行い、どこまでアウトソーシングするかという悩みを抱える組織も多いでしょう。トレンドマイクロで長年、多くのお客様にサイバーセキュリティ対応体制の計画、設計、運用の支援を行ってきたセキュリティ運用の専門家、川越 理人(かわごえ・まさと)が登壇し、アウトソースすべきこと、すべきではないこと、その考え方や要点を紹介しました。

アウトソースとインソースのバランスが重要

多くのお客様の共通課題として、「運用業務全般をアウトソーシングしてしまうと、業務管理ができなくなる」という点が挙げられます。フルアウトソースには他にも、社内のセキュリティ人材が育たない、テクノロジーの進化についていけなくなる、運用改善が進まない、などの弊害があります。また、仮に運用業務から逃れられたとしても、自組織のサイバーセキュリティに対する社会的責任から逃れることはできません。管理や評価は自組織で行い、アウトソースとインソースのバランスをとることがポイントになります。

専門性の高い業務はアウトソースを検討

続いて、アウトソースすべき業務の考え方を紹介しました。NISTサイバーセキュリティフレームワークの「統治」「特定」「防御」「検知」「対応」「復旧」を取り上げ、このうち特に「防御」「検知」「対応」「復旧」は、高度な知識、スキル、経験が必要な業務であるため、専門家へのアウトソーシングが必要です。一方、事業や組織固有の知識や経験が必要な分野はインソースで行うべきでしょう。さらに、Trend Vision OneのXDR機能を用いてデモを行い、「検知」「対応」「復旧」の局面でサービスプロバイダが行っている作業のイメージを伝えました。

インソースでの業務対応とそのメリット

アウトソース活用のためにインソースで対応すべき業務として、セキュリティ運用の管理・評価、インシデントの管理・評価、有事の際の意思決定、関連組織との連絡体制構築などを挙げました。これらをインソースで対応するメリットとして、①組織内部のニーズや状況に応じてセキュリティ管理の範囲を柔軟かつ迅速に調整できる、②業種や事業規模により直面するサイバー脅威やリスクが異なるため、自組織の状況に即した対応ができる、③セキュリティ運用業務を定性的、定量的に管理・評価ができると、インシデント発生確率を下げ、インシデント時の対応時間とコストを削減できる、④組織内の人材育成ができる、などがあります。

トレンドマイクロでは、マネージドサービスであるTrend Service Oneもご用意しています。24時間×365日の監視、インシデント時の対応復旧支援や、セキュリティ人材育成支援なども提供しています。こうしたサービスも検討いただきながら、ご自分の組織のサイバーセキュリティ対応体制強化のヒントを、当セッションから得ていただければ幸いです。

医療制度の変化や製品供給リスク、様々なリスクコントロールに対応してきたツムラ。サイバーセキュリティはその重要な一画として注力、特に近年インシデントからの復旧体制強化に力を入れています。同社 理事、情報技術部 部長 古澤 佳高(ふるさわ・よしたか)氏にご登壇いただき、トレンドマイクロの社員を聞き手に、体制構築のプロセスと復旧で考慮しておくべきポイントを語っていただきました。

国内外200社を超える子会社・関連会社のセキュリティツールを統合して一元管理し、サイバー攻撃の事前防御と、不審な兆候を24時間365日体制で監視する神戸製鋼所のサイバーリスクコントロール戦略について、同社 IT企画部 インフラ・セキュリティグループ グループ長 兼 デジタルイノベーション技術センター AI・データサイエンス推進室 主任部員 南 和男(みなみ・かずお)氏にご紹介いただきました。

トレンドマイクロでは、10年以上にわたりインシデントレスポンスサービスを提供しています。ランサムウェアや標的型攻撃などの被害に遭った組織を当社の専門家が支援するもので、幅広い業種に対して300件以上の対応実績があります。当セッションに登壇した田中 啓介(たなか・けいすけ)は、製品サポート業務や中央省庁でのCSIRT/SOC業務を経て、インシデント対応の支援業務に10年ほど携わっています。その経験から、インシデントからの復旧時における大事なポイントや考え方を解説しました。

まずインシデント対応の概要において、おおよそのタイムラインを紹介しました。お客様からご相談を受けてから、状況確認~提供サービス確定に約1日、データ収集~端末・検体調査に約5日、監視・再発防止・報告書作成・報告に約10日、というフローで進行します。その中で、どのような状態になったら復旧できるのか、そのためにすべきことは何か、という点が気になる方も多いでしょう。復旧に必要な3つの条件として、次のように説明しました。

復旧宣言に求められる3条件

初期侵入口を特定し対処したか?

攻撃者がどこからどのようにして侵入してきたのかを特定し、それに応じた対応、例えば多要素認証の導入、パスワードの複雑化、不要なポートの閉塞などを行います。

観測された攻撃手法への対処が完了しているか?

パスワードの複雑化、攻撃に使用されたツール群がセキュリティ対策製品のパターンファイルで駆除できる状態になっているかどうか、正規のツールについてはソフトウェア制限ポリシーで制御しているかどうか、セキュリティ対策製品がもれなくインストールされて正常稼働しているかどうか、などの確認を完了します。

監視を行い、再発がないか?

各種ログを監視対象として、これまでの調査過程で発見されたIOC(Indicator of Compromise:侵害指標。例えば不正ツール、検体、通信先など)が検知されないかどうか、また、悪用されたアカウントによる認証が一定期間検知されないかどうかを確認します。田中は、この一定期間は、当社のこれまでの経験から5~10営業日を提案することが多いとしました。当然、お客様と当社の双方が納得できる状態を目指し、お客様との合意をもって進めています。

復旧の「根拠」を用意するうえでの3つの課題と対策提案

復旧の根拠となる材料を集めるにあたり課題があります。①限られた時間内に対応する必要がある、②大量のログを整理する必要がある、③根絶したことを社内外の関係者に納得してもらうためのデータの可視化が難しい、という3点です。

Trend Vision Oneでは、当社製品のログが単一コンソール上に集約されるため、複数製品のタイムラインの整理が容易になります。また、Vision Oneのダッシュボードで攻撃者の内部活動が可視化されるため、ダッシュボード上で活動の痕跡が確認されなくなれば、それを根拠として復旧宣言につなげることもできるでしょう。

日本の半導体生産の主要な一角を担うローム株式会社。同社のIT統括本部 ITガバナンス室 室長 井上 正(いのうえ・ただし)氏をお迎えし、当社の主席IRコンサルタント 田中 啓介(たなか・けいすけ)との対談形式で、インシデント対応事例から見えてきた、復旧時に押さえておくべきポイントを語っていただきました。

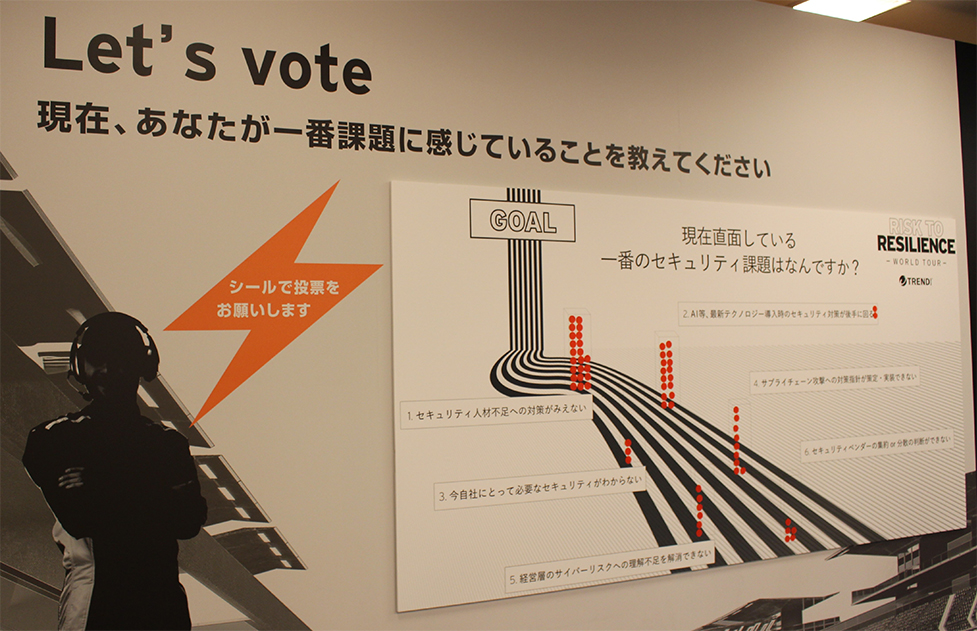

会場の一画、リフレッシュメントスペースに一歩足を踏み入れて驚かれた方もいるかもしれません。当社がパートナーシップを締結しているNEOMマクラーレンフォーミュラEチームに着想を得た、その名も「ピットイン・ラウンジ」です。ここでは、来場者の方々にリフレッシュメントやデバイス用充電スペースを提供し、当社からの最新の脅威動向のチェックやアンダーグラウンドでの情報リークを確認するデモもご覧頂きました。

大型モニタでのミニセッションでは、当社のアンダーグラウンドリサーチの結果として、IAB(イニシャル・アクセス・ブローカー)、アンダーグラウンドフォーラム、DLS(データ・リーク・サイト)の最新動向や実例を紹介し、現在活発なグループや被害傾向を、当社リサーチャーが独自に作成した専用のツールによって可視化するデモを行いました。

個別ブースではさらに詳細に踏み込んだデモを行いました。「自組織の情報は漏洩していないだろうか?」と不安に思う方のために、当社の専門家がダークウェブでの情報リークの有無をチェックしました。また、「自組織のセキュリティは大丈夫だろうか?」という問いへのひとつの回答として、CREM(Cyber Risk Exposure Management)を用いて組織内の膨大なIT資産のリスクを可視化する様子を体感いただきました。さらに、「組織内のセキュリティ人材が足りない」という悩みの解決策として、トレンドマイクロのXDRを紹介し、アラートトリアージ(対応すべきアラートの優先順位付け)を体験いただきました。

ピットイン・ラウンジでの最新情報の「補給」が、各組織におけるサイバーセキュリティ対策のスピードアップ、さらにはビジネスの加速の一助となることを願っています。皆様のビジネスの加速をご支援できるよう、当社はサイバーセキュリティの分野で技術革新を続けることを、改めてお約束します。

最後に、暑い中、会場まで足を運んでいただいた方をはじめ、本カンファレンス登壇を快く引き受けていただいたお客様・パートナー様・有識者の皆様、本当にありがとうございました。

皆様、ぜひ、また別の機会にお会いしましょう!