インシデントからの復旧に必要な3つのポイントを解説

サイバー攻撃からの復旧は一刻を争う事態です。一方、多くの組織はセキュリティインシデントを経験したことがありません。多数のインシデント対応協力の実績を持つトレンドマイクロの専門家が、そんな復旧に必要な3つのポイントを解説します。

2024年7月23日トレンドマイクロ主催のサイバーセキュリティカンファレンス「2024 Risk to Resilience World Tour Japan」において、トレンドマイクロのインシデント対応チームの主管である田中が講演を行いました。

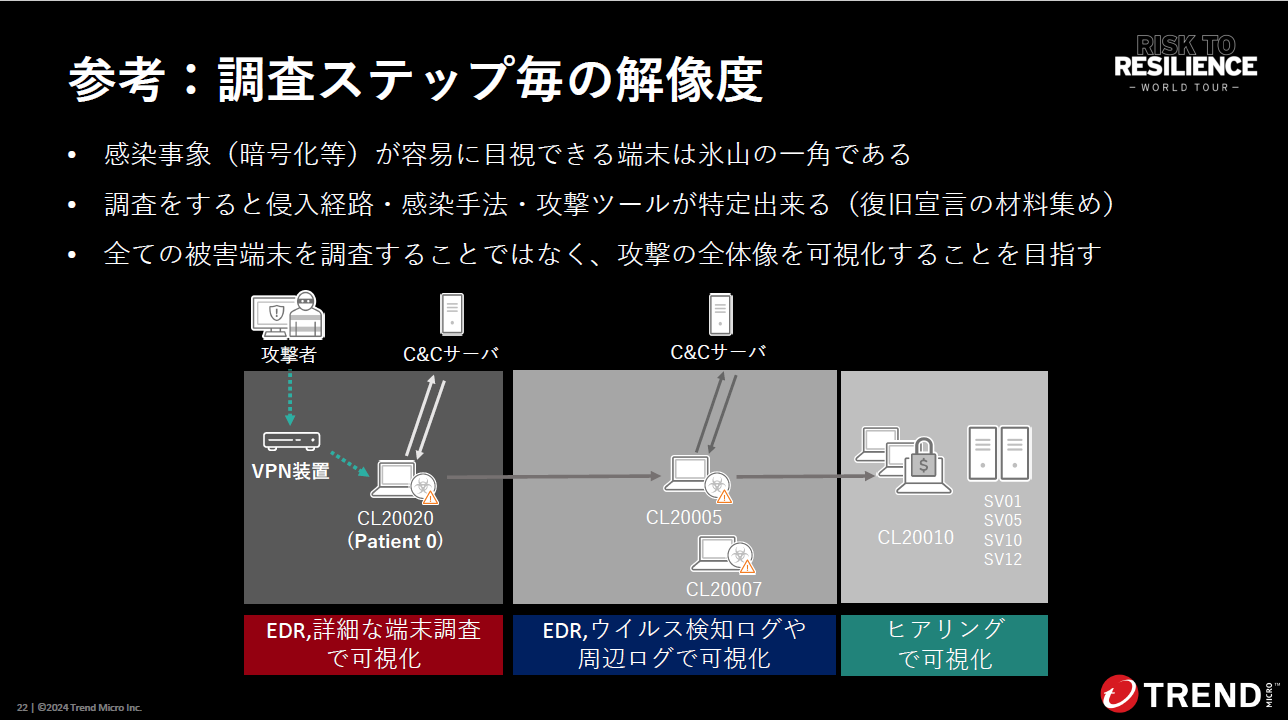

講演の中では、実際の事例に基づくサイバー攻撃者の攻撃手順や、インシデント対応協力で実施されるフロー、具体的な復旧業務内容などについて解説するとともに復旧に必要な3つの条件が紹介されました。

本記事では当日の内容をおさらいしつつ、読者の皆様にインシデントからの復旧を行う際の重要なポイントをお伝えします。

実際の事例を元にした最新のランサムウェア攻撃シナリオ

田中が主管を務めるトレンドマイクロのインシデント対応チームはこれまで10年以上の期間にわたり、300件以上の組織のインシデント対応を支援してきました。

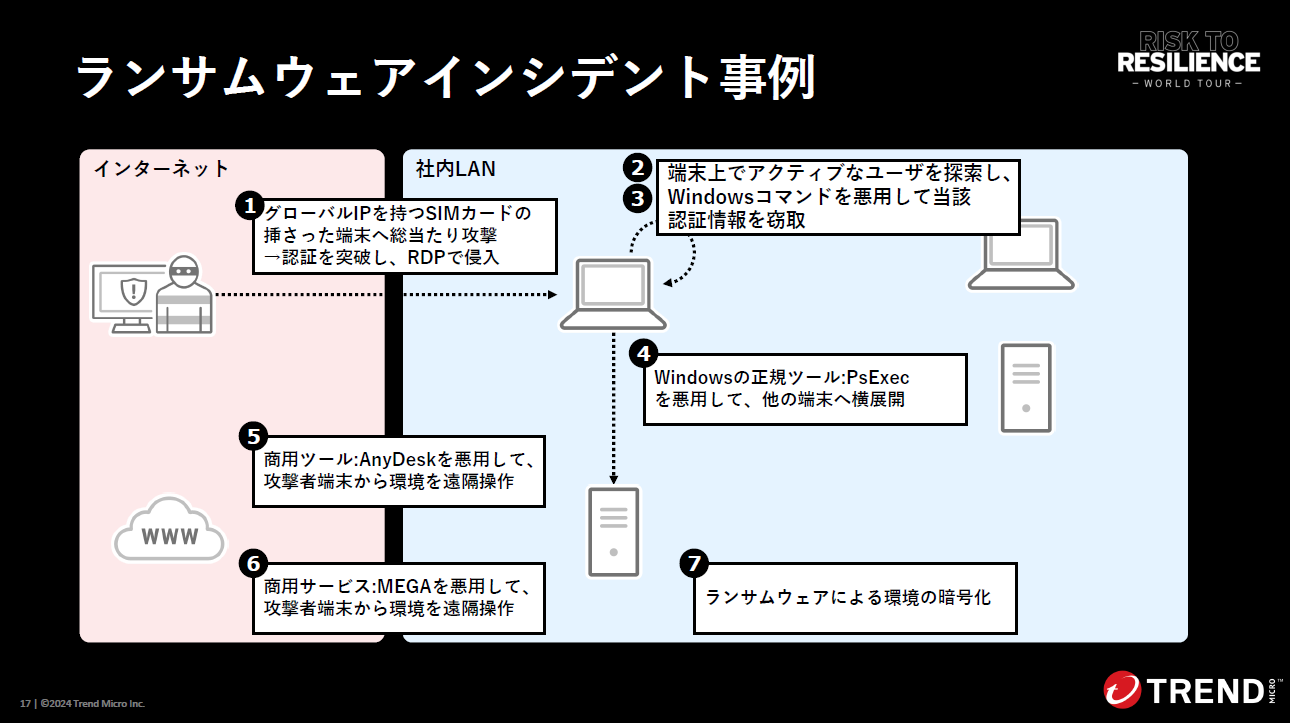

講演ではこれまで対応した事例で見られたランサムウェアの攻撃シナリオの例について紹介しました。

上図で紹介した事例では、①に記載があるようにグローバルIPアドレスが付与されたSIMカードが初期侵入の原因となりました。これは近年、インシデント対応の中でも度々見られるケースであると田中は述べます。

通信事業者によっては、端末導入時にグローバルIPを持つSIMカードがデフォルトで付属しており、組織の資産管理上その存在が認識されないまま運用されているケースがあります。こうした意図せず外部に露出した特定のポートやサービスの脆弱性を突かれたり、認証を突破されるなどした結果、攻撃者にリモートデスクトップ通信などを許し、初期侵入が行われてしまうこととなります。

次に、攻撃者はより自由な活動を可能とするべく、②上位権限を持つユーザを探索し、③その認証情報を窃取します。この際、攻撃者は自身の不審な活動が特定されないように、Windows製の正規ツールなどを悪用します。この手口はLiving off the Land攻撃などとも呼ばれます。

さらに、攻撃者の最終的な目標はランサムウェアによる端末の暗号化であることから、より多くの端末やデータを暗号化したいと考えるため、④侵害範囲の拡大を目論みます。なおこの際もLiving off the Land攻撃を仕掛けて、Windowsの正規ツールである「PsExec」を悪用しました。

その後フリーツールである「AnyDesk」を悪用し、⑤攻撃者端末からの遠隔操作を可能とした攻撃者は、のちの二重脅迫に向けて⑥被害組織内で収集した情報を外部に送出します。この際も情報の送出先を商用のクラウドサービスにしておくなど、徹底して正規のツールを使用することで、不審な挙動を防御側に気づかせない手法が採用されています。

こうして一通りの侵害活動を終えた最後に⑦ランサムウェアを実行し、被害組織におけるシステム停止、ひいては事業停止を引き起こす、といった流れになります。

これは実際に観測された事例を元にしたシナリオであり、攻撃者の高度な侵害手法の実態を示しています。この事例の被害組織では、セキュリティ対策を行っていないわけではないものの、正規ツールを悪用するなどの工夫が施されることによって、ランサムウェアの実行まで至ってしまいました。

こうした高度な攻撃が存在する以上、どのような組織でもシステム停止が発生するという前提で、素早い復旧のための準備を実施しておくべきです。

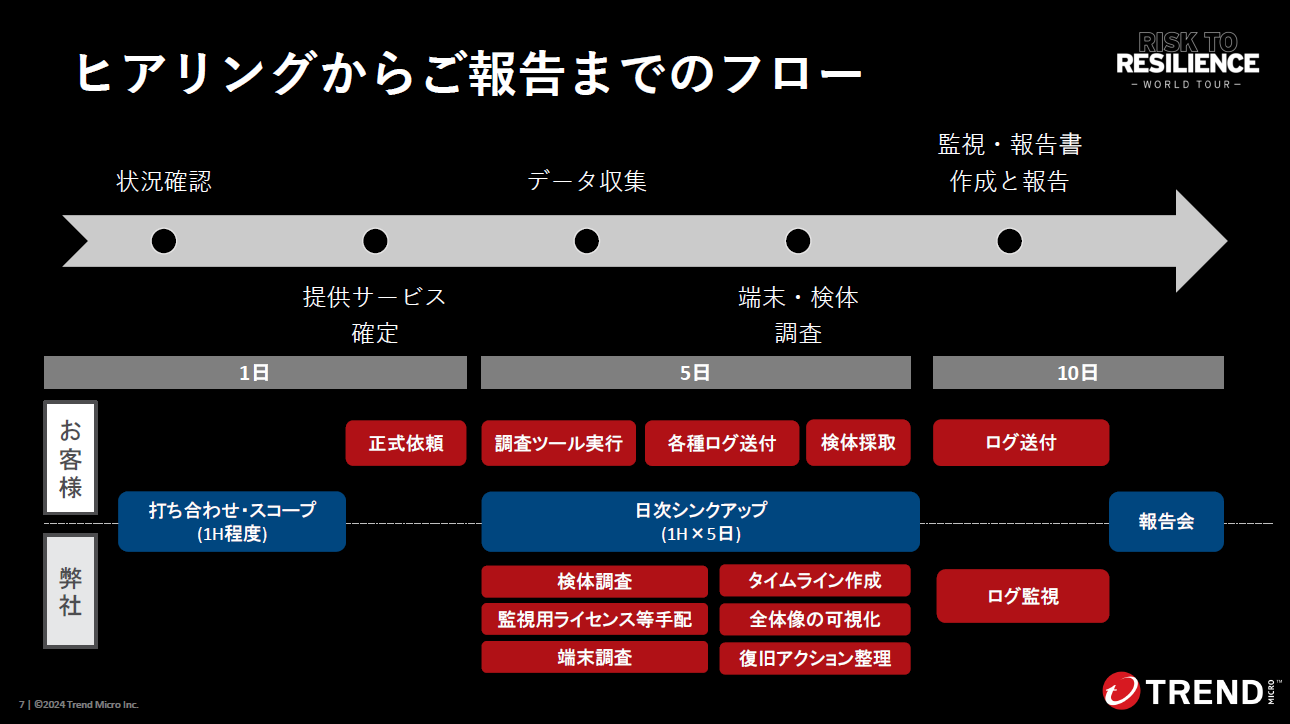

計16日近くの対応となる中で、最初の1日をより重要視している、と田中は言います。それはお客様が緊急の対応に迫られる中で、お客様の要望と提供できるサービスの期待値が合意できるのか、について認識合わせを行い、請け負うか断るか早急に判断する必要があるためです。

正式に支援が決まった場合には、5日間の調査期間、10日間の監視期間を設けるなど、協力して復旧を目指していく、という流れです。

調査期間には、調査ツールを用いた初期段階のフォレンジック調査や、必要なログや検体のやりとりを経て、攻撃の全体像を時系列と共に解明していきます。必要に応じて無償で監視用の製品ライセンスを手配するなど行いつつ、日々状況確認の打ち合わせを行いシンクアップすることで、侵入経路や侵害範囲として疑われる領域の特定や問題のありそうな設定などを棚卸していきます。

短中期的なセキュリティ対策を調査と並行して随時実施し、ある程度攻撃の原因や影響範囲が特定できた段階で、再発の危険が無いか、完全に不審なプログラムを排除できているかなどを確認するために一定期間、社内環境を監視し、復旧宣言へとつなげていきます。

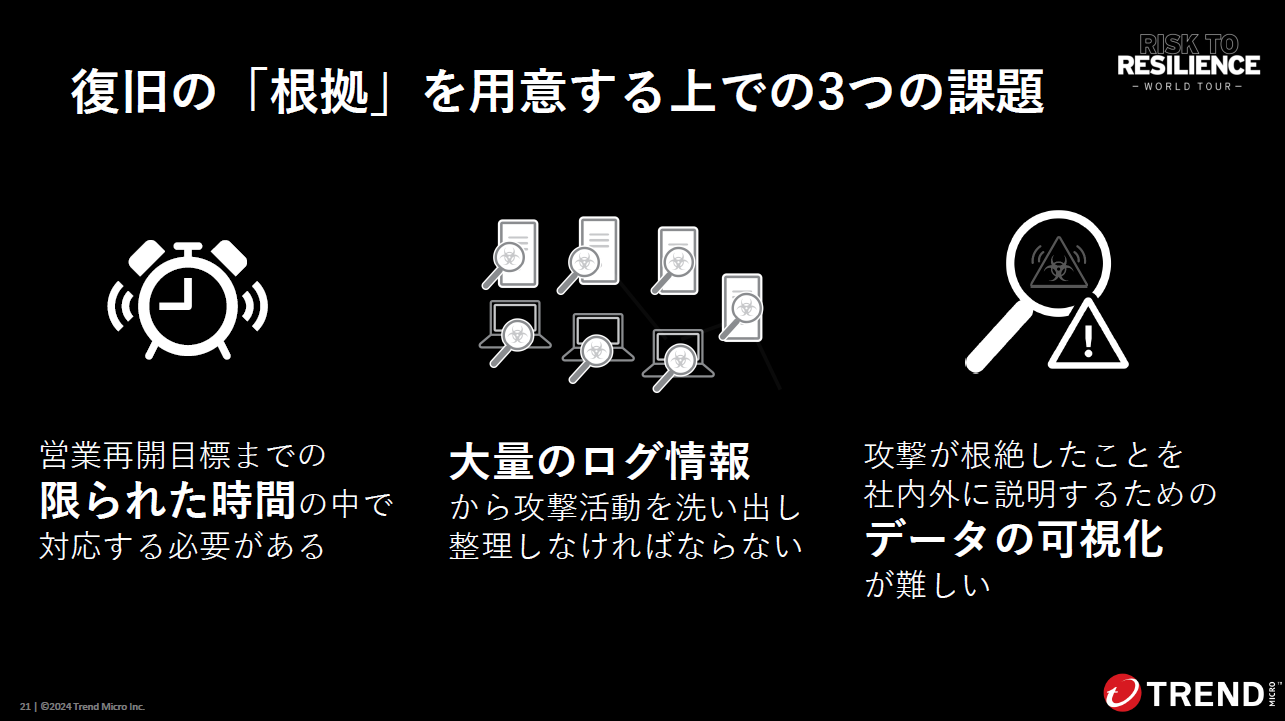

本講演の予告記事でも解説しましたが、インシデントからの復旧のネックとなるのがこの復旧宣言の難しさです。不具合等によるシステム停止と異なり、サイバー攻撃の場合には、システムが正常稼働に戻ることだけが復旧ではない、という側面があります。これが実際に攻撃を原因としたシステム停止が起きてみなければわからない点の1つであり、そこには様々な課題があります。

システム環境が問題なく稼働し続ける保証がなければ通常業務には戻れません。もちろん完全な保証というものは難しいですが、ある程度、問題なく稼働し続ける根拠が必要になります。しかし、サイバー攻撃からの復旧の根拠の取得にはいくつか課題があります。

1つ目は時間の課題です。サイバー攻撃によるインシデントは、バックアップなどから再度稼働できる状態に戻せたとしても、攻撃が再発する可能性を払しょく、または低減しなければ、被害が繰り返されることとなります。

そのため、可能な限り再発リスクを抑えるために時間をかけた詳細な原因や影響範囲の調査が必要になります。しかし一方で、復旧が遅れるほどビジネスに致命的な被害が生じる、という板挟みの状況に陥ることもあります。この場合には、ある程度リスクを受け入れて復旧の判断を行わなければなりません。

2つ目は量の課題です。可能な限りリスクを抑えるため、攻撃の全体像を把握する必要がありますが、社内にある膨大なIT資産全てをチェックすることは難しいことが多いでしょう。そのため、調査上重要と予想される端末のログ情報を選別・収集し分析する必要があります。

そのためには、社内システム全体の構成の整理や攻撃ステップ順序の解明などが必要になり、これにも時間がかかります。

さらに攻撃者によってログ情報が削除されているような場合、そのバックアップを取得したり、遠隔地にあるハードディスクを回収するなどといった必要性が生じることもあります。

3つ目は共有の課題です。サイバー攻撃は、IT環境という目には見えづらい空間で行われることもあり、攻撃の根絶について視覚的に確認ができません。加えて必ずしもIT技術に精通しているわけではない意思決定者に対して解明された状況、復旧するに値する根拠、残存するリスクを正確に伝える必要があります。

これはビジネスに直結するリスクであることから、セキュリティ部門だけが理解していればいいものではない上に、社外に向けてもパートナー企業や顧客を納得させる説明が必要になります。この点についても、一定のコストがかかりますが、慌ただしい復旧対応の中、遂行されなければならない業務の一つです。

復旧に必要な3つの条件

上記の3つの課題を踏まえて、田中から復旧に必要な3つの条件が紹介されました。

初期侵入口を特定し対処したか?

攻撃の再発を防ぐ上でも、侵入口の特定とその対策は重要な点の1つです。具体的には、悪用された機器やサービス(SSL-VPN、RDP、ポート、脆弱性、アカウント)を特定し、必要な対策(接続元の制限、多要素認証の導入、不要アカウントの削除、パスワードの複雑化など)を施しているかといった観点になります。

観測された攻撃手法への対処が完了しているか?

攻撃者によって使用される攻撃テクニックは様々ですが、調査で観測された攻撃手法に対して当然ながら対策が必要です。ログの消失等により侵入口の完全な特定ができていなかったとしても、観測された攻撃手法に対応しておくことで同種の攻撃のリスクを下げることができます。この対策としては、下記などが挙げられます。

・悪用されたアカウントのパスワードを更新し、複雑化する

・発見されたツールや検体をブロック対象のパターンファイルに登録する

・業務でも使用するツールなどパターンファイルへの登録が難しい場合は、Applocker(Microsoftが提供するユーザが実行できるソフトやファイルを制御可能なアプリケーション)等で実行を制御する

・セキュリティ対策のエージェントを組織全体で漏れなく稼働させる

・不正通信先への接続が制御する

監視を行い、再発が無いか?

攻撃の全体像を把握し、対策を施したとしても、完全に網羅できていない可能性もあることから、対策実施後もその効果を検証する必要があります。そのためには組織内のIT環境全体を監視し、再び不審な挙動や攻撃が発生していないかを一定期間確かめる必要があります。調査中に確認された不正ツールや検体や不審な通信が検知されないことや悪用されたアカウントへの認証が実施されないかなどを監視します。なお、一定期間についてはトレンドマイクロが対応協力をする中では5~10営業日としていますが、ビジネスの復旧要件や安全と判断できる期間を個別に検討し、双方合意する形をとっています。

トレンドマイクロ製品の復旧業務への活用

最後に田中からはトレンドマイクロの製品がインシデント対応の中でどのように活用できるかについての説明もありました。

Trend Vision OneのXDR機能では、エンドポイント、サーバ、クラウド、ネットワーク、メールなど様々なデジタル領域のログ情報をプラットフォームに集約することによって、1つのコンソールで社内のIT状況が参照できます。

ログ情報を集約することによって、より効率的に上述した一定期間の監視が可能になります。また、視覚的に説明しづらい攻撃の痕跡を目に見える形でマッピングすることができるため、情報共有に関してもより円滑に進めることができます。

他にも現在開発中のAIによる攻撃経路の可視化機能についても紹介がありました。この機能では攻撃経路の予測や対応優先度の高い箇所の提案、複数のターゲットの保護などがAI技術により実行されます。

現在開発中の機能を除き、トレンドマイクロのソリューションは実際にインシデント対応チームが復旧対応に協力する中で使用しています。講演の中で田中はインシデント発生後の対応支援を経て、「インシデントが起きる前よりも安全な状態で業務を再開することができる」という点を強調しました。

誰もが可能であれば、訓練などを通してインシデント発生前に自社のセキュリティ体制を万全にしておくことが望ましいと考えるでしょう。多忙な業務の中では、セキュリティ上のパートナーと関係性を構築し、訓練やセキュリティ体制の見直しのサポートを受けることや、ソリューションを活用し効率的に自社状況を把握することが推奨されます。

Security GO新着記事

2026年の法人セキュリティ脅威予測レポートの概要を解説~サイバーリスクの震源地「AI」の今後を知る

(2025年12月25日)

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月19日)

アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

(2025年12月18日)