標的型攻撃に利用されるPlugXの脅威とは

「PlugX」とは、政府系機関や主要産業機関を狙った標的型攻撃で使用される「Remote Access Tool(RAT)」の名称の1つです(不正プログラム PlugX は、株式会社 地理情報開発から提供されている PlugX(R) シリーズとは無関係な不正なプログラムです)。この種のツール自体は、同様の手口として、2008年に発生した標的型攻撃でも「PoisonIvy」というRATで確認されています。

本稿では、このPlugXの機能と共に、これによりどのような不正活動がもたらされるかについて説明します。

「PlugX」とは、何ですか。

政府系機関等を狙った標的型攻撃において確認された新しいタイプのRATのことを指し、PlugXという名称としては、2012年6月に初めて確認されました。

また、持続的標的型攻撃キャンペーンの「Lurid」で使用されたRATや、「DarkComet」というRATとも、その特徴は似ているといいます。

さらに上述のPoisonIvyとも似た特徴としては、このPlugXを使用することで、不正リモートユーザは、侵入したコンピュータ内でユーザの許可や承認を得ることなく、以下のような不正活動や情報収集活動を行うという点をあげることができます。

- ファイルのコピー、作成、変更、開封

- キー入力操作情報や実行中ウインドウの記録

- 使用中ユーザのログオフ、侵入したコンピュータの再起動

- レジストリ値の作成、変更、削除

- ユーザ活動を動画やスクリーンショットとして記録

- 各種接続の設定

- プロセスの強制終了

こうして、侵入したコンピュータのセキュリティが脅かされて放置されたままでいると、このPlugXの不正活動により、さらになる情報漏えいの被害に見舞われることになります。そして、攻撃者としての不正リモートユーザには、侵入したコンピュータへのフルコントロールさえ付与されることになります。

「Remote Access Tool (RAT)」とは、何ですか。

RATとは、ユーザがコンピュータの遠隔操作を行うためのツールです。このツールを利用すると、ユーザは、コンピュータに物理的に触れることなく、そのコンピュータ自体やコンピュータ内のファイル等を変更することが可能になります。もちろん本来のRATは、正規のツールでもあり、このツールを有する製品が提供するサービスは、デスクトップ共有からリモート管理や不在通知まで多岐に及びます。

サイバー犯罪者たちは、不正コードを挿入したRATを自分たちのマルウェアに活用し、情報収集や狙ったコンピュータの遠隔操作などの不正活動を行います。また、RATの不正コードは巧みに暗号化されているため、そうした情報収集活動も、ユーザに気づかれることなく実行されてしまいます。

ユーザは、どのようにしてこの脅威に遭遇しますか。

PoisonIvyとして使用されたRATと同様、PlugXも、スピアフィッシングなどの標的型メールの添付ファイルとしてユーザのコンピュータに侵入します。こういった標的型メールは、ターゲットにした業種や組織における正規メールを装うため、その内容等にも工夫が施されています。

添付ファイルは、「アーカイブされたファイル」や「バンドルされたファイル」あるいは「特別に細工された文書」としてコンピュータに侵入します。そしてほとんどの場合、”Adobe Acrobat Reader” か “Microsoft Office” のいずれかの脆弱性が利用されます。現在、PlugXのいずれの亜種も、この範囲の同じ手法しか用いておらず、ここからこの脅威を判別することも可能です。

PlugXは、PoisonIvyとどのように関係していますか。

「TrendLabs(トレンドラボ)」では、PlugXを駆使した不正活動として、日本の特定組織を狙った標的型攻撃を確認した際、さらなる調査から、その標的の傾向が、過去に発生した標的型攻撃において使用されたPoisonIvyとも類似していることを明らかにしています。PoisonIvy というRATが使用されていた標的型攻撃の発生時期は、2008年2月にまで遡ります。

また、PoisonIvyとPlugXは、どのような組織をターゲットにするかという点だけでなく、その他の特徴の点でも類似しています。例えば、双方ともスピアフィッシングの標的型メールに添付された不正なファイルとしてコンピュータに侵入し、各種のバックドア機能についても、情報収集活動を目的としている点で共通しています。

PlugXのそれぞれの亜種に共通する特徴は、何でしょうか。

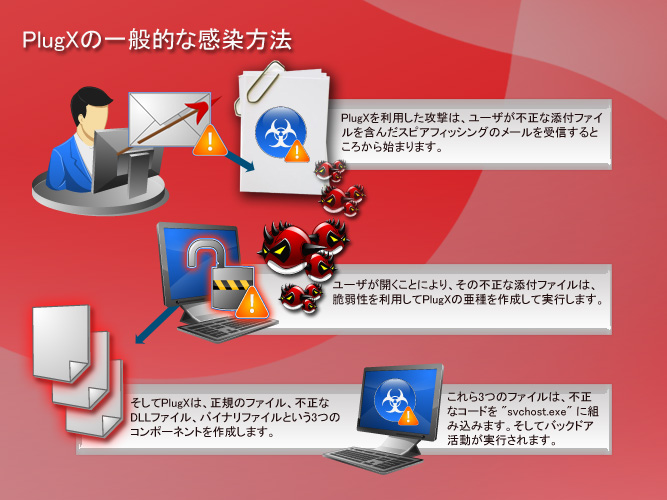

PlugXは、いずれの亜種も、標的にしたユーザのコンピュータに潜入する際の手法の面で共通しています。それは、スピアフィッシングのような標的型メールの不正な添付ファイルとしてコンピュータに侵入するという手法であり、いずれの亜種も、以下の3つのコンポーネントを含んでいます。

- 正規ファイル

- 不正なDLLファイル(正規ファイルに読み込まれる)

- バイナリファイル(不正なDLLファイルに読み込まれる不正コードを含んでいる)

PlugXは、感染に際してどのような動作を行いますか。

PlugXの感染フローは、以下のような順序で展開されます。

- ユーザは、自身のインボックス内にスピアフィッシングの標的型メールを受信し、このメールには、不正な添付ファイルが含まれています。この添付ファイルは、「RTF Stack Buffer Overflow Vulnerability (CVE-2010-3333)」といった特定の脆弱性を利用します。このように脆弱性を利用する不正な文書ファイルは、「TROJ_ARTIEF.LWO」と検出しています(なお、この不正な文書ファイルが利用する脆弱性は、上述に限定されるわけではありません。初期の亜種では、他のソフトウェアに関連した脆弱性利用も確認されています)。

- この添付ファイルが開かれると、PlugXは、特別に細工された文書ファイルが脆弱性を利用することにより、「BKDR_PLUGX.SME」として検出されるPlugXの亜種を作成した上で実行されます。

- 「BKDR_PLUGX.SME」は、PlugXに関連する以下の3つのコンポーネントを作成します。

- 正規のNVIDIAファイル

- 不正なDLLファイル(「BKDR_PLUGX.BUT」として検出)

- 不正なバイナリファイル(「TROJ_PLUGX.SME」として検出)

- 正規のNVIDIAファイルは、不正なDLLファイルを読み込み、さらにこのDLLにより、不正なバイナリファイル「TROJ_PLUGX.SME」が読み込まれます。

PlugXは、他にどのような機能を備えていますか。

PlugXは、ある機能においてPoisonIvyとも異なった特徴を備えています。「バックドア機能がモジュール化されている」という点がそれに該当します。PlugXは、複数のモジュール化されたバックドア機能に即して設計されており、各モジュールは、それぞれお互いに別々の役割を担いながら、特定のタスクに応じたかたちで構成されています。

PlugXの解析で明らかにされたモジュールの例としては、以下のようなものがあげられます。

- XPlugDisk: これによりマルウェアは、ファイルのコピー、移動、名称変更、実行、削除といった操作が可能になります。

- XPlugKeyLogger:これによりマルウェアは、使用中のユーザによるキー入力操作情報を記録することが可能になります。

- XPlugRegedit: これによりマルウェアは、レジストリエントリやレジストリ値の列挙、作成、削除、変更といった操作が可能になります。

- XPlugProcess: プロセスの列挙や強制終了、プロセス関連の情報の入手といった操作が可能になります。

- xPlugNethood: これによりマルウェアは、ネットワークリソースの列挙、TCP接続状況の設定といった操作が可能になります。

- XPlugService: これによりマルウェアは、サービスの削除、列挙、変更、開始といった操作が可能になります。

- XPlugSehell: これによりマルウェアは、感染したコンピュータ上のリモートシェルの実行といった操作が可能になります。

これらのモジュールの機能を駆使すれば、不正リモートユーザは、感染したコンピュータを外部からの攻撃者として完全にコントロールすることが可能になります。こうした点からも、これらはいずれも、最も危険なモジュールと見なすべきだといえます。

PlugXにおいてもう1つ興味深い点は、PlugX自身が作成したデバックログファイルからも分かるように、このPlugX自体がまだベータ版の段階ではないかということです。このログファイルには、このツールに関連するマルウェアのパフォーマンスに関する情報、とりわけ、関連するマルウェアが実際にプログラムされた動作を実行する際に遭遇した特定のエラーや障害等が記録されていることから、そのように判断できます。恐らくこのログファイルの内容は、より効果的なPlugXの亜種の作成に利用されるのでしょう。

PlugXは、ユーザにどのような影響を及ぼしますか。

PlugXのいずれの亜種からもユーザが身を守る方法としては、以下のような方法があげられます。

- 不審なメールは開かないこと。送信元が不明なメール、特にファイルが添付されているメールや本文中にリンクが含まれているメールは、絶対に開かないこと。またそうしたメールの中には、添付ファイルを開いたり本文中のリンクをクリックしたりしなくても、メールを開いたり読んだりするだけで感染する場合もあるので注意が必要です。

- ご使用のコンピュータやソフトウェアを最新化しておくこと。通常、攻撃者がコンピュータに侵入しようとする際、脆弱性を利用します。この点からも、ご使用のコンピュータは、最新のセキュリティパッチで最新化しておき、ご使用のソフトウェアも最新版にアップデートしておくことが不可欠となります。

- 今回の脅威に関する情報を社内および関連会社に確実に共有しておくこと。PlugXのような脅威の場合、この脅威に関する情報がしっかりと共有されているということが、攻撃を未然に防ぐ上でも非常に有効となります。「どのような点に注意すべきか」等の注意事項を、組織内の各人で共有しておくことで、それぞれが自らの注意に基づき脅威を避けることが可能になります。この点は、フィッシングメールを主な侵入経路としているPlugXにも十分当てはまる注意事項です。

なお、ご利用のセキュリティソリューションは、会社や組織全体のレベルで導入するようにし、その機能も、自動更新されるものであると同時に、いかなる脅威も、ビジネス上の重要な業務や生産システムに深刻な影響を与える前にブロックされ、PlugXやPoisonIvyなどもたらす迷惑や被害等も、会社や組織レベルで未然に阻止できるものであるべきです。

トレンドマイクロ製品は、今回の脅威からユーザを守ることができますか。

もちろん、守ることができます。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の「ファイルレピュテーション」技術により、PlugXに関するすべての亜種を検出し、それらが実行されるのを防ぎます。「Webレピュテーション」技術により、PlugXが接続して各種コマンドを受信するサーバ等やその他の関連アドレスやURLへのアクセスを確実にブロックします。

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション」をご利用のお客様は、脆弱性ルール「1004498」の適用により今回の脅威で確認された脆弱性「RTF Stack Buffer Overflow Vulnerability (CVE-2010-3333)」を利用した攻撃を検出、回避します。

トレンドマイクロの専門家からのコメント:

標的型攻撃の場合、「そこで利用されるマルウェアを含めてその攻撃がどのように実行されるか」や「背後の攻撃者が使用するツールや戦術や手順の傾向がどのようなものであるか」を理解することが、その防御策を格段に向上させる上でも非常に有効です。特に企業などの組織での防御策の場合、人による解析技術を高めるツールを十分に駆使すると共に、組織内外のソースから把握できる脅威関連のインテリジェンスを効果的に活用することで、攻撃の検知および被害の緩和という点からも、組織全体のセキュリティレベルを大幅に向上させることが可能になります。

-シニア・スレットリサーチャー:Nart Villeneuve