スマート工場のセキュリティを取り巻くガイドライン(1) IEC62443のコンセプトとマネジメントシステム

本連載は、ICSやOTセキュリティの汎用的なガイドラインの代表例を解説し、スマート工場のセキュリティに求められる考え方を理解することを目的としています。本連載では、ICSやOTセキュリティの汎用的なガイドラインの代表例としてIEC62443とNIST CSFの概要を解説し、スマート工場のセキュリティに求められる考え方を解説します。

産業用制御システム(ICS: Industrial Control System)のセキュリティは、ITとの対比でOTセキュリティとも呼ばれ、電力・ガス・水道などの重要インフラから始まりました。IIoTやIndustry4.0の潮流の中でシステムのオープン化と脅威の変化に伴い、より幅広い分野で取り組みが本格化しています。世界的な契機となったのは2010年のStuxnetと言われており、この10年間、様々な国および業界でガイドラインやフレームワークを開発する動きが活発だった一方で乱立して見える様相もありました。現在は、複数のガイドラインが統合されてきており、スマート工場のセキュリティという観点でグローバルの標準として注目すべきものはIEC62443とNIST CSF, SP800シリーズの2つと言えるでしょう。本連載では、ICSやOTセキュリティの汎用的なガイドラインの代表例としてIEC62443とNIST CSFの概要を解説し、スマート工場のセキュリティに求められる考え方を理解することを目的とします。今更の感を持たれる方も少なくないとは思いますが、単語として耳にしたことがあっても実務として取り組むのはこれからという方にとって、業界標準の存在とその考え方を知ることはメリットが多いものと考えます。

基準や規格は、あくまでも汎用的なものとして開発されています。もちろん法制度や規制によって強制力が働くこともありますが、過度に翻弄されることなく、自社固有の事業、状況における説明責任を果たすことや、過不足を見直してしていくための一助になれば幸いです。

IEC62443の全体像

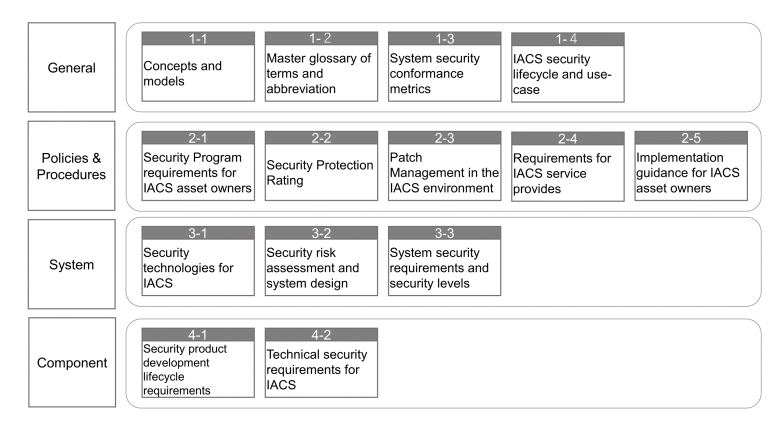

IEC62443は、汎用的な産業制御システム(本規格ではIACS:Industrial Automation Control Systemと呼称)のセキュリティ技術仕様を提供する全14冊の文書群です。ISA(国際自動制御学会)とIEC(International Electrotechnical Commission:国際電気標準会議)が開発し、14冊のうち8冊は公開され、改訂・開発が進んでいます。

この文書が対象とするIACSとは、システム及びそれを構成する設備といった技術面だけではなく、組織面やプロセス面を包含しています。技術を取り巻く組織やプロセスもシステムの一部とみなしているとも言えます。14冊は、枝番で分かれており1-1~4がGeneral、2-1~5がPolicies & Procedure、3-1~3がSystem、4-1~2がComponentに分類されます。例えば、4のComponentの中に、4-1製品開発ライフサイクル、4-2製品に対する技術要件、と製品を開発する組織のプロセスと製品自体の要件が分かれて規定されています。

<1: General>

1-1: Concepts and models : コンセプトとモデル※

1-2: Master glossary of terms and abbreviation :用語集

1-3: System security conformance metrics :定量的なパフォーマンス指標

1-4:IACS security lifecycle and use-case :セキュリティライフサイクルと事例

<2: Policies & Procedures>

2-1: Security Program requirements for IACS asset owners :マネジメントシステム ※

2-2: Security Protection Rating : 技術的対策と運用・保守のプロセス成熟度

2-3: Patch Management in the IACS environment:パッチマネジメント ※

2-4: Requirements for IACS service provides:調達時の要求仕様 ※

2-5: Implementation guidance for IACS asset owners:導入ガイド

<3: System>

3-1: Security technologies for IACS:技術のカタログ ※

3-2: Security risk assessment and system design:リスク評価と設計手順

3-3: System security requirements and security levels:レベルの基準と機能要件 ※

<4: Component>

4-1: Security product development lifecycle requirements:製品開発ライフサイクル ※

4-2: Technical security requirements for IACS:製品の技術要件 ※

※は公開済

これらはシステムを管理・運用するユーザ企業(本規格では資産オーナ:Asset ownerと呼称)、システムを設計・構築するシステムインテグレータ・サービスプロバイダ、システムを構成するデバイスや装置を開発・提供する製品サプライヤー、の3者がなすべきことに分けられます。<1: General>は全体のコンセプトと参照モデル、<2: Policies & Procedure>は資産オーナ向けの組織とプロセス、<3: System>はシステムインテグレータ向けのシステムの設計手順や機能要件。<4: Component>は製品サプライヤー向けです。この分け方は概念なので、実際には3のシステムの領域の役割をユーザ企業が果たすこともありますし、2のプロセスを運用や保守の観点でシステムインテグレータやサービスプロバイダが担うこともあるでしょう。

資産オーナは、ポリシー、組織、プロセスを含むマネジメントシステムやパッチ管理等の運用、システムインテグレータに対しての仕様要求。システムインテグレータは、システム設計・構築のためのプロセスとシステムの要件。製品サプライヤーは開発ライフサイクルと製品の要件が網羅されています。これらを包含した全てが本規格の対象です。

既にここまでの概要で、IEC62443が非常に広範囲で、1-1の初版が公開された2009年から10年以上経過しても全てが公開に至らないことにも察しが付くのではないかと思います。本連載では、ポイントを絞り、1回目でマネジメントシステム(2-1)、2回目でシステム設計と要件(3-2、3-3)を中心に取り上げます。

コンセプト:Defense in Depth

IEC62443-1-1では参照すべき複数のコンセプトやモデルが挙げられています。ここでは、Defense in Depthに注目します。情報セキュリティの世界でもポピュラーな考え方である・Defense in Depth(多層防御)は、単に複数の対策技術を併用することだけを意味するものではありません。セキュリティ面で分離し独立した層を重ねることがポイントです。技術だけではなく、人や組織、プロセスの対策は、それぞれ異なる層での対策であり、全体でサイバーセキュリティを講じることが重要です。技術の面でも、IACSのネットワーク環境をゾーンと、ゾーン同士が接続するコンジット(導管)に分け、セキュリティレベルが共通になる資産をグループで分けて管理することが推奨されています。これは第2回で解説します。

マネジメントシステム:CSMS(Cyber Security Management System)

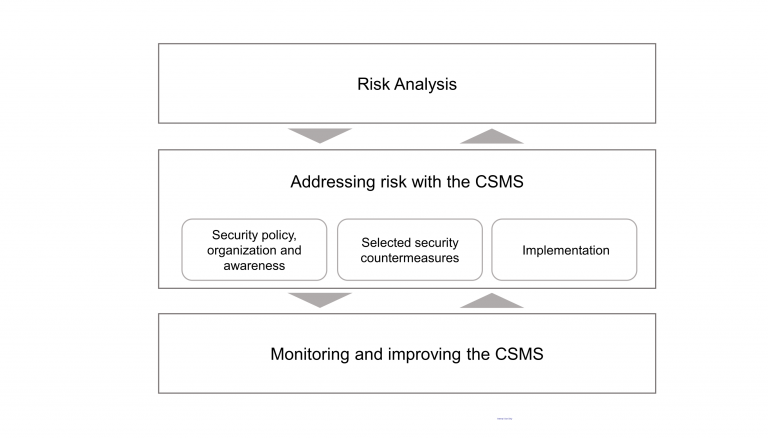

IEC62443-2-1は、資産オーナにおける管理・運用の枠組みを規定しています。いわゆるPDCAサイクルであり、上位のリスク分析から始まり、具体のリスク分析、ポリシー策定、組織編制・訓練、管理策の実行、監査、レビュー、を繰り返すことが求められます。このセキュリティの維持管理の仕組みはCSMSと呼ばれ、認証制度にもなっています。

IEC62443-2-1とCSMS認証の関係は、情報セキュリティにおけるISO27001とISMS認証の関係と同じです。CSMSはISMSをベースに開発されたため、共通する部分が多く、PDCAのサイクルを組織的に継続するという骨格は同様と言えます。一方で異なる点は、まず対象です。ISMSは情報資産全般、CSMSは情報だけではなくIACSであること。次に想定するインシデントの違いとして、ISMSは情報のCIA(機密性:Confidentiality、完全性:Integrity、可用性:Availability)の損失、CSMSではCIAの中で特にAを重視すること。CSMSは加えてHSE(健康:Health、安全:Safety、環境:Environment)への影響を想定するとされています。

ISMSの認証をすでに取得している組織にとって、CSMSの考え方は馴染みやすいと考えられますが、すなわち認証を取得できるかは個別の状況によるでしょう。リスク分析として、情報のCIAの損失以外のリスクがどれだけあるか、CIAのAを維持するための管理が十分か、物理的なリスク、サイバーセキュリティのリスク、HSEのリスク、を統合することが求められます。

IECとISO

ここで、国際規格であるIECとISOについて、一般的な説明を加えておきます。IEC(International Electrotechnical Commission:国際電気標準会議)は、その名の通り、電気・電子の技術分野における規格、ISO(International Organization for Standardization:国際標準化機構)は、それ以外のすべて、という役割分担になっています。身近なところで言えば、乾電池の規格はIEC、ネジの規格はISOです。製造業に関わる分野では、安全を目的とする規格が多数存在します。例えばIECでは、電気設備の安全規格(IEC60204)や機能安全の規格 (IEC61508)、ISOでは機械類の安全設計の一般原則(ISO12100)やシステムや部品の規格(ISO13849)などが体系化されています。また、ISOは「その他すべて」にあたるものとして組織のルールや仕組みもマネジメントシステムとして規格化しています。ISO27001(情報セキュリティマネジメント)以外にも、ISO9001(品質マネジメントシステム)やISO14001(環境マネジメント)といった広く知られているものだけでなく、ISO31000(リスクマネジメント)といった更に汎用的なテーマも扱われています。

IECとISOには工業技術に関わる安全規格が多数存在しますが、それらの規格を執筆するためのガイドというものも存在します(ISO/IEC Guide 51 : 2014“ Safety aspects - Guidelines for their inclusion in standards”)。この中でリスクは「事故発生の確率と,事故によって生じる危害の大きさの組み合わせ」、安全は「許容できないリスクがない状態」と定義されています。これは、リスクはゼロにはならないことを前提に、許容できるリスクは何か、どのレベルまでを許容するかを決め、その上で許容できないリスクは許容できるレベルまで押し下げるために何をすべきか、がリスクと向き合う姿勢の根本ということなのかもしれません。

IECやISOの規格は技術や社会の変化に伴い、継続的に改訂・開発が進められています。リスクの定義も前述の例は伝統的なものであり、比較的新しいガイド(ISO Guide 73:Risk management)では、リスクを「目的に対する不確かさの影響」と、より広範な解釈が可能な表現で提示されています。また、工業の世界でSafetyとSecurityをいかに融合してマネジメントするかも大きな課題となっており、新たな規格も提案されています(IEC TR 63069:Industrial-process measurement, control and automation - Framework for functional safety and security)。

IEC62443は、情報セキュリティはもちろん、組織のマネジメントシステム、システムや装置の安全設計、リスクマネジメントなどの様々な要素を対象とした他の規格を参照、連携してIACSのセキュリティのために開発、体系化されたものと言えるでしょう。ユーザ企業、システムインテグレータ、製品サプライヤーのいずれの立場も同じ考え方を参照し、実践することで、業界全体のセキュリティレベルの向上に寄与するものと考えられます。

第1回では、IEC62443の全体像とマネジメントシステムを解説しました。第2回は、IEC62443におけるシステム設計とセキュリティレベルについて取り上げます。