サイバー脅威

偽ショッピングサイトへ誘導するSEOポイズニング攻撃に使われる「SEOマルウェア」間の関連性を分析

トレンドマイクロでは、常に様々な機関と協力しサイバー犯罪に対してのリサーチに取り組み、サイバー犯罪の被害からユーザを保護できるよう取り組んでいます。

はじめに

トレンドマイクロでは、常に様々な機関と協力しサイバー犯罪に対してのリサーチに取り組み、サイバー犯罪の被害からユーザを保護できるよう取り組んでいます。

今回、これらのリサーチの一環として、日本語話者を狙う、SEOポイズニング攻撃によりユーザを偽ショッピングサイトへ誘導し詐欺を行う手口について、改ざんサイトに設置され使用される「SEOマルウェア」の複数ファミリ間の関連性を分析しました。この分析は当社のリサーチャ2名を筆頭に、香川大学、神奈川県警、千葉県警、日本サイバー犯罪対策センター(JC3)と連携して実施されました。またこの分析は、11/6~8 に開催されたIEEE主催の国際会議 「IEEE Dependable and Secure Computing 2024」(DSC2024) にてプログラム委員会の研究者による査読を通過した研究論文として報告され、同会議の「Best Paper Award」に選出されました。本記事では、その分析結果の概要を説明します。より詳しい内容については発表する論文「An analysis of the relationship between Black-hat SEO malware families leveraging information from redirected fake E-commerce scam sites」をご覧頂ければ幸いです。

SEOポイズニング攻撃を用いた、偽ショッピング詐欺の手口の概要

偽ショッピングサイトへの誘導手法として、検索エンジンの検索結果から偽ショッピングサイトに誘導されるケースが以前より観測されています。当社では、このようなケースで、改ざんされたWebサイトに設置されたマルウェア(SEOマルウェア)を用いたSEOポイズニング攻撃が行われているケースが多く含まれると考えています。このような手口を用いる偽ショッピングサイト詐欺については、以前より当ブログや、サイバーセキュリティ・イノベーション研究所の発行する記事でリサーチ結果を発信しています。

SEOマルウェアは犯罪アクターにより改ざんされたWebサイトに設置され、検索エンジンのクローラやユーザからのHTTPアクセスを横取りし、本来Webサーバが応答するコンテンツではなく、アクターの意図通りのコンテンツを応答するようにします。このときSEOマルウェアはC2サーバから応答するコンテンツを取得しています。SEOマルウェアは、HTTPリクエスト中のUser-Agentヘッダを検査し、検索エンジンのクローラのアクセスか、一般ユーザのアクセスかを判断し、応答するコンテンツを選択します。具体的には、検索エンジンのクローラからのアクセスの場合はSEOポイズニングを目的とした、商品名や解説文章が大量に掲載されたコンテンツを応答します。また、一般ユーザからのアクセスには偽ショッピングサイトへ誘導するコンテンツを応答します。

このようにすることで、検索エンジンの検索結果が汚染され、改ざんされたWebサイトのURLが、実際にはそのサイトでは扱っていない商品名でヒットするようになってしまいます。そして、ユーザが検索結果を経由して偽ショッピングサイトへ誘導されるようになります。この手口は以前より「Japanese Keyword Hack」として知られています。

分析結果の概要

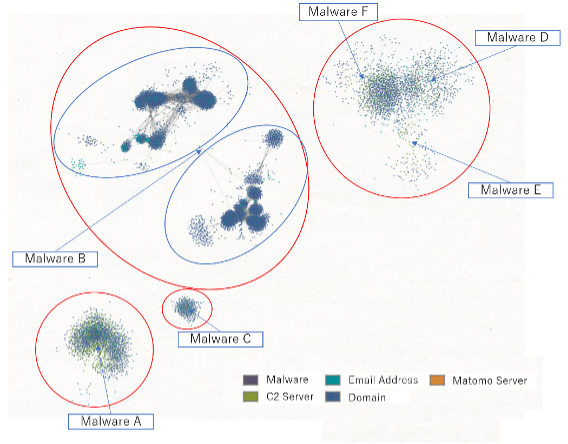

今回論文にまとめた分析では、まず、VirusTotal等から把握したSEOマルウェア6種類のC2サーバ計1,242件について、2024/1/1~2024/5/20までの間にC2サーバへSEOマルウェアを模擬してアクセスを行うことで、偽ショッピングサイト計227,828件を収集しました(なお、これらのサイトはユーザ保護のため、収集後すぐに当社「Webレピュテーション(WRS)」技術に反映しアクセスブロック対応しています)。さらにこれらの偽ショッピングサイトに関連するデータとしてアクセス解析サーバとメールアドレスを収集しています。その後、リンク分析ソフトウェアであるMaltegoを用いて図 1のようにリンクを作成し可視化することで、SEOマルウェア間の繋がりを分析しました。結果として、図 2として示すグラフが得られ、これらのマルウェアの背後にいるとみられる犯罪アクターを3種類のSEOマルウェア(マルウェアD, E, F)を使う1グループ、および単数のSEOマルウェアを使う3グループに分類できました。

- URLを確認し、あまり使われないドメイン名であるなど、不審な点はないか

- その商品の一般的な相場と比べて不自然に安価でないか

- 大手ショッピングサイトで売っているのを見かけない商品が、割引されて売っていたりしないか

- 大手ショッピングサイトでないのに大量、多様な商品を扱っていないか

- 大手のブランドを騙っていたりしないか

- 何らかの「専門店」と自称しているのに、全く違うものを売っていないか

- 会社情報、所在地を確認し、これらをキーに再度検索してもちゃんと同じサイトが出るか

といった確認をして自衛することが有効です。また、トレンドマイクロの「Webレピュテーション(WRS)」技術では、トレンドマイクロで偽ショッピングサイトと確認したサイトへのアクセスをブロックすることで、ユーザを偽ショッピングサイトによる攻撃から保護します。

また、Webサイト管理者は、Webサイト改ざんを防止するため、管理者アカウントの窃取やWebサイト内の脆弱性について常に注意を怠らないでください。管理者パスワードは十分複雑なものにし、最新の脆弱性情報を収集しておく必要があります。なお、統合型サーバセキュリティソリューション「Trend Micro Deep Security™」では、仮想パッチ機能によって、未更新の脆弱性を狙う攻撃からサーバを防御します。また、変更監視機能やセキュリティログ監視機能で予期しないシステム変更を警告することにより、サーバ上で行われる不審な活動を早期に検出・対応することが可能です。

トレンドマイクロは様々な組織と緊密に協力して偽ショッピングサイトによる被害の対策に取り組んでいます。これからも偽ショッピングサイトによる被害の撲滅を目指して様々な取り組みを推進していきます。

調査・執筆:嶋村 誠 (Trend Micro Research)