SOC(Security Operation Center)

SOC(Security Operation Center)とは

SOC(ソック:Security Operation Center)とは、ネットワークやシステムの監視とログ分析から、サイバー攻撃やインシデントの発生を把握する組織(部署・チーム)のことです。発生したインシデントへの対処や、サイバー攻撃を阻止するための対策立案までを担う場合もあります。サイバー攻撃は、いつ行われるかわからないため、それを監視するSOCも24時間365日体制での対応が求められます。そのため、自組織でSOCを運用するケースに加えて、パートナー企業などにアウトソーシングするケース(MDR:Managed Detection and Response)があります。

SOCの概要

SOCの主な業務は、ネットワークやシステムの監視やログ分析から、サイバー攻撃やインシデントの発生を把握することです。これに加え、発生したインシデントへの対処や、サイバー攻撃を阻止するための対策立案までを担う場合もあります。具体的には以下のような対応を行います。

・PC、サーバ(Webサーバ、メールサーバ、ファイルサーバ、AD(Active Directory)サーバ、データベースサーバ)、プロキシ、ファイアウォール、ロードバランサ、VPN機器、セキュリティ対策製品などのログを分析します。

例えば、メールサーバであれば、誰(社内のどのメールアドレス)が、どこ(メールの送り先のメールアドレス)に、いつメールを送付したのかが記録されています。プロキシサーバ(ここではフォワードプロキシの場合)は、誰(どのIPアドレスを持つ、どのユーザ)がどこに(主にWebブラウザでアクセスするWebサーバ)にアクセスしたのかなどが記録されています。

・ログを分析し、それが業務上本来行われるべき通信か否かを判断します。ここで重要なのは、その法人組織やユーザで「何を通常の動作と定めるか」です。

例えば、異常な検出としては以下の様な挙動が考えられます。

-国内にビジネスを展開していないにも関わらず、海外のサーバへ頻繁にアクセスしている。

⇒サイバー攻撃者のコマンド&コントロール(C&C)サーバと通信している可能性もあれば、新規取引先のサーバが海外にありアクセスしている可能性もあります。

-重要情報が保存されているサーバへ、今までよりも頻繁にアクセスしている。

⇒単に業務上個人情報を扱うことが増えた可能性もあれば、社員が退職前にデータを持ち出そうとしている懸念もあります。

-深夜など通常は業務を行っていない時間にサーバへのアクセスがある。

⇒繁忙期やメンバの急な不在により残業をしている可能性もあれば、サイバー攻撃者がデータを盗みだとしている可能性もあります。

・サイバー攻撃の有無や影響範囲を特定します。その通信やログをもとに不正なものである可能性が高い場合、より詳細なログ情報を分析します。例えば、サーバのアクセスログから、サーバへの不審な通信が発生していると判断した場合、発生元の端末やユーザの振る舞いをより細かく見ていきます。エンドポイントのログ情報(ログイン時間、アクセス履歴、メールやファイルのやりとりなど)に加えて、オフィスへの物理的な入退室の情報なども組み合わせて、不正か否かを見ていきます。不正なファイル(マルウェア)を見つけた場合、それが社内の他の端末やサーバに拡散していないかなども調査していきます。

・サイバーセキュリティのインシデントによる被害を発生させないためのセキュリティ対策を立案します。サイバー攻撃や内部不正、もしくは故意ではない情報漏洩(担当者のミスなど)も含めて、なぜそれが起きてしまったのか、早く気付くためのポイントはないか、従業員への教育は十分かなどを関係部署(CSIRT、人事総務など)と議論し、改善策を立案、推進していきます。

SOCとCISRTの関係

SOCは前述の通り、不審な活動の検知やサイバー攻撃の早期発見、脅威分析などを担当する専門部署・チームのことです。これまでは、ITインフラ管理の一環でシステム担当者がログを収集し、サイバー脅威の分析を行うのが一般的でした。しかし、サイバー攻撃の高度化・複雑化に伴い、サイバーセキュリティの知識や専門性を伴った人材・組織構成が必要となり、SOC設置の必要性が叫ばれるようになりました。

日本では、2010年代から設置が進み、設置率は増加傾向にあります。調査会社が2021年に国内企業を対象に実施した調査によると45.6%がSOCを設置しています※1。

※1 KPMGコンサルティング「サイバーセキュリティサーベイ2022」

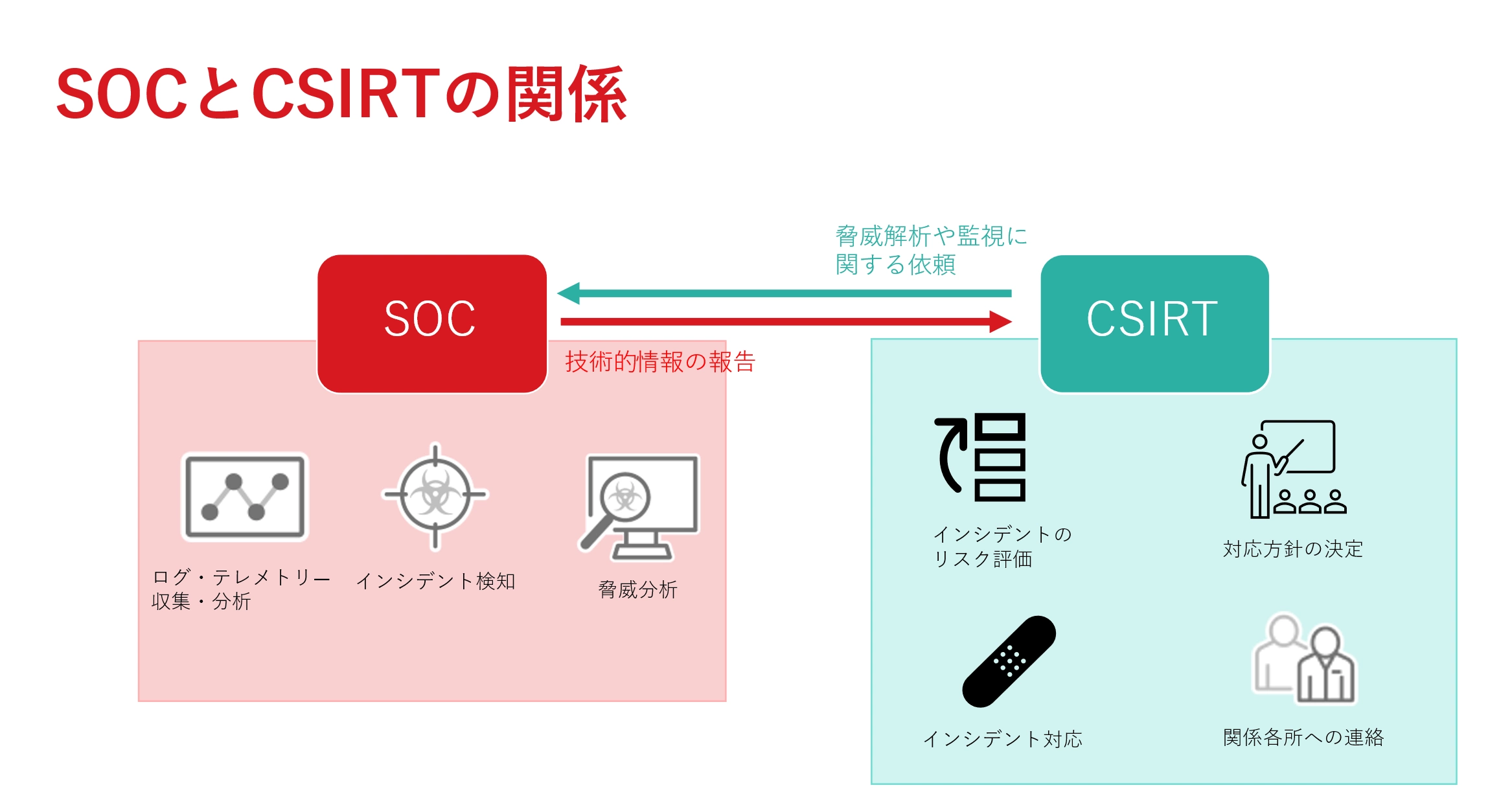

SOCの対になる組織としてよく挙がるのが、CSIRT(シーサート:Computer Security Incident Response Team)です。CSIRTの活動目的は、インシデント発生時に被害を最小限に抑えるための対応です。SOCが報告する技術的情報(脅威の分析情報)に加えて、脆弱性情報、事業へのリスク(顧客や取引先への影響)、法務リスクやブランドへの影響なども加味して、発生しているインシデントのリスク評価、対応方針の決定を行います。加えて、インシデント対応、組織内外の関係各所への連絡などを行います。インシデントが発生していない通常時にも、対応方針や組織内ルールの制定・更新や社内外の連絡体制の整備もCSIRTの業務です。

組織の事情により様々な形態がありますが、大別すれば、SOCは監視、CSIRTは対応を主業務としているとも言えるでしょう。

図:SOCとCSIRTの関係

SOCが使用するツール

SOCが使用するツールは大別して、ログを収集するセンサーとそれを分析するツールの2種類です。

・PC、サーバ(Webサーバ、メールサーバ、ファイルサーバ、AD(Active Directory)サーバ、データベースサーバ)、プロキシ、ファイアウォール、ロードバランサ、VPN機器、セキュリティ対策製品(エンドポイント、メール、Web、ゲートウェイ、ネットワークなど)など様々なものがセンサーとなりえます。センサーから収集するログは、明らかに不正なもの(マルウェアの検出など)と、一見して不正とは判断できないもの(正規ツールや正規のクラウドサービスへのアクセス)があります。

・センサーから収集したログは、それだけでは意味のある情報とは言えません。不正か否か、不正な場合、外部からのサイバー攻撃が疑われるか、内部犯行や意図しないインシデント(設定ミスによる情報漏洩、誤送信など)かなど分析していく必要があります。分析するためのツールには以下のようなものがあります。

-SIEM(Security Information and Event Management)

その名の通り、セキュリティに関するログやイベントを集約し、意味あるものとして可視化するための製品です。

-SOAR(Security Orchestration, Automation and Response)

あらかじめ設定したルールに基づき、ある特定の動作(一定時間内に特定のサーバに対して多数のアクセスがあるなど)が発生した際、自動的に対処を行う製品です。

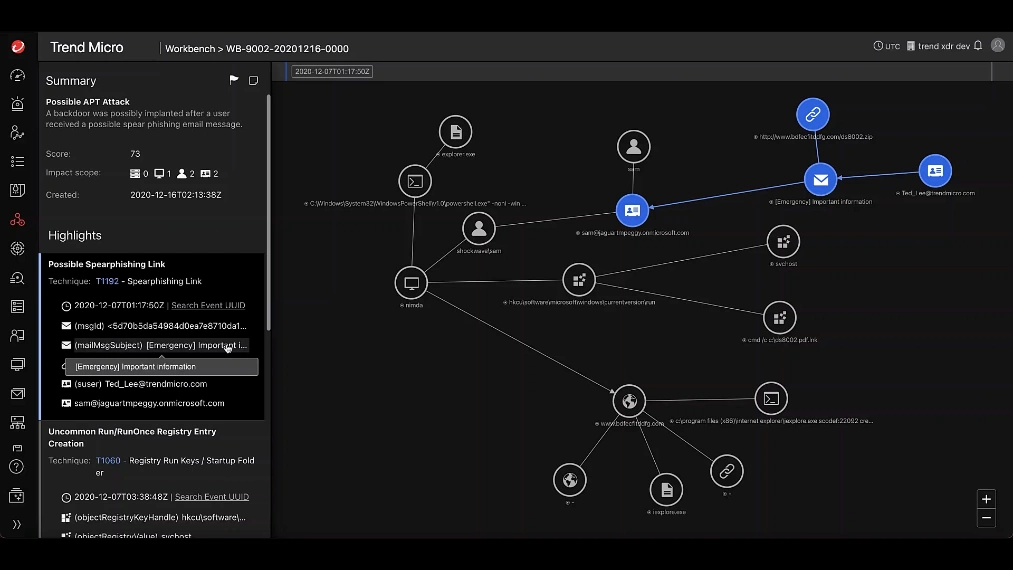

-XDR(Extended Detection and Response)

サイバー攻撃の事後対処として、脅威がユーザ環境に万が一侵入した際に、攻撃の痕跡を検知、可視化することで、インシデントの調査、原因特定、対処を行う製品です。膨大なログ情報を機械的に処理してノイズを除去し、真に対応が必要なアラートのみを抽出することで近年注目を集めています。XDRは、エンドポイントにインシデントの調査や対処を行うEDR、ネットワークに関する調査や対処を行うNDRを含みます。

図:サイバー攻撃の全体像と対処が必要な対象の可視化

現在のSOCが抱える問題点

組織のサイバーセキュリティに欠かせない存在となっているSOCですが、近年のサイバー攻撃の増加に加えて、攻撃の複雑化や高度化に伴い、SOC担当者の業務負荷が高まっています。SOCの主業務はセキュリティ製品やIT機器のログ・テレメトリーの監視・収集です。SOCの担当者は、日々膨大な量のデータを取り扱っています。例えば、1,000台のデバイスからはわずか7日間で12.5億ものログが収集されます※2。

※2 トレンドマイクロで検証した1,000デバイス/7日間のサンプルデータから算出。

また、これまでPC、サーバ、プロキシ、ファイアウォール、セキュリティ対策製品などのログは、お互いに時系列やログ同士の関係性に関する情報を持たないため、攻撃の予兆かどうか「意味づけ(コンテキスト化)」をするのを「人間の勘」に頼らざるを得ない状況となっています(セキュリティソリューションのサイロ化)。SIEMなどで一元管理することもできますが、アラートのルール設定やアップデートを行うのは担当者の経験や勘によるところが大きいのは変わりません。結果として、SOCでは実際には攻撃ではないログやアラート、いわば「ノイズ」に当たるデータも取り扱う必要があり、実際のサイバー攻撃の予兆の見落としや担当者のアラート疲れ(alert fatigue)の要因にもなっています。

XDRによるSOCの業務負荷の軽減

こうしたSOC担当者の業務負荷軽減には、担当者の増員による解決(人海戦術)という方法もありますが、市場全体でセキュリティ人材の不足が叫ばれて久しい昨今、多くの組織にとってこの方法は厳しいと言わざるを得ません。

別の方向性として、テクノロジーによって収集されたデータを機械的に処理してノイズを除去し、真に対応が必要なアラートのみを抽出するという方法があります。

XDR (Extended Detection and Response)は、エンドポイントに加え、メール、サーバ、クラウドワークロード、ネットワーク等の複数のセキュリティレイヤからアクティビティデータであるテレメトリを収集し、サイバー攻撃の有無や対処すべき事項を見出します。XDRはデータの収集やノイズの除去だけでなく、その後の調査や対応まで自動化して行うことができます。

トレンドマイクロが外部の調査会社と行った共同調査では、「XDRによる自動化は正社員8人分に相当する」という調査※3もあり、XDRによるSOCの業務負荷の軽減は、人口減という課題に直面している日本の組織において、サイバーセキュリティレベルの向上に大きなメリットがあります。

※3 ESG – The XDR Payoff (2023 version)

動画:XDRの必要性~あるSOCマネージャーの悩み