SIEM(Security Information and Event Management)

SIEM(Security Information and Event Management)とは

SIEM(Security Information and Event Management)とは、サイバーセキュリティの監視・検出・調査を行うためのソリューションです。SIEMはネットワークやシステムにおいて発生するイベントログを収集し、管理・分析をすることで、セキュリティインシデントの早期発見や、迅速な対応に寄与します。

SIEMの概要

SIEMの仕組み

SIEMは、さまざまなIT機器から収集したイベントログを統合して分析し、セキュリティ上の問題を特定します。複数のログを相関分析することで、単一の機器のログだけでは見逃してしまうようなセキュリティ問題を早期に発見することが可能です。また、組織があらかじめ設定したルールやパターンからの逸脱を検出することで、潜在的な脅威を特定します。

ITの進化に伴い、サイバー攻撃の手法も高度化・巧妙化しています。防御策を設置しても、すべての攻撃を防ぐことは難しいです。そのため、攻撃を受けた際に被害を最小限に抑えるための仕組みとしてSIEMを活用します。

SIEMの機能

SIEMで提供される機能は以下の通りです。

- ログの収集:様々なデバイスやアプリケーションからのアラート・ログデータを収集します。

- セキュリティイベントの相関づけ:複数のイベントやログを関連付けることで異常なパターンや攻撃の兆候を検出します。

- アラートと通知:事前に設定されたルールに基づいて異常なアクティビティやセキュリティインシデントを検出してアラートを通知します。

- レポートの生成:セキュリティインシデントに対して迅速な対応を行うための情報や手順を提供し、インシデント管理のためのワークフローやレポートを生成します。

SOCにおけるSIEMの役割

SIEMは、主に組織内のセキュリティ監視、サイバー攻撃やインシデントの発生を把握する組織であるSOC(Security Operations Center)において使用されます。SOCはSIEMを活用してセキュリティイベントの監視、脅威検知、インシデント対応、コンプライアンス遵守状況の把握などを行います。SIEMは、セキュリティ担当者にとって重要なツールであり、下記のような形で効率的なセキュリティ運用を支援します。

1. ログの統合管理によるアラート通知:さまざまなログを統合管理するとともに、異常なアクティビティや攻撃の兆候を検知し、セキュリティ担当者にアラートを通知します。例えば、マルウェアの検出など不正な挙動に加えて、重要な情報が保存されているサーバへの複数回のログイン試行や、自社が認めていないクラウドサービスの利用など、不審なイベントが検知されると、SIEMはアラートを出します。

2. インシデント調査と対応:不正や不審なイベントをもとに、サイバー攻撃か否か(通常の挙動、アクセスミスなど)の調査を行います。サイバー攻撃と断定した場合、外部からのサイバー攻撃か内部犯行かなど含め、攻撃の経路や影響範囲を追跡し、インシデント対応の手がかりを得ることができます。以下のような措置を行います。

- 外部からのサイバー攻撃と断定:アクセス元のIP遮断、セキュリティ製品でブロックする閾値の変更など。

- 従業員による挙動の場合:自社が設定しているポリシーに違反している場合(クラウドストレージの使用を禁止しているのにアクセスがあるなど)は従業員に注意を行うなど

3. レポート作成:中長期的な視点で、自社のセキュリティポリシーの違反状況やサイバー攻撃による影響などを可視化し、レポートを作成します。どのようなサイバー攻撃を受けているのか、1か月、3カ月、半年、1年などの期間で可視化し、自社が次に行うべきセキュリティ対策を検討できます。

SIEMの主なユースケースを上記に挙げましたが、SIEMのメリットとしては、複数の異なる製品のイベントやログ情報を迅速に可視化でき、次のアクションに繋げられることが、セキュリティ担当者の最大のメリットと言えるでしょう。

SIEMのメリットと課題

SIEMのメリット

SIEMのメリットとして、以下のような点が挙げられます。

ログの一元管理が可能

SIEMを導入することで、ログを一元管理できます。これにより、端末ごとにログを管理する手間が省け、管理の漏れやミスを減らすことができます。さらに、SIEMには収集したログを正規化する機能や、IT環境全体を可視化して効率的かつ包括的な管理を可能にします。

セキュリティインシデント・脅威の早期発見

SIEMはログを一元管理し、リアルタイムで相関分析を行うことで、インシデントや脅威を早期に検出できます。脅威の兆候やインシデントを発見した際には迅速に対応できるため、被害の拡大を最小限に抑えることが可能です。

内部不正の抑止

セキュリティインシデントは、外部からのサイバー攻撃だけが原因ではありません。自組織の従業員による不正行為を防ぐことも、組織にとって重要なセキュリティ対策の一つです。SIEMを導入することで、従業員の不審な行動や許可していないアクセスを検知できます。SIEMは内部不正の防止にも有効です。

セキュリティ人材不足の解消

SIEMの利用により、セキュリティ業務の効率化ができます。ログの集約、正規化、分析等の一連の業務を自動化することで、組織のセキュリティ対策に必要なリソースを削減できます。SIEMの運用には一定以上のセキュリティ知識は必要ですが、SIEMを導入することにより、導入前よりも効率的なセキュリティ対策が可能になります。

SIEMの課題

SIEMはSOCをはじめ組織のセキュリティ向上と業務効率化にメリットをもたらす一方で、下記のような課題があります。

複雑な導入と設定

SIEMは複雑なシステムであり、導入と設定には時間と専門知識が必要です。セキュリティ担当者はデバイスのログやデータソースの統合、ルールの設定、アラートのチューニングなどに継続的に取り組む必要があります。

大量のログデータの処理

多数のログデータを処理し、分析する必要があります。大量のデータを処理するためには適切なハードウェアやストレージリソースが必要です。また、ログデータの保持期間やデータの圧縮・削減などの管理も必要です。

誤検知とアラート過多への継続的な対応

SIEMはあらかじめ設定したルールやパターンに基づいてアラートを生成します。しかし、偽陽性(false positive :正当なアクティビティを誤って悪意のあるものとして検知すること)や検知漏れ(false negative :悪意のあるアクティビティを見落とすこと)が発生する可能性があります。また、設定の状況によっては、大量のアラートが寄せられる可能性もあり、ユーザ側でアラートのチューニングやルールの改善が継続的に必要です。

インシデント検知後の対応

リアルタイムでイベント検知した際に、実際のインシデントの確認や対応が求められます。セキュリティ担当者は先のアラートのチューニングがなされていないと、大小様々なアラートに対応することになり、返って業務効率を下げることにもなりかねません。

スキルとリソースの要求

SIEMの適切な導入と運用にはセキュリティ分析やログ管理のスキルが必要です。また、適切なリソース(人員、ハードウェア、ソフトウェア)を確保することも求められます。

SIEMとSOARの違い

セキュリティレベルと効率を向上させるためのツールとして、SIEMと類似したものにSOAR(Security Orchestration, Automation and Response)があります。SIEMは潜在的なセキュリティイベントを監視してアラートを通知するのに対し、SOARはサイバー攻撃のインシデント対応やセキュリティ運用を自動化します。SIEMとSOARの違いは下記の通りです。

| SIEM | SOAR | |

|---|---|---|

| 目的 | ネットワークの監視やサイバー攻撃やマルウェア感染などのインシデントを検知すること ログとイベントデータの収集と分析 |

組織のセキュリティ管理・運用の効率化と高度化を実現すること セキュリティ操作の自動化と効率向上 |

| データソース | ネットワークデバイス サーバ セキュリティデバイス アプリケーション など |

SIEMをはじめとする様々なセキュリティツールや外部の脅威インテリジェンス など |

| 機能 | 収集したログの管理 イベントの相関分析 リアルタイムの監視 インシデント対応 レポート生成 など |

プレイブック自動化による初動対応 緊急度や危険性のトリアージ判断 レポート生成 調査フロー自動化 など |

SIEMとXDRの違い

セキュリティレベルと効率を向上させるためのツールとして、SIEMと類似したものにXDR(Extended Detection and Response)があります。SIEMとXDRの違いは下記の通りです。

データ収集対象とコンテキスト化

- SIEM:ネットワークやシステム内で生成されるイベントやログを収集し、管理・分析します。主にログデータを中心に分析を行い、異常なアクティビティや攻撃の兆候を検出します。

- XDR:エンドポイント、ネットワーク、クラウドなど、複数のデータソースからテレメトリデータを収集し、分析します。セキュリティイベントだけでなく、エンドポイントのファイルやプロセスの情報、ネットワークのトラフィックデータなども収集します。

分析と検出

- SIEM:収集したデータを基に事前に設定されたルールやアルゴリズムに従って分析を行います。異常なアクティビティや攻撃の兆候を検出し、適切なアラートや警告を生成します。機械的なログ同士の相関分析機能を持つ製品もあります。ただ、サイバー攻撃の可能性があるイベントかどうかの判断は基本的に運用者の「人間の勘」に頼る部分が大きいです。

- XDR:XDRを提供するサイバーセキュリティ会社が持つスレットインテリジェンス(マルウェア、不正サイト、不正メール、サイバー攻撃者が用いる攻撃手法など)に基づいて、収集したテレメトリに対してサイバー攻撃の兆候を判断します。例えば、マイクロソフトが提供する正規ツールであるPsExecや、Cobalt Strike、Mimikatzといった正規ツールはサイバー攻撃に悪用されることが多々あるため、こういった正規ツールの使用などもリスク度が高いものとして判定します。

インシデント対応と自動化

- SIEM:セキュリティインシデントに対する基本的な情報や手順を提供し、インシデント対応を支援します。SIEMは、主にアラートの生成と監視に特化しており、実際の対応手順については別の製品が求められることもあります。

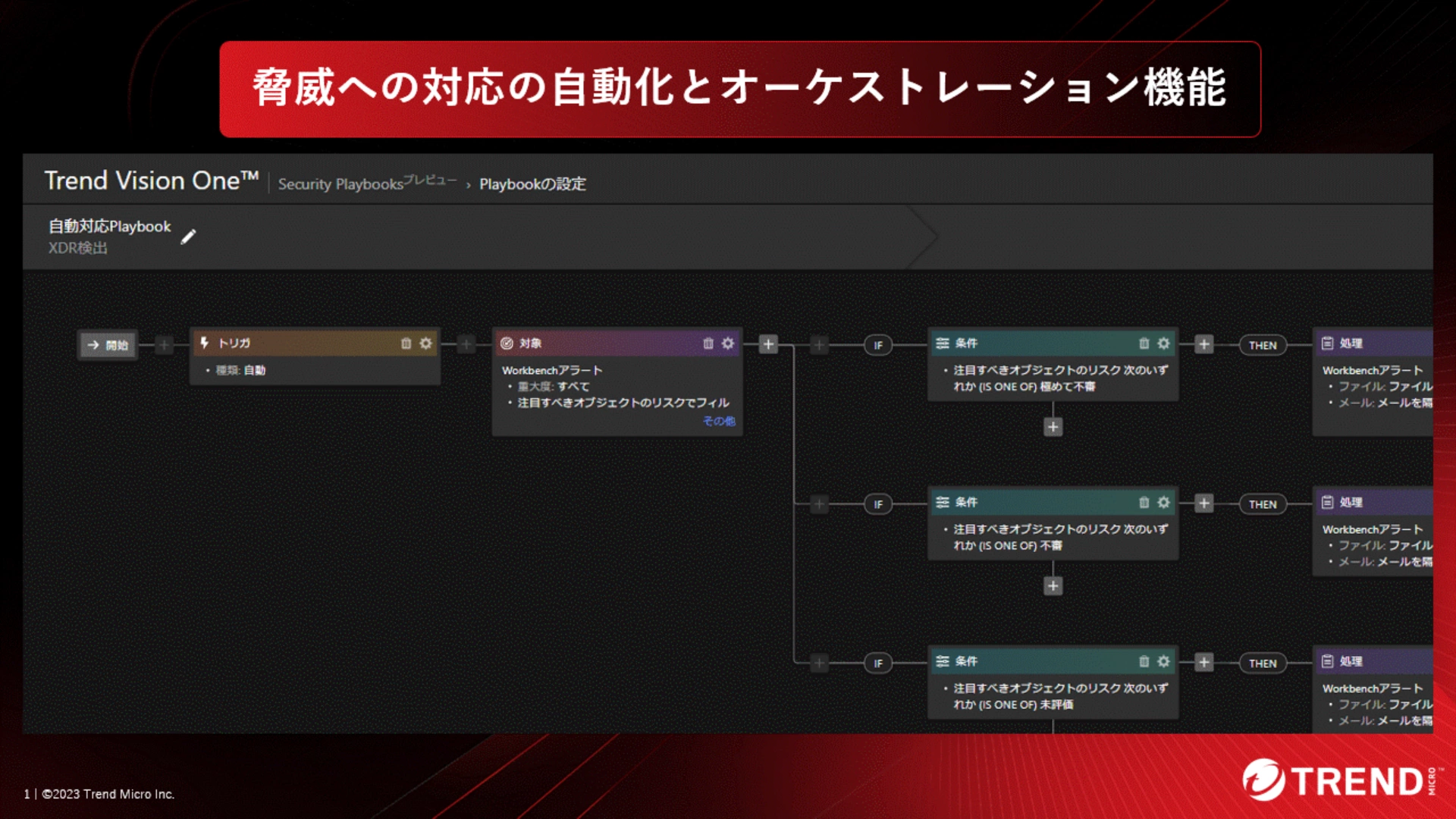

- XDR:自動化とオーケストレーションの機能を備えており、セキュリティインシデントの迅速な対応を支援します。検出した脅威の分析、リアルタイムで対応ガイダンスが提示されます。

図:「Trend Vision One」のXDR機能における脅威への対応自動化の画面例(Playbook)