マルウェア「Shadowpad」が新種ランサムウェアを展開

マルウェア「Shadowpad」を用い、過去に未報告のランサムウェアを送り込む活動が展開されています。攻撃者は弱いパスワードを突き、多要素認証を回避してシステムに侵入します。

概要

- 最近、ヨーロッパでマルウェアファミリ「Shadowpad」を伴うインシデントが2件発生し、その対応にあたりました。Shadowpadは、さまざまな中国系攻撃グループの間で利用されています。

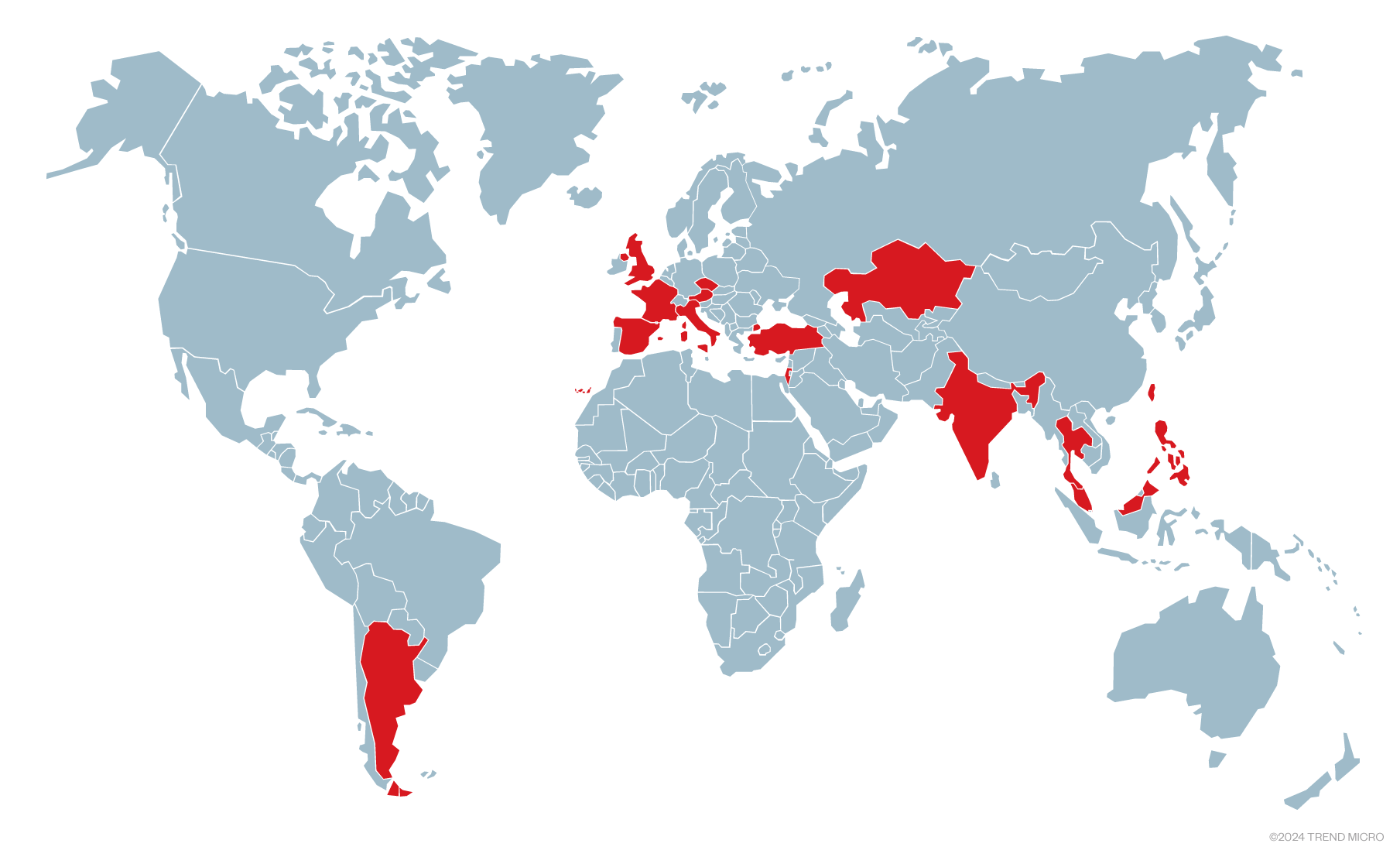

- トレンドマイクロの調査に基づくと、本マルウェアファミリに狙われた企業は21社以上に及び、その所在地はヨーロッパや中東、アジア、南アメリカの15カ国にまたがります。

- Shadowpadを用いた攻撃活動としては珍しく、過去に未報告のランサムウェアを配備する事例も確認されました。

- 攻撃者はリモートネットワーク攻撃によって標的システムに侵入しました。この際、弱いパスワード設定を突き、多要素認証を回避するための手口を行使しました。

はじめに

2024年11月、マルウェアファミリ「Shadowpad」を伴ったインシデントがヨーロッパで2件発生し、トレンドマイクロでは、その対応にあたりました。両インシデントにおいて類似の遠隔操作(C&C:Command and Control)サーバやTTPs(Tactics:戦略、Technique:技術、Procedures:手順)が利用されたため、背後には同一の攻撃グループが存在すると考えられます。Shadowpadは諜報機能を備えたマルウェアであり、中国系の標的型攻撃グループに利用されてきました。

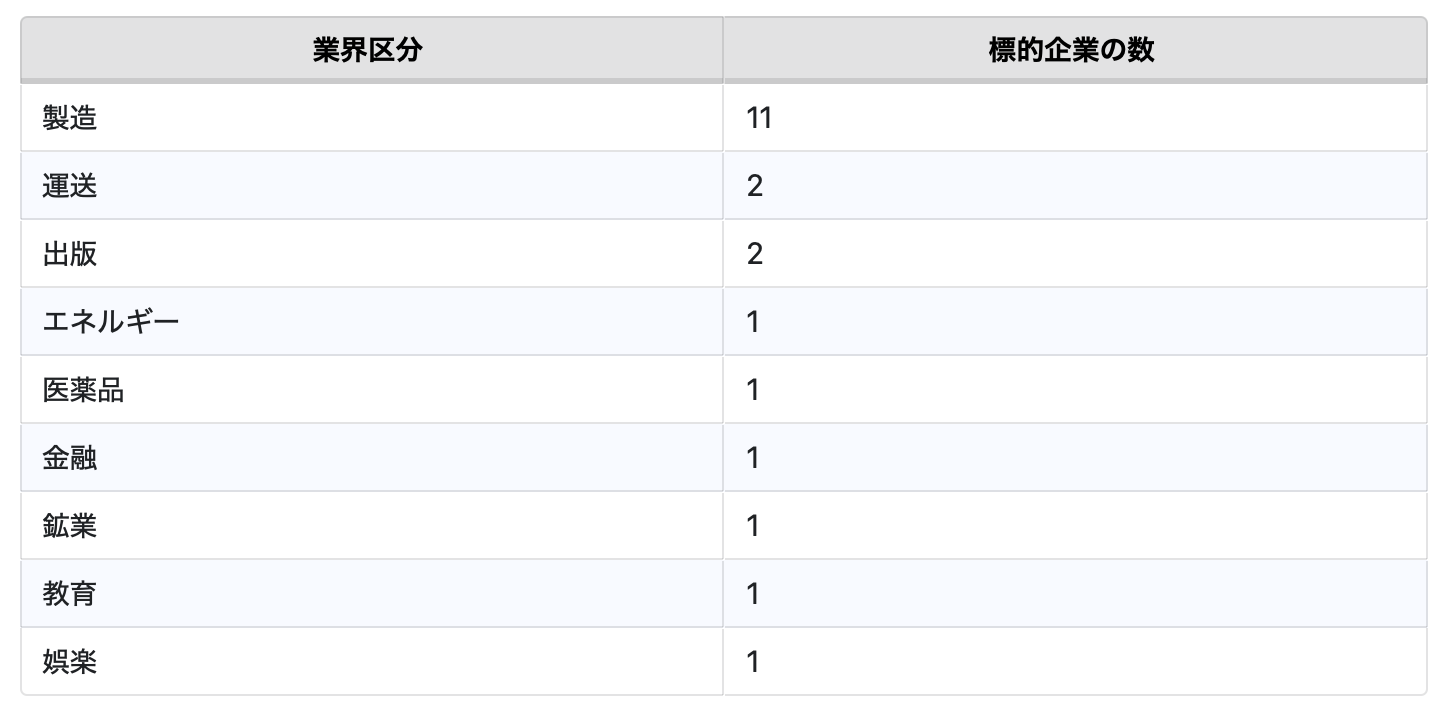

TTPsをベースに類似の攻撃事例を調べたところ、直近7ヶ月の間に同様のマルウェア・ツールキットに狙われた企業が21社確認されました。そのうちの9社はヨーロッパ、8社はアジア、3社は中東、1社は南アメリカに存在します。狙われた企業の業界区分は9種あり、その半分以上が製造業でした。詳細な内訳については、「被害分布」の章で解説します。

また、上述した事例の2件においてのみ、過去に未報告のランサムウェアファミリが標的環境中に展開されました。攻撃者が一部の標的にのみランサムウェアを展開した理由については、現状不明です。Shadowpadを用いる標的型攻撃グループがこうした動きを見せることはかなり稀ですが、過去にはAPT41が「Encryptor」というランサムウェアサービス(RaaS:Ransomware-as-a-Service)を用いた旨が報告されています。

感染経路

今回対応した2件のインシデントにおいて、攻撃者はリモートネットワーク攻撃を通じて標的システムに侵入しました。具体的には、弱いパスワードが設定された管理者アカウントを不正利用することで、標的のVPNに接続し、被害ネットワークへのアクセスを確保しました。2件のインシデントの1つでは、攻撃者が証明書ベースの多要素認証を回避したことが判明しました。その手段として、侵入前に有効な証明書を入手していた可能性があります。もう1つのインシデントでは、多要素認証の設定がなく、ブルートフォース攻撃の形跡が見られました。しかし、それが侵入成功の主因となったかどうかは不明です。

内部ネットワークへのアクセス経路や管理者権限を取得した後、攻撃者は標的システムやそのドメインコントローラにマルウェア「Shadowpad」を配備しました。

こうした巧妙な活動を鑑み、標的候補に含まれると考えられる企業や組織では、攻撃者がどのように狙いを定め、どのように手口を強化していくかについて把握することが重要です。今回の攻撃を行ったグループについては、特にランサムウェアの利用や知的財産の窃取に関心があると見られます。そのため、特に製造関連の企業や組織では、セキュリティプラットフォームを活用して本攻撃キャンペーンの兆候を精査し、危険な要素を一掃することを推奨します。

被害分布

調査に基づくと、Shadowpadを用いる攻撃者に狙われた企業は21社あり、その所在地は15カ国にまたがります。標的の業界区分として、9種が確認されました。

本攻撃者の最終的な目標はまだ判明していませんが、狙われた標的の性質を踏まえると、可能性の1つとして知的財産の窃取が挙げられます。また、ランサムウェアファミリが展開された事例も存在します。今回対応した2件のインシデントでは、攻撃者がアクティブディレクトリの情報を抽出してRARアーカイブを作成し、後に削除したことが判明しました。

マルウェアツールキット

Shadowpad

Shadowpadは2017年に発見されたモジュラー構成のマルウェアであり、NetSarangのソフトウェアを狙ったサプライチェーン攻撃に利用されました。本マルウェアは当初、中国系の標的型攻撃グループ「APT41」に属するものと判断されましたが、2019年以降は、複数の中国系グループ間で共有されています。トレンドマイクロでは、APT41に関連するグループとして「Earth Baku」や「Earth Longzhi」、「Earth Freybug」などの活動を追跡しています。

Shadowpadには、キーロギングやスクリーンショット採取、ファイル収集といった典型的なスパイ活動のプラグインが組み込まれています。コードは独自のアルゴリズムで難読化され、メモリ内でのみデコードされます。2020年末には難読化の方式が大幅に変更され、本バージョンを最初に利用したグループとして「Earth Lusca」が確認されました。2022年2月には、難読化の方式がさらに変更されました。最近に入り、こうした難読化技術の詳細や解読法に関する記事が、セキュリティ企業「Mandiant」から開示されています。

今回のインシデントで確認されたShadowpadは、2022年2月のバージョンに類似しますが、下記の通り、新たな機能も追加されています。

- 典型的な簡易の「アンチデバッグ」技術を導入:通常の方式によるデバッグ解析を妨害する(詳細は後述)。

- Shadowpadのペイロードを暗号化してレジストリ内に格納:暗号化の鍵は、被害端末に固有のボリュームシリアル番号から生成する。

- 設定情報の構造を変更:設定情報の内容自体は前回と同様だが、構造が異なる(詳細は後述)。

- 通信プロトコルとして「DNS over HTTPS(DoH)」を使用:C&Cドメインの名前解決時に発行するDNSリクエストを隠蔽することで、ネットワーク監視を妨害する。これによって監視側では、当該ドメインに紐づくIPアドレス自体に宛てられた通信しか確認できなくなる。

以上の変更は、Shadowpad自体の機能を大幅に高めるものではありませんが、少なくとも開発が進行中であり、解析妨害の機能強化に向けた取り組みが続いていることを示唆します。なお、この新規ハージョンを使用しているグループが他にもいるかどうかは、現状不明です。トレンドマイクロが本バージョンに初めて遭遇したのは2023年11月のことであり、標的としてインドの基幹インフラが狙われていましたが、攻撃グループの特定には至りませんでした。

通常、Shadowpadは下記の3ファイルから構成されています。

- 署名付きの正規な実行ファイル:DLLサイドローディングの脆弱性を持つ。

- 不正なDLL:上記の脆弱性によってロードされる。起動すると、下記のペイロードをデコードし、メモリ上に読み込む。

- バイナリファイル:中身として、エンコード済みのShadowpad用ペイロードを含む。

上記のDLLがShadowpadのペイロードをデコードしてメモリ上に読み込むと、その内容を再度エンコードした上で、レジストリ内に保存します。再エンコードの鍵としては、被害端末に固有のボリュームシリアル番号を使用します。続いて、元のペイロード用ファイルを完全に削除します。これはセキュリティ調査の妨害を意図した手口であり、調査側では、被害者のレジストリやRAMにアクセスしない限り、最終的なペイロードやC&Cサーバの設定情報を取得できなくなります。

本調査で確認された正規な実行ファイルと不正なDLLの組み合わせを、下記に示します。「署名日」の欄から示される通り、こうしたファイルの中には、数年以上前に作成されたものも多く含まれます。

表2の詳細はこちらをご覧ください。

表2:利用された正規なファイルと不正なDLLの組み合わせ

アンチデバッグ

今回の攻撃者は、マルウェアに対するデバッグを検知するために、さまざまな技術を導入しました。これらの技術はすでに広く知られていますが、コード自体が高度に難読化されているため、その発見が困難なものとなっています。

使用されたデバッグ妨害技術の例を、下記に示します。

- 対象プロセスの「プロセス環境ブロック(PEB:Process Environment Block)」を取得し、その第3バイトをチェックする。デバッグ中の場合は「1」、それ以外の場合は「0」となる。

- PEBのフィールド「NtGlobalFlag」をチェックする。対象プロセスがデバッガによって作成された場合は「0x70」、それ以外の場合は「0x00」となる。

- 2つの異なるタイミングでCPUサイクル数を取得し、その差が規定の閾値より大きい場合はデバッグ中とみなす。今回の攻撃者は、サイクル数の取得に「RDTSC」の命令を利用し、閾値として「10,000,000」を設定した。

- 2つの異なるタイミングでシステム起動からの経過時間をミリ秒単位で取得し、その差が規定の閾値より大きい場合はデバッグ中と見なす。今回の攻撃者は、経過時間の取得にWindows API「GetTickCount」を利用し、閾値として「3,000」を指定した。

- Windows API「GetThreadContext」によってカレントスレッドのコンテキスト情報を取得し、デバッグ用のレジスタが設定されているかをチェックする。

- Windows API「NtQueryInformationProcess」を利用し、「ProcessDebugPort」の値を取得する。当該値が「0xffffffff」の場合、デバッグ中と見なす。

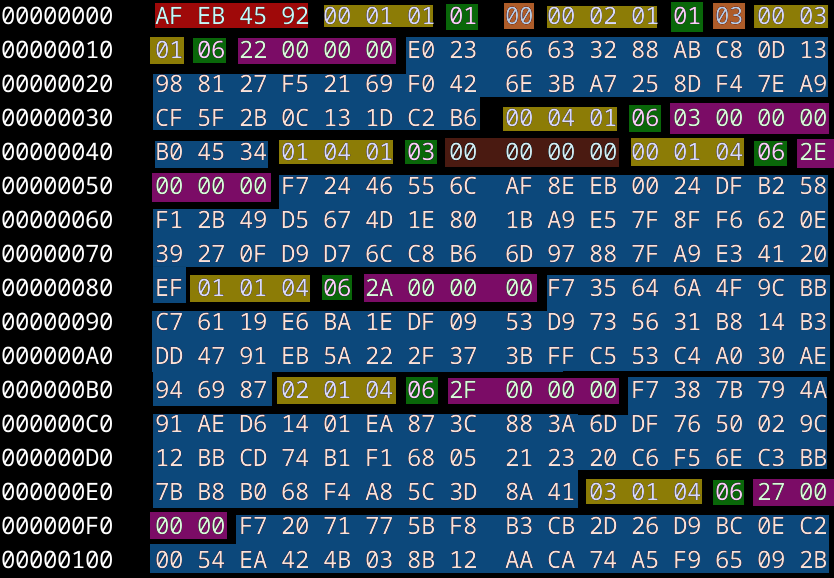

今回も、先頭部に4バイト長の設定ヘッダーが格納されます(図中の赤枠)。

一方、前回との差異として、設定項目毎に3バイトの「識別子(図中の黄色枠)」と1バイトの「タイプ(図中、緑枠)」が指定されます。

確認された識別子の例を、下記に示します。

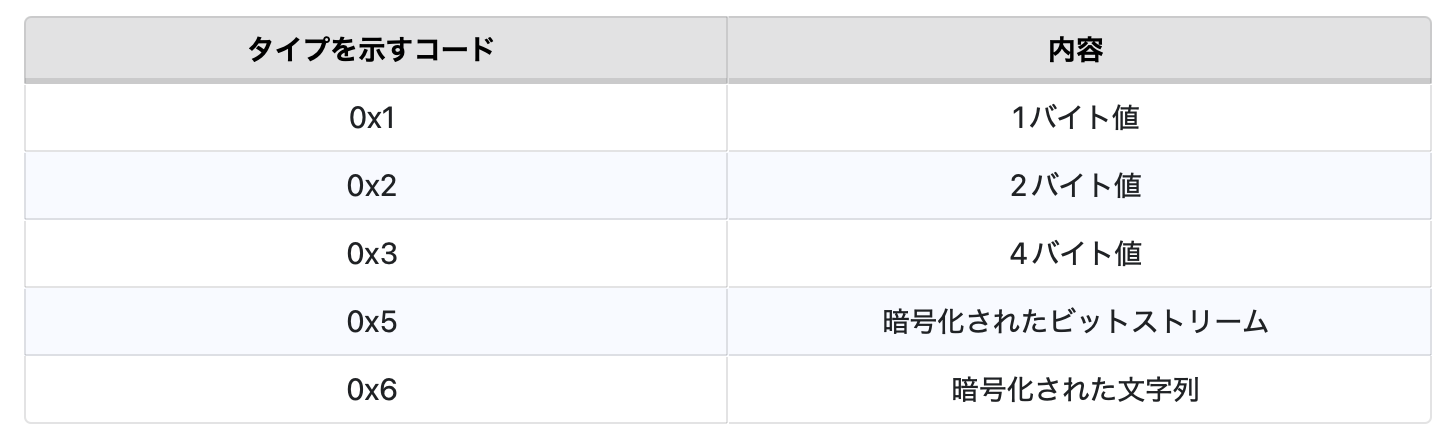

タイプとしては、下記が確認されました。

暗号化されたビットストリームや文字列の設定項目は、4バイト長の「データサイズ(図中の紫枠)」と「暗号化データ(図中の青枠)」によって構成されます。

この他、1バイト値(図中のオレンジ枠)、2バイト値、4バイト値(図中の茶色枠)が使用されます。

ランサムウェア

今回調査した攻撃では、新種のランサムウェアが使用されたことを確認しています。Shadowpadのように高度なマルウェアを用いる攻撃者がランサムウェアを展開するのは、かなり稀なパターンに相当します。他の例として、APT41がランサムウェアサービス「Encryptor」を用いたという報告もありますが、あくまでも例外的な活動として述べられています。

Shadowpadの場合と同様、本ランサムウェアは下記の3ファイルを通して読み込まれます。

- 正規の実行ファイル「usysdiag.exe」:署名者は「Beijing Huorong Network Technology Co., Ltd.」となっている。

- 不正なDLL「sensapi.dll」:上記の「usysdiag.exe」によってサイドロードされる。

- バイナリファイル「usysdiag.dat」:中身として、エンコード済みのShadowpad用ペイロードを含む。

上記によってメモリ内に読み込まれたランサムウェアは、被害システム内で下記を除く全てのファイルを抽出し、AES方式で暗号化します。

- 拡張子「.EXE」、「.DLL」、「.SYS」を持つファイル

- フォルダ「Windows」、「Program Files」、「Program Files (x86)」、「ProgramData」、「AppData」、「Application Data」に含まれるファイル

AESの暗号鍵として、対象ファイル毎にランダムな32バイト値を使用します。さらに、暗号鍵と「0x3F」のXOR(排他的論理和)を算出し、それをハードコーディングで定義されたRSA公開鍵によって暗号化します。こうして得られたデータを、AESで暗号化したファイルの末尾に付加します。結果、RSAの秘密鍵を所持している者のみがAES暗号鍵を取り出し、ファイルを復号できることになります。

暗号化されたファイルには、拡張子「.locked」が付加されます。

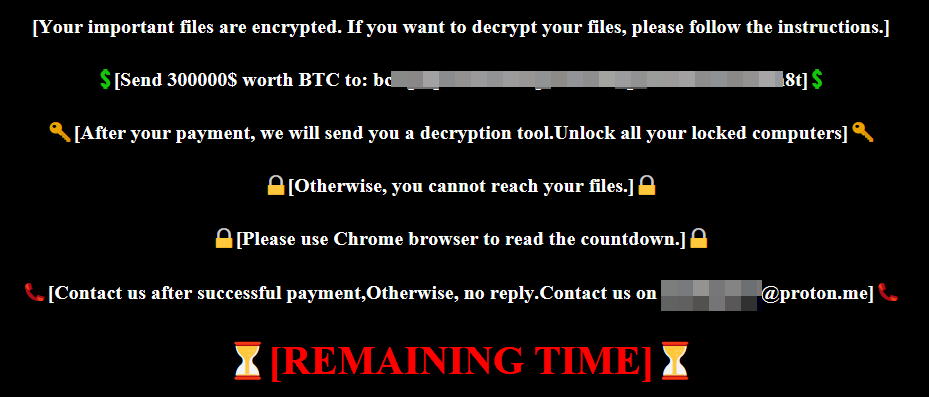

続いて本ランサムウェアは、暗号化対象ファイルが格納された全フォルダに、HTML形式のランサムノート(脅迫状)を作成します。ランサムノートの名前として、下記のいずれかを使用します。

locked.html

unlock_please_view_this_file.html

unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please.html

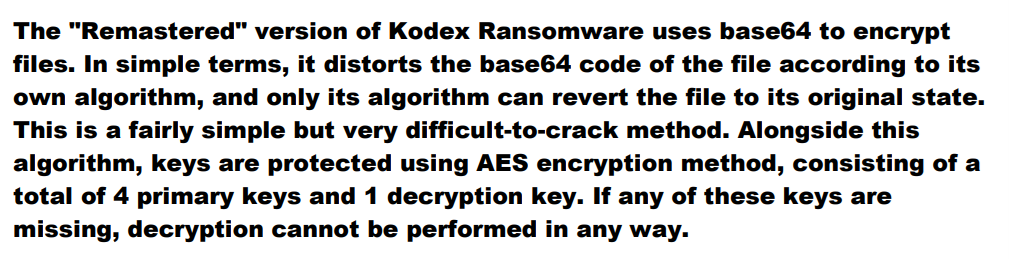

HTMLファイルには、攻撃ツール「Kodex Evil Extractor」を販売するWebサイトへの参照が記載されています。このツールにはランサムウェアの機能もあり、以前から報告に上がっています。図3の内容も、Evil Extractorのドキュメントに記載されたものと同一に見えます。

しかし、本攻撃で確認されたランサムウェアのアルゴリズムは、Evil Extractorのドキュメントで述べられている内容と全く異なります。

侵入後の攻撃ツール

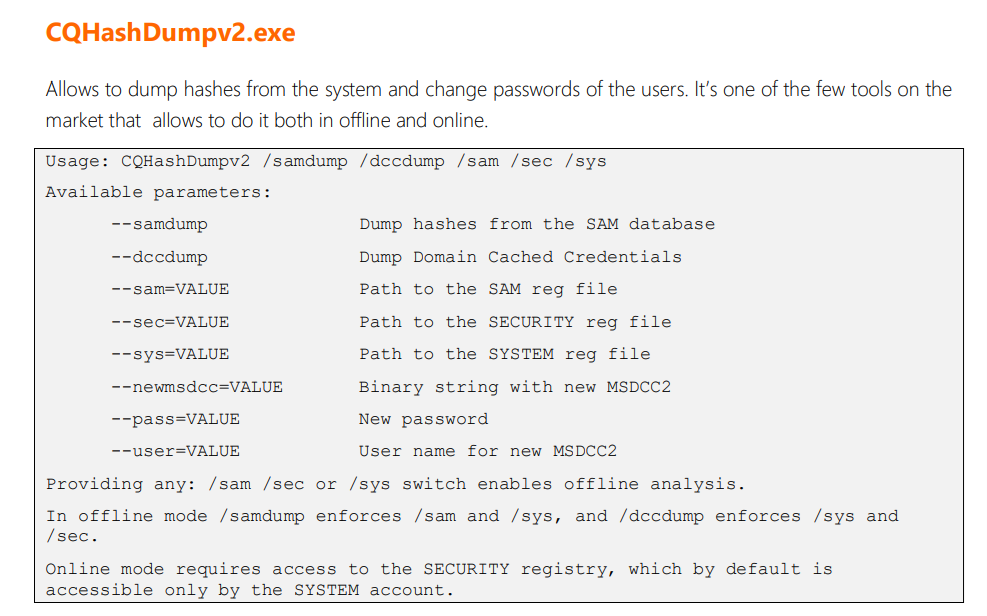

CQHashDumpv2

調査対象の2事例において、マルウェア「Shadowpad」がファイル「cq.exe」を「--samdump」のオプション付きで実行しました。「cq.exe」は、2019年にCQureがセキュリティ会議「BlackHat」で発表したペネトレーションテスト・ツール「CQTools」に含まれます。

Impacket

Impacketは、ネットワークプロトコルを扱うためのPython用ライブラリであり、さまざまなクラスから構成されます。今回の攻撃では、リモートホストに接続する手段としてImpacketの「WmiExec」が利用されました。

アクティブディレクトリのデータベースを抽出

本攻撃では、アクティブディレクトリのデータベースと見られるファイル「aaaa.dit」が作成されました。こうしたデータは、オフラインでのパスワードクラックに利用される可能性があります。データ抽出に用いられたツールは不明ですが、候補として「NTDSUtil」などが挙げられます。

インフラ

今回対応した2つのインシデントでは、ShadowpadのC&Cサーバ・ドメインとして、下記の1種のみが確認されました。

updata.dsqurey[.]com

一方、当該インシデント以外で取得されたShadowpadローダについては、ペイロードを入手できなかったため、対応するC&Cサーバの特定に至りませんでした。

上述したドメインのインフラ情報を追跡した結果、関連するIPアドレスが得られました。さらに、それを元手とすることで、対応するドメイン名が3件、サブドメイン名が10件得られました。

こうしたドメイン名の一部は、Shadowpadに属する他の検体に紐づく他、同様のTTPsを扱った他の報告でも述べられています。そのため、背後には同じ攻撃グループがいると考えられます。

当該のドメインについては、「侵入の痕跡」からご確認いただけます。

攻撃グループの特定

本インシデントの背後にいる攻撃グループや、対応する既知の活動について調べましたが、確かな証跡に基づく特定には至りませんでした。しかし、確定性には欠けるものの、攻撃者「TeleBoyi」との繋がりを示唆する要素が2点見出されました。

マルウェア「PlugX」のコードが重複

マルウェアファミリ「PlugX」は2008年頃に出現し、当初は中国系グループによる標的型攻撃に利用されてきましたが、後に、より広範な活動に用いられるようになりました。Shadowpadは、PlugXの後継版に相当すると考えられています。

VirusTotal上でPlugXの検体を調べたところ、下記ドメインに接続するものが見つかりました。

bcs[.]dsqurey[.]com

一方、今回の事例で見つかったShadowpadの検体の中には、下記ドメインに接続するものがあり、部分的に一致しています。

pdata[.]dsqurey[.]com

なお、VirusTotalで見つかったPlugXの検体は、文字列の復号に独自のアルゴリズムを使用します。

セキュリティ会議「JSAC」でTeamT5が発表した内容(27ページ目)によると、同様の文字列復号アルゴリズムが、TeleBoyiのカスタム型PlugXローダに使用されています。また、TeamT5は、TeleBoyiに関連する攻撃活動として「Operation Harvest」を挙げています。そして、Operation Harvest関連の報告に上がったPlugXローダ「McUtil.dll(SHA256値を下記に示す)」も、類似の文字列復号アルゴリズムを利用しています。

SHA256値:f50de0fae860a5fd780d953a8af07450661458646293bfd0fed81a1ff9eb4498

さらに、VirusTotalで見つかったPlugXのPEアイコンは、TeamT5が示したものに一致しています。以上より、当該のPlugXに相当する検体は、TeleBoyiに属する可能性が高いと考えられます。

しかし、先述したドメイン名「dsqurey[.]com」について調べたところ、2018年3月27日に登録され、2022年3月後半に期限が切れた後、2022年6月23日に再登録されたことが判明しました。これについて、1度目と2度目の登録が同じ攻撃グループによるものであるかは、定かでありません。従って、本インシデントとTeleBoyiの間には、ドメインをベースとする繋がりが見出されるものの、論拠としてかなり弱いと考えられます。

インフラの重複

2024年1月時点で、IPアドレス「108.61.163[.]91」はドメイン「dscriy.chtq[.]net」に紐づいていました(名前解決による)。本ドメインは、今回の攻撃に繋がっています。

2022年5月時点で、同じIPアドレスがドメイン「sery.brushupdata[.]com」に紐づいていました。本ドメインは、Operation Harvestに関与するものとして報告されています。

以上の2点より、本インシデントとTeleBoyiの繋がりが示唆されますが、確認タイミングが1年半以上離れているため、論拠として弱いと考えられます。

謝意

本調査は、ヨーロッパのインシデント対応チームやAPT-OPSチーム、Fernando Mercês氏からの協力を受けて行われました。また、ランサムウェアファミリに関する情報として、「Orange Cyberdefense CERT」を参考にさせていただきました。

Trend Vision One™

Trend Vision One™は、脅威の検知や阻止を迅速かつ容易に行うためのエンタープライズ向けサイバーセキュリティ・プラットフォームであり、さまざまなセキュリティ機能の一元化、アタックサーフェスの高度な制御、サイバーリスクの完全な可視化を実現します。本プラットフォームはクラウド環境で動作し、世界各地に配備された2億5千万のセンサーと16の脅威リサーチセンターに基づく脅威インテリジェンスやAI技術を活用することで、単一のソリューション上で広範なリスク情報を提供し、脅威やリスクの迅速な検知と自動対応を可能とします。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、Trend Vision Oneをご利用のお客様は、さまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Updated Shadowpad Malware Leads to Ransomware Deployment(マルウェア「Shadowpad」の新型亜種が出現:未知のランサムウェアを展開)

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats:Updated Shadowpad Malware Leads to Ransomware Deployment(高まる脅威:マルウェア「Shadowpad」の新型亜種が出現:未知のランサムウェアを展開)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

ShadowpadによるC&Cドメインへの接続を監視

eventSubId:(203 OR 204 OR 301 OR 602 OR 603) AND (\"updata.dsqurey.com\")

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからダウンロードできます。

参考記事:

Updated Shadowpad Malware Leads to Ransomware Deployment

By: Daniel Lunghi

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)