ランサムウェア

積極的なアタックサーフェス管理でランサムウェアリスクを低減する:プロアクティブサイバーセキュリティの実現

この記事では、ランサムウェア感染被害を防止するために、Cyber Risk Exposure Management(CREM ※旧称:Attack Surface Risk Management)を活用してリスク指標(Risk Index、リスクインデックス)を低減する重要性を解説しています。

エグゼクティブサマリー

この記事では、ランサムウェア感染被害を防止するために、「Cyber Risk Exposure Management(CREM ※旧称:Attack Surface Risk Management)」を活用してリスク指標(Risk Index、リスクインデックス)を低減する重要性を解説しています。2024年上半期のデータの分析によれば、リスク指標が平均値以上の組織は、平均値未満の組織と比較してランサムウェア感染リスクが約12倍高いことが明らかになりました。

この結果から、リスク指標を全体平均値未満に抑えることが、ランサムウェア感染リスクの低減に有効であることがわかりました。組織はASRMを活用することで、自組織のサイバーリスクを定量的に評価・可視化し、具体的な対策を講じることが可能となります。既にASRMを導入している組織は、自組織のリスク指標を定期的にモニタリングし、平均値未満に維持することを目標にリスク管理を強化することが望まれます。未導入の組織は、まずASRMを導入し、サイバーリスクを可視化することから始めてはいかがでしょうか。

リスク指標の低減は、ランサムウェアを含むサイバー攻撃から組織を守り、ビジネスの継続性と信頼性を高めるために不可欠です。ASRMを活用したプロアクティブなリスクマネジメントで、サイバーセキュリティの「健康状態」を維持し、重大な被害を未然に防ぎましょう。

この記事の目的

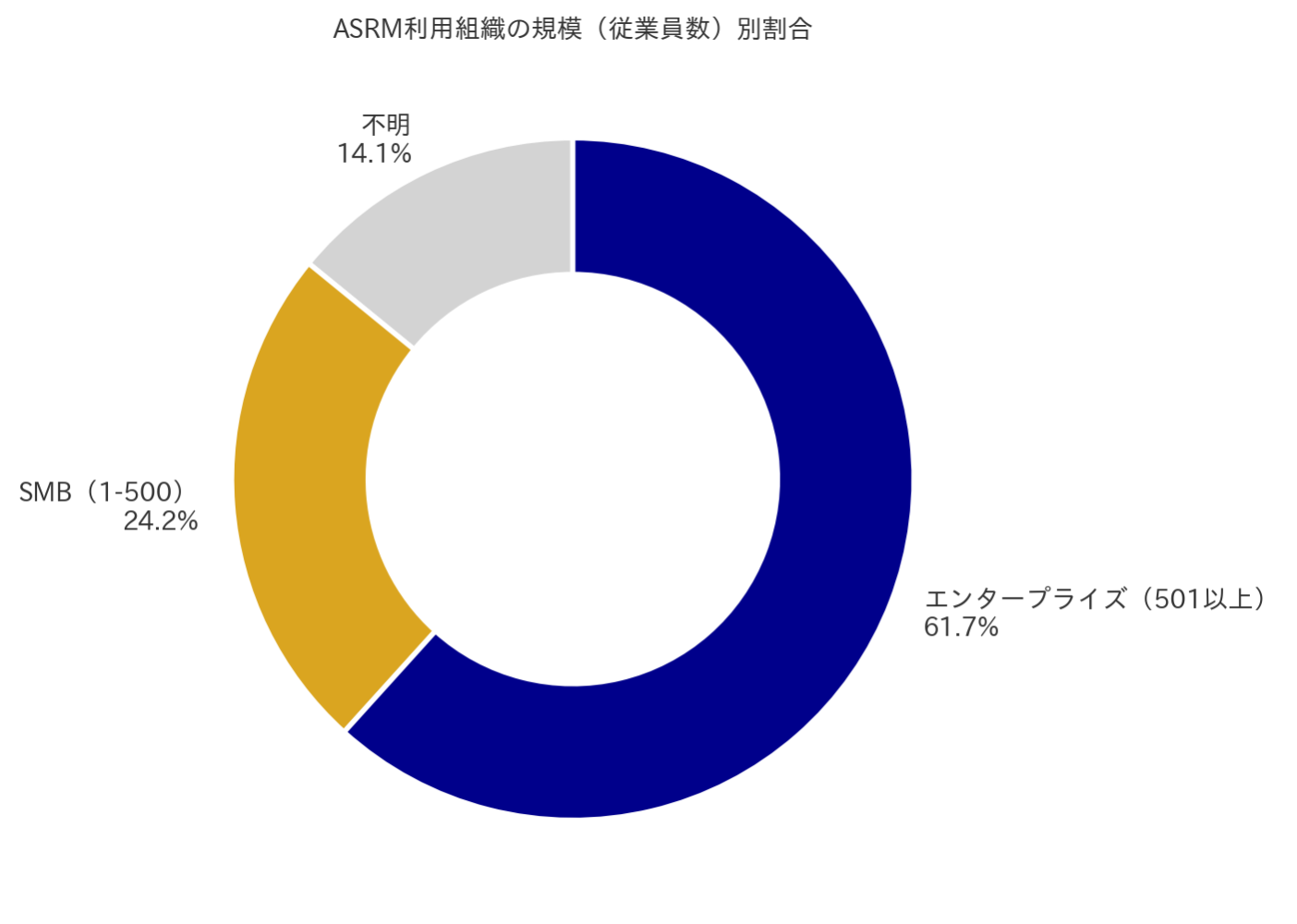

この記事では、2024年上半期にランサムウェア感染被害に遭ったと考えられるASRMを利用する組織のリスク指標を分析します。ランサムウェアに感染した組織とそうでない組織を比較することで、その違いを明らかにし、こうした被害を防ぐために実行可能な対策を模索します。ランサムウェア検出などの脅威データとリスク指標のようなリスクデータを統合的に分析することで、攻撃を受けやすい環境を特定し、より効果的なセキュリティ戦略を導き出すことを目指しています。この包括的なアプローチにより、ランサムウェア感染に寄与する要因を理解するだけでなく、将来の被害リスクを大幅に低減するための具体的なセキュリティ強化策を提案することが可能となります。

リスク指標とは

リスク指標(Risk Index、リスクインデックス)は、組織全体のセキュリティリスクを数値化した総合指標です。日経平均株価(日経225)や東証株価指数(TOPIX)のような株式市場のインデックス(株価指数)が複数の株価を集計して市場全体の動向を示すのと同じように、リスク指標は、個々の資産やリスク要因のスコアを集約して、組織全体のリスク状況を評価します。ASRMは主に定性的な方法でリスクを評価しますが、リスク指標はこれを拡張し、1から100までの数値を用いた半定量的な手法で、リスクをより精緻に表現しています。これにより、どの分野にリスクが集中しているかや、組織の全体的なリスクレベルをより明確に把握することができます。

なお、ここで使用している「リスク指標」はサイバーリスクを評価するための指標であり、「 CRI(Cyber Risk Index、サイバーリスク指標)」とも呼ばれています。この記事では「リスク指標」という用語を使用しますが、これはCRIと同義です。このリスク指標は、トレンドマイクロの統合型サイバーセキュリティプラットフォーム「Trend Vision One」で提供されるサイバーリスク評価・管理機能であるASRMが提供する重要な指標の一つです。

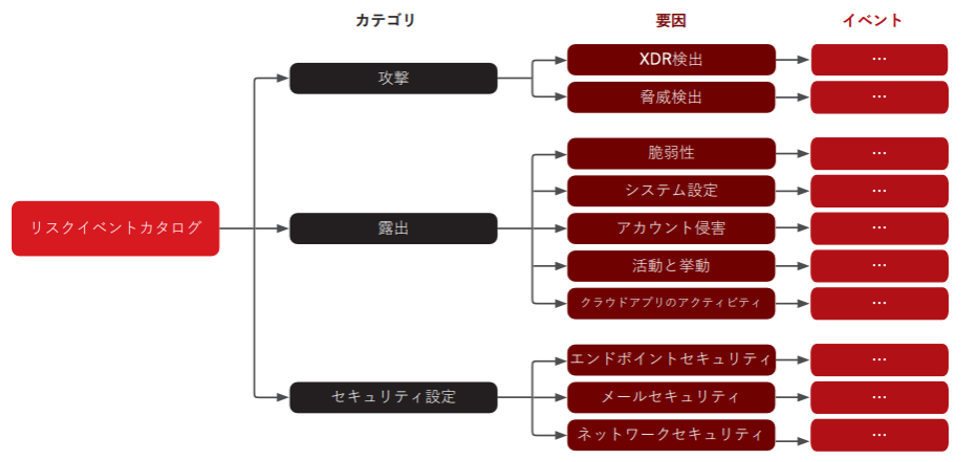

Cyber Risk Exposure Management(CREM ※旧称:Attack Surface Risk Management)とは

ASRMは、組織の攻撃対象領域全体でリスクを評価し、それを優先順位付けし、適切な対策を実施することで、組織のデジタル資産を攻撃から保護することを目的とした仕組みです。これは、リスクを特定し、評価し、軽減し、管理するという、より広範なリスクマネジメントプロセスの一部です。ASRMの目標は、単にリスクを可視化するだけでなく、リスクが顕在化する前に積極的に対策を講じることにあります。

ASRMと似た概念としてAttack Surface Management(ASM、攻撃対象領域管理)があります。ASMは主に、組織の攻撃対象領域を特定し、可視化することに重点を置いています。しかし、ASMはリスクの可視化に特化しているため、包括的なリスク評価や軽減戦略が不足しがちで、状況認識を重視したアプローチと言えます。それに対し、ASRMはリスクを可視化するだけでなく、徹底的なリスク評価を行い、優先順位を設定し、具体的な対策を実行する点で、より効果的で包括的なアプローチを提供します。

健康管理に例えると、ASMは定期的な健康診断に似ています。健康診断では自分の体の状態を理解し、可視化することが目的です。しかし、診断は健康状態を明らかにするだけで、どの部分に注意を払うべきか、また具体的にどのように改善すべきかまでは深く掘り下げません。一方、ASRMは健康を360度の視点から把握し、リスクを分析して、食生活の改善や運動の取り入れなど、具体的な行動計画を提供します。 ASRMはリスクを評価し、優先順位を付け、積極的に管理することで、単なる可視化に留まらず、実行可能なステップを通じてリスク軽減を促進します。

ASRMは、強力な「Trend Vision One」プラットフォーム上で運用されます。Trend Vision Oneは、リアルタイムの可視化、リスク管理、自動化を提供し、組織のセキュリティ態勢を強化する次世代プラットフォームです。このプラットフォームにより、ASRMはリスク認識だけでなく、迅速かつ正確なリスク軽減アクションを可能にし、より高度なセキュリティ戦略を実現します。さらに、ASRMに組み込まれたリスク指標を活用することで、組織は攻撃対象領域全体で脆弱性や攻撃リスクを特定し、セキュリティ管理を最適化することが可能になります。

- 低リスク (0-30):

- このカテゴリの組織は比較的安全と見なされます。

- 直ちに大規模な対策を講じる必要は一般的にありません。

- 中リスク (31-69):

- このカテゴリの組織は対処すべきいくつかのリスク要因を抱えています。

- 適切な対策を検討し、実施することが推奨されます。

- 高リスク (70-100):

- このカテゴリの組織は深刻なリスクにさらされています。

- 潜在的な脅威を軽減するために、迅速かつ強力なセキュリティ対策が不可欠です。

- 攻撃指標(Attack Index):

- 定義:組織が直面している攻撃の頻度と深刻度を反映します。

- 含まれる要因:過去の攻撃データや進行中の攻撃パターンなど。

- 意味合い:高いスコアは、複数の攻撃試行や進行中の深刻な脅威の存在を示します。

- 露出指標(Exposure Index):

- 定義:組織の脆弱性やセキュリティ上の欠陥が外部にどの程度晒されているかを測定します。

- 含まれる要因:未パッチの脆弱性、不適切なセキュリティ設定、インターネット経由でアクセス可能なシステムなど。

- 意味合い:スコアが高いほど、攻撃者に悪用される可能性が高いことを示します。

- セキュリティ設定指標(Security Configuration Index、セキュリティ構成指標):

- 定義:トレンドマイクロ製品内のセキュリティ設定が適切に構成されているかを評価します。

- 含まれる要因:トレンドマイクロ製品の設定ミス、古い設定、セキュリティ設定の適切性など。

- 意味合い:スコアが高い場合は、設定ミスや古い設定が存在し、侵害のリスクを高めている可能性を示します。一方、スコアが低い場合は、堅牢なセキュリティ設定が侵害リスクを軽減していることを示します。

より詳細なリスク要因やリスク指標の計算方法については、以下のリンクをご参照ください。

- リスク指標の構成要素について:オンラインヘルプセンター「リスク指標の概要」

- リスク指標の計算方法について:テクニカルレポート「セキュリティ体制の現状を動的に可視化するリスクスコアの解説」

平均リスク指標:全体、ランサムウェア感染組織、非感染組織

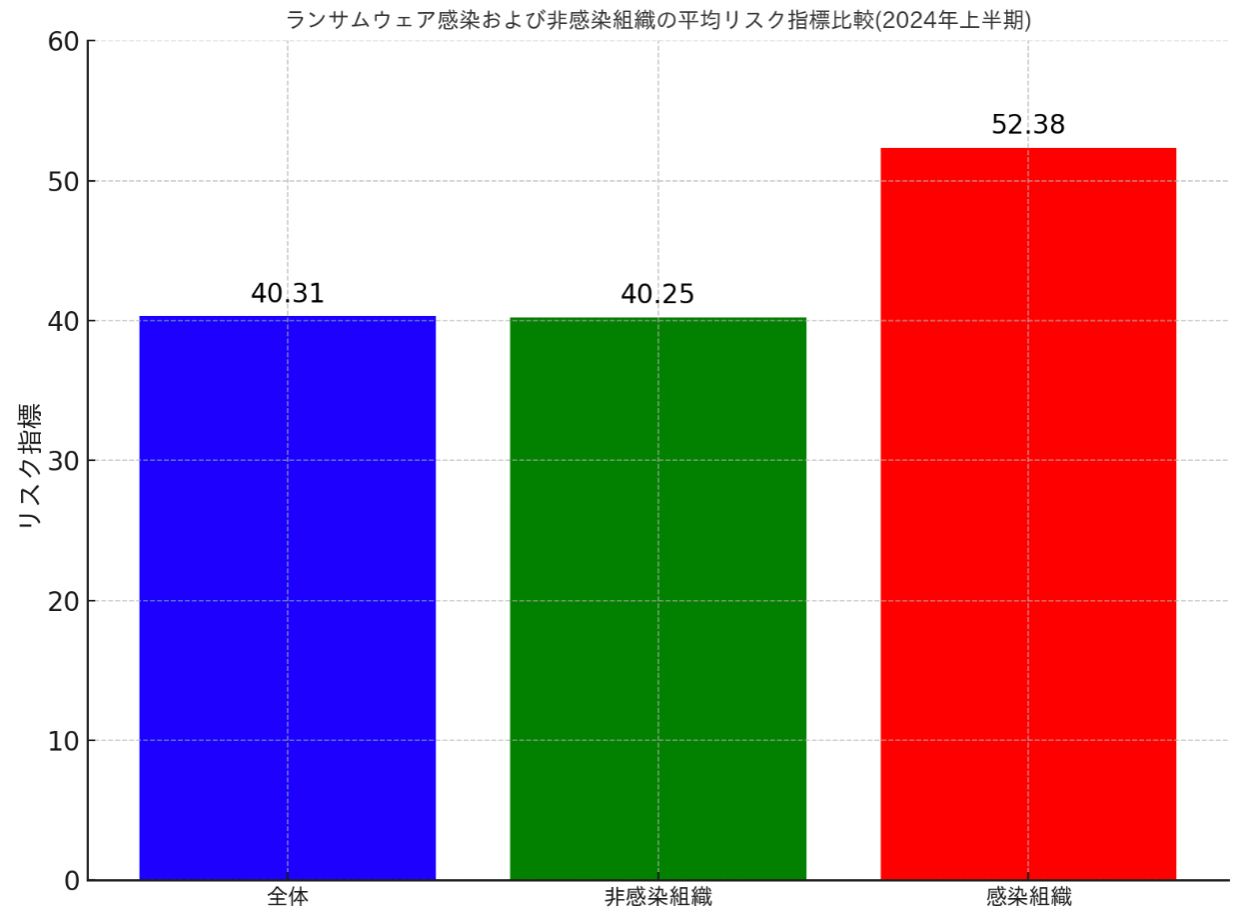

脅威データに基づき、データセット内の32の組織がランサムウェア感染を受けた可能性が高いと特定されました。各組織のリスク指標を用いて平均を計算した結果、これらの組織の平均リスク指標は52.38でした。一方、ランサムウェア被害を受けなかった組織のリスク指標の平均は40.25でした。この平均値の差は、ランサムウェア感染の有無とリスク指標との間に一定の相関があることを示唆しています。

ランサムウェア感染の判断基準

ランサムウェア感染の判断には、トレンドマイクロのEPP(Endpoint Protection Platform)製品からのテレメトリデータに基づくランサムノートの検出状況を利用しました。ランサムノートとは、ランサムウェアがシステムに感染した際に、データの復号やシステムへのアクセスの復旧と引き換えに支払いを要求するメッセージです。トレンドマイクロ製品では「Ransom.<プラットフォーム>.<ファミリ>.<亜種>.note」という形式の検出名でランサムノートが識別されます。

システムに脆弱性が存在する、または製品の設定に不備がある場合、攻撃者の侵入と活動を防げず、ランサムウェア感染に至ることがあります。ランサムウェアがシステムに感染して実行されると、その最終段階でランサムノートが作成されます。このため、ランサムノートの検出は、システムがランサムウェアに感染したことを示す重要な指標となります。このランサムノート検出は、組織による迅速なインシデントレスポンスを可能とし、感染拡大防止に貢献します。

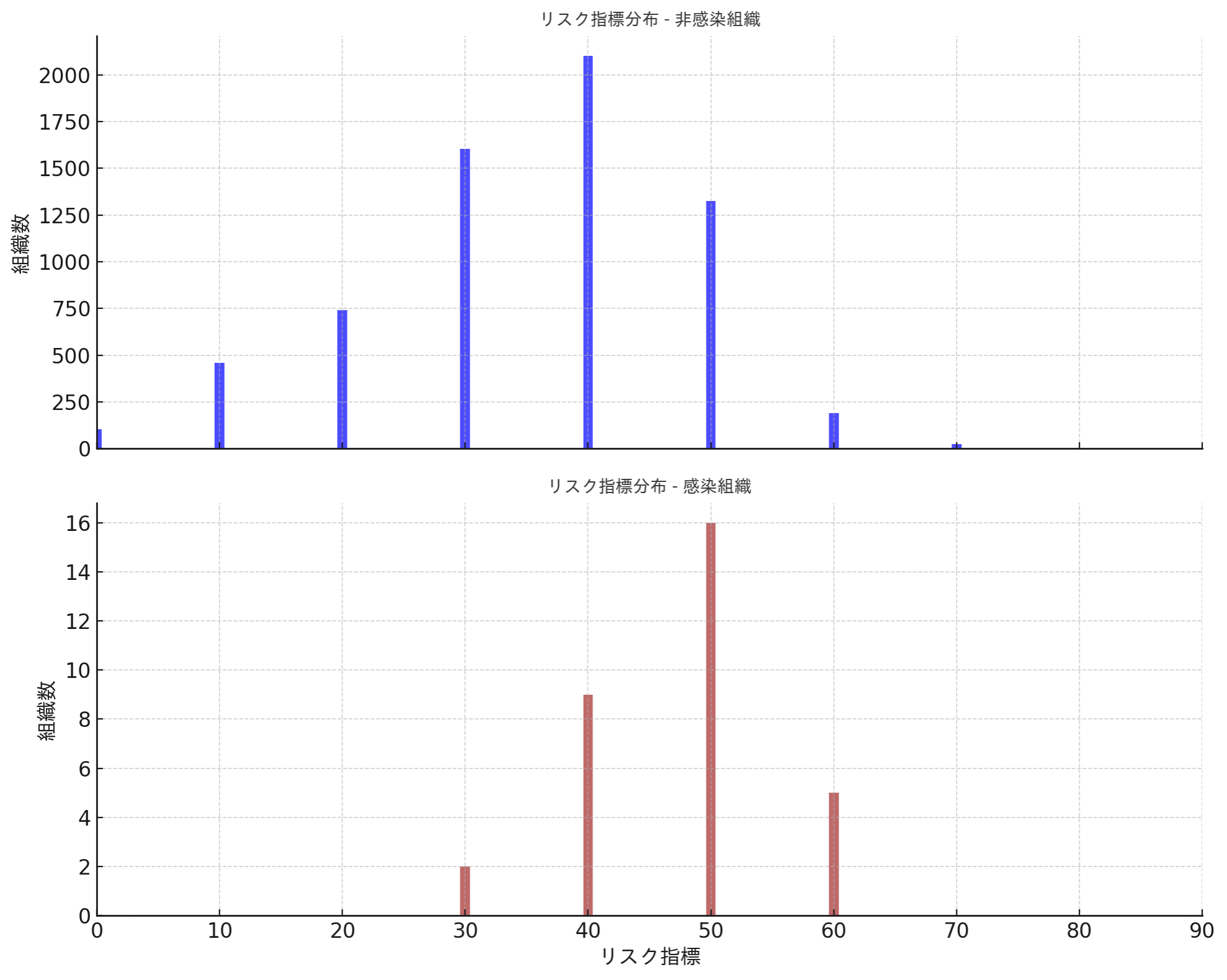

感染組織と非感染組織におけるリスク指標分布と平均値の比較

ランサムウェア感染組織と非感染組織のリスク指標分布を示すヒストグラムと、リスク指標の平均値を比較したグラフを以下に示します。

感染組織と非感染組織の間には、リスク指標において12.13の差があり、約1.3倍の違いを示しています。6,588組織のうち32組織で感染が確認されたことから、2024年上半期のASRM利用組織から抽出したデータセットにおけるランサムウェア感染の確率は約0.5%であったと言えます。

この結果から、ASRMを利用しているようなセキュリティ意識が高い組織であっても、リスク指標が高い状態の組織ではランサムウェア感染のリスクが依然として存在していることがわかります。このことは、ASRMを導入するだけでは不十分であり、リスク指標を積極的に管理し低減することが、ランサムウェア感染のリスクを効果的に抑える上で不可欠であることを示しています。

感染前後のリスク指標の傾向に関する詳細な分析は、次の章で詳しく説明します。

ランサムウェア感染前・中・後の各指標値の推移

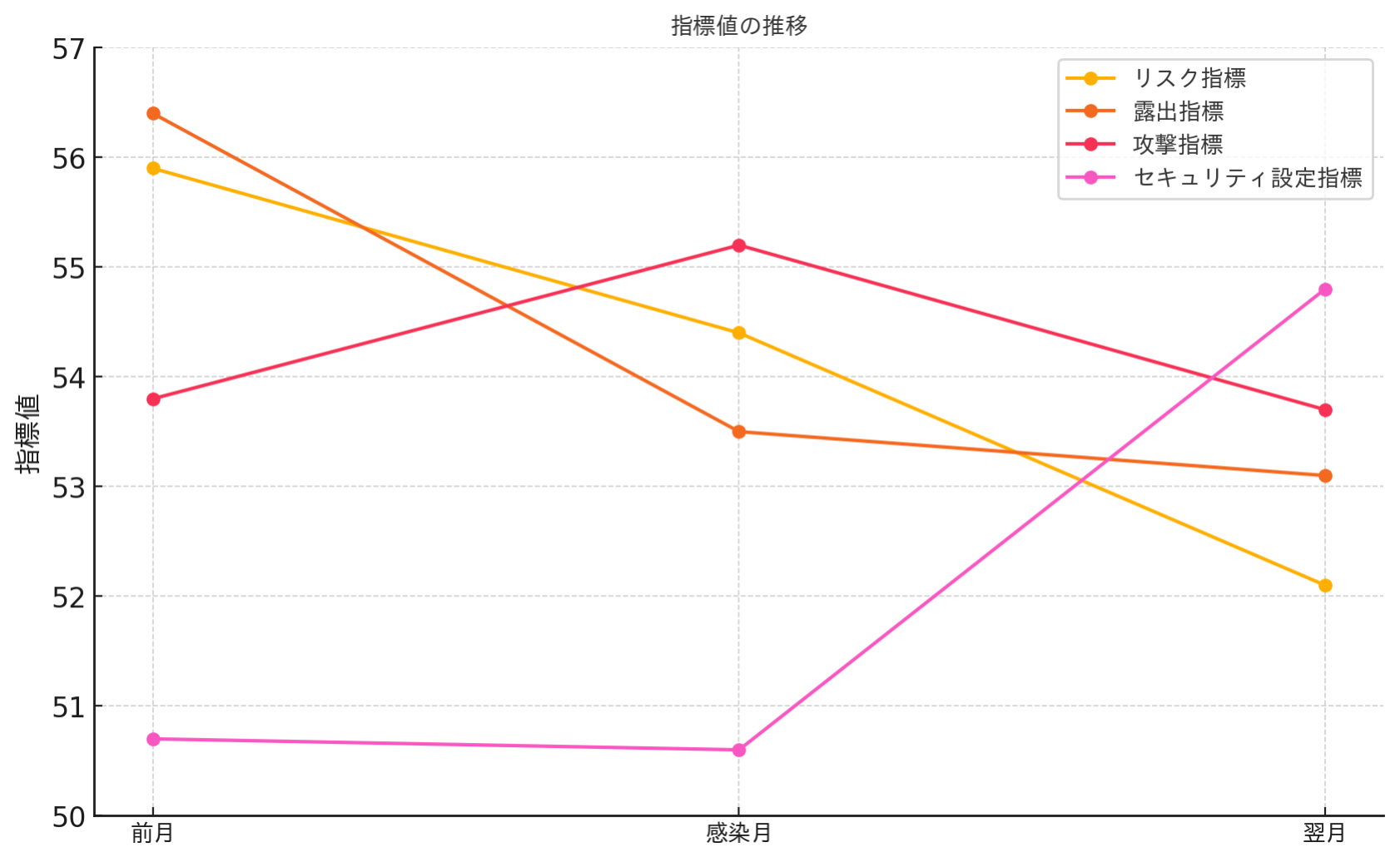

ランサムウェア感染組織の感染前月、感染月、感染翌月の平均リスク指標を見ると、感染前月が55.9、感染月が54.4、感染翌月が52.1と、時間の経過とともに徐々に低下する傾向が確認されました。これは、感染被害が発覚したことでリスク管理が強化された結果と考えられます。しかし、低下の幅が大きくないことから、ランサムウェア感染という深刻な被害を受けた状況下で対策に本腰を入れたとしても、リスク管理の大幅な強化を即座に実現するのは容易ではないことが示されています。

ランサムウェア感染組織の状況をより詳細に分析するため、リスク指標を構成する三つのサブ指標(露出指標、攻撃指標、セキュリティ設定指標)の平均値を見てみましょう。

- 露出指標:

- 感染前:56.4

- 感染中:53.5

- 感染後:53.1

- 分析:感染前月が特に高く、攻撃に遭いやすい状況にあったことがランサムウェア感染にも繋がった可能性が考えられます。感染月に低下しているのは、感染発覚後に二次感染防止のために緊急対策が実施された結果と考えられます。具体的にはVPN(Virtual Private Network、仮想プライベートネットワーク)やRDP(Remote Desktop Protocol、リモートデスクトッププロトコル)機器の停止、バージョン更新、修正プログラム(パッチ)適用、アカウントリセットや設定変更など行われた可能性があります。感染翌月の低下が僅かであることは、感染被害を受けた組織であってもセキュリティを大幅に強化することは即座には難しい現実を示唆しています。ランサムウェア感染インシデント発生時の対応は数ヶ月に及ぶ場合もあることから、感染翌月はまだインシデントレスポンスの途中であり、完全な再発防止策を講じるには至っていない可能性も考えられます。

- 攻撃指標:

- 感染前:53.8

- 感染中:55.2

- 感染後:53.7

- 分析:感染月に増加したのは、感染に至るまでに様々な攻撃が行われた結果であり、ランサムウェア感染という重大なセキュリティインシデントが直接的に影響していると考えられます。増加が限定的であることは、攻撃者が追加の攻撃試行を必要とせずに迅速に侵入できたことを示唆しています。感染翌月は感染前月の水準に戻り、セキュリティ侵害後の安定化を示しています。

- セキュリティ設定指標:

- 感染前:50.7

- 感染中:50.6

- 感染後:54.8

- 分析:感染翌月に大幅に上昇しているのは興味深い点です。この理由には、感染後の緊急対応で、短期的なリカバリーに焦点を当てすぎた結果、セキュリティ設定の見直しや構成管理が後回しにされたような状況が推測されます。例えば、システムの再稼働を優先するあまり、セキュリティ上のベストプラクティスが一時的に優先されず、緊急のバイパスが実施された可能性が考えられます。

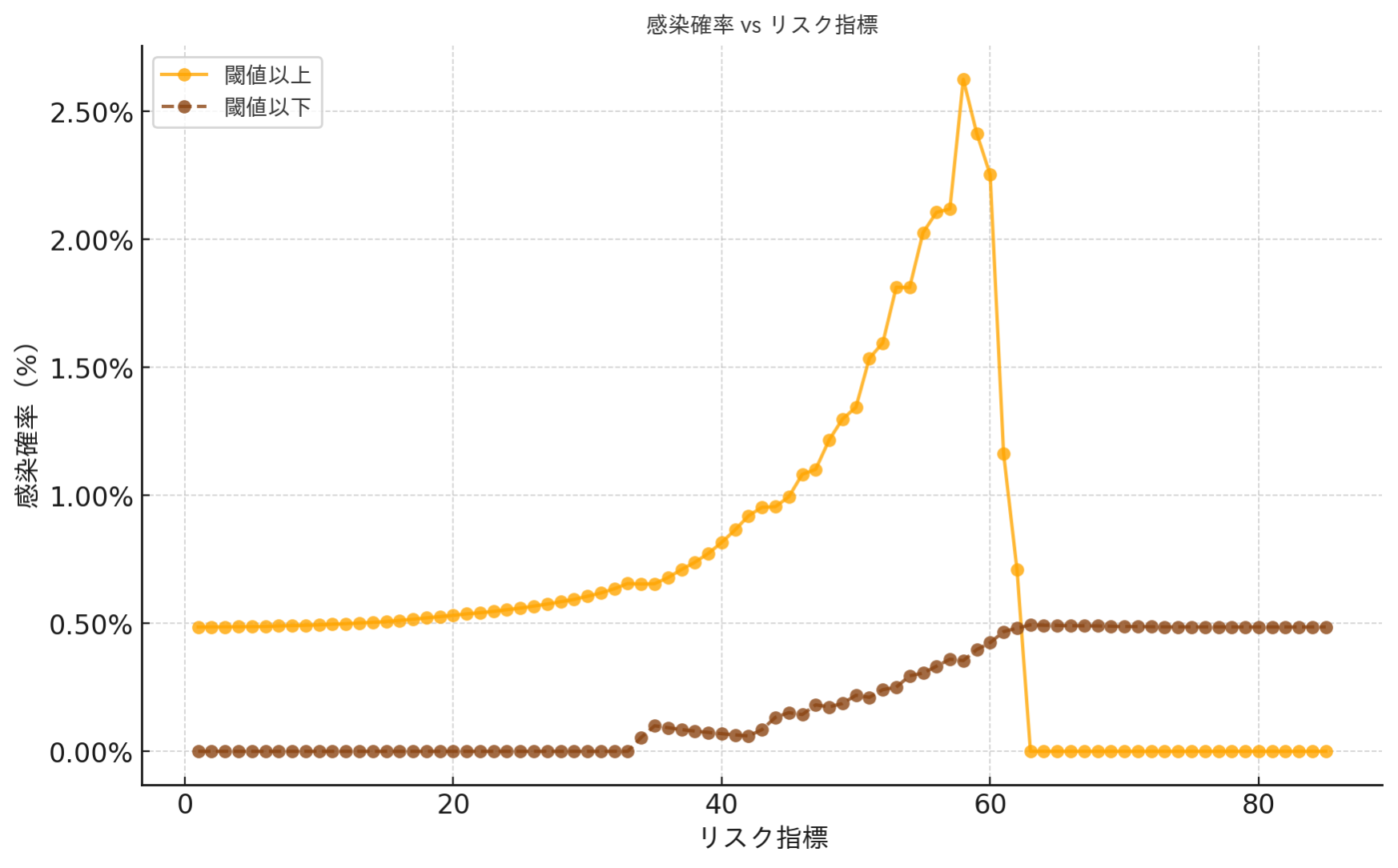

- リスク指標の閾値設定:

- リスク指標を1ポイント刻みで1から100までの閾値に設定。

- 各閾値での組織の分類:

- 閾値未満の組織: リスク指標が閾値未満の組織数と、その中での感染組織数を算出。

- 閾値以上の組織: リスク指標が閾値以上の組織数と、その中での感染組織数を算出。

- 感染確率の計算:

- 各グループでの感染組織数を全組織数で割り、感染確率を求める。

具体的例:

- リスク指標40を閾値とした場合:

- リスク指標が40未満の組織:

- 総組織数: 2,912組織

- 感染組織数: 2組織

- 感染確率: (2 ÷ 2,912) × 100% ≈ 0.069%

- リスク指標が40以上の組織:

- 総組織数: 3,676組織

- 感染組織数: 30組織

- 感染確率: (30 ÷ 3,676) × 100% ≈ 0.82%

- リスク指標が40未満の組織:

結果:

リスク指標を1ポイント刻みで1から100まで閾値を設定して閾値未満と閾値以上での感染確率を計算した結果を描画すると、次のグラフの結果になりました。このグラフからは、ランサムウェア感染確率がリスク指標40付近から急激に上昇する様子がよく分かります。

なお、リスク指標が60付近から閾値以上の感染確率が低下しているように見えるのは、該当する組織数が少ないためであり、実際の感染リスクが低下しているわけではないと考えられます。「図4:ランサムウェア感染/非感染リスク指標ヒストグラムの比較」で示したヒストグラムからわかるように、リスク指標が60を超える感染組織の数はごく僅かであるため、そこを閾値とした感染確率も減少しているように見えています。これは今回使用したデータセットでリスク指標60以上の感染組織数が非常に少ないために生じる統計的なばらつきによる現象であると解釈されます。サンプルサイズが小さい領域では推定値が不安定になることがあります。

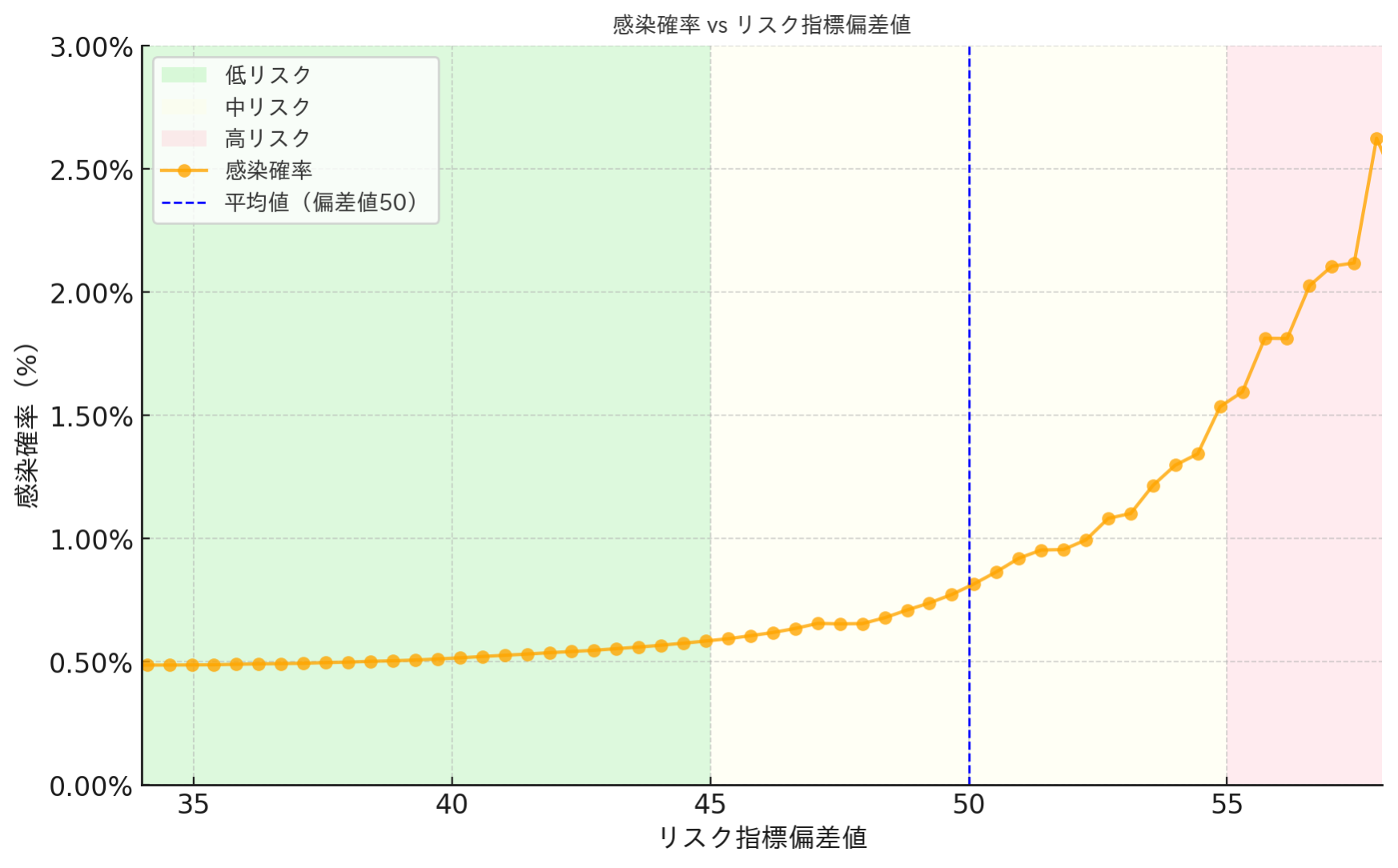

偏差値を用いたリスク分析

ランサムウェア感染確率が急激に上昇するリスク指標40は、全組織のリスク指標平均値(40.31)付近に位置しています。そこで、平均値からの差による感染確率の上昇をより直感的に示すために、リスク指標を偏差値に変換してグラフを作成してみましょう。

偏差値とは、データが平均からどれだけ離れているかを示す指標です。平均を50として計算されるため、偏差値が50より高ければ平均より上、低ければ平均より下であることが一目でわかります。日本では学力検査で広く使われており、単純な得点だけでは判断しにくい自分の成績が全体の中で上位なのか下位なのかを明確に把握することに役立てられています。同様に、リスク指標に偏差値を適用することで、リスク指標が平均からどれだけ離れているかを直感的に把握でき、感染リスクとの関係性をより明確に示すことができます。

このグラフでは、全体平均付近を境としてランサムウェア感染確率が急激に上昇している様子がよく分かります。このことから、ランサムウェア感染対策では警戒レベルの範囲を偏差値、つまり全体平均からの相対的な差によって解釈することの必要性が示唆されます。例えば、データの傾向を反映すると同時に分かりやすい基準値として、以下のように偏差値45〜55の範囲を中リスクとして、それ未満を低リスク、それ以上を高リスクと分類できます。

- 偏差値45未満:低リスク

- 偏差値45から55:中リスク

- 偏差値55以上:高リスク

ランサムウェア攻撃を無差別に侵入の試みが成功した組織に対して行われている攻撃だと仮定した場合、この考え方は妥当です。攻撃者は限られたリソースや時間の中で効率的に攻撃を仕掛けようとするため、相対的に侵入が容易な組織が優先的に標的になる傾向があります。このような状況を踏まえると、組織は自組織のリスク指標を全体平均と比較することが、ランサムウェア感染リスクをより正確に評価する有効な手段となるでしょう。

平均リスク指標を基準とした感染リスクの比較

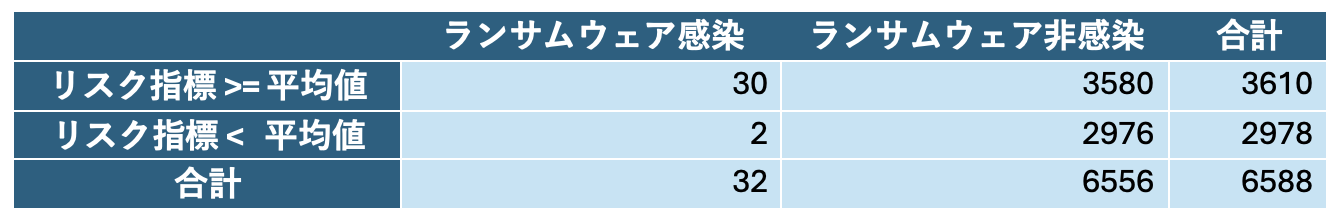

リスク指標が全体平均値以上と未満の組織でランサムウェア感染確率にどの程度差があるかを調べるため、全体平均値である40.31を閾値としてそれぞれの感染リスクを比較してみましょう。

リスク比(相対リスク)の計算

- 平均値以上の組織(≥ 40.31):

- 総組織数: 3,610組織

- 感染組織数: 30組織

- 感染確率: (30 ÷ 3,610) × 100% ≈ 0.83%

- 平均値未満の組織(< 40.31):

- 総組織数: 2,978組織

- 感染組織数: 2組織

- 感染確率: (2 ÷ 2,978) × 100% ≈ 0.067%

- リスク比(相対リスク):

- 0.83% ÷ 0.067% ≈ 12.37

- リスク比の解釈:

- 平均以上のリスク指標を持つ組織は、平均未満の組織と比較して、ランサムウェア感染のリスクが約12倍高い。

統計的有意性の検証

今回のデータから2x2のクロス集計表を作成し、統計的な検定を実施します。これによって、2つのグループ(リスク指標が平均値以上の組織と未満の組織)間でランサムウェア感染確率に有意な差があるかどうかを判断できます。

統計的な検定(フィッシャーの正確検定)を行った結果、p値は0.001未満でした。この極めて小さなp値は、得られた結果が偶然ではなく、統計的に有意であることを示しています。p値とは、「たまたまでこうなったかもしれない」という可能性を数字で表したものです。p値が小さいと、「この結果が偶然ではなさそうだ」という意味になります。また、このデータでは非感染数が圧倒的に大きいクラス不均衡の問題が存在しているため、念のため、非感染数を100分の1にダウンサンプリングしたデータを使っての検定も行いました。その結果もp値は0.001以下だったため、ここでのクラス不均衡は検定結果には影響しないと考えられます。

リスク比の意味

リスク比とは、ある条件下でのリスクが他の条件と比べてどれだけ高いかを示す指標です。例えば、日本の厚生労働省が公開している情報では、喫煙男性は非喫煙者に比べて肺がんによる死亡率が約4.5倍高いと言われています。これは、喫煙という行為が肺がんのリスクを大幅に高めることを意味します。

同様に、このリスク比分析では、リスク指標が平均値以上の組織は、平均値未満の組織に比べて約12倍もランサムウェアに感染しやすいことがわかりました。このリスク比は「リスク指標が平均よりも高い組織は、低い組織に比べて何倍感染しやすいか」を示しています。つまり、リスク指標が高い環境が、ランサムウェアの攻撃者にとって格好の標的になっていることが分かります。

まとめ

今回の分析では、ランサムウェアに感染した組織は非感染組織に比べて平均リスク指標が約1.3倍高い(52.38対40.25)ことが明らかになりました。リスク指標の全体平均値(40.31)付近から感染確率が急激に上昇し始めていることや、露出指標が高い組織が感染している傾向が見られることから、攻撃者は特定の組織を狙うのではなく、無差別に脆弱なシステムを標的としており、その結果、セキュリティ対策が不十分な組織が被害を受けていることが示唆されます。例えば、攻撃者はインターネット上の多数のIPアドレスをスキャンし、開いているポートに脆弱なサービスを持つシステムを見つけると、自動的に攻撃を仕掛けます。彼らは特定の組織を標的としているわけではなく、侵入可能なシステムであればどこでも攻撃対象としています。そのため、パッチが適用されていないVPNデバイスやセキュリティが不十分なRDPエンドポイントなどを持つ組織が被害に遭いやすくなります。リスク比の分析でも、リスク指標が平均より高い組織は、平均より低い組織と比較してランサムウェア感染リスクが約12倍高いという結果になりました。

これらの結果から、リスク指標は組織のセキュリティリスクを評価するのに有用な指標であり、その低減が感染リスクの軽減につながると結論付けられます。具体的には、リスク指標を全体平均以下に抑えることがランサムウェア感染リスクの低減に有効です。これは2024年上半期のデータに基づいた結論であり、今後、ASRMユーザーのリスク指標の低減努力によって平均値が低下したり、ランサムウェア攻撃者の標的選定の手法を変化したりする場合には、この閾値が変動する可能性があります。しかしその場合でも、自組織のリスク指標を全体平均と比較し、相対的にリスクを評価する考え方は引き続き有用です。

ASRMでは、リスク指標を自組織と同じ地域、組織サイズ、業種の平均値と比較して表示することができます。ASRMを既に導入しており、ランサムウェア感染を防ぎたい組織は、この機能を活用し、自組織のリスク指標を平均値未満に抑えることを目標にリスク管理を行うことが望ましいでしょう。ASRMを未導入の組織は、まずはASRMを導入し、サイバーリスクを可視化することから始めてはいかがでしょうか。無料診断サービスを通じて、ASRMの効果を実際に確認することもできます。

注意

ランサムウェア感染組織の数が全体の6,588組織に対して32組織(約0.5%)と少数であるため、統計的な偏りや偶然の影響を完全に排除することは困難です。このため、本分析の結果は傾向を示すものであり、絶対的な数値として過度に一般化しないよう注意が必要です。しかし、限られたデータであってもリスク指標がランサムウェア感染リスクと関連している可能性は強く示唆されています。今後さらにデータを蓄積し、より詳細な分析を行うことで、ランサムウェア感染リスクとリスク指標の関係をより明確にできるでしょう。

終わりに

ASRMは、組織のサイバーセキュリティリスクを定性的な評価から半定量的な指標へと変換し、全体的なリスクレベルをより正確に把握できるようにする強力なソリューションです。リスク指標は、サイバーセキュリティのバロメーターとして機能します。これは、人間が健康を維持するために定期的な健康診断を受け、血圧やコレステロール、血糖などの数値を測定して健康状態を管理するのと似ています。これらの数値が基準値を超えると将来の病気リスクが高まるため、異常値が発見された際には多くの人が生活習慣を見直します。例えば、食生活の改善や運動習慣の導入など、小さな努力を積み重ねることで健康状態を向上させ、リスクを低減させます。

同様に、組織はASRMを活用してリスク指標を継続的に監視できます。脆弱性の修正やセキュリティ設定の強化など具体的な対策を実施することで、ランサムウェアやその他のサイバー脅威から組織を守り、ビジネスの継続性と信頼性を高めることができます。リスク指標を定期的にチェックし、異常値が検出された場合には迅速に対応することで、サイバーセキュリティの「健康状態」を維持できます。このプロアクティブなアプローチが、深刻な病気を予防するために良好な健康を維持するのと同様に、重大な被害を未然に防ぐことを可能にするのです。サイバーセキュリティの「健康状態」管理にASRMのリスク指標を活用してみてはいかがでしょうか。