エクスプロイト&脆弱性

CVE-2025-0411:ウクライナの組織を標的としたゼロデイ攻撃キャンペーンとホモグリフ攻撃

トレンドマイクロのZDIチームは、7-Zipのゼロデイ脆弱性「CVE-2025-0411」がどのように悪用され、ウクライナの組織を狙った攻撃キャンペーン「SmokeLoader」やホモグリフ攻撃に利用されたかを分析します。

- 2024年9月、Zero Day Initiative(ZDI)のスレットハンティングチームは、ウクライナの組織を標的としたマルウェアSmokeLoaderによる攻撃キャンペーンにおいて、7-Zipのゼロデイ脆弱性が悪用されていることを確認しました。

- この脆弱性(CVE-2025-0411)は、7-Zipの開発者であるIgor Pavlov氏に報告され、2024年11月30日にリリースされたバージョン24.09で修正されました。

- CVE-2025-0411は、ファイルを二重に圧縮することでWindowsの「Mark-of-the-Web」保護を回避し、本来実行が制限されるべき悪意のあるファイルの実行を可能にする脆弱性です。

- この脆弱性は、ロシアのサイバー犯罪グループによってスピアフィッシング攻撃で積極的に利用され、ホモグリフ攻撃を用いたファイル拡張子の偽装により、ユーザやWindows OSを騙して悪意のあるファイルを実行させる手法が確認されています。

- 本脆弱性の悪用は、ウクライナの政府機関や民間組織に対するサイバースパイ活動の一環である可能性が高いと考えられます。

- 本稿では、組織がシステムを安全に保つための推奨事項を提示します。これには、7-Zipをバージョン24.09以降にアップデートすること、厳格なメールセキュリティ対策の実施、フィッシング(特にホモグリフ攻撃)に関する従業員向けトレーニングの実施が含まれます。

はじめに

2024年9月25日、Trend MicroのZero Day Initiative(ZDI)のスレットハンティングチームは、野生環境で悪用されているゼロデイ脆弱性を特定しました。この脆弱性は、SmokeLoaderとして知られるローダーマルウェアの配信に関連しており、ロシアのサイバー犯罪グループがウクライナの政府および民間組織を標的としていると考えられます。攻撃の目的は、ロシア・ウクライナ紛争の一環としてのサイバースパイ活動である可能性が高いといえます。攻撃には、侵害されたメールアカウントの悪用と、7-Zipに存在するゼロデイ脆弱性(CVE-2025-0411)を利用したホモグリフ攻撃が含まれていました。ホモグリフ攻撃とは、視覚的に類似した文字を使用し、ユーザを騙す手法のことです。

この脆弱性の初期分析と概念実証(PoC)の開発を経て、2024年10月1日に7-Zipの開発者であるIgor Pavlov氏に正式に報告しました。その後、2024年11月30日にリリースされたバージョン24.09で修正されました。

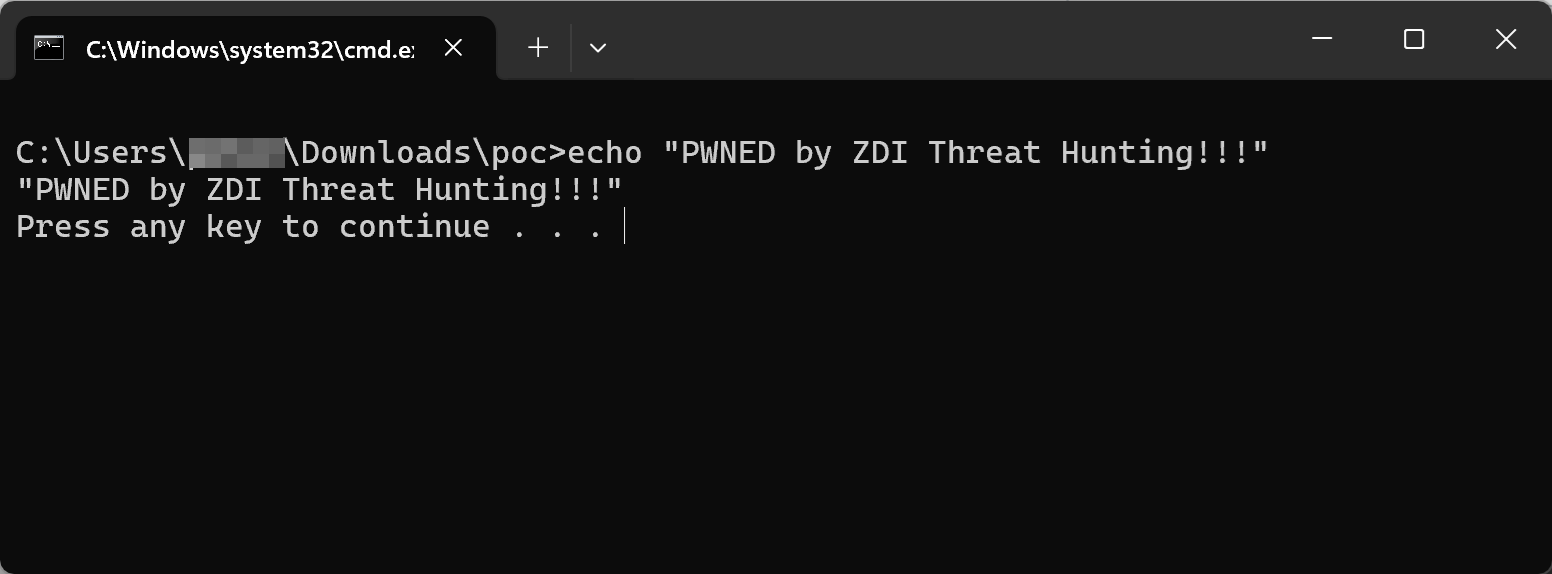

本稿では、まずCVE-2025-0411の理論的な背景について、7-Zipに提出したPoCを基に解説します。その後、この脆弱性がゼロデイとして実際にどのように悪用されたのかを分析します。

CVE-2025-0411:7-ZipのMark-of-the-Webバイパス脆弱性

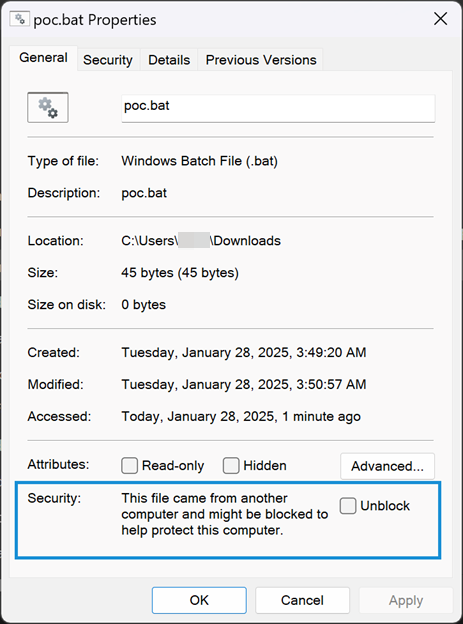

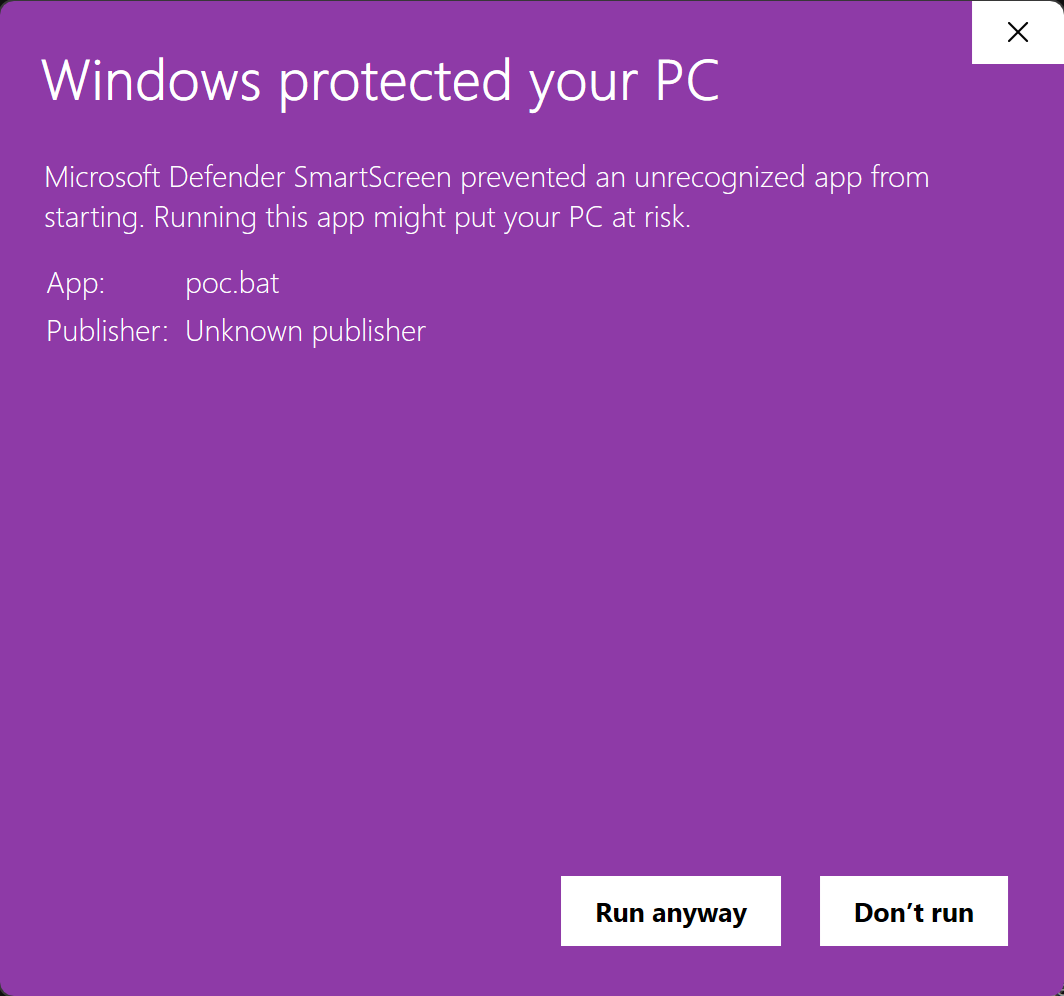

ユーザがインターネットなどの信頼できないソースからファイルをダウンロードすると、Microsoft Windowsは「Mark-of-the-Web(MoTW)」と呼ばれるセキュリティ機能を実装します。この機能により、ローカルに保存されたファイルにはNTFSの「代替データストリーム(ADS)」として_Zone.Identifier_が追加されます。このストリーム内には、ZoneId=3 というテキストが埋め込まれ、ファイルがインターネットなどの信頼されていないゾーンから取得されたことを示します。これにより、意図せず不審なファイルが実行されることを防ぎ、WindowsがMicrosoft Defender SmartScreenを通じた追加のセキュリティチェックを実施できるようになります。

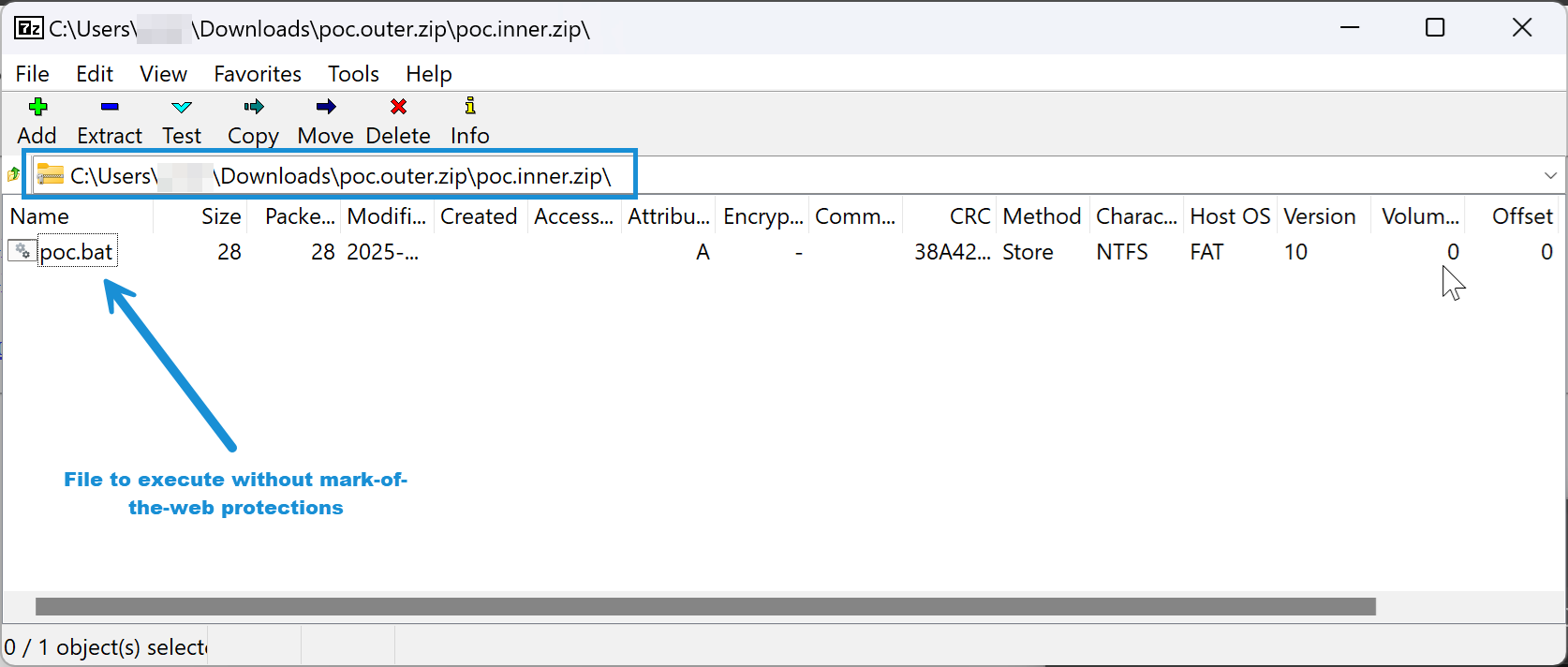

CVE-2025-0411は、7-Zipを使用した「二重アーカイブ(ダブルアーカイブ)」によってWindowsのMoTW保護を回避することを可能にします。二重アーカイブとは、アーカイブファイルの中にさらに別のアーカイブを格納する手法です。

MoTWの指定があることで、潜在的に有害なスクリプトやアプリケーションが自動的に実行されるのを防ぎ、システムやユーザに警告を表示した上で、Windows Defender SmartScreenによる追加の分析を実施するよう指示します。

Windows MoTWはWindowsのセキュリティアーキテクチャの重要な要素であり、以下のような主要なWindowsの保護機能と連携しています。

- Windows Defender SmartScreen:ファイルの評判や署名を元にスキャンを行う

- Microsoft Officeの「保護ビュー」:悪意のあるマクロやDDE(Dynamic Data Exchange)攻撃からユーザを保護する

CVE-2025-0411の根本的な原因は、7-Zipがバージョン24.09より前のバージョンにおいて、二重アーカイブ内のファイルに対して適切にMoTW保護を適用していなかったことにあります。このため、攻撃者は悪意のあるスクリプトや実行ファイルを含むアーカイブを作成し、MoTWの適用を回避することができました。その結果、Windowsのセキュリティ機能が正常に作動せず、ユーザが攻撃にさらされるリスクが高まりました。

図4では、poc.bat ファイルが poc.outer.zip\poc.inner.zip 内に格納されているため、MoTWの保護が適用されていません。この状態では、Windows Defender SmartScreenによる評判や署名チェックが行われず、感染リスクが大幅に高まります。

ここまでCVE-2025-0411の基本的な仕組みを説明しました。次に、この脆弱性がロシアのサイバー犯罪グループによってどのように実際の攻撃で悪用されたのかを詳しく見ていきます。

CVE-2025-0411:ロシアのサイバー犯罪グループによるゼロデイ攻撃

本稿の冒頭で述べたように、トレンドマイクロではこのゼロデイ脆弱性が実際に悪用されていることを2024年9月25日に確認しました。この脆弱性は、マルウェア「SmokeLoader」による攻撃キャンペーンの一環としてウクライナ政府およびその他のウクライナの組織を標的とする攻撃に利用されていました。この攻撃キャンペーンは、ロシアのサイバー犯罪グループによって展開された可能性が高いと考えられます。

初期侵入:スピアフィッシング添付ファイル(T1566.001)

調査の過程で、ウクライナの政府機関や企業のメールアカウントが侵害され、それを利用してウクライナの自治体や企業を標的にした攻撃メールが送信されていたことが判明しました。

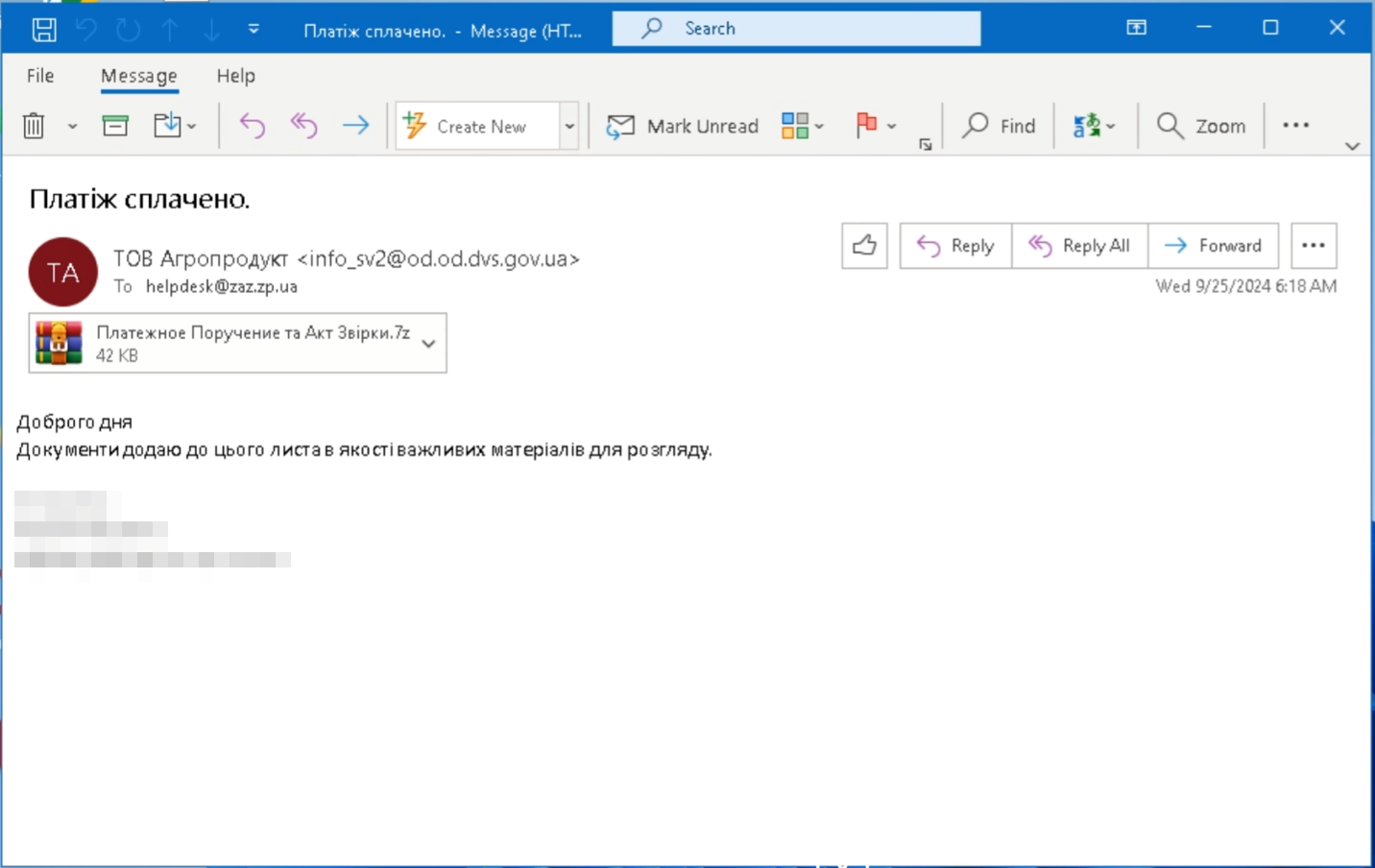

図6に示すように、このメールには7-Zip形式の以下のSHA256である添付ファイルが含まれており、送信元はウクライナ国家執行局(SES)に属するメールアカウントでした。

SHA256: ba74ecae43adc78efaee227a0d7170829b9036e5e7f602cf38f32715efa51826

この機関は以前ウクライナ政府の執行機関の一部でしたが、現在はウクライナ司法省と統合されています。このスピアフィッシングメールの受信者は、ザポリージャ自動車工場(PrJSC ZAZ)のヘルプデスクでした。ZAZは、ウクライナ国内で最大級の自動車、トラック、バスの製造業者です。ザポリージャ州はウクライナにおける重要な工業地帯であり、2022年のロシア・ウクライナ紛争が始まって以来、最も激しい戦闘の舞台となりました。特に、2022年3月3日にはザポリージャ原子力発電所がロシア軍に占拠され、原発事故のリスクが懸念されました。

このメールは、2024年9月25日にVirusTotalへ最初にアップロードされました。

CVE-2025-0411のホモグリフ攻撃を利用した悪用

先ほど紹介したCVE-2025-0411の概念実証(PoC)では、以下のような二重アーカイブ構造を利用していました。

poc.outer.zip/poc.inner.zip/poc.bat

しかし、今回のSmokeLoaderキャンペーンでは、内側のZIPアーカイブがホモグリフ攻撃を用いてMicrosoft Windowsのドキュメントファイル(.doc)を装っていたことが判明しました。

ホモグリフ攻撃とは?

ホモグリフ攻撃とは、視覚的に類似した文字を使用し、ユーザを騙して悪意のあるファイルを開かせたり、不正なウェブサイトに誘導する手法のことです。この攻撃はフィッシングキャンペーンで広く使用されており、攻撃者はホモグリフを利用して正規のウェブサイトを模倣し、ユーザにログイン情報を入力させることで、資格情報を収集します。収集した資格情報は、さらなる組織侵害のために利用される可能性があります。

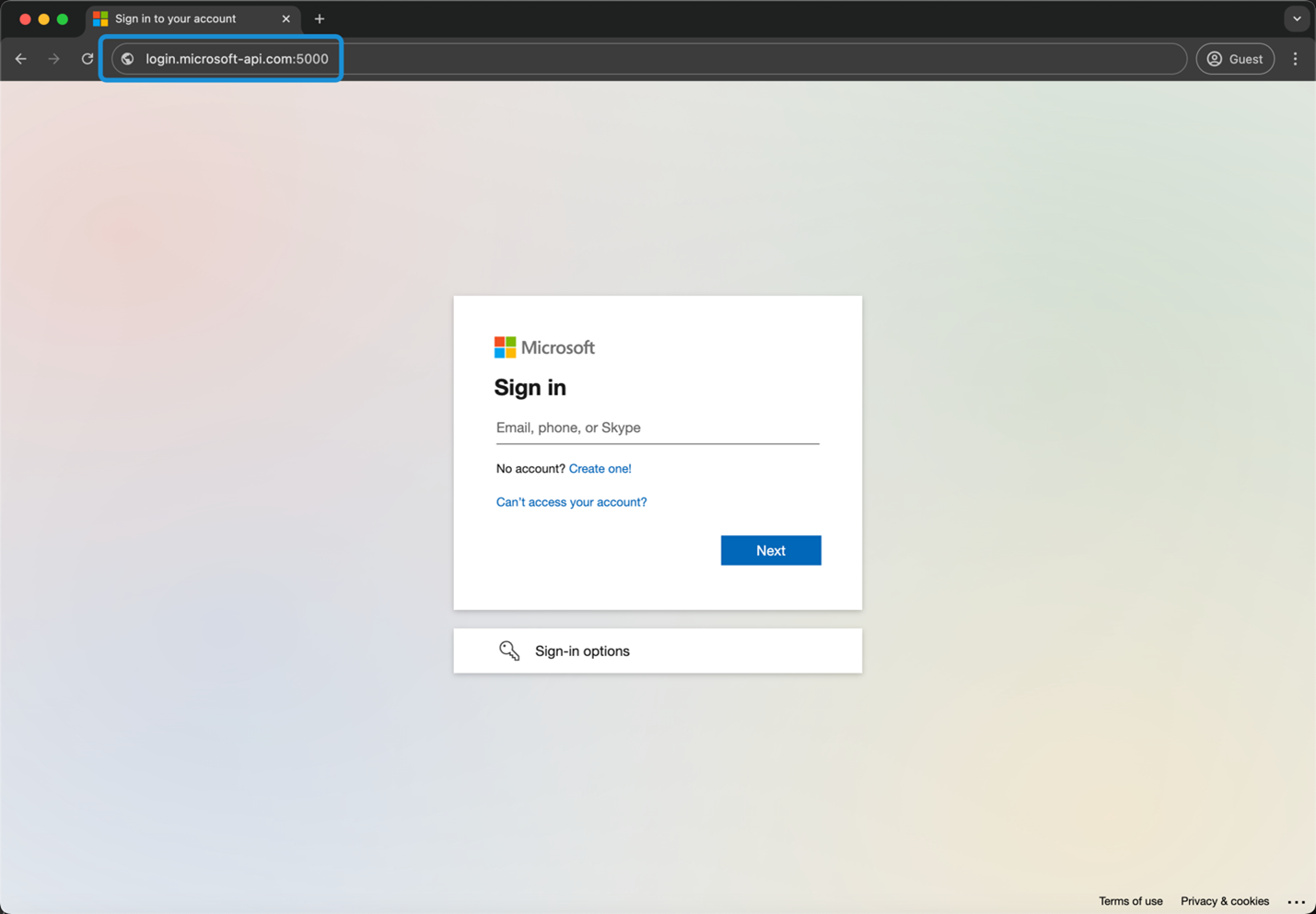

例えば、攻撃者はキリル文字の(Es)である「С」(unicode 0421)や「с」(unicode 0441)を利用して、“api-miсrosoft[.]com” というドメインを作成することができます。つまり、ラテン文字アルファベットの「c」をキリル文字の「с」で置き換えることで、見た目は正規のMicrosoftのドメインとそっくりにさせることができます。これにより正規サイトと誤認した利用者が認証情報などを入力してしまう危険性が生じます。

図8では、ホモグリフを利用してMicrosoftの正規ドメインを偽装した例を示しています。ラテン文字の「C」をキリル文字に置き換えることで、被害者に正規のMicrosoftサイトにアクセスしていると錯覚させます。

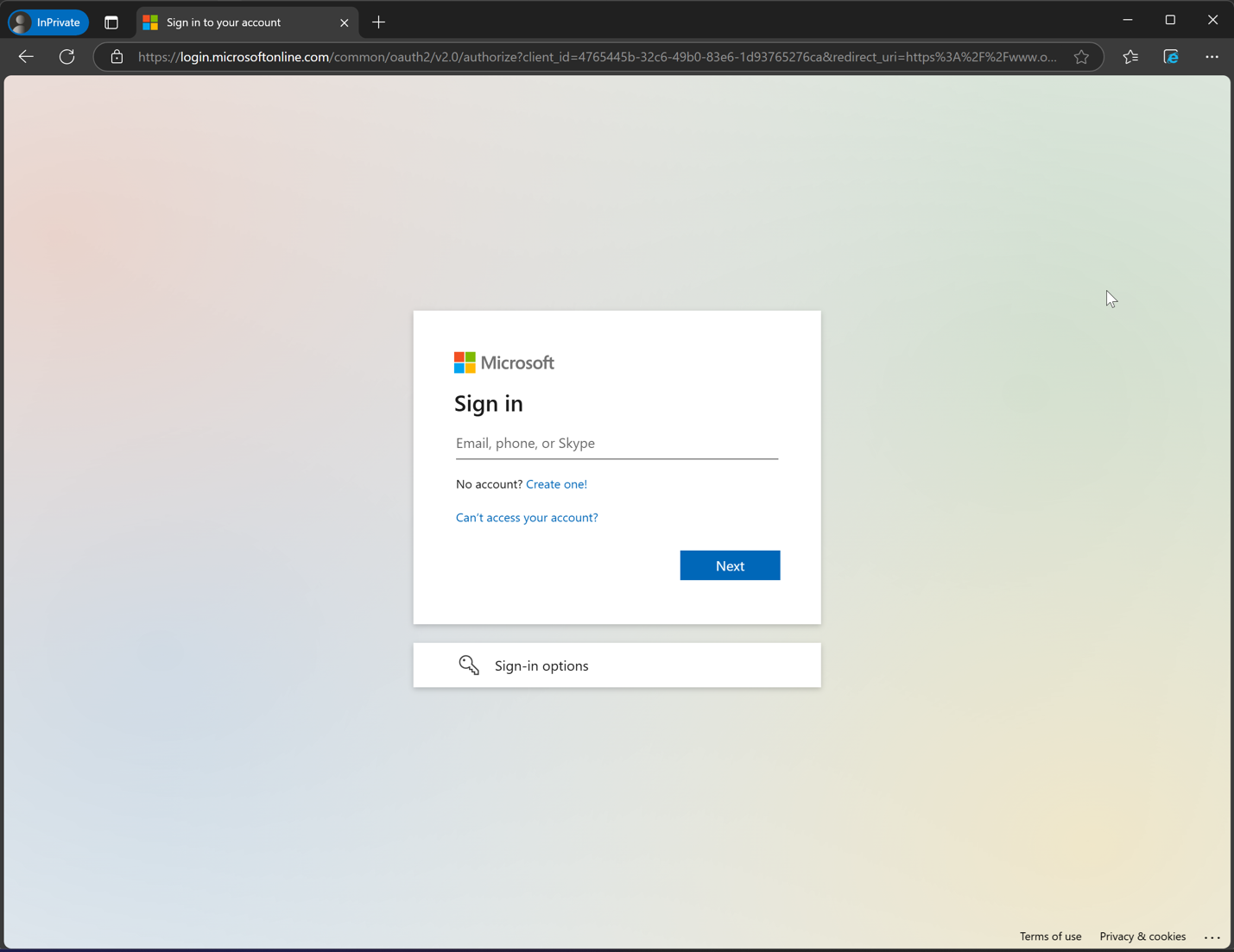

図9は、実際のMicrosoftのログインページのURLを示しています。この正規のドメインでは、ラテン文字の「C」が使用されています。

TLS/SSLの鍵アイコンやMicrosoftのファビコン(favicon)が表示されていても、これだけではドメインの真正性を確認するのに十分ではありません。ドメインのTLS証明書を詳しく調査し、追加の技術的要素を確認することで、より確実な判断が可能になります。しかし、これらの技術的な要素は一般のWebユーザには見落とされやすいのが現状です。

ホモグリフ攻撃の仕組みを理解したところで、次にこの攻撃がどのように実際のゼロデイ攻撃に応用されたのかを詳しく分析していきます。

実際の環境でのゼロデイ攻撃:ホモグリフ攻撃を利用した悪用

この攻撃キャンペーンでは、攻撃者はユーザを欺き、CVE-2025-0411のゼロデイ脆弱性を実行させるために、さらなる偽装を施しました。攻撃者は、キリル文字の「С」を使用して、Microsoft Wordの.docファイルを装った内側のアーカイブを作成しました。この手法により、ユーザは気づかないうちに脆弱性CVE-2025-0411を悪用する仕組みを発動させてしまい、MoTWの保護なしでアーカイブの内容が展開されます。その結果、JavaScriptファイル(.js)、Windowsスクリプトファイル(.wsf)、Windowsショートカットファイル(.url)などが実行可能になります。

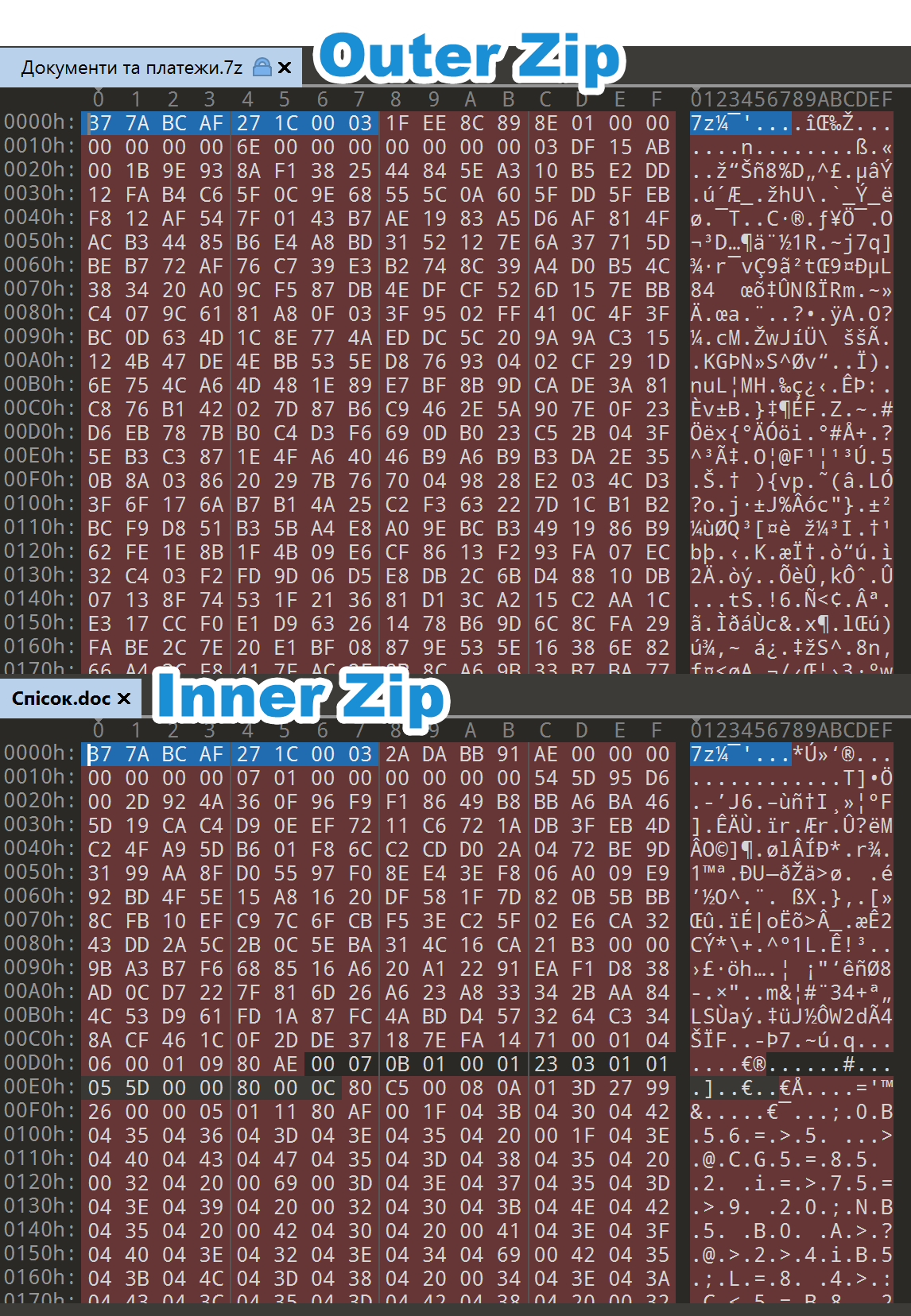

SmokeLoaderによる攻撃キャンペーンの一例として、以下のような「Документи та платежи.7z*」*が外側のZIPアーカイブとして使用されます。

SHA256: 84ab6c3e1f2dc98cf4d5b8b739237570416bb82e2edaf078e9868663553c5412

英訳すると「Documents and Payments」

この際、以下のよような「iсок.doс*」*が内側のアーカイブとして使用されていました。

SHA256: 7786501e3666c1a5071c9c5e5a019e2bc86a1f169d469cc4bfef2fe339aaf384

英訳すると「List」

この内側のファイルでは、「.doc」の「c」がキリル文字の「С」に置き換えられるホモグリフ攻撃が利用されています。

図10では、外側と内側の以下のような7-Zipアーカイブの比較が示されています。

7-Zipのマジックバイト \x37\x7A\xBC\xAF\x27\x1C を含む

脆弱性CVE-2025-0411の悪用に関しては、どのアーカイブ形式を使用しても同じ攻撃が可能であることも特筆されます。

実際の環境での Спiсок.doс(内側アーカイブ)の内容

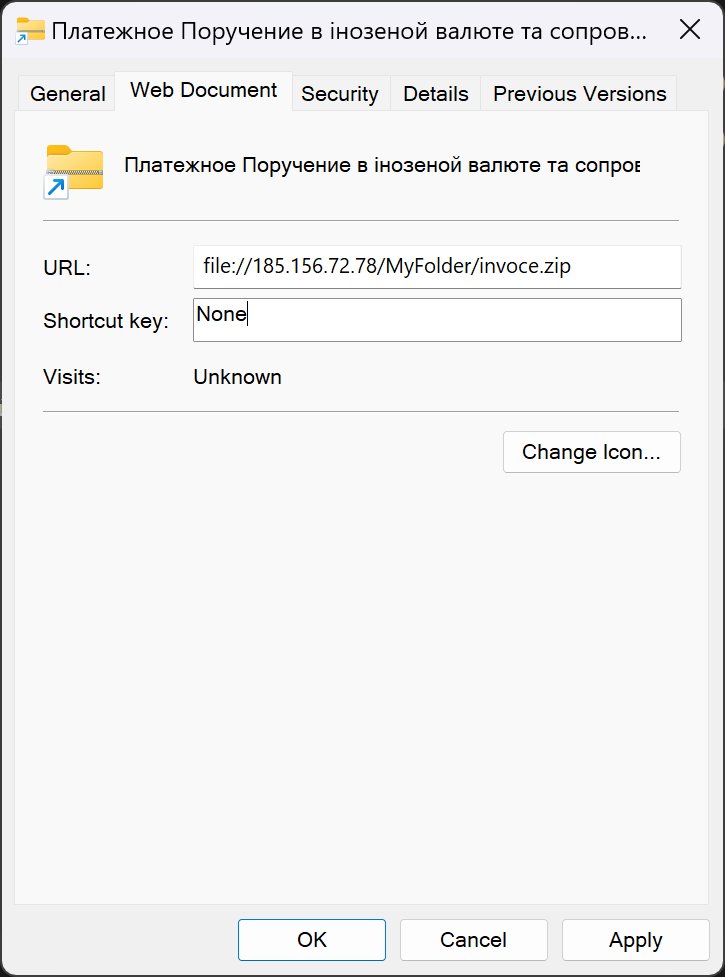

Спiсок.doс内には、以下のSHA256の「.urlファイル Платежное Поручение в iнозеной валюте та сопроводiтельни документи вiд 23.09.2024p.url」が含まれます。

SHA256: 2e33c2010f95cbda8bf0817f1b5c69b51c860c536064182b67261f695f54e1d5

これは攻撃者が管理するサーバ上の別のZIPアーカイブへのリンクになっています。

図11に示されているように、このファイル「Платежное Поручение в iнозеной валюте та сопроводiтельни документи вiд 23.09.2024p.url」のアイコンはZIPアーカイブを装っており、ユーザを欺いて実行させようとするものです。脆弱性CVE-2025-0411の悪用により、このファイルにはMoTW保護が適用されていません。

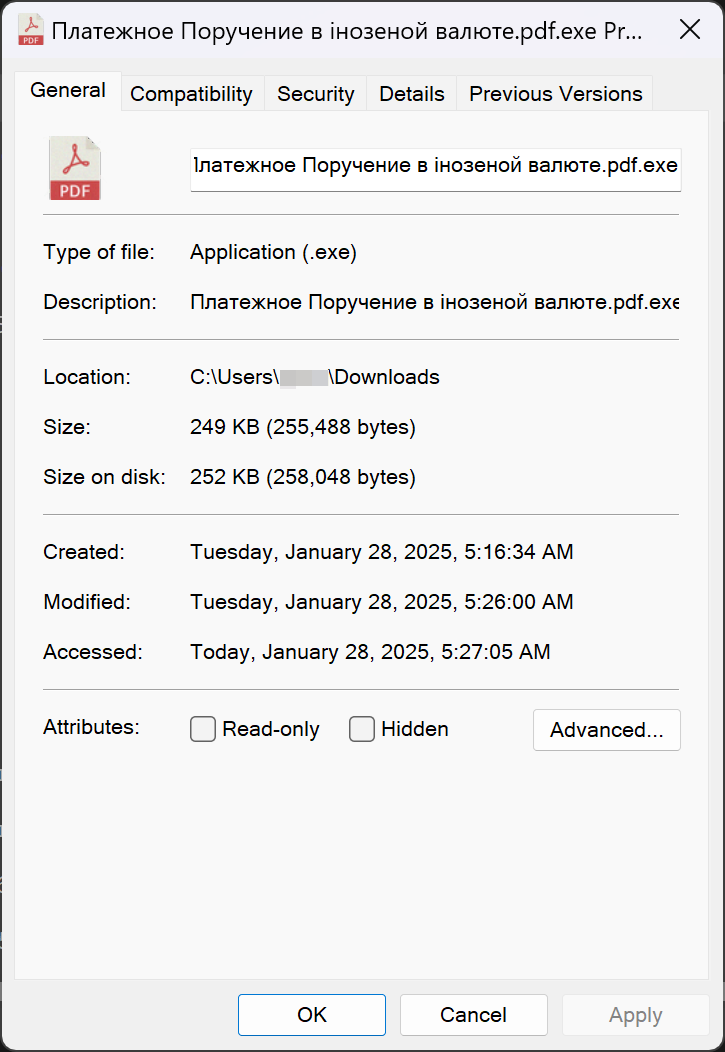

実際の環境での invoice.zip の内容

「invoice.zip*」には、「Платежное Поручение в iнозеной валюте.pdf.exe」*という以下の実行ファイルが含まれており、これはPDFファイルを装ったものです。SHA246はそれぞれ以下のとおりです。

invoice.zip

SHA256: 888f68917f9250a0936fd66ea46b6c510d0f6a0ca351ee62774dd14268fe5420

Платежное Поручение в iнозеной валюте.pdf.exe

SHA256: a059d671d950abee93ef78a170d58a3839c2a465914ab3bd5411e39c89ae55a2

このПлатежное Поручение в iнозеной валюте.pdf.exeが実行されると、SmokeLoaderのペイロードが展開され、マルウェア感染とシステムの完全な侵害が発生します。

CVE-2025-0411のゼロデイ攻撃による影響を受けた、または標的となったウクライナの組織

トレンドマイクロで収集したデータに基づくと、以下のウクライナの政府機関およびその他の組織が、このキャンペーンによって直接標的とされた、または影響を受けた可能性があります。

- ウクライナ国家執行局(SES) – ウクライナ司法省

- ザポリージャ自動車工場(PrJSC ZAZ) – 自動車・バス・トラックの製造業者

- Kyivpastrans – キーウ公共交通サービス

- SEA Company – 家電・電気機器・電子機器メーカー

- ヴェルホヴィナ地区州行政局 – イヴァーノ=フランキーウシク州の行政機関

- VUSA – 保険会社

- ドニプロ市地方薬局 – 地域薬局

- Kyivvodokanal – キーウ水道供給会社

- ザリシュチキ市議会 – 市議会

このリストはCVE-2025-0411関連ゼロデイ攻撃の影響を受けた組織のすべてを網羅したものではなく、攻撃者によって標的とされた、または影響を受けた可能性のある組織はさらに多数存在する可能性があります。

また、一部の侵害されたメールアカウントは過去の攻撃キャンペーンで取得されたものであり、今後の攻撃で新たに侵害されたアカウントが利用される可能性も考えられます。攻撃者は、これらの侵害されたメールアカウントを利用することで、標的に送信するメールの信頼性を高め、被害者がメールの内容や送信元を信用してしまうよう誘導しています。

この攻撃キャンペーンで標的とされた組織の特徴として、地方自治体などの小規模な行政機関が多く含まれている点が挙げられます。これらの組織は、大規模な政府機関と比較してサイバー攻撃への対策が不十分なことが多く、攻撃者の標的となりやすい傾向があります。さらに、攻撃者はこれらの小規模な組織を「踏み台」として利用し、より大規模な政府機関や重要インフラへの侵入を試みる可能性があります。

推奨事項

CVE-2025-0411および類似の脆弱性によるリスクを最小限に抑えるため、以下のベストプラクティスを実施することを推奨します。

- すべての7-Zipのインストール環境をバージョン24.09以上に更新する。このバージョンではCVE-2025-0411の脆弱性が修正されている。

- 厳格なメールセキュリティ対策を導入し、スパムフィルタリングやスピアフィッシング攻撃の検出機能を活用して、不審なメールの受信を防ぐ。

- 従業員向けのフィッシング対策トレーニングを定期的に実施する。ホモグリフ攻撃を含む最新のフィッシング手法について従業員に教育し、疑わしいメールを適切に報告できるようにする。

- ゼロデイ脆弱性やn-day脆弱性に関する教育を行い、従業員がセキュリティ意識を持ち、リスクを理解できるようにする。

- MoTW(Mark-of-the-Web)の重要性について教育し、MoTWが潜在的に危険なスクリプトやアプリケーションの自動実行を防ぐ役割を果たしていることを理解させる。

- 信頼できないソースからのファイルの自動実行を無効化し、開く前にユーザによる確認を求める設定を行う。

- ドメインフィルタリングと監視を導入し、ホモグリフ攻撃を用いたフィッシングサイトを検出・ブロックする。

- URLフィルタリングを活用し、既知の悪意のあるドメインへのアクセスを遮断する。また、新たに特定された脅威ドメインのブラックリストを定期的に更新する。

Trend Vision One™

Trend Vision One™ は、セキュリティをシンプルにし、企業が脅威を迅速に検知・阻止できるよう支援するサイバーセキュリティプラットフォームです。複数のセキュリティ機能を統合し、企業のアタックサーフェスをより適切に管理できるようにすることで、サイバーリスクの状況を包括的に可視化します。このクラウドベースのプラットフォームは、世界中に設置された2億5000万のセンサーと16のスレットリサーチセンターからのAIおよびスレットインテリジェンスを活用し、包括的なリスクインサイト、早期の脅威検知、および自動化されたリスク・スレット対応オプションを提供する統合ソリューションです。

Trend Micro Vision Oneのスレットインテリジェンス

進化する脅威に先手を打つため、トレンドマイクロの顧客は、Trend Micro Vision One で提供される多様な Intelligence ReportやThreat Insightにアクセスできます。Threat Insightは、サイバー攻撃が発生する前に動向を把握し、新たに出現する脅威への備えを強化するのに役立ちます。このサービスでは、攻撃者やその他の不正な活動、使用される手法に関する詳細な情報を提供します。これにより、顧客はリスクを軽減し、効果的に脅威に対応するための積極的な対策を講じることが可能になります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

CVE-2025-0411: Analysis of a Zero-Day Vulnerability and its Use in Cyber Espionage(CVE-2025-0411: ゼロデイ脆弱性の分析とサイバースパイ活動における利用)

Trend Vision Oneのアプリ「Threat Insights」

新たな脅威: CVE-2025-0411: Analysis of a Zero-Day Vulnerability and its Use in Cyber Espionage(CVE-2025-0411: ゼロデイ脆弱性の分析とサイバースパイ活動における利用)

Trend Vision Oneのハンティングクエリ

Trend Vision One Search アプリ

Trend Vision One のお客様は、Searchアプリを使って、この機能で紹介されている悪意のあるインジケーターを自社環境のデータと照合したり、調査に利用したりすることができます。

マルウェア「SmokeLoader」のVSAPI 検出

malName:SMOKELOADER AND eventName:MALWARE_DETECTION AND LogType: detection

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くのハンティングクエリをご利用いただけます。

まとめ

7-Zipをバージョン24.09以上に速やかにアップデートすることが極めて重要です。脆弱性CVE-2025-0411は少なくとも2024年9月以降、実際に悪用されており、概念実証(PoC)も存在しています。

CVE-2025-0411の悪用は、ロシア・ウクライナ紛争のサイバー戦においてゼロデイ脆弱性が利用された事例の一つです。このケースは、進化するサイバー紛争のダイナミズムを示しており、特に高度なゼロデイ攻撃手法の活用が進んでいることが分かります。その中でも、ホモグリフ攻撃を活用したゼロデイ展開手法は、従来の資格情報窃取やフィッシング、ウェブサイト偽装といった攻撃手法を超えて、新たな脅威の段階に入っていることを示しています。

トレンドマイクロで把握する限りでは、ゼロデイ攻撃チェーンにホモグリフ攻撃が組み込まれたのは、これが初めての事例です。 これにより、従来の手法を超えた新しい攻撃形態の登場が懸念されます。

さらに、今回の攻撃キャンペーンは、企業や組織がホモグリフ攻撃の理解を深める必要性を強調するものとなっています。これまでは主にウェブサイトのなりすましに焦点が当てられてきましたが、今後はファイルやファイル拡張子、ゼロデイ脆弱性の悪用という視点も取り入れるべきです。ZDIの脅威ハンティングチームは、野生環境におけるゼロデイ攻撃を特定するための積極的な取り組みを継続しており、ベンダーが脆弱性に気付く前に組織を保護することを目指しています。

新たな発見があり次第、改めて報告します。最新のエクスプロイト技術やセキュリティパッチに関する情報を得るには、ZDIチームのTwitter、Mastodon、LinkedIn、Blueskyをフォローをお勧めします。

侵入の痕跡(IoC:Indicators of Compromise)

すべてのIOCリストはこちらのページでご確認いただけます。

参考記事:

CVE-2025-0411: Ukrainian Organizations Targeted in Zero-Day Campaign and Homoglyph Attacks

By: Peter Girnus

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)