サイバー脅威

生成AIや新興技術の台頭で今後想定されるソーシャルエンジニアリングの手法を解説

「ソーシャルエンジニアリング」とは本質的に、ユーザの不注意、欲望、好奇心、または人間の心理的な隙や行動のミスにつけこんでユーザを騙す戦術のことです。攻撃者は新たなIT技術を悪用した偽情報などにより既存のソーシャルエンジニアリングの手法を巧妙化させ続けています。

現代のサイバー攻撃は、その対象に応じて「システムを対象とした攻撃」と「ユーザを対象とした攻撃」の2つに大別できます。「システムを対象とした攻撃」は1996年公開記事「Smashing the Stack for Fun and Profit」で解説されたバッファオーバーフロー攻撃からその歴史が始まりました。

一方で「人間を対象とした攻撃」(ソーシャルエンジニアリング)のほうが圧倒的に多く、現在も用いられています。システムの脆弱性を悪用しない既知の攻撃手法にはすべてソーシャルエンジニアリングの要素が含まれており、最終的に攻撃者はユーザに悪影響を及ぼすような行動を取らせようと試みます。だまされたユーザは、最終的に「個人情報(氏名、電子メールアドレスなど)」、「財務情報(クレジットカード番号、暗号資産(仮想通貨)のウォレット、他)」などの機密情報を攻撃者に自発的に提供したり、バックドア型マルウェアなどを自身のシステム上にインストールしたりすることで自身にとって不利益な状況に追い込まれます。

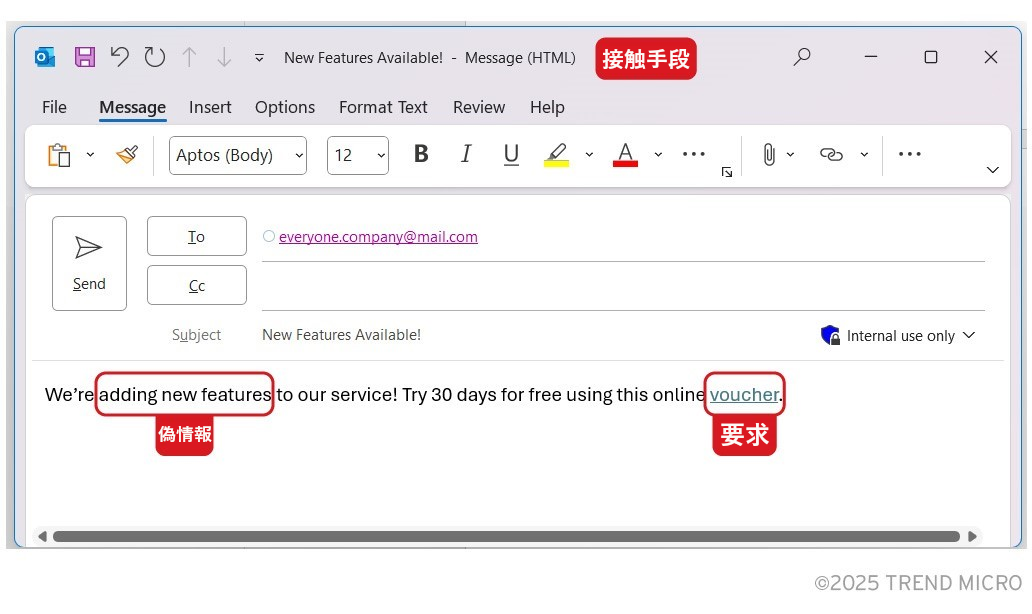

トレンドマイクロでは、これまで攻撃者がソーシャルエンジニアリングに用いた手法を分析し、以下のような要素に分類しました。

- 「接触手段」:攻撃者は、音声通話、電子メール、ソーシャルネットワーキングサービス(SNS)、ダイレクトメッセージなどの接触手段を通じてユーザとの繋がりを構築しようと試みます

- 「偽情報」:攻撃者はユーザに一定時間内に行動を起こさせるために偽情報を作成し、ユーザを騙します。偽情報には、冷静に事実確認させる時間を与えないために時間制限などの緊急性が組み込まれていることが多々あります

- 「要求」:攻撃者は自身の利益となる行動をユーザに起こさせるために要求します。攻撃者の要求は、認証情報の入力行為、不正ファイルの実行、特定の資産(暗号資産⦅仮想通貨⦆など)への投資、送金処理などが挙げられます。

2025年現在、攻撃者はあらゆるネットワーク機能を通じてユーザへの接触を試みます。さらにソーシャルエンジニアリングの誘導手口の一部として作り話(フェイクニュースや架空の投資話、他)などの偽情報を用います。攻撃者の目的は、ユーザにパスワードを開示させたり、マルウェアのインストール、または個人情報を入力させたりするなど、自身の利益となる行動をユーザに起こさせる点で同じです。

私たちは長年にわたり、ソーシャルエンジニアリングの分野で攻撃者の様々な誘導手口を確認してきており、攻撃者の用いる偽情報に係るアイデアがすでにすべて尽きたと考えても無理ありません。しかし攻撃者は、ソーシャルエンジニアリングにおける新たな誘導手口を毎年考案し続けています。本ブログ記事では、攻撃者が今後ユーザを騙すために用いると予測されるソーシャルエンジニアリングの新たな手法について考察します。攻撃者は「接触手段」、「偽情報」、「要求」を変更することで、ユーザを騙すための新たな手口を簡単に考案していると考えられます。

今後ソーシャルエンジニアリングにおいてどのような要素が新たに確認されるでしょう?これまでの手法にどのような新たな変化が予測できるでしょう?新たなIT技術はこれらにどのような影響を与えるでしょう?

ソーシャルエンジニアリングにおける「接触手段」の変化

新たなIT技術が登場するにつれて、攻撃者はユーザと接触するための手段を増やしています。攻撃者が接触手段に用いる話題には、人工知能(AI)に係るツール、仮想現実(VR)用デバイス(Apple社の「Vision Pro」やHumane社の「Ai Pin」、Meta社の「Ray-Ban Metaグラス」など)、または接触対象となるユーザが今後使い始めると考えられる新商品のデバイスなどが含まれます。

ウェアラブル端末が接触手段として悪用された場合:毎年新たなITデバイスが市場に投入されることで、攻撃者にとっての攻撃対象領域(アタックサーフェス)が拡大しています。常時装着が想定されるウェアラブル端末はユーザから全面的に信用されていることが多いため、分析対象として特に興味深いデバイスです。ウェアラブル端末に信用を置くユーザに対して偽の情報を表示させることで事実と信じさせやすくする可能性があります。そこにつけこみ、攻撃者がウェアラブル端末に不正アクセスするおそれがあります。ウェアラブル端末の多くは通常、セキュリティツールによる検出や定期的な認証確認を行うように設計されておらず、標準搭載されたセキュリティ制御を回避されることが度々確認されています。

さらに攻撃者はウェアラブル端末のユーザアカウントを侵害してダッシュボードを盗み見る可能性もあります。どちらのシナリオにおいても、攻撃者は侵害したアカウントのデータを用いてさらにユーザを騙すことができます。例えば、攻撃者がフィットネス用ウェアラブル端末に不正アクセスした場合、攻撃者はユーザに以下のようなメッセージを送信し、実際には不正リンクをクリックさせ、悪影響を与えるおそれがあります。

- 「今週の歩数が以上に少ないです。リンクをクリックしてダッシュボードにアクセスしてください。」

- 「ファームウェアが更新可能です。リンクをクリックして詳細を確認してください。」

より高性能な端末の場合、攻撃者は対象の端末を制御して別の端末にサービス拒否(Denial of Service、DoS)攻撃を実行したり、端末の性能によっては、別の不正行為を行ったりする可能性があります。

AIチャットボットが接触手段として悪用された場合:AIチャットボットもまた、ユーザに接触する手段として攻撃者に悪用される可能性があります。この攻撃の目的は、AIチャットボットに偽の情報を出力させてユーザを操作し、攻撃者の利益となる行動を起こさせることです。攻撃者はAIチャットボットのデータを汚染するために不正な情報を注入したり、訓練データの乗っ取り、新たな不正コマンドを埋め込んだりするなど、いくつかの手口を実行する可能性があります。

デジタルアシスタントやナレッジベース(リポジトリ)が悪用されるシナリオでは、ユーザのシステムに対する攻撃の足がかりが必要になると考えられます。最も可能性が高い事例は、ビジネスメール詐欺(Business Email Compromise、BEC)の手口の一部にAIチャットボットが悪用されることです。具体例として、ユーザが別の接触手段を通じて送金処理を実行するよう指示された後、検証ツールとしてAIチャットボットを用いるように促されたとします。この際、AIチャットボットの訓練データが汚染されていると検証を通過してしまいます。こうした戦略は、インストールされているプライベートチャットボットに対する訓練データが動的である(変更可能なリポジトリに基づいている)場合、または、訓練データがネットワーク上からアクセス可能な場合にのみ実行される可能性がある点にご留意ください。こうした手口は「OpenAI社のChatGPT」や「Anthropic社のClaude」などの商用利用可能なAIチャットボットに対しては実行されないと推測されます。

上記の攻撃手段が高度化された場合、デジタルアシスタントがユーザに代わってソーシャルエンジニアリングの誘導手口に引っかかるおそれがあります。具体的には、攻撃者がデジタルアシスタントにアンケートに答えさせてユーザの個人情報を流出させたり、デジタルアシスタントに不正なQRコードを表示させてスマートフォンでスキャンするようユーザを誘導する可能性があります。さらに近い将来デジタルアシスタントが自律的に行動して別のデジタルアシスタントにソーシャルエンジニアリング攻撃を実行することも考えられます。

電子メールを介した新たな接触手段:従来の電子メールやインスタントメッセージ(IM)を接触手段に用いた新たな手口としては、攻撃者が大規模言語モデル(LLM)を搭載したAIチャットボットを悪用してBEC攻撃の影響力を高めることが考えられます。例えば、攻撃者が電子メールアカウントなどに不正アクセスした後、アカウント所有者と最高経営責任者(CEO)間でやり取りされた過去のメッセージ履歴をすべて集計してLLM搭載AIチャットボットに注入する可能性があります。その後攻撃者は、過去のやり取りが反映されたAIチャットボットを併用してアカウント所有者とCEOがこれまで使用してきたチャネルのスレッド内でやり取りを継続し、CEOの普段の言葉遣いや言い回しを真似た文体を使ってあたかもCEOがアカウント所有者に送金処理を実行するよう指示することができます。こうした詐欺手口はすでに手動で行われていますが、同攻撃手口がAIによって自動化される可能性は無視できません。

仮想現実(VR)と拡張現実(AR)を介した接触手段:VR/AR環境内で仮想オブジェクトやアバターのスキン(見た目)がURLで表現されていると仮定した場合、NFT(非代替え性トークン = Non-Fungible Tokens)と同様に、攻撃者は特定のグループの人々に対してそれらのURLを不正なものに細工するおそれがあります。仮想アイテムが表示された、または、相互作用が生じた際(箱が開けられたり、帽子が被せられたりなど)、不正に細工されたURLは、悪意あるアクションを実行するおそれがあります。攻撃者は自身の手口をさらに巧妙化させるためにIPアドレスやその他の条件毎に分類して、特定の国に住むユーザのみに影響を与えるなどの細工をURLに施すことも考えられます。同様にこれらのAR環境内で不正に細工されたURLの埋め込まれたQRコードが使用できる場合、攻撃者は不正URLが読み込まれるたびに自身の攻撃手口を拡散させることもできます。例えば、かわいいドラゴンが自身の足元にあるQRコードをスキャンするようユーザに促し、不正行為を実行させる可能性があります。

QRコードを接触手段に悪用した攻撃:QRコード攻撃は、デジタル世界だけでなく、現実世界でも悪用されています。QRコードを介したキルチェーンはデバイス間で分断され、ほとんど相関関係がありません。現実世界で攻撃者は、不正なQRコードの印刷されたステッカーを正規QRコードの上に貼りつけてユーザにスキャンさせようと試みます。デジタル世界では、攻撃者が電子メールやWebページ上に不正なQRコードを埋め込む可能性があります。不正なQRコードが埋め込まれたフィッシングメールはすでによく知られた攻撃手口ですが、手口が拡大するおそれがあります。攻撃者が送信中またはサーバ上のメールを改ざんできる場合、不正なQRコードを正規のメールやWebページに埋め込んだり、正規QRコードから不正なQRコードへの差し替え、または、不正なQRコードを埋め込んだメールを新たに作成したりすることが推測されます。

AI技術を悪用して偽の情報に真実味を持たせる

攻撃者は主にAI技術を悪用してソーシャルエンジニアリングの偽情報を巧妙化させています。ソーシャルエンジニアリングの話題に用いられる実際の偽情報は、イベントや行事などの開催時期や季節、国、特定地域における人口集団など攻撃対象となる人物によってその内容は異なりますが、AI技術が出力する時流に合わせた幅広い話題とその柔軟性により、攻撃者はすぐに話題を変えて自身の攻撃活動を継続させています。生成AIは、画像、音声、動画の生成に優れています。文章作成においては、偽の情報を事実と錯覚させるもっともらしいコンテンツを作成したり、文章校正、大量のテキストファイルを瞬時に処理したりすることもできます。攻撃者は生成AIに幅広い話題を出力させることで、ソーシャルエンジニアリングの「偽情報」において多くの新たな展開を広げています。

攻撃者が偽情報の作成時に用いている新たな話題はAI技術そのものです。具体的にはChatGPTや仮想現実に係る偽情報を作成することで、ユーザの興味/関心を引きやすくしていると推測されます。さらに攻撃者はAI関連ツール(ディープフェイクツール)に偽装させたマルウェアを頒布する可能性もあります。グラフィックデザイナーの多くは通常、ディープフェイク画像や動画の作成に興味を持っています。攻撃者がこれらの作業を容易にすると謳うツールを頒布できる場合、ユーザが正規ツールの代わりにそれらの偽装ツールをダウンロードして実行する可能性があります。同様に攻撃者は、過去に達成事例のある既存の詐欺手口にディープフェイク画像や動画を組み込むことで、自身の手口にさらに真実味を持たせることができます。こうした戦略が採用された脅威は、現状明らかに増加しています。ディープフェイク技術がソーシャルエンジニアリングに用いられることで大きな混乱を引き起こす可能性があるほか、攻撃者は近い将来、これらのAI技術を広範に悪用すると考えられます。

上記のほかに現実的な接触手段として、動的に偽情報を出力・拡散するAI搭載システムを用いた手口が考えられます。こうしたシステムは、自動的にユーザに連絡して対話し、信頼を獲得した上でユーザに送金処理などの行動を起こすよう「要求」します。トレンドマイクロではすでに2020年11月に公開したリサーチペーパー「Malicious Uses and Abuses of Artificial Intelligence」でこうしたシステムが出現することを予測していました。このシステムは所謂「ナイジェリア詐欺(詐欺はナイジェリアの刑法419条に抵触する犯罪であることから「419事件」とも呼ばれる)」の事例において詐欺師がユーザの信頼を獲得する方法として用いられます。「ナイジェリア詐欺」は「前金詐欺」とも呼ばれ、詐欺師は通常、ユーザから預かる少額の前金を元手に大金を手に入れると主張します。そして、その後に獲得した大金からかなりの分け前をユーザに返還すると約束します。このシステムに関するアイデアは、攻撃者が詐欺メールの第一波を自動化し、詐欺メールに返信してくる人物が自身の詐欺手口に引っかかりそうかどうかを見分けるというものです。最初の2〜3通のメールのやり取りの間にメール返信者が架空の投資話などに興味を示していると判断されれば、対応がAIシステムから人間の詐欺師に移り、詐欺師は連絡のやり取りを続けてメール返信者の信頼を完全に得ることを試みます。

トレンドマイクロが予測する別の接触手段は「予想が当たるという偽情報を用いる手口」です。この手口を用いる攻撃者は、スパム対象者のデータベースをある程度の人数でグループ分けします。その後、各グループに対して少しずつ異なる偽情報を提供し、最も正解の連絡を受けたグループの一部が、こうした詐欺手口を徐々に信じるようにすることが目的です。例えば、詐欺師がビットコインの値動きを予想できると主張する場合、スパム対象者のデータベースの半分は「価格が上がる(Yes)」、残りの半分は「価格が下がる(No)」という連絡を受け取るように設定されます。正しい予想を受信した半分には、次の値動きに関する新たな「Yes/No」の予想が送信されます。2回連続で正しい予想を受け取ったグループの人々は、詐欺師側が主張する「私たちがビットコインの今後の値動きを本当に予測できることを目の当たりにしたと思います。ぜひ私たちと一緒に投資活動を行いましょう。」という「要求」を信頼する傾向が高くなります。こうした手口は、賭け事、株式市場/暗号資産への投資に係る話題で用いられる可能性があります。

上記の選別手法はA/Bテストの一種です。データベースにおけるスパム対象者の数は減りますが、回を重ねるごとに予想が当たると信じる度合いが高くなります。この手法は、大規模なスパム対象者のデータベースから潜在的な被害者を抽出するために用いられます。

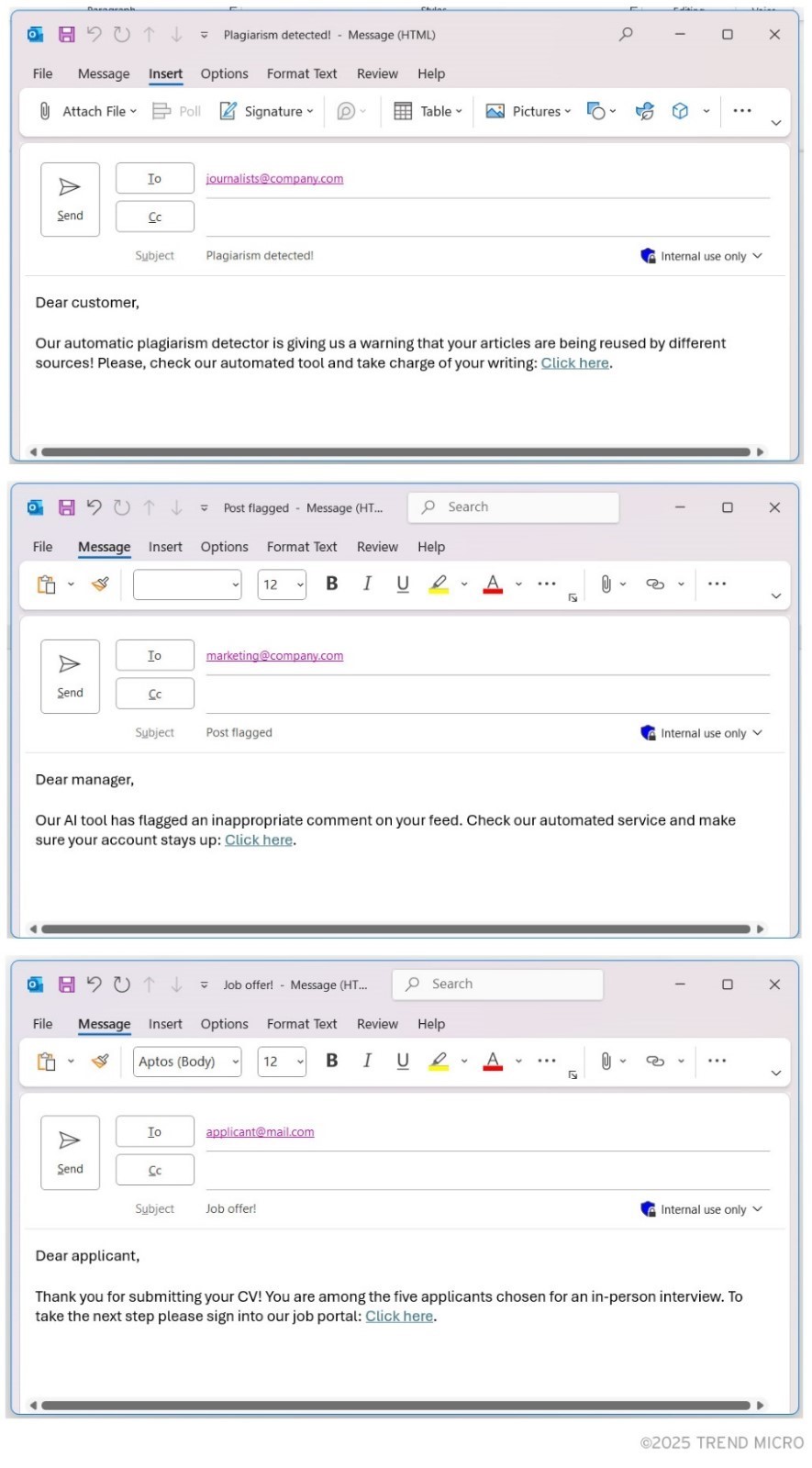

攻撃者が詐欺手口に真実味を持たせるもう1つの方法は、攻撃対象グループが信じやすい特定の偽情報を作成することです。例えば、攻撃者はジャーナリストが使用する電子メールのデータベースを収集し、以下のような偽情報を送信する可能性があります。

「弊社の剽窃自動検出ツールは、あなたの記事が他者によって何度も再利用されているという警告を出しています。弊社の剽窃自動検出ツールを用いて、あなたの記事を管理してください。確認される場合はこちらをクリックしてください。」(図4上部)

上記の目的は、スパム対象者に係るデータベースを拡充させて、各個人に合わせたソーシャルエンジニアリング攻撃を実行することです。

攻撃者は、スパム対象者の業種毎に非常に興味/関心を引きやすいメッセージを作成するよう設計されたAIチャットボット用プロンプトのカタログを保有する可能性があります。これらのカタログは、剽窃などの特定の重大な題目を用いたソーシャルエンジニアリング攻撃に用いられるおそれがあります。

さらに攻撃者はAI技術を悪用して現在保有するスパム対象者のデータベースを拡充させた後、事実と錯覚させやすい話題に合わせてグループをさらに細かく分けることもできます。例えば攻撃者は、ジャーナリストが使用する電子メールのデータベースを入手して国やメディアの種類(新聞、テレビなど)毎に分けることで、各グループが興味/関心を持ちそうな詐欺メールを生成することができます。

攻撃者がこのアイデアをさらに巧妙化させた場合、データを拡充させるために収集した外部情報に合わせて真実味のあるもっともらしい偽情報を作成してスパム対象者を騙そうと試みる可能性があります。先述したシナリオの手口と似ていますが、攻撃者は各スパム対象者に係るさらなる情報をインターネット上で検索してデータベースを拡充させる可能性があります。この手口もまたAIエージェントを用いて自動化できます。ジャーナリストの例を続けると、攻撃者は電子メールのデータベースを拡充させるために、各人物の氏名、電子メールアドレス、および関わりを持ったメディア(新聞など)をインターネット上で検索します。そして検索結果として表示された執筆記事や議論した内容などに基づいて、各個人が興味を示す分野(新興技術、ファッション、政治の話題など)をタグ付けしていきます。攻撃者はこれらのタグ付けされた情報をAI技術に用いて各個人に合わせたメッセージを作成し、不正リンクをスパム対象者にクリックさせたり、攻撃者の意図した行動を起こさせたりします。

まとめ

これまでのところ、IT技術の選択肢が増加し、相互接続性が向上することで、攻撃者側では既存のソーシャルエンジニアリングを巧妙化するための新たな誘導手口を考案する余地が大きく広がっています。本記事では、新たなIT技術が一般公開され、手頃な価格になるにつれて、ソーシャルエンジニアリングの手法として悪用される可能性が高まることを解説しました。

さらに攻撃者がソーシャルエンジニアリングに用いる偽情報の新たな話題はAI技術を含める形に移行する可能性があります。また、ディープフェイクの画像や動画を組み込んだり、ソーシャルエンジニアリング攻撃を自動化してより広範に影響を与えるためにAI搭載システムを設計したりするおそれもあります。AI技術が現在のものからさらに高度化し続けることを考慮すると、ソーシャルエンジニアリングの誘導手口がさらに巧妙化することは確実と言えます。

ソーシャルエンジニアリングにおける今後の変化の多くは「接触手段」と「偽情報」から生じると推測されます。接触手段の拡張とは、攻撃者がスパム対象者に接触するための新たな方法を考え出すことを意味します。偽情報の巧妙化とは、攻撃者がスパム対象者を騙すために用いる偽情報にさらに真実味をもたせることを意味します。攻撃者の目的は、ユーザのログインIDやパスワード、個人情報、財務情報などを窃取することと概して一貫しているため、要求の内容は最も変化しにくいと言えます。

これらの要因の一部は、IT技術(特に接触手段)の悪用により生成されるものもあれば、詐欺手口全体に真実味を持たせるために攻撃者が考案したアイデアから生まれるものもあります。IT技術が進歩するにつれて、攻撃者は仮想現実/拡張現実、ウェアラブル端末、AIチャットボットなど、より多様かつ予期せぬ方法でユーザに接触できるようになると予測されます。

さらにトレンドマイクロでは、攻撃者がスパム対象者に偽情報を信じさせる新たな詐欺手口を考案すると予測しています。本ブログ記事では「予想が当たるという偽情報を用いる手口」や特定のグループを標的とした攻撃手口などの具体例を挙げました。AI技術などの悪用により攻撃者は、スパム対象者に係る情報を拡充させたり、各個人に合わせた偽情報に真実味を持たせたりすることが可能となるほか、「ディープフェイク技術」や「AIを搭載させた動的な自動返信ツール」などを取り入れて自身の攻撃手口を高度化させる可能性があります。攻撃者はAI技術に出力させた新たな話題を攻撃手法に用いることで自身の攻撃範囲を拡大させることが予測されます。これにより、ソーシャルエンジニアリング攻撃のもたらす影響が増幅される可能性があります。

本記事で挙げたこれらの戦略が実際に用いられるかどうかは未知数ですが、現在利用可能なIT技術が悪用された場合、これらすべてが可能になるという事実を無視することはできません。私たちの生活をより便利にしてくれる新興技術の観点から、私たちは非常に刺激的な時代に生きていると言えます。ただし、これらのIT技術そのものが、攻撃者の影響力を高めるために悪用される可能性もあります。私たちは、ソーシャルエンジニアリング攻撃におけるこれらの巧妙化を予測しておくことで、攻撃者がそれらを悪用し始める前に警戒を怠らずに済みます。

企業や組織、個人ユーザは、攻撃者が用いる新たな戦術や手法に先手を打つために、プロアクティブな対策を講じることが推奨されます。本記事で解説したようなソーシャルエンジニアリング攻撃に狙われる可能性の高い機密情報やIT資産を保護するためには、攻撃対象領域におけるリスク指標を含め、サイバー脅威を包括的に可視化できるセキュリティ戦略が必要です。

Trend Vision One™によるプロアクティブなセキュリティ対策

トレンドマイクロの統合サイバーセキュリティプラットフォーム「Trend Vision One」は、弊社の幅広い製品群や3rd partyのセンサーを活かし、マルウェア等の脅威や、脅威とは断定できない不審な挙動を集約し、特有のスレットインテリジェンスを用いて解析することで、環境全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とする「XDR」を提供します。さらにAI、何百人もの脅威リサーチャーとデータサイエンティスト、そして2億5,000万を超える世界中のセンサーを利用することで、Trend Vision Oneはサイバー犯罪の手法と技術に関する貴重な情報を継続的に取得しています。業界をリードするこの強力なスレットインテリジェンスはTrend Vision Oneを通じて自動的に利用でき、セキュリティチームが新しいリスク、脅威、および脆弱性により早く対処することを支援します。

参考記事:

The Future of Social Engineering

By: Ideas from Robert McArdle, Marco Balduzzi, Vincenzo Ciancaglini, Vladimir Kropotov, Fyodor Yarochkin , Rainer Vosseler, Ryan Flores, David Sancho, Fernando Mercês, Philippe Z Lin, Mayra Rosario, Feike Hacquebord, Roel Reyes

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)