コンプライアンス

米国CISAの「セキュア・バイ・デザイン誓約」に沿ったトレンドマイクロの取り組み

トレンドマイクロでは、CISAの「セキュア・バイ・デザイン誓約」に参加し、製品の安全性確保やお客様の保護に向けた取り組みを強化しています。

はじめに

2024年初頭に米国CISA(サイバーセキュリティ・インフラセキュリティ局)から「Secure-By-Design Pledge(セキュア・バイ・デザイン誓約)」が発表されました。「セキュア・バイ・デザイン」とは、企画・設計段階からセキュリティを考慮するアプローチのことです。日本の内閣サイバーセキュリティセンター(NISC)では「情報セキュリティを企画・設計段階から確保するための方策 」として「セキュリティ・バイ・デザイン」の用語を定義していますが、本稿ではCISAに倣い「セキュア・バイ・デザイン」で統一します。

35年間に渡ってサイバーセキュリティ分野に力を注いできたトレンドマイクロでは、「セキュア・バイ・デザイン誓約」に進んで署名し、目標の達成に向けて取り組んでいます。セキュリティ製品自体の安全性を確保することは、攻撃者の手からお客様を保護することと同様に重要です。これまでトレンドマイクロでは、サイバーセキュリティ分野のパイオニアとしてさまざまな製品の開発や発展に寄与する一方で、製品の弱点やセキュリティホールを狙う攻撃者とも常々対峙してきました。そうした経緯もあり、トレンドマイクロではセキュリティ製品自体の安全性を高めるノウハウを蓄えています。

下表に、CISAの「セキュア・バイ・デザイン」が掲げる各目標と、弊社による取り組みの進捗を記載します。

1. 多要素認証の導入を促進

対象メーカーの製品間で多要素認証(MFA:Multi-Factor Authentication)の利用率を測定可能な形で高めることを目標とし、そのために行った取り組みを、誓約の署名から1年以内に示す。

(Within one year of signing the pledge, demonstrate actions taken to measurably increase the use of multi-factor authentication (MFA) across the manufacturer’s products.)

進捗

認証情報の窃取を伴った攻撃が横行する中で、MFAが有効なセキュリティ対策として実績を挙げています。トレンドマイクロでも、以前よりプラットフォーム「Trend Vision One™」にMFAログインの選択肢をオプトイン方式で提供してきました。現状はオプトイン方式ですが、2025年中にはデフォルト適用とするように、計画を進めています。

2. デフォルトパスワードの使用を削減

対象メーカーの製品間でデフォルトパスワードの利用率を測定可能な形で減らすことを目標とし、その成果を誓約の署名から1年以内に示す。

(Within one year of signing the pledge, demonstrate measurable progress towards reducing default passwords across the manufacturers’ products.)

進捗

トレンドマイクロの全製品が、初期インストール時に強力かつ一意なパスワードの作成を要求します。

3. 一般的な脆弱性クラスを削減

対象メーカーの製品間で1つ以上の脆弱性クラスの蔓延を測定可能な形で大幅に減らすことを目標とし、そのために行った取り組みを、誓約の署名から1年以内に示す。

(Within one year of signing the pledge, demonstrate actions taken towards enabling a significant measurable reduction in the prevalence of one or more vulnerability classes across the manufacturer’s products.)

進捗

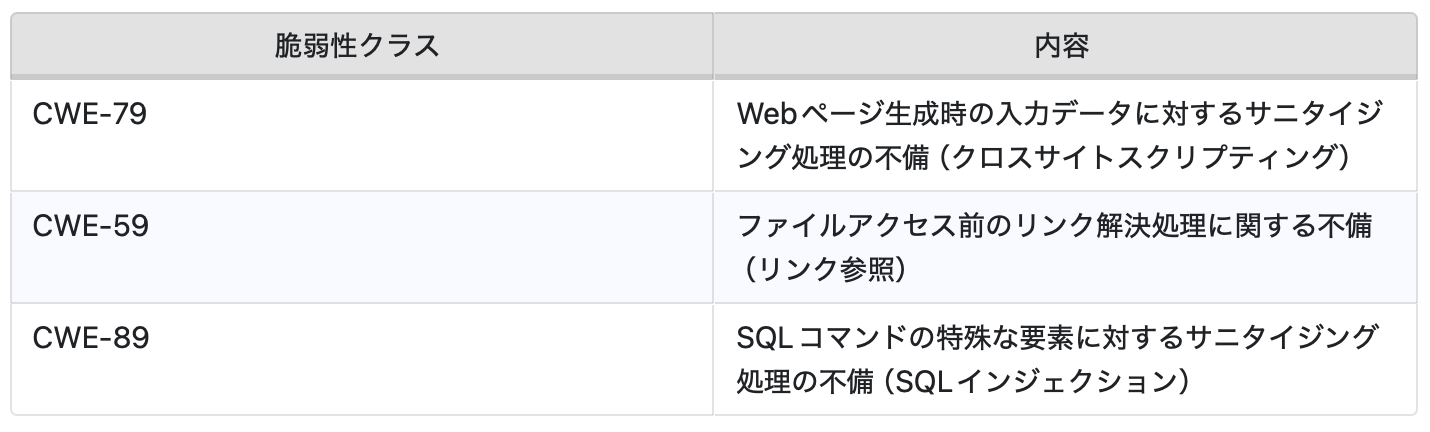

トレンドマイクロは、攻撃に利用されやすい脆弱性クラスの蔓延抑止に大きく寄与してきました。例えば、弊社が運営するゼロデイ・イニシアチブ(ZDI:Zero Day Initiative)は、ベンダー非依存の報奨金付きバグ発見コミュニティとして世界レベルの牽引役を果たし、約20年に渡ってさまざまなベンダーやオペレーティングシステム、アプリケーションに潜むバグを発見し、情報を発信してきました。2005年以来、バグ報告に対して拠出した報奨金は2,500万米ドル以上に、発表した勧告は13,000件以上に及びます。本コミュニティは、脆弱性の情報をベンダー側に共有してその修正対応を支援することで、世界各地の企業や組織、個人をゼロデイ攻撃から保護しています。また、ZDIにはトレンドマイクロの製品を対象とした報奨金制度もあり、弊社内部のプログラムとも併せてバグ発見の情報源となっています。過去9年にZDIで発見された脆弱性のクラス例を、下表に示します。弊社では、こうした脆弱性クラスの削減に向けた取り組みを進めています。

トレンドマイクロでは、2025年内に当該の脆弱性クラスを50%以下に削減することを目標としています。

4. 顧客側による修正パッチ適用の習慣を強化

顧客側によるセキュリティパッチの適用率を測定可能な形で高めることを目標とし、そのために行った取り組みを、誓約の署名から1年以内に示す。

(Within one year of signing the pledge, demonstrate actions taken to measurably increase the installation of security patches by customers.)

進捗

近年に入って飛躍的に普及した技術の1つとして、「サービスとしてのソフトウェア(SaaS:Software as a Service)」が挙げられます。本技術により、製品のアップデート時には、ベンダー側で直接クラウド内の製品に更新パッチを適用することが可能となりました。これは、アップデート操作を顧客側に委ねていた従来のオンプレミス製品と比べ、パッチ適用までの平均所要時間を大幅に削減できるという点で優れています。トレンドマイクロも、数年来に渡って自社製品をSaaSベースに移行してきましたが、現在なお、相当数の顧客環境でオンプレミス製品が使用されています。その理由として、各種規制、管理上の主導権やプライバシーに関する懸念などが挙げられます。弊社では、オンプレミスのお客様に下記のようなパッチ適用のオプションを提供し、カスタマ・エクスペリエンスの向上に努めています。

- パッチの自動通知

- パッチの自動ダウンロード

- アップデート対象のシステムやタイミングを顧客側で選択可能とするオプション「リングデプロイメント(Ring Deployment)」

- システムがどのアップデートを利用できるかを選別、指示する機能(p、p-1、p-2など)

また、トレンドマイクロが提供するセキュリティプラットフォーム「Trend Vision One」では、お客様に影響のあるトレンドマイクロ製品以外の脆弱性についても情報を提供します。特に、ZDIチームや脆弱性調査チームを交えたサポート体制により、一層詳細な情報が提供可能になりました。例えば、各バグに関する状況やリスクレベルをお客様に提供する形で、通常の修正パッチや仮想パッチの管理に関する意思決定を的確に行えるように支援します。以上のことは、パッチ管理プログラムに役立つものであり、お客様側では、より高リスクの脆弱性に集中することが可能となります。

トレンドマイクロでは、今後も上記の事項に取り組み、より良いオプションの提供に努めてまいります。SaaSの価値は広く認識されていますが、今後も多くの方が、さまざまな理由からオンプレミス・サービスの利用を継続していくと考えられます。そのため弊社では、修正パッチを早期に適用する重要性についてお客様に周知すると同時に、アップデートプロセスの改良に向けた取り組みを続けています。

5. 脆弱性開示ポリシーを公表

誓約の署名から1年以内に、脆弱性開示ポリシー(VDP:Vulnerability Disclosure Policy)を公表する。VDPの内容として、一般ユーザ向けに対象メーカーの製品に対するテスト行為を許可する旨、本ポリシーに沿った誠実な取り組みに対して法的措置を推奨、追求しないことを約束する旨、脆弱性報告用の明確なチャネルを用意する旨、国際基準やベストプラクティスに基づいて脆弱性を公表することを許可する旨、などが含まれる。

(Within one year of signing the pledge, publish a vulnerability disclosure policy (VDP) that authorizes testing by members of the public on products offered by the manufacturer, commits to not recommending or pursuing legal action against anyone engaging in good faith efforts to follow the VDP, provides a clear channel to report vulnerabilities, and allows for public disclosure of vulnerabilities in line with coordinated vulnerability disclosure best practices and international standards.)

進捗

トレンドマイクロは製品の安全性を常に重視し、2017年にCVE採番機関(CNA:CVE Numbering Authority)として認定されて以降、脆弱性開示ポリシーを公表してきました(ZDIもCNAとして認定済み)。また、必要に応じて本ポリシーを適宜更新しています。最新版には、セキュア・バイ・デザイン誓約に関する弊社の取り組み事項が反映されています。

- トレンドマイクロは、脆弱性の報告、発見を正当に行うセキュリティ研究者や他の人々に法的措置を取るようなことを、推奨も追求もしていない。この旨を、弊社の基本ポリシーとして具体的に追記した。健全で強固なリサーチコミュニティは、企業や組織が先手を打って不正な活動に対峙する上での重要な鍵になると、弊社は認識している。

- トレンドマイクロは、自身が初期段階から誓約に署名していたグループの1つであることを公に認識し、全体的にコミットメントの度合いを高めている。

下図に、トレンドマイクロが所属している、またはサポートしている公的組織の例を示します。

トレンドマイクロのZDIは、内部リサーチャーや16,000名以上の外部リサーチャーから報告された全バグ(修正パッチ提供済みか否かを問わず)に関する勧告を公表しています。その中には、報奨金対象としているトレンドマイクロ製品のバグも含まれます。弊社では、当該バグに対する仮想パッチをお客様向けに開発しています。また、ZDIは、脆弱性開示ポリシーに基づいてベンダー側にバグ情報を共有した上で、修正パッチの開発に120日の猶予期間を設けています。なお、公開済み、または公開予定の勧告については、下記のサイトからご参照いただけます。

https://www.zerodayinitiative.com/advisories/published/

さらにトレンドマイクロは、安全なオペレーションやデータプライバシーなどの重要な観点に配慮した弊社のポリシーを広く共有するため、下記のサイト「トランスペアレンシーセンター」を公開しています。

https://www.trendmicro.com/ja_jp/about/trust-center.html

6. 脆弱性に関する透明性を確保

誓約の署名から1年以内に、対象ベンダーの製品に関する全CVE(共通脆弱性識別子)レコードに正確なCWE(共通脆弱性タイプ一覧)フィールドやCPE(共通プラットフォーム一覧)フィールドを記載し、脆弱性レポートの透明性を示す。また、重要度や影響度の高い脆弱性のうち、特に顧客側でのパッチを必要とするものや不正利用が確認されているものについては、そのCVEをタイムリーに発行する。

(Within one year of signing the pledge, demonstrate transparency in vulnerability reporting by including accurate Common Weakness Enumeration (CWE) and Common Platform Enumeration (CPE) fields in every Common Vulnerabilities and Exposures (CVE) record for the manufacturer’s products. Additionally, issue CVEs in a timely manner for, at minimum, all critical or high impact vulnerabilities that either require actions by a customer to patch or have evidence of active exploitation.)

進捗

2024年11月以降、トレンドマイクロは、弊社の製品に関して新たに発行された全てのCVEに対し、CWEとCPEを割り当てています。CWE識別子やCVSSスコアについても、すべての外部公開された脆弱性情報サイトに記載されるようになりました。

7. 顧客側に強力な監視機能やログ確認機能を提供

対象メーカーの製品に影響を与えるセキュリティ侵害について、顧客側での証跡収集能力を測定可能な形で高めることを目標とし、その成果を誓約の署名から1年以内に示す。

(Within one year of signing the pledge, demonstrate a measurable increase in the ability for customers to gather evidence of cybersecurity intrusions affecting the manufacturer’s products.)

進捗

トレンドマイクロの全法人向け製品が、システム侵入に関するイベントログや状況を精査するための機能をお客様向けに提供しています。当該情報の有効期間は、使用するソリューションの種別に応じて異なります。具体的に、SaaSベースのソリューションについては6ヶ月、オンプレミスについてはお客様毎の個別設定となっています。

まとめ

トレンドマイクロは、米国CISA(サイバーセキュリティ・インフラセキュリティ局)による「セキュア・バイ・デザイン誓約」の取り組みを支援しています。本誓約以外にも、弊社のリサーチャーが新規に発見したゼロデイ脆弱性をCISAの「Known Exploited Vulnerabilities Catalog(不正利用の確認された既知の脆弱性リスト)」に提供するなどの形で、同機関のさまざまな取り組みをサポートしています。弊社の見解としては、より多くのメーカーが「セキュア・バイ・デザイン誓約」に参入してソフトウェアの開発ポリシーを強化し、それが社会の安全性を高める一助になることを望んでいます。今後もトレンドマイクロは、自社製品の開発体制を改良し、お客様の保護に努めてまいります。なお、本稿の内容については、状況の進展があり次第、更新する予定です。

参考記事:

Trend Micro and CISA Secure-By-Design Pledge

By: Trend Micro

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)