MirrorFace(ミラーフェイス)とは?~警察が注意喚起を行った標的型攻撃グループを解説~

2025年1月8日、警察庁より標的型攻撃グループ「MirrorFace(ミラーフェイス、トレンドマイクロではEarth Kashaと呼称)」に関する注意喚起が公開されました。本稿では、2025年3月に観測した情報も踏まえ、「MirrorFace」がどのような攻撃グループか解説します。

※本記事のサムネイル画像は、生成AIで作成しました。

公開日:2025年1月9日

更新日:2025年4月17日

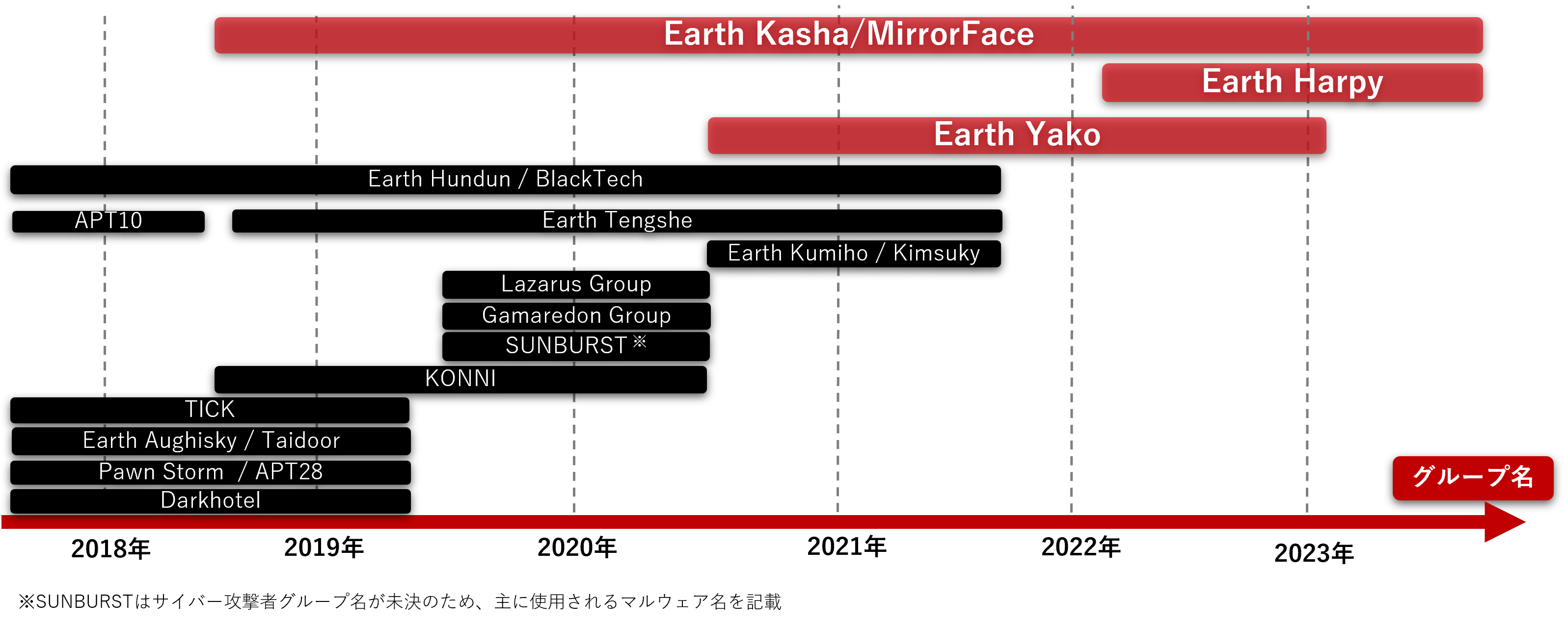

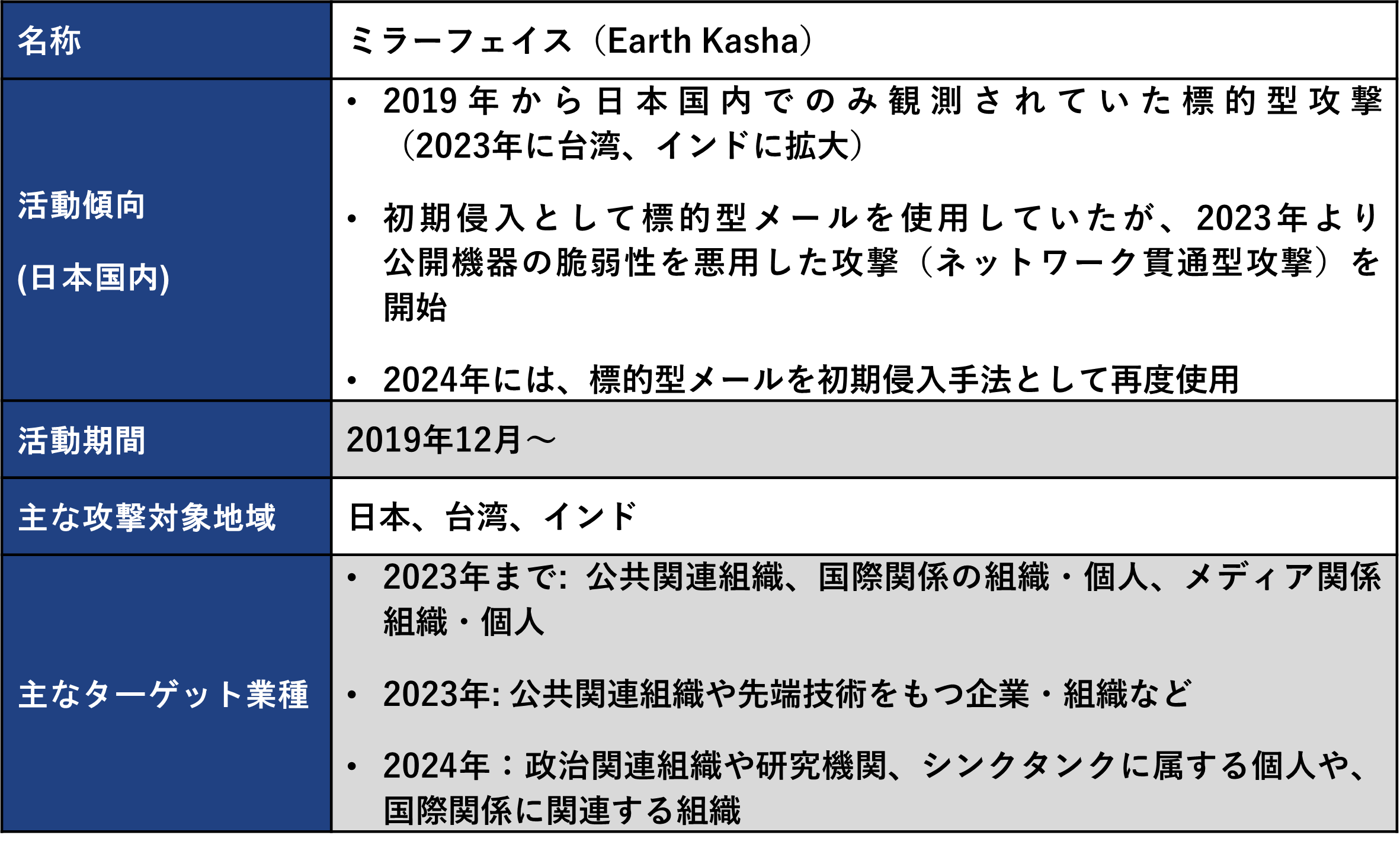

2025年1月8日、警察庁より標的型攻撃グループ「MirrorFace(ミラーフェイス)」に関する注意喚起が公開されました。トレンドマイクロでは当該グループをEarth Kasha(アースカシャ)と呼称しており、以降Earth Kashaと記載します。発表では2019年から続く、国内の政府、政治家、マスコミ、各業種の民間企業、シンクタンク、学術機関などを対象としたサイバー攻撃が本グループによる犯行であると評価したことが記載されています。

トレンドマイクロでは、その動向について長年リサーチしてきました。本稿では、彼らの概要や使用する攻撃手法などについて解説します。

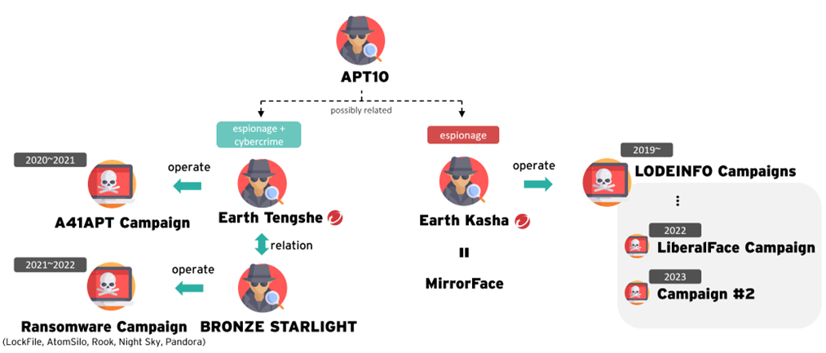

これはAPT10やEarth Kashaそれぞれが使用するマルウェア等の攻撃プログラムに含まれるコードの類似性などから判断しています。また図に示しているEarth Tengshe(アーステンシェ)とも攻撃手法が関連している点、オペレーターのリソースを共有しているなどの可能性があることがわかっています。

また、他の中国関連のグループとツールや脆弱性情報の共有や、一部の活動について協力を行っている可能性があると推測しています。

Earth Kashaの他グループとの関連については、国内標的型攻撃分析レポート2024年版に詳しく記載しています。

Earth Kasha/MirrorFaceが標的としている組織は?

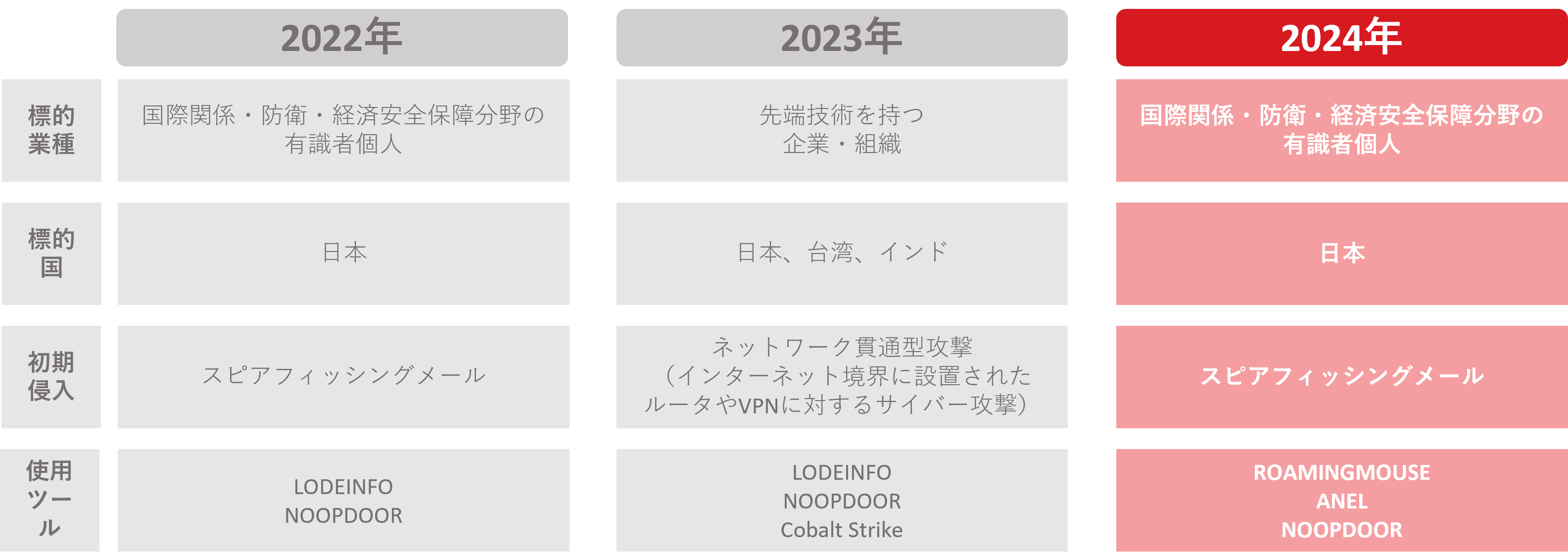

Earth Kashaは2019年の観測以来、主に日本の組織を標的としており、公共関連組織、国際関係の組織・個人、メディア関係組織・個人などへの攻撃が観測されてきました。しかし、2023年には日本だけではなく(ごく少数ではあるものの)台湾やインドでの攻撃も観測されました。

また2023年以前はその侵入手法として標的型メールを多用していたため、個人が主な標的でした。しかし、2023年には主な侵入手法がIT機器の脆弱性を悪用したネットワーク貫通型攻撃に移行したことから、その主要な標的も公共関連機関や先端技術を保有している企業または組織に移行している傾向が見られました。

さらに2024年には再度標的型メールによる初期侵入手法を主軸とした攻撃キャンペーンが展開されたことにより、その標的が政治関連組織・研究機関・シンクタンクに属する個人や、国際関係に関連する組織などに移行しました。なおこの変化は、改めて個人を標的とするために、標的型メールの攻撃手法を意図的に選択した可能性があります。

2024年の初期侵入に使用された標的型メールの一部のタイトル例としては

・「取材申請書」

・「米中の現状から考える日本の経済安全保障」

・「官公庁・公的機関一覧」

などといった内容であり、被害者のプロファイルと合わせて分析すると、攻撃者が特に日本の安全保障や国際関係に関連した事柄に興味関心を持っていることが伺えます。

ここまでにも記載した政府関連組織および先進技術を保有する組織、またはそれらとビジネス関係にある組織(所属する個人も)はこうした標的型攻撃の対象となり得ることを認識し、警戒を強める必要があります。

同時に、警察庁の発表にもある通り、これまでにも多数の組織または個人が攻撃対象となっていること、標的型攻撃グループが目的や攻撃キャンペーンに応じてターゲットを変更することを踏まえると、上記に該当しない組織も今後標的となる可能性があります。

(2025年4月17日追記)

------------------------------------------------------------

2025年3月、EarthKashaによるものと見られる、日本および台湾の政府機関や公共機関などを標的とした攻撃キャンペーンを観測しました。攻撃の流れは、2024年の活動内容と比較して大きな変化はなかったものの、初期侵入用の標的型メールに使用される文言(メールタイトル・ファイル名など)には、以下のような情報が使用されていました。

一部の標的型メールは、正規メールのアドレスから送信されているものもあり、正規のアカウントが侵害・踏み台にされている可能性があります。

・「<標的組織名>_修正済み履歴書」

・「臺日道路交通合作與調研相關公務出國報告」(※編集部注:台湾と日本の道路交通協力及び調査に関する公務出張報告)

・「應徵研究助理-<標的組織名>」(※編集部注:研究助手応募-)

------------------------------------------------------------

Earth Kasha/MirrorFaceはどのような攻撃を行うのか

初期侵入

前章でも解説した通り、Earth Kashaは2023年以前、また2024年は個人を対象とした標的型メールを初期侵入手口として使用してきました。

2024年に見られた標的型メールでは、起点となるメールの送信元としては、フリーメールから送信されるケースもあれば、すでに利用されている正規アカウントが侵害され踏み台として悪用された事例も観測されています。着弾したメールにはOneDriveのURLリンクが記載されており、ZIPファイルをダウンロードさせるよう誘導する文章が日本語で記述されていました。

他にもメールに添付されたZIPファイルにマクロ付きドキュメント(トレンドマイクロでは「ROAMINGMOUSE」と命名)が梱包されており、ドキュメントを実行しマクロを有効化するとマルウェアがダウンロードされ感染する、といったケースが確認されています。

メールのタイトルは、前章にも記載したような政治関連の内容が多く含まれ、標的に応じて興味を引きそうな内容を選択していると考えられます。

2023年時に使用されていたネットワーク貫通型攻撃の際には、Array AG(CVE-2023-28461)、FortiOS/FortiProxy(CVE-2023-27997)、Proself(CVE-2023-45727)、NetScaler Gateway(CVE-2023-4966/CVE-2023-4967)などのインターネットとの境界に設置されるネットワーク・セキュリティ機器や外部公開アプリケーションの脆弱性が悪用されました。なおこれらの脆弱性を悪用した攻撃に関する注意喚起がすでにJPCERTより公開されています。

参考記事:VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

内部活動

Earth Kashaは、攻撃キャンペーンごとに差異があるものの、他の標的型攻撃グループと同様に、以下の攻撃手順を踏みます。

・事前準備

・初期侵入

・端末制御(遠隔操作)

・情報探索と横展開

・情報集約

・情報送出

Earth KashaはそれぞれのフェーズでWindows正規ツール(Active DirectoryコマンドやWinRAR、コマンドラインツールなど)や正規の商用ツールを使用するLiving Off The Land攻撃(正規ツールを使用することでセキュリティソリューションによる検出を回避する手法)を実行します。より詳細な攻撃手順はこちらを参考ください。

参考記事:サイバー攻撃でよく悪用される正規ツールとは?

特記事項として、Earth Kashaは「LODEINFO」や「NOOPDOOR」といった固有のマルウェアを使用する点で特徴的です。

彼らは2019年の攻撃キャンペーンのころからLODEINFOを主要なバックドア(コンピューターやシステムに不正に侵入するための隠し入口や経路)として使用してきました。LODEINFOに感染すると、被害端末は遠隔での様々な操作が可能となります。このマルウェアは2023年時の攻撃キャンペーンでも継続して観測されました。

NOOPDOORはトレンドマイクロの観測範囲では、遅くとも2021年にはLODEINFOの二次検体として利用されていたことを確認しています。こちらはシェルコード形式のバックドアで、正規のアプリケーションにインジェクションされる形で実行されるファイルレスなマルウェアです。こちらも感染すると様々な操作が可能となるバックドアであり、LODEINFOよりも複雑なコードや高い機能性から、さらに高度なバックドアとして位置づけられていると考えられます。

2024年6月ごろから観測されている攻撃キャンペーンにおいては、「ANEL」と呼ばれるバックドアが使用されていました。このマルウェアは2018年ごろまで標的型攻撃グループAPT10による日本を標的としたキャンペーンで使用されていましたが、それ以降長らく観測していませんでした。なお、NOOPDOORも継続して同一キャンペーンにおいて使用されています。

初期侵入でも紹介したROAMINGMOUSEがこちらのANELをドロップすることでバックドアが実行され、攻撃者による遠隔での被害端末の操作が可能になります。

被害に遭わない為には

標的型攻撃は各攻撃のフェーズごとに多様かつ高度な攻撃手法が用いられます。また時間の経過に応じて狡猾に攻撃者側が手法を変更させるため、対策が難しいという印象もあるでしょう。しかし、すべての攻撃フェーズで防御や検知が難しい手法が100%用いられるわけではありません。

以下に記載するような内容の対策を多面的に並行して実施することで、被害に遭うリスクを総合的に低減する方針を推奨します。

エンドポイントのセキュリティ製品の設定見直し

上述した通り、Earth Kashaは複数のマルウェアを頻繁に更新しながら攻撃を展開します。以前まではセキュリティ製品で対応できたマルウェアがチューニングされることで、防げなくなるなどのケースがあり得ます。一方で、各社が提供するエンドポイント向けセキュリティ製品にはパターンファイルによるウイルス検知以外にも多くの機能が実装されています。それらの機能を、各組織固有の制約下で最大限活用できているかの見直し、およびパターンや各種モジュールが最新の状態であるかの確認が必要です。

感染時の被害最小化

ネットワークセグメントの分離、共有ファイルサーバのアクセス権・分離の確認などで、一気にネットワーク越しに侵害が拡大されないための対策を推奨します。予めネットワーク遮断手順やサーバ停止手順などを整備し、ドメインコントローラ等のサーバ管理者パスワードを強化するとともに、不必要なポートの開放・不必要なRDP接続許可設定になっていないかの確認を実施しましょう。万が一Earth Kashaに侵入されたとしても、重要な情報の格納されている領域までアクセスできなければ、被害を抑えることが可能です。

リモート機器・端末状況の確認

ネットワーク/VPN機器の種類やバージョン、設定の確認または確認頻度の見直しを推奨します。Earth Kashaによる2023年の攻撃キャンペーンの際にはまさにこれらの機器の脆弱性が侵入原因となりました。

意図せず外部へ公開状態になっていないか確認

2023年にはEarth Kashaにより外部に公開されているアプリケーションに対する脆弱性を突いた攻撃が展開されたことから、公開状態のIT機器は継続して狙われる可能性があります。グローバルIPを確認し、VPN/RDP接続が外部から識別可能になっていないか・脆弱性がないかの確認や、意図せず外部IPアドレスが割り当てられているまたは各種端末がないかの確認を推奨します。

一定期間のログの取得と保存、ログのバックアップ

そもそもランサムウェアなどと違い、標的型攻撃では情報窃取などを目的とする場合、攻撃自体が隠蔽される傾向にあります。上述した通りEarth Kashaの攻撃チェーンには正規ツールを悪用した攻撃がかなりの割合で盛り込まれており、マルウェアなどの明確に不審と判断できる痕跡が残されることが少なくなっています。このため、各端末や特にネットワーク機器のログ取得と保存が非常に重要です。また、ログは攻撃者によって削除される傾向があるため、各端末や機器自体だけでなく、他の安全な場所にバックアップを行うことを推奨します。

標的型メール対策

Earth Kashaは初期侵入手法としてフィッシングメールを使用することから、フィッシングメール対策が有効です。組織で使用するメールだけでなく、個人のメールアドレスも対象となることや、上述したようなメールタイトルなどと合わせて最新の情報を盛り込みつつ、組織内での標的型メール訓練などの実施を推奨します。

多層防御

標的型攻撃に限った話ではありませんが、セキュリティ製品自体が無効化させられてしまうような攻撃が確認されている現在、侵入を前提とした脅威に気づける仕組みを複数用意することが大事です。例えば、エンドポイントのセキュリティ製品が停止させられた場合もネットワーク製品で検知するなどが可能になります。重要な情報資産(多くの場合、ファイルサーバ+ADサーバ)へのアクセスまでに複数の壁を用意すると効果的です。

警察庁からもEarth Kashaに関する手口及び対策内容について具体的な推奨事項が示されているので併せて参照ください。

Earth Kashaによる攻撃キャンペーンは今後もツールや手法をアップデートしながら、引き続き展開されていくことが予想されます。標的の多くが研究者や特定の分野の専門家などの個人であり、企業など組織におけるセキュリティ施策と比べて、比較的防御が薄いと考えられる対象への攻撃であることから、攻撃に気づくのが難しい場合もあります。

不審なメールに添付されたファイルは開かないという基本的な対策は徹底しつつ、NISCやIPA、JPCERT、サイバーセキュリティ協議会など脅威情報を共有している組織からの情報を収集し関係者に周知するなどの対応も必要になります。

関連記事:

・国家背景のサイバー攻撃(標的型攻撃、APT)から国や組織をどう守るか 千葉県警察本部講演レポート

・標的型攻撃の最新動向~海外滞在時、物理的に標的のPCに接触する新たな攻撃を確認~

・標的型攻撃のターゲットは組織内から組織外の個人へ~サプライチェーンを形成する標的型攻撃~

Security GO新着記事

MirrorFace(ミラーフェイス)とは?~警察が注意喚起を行った標的型攻撃グループを解説~

(2025年4月17日)

データ・サプライチェーンとは?マネジメント上の課題を解説する

(2025年4月17日)

セキュリティ・クリアランスとは?なぜ日本で必要性が高まっているのか?

(2025年4月15日)