Webスキミングとはどのような攻撃なのか?~決済情報の非保持化でも被害に遭う脅威~

ここ数年、Webスキミング(ウェブスキミング)と呼ばれる攻撃手法でECサイトの利用者の情報が窃取される事例が多数公表されています。今回は攻撃の概要を解説するとともに、ECサイト事業者の視点で対策を解説します。

公開日:2024年11月8日

更新日:2024年12月17日

Webスキミング(ウェブスキミング)の被害状況

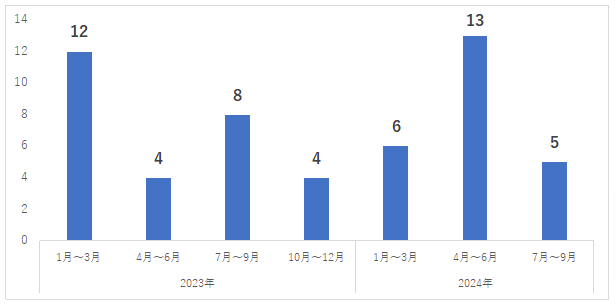

2024年は「ペイメントアプリケーションの改ざんにより、顧客が入力した決済情報が詐取された」とするECサイトの情報漏洩被害を多く確認しています。2023年1月~2024年9月までに国内組織から報告された被害は以下の状況です。直近では、タリーズコーヒージャパン株式会社や紅茶を販売する株式会社カレルチャペックのオンラインストアへの不正アクセス・情報漏洩被害が記憶に新しいところでしょう。

参考情報:

・【重要】弊社が運営する「タリーズ オンラインストア」への不正アクセスによる個人情報漏洩の恐れに関するお詫びと調査結果のご報告(10月3日公開。タリーズコーヒージャパン株式会社)

・弊社が運営する「カレルチャペック紅茶店公式通販サイト」への不正アクセスによる個人情報漏えいの恐れに関するお詫びと調査結果のご報告(10月30日公開。株式会社カレルチャペック)

参考記事:ショッピングサイトやオンラインストアへのサイバー攻撃を解説 | トレンドマイクロ (JP)

日本では2018年6月に改正割賦販売法が施行され、クレジットカードのアカウントデータを保持する事業者にはPCI DSSの準拠を、もしくは決済時にアカウントデータを保持しない「非保持化」が求められています。「非保持化」は、PCI DSSの準拠の負担が大きいECサイト事業者などを中心に、情報漏洩を防ぐために用意された仕組みです。

参考記事:PCI DSSとは? クレジット産業向けのデータセキュリティ基準を解説

しかし、今回解説する「ペイメントアプリケーションの改ざん」と表現されることもある「Webスキミング(ウェブスキミング)」というサイバー攻撃は、非保持化という仕組みそのものでは情報漏洩を防ぐことが難しい場合があります。Webスキミングとは、一体どのような攻撃なのか、事業者として利用者の情報を守るにはどうすれば良いのか?について、本記事で解説します。

写真:アンダーグラウンドサイトで宣伝されていたクレジットカード情報を盗み取る装置の写真

(左上:製造装置(3D印刷機)、右上;ATMスキマー、下段2つ:偽POS端末)(2014年トレンドマイクロが確認)

これに対して、Webスキミングは物理的なカードから情報を盗み出すのではなく、ECサイトなどで購入者が入力した決済関連の情報を盗み取るサイバー犯罪です(海外では「E-Skimming(電子スキミング)」と呼ぶ場合もあります)。

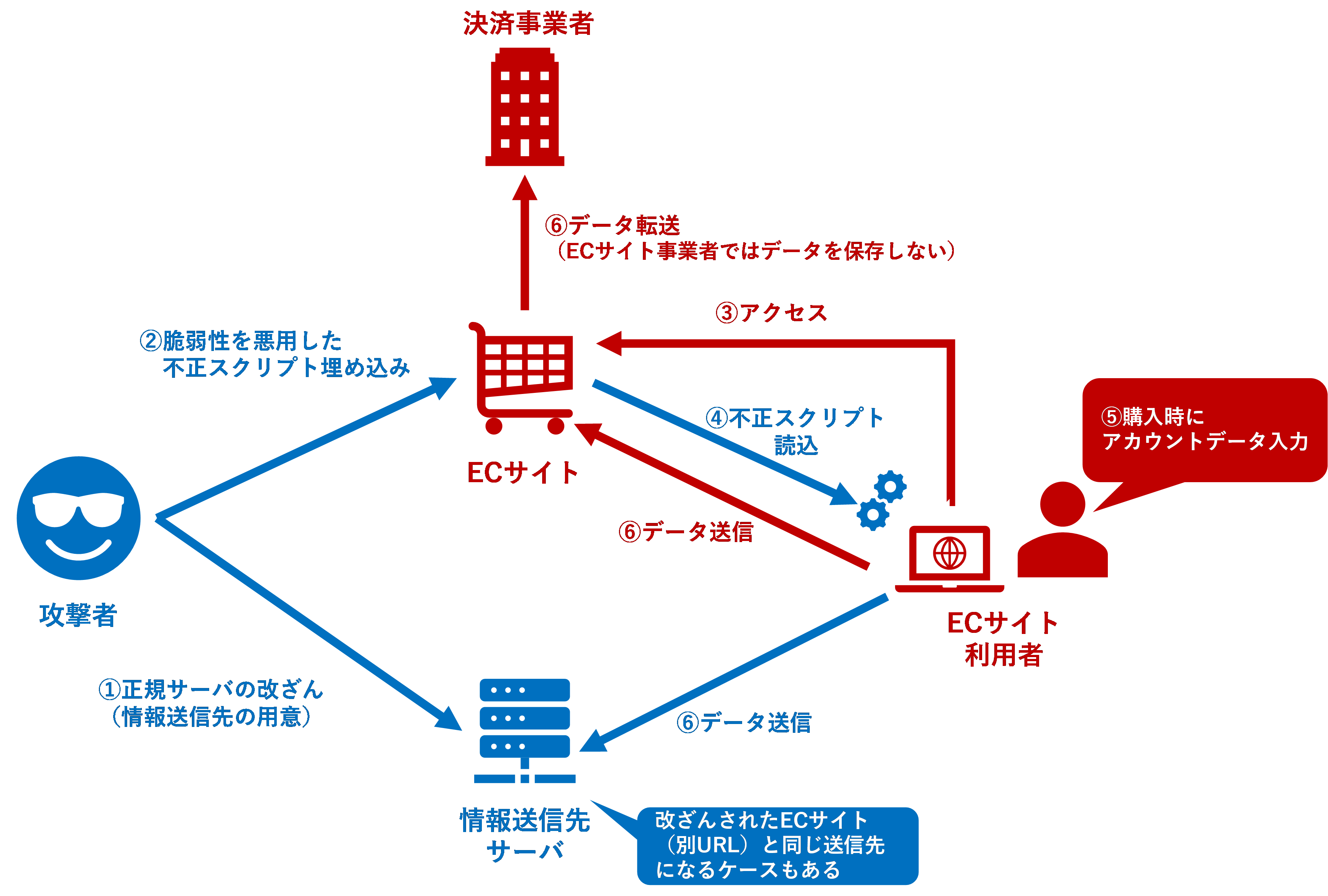

Webスキミングの具体的な方法と流れを下記に図示します。

①サイバー攻撃者が盗み取る情報の送信先を用意する(第3者が運用する正規サーバを乗っ取るなど)

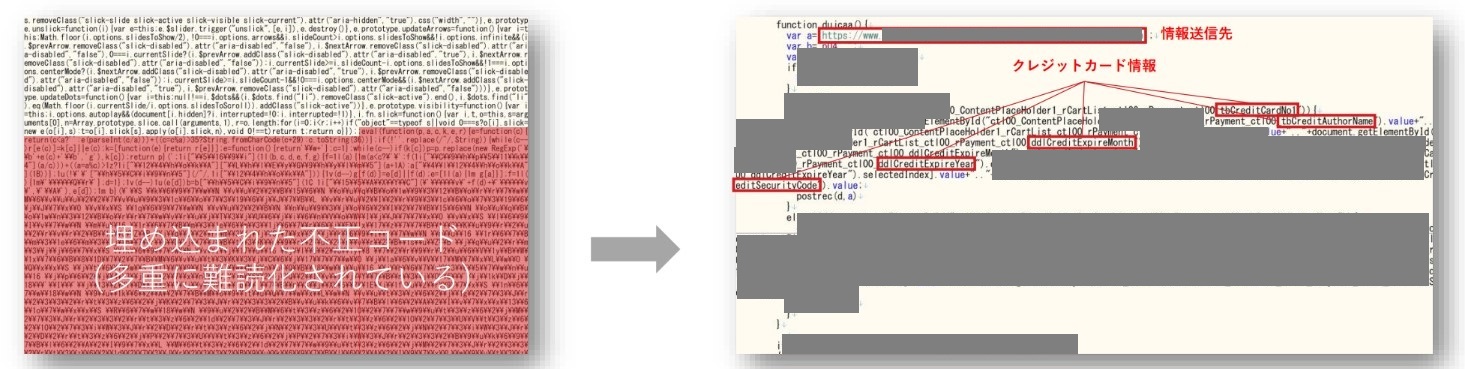

②脆弱性や設定ミスにつけこみ、不正スクリプトをECサイトに埋め込む(WebアプリケーションやHTMLの改ざん)

③改ざんされたECサイトに利用者がアクセスする

④不正スクリプトがECサイト利用者のコンピュータにダウンロードされ実行される

⑤利用者が購入者情報を入力する

⑥入力された情報がECサイト経由で決済事業者に送信される(正規ルート)と同時に、攻撃者が①で設置した情報送信先にも送信される(不正ルート)

上記がWebスキミングの大まかな流れです。Webスキミングは、顧客情報が格納されたデータベースに不正アクセスを行い、一度に大量の情報を窃取する方法ではなく、利用者がECサイトを利用する度に購入者情報を盗み取り続けるサイバー犯罪と言えるでしょう。被害者となるECサイト事業者からすると、不正な通信元からのアクセスは②で攻撃者から改ざんを受けた際のみであり、攻撃者へのデータ送信は利用者のコンピュータから行われるため、ECサイトに設置された不正スクリプトの存在に気づかなければ長期にわたって被害を受け続けることになります。

実際に、2024年に公表された事例だけ見ても下表のように、数年間に渡って被害が継続していたケースがあります。

| 公表時期 | 被害組織名 | 決済情報窃取の被害期間 |

| 2024年1月 | 株式会社ファインエイド | 21年1月5日~23年11月15日 |

| 2024年2月 | 東京ヴェルディクラブ | 23年8月22日~23年12月20日 |

| 2024年2月 | 鹿児島くみあい食品株式会社 | 21年5月30日~23年9月13日 |

| 2024年2月 | 株式会社クレイツ | 21年4月21日~23年4月3日 |

| 2024年2月 | 農業生産法人株式会社企業農業研究所 | 21年4月22日~23年7月11日 |

| 2024年3月 | 菅公学生服株式会社 | 21年4月25日~23年8月21日 |

| 2024年4月 | マルカワみそ株式会社 | 23年3月11日~23年11月13日 |

| 2024年4月 | 有限会社なごみ | 21年1月27日~23年5月15日 |

| 2024年5月 | 松井酒造合名会社 | 23年3月29日~23年9月20日 |

| 2024年5月 | 株式会社岸和田スポーツ | 21年2月24日~24年1月17日 |

| 2024年5月 | 株式会社ジョイフル本田 | 21年3月17日~24年1月18日 |

| 2024年5月 | 全国漁業協同組合連合会 | 21年4月22日~24年5月14日 |

| 2024年5月 | 株式会社インテンス | 20年12月24日~23年12月8日 |

| 2024年5月 | 一般社団法人長崎県物産振興協会 | 21年3月10日~24年5月22日 |

| 2024年5月 | 伊勢醬油本舗株式会社 | 21年6月10日~24年1月18日 |

| 2024年5月 | タリーズコーヒージャパン株式会社 | 21年7月20日~24年5月20日 |

| 2024年6月 | 株式会社アルファユニ | 21年5月21日~24年1月2日 |

| 2024年6月 | アカデミア・ミュージック株式会社 | 21年4月10日~24年1月14日 |

| 2024年6月 | 株式会社北海道産地直送センター | 21年3月30日~24年4月19日 |

| 2024年7月 | 株式会社HAGS | 21年5月27日~24年1月15日 |

| 2024年7月 | 有限会社東原商店 | 21年3月1日~24年4月9日 |

| 2024年7月 | 株式会社東京玉子本舗 | 21年3月18日~24年5月28日 |

| 2024年8月 | 株式会社エーデルワイス | 20年4月27日~24年5月21日 |

| 2024年8月 | 株式会社エーデルワイス | 21年6月17日~24年5月19日 |

| 2024年10月 | 株式会社スローヴィレッジ | 21年2月4日~24年5月28日 |

| 2024年10月 | 株式会社協和 | 21年3月28日~24年7月17日 |

| 2024年10月 | 株式会社カレルチャペック | 20年4月26日~24年5月21日 |

| 2024年10月 | 株式会社下鴨茶寮 | 21年6月12日~24年5月13日 |

| 2024年11月 | 株式会社東西哲学書院 | 21年4月7日~24年5月29日 |

| 2024年11月 | mog株式会社 | 21年3月5日~24年5月21日 |

| 2024年11月 | 株式会社グローバー | 不明 |

表:2024年1月~11月に公表された国内のECサイト改ざん・情報漏洩被害一覧(公表情報を元にトレンドマイクロが整理)

なぜECサイトは改ざんされるのか?

なぜECサイトは改ざんされるのでしょうか?前述のWebスキミングの流れの中で②にあたる部分ですが、ECサイトが持っている弱点を悪用することでこのサイバー犯罪が成り立っています。その弱点となる代表的な原因を、以下に記載します。

・ECサイト構築用プラットフォームの持つソフトウェア脆弱性の悪用

ECサイト構築用プラットフォームとは、ECサイトの構築・運営に必要な機能がパッケージされたツールです。このツール自体もソフトウェアであるため、後から不正スクリプトを設置可能な脆弱性が発覚することがあります。過去には、一般財団法人日本サイバー犯罪対策センター(JC3)から注意喚起も出されています。

・ECサイトをホストするクラウドサービスなどの設定ミスの悪用

ECサイトをホストしているクラウドサービスに利用者の設定ミスがある場合、第3者が内容を変更できてしまう可能性があります。

・ECサイトの管理者アカウントの漏洩または脆弱なパスワードなどの認証の突破

EC管理者へのフィッシング攻撃によるアカウントの漏洩、またパスワード自体が脆弱なことや使い回しに起因する辞書攻撃・アカウントリスト攻撃などで突破される可能性があります。また、この他に攻撃者がECサイトの注文フォームに不正なスクリプトを含んだ文字を入力して送信した購入処理を行っておき、管理者のコンピュータで購入処理情報を閲覧した際に管理用のアカウントを攻撃者に送信する不正スクリプトが実行されるケースも報告されています(クロスサイトスクリプティング(XSS)攻撃の1つ)。

実は、ここ数年特定のサイバー犯罪者によるWebスキミング攻撃が多数確認されており、2024年に国内で公表されたECサイト改ざん事例の一部で確認された不正スクリプトは、2019年以降トレンドマイクロが追跡している攻撃キャンペーン「Water Pamola」で使用されたものと特徴が一致しています。どのような攻撃を行う集団なのか、以下の記事で詳細を解説しています。

参考情報:「不正注文」で国内オンラインショップサイトを侵害する攻撃キャンペーン「Water Pamola」

Webスキミング(ウェブスキミング)を防ぐには?

Webスキミングを防ぐには、「ECサイトシステム」そのものと「ECサイト管理者と管理に利用するコンピュータ」の保護と監視が必要です。具体的には以下のようなことが挙げられます。特に、ECサイトの構築時に取引をした外部委託先がいる場合は、構築後の脆弱性の有無確認やパッチメンテナンス計画がどのようになっているのか確認することをお勧めします。

●ECサイトシステムの保護

・ECサイトで利用している環境の脆弱性の有無確認(Webサーバ・クラウド、ECサイトプラットフォームなど)と修正プログラム適用(パッチメンテナンス)

・Webサーバやクラウドの脆弱性発見や脆弱性を狙った不正通信・マルウェア検知、システム変更監視機能を持ったセキュリティソリューションの導入

●ECサイト管理者と管理用コンピュータの保護

・管理者へのフィッシング攻撃を防ぐメールセキュリティ製品の導入

・推測が容易な管理用パスワードの複雑化、パスワードの使い回しの禁止、多要素認証の導入

特に、クレジットカード情報を取り扱う(非保持も含む)ECサイトの場合、クレジットカード業界のセキュリティ基準であるPCI DSSは必ず一読しておくことをお勧めします。下記の記事でも、ポイントを分かりやすく解説していますので、ぜひご覧ください。

PCI DSSとは? クレジット産業向けのデータセキュリティ基準を解説

PCI DSSは、クレジットカード情報を取り扱うすべての組織が準拠する必要のあるセキュリティ基準です。本稿では、2022年3月公開の「ver4.0」および2024年6月に更新された「ver4.0.1」を踏まえ、あらためてPCI DSSについて解説します。

詳しくはこちら→

記事協力

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)