自工会(JAMA)・部工会(JAPIA)のサイバーセキュリティガイドラインの要点は?

自工会(JAMA)と部工会(JAPIA)が公開しているサイバーセキュリティガイドライン。2022年3月の改訂版の内容の要点と、定期的に提出が求められている自己評価チェックシートの提出に向けて何をすべきか解説します。

公開日:2023年9月27日

更新日:2024年5月27日

図:自工会/部工会・サイバーセキュリティガイドライン(2.1版)の表紙(2023年9月)

既にこの記事をお読みの方は、サイバーセキュリティの感度が高い方ですのでご存じの方も多いと思いますが、昨今のサイバー攻撃により自動車関連企業の事業(製造・輸送・販売など)が停止する事態が幾度となく公開・報道されています。

図:自動車業界関連の企業組織のサイバー攻撃の主な事例(2022年~2023年)

(公表・報道内容を基にトレンドマイクロが整理)

サイバー攻撃による法人事業の停止は、自動車業界に特有の事象ではありません。しかし、国内の主要製造業の出荷額のうち約2割を占める自動車業界※は、日本の基幹産業と言って差し支えなく、1つの企業の事業が停止したことでサプライチェーンに繋がる各企業に影響があることは、国内の経済全体にとってもダメージが大きいと言えるでしょう。

さらに、今後IT技術を活用したモビリティ社会実現やスマート工場を活用した品質向上・付加価値の提供といった側面でも、サイバーセキュリティの重要度は増すばかりです。

※ JAMA「基幹産業としての自動車製造業」より(2023年9月)。

こうした背景は、本ガイドラインの冒頭部分(「背景と目的」)にも記載があり、「自動車業界に関係する全ての会社」を対象として、サイバーセキュリティの取り組みの重要性を訴えています。

加えて自工会(JAMA)と部工会(JAPIA)は、本ガイドラインを基にした「自己評価チェックシートver2.1」を2023年9月に公開し、該当する企業に対して2023年内中の回答の提出を促していました※。2023年には、3,000社以上が回答した回答の集計結果を公開しており、「全体的に2022年度より平均点が向上した」としています。その後も、定期的なセルフチェックをお願いするとしています。

公開されているFAQでは、回答対象企業かどうかの判断は「各社の判断に委ねる」とあるものの、「(自動車産業のサプライチェーンに属する企業かどうか)迷った場合には、ぜひ対象に含めてほしい」ともあるため、少しでも自動車業界と取引のある企業は対象となる可能性があると、広く考えて対策した方が得策でしょう。

※ JAMA「自動車産業サプライチェーンへの推進活動」より。以前に「自己評価チェックシートver1.0」での回答を促していたが、ver2.0へのアップデートに伴い再度の提出を求めていた。

全49ページのガイドライン、しかし身構える必要はなし

では、本ガイドラインの解説に移っていきましょう。総ページ数49ページ(表紙含めず)の本ガイドラインですが、内容は以下のような構成になっています(2023年9月現在公開されているver2.1)。

本ガイドライン全文を読み込んで対策するというのが、もちろん好ましいですが、リソース不足や時間が取れない企業のご担当者は、本ガイドラインの根幹となる3項目(以下の太字部分)の概要をまずは把握しておくと良いでしょう。

●改訂履歴(1ページ)、目次(1ページ)

●背景と目的(1ページ)

●本ガイドラインの対象(1ページ)

●ガイドラインの構成(1ページ)

●本ガイドラインの活用方法(1ページ)

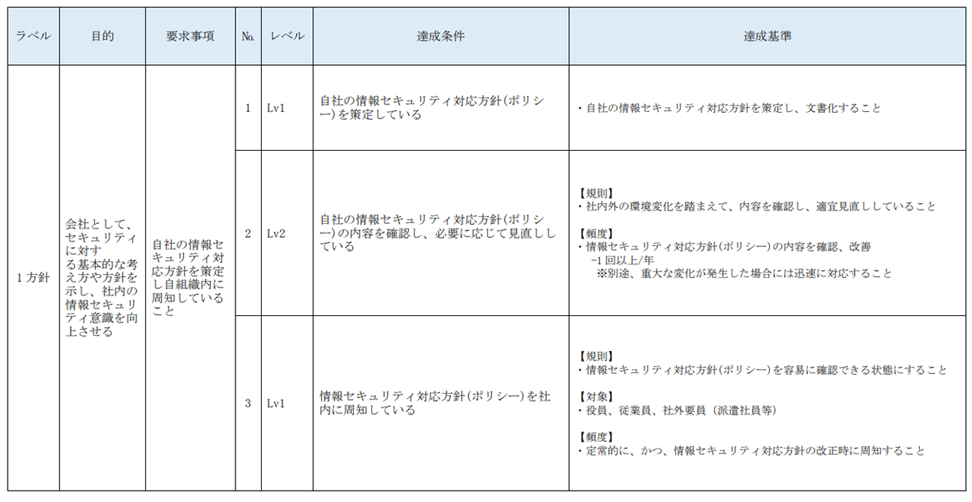

●要求事項と達成条件(34ページ)※実施すべきセキュリティ対策のチェック項目リスト

●用語集(5ページ)

●あとがき(1ページ)、執筆委員について(2ページ)

本稿では、この3つのポイントをかいつまんで解説します。

本ガイドラインの対象とガイドラインの構成

自動車業界のサイバーセキュリティと言っても、企業のオフィス環境(OA環境)、工場などのOT環境、自動車(特にコネクテッドカー)そのものや自動車周辺のシステム環境など多岐にわたります。最初から全てをカバーすることは難しいため、本ガイドラインでは以下の図の通り、エンタープライズ領域(=OA環境)を対象範囲とし、その他の領域はそれ以降の対象範囲とするとしています。

つまり、「自動車業界特有のセキュリティ」というより、「他業界とも共通するようなオフィス環境のセキュリティ対策」について解説したガイドラインと言えるでしょう。この観点ではすでに一部のセキュリティ対策を行っている企業も多いと思われるため、今行っている対策の再点検という意味合いも含まれるでしょう。

また、後述する「要求事項と達成条件」で示される153のチェック項目について項目ごとにレベル(各項目でレベル1~3)が設定されています。自動車業界と言っても、企業規模や事業内容により求められるセキュリティレベルも様々であるため、「自社がまずどこを目指すべきなのか?」の優先度をつけるため以下のような項目で定義しています。

従って、本ガイドラインへの対応を検討している企業は、まずはレベル1の50項目の再点検を実施し、レベル2、レベル3へとステップアップしていくというアプローチが適切です。

また本ガイドラインが対象としている読者は以下の通りです。何らかの形で社内のセキュリティに関わる幅広い部門・担当者が対象となっており、全社的にセキュリティ対策に取り組む必要性がここで語られています。

参考記事:プラス・セキュリティ人材がなぜ、今重要なのか ~一般事業部門・管理部門がセキュリティを理解すべき理由~

・CISO

・リスク管理部門

・セキュリティ対応部門

・監査部門

・セキュリティ対応部門

・情報システムの開発/運用部門

・データマネジメント部門

・サプライチェーンの管理責任を負う購買や調達部門

・その他のセキュリティに関わる部門(人事・法務・総務)

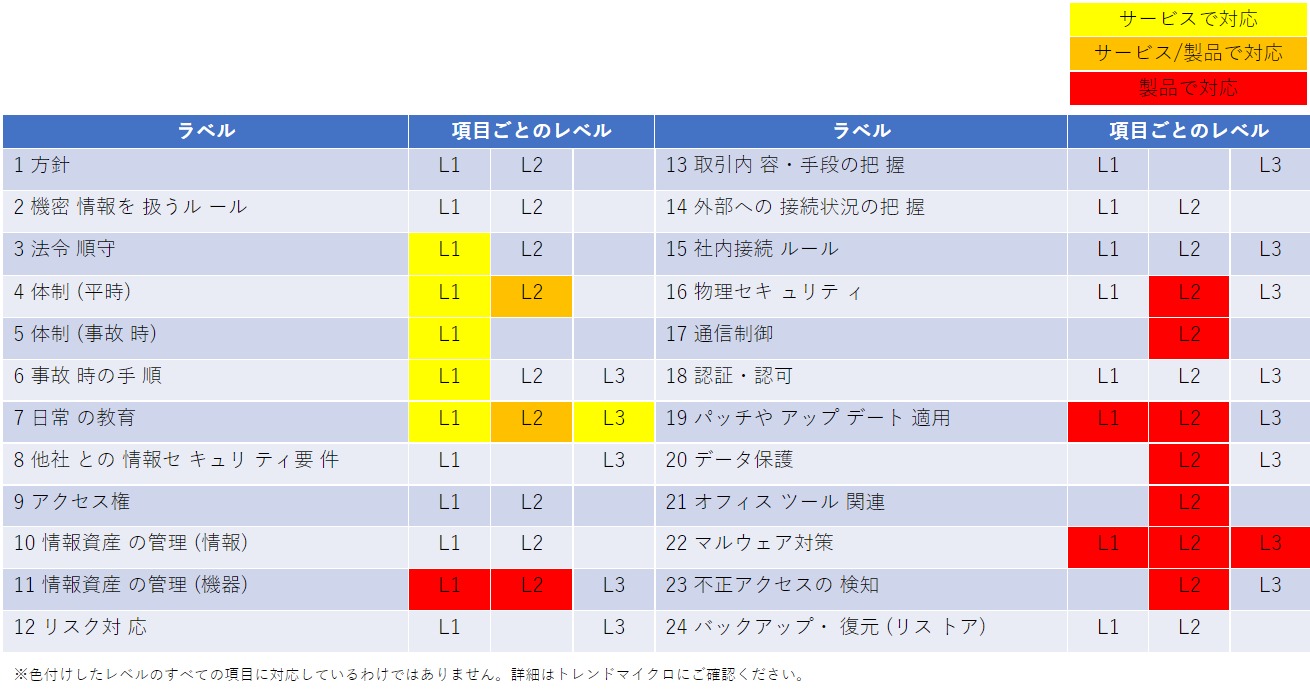

各ラベルは24個存在し、ラベルごとに「レベル1~3」のチェック項目が存在しています。一覧化すると以下の通りです。先述した通りレベル1は「自動車業界に関係するすべての会社」に関係する項目であるため、どこから着手すべきか?という場合は、レベル1の項目の洗い出し、再点検をするべきでしょう。

なお、本ガイドラインはNIST(米国立標準技術研究所)が公開している「NIST Cybersecurity Framework(NIST CSF)」を参照しているため、「識別」・「防御」・「検知」・「対応」・「復旧」の5つに各項目を分けることもできます。以下の図は、当社が153の項目を当てはめて整理したものです。概要をこれで掴んでいただき、自社が着手できていると思うものは再点検を、着手できていないと思われるものは対策導入の検討をする、という形に段階を分けて進めていくことができるでしょう。

自己評価チェックシートの提出をきっかけに、さらなるセキュリティ向上へ

冒頭でご説明したように、自工会(JAMA)と部工会(JAPIA)は、153の項目をチェックリスト化した「自己評価チェックシート(ver2.1)」を2023年9月に公開し、定期的なセルフチェックと評価結果の提出を求めています(オンライン方式)。

自己評価チェックシートは153のチェック項目について、自己評価(該当なし、0:未実施、1:対応中、2:対応完了)を行う形になっており、合計点数が算出されるようになっています(満点は306点)。

「何点取れば合格」というものではないものの(公式FAQでもそのように表明)、自社のセキュリティ対策状況の把握や投資をすべき分野を判断するために有効なツールと言えます。さらにFAQでは、各項目の達成は強制ではないものの自動車業界全体のサプライチェーンのセキュリティレベル向上につなげるため、各社の改善努力を促すためものと位置付けられており、いち早く自社で取り組むことで取引先との関係性強化にもつなげることができるでしょう。

なお、本ガイドラインへの対応や自己評価チェックシートの回答ついて、セキュリティ企業など外部の専門家の助言を得るというのも有効です。153の項目は幅広い分野(社内体制やポリシー、法務対応や技術的観点など)に渡るため、全領域をカバーしているセキュリティ企業は多くありませんが、「自社で直接検討・対応すべき項目」と「専門家の助言を得ながら対応する項目」を明確に分け、後者については各領域の専門家に相談することも有効でしょう。

なお、さらに本ガイドラインをきっかけにサイバーセキュリティ必要性について理解を深めたい方は、以下のフレームワークやガイドラインを参照するとよいでしょう(本ガイドライン作成の際のベンチマークとなったものです)。

・経済産業省「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」

・NIST「Cybersecurity Framework(CSF) Version 1.1」

・「ISO 27001」

・AIAG「Cyber Security 3rd Party Information Security」(有償)

・IPA「中小企業の情報セキュリティ対策ガイドライン」

また、「本ガイドラインの対象」で述べたように、現状はOA環境を対象としたガイドラインではありますが、将来的には、工場領域・販売領域・コネクテッド領域も対象としていくと明言されています。今回の対応で、OA環境のセキュリティ対策が一巡していると判断できた企業は、こうした領域へのセキュリティ投資について検討を始めるきっかけとなると考えます。

関連記事

・サイバーセキュリティのガイドラインとの向き合い方

・「サイバーセキュリティ経営ガイドライン ver3.0」の改定ポイントーセキュリティ被害にみる企業の優先課題

・プラス・セキュリティ人材がなぜ、今重要なのか ~一般事業部門・管理部門がセキュリティを理解すべき理由~

・ゼロトラストのガイドライン「NIST SP800-207」を紐解く

・経産省が策定した工場セキュリティガイドラインを解説

・防衛省のサイバーセキュリティ調達基準の元となったNIST SP 800-171とは?~日本企業が取り組むべき対策を解説~

・セキュリティ関連のコンプライアンス基準・ガイドラインを解説~ISO、HIPPA、NIST CSF~

・[解説]自家用電気工作物のセキュリティガイドラインで必要になる対応とは?