PPAPだけじゃない?セキュリティリスクにつながりかねない商習慣3選

日本国外の取引相手や同じ社内でも海外拠点のビジネスパーソンとのやり取りで、違和感を持ったことはありますか?単なる”習慣の違い”とはいえ、注意しないとセキュリティリスクにつながることがあるかもしれません。

公開日:2024年6月5日

更新日:2024年11月20日

リスク① 英語の堪能さと詐欺被害のリスク

日本は世界で87位―。これは2023年11月の報道記事に掲載された、英語を母国語としない世界113の国・地域の英語能力指数の結果です。記事では、2011年以降日本の順位の下落が続くとされていますが、本稿で述べたいのは日本の英語教育の在り方ではありません。

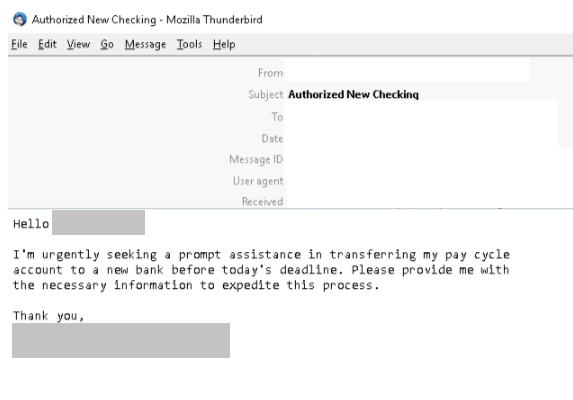

例えば、以下の画面を御覧ください。こちらは2024年に海外で確認されたビジネスメール詐欺(BEC) の文面です。

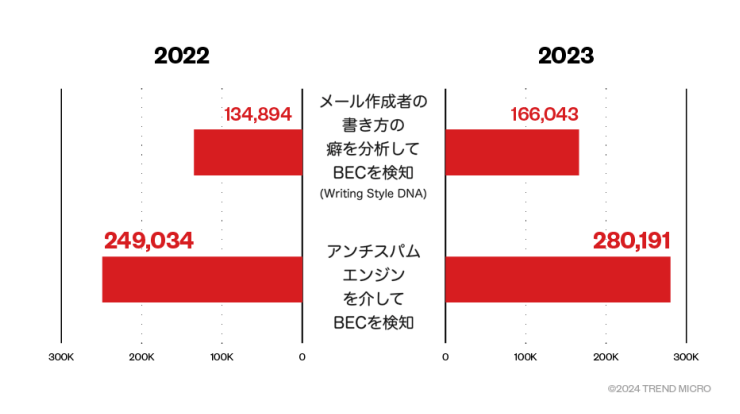

いかにもビジネスを装った内容になっており、場合によっては「Urgent(緊急)」、「Confidential(極秘)」などといった文言とともに、緊急の振り込みを要請するなどで相手を心理的に焦燥させます。日本でも「日本語」で記載されたビジネス詐欺メールを確認していますが、上図のような英語の詐欺メールが日本の拠点に着弾したところで、現状は無視されてしまうケースが多いでしょう。

また、英語を母国語ないしはそれに近い英語力を持った国・地域の場合、細かい点の確認や相手の述べていることの不自然さに気づく可能性が高いでしょう。しかし、英語力がそれほど高くないが、ビジネス上習慣的に英語を使用する国・地域は、こうしたビジネス関連を装った英語の詐欺メッセージに騙されてしまう可能性があります。グローバルに拠点ないしは協力会社を持つ組織は、こうしたリスクがあることを注意喚起するなどを検討すべきでしょう。

リスク② 取引先の送金先変更が容易?

ビジネスメール詐欺には、実際の取引先からもしくは偽装したメールアドレスから、「自社の銀行口座が変更されたため振込先を変更したい」という偽メッセージを送り相手をだまして送金させる手口があります。実際のビジネスを進めている途上でこのような詐欺メールが送られることもあり、この場合は取引先がマルウェア感染してサイバー犯罪者に乗っ取られていたり(PC上のメールの送受信内容を見られてしまう)、もしくはどちらかの組織内のメールサーバの内容がサイバー犯罪者に盗み見られている可能性があります。

参考記事:国内の平均被害額5,000万円以上-BEC(ビジネスメール詐欺)被害の日本企業における実態と今求められる対策とは?

ビジネスメール詐欺の被害が顕著であることの原因として、上記のようなサイバー犯罪者の技術的な手口の巧妙さもありますが、商習慣の違いという観点では、組織の資金の移動や口座の変更について組織内承認フローが必要かどうかという観点があります。これはビジネスのスピードアップのために「即断・即決」を重視し担当者にある程度の裁量権が与えられているケースもあるため一概には言えませんが、一般的に大企業ほど取引先への送金口座を変更する際には、何段階かの社内承認フローが必要なケースが多いでしょう。

しかし、国外の小規模拠点などの場合、担当者個人レベルの判断や少ない承認で送金先を変更できるため、犯罪者の指定した送金先に送金した後に被害に気付いたが、すでに資金が移されており被害金額の回収が不可能な状態となったということもしばしばあります。このような手口の詐欺は、「ベンダー詐欺」、「送金先変更詐欺」などの様々な呼称で呼ばれますが、「ビジネスメール詐欺」の1つのバリエーションと言えます。複数の国内金融機関でも注意喚起がされており、多くの場合、

・今回は特別なケースでグループ会社宛てに送金が必要

・会社合併で口座が変更になった

・社内監査中で現在の口座が一時的に利用できない

・税務調査で口座が凍結されている

といった理由で「急な」送金先口座の変更について連絡してくる、という筋書きです。拠点の担当者へのセキュリティ教育もさることながら、拠点の大小に関わらず、会社の資金を動かす際や送金先変更には統一したルールと承認フローを徹底することが重要です。また従業員の意識に頼らず、システムにより画一的な管理を行うことも検討に値するでしょう。

リスク③ PPAPは日本だけのセキュリティリスク

これまでは国内と海外で見た場合の海外側のセキュリティリスクを見てきましたが、最後は、日本特有の商慣習に基づくセキュリティリスク「PPAP」です。

PPAP(ピーピーエーピー)は、メールで機密情報や個人情報を含むZIPなどで暗号化したファイルを送付し、その後同じ手段(メール)で平文の復号用パスワードを別送することを指します。基本的な解説は以下の記事を御覧ください。

参考情報:PPAPとは

日本では、通信帯域の狭さやEメールの受信ボックス容量の事情により、1990年代はファイル容量の大きいファイルを、Eメールに添付することは避けられてきました。しかし、徐々に通信環境やEメール環境の進化が見られた2000年代以降、Eメールにファイルを添付して送付することが一般的になりました。また、同時期に個人情報保護法が成立・施行(2003年成立、2005年全面施行)され、日本の組織のセキュリティ意識が高まったことも、建前上はメールの盗み見対策とされたPPAP普及の背景にあるでしょう。

しかしすでに読者の多くがご存じの通り、現在PPAPによるセキュリティ効果は疑問視されているばかりか、今やセキュリティリスクともなっています。2020年11月には、当時のデジタル改革担当相の記者会見で内閣府・内閣官房内でのPPAP廃止が言及され、国外の報道でも取り上げられました。これに先立つ2020年10月には、米国CISAより公表されたマルウェア「EMOTET」の注意喚起の中で、対策として「ウイルス対策ソフトウェアでスキャンできない電子メールの添付ファイル (.zip ファイルなど)をブロック」することが挙げられており、PPAPのリスクについて海外からも懸念が示されている状況でした。

2022年以降、「脱PPAP」を公表する組織が続いていますが、ファイルの暗号化、メール添付、平文でパスワード別送する、といったPPAPの作業フローを自動化したシステムを取り入れている企業も多く、「脱PPAP」は大企業・中小企業問わず、多くの組織にとって喫緊の課題となっています。

参考記事:サイバーセキュリティの20年を振り返る

まとめ

今回は、3つの商習慣の違いからくるセキュリティリスクを取り上げました。拠点や組織間のビジネスのつながり、いわゆるサプライチェーンがますます複雑になっている昨今、組織の大小や地域差を遠因としたセキュリティリスクは、結果的にサプライチェーン全体の停止に繋がりかねません。

参考記事:海外拠点におけるサプライチェーンリスク

商習慣の違いは、地域や組織文化によることもあるため一概に全てを同じにすることはできませんが、セキュリティリスクにつながりかねないものは、できる限りシステムを用いた技術的対策で画一的に管理(PPAPのメールを送受信できないようにする、送金先を担当者レベルで変更できないようにする、など)し、リスクを低減することが最も望ましいです。

また、教育をする際にもルールを説明するとともに、なぜそのルールが必要なのかをセキュリティリスクの観点から説明し、教育を受ける側が自分事化して受け入れるようにすることが重要です。

本稿で、取り上げた商習慣の違いからくるリスクはあくまで3つですが、組織の事業特性や組織構造によってさまざまな商習慣の違いから生まれるリスクがあるでしょう。組織のサイバーリスクコントロールには、業務内容をよく知る事業部門の協力が不可欠であり、彼らが普段感じている不安や疑問などからリスク判断していくということも有効でしょう。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)