高度なサイバー攻撃の対抗策のカギとなる「XDR」。今求められる3要素とは?

ますます高度化・複雑化するサイバー攻撃-。既に聞き飽きたフレーズですが、結果的に事業停止に陥る組織の事例は、現在も枚挙に暇がありません。その対抗策として注目を浴びる「XDR」。今XDRに求められる3要素とは何なのか?を解説します。

公開日:2023年6月26日

最終更新日:2024年3月8日

要素①:そのXDRは十分なセンサー範囲の広さを備えているか?

なぜ、現状のサイバーセキュリティにXDRの必要性が叫ばれるようになったのか?それをひも解くには、まずサイバー脅威動向の変化が筆頭に挙げられるでしょう。過去のサイバー攻撃は、メールやWeb経由、脆弱性を狙う通信により、被害者のコンピュータ上で、悪意あるツールやマルウェアを実行させる手法が一般的でした。一連の攻撃に使用されるツールもそれ自体を分析すれば、「不正かどうか」の判別がしやすく、いかにセキュリティソリューションでそれらの検出・駆除を素早く行うかが焦点でした。

しかし、国内では2011年に公表された国内重工業企業への標的型攻撃を皮切りに 、サイバー攻撃の様相は変化し、サイバー攻撃者は、自らの存在を隠蔽しながら攻撃目的を達成するため、いくつかのプロセスを踏むようになりました。これは、外部から攻撃者がインターネット経由で被害組織の端末に対して遠隔操作をしながら攻撃の段階を進めていく方式で、攻撃者側の工数もかかるため高度な標的型攻撃で見られる手法でした。

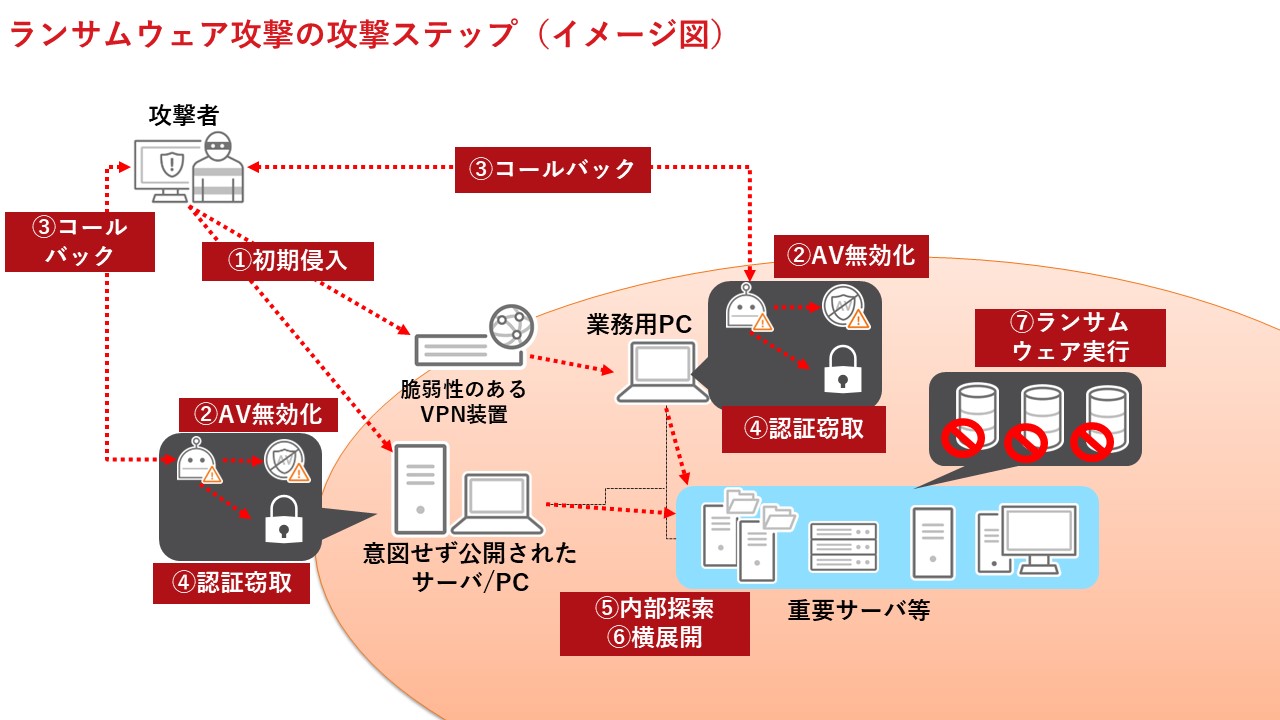

こうした手法が、金銭目的のサイバー犯罪にも流用されるようになりました。昨今被害事例が多数公表されている「ランサムウェア 」もその1つです。「Human Operated Ransomware (人手を介したランサムウェア攻撃)※1」という言葉に代表されるように、そのプロセスは下の図の通りです。

※1 日本では「標的型ランサムウェア攻撃」、「侵入型ランサムウェア攻撃」などとも呼称されます。

各攻撃ステップで、必ずしも「不正な手法」や「不正なツール」が使用されるとは限りません。「Living Off the land」という言葉を聞いたことがあるでしょうか?「環境寄生型」の攻撃とも呼ばれるこの攻撃手法は、持ち込んだ正規ツールの悪用や被害者の環境にあるシステムを悪用する、痕跡を残さない手法を用いることで、対策側の監視や調査を回避することを目的とする攻撃です。こうした環境寄生型の攻撃により、ピンポイントに導入されているセキュリティ製品の検知ログのみでは攻撃かどうかすぐには判断できない時代となってしまったのです。

参考:法人ネットワークを脅かすランサムウェア攻撃から考える「最善の技術的対策」

こうした攻撃をいち早く検知し調査・対処につなげるべく登場したのが、EDR(Endpoint Detection and Response)であり、その進化系であるXDR (Extended Detection and Response)です。

XDRは、エンドポイントに加え(EDRは監視範囲がエンドポイントのみ)、メール、サーバ、クラウドワークロード、ネットワーク等の複数のセキュリティレイヤから正・不正問わずファイルやプロセスに対するアクティビティデータであるテレメトリを収集し、サイバー攻撃の有無や対処すべき事項を見出します。 前述したように、今の攻撃者は複数のステップを踏むため、多くのテレメトリを収集・分析し、「攻撃にいち早く気づけるようにすること」がXDRの主な導入目的です(図2参照)。

そのためにはテレメトリを収集するためのセンサーとして活用できるソリューションの豊富さ、連携先の製品の多さ 、つまり「センサー範囲の広さ」がXDRに今求められている要素との1つといえるでしょう。加えて、国内の拠点を持ち、インシデントレスポンスの事例を数多く対応しているXDR提供企業であれば、そこで観測した最新の攻撃手法(ランサムウェア・攻撃ツール等)をXDRの検知ルールに反映しているので、より安心と言えるでしょう。 当社でも国内外のインシデントレスポンスでご相談を受けた事例から、XDRを含めた抜本的対策についてご相談をいただくケースが多くあります。

以下は、当社のインシデントレスポンスチームで対応したケースのほんの一部です。こうしたケースを数多く対応していく中で培われたノウハウが、XDRに活用されているとも言えます。

また、XDRで攻撃を検知した後の対処についてもポイントです。XDRで攻撃を検知した後の対処について、自組織内で対処・復旧を全て行えるという組織はそこまで多くないでしょう。多くの場合、外部のセキュリティ企業やITサービス提供企業に対処を依頼したり、助言を求めたりすることが多いと思いますが、国内で起きた事象について丁寧なサポートが受けられるかも重要な点となるでしょう。 この意味では、国内にサポートの人員拡充や体制が整備されているかも重要です。

こうした歴史の末、個々のポイント毎に導入した各メーカ別のセキュリティソリューションから上がるそれぞれ別の検知ログを、SOCチームやセキュリティ担当者は収集・分析する必要性が出てきました。しかもそれらお互いのログは、時系列やログ同士の関係性に関する情報を持たないため、攻撃の予兆かどうか「意味づけ(コンテキスト化)」をするのを「人間の勘」に 頼らざるを得ない状況でした(セキュリティソリューションのサイロ化)。こうした「勘」を備えたセキュリティ人材を多く育成し、数多の企業に配置するのは至難の業です。

以下の動画は、ある企業のSOCチームのマネージャーの独白です。2分ほどの動画ですので、ぜひお時間があれば御覧ください。

サイバー攻撃者の高度化・高速化、様々なセキュリティ製品から上がるログの手作業による分析作業、チームの疲弊―。同じお立場の方で同様の悩みをお持ちであったり、部下から悩みを相談された方も いらっしゃるのではないでしょうか?

「人の育成」の課題は永遠のテーマであり、取り組みを継続する必要はありますが、優れたXDRはサイバーセキュリティに関する運用負荷の問題を「テクノロジー」で解決できる側面も持ちます。つまり、収集した数多くのテレメトリを最新のサイバー攻撃の各ステップに関する情報と紐づけ分析することで、最も影響度の高いイベントが何かを明示し、運用者が判断することを手助けします。逆にいえば、影響度の低い対処不要なアラートを削減することで、対応者のアラート疲れ(alert fatigue)を抑制することにもつながるでしょう。

実際に当社が行った検証では、XDR導入前後で大幅にアラート削減につながったという事例もあります(図4)。

図4:当社のXDRによるログ削減の検証結果の一例(出典はこちら )

先ほどのパートでXDRの「センサー範囲の広さ」について言及しましたが、無駄なアラートを削減するような設計になっているかどうかは重要なポイントです。連携製品が多いがために返って無駄なログを見ることになると本末転倒になってしまうでしょう。以下は海外の事例になりますが、XDRを主軸にサイバーセキュリティの対応を一元化・自動化した事例です。

参考サイト:世界70ヵ国でスポーツ・アウトドア用品販売を手掛けるDecathlon(デカトロン)社のセキュリティ成功例に学ぶ(英語情報)

また、「最新のサイバー攻撃の各ステップに関する情報」を常に提供できる企業なのかもポイントです。多くのXDRでは、クラウドインフラストラクチャを活用し、新規または強化された脅威検出ルールや検出モデルが定期的に提供されます。そのためには、日々の脅威研究と脅威インテリジェンスの蓄積が重要です。XDR提供企業から公開される脅威リサーチペーパーやブログなどはその一端ともいえるものです。こうした脅威インテリジェンスに関する情報の質・量も参考になるでしょう。

参考サイト:トレンドマイクロ セキュリティブログ

要素③:そのXDRは機能の拡張性を期待できるのか?

XDRは、現在も進化中のセキュリティカテゴリです。先ほどXDRの検知ルールや検出モデルの追加・強化を、クラウドを活用して行うのがメインと述べましたが、XDR以外の機能拡張も同様です。

サイバーセキュリティにおける脅威の変遷の図でもあったように、変化の激しいサイバー脅威に対して、個々の技術を選定・検証・導入・運用してきたのがセキュリティ対策の歴史でした。しかし、攻撃者の変化が高頻度・多岐にわたるようになってきたため、この方式では防御する側が追い付かなくなっているのが実情です。このため、SaaS方式で機能強化を行うことで、ダイナミックに変化する攻撃者に追いつこうというアプローチは対策上有効と言えるでしょう。昨今では、工場などのOT環境がサイバー攻撃の影響を受けるという事例もあり、IT環境のみならずOT環境のセキュリティ状況も一元管理したいというニーズも高まっています。

いまや、XDRは組織のサイバーセキュリティ機能を統括する司令塔、プラットフォームともいえる存在になりつつあります(図5)。

XDR提供企業が日々開発に力を入れている企業かどうかも重要でしょう。長期的な視野に立った開発戦略を持つセキュリティ企業と付き合うことで、自社のサイバーセキュリティ戦略の計画立案の手助けにもなるでしょう。

うまく活用できれば組織のセキュリティレベルを一気に引き上げられるXDR。体験版も各社から提供されていますので、ぜひ詳しい内容を下記でご確認下さい。

Security GO新着記事

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月16日)

2025年の国内セキュリティインシデントを振り返る

(2025年12月11日)

サイバー攻撃の被害額から考えるセキュリティ

(2025年12月4日)