新年の挨拶を告げるスパムメールにご注意!「KELIHOS」ファミリが拡散

投稿日: 2011年1月11日

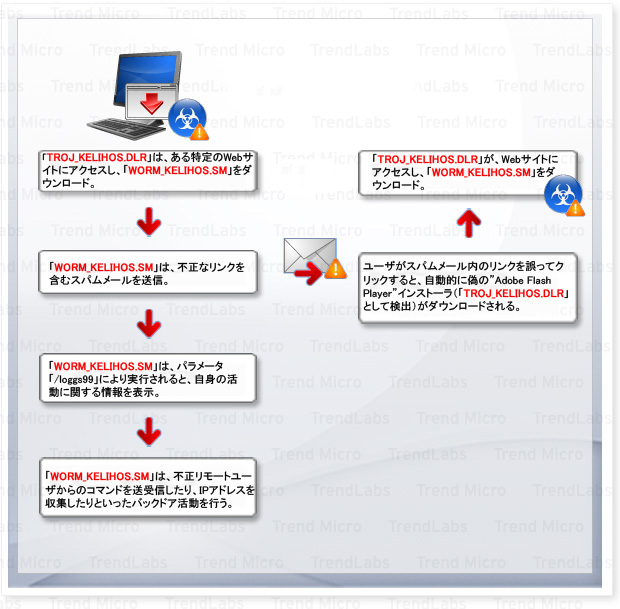

�「TrendLabs(トレンドラボ)」は、2010年の年末から2011年の年始にかけ、「新年を祝うメッセージ」に便乗したとみられるスパムメールを確認。これらのスパムメールは、件名に「Happy 2011!(2011年おめでとう!)」や「You've got a Happy New Year Greeting Card!(新年のグリーティングカードが届いています)」などを使用し、電子グリーティングカードの受信を知らせる通知メールを装っています。今回のスパム攻撃に関連するメールには数種類ありますが、どのメールにも不正なリンクが埋め込まれており、ユーザが誤ってそれらのリンクをクリックすると、「WORM_KELIHOS.SM」および「TROJ_KELIHOS.DLR」に感染することとなります。

今回の攻撃自体は、全く新しいものではありません。休暇シーズンやその他の注目すべき出来事に便乗した同様の攻撃は、これまでにも数多く確認されています。しかし、興味深いことに、今回の攻撃の手口は、悪名高いワーム「WALEDAC」が用いるものと多くの点で共通しています。そのため、セキュリティ専門家たちの間からは、「今回のスパム攻撃がWALEDACの背後に潜むサイバー犯罪者集団によって仕掛けられたのだ」という意見も聞かれました。これを裏付ける決定的な証拠は見付かっていませんが、スパムメールは受信者にとって迷惑なだけでなく、深刻な脅威ともなり得るという事実に変わりはありません。

この脅威は、どのような影響をユーザに与えますか?

この脅威は、電子グリーティングカードの受信通知メールを装ったスパムメールとしてコンピュータに侵入します。このメールの本文には、「新年を祝う電子グリーティングカードが届いています」といったメッセージとリンクが記されており、ユーザにリンクをクリックし、カードを閲覧するように促します。ユーザがカードを閲覧しようとこのリンクをクリックすると、「KELIHOS」に感染することになります。

この脅威は、どのような攻撃をユーザに仕掛けますか?

本文中のリンクをクリックすると、ユーザは不正なWebサイトへ誘導されます。そしてそこから偽の "Adobe Flash Player" インストーラが自動的にダウンロードされます(「TROJ_KELIHOS.DLR」として検出)。このマルウェアは、「http://<省略>.<省略>.240.36/flash2.exe」にアクセスします。そして「WORM_KELIHOS.SM」として検出されるファイルをダウンロードして実行します。

この脅威は、どのようにして感染を拡げますか?

「WORM_KELIHOS.SM」は、スパムメールを送信します。このメール内には不正なリンクが含まれており、そこから「TROJ_KELIHOS.DLR」が拡散されます。「WORM_KELIHOS.SM」は、メール作成の際、いわゆる「雛形」を使用します。その雛形に合わせて送信者名や件名、本文のメッセージをランダムに組み合わせることにより、機械的でなくあたかも人間が送信したかのように装うのです。

この脅威は、どのような点で「WALEDAC」ファミリによる攻撃と類似しているのですか。

このスパム攻撃が確認された当初、セキュリティ専門家たちは、「この攻撃はWALEDACを仕掛けたサイバー犯罪者たちによるもの」と考えていました。というのも、この攻撃には、悪名高いワーム「WALEDAC」を思い起こさせるような手口が用いられていたからです。その手口として、不正活動を隠すためにドメインを次々と変更する「fast-flux」の手法やスパムメッセージの利用、バイナリファイルの変更などが挙げられます。

WALEDACの背後に潜むサイバー犯罪者たちが仕掛けたものかどうかについては、いまだ確証が得られていません。そのような中で、今回の攻撃について詳しい調査をしたところ、WALEDACと同じ手口が用いられていることが分かりました。

また、これまでに確認されているWALEDACと同様に、「WORM_KELIHOS.SM」もピア・ツー・ピア(P2P)の仕組みを用いた通信を行います。「WORM_KELIHOS.SM」は、TCPポート80番を介してこのワームに感染した別のコンピュータに接続した後、P2Pの仕組みを利用してこれらのコンピュータと通信します。このような通信方法は通常、「HTTP2P」と称されます。

この攻撃の特徴はなんですか?

「WORM_KELIHOS.SM」は、非常に高度なログ機能を備えています。このマルウェアは、特別なコマンドラインパラメータ(「/loggs99」)を使用して実行されると、自身の活動を詳細に記録するログファイルを作成します。このログファイルには、このマルウェアのP2Pを利用した活動の詳細、特に、このマルウェアが感染した別のコンピュータにどのようにして接続するのかが記録されます。このマルウェアが感染した別のコンピュータに接続できた場合、このマルウェアがどのようにしてそれらの感染コンピュータのリストを更新するのかについても表示されます。

感染ユーザは、この脅威をどのようにして取り除くことができますか?

感染ユーザは、この脅威をどのようにして取り除くことができますか?この脅威に関連するマルウェアの手動削除手順については、以下をご参照ください。

コンピュータを脅威から守るにはどうすればいいのですか?

メール開封時に常に注意を払うことで、この脅威による感染からコンピュータを守ることができます。これまでにも今回のような脅威への対処法として繰り返し述べられているように、受信したメールが不審な送信者からのものでないかどうかを確認するなど、簡単ではあるけれども効果のある対策を取ることが大切です。また、見知らぬ送信者からのメールや疑わしい件名のメールなどは、メールボックスからただちに削除する必要があります。さらに、このようなメールに埋め込まれたリンクをクリックしないことも有効な対策となります。

トレンドマイクロ製品は、どのようにしてこの脅威を防ぐことができますか?

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」では、「E-mailレピュテーション」技術により、この攻撃に関するスパムメールすべてをユーザに届く前にブロックします。また、「ファイルレピュテーション」技術により、「WORM_KELIHOS.SM」および「TROJ_KELIHOS.DLR」を検出し実行を防ぎます。さらに、「Webレピュテーション」技術により、ユーザがアクセスする前に、マルウェアがダウンロードされる不正Webサイトをブロックし、また、収集された情報のHTTPポストを介してのアップロードや、Command and Control(C&C)サーバからのコマンドによる不正プログラムのダウンロードもブロックします。

トレンドラボのウイルス解析者Jessa De La Torreは、今回の脅威について次のようにコメントしています。

「マルウェアの作成者は、一般的に、マルウェアの活動がユーザに気付かれないよう隠す傾向にあります。そのため、なぜ『自身の活動を記録するログファイルの作成』といった機能を備えたマルウェアが今回の攻撃で拡散されたのか不思議に思う人もいるかもしれません。もしかしたら、このKELIHOSファミリはまだ開発段階にあり、このマルウェアの作成者はこれから改良を加えるつもりなのかもしれません。」